在撰写这篇博文时,比特币的价格(38,114.80 美元)从大约四个月前的历史高点下跌了约 44%。对于加密货币投资者来说,这可能是恐慌并撤回资金的时候,或者是新手抓住这个机会并以更低的价格购买加密货币的时候。如果您属于这些组之一,您应该仔细选择使用哪个移动应用程序来管理您的资金。

从 2021 年 5 月开始,我们的研究发现了数十个木马化的加密货币钱包应用程序。我们发现通过模仿合法服务的网站分发的带有木马的 Android 和 iOS 应用程序。这些恶意应用程序能够通过冒充 Coinbase、imToken、MetaMask、Trust Wallet、Bitpie、TokenPocket 或 OneKey 来窃取受害者的秘密种子短语。

这是一个复杂的攻击向量,因为恶意软件的作者对该方案中滥用的合法应用程序进行了深入分析,从而能够将自己的恶意代码插入到难以检测的地方,同时确保此类精心制作的应用程序具有与原始应用程序相同的功能。在这一点上,我们认为这是一个单独的攻击者或更可能是一个犯罪集团的工作。韩国vps 原生ip

这些恶意应用程序的主要目标是窃取用户的资金,到目前为止,我们已经看到该计划主要针对中国用户。随着加密货币越来越受欢迎,我们预计这些技术将传播到其他市场。2021 年 11 月,公开共享前端和后端分发网站的源代码,包括重新编译的 APK 和 IPA 文件,进一步支持了这一点。我们在至少五个网站上发现了此代码,并免费共享,因此预计会看到更多的模仿攻击者。从我们发现的帖子中,很难确定是故意分享还是泄露。

这些恶意应用程序还对受害者构成了另一种威胁,因为它们中的一些使用不安全的 HTTP 连接将秘密的受害者种子短语发送到攻击者的服务器。这意味着受害者的资金不仅可能被该计划的运营商窃取,还可能被同一网络上的不同攻击者窃听。除了这个加密货币钱包方案,我们还发现了 13 个冒充 Jaxx Liberty 钱包的恶意应用程序。这些应用程序在应用程序被列出之前可在 Google Play 商店中获得,该商店受到应用程序防御联盟的主动保护,ESET 是该联盟的扫描合作伙伴之一。

ESET Research 发现了 40 多个流行的加密货币钱包模仿网站。这些网站仅针对移动用户,并为他们提供恶意钱包应用程序的下载。

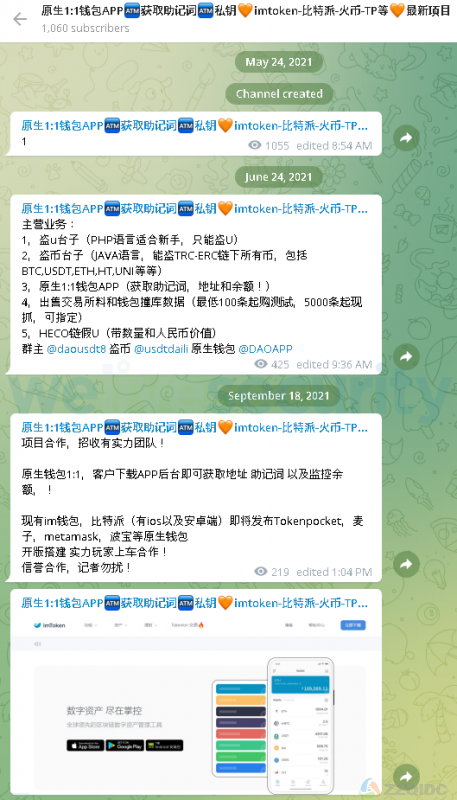

根据为这些恶意应用程序在野外提供的域注册,以及创建几个开始搜索附属合作伙伴的 Telegram 组,我们能够将这些木马化加密货币钱包的分布向量追溯到 2021 年 5 月。

Telegram 是一款免费且流行的多平台消息传递应用程序,具有增强的隐私和加密功能,我们发现数十个此类团体在宣传加密货币移动钱包的恶意副本。我们假设这些群组是由该计划背后的威胁者创建的,他们正在寻找更多的分销合作伙伴,建议使用电话营销、社交媒体、广告、短信、第三方渠道、虚假网站等选项。所有这些群组都使用中文进行交流。根据从这些团体获得的信息,分发此恶意软件的人将获得钱包被盗内容 50% 的佣金。

图 1. 最早搜索分销合作伙伴的 Telegram 群组之一

图 2. 搜索分销合作伙伴的电报组

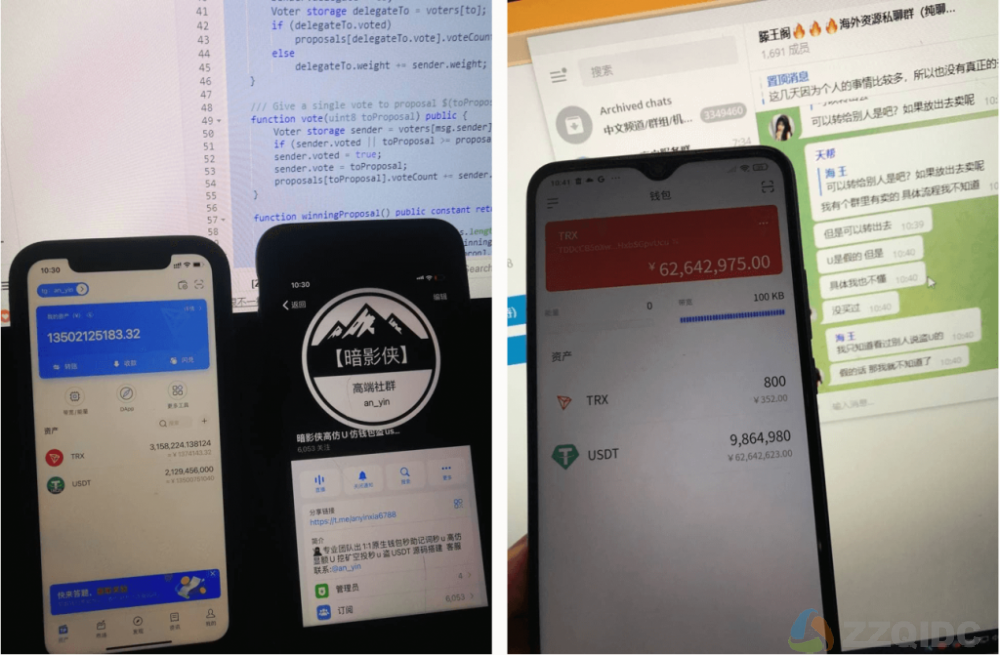

据称属于攻击者的钱包余额照片

不久之后,从 2021 年 10 月开始,我们发现这些 Telegram 群组在至少 56 个 Facebook 群组中被共享和推广,目的相同——寻找更多的分销合作伙伴。

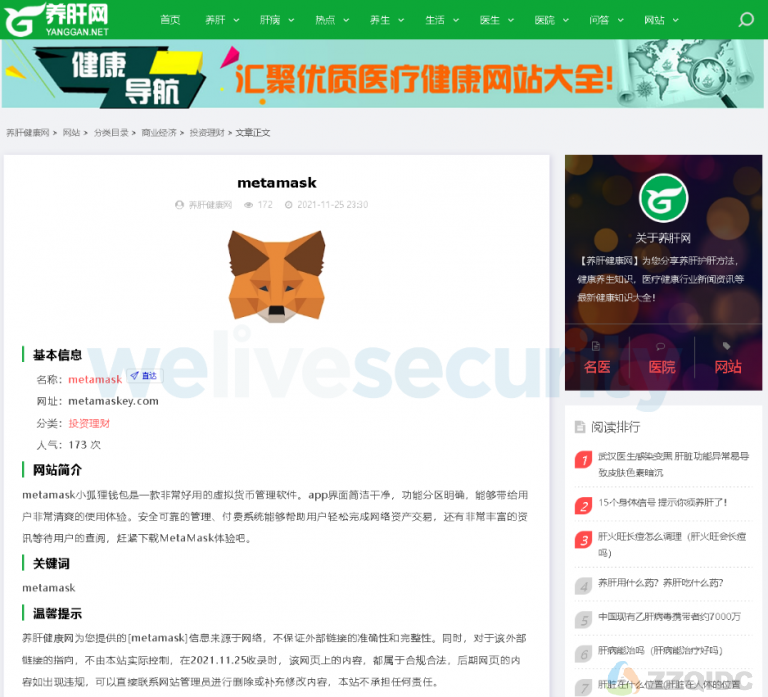

2021 年 11 月,我们发现恶意钱包的分布,使用两个合法网站,针对中国用户 ( yanggan[.]net , 80rd[.]com )。在这些网站的“投资与理财”类别中,我们发现多达 6 篇使用山寨网站宣传移动加密货币钱包的文章,导致用户下载声称合法可靠的恶意移动应用程序。这些帖子滥用合法加密货币钱包的名称,例如 imToken、Bitpie、MetaMask、TokenPocket、OneKey 和 Trust Wallet。

所有帖子都包含一个带有公开统计数据的视图计数器。在我们进行研究时,所有这些帖子的浏览量都超过了 1840 次;但是,这并不意味着这些文章被访问了很多次。

2021年 12 月 10日,攻击者在中国合法网站的区块链新闻类别中发布了一篇文章,通报了北京最新的加密货币禁令。这项对加密货币交易所的禁令暂停了中国大陆用户的新注册。这篇文章的作者还整理了一份加密货币钱包(不是交易所)的清单,以规避当前的禁令。该列表建议使用五个钱包——imToken、Bitpie、MetaMask、TokenPocket 和 OneKey。问题是建议的网站不是钱包的官方网站,而是模仿合法服务的网站。

交付服务 Boxberry 报告其内部服务严重中断,这是由大规模 DDoS 攻击引起的。部分暂停服务的工作,包括联络中心。

据该公司称,由于失败,下订单可能会出现困难,个人和法人的个人账户工作很困难,此外,通过积分发送订单以及接收包裹的问题都不是排除。

该公司强调,尽管遭到了大规模的 DDoS 攻击,但系统中的用户数据并没有受到威胁——没有泄露的风险。Boxberry 专家正在努力解决该问题,但恢复正常运营的大致时间尚未公布。

Boxberry快递服务与Avito公告栏合作,由于暂时的困难,暂时无法通过该服务寄送包裹,因此您将不得不使用其他选项:俄罗斯邮政、Pick Point包裹机、通过快递服务递送、在城市内,您可以使用“Yandex.Delivery”和“Dostavista”服务。芬兰服务器租用

提醒一下,专门从事网络安全的公司 Qrator Labs 此前报告称,自 3 月 9 日至 10 日以来,对俄罗斯网络部分的 DDoS 攻击强度开始下降。

Yandex.Food 服务的负责人 Roman Maresov发表了一篇博文,他为用户数据的泄露道歉,并讲述了公司正在采取哪些措施来确保此类事件不再发生。

“对不起,请。我们让使用我们服务的人非常失望,”Roman Maresov 说。

该公司于 2 月 28 日得知数据泄露的事实,并已于 3 月 1 日开始向数据在公共领域的用户通知该事件。我们谈论的是 Yandex.Food 服务用户的地址、他们的电话号码,以及平台上显示的其他信息。

还提到,3 月 22 日,互联网上出现了一个可视化网站,该网站的作者将 Yandex.Food 用户的数据链接到一张交互式地图。请注意,在该站点上,您可以找到从服务中窃取的不在阵列中的数据。这表明该资源的作者将 Yandex.Food 数据与从其他公司窃取的信息相结合。便宜法国vps推荐

目前,Yandex.Food 正试图通过阻止用于分发数据库的站点和渠道来阻止被盗数据的进一步传播。该公司正在与注册商和云存储合作,以隔离域并删除用户订单数据文件。

值得注意的是,Yandex 2 月份的泄密事件是史无前例的。为避免未来发生类似事件,该公司已将有权访问私人数据的员工人数降至最低。用户数据正在被转移到更安全的保险库中,公司员工今后将受到密切监控,以确保他们不会离开安全电路。该公司进行了全面的安全审计,并改变了定期检查的时间表,使其更加频繁。

调查一个网络犯罪集团的英国警察已经逮捕了一系列人。

尽管伦敦市警方周四没有提供任何细节,但据说警方正在调查臭名昭著的勒索软件团伙 Lapsus$,并拘留并释放了 7 名 16 至 21 岁的人。

该部队在一份声明中说:“七名年龄在 16 至 21 岁之间的人因涉嫌对一个黑客组织的调查而被捕。他们都已被释放,正在接受调查。我们的调查仍在进行中。”

据英国广播公司报道,其中包括一名来自牛津的 16 岁男孩,他被指控为船员的领导人之一。由于法律原因,他无法被识别。

“直到最近我才听说过这件事,”广播公司援引男孩父亲的话说。“他从来没有谈过任何黑客行为,但他非常擅长电脑,并且在电脑上花费了大量时间。我一直以为他在玩游戏。

“我们将试图阻止他使用电脑。”

一直在追踪 Lapsus$ 的 Palo Alto Networks 和信息安全机构 Unit 221b 认为,这名少年是不择手段的不法分子团队的幕后黑手,这些不法分子已经闯入了微软、三星、Okta等大公司。

布隆伯格周三首次报道了这名男孩涉嫌参与敲诈勒索团伙。据说他在与商业伙伴吵架后被人肉毒化之前,从他的在线生活中净赚了大约 1400 万美元的比特币。巴西云服务器租用

网络安全调查公司 Unit 221B 的首席研究官艾莉森尼克松对 BBC 说:“我们从去年年中就有了他的名字,我们在人肉搜索之前就认出了他。”她指出,她的公司与 Palo Alto Networks 合作' 42 单元监视青少年。

Palo Alto Networks补充说:“Unit 42 与 Unit 221b 的研究人员一起,在 2021 年确定了 Lapsus$ Group 绰号背后的主要行为者,并一直在协助执法部门起诉该组织。 ”

近几个月来,这个网络犯罪团伙因其鲁莽的策略和在 Telegram 上吹嘘其功绩的倾向而声名鹊起。它的标准操作程序是渗透一个大目标的网络,窃取敏感的内部数据,提出要求阻止公开发布这些材料——并且通常无论如何都会发布其中的一部分。

Lapsus$ 被认为总部设在巴西,因为其最早的受害者包括该国卫生部和葡萄牙媒体 SIC Noticias 和 Expresso。

然而,在 2 月份,犯罪分子潜入了 Nvidia的网络,窃取了包括员工凭证和专有信息在内的 1 TB 数据,并将其中的一部分放到网上。

几天后,Lapsus$ 表示它已经突袭了三星并窃取了 190GB 的内部文件,其中包括一些 Galaxy 设备源代码。

该犯罪集团随后声称它应对游戏巨头育碧的网络安全事件负责。

微软在几天后证实,Windows 巨头称为 DEV-0537 的 Lapsus$ 确实窃取了它的一些源代码,并表示该犯罪组织似乎是“出于盗窃和破坏的动机”。微软补充说:

与大多数不为人知的活动组织不同,DEV-0537 似乎并没有掩盖其踪迹。他们甚至宣布对社交媒体的攻击或宣传他们从目标组织的员工那里购买凭证的意图。DEV-0537 还使用了微软跟踪的其他威胁参与者不太常用的几种策略。

他们的策略包括基于电话的社会工程;SIM交换以促进帐户接管;访问目标组织员工的个人电子邮件帐户;向目标组织的员工、供应商或业务合作伙伴支付访问凭证和多因素身份验证 (MFA) 批准的费用;并侵入其目标正在进行的危机沟通电话。

在给The Register的一封电子邮件中,端点安全供应商 Cybereason 的安全战略总监 Ken Westin 表示,如果这个臭名昭著的网络犯罪团伙的头目确实是青少年,他不会感到惊讶。

“安全界低估了年轻一代,”他写道。“我们忘记了今天的青少年不仅是在电脑的陪伴下长大的,而且还可以获得前所未有的关于编程和攻击性安全的教育资源。”

和其他人一样,威斯汀说,“基于他们的作案手法,或者缺乏这种手法”,他怀疑这个团体还很年轻。

“就好像他们对自己的成功感到惊讶,不知道该怎么办,”他指出。

今天的青少年可以看到网络犯罪分子从勒索软件和其他破坏性攻击中赚了多少钱。“他们是新的摇滚明星,”威斯汀说。“这与孩子们多年来经常被关起来只有互联网来娱乐自己的事实相结合,我们不应该对我们拥有熟练的黑客感到惊讶。

elefónica Tech 宣布以高达 1.75 亿英镑的价格收购位于英国的微软合作伙伴 Incremental,其中包括与未来业绩相关的潜在或有付款。

该公司表示,此举加强了 Telefónica Tech 在英国和爱尔兰的影响力,以及其在微软技术领域的规模和能力。

Incremental Group 成立于 2016 年,已成为英国领先的 Microsoft Dynamics 合作伙伴之一,也是数据和分析市场的主要参与者。

在过去三年中,该公司一直是 Microsoft 商业应用程序核心圈的成员,并且是这家 Redmond 巨头全球数据分析咨询委员会在欧洲、中东和非洲地区仅有的两个合作伙伴之一。

此次收购意味着 Telefónica Tech 现在成为微软在英国最大的合作伙伴之一,拥有 16 项金牌能力和 5 项高级专业。

Telefónica 表示,将 Incremental 的业务应用程序、电源应用程序、数据分析和管理功能添加到其云服务组合中,将使其能够增强其为中型市场、大型企业和政府客户提供的端到端云服务。

“我们热烈欢迎 Incremental Group,并且很高兴这次收购使我们能够巩固我们在英国 IT 服务市场的领导地位,”西班牙电信技术公司首席执行官 José Cerdán 评论道。

“我们现在能够提供端到端的 Microsoft 服务,包括数字化转型、托管服务和数据分析,并与 Telefónica Tech UK&I 实现有吸引力的交叉销售协同效应,从而补充和定位我们作为专注于 Microsoft 的领先公司。英国。”英国vps服务器

近年来,总部位于格拉斯哥的 Incremental 经历了显着的有机和无机增长。去年初,该公司收购了 Redspire,以扩大其在金融服务市场的能力,并成为英国最大的 Microsoft Dynamics 合作伙伴之一。

然后,它收购了数据分析公司 Adatis,这使该公司能够为客户提供端到端的数字化转型。

如今,Incremental 拥有超过 350 名员工,这将使 Telefónica Tech UK&I 的员工总数在交易后达到约 1,000 名。

Incremental Group 首席执行官 Neil Logan 表示,随着业务展望下一阶段的发展,重点是确保“长期的正确支持”。

“成为 Telefonica Tech 的一部分将推动我们进入下一阶段的旅程,并使我们能够进一步扩大业务规模,为我们的员工和客户创造令人兴奋的机会,”他说。

瑞穗金融集团已与谷歌云签署了一项协议,以帮助其在去年经历严重的 IT 错误后进行数字化转型并重新获得客户的信任。

据《日本时报》报道,这家日本银行在去年 2 月至 9 月期间遭受了 8 次系统故障的打击,其中一个例子是其约 80% 的 ATM 暂时中止了交易。12 月,它经历了第九次系统故障,未能处理 300 笔汇款请求。

尽管该银行在金融当局于 11 月下令改善其运营后承诺防止类似的失败,但仍发生了这种情况。结果,该公司的首席执行官、董事长和其他三名高管辞去了职务。

瑞穗周三宣布与谷歌云合作,旨在加速公司的 数字化转型和零售创新战略。该银行将在谷歌云上构建一个新的数字营销平台,该平台将与谷歌分析集成。它将使用 Google Cloud 的数据分析技术生成有关客户偏好的实时洞察并预测他们的需求,并使用其人工智能 (AI)为客户提供更加个性化的体验。日本独享带宽vps

该银行还将通过谷歌云创建新的和先进的数字金融服务产品,例如银行即服务。它还计划创建大规模吸引客户的新数字产品和服务。

瑞穗还旨在重建客户之间的信任,主要是利用 谷歌云的安全工程专业知识和开发流程来实现系统现代化,并使其数字基础设施和系统开发流程更加灵活和安全。

作为其中的一部分,该交易将着眼于转变瑞穗的企业文化。该银行希望将谷歌云的产品开发和解决问题的方法融入其企业文化,并成为顶尖人才的聚集地。

“为了在这个新时代满足客户的需求,我们正在与谷歌合作,以增强我们的运营能力,在我们的在线和移动渠道上进行创新,并转变我们的企业文化,”总裁兼集团首席执行官 Masahiro Kihara 说瑞穗。“通过这种伙伴关系,我们将成为一个更强大、更有弹性的金融集团,我们的客户可以信任。”

据路透社报道,在 2019 年斥资 36 亿美元用于开发之后,该银行希望这种新的合作伙伴关系能够稳定其 IT 系统。

据快米云报道,去年 2 月 28 日发生大规模系统故障,影响全国 5,395 台 ATM 机中的 4,318 台,导致数千张银行卡和支付簿卡在机器内。该银行此前曾在 2002 年和 2011 年经历过大规模的系统故障。

2022年最多产的网络犯罪分子在几个月内基本上都在逃避身份识别,尽管他们的工作方式并不神秘

LAPSUS$ 黑客组织可以说是 2022 年对网络安全的最大威胁,许多知名企业承认在新来者手中进行了违规行为。

Nvidia、LG、微软和Okta等公司是LAPSUS $ 在短短三个月内最著名的受害者之一,直到 3 月下旬,人们对这个神秘的集体知之甚少。

与最近大多数“成功”的黑客不同,LAPSUS$ 的独特之处在于它不使用勒索软件模型,而是采用其他策略通过经济动机的活动勒索受害者。自从最近一次对身份和访问业务 Okta 的供应链攻击以来,该组织已宣布将暂停,但网络犯罪分子将在该组织永久结束很久后研究 LAPSUS$ 的内部运作

在分析 LAPSUS$ 时,最大的不确定性可能是确定谁是网络犯罪组织的幕后黑手。安全专家马库斯·哈钦斯 (Marcus Hutchins)表示,旁观者对这个似乎“既能干又无能”的组织感到困惑。

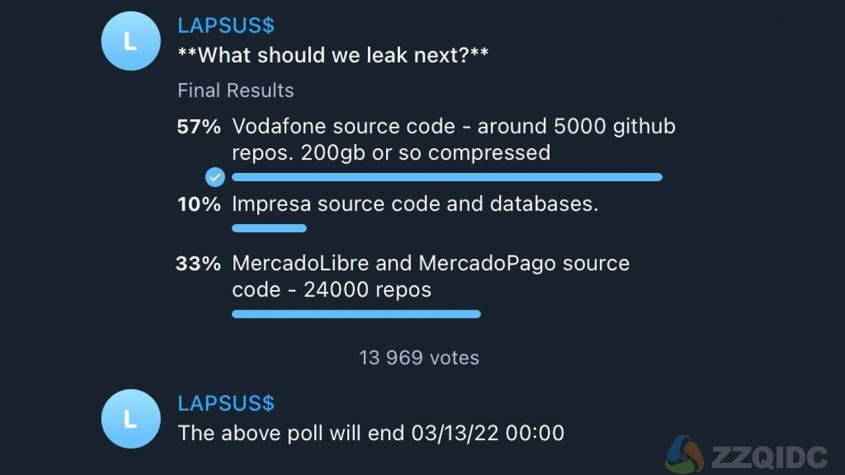

一方面,该组织声称拥有众多备受瞩目的头皮,即使是最有经验的网络犯罪分子也会自豪地挂在他们的斗篷上。但该组织也展示了一种非常有效的操作安全方法。它没有隐藏在阴影中,而是通过公共 Telegram 频道向所有人宣传其活动,甚至为频道成员提供一种投票方式来决定接下来泄露哪家公司的数据。

LAPSUS$ Telegram 频道的社区投票

IT 专业人士

“他们看起来像孩子,但声称对黑客攻击顶级公司负责,”哈钦斯说 - 独立安全研究员比尔德米尔卡皮(Bill Demirkapi)对此表示赞同,他说该组织“似乎对 OPSEC 缺乏经验。他们发布了他们的消息,吹嘘可以访问 Microsoft 的内部 DevOps 环境,同时仍然泄露源代码”。

Check Point 的研究人员表示,LAPSUS$ 黑客是葡萄牙人,来自巴西,称其第一次重大违规行为发生在 2021 年 12 月,也就是该行动开始的月份,目标是巴西卫生部和其他政府机构。

彭博社的另一份突发报告显示,整个行动由一名 16 岁的英国牛津郡人领导,其他成员也在英国和巴西。

英国执法部门于 3 月 24 日逮捕了 7 名与 LAPSUS$ 组织有关的人,伦敦市警方不会立即确认是否包括 16 岁。七名被捕者包括年龄在 16 至 21 岁之间的人;他们都已获释,但调查仍在进行中。

微软于 2022 年 3 月发表的一项突破性研究详细介绍了该公司对该组织的调查,揭示了其运作的内部运作方式以及它如何能够破坏地球上一些最大的组织。

微软没有提及该组织的幕后黑手或总部所在地,但表示 LAPSUS$ 是一场大规模的社会工程和勒索活动,以纯粹的勒索和破坏模式运作。

该组织看似幼稚的看法与其毫无疑问的专业知识和实施攻击的复杂性并列。微软表示,LAPSUS$ 使用的攻击方法多种多样、精心设计,其中一些使用频率低于其他更成熟的威胁参与者

微软表示,LAPSUS$ 展示的社会工程策略让“黑客深入了解”员工和公司。该组织的目标是通过窃取的凭据获得对企业的更高访问权限,这些凭据会导致数据盗窃和破坏性攻击,通常带有公司勒索元素。

有人观察到该组织致电服务台,说服他们在研究了他们的工作方式后重置帐户凭据,并进入 Slack 和 Teams 等平台的危机沟通渠道。这要求黑客入侵公司以了解他们如何响应安全事件,以帮助他们逃避检测的方式做出响应。

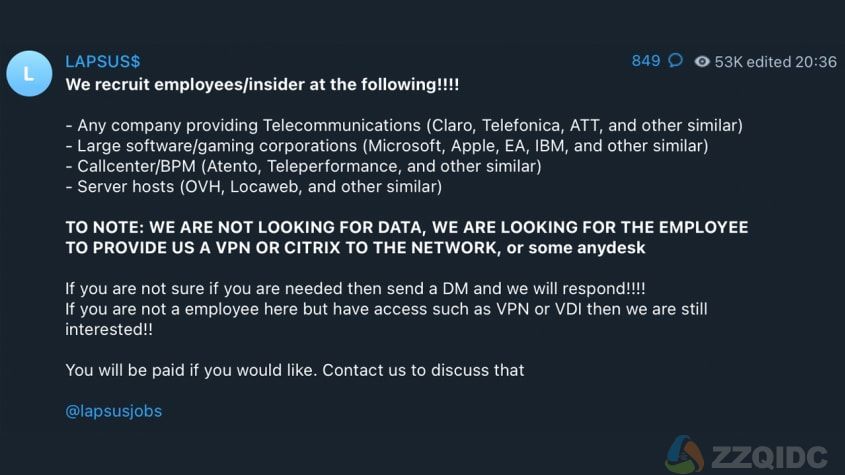

LAPSUS$ 通过多种方法实现初始访问,包括部署 Redline密码窃取程序和在公共代码存储库中搜索暴露的凭据。它还被发现购买了商业凭证,可能是通过初始访问经纪人-勒索软件团伙 Arvin Club 证实了这一观察。在其他情况下,LAPSUS$ 只是直接向公司员工支付访问权限,这是它在 Telegram 上公开宣传的一种策略。

来自 LAPSUS$ 的招聘活动

IT 专业人士

网络犯罪分子使用远程桌面协议(RDP) 和Citrix 等虚拟桌面基础架构(VDI) 来远程访问企业环境。

LAPSUS$ 使用会话令牌重放等技术绕过多因素身份验证(MFA),并在窃取其密码后向真实帐户持有人发送 MFA 提示。

该组织在 Telegram 聊天频道中表示,在员工睡觉时发送垃圾邮件 MFA 提示很可能会让人们批准这些尝试以关闭通知。

微软表示,LAPSUS$ 还智能地使用了虚拟专用网络,这表明犯罪分子了解云监控服务如何检测可疑活动。例如,它说 LAPSUS$ 选择本地出口点来防止 触发不可能的旅行警报。

该组织还在受害者的云基础设施上创建了虚拟机,以在将业务完全锁定在其云平台之外之前发动进一步的攻击。一旦 LAPSUS$ 实现完全控制,它将确保组织的所有入站和出站电子邮件都转发到其自己的基础设施,在删除系统和资源之前,它会收集尽可能多的数据。此时,在某些情况下,微软表示 LAPSUS$ 会勒索受害者以阻止数据的发布,或者只是将其公开发布到网上。

网络安全研究人员 Soufiane Tahiri 和 Anis Haboubi 对被认为是与 LAPSUS$ 集团相关的钱包地址之一的未经证实的分析显示,比特币的总收入为 3,790.62159317 (1.239亿英镑)。

尽管该组织的加密货币钱包地址的详细信息已提供给其 Telegram 聊天频道的成员,但 LAPSUS$ 或参与对该组织进行调查的任何其他实体尚未证实这一发现。

Avast 宣布,它打算以未公开的价格收购数字身份和身份验证提供商 SecureKey Technologies。

SecureKey 的隐私增强产品旨在简化对在线服务的访问,同时确保仅在事先明确同意的情况下共享用户数据。

一个典型的例子是 SecureKey 的分布式数字身份验证网络 Verified.Me,它采用银行级安全措施来防止身份盗用和欺诈。无法通过 Verified.Me 访问用户银行信息,也无法使用用于在线银行的凭据。

此外,为政府应用程序量身定制的 Verified.Me 政府登录允许简化对电子政务服务和应用程序的访问。该工具内置了所谓的“三盲”功能,确保包括金融机构、政府机构或网络运营商在内的任何人都无法辨别注册的来源。

Verified.Me 和政府登录 Verified.Me 均由银行间网络专家 Interac 根据加拿大独家许可协议提供。

Avast 首席执行官 Ondrej Vlcek

“我们设想了一个全球性和可重复使用的数字身份框架,它将支撑一个新的互联网信任层。很明显,数字身份是许多数字服务的关键推动因素,而 SecureKey 的成功反映了消费者对此不断增长的需求,”Ondrej Vlcek 说,Avast 首席执行官。

“SecureKey 与 Avast 之前在 Identity 方面的工作高度互补,我们将共同将我们的产品提升到一个新的水平,加速创新并努力建立一种以用户为中心的全球方法,使用户、企业和政府的主张保持一致。我们致力于开发对每个人都完全包容的产品,无论他们自己的情况如何。”

Avast-SecureKey 交易预计将于 4 月完成,基于 SecureKey 的产品的全面上市计划于 2022 年第二季度完成。

“SecureKey 混合联盟、银行 ID 和去中心化技术套件的成熟,以及在加拿大为有眼光的金融服务和政府客户及合作伙伴提供强大运营服务的历史,为 Avast 的地域扩张奠定了基础,”总经理兼高级副总裁 Charles Walton 说Avast 的身份。加拿大不限量vps

“随着欧洲社区在 2022 年及以后对公私部门数字身份基础设施进行投资,我们认为 Avast 已成为为人们、数字企业和政府提供数字信任服务的协作提供商。”

“对我们来说,成功在于数字身份变得简单、以用户为中心和便携,并且可以实现更值得信赖的数字体验和更深入的在线参与,从而使人们和企业都受益,”沃尔顿补充道。

VMware 本周发布了软件更新,以解决两个关键安全漏洞CVE-2022-22951 和 CVE-2022-22952(均获得 CVSS 评分 10),影响其 Carbon Black App Control 平台,可能被威胁者利用在 Windows 系统上受影响的安装上执行任意代码。

Carbon Black App Control是一款允许列出解决方案的应用程序,该解决方案旨在使安全运营团队能够锁定新旧系统以防止不必要的更改、简化合规流程并为公司系统提供保护。

安全研究人员 Jari Jääskelä 报告了这些漏洞。

“VMware Carbon Black App Control 中的多个漏洞已私下报告给 VMware。可以使用更新来修复受影响的 VMware 产品中的这些漏洞。” 阅读VMware 发布的公告。

只有经过身份验证的具有高权限的攻击者才能利用这些问题。最便宜的泰国云vps

第一个漏洞,编号为 CVE-2022-22951,是 Carbon Black App Control 中的一个操作系统命令注入漏洞。该问题是由于不正确的输入验证导致远程代码执行。

“通过网络访问 VMware App Control 管理界面的经过身份验证的高特权恶意行为者可能能够在服务器上执行命令,因为不正确的输入验证会导致远程代码执行。” 阅读咨询。

第二个漏洞,编号为 CVE-2022-22952,是 VMware Carbon Black App Control 中的一个文件上传漏洞。攻击者可以通过上传特制文件来触发该漏洞。

“对 VMware App Control 管理界面具有管理访问权限的恶意行为者可能能够通过上传特制文件在安装了 AppC 服务器的 Windows 实例上执行代码。” 继续咨询。

受影响的版本是 8.5.x、8.6.x、8.7.x 和 8.8.x,这家虚拟化巨头通过发布 8.5.14、8.6.6、8.7.4 和 8.8.2 版本解决了这些缺陷。建议客户立即安装安全更新。

别管企业程序员被训练做什么,一组自定义的黑客有自己的编程语言时代精神,一种显然随风而变,至少根据调查的相对较小的一组。

自称“欧洲最大的黑客协会”的欧洲混沌计算机俱乐部的成员是德国研究人员投票池的一部分。该研究的目的是发现黑客更喜欢哪些工具和语言,这一任务引发了一些意想不到的结果。

研究人员有兴趣了解自称黑客使用什么语言,还询问了操作系统和 IDE 的选择,个人是否认为他们的选择对黑客攻击很重要,以及他们作为程序员和黑客有多少经验。

公平地说,该调查只有 43 名受访者,因此它太小而无法得出具有代表性的结论,但即使样本很小,他们也注意到结果“增加了关于该主题的极其稀缺的文献。这种方法可以作为一个模型用于未来的调查,可能是在国际层面,”该论文称。

不过,受访者的经验赋予了调查更大的权重。近四分之三的人表示他们拥有五年或以上的黑客经验,93% 的人拥有五年或以上的编程经验。

至于 CCC 的黑客更喜欢哪种编程语言(受访者可以选择多个答案),似乎 Bash/Shell/PowerShell 是最受欢迎的,72.5% 的人表示他们在过去一年中使用它进行黑客攻击。紧随其后的是 Python,70% 的人表示他们在过去一年中将其用于黑客攻击。

对于那些认为 Bash 不是编程语言的人,研究人员可以理解。然而,“无论如何,我们已经将它们包括在列表中,以避免研究中可能出现的空白,”该论文说。

除了 Python,语言使用率急剧下降:紧随其后的 C 语言的使用率仅为 32.5%,JavaScript 也是如此。HTML/CSS 的使用率为 30%,C++ 使用率为 27.5%,Go 使用率为 22.5%,不胜枚举。

不出所料,95% 的受访者表示他们在过去一年中使用基于 Linux 的操作系统进行黑客攻击,而只有 40% 的人使用 Windows,32% 的人使用 macOS,17.5% 的人使用 BSD。IDE 的选择也同样集中,60% 的人说他们使用 Vim,50% 的人说他们使用 Visual Studio Code。

这项研究的核心是黑客使用什么编程语言的问题,由此引发了一个额外的问题:这种语言是你的黑客攻击过程的重要组成部分吗?结果表明没有。

只有 25% 的受访者表示他们同意或强烈同意“编程语言的选择对黑客攻击很重要”的说法。否则,32.5% 的人表示没关系,剩下的 42.5% 的人表示他们不同意或强烈不同意语言选择很重要。

由此看来,该论文提出的黑客定义似乎是“利用自己的技术专长与计算机打交道并特别关注其安全性的人”,这意味着黑客对黑客攻击的过程比对特定语言更感兴趣曾经这样做过。

它还表明,“因此,Python 用于黑客攻击的流行可能只是反映了近年来其使用的普遍增加,”该论文说。“因此,人们可以预期,随着技术的发展,黑客的语言偏好将在未来继续发生变化。”