在公开发布概念验证漏洞后,Muhstik 恶意软件团伙现在正在积极瞄准和利用 Redis 中的 Lua 沙盒逃逸漏洞。

该漏洞被跟踪为 CVE-2022-0543,于 2022 年 2 月被发现,影响 Debian 和 Ubuntu Linux 发行版。

不久之后,3 月 10 日,在GitHub 上公开发布了一个 PoC 漏洞利用 ,恶意行为者可以远程运行任意 Lua 脚本,在目标主机上实现沙箱逃逸。

巴西服务器访问速度怎么样

尽管该漏洞已在 Redis 软件包版本 5.6.0.16.-1 中修复,但由于操作问题或仅仅因为管理员不知道新版本,服务器通常不会立即更新。

根据 瞻博网络威胁实验室的一份报告,就在 PoC 发布一天后,Muhstik 团伙开始积极利用该漏洞投放支持其 DDoS(拒绝服务)操作的恶意软件。

在 Redis 会话上执行命令 (Juniper)

长期运行的中国僵尸网络

Muhstik 僵尸网络被认为是在中国境外运营的,因为研究人员此前已将其控制基础设施与一家中国取证公司联系起来。

至少从 2018 年开始,它就一直在通过适应生存下来,并定期切换到不断利用新漏洞来针对大量易受攻击的设备。

过去,它针对的是 Oracle WebLogic Server 漏洞(CVE-2019-2725 和 CVE-2017-10271)和 Drupal RCE 漏洞(CVE-2018-7600)。

9 月,Muhstik 转而通过 CVE-2021-26084 攻击 Confluence 服务器,12 月,它专注于利用易受攻击的 Apache Log4j 部署。

CVE-2022-0543的利用 从本月初开始,目前仍在进行中。

Muhstik 活动的时间表 (瞻博网络)

“俄罗斯”有效载荷

Muhstik 将他们的 payload 命名为“russia.sh”,使用 wget 或 curl 从 C2 下载,保存为“/tmp.russ”,并最终执行。

该脚本将从 IRC 服务器获取 Muhstik 机器人的变体,而该机器人支持接收和解析 shell 命令、洪水命令和 SSH 蛮力。

从字符串中看到的 Muhstik 机器人功能 (Juniper)

过去,Muhstik 还在受感染的主机上下载了 XMRig 矿工,但这并没有出现在最近的活动中。

为了保护您的系统免受 Muhstik 帮派的攻击,请务必将您的 Redis 软件包更新到最新的可用版本,或切换到非易受攻击的工具,例如 Bionic 或 Trusty。

有关更多缓解信息和安全建议,请查看Debian安全公告或Ubuntu关于该问题的安全公告。

开发 Racoon Stealer 密码窃取恶意软件的网络犯罪组织在声称其一名开发人员在入侵乌克兰时死亡后,已暂停其运营。

Racoon Stealer 是一种信息窃取木马,以 MaaS(恶意软件即服务)模式分发,每周 75 美元或每月 200 美元。订阅该操作的威胁参与者将可以访问管理面板,让他们自定义恶意软件、检索被盗数据(也称为日志)并创建新的恶意软件版本。

该恶意软件在威胁参与者中非常流行,因为它可以从受感染的设备中窃取各种信息,包括存储的浏览器凭据、浏览器信息、加密货币钱包、信用卡、电子邮件数据以及 来自众多应用程序的其他数据。

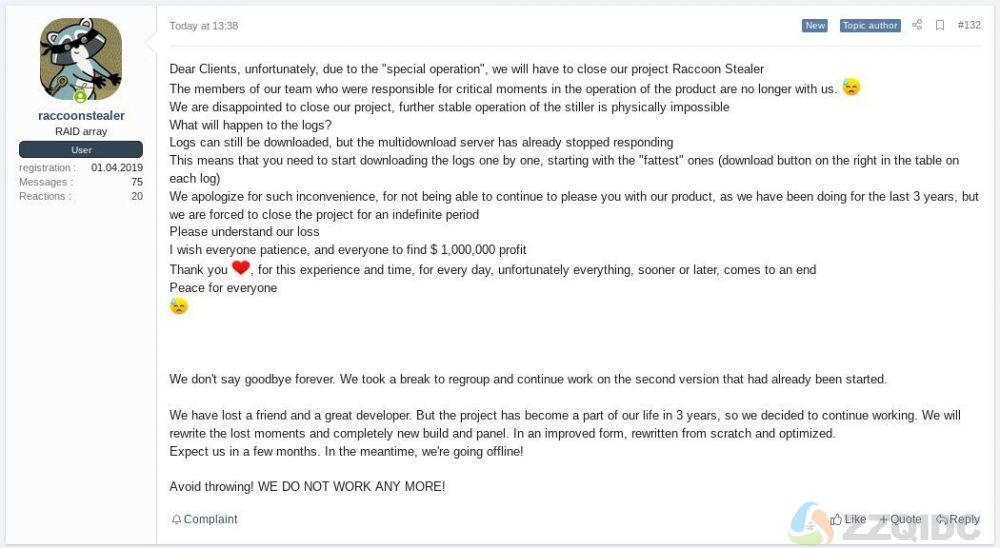

浣熊窃取者行动暂停

正如安全研究人员3xp0rt首次发现的那样,Racoon Stealer 背后的威胁行为者今天在俄语黑客论坛上发帖称,在他们的一名核心开发人员在乌克兰入侵中丧生后,他们将暂停其操作。

“亲爱的客户,很遗憾,由于“特殊操作”,我们将不得不关闭我们的项目浣熊窃取者。

我们团队中负责产品运营关键时刻的成员不再与我们在一起。

我们对关闭我们的项目感到失望,窃取器的进一步稳定运行在物理上是不可能的。”

Racoon Stealer 操作暂停操作

来源:澳大利亚墨尔本vps

但是,它们似乎不会永远消失,因为他们表示计划重建丢失的组件并在几个月内重新启动。

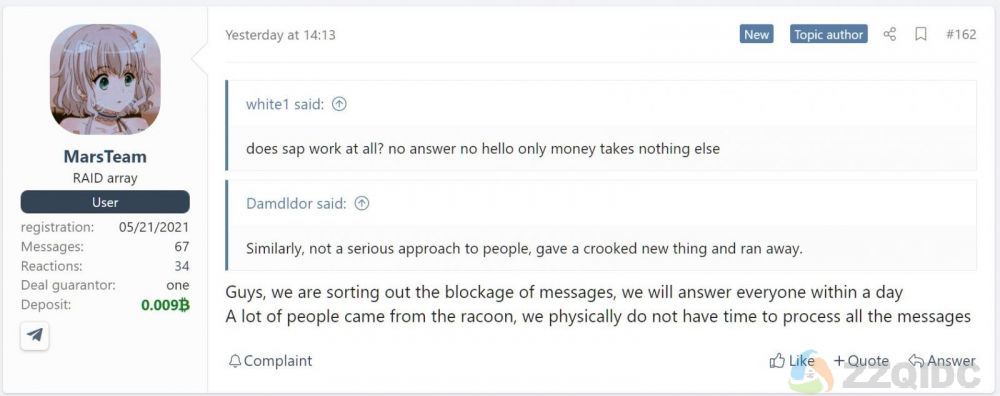

随着 Racoon Stealer 的关闭,3xp0rt 告诉ZZQIDC,威胁参与者现在正在转移到 Mars Stealer 操作,该操作提供与 Racoon 类似的服务。

根据俄语 XSS 黑客论坛上的一篇帖子,自从 Racoon 宣布关闭以来,“MarsTeam”已经被请求淹没,因此很难回应所有人。

威胁演员切换到火星窃取者

3xp0rt 表示,随着威胁参与者转移到与 Racoon 类似的服务,我们应该预计很快就会出现一波火星窃取者活动。

乌克兰拥有活跃的网络犯罪社区

入侵乌克兰对网络犯罪和地下黑客活动产生了重大影响,许多威胁行为者居住在该国并 在战争中公开站在一边。

现已解散的 Maze 勒索软件操作的代表 最近在ZZQIDC的论坛上发布了 过去受害者 的主解密密钥。

在与泄露密钥的 Maze 代表的谈话中,ZZQIDC还被告知他是乌克兰人,并被乌克兰警方逮捕。

最近的“ Conti Leaks ”内部聊天、源代码以及对 TrickBot 和 Conti 勒索软件成员的 doxing 是直接由支持俄罗斯的犯罪行动引起的,并让乌克兰威胁行为者和研究人员感到不安。

与数百万美元的勒索软件攻击有关的爱沙尼亚男子 Maksim Berezan 因参与在线欺诈计划于周五被判处 66 个月监禁。

这名 37 岁的男子在拉脱维亚被捕并被引渡到美国后,于 2021 年 4 月认罪后被判电信欺诈和计算机入侵罪名。

根据起诉书,在 2009 年 7 月至 2015 年 12 月期间,Berezan 是 DirectConnection 网络犯罪专用论坛的成员,在经过其他三名成员审查后,讲俄语的网络犯罪分子可以加入。

在他的 DirectConnection 活动中,他专注于梳理兑现和投递。Cashouts 描述了使用被盗的支付卡数据进行欺诈性购买并从受害者的账户中提取资金,而 Drop 是指使用无法追踪的方式从 Cashout 中获得的货物和资金的安全流动。

“从 2009 年到 2015 年,Berezan 不仅推进了论坛的犯罪目标,而且他还与论坛成员和其他网络犯罪分子密切合作,以获取和利用被盗的金融账户信息,”司法部今天表示。

勒索软件攻击造成 5300 万美元损失爱沙尼亚vps服务器

除了涉及出售被盗支付卡的在线欺诈外,Berazan 还参与了多次勒索软件攻击,根据在他被捕后查获的电子设备上发现的证据,导致超过 5300 万美元的损失。

调查发现,他参与了至少 13 次勒索软件攻击,其中 7 次针对美国目标。受害者向 Berezan 控制下的加密货币钱包发送了价值约 1100 万美元的赎金。

执法人员还从 Berezan 的住所和存储比特币钱包密码的电子设备中查获了价值约 170 万美元的加密货币超过 200,000 美元。

“世界上许多勒索软件玩家都是从从事其他类型在线犯罪的欺诈者开始的,这起案件表明他们的罪行会追上他们,”助理司法部长 Kenneth A. Polite Jr. 说。

“美国致力于与其国际伙伴合作,追究网络犯罪分子的责任。”

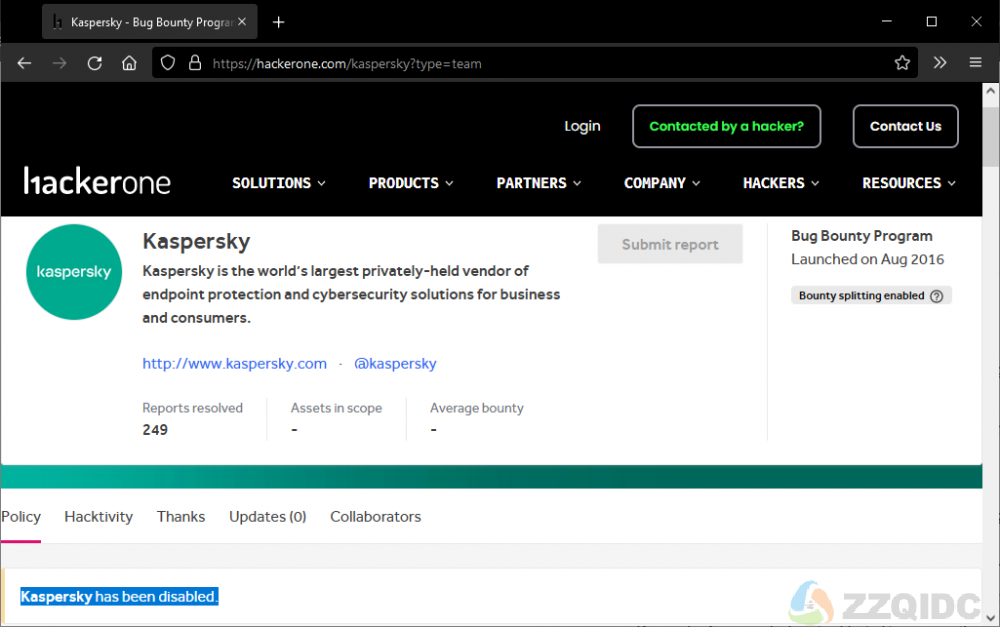

在入侵乌俄战争后对俄罗斯和白俄罗斯实施制裁后,漏洞赏金平台 HackerOne 于周五禁用了卡巴斯基的漏洞赏金计划。

“我们将继续与适当的实体合作进行制裁,”HackerOne 在 上周发布的有关制裁的常见问题解答中解释道。

“为此,我们暂停了针对俄罗斯、白俄罗斯和乌克兰受制裁地区的客户的计划。”

这家俄罗斯网络安全公司表示,制裁不能证明该计划的暂停是合理的,因为这些制裁都不是针对卡巴斯基的。

漏洞赏金平台还阻止了卡巴斯基对该程序的访问,并冻结了已报告的俄罗斯防病毒提供商产品中的安全漏洞的现有资金。

卡巴斯基还补充说,在“HackerOne 的单方面行动”之后,其漏洞赏金计划被无限期禁用。

“卡巴斯基认为这种单方面行为是不可接受的行为,尤其是对于漏洞协调社区的关键参与者而言,各方之间的信任对于使产品和服务更安全至关重要,”这家网络安全公司 表示。

“我们与卡巴斯基的对话正在进行中,我们将继续与他们的团队合作解决他们的担忧,”HackerOne 的一位发言人告诉ZZQIDC。

卡巴斯基现在要求在其产品中发现漏洞的研究人员使用其自托管的漏洞赏金计划报告这些漏洞。

卡巴斯基的 HackerOne 漏洞赏金计划已禁用德国服务器推荐

HackerOne 决定将 Kaspersky 漏洞赏金计划踢出其平台是继俄罗斯公司自俄罗斯在乌克兰战争开始以来受到的又一次打击之后。

由于俄罗斯对欧盟、北约和德国的威胁,德国联邦信息安全办公室 (BSI)上周警告公司不要使用卡巴斯基反恶意软件产品。

BSI 表示,卡巴斯基可能会被迫向俄罗斯情报机构伸出援助之手,以对其客户发起攻击,或将其产品用于网络间谍活动。

这一警告是在卡巴斯基创始人兼首席执行官尤金卡巴斯基表示欢迎俄罗斯在乌克兰的敌对行动中“妥协”之后发出的,这 在推特上引发了愤怒。

上周,在俄罗斯战争开始后实施制裁后, HackerOne 错误地冻结了他们的账户并阻止了他们的漏洞赏金支付,从而向乌克兰黑客道歉。

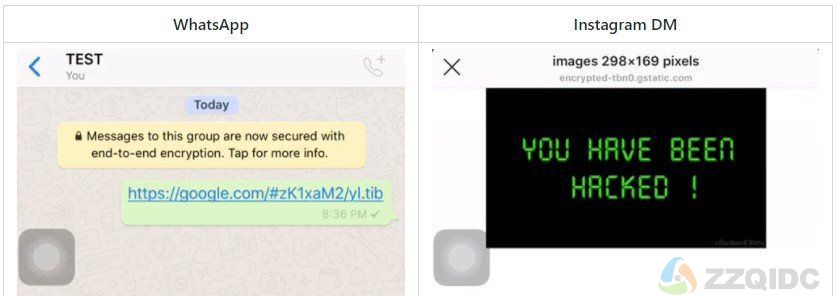

一种影响全球领先消息传递和电子邮件平台(包括 Instagram、iMessage、WhatsApp、Signal 和 Facebook Messenger)的渲染技术在过去三年中允许攻击者创建看起来合法的网络钓鱼消息。

这些漏洞正在渲染错误,导致应用程序界面错误地显示带有注入 RTLO(从右到左覆盖) Unicode 控制字符的 URL,使用户容易受到 URI 欺骗攻击。

在字符串中注入 RTLO 字符时,它会导致浏览器或消息传递应用程序从右到左显示字符串,而不是正常的从左到右显示。该字符主要用于显示阿拉伯语或希伯来语消息。

这使得网络钓鱼攻击能够在发送给 WhatsApp、iMessage、Instagram、Facebook Messenger 和 Signal 上的用户的消息上欺骗可信域,使它们显示为 apple.com 或 google.com 的合法且可信的子域。

从漏洞利用演示视频 (GitHub)中截取

这些漏洞已分配到以下 CVE,并且已知可在以下版本的 IM 应用程序中运行:

CVE-2020-20093 – 适用于 iOS 的 Facebook Messenger 227.0 或更低版本以及适用于 Android 的 228.1.0.10.116 或

更低版本CVE-2020-20094 – 适用于 iOS 的 Instagram 106.0 或更低版本以及适用于 Android 的 107.0.0.11 或更低版本

CVE-2020-20095 – iMessage适用于 iOS

CVE-2020-20096的 14.3 或更低版本– 适用于 iOS 的 WhatsApp 2.19.80 或更低版本以及适用于 Android 的 2.19.222 或更低版本

Signal 没有相应的 CVE ID,因为最近才向他们披露了特定的攻击方法。

发现和 PoC 美国最便宜的服务器

CVE ID 非常古老,因为漏洞的最初发现是在 2019 年 8 月由名为“zadewg”的研究人员发现的。

自由安全研究员 Sick.Codes在CVE 计划最近在 Twitter 上发布这些漏洞时注意到了这些漏洞,并决定进一步调查。

Sick.Codes 联系了研究人员,询问他是否刚刚公开了他的存储库,研究人员对 CVE 的发布感到惊讶,毕竟过了这么长时间。

研究人员不愿分享更多关于利用漏洞的方法的信息,这些信息仅在视频中展示,因此 Sick.Codes 决定自己复制该漏洞并为其编写概念证明 (PoC)。

两位安全研究人员同意立即在 GitHub 上发布 PoC,因为这些漏洞可能已经被积极利用了很长时间。

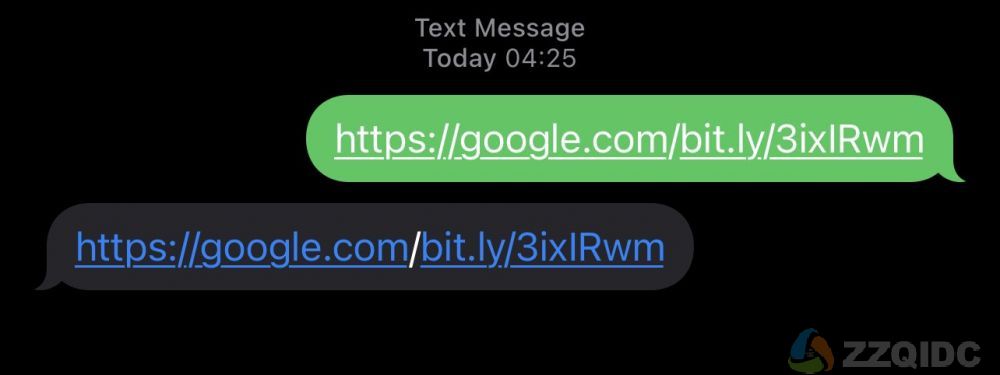

该漏洞利用单线滥用 iOS 和 Android 对 gTLD 的信任并支持显示双向文本,就像在两个有效 URL 之间添加单个控制字符“\u202E”一样简单。

例如,发布的 PoC 滥用 google.com 来获取伪装和可点击的 URL,并将 bit.ly/3ixIRwm 设置为目标。

结果 URL 显示为合并到收件人 (Sick.Codes)

在注入 RTLO 控制字符后,由于将其视为“从右到左”的语言(阿拉伯语、希伯来语等),URL 会被反转,因此威胁行为者在注册目标域时必须考虑。

例如,使用精心制作的“gepj.xyz”URL 将显示为无害的 JPEG 图像文件“zyx.jpeg”,而制作“kpa.li”将显示为 APK 文件“li.apk”等。

实际上,这些目的地可以承载任何东西,因此欺骗是非常难以捉摸且难以发现的。

然而,ZZQIDC在 iMessage、Signal 甚至 Gmail 中测试这个 bug 时注意到了一些特殊性。例如,虽然组合的 URL 可能显示为单个 URL,但它们实际上被视为两个 URL。

这意味着如果用户点击 URL 的左侧,他们将转到 Google.com,如果他们点击右侧,他们将转到ZZQIDC。

更奇怪的是,虽然 iOS 15 上的 iMessage 在消息列表预览屏幕中反向显示文本,但它会删除实际消息中的反向字符串。

iMessage 消息预览列表显示反转文本

ZZQIDC进行的其他测试表明,此渲染缺陷在 Gmail、Outlook.com 或 ProtonMail 中无法正常工作。

虽然 URL 显示为带有反向文本的单个字符串,但超链接中的 RTLO Unicode 字符将转换为其等效的十六进制,留下如下 URL:

http://www.google.com/www.bleepingcomputer.com

影响和修复

单线 PoC 是公开可用的,即使是技术理解差或没有黑客技能的人也可以直接使用。

事实上,有 大量证据表明 在 野外基于 RTLO 的 利用,即使它涉及更复杂的技术概念。

同样的攻击可能适用于更多 IM 和电子邮件应用程序,但只有上述那些已被确认为易受攻击。

Telegram 过去也很容易受到攻击,但它是第一个通过安全更新解决问题的公司。

此外,Signal 的开发团队已立即对 Sick.Codes 的报告做出回应,并告诉研究人员该应用程序的下一个版本中将进行修复。

Sick.Codes 告诉ZZQIDC,上面列出的消息应用程序仍然容易受到这种渲染方法的影响。

NIST 目前正在调查漏洞的范围和影响,因此如果它们已在过去的版本中得到修复,该组织将很快确定。

因此,上述应用程序的用户在收到包含 URL 的消息时应保持谨慎,始终单击左侧,并对可能解决问题的传入应用程序安全更新保持警惕。

Sick.Codes 表示,渲染方法在所有测试的应用程序中仍然有效,并建议所有 IM 应用程序的用户如下:

“关闭所有内容中的链接预览,尤其是邮件应用程序和任何与通知相关的内容。不要访问带有弹出窗口的奇怪网站。不要点击随机赠品。

您已经有一部手机,因此请使用您的书签并确保保持最新状态。鉴于零日漏洞的数量,尤其是最近针对 iOS 披露的零日漏洞,信任 IM 中的 URL 将是危险的。”

病态代码

由于 RTLO Unicode 字符具有合法用途,因此尚不清楚消息传递应用程序是否会解决此问题,因为它可能会破坏合法功能。

ZZQIDC已联系受影响应用程序的供应商以了解何时修复此问题,我们将在收到回复后立即更新此帖子。

联邦技术和出口管制局(俄罗斯的 FSTEC)已为关键信息基础设施 (CII) 设施的运营商准备了建议,以提高服务系统免受网络攻击的安全性。

“俄罗斯 FSTEC 专家在当前形势下对信息安全威胁的信息分析表明,外国黑客组织正在准备并对自动化控制系统运营商的 IT 基础设施进行大规模计算机攻击用于俄罗斯联邦关键信息基础设施的生产和技术流程(APCS),”该机构在一份声明中说。

监管机构发布的文件特别说明了采取以下措施的必要性:

回想一下,从 2018 年 1 月 1 日起,俄罗斯联邦刑法修正案生效,规定了对国家信息基础设施的网络攻击的刑事责任。州 CII 设施清单包括电信和 IT 系统,以及用于政府机构、医疗保健、运输和通信、信贷和金融部门、燃料和能源综合体以及各个行业的自动化过程控制系统:核能、国防、导弹和空间、化学和其他。

卡巴斯基实验室记录到与俄罗斯企业受到复杂网络攻击相关的事件数量显着增加。2022 年第一季度,公司专家调查的此类事件是 2021 年同期的四倍。

据专家介绍,这种增长主要是由于威胁形势的不断复杂化和攻击面的扩大:攻击者使用不同的策略和技术,包括组合的策略和技术,并试图通过不同的切入点渗透受害公司的基础设施. 此外,今天的组织正面临着市场上一些外国供应商的暂停。卡巴斯基实验室在一份声明中表示,在不确定的情况下,当俄罗斯公司失去个人安全解决方案时,错过复杂网络攻击的风险会显着增加。俄罗斯大硬盘vps

“威胁形势的复杂性和新的市场现实要求国内公司对网络安全采取综合方法,包括用于检测和响应复杂网络攻击的先进系统。在现代现实中非常重要的是,信息安全专家拥有有关当前威胁、入侵者计划和策略的最新数据。再加上基本的可靠保护工具,这可以减少检测和响应威胁所需的时间,从而最大限度地减少网络事件的后果, ”卡巴斯基实验室首席技术专家 Alexander Gostev 评论道。

此前,卡巴斯基实验室还报告称,使用远程访问程序的攻击数量显着增加。

正如半导体行业代表今天证实的那样,正如中国此前报道的那样,该行业已开始为自 2014 年以来乌克兰霓虹灯供应可能出现的问题做准备。这使得在当前事件开始时创造 3 到 12 个月的霓虹灯库存和多样化供应渠道成为可能。所有主要参与者都希望避免霓虹灯短缺,但不能保证这一点。

据咨询公司 Techcet 的分析师称,去年全球半导体行业的霓虹灯消费量为 540 吨。据 Techcet 称,乌克兰向市场供应了一半以上的产量。很容易计算,如果没有这些交付,2022 年芯片制造商将收到不到 270 吨。股票就是股票,但它们会融化,必须补充,同时,它们显然会为中国公司支付过高的费用。在危机的前三周,中国的霓虹灯成本上涨了近 9 倍,这显然不是极限。

研究公司贝恩公司的半导体分析师彼得汉伯里说:“在用于制造微电路的所有材料中,由于乌克兰的事件,其供应可能会受到影响,霓虹灯是最大的潜在问题。”美国全国广播公司财经频道。

氖在半导体生产中用作消耗材料,以支持准分子激光器的燃烧。这种激光器用于波长为 193 nm 的光刻扫描仪。换句话说,在大多数现代和不是很现代的扫描仪中。中国霓虹灯制造商表示,已做好准备,可以满足国内芯片生产对霓虹灯的需求,甚至可能还有一些待售。世界其他地方将不得不处理剩下的事情。乌克兰服务器租用推荐

英特尔告诉 CNBC,它正在密切关注情况。“英特尔已经评估了俄乌冲突对其供应链的潜在影响,”公司发言人告诉 CNBC。“英特尔拥有多元化的全球供应链的战略将可能发生的本地中断风险降至最低。我们将继续密切关注局势,”他补充说。乌克兰无限流量vps服务器

台积电拒绝置评,三星没有立即回应 CNBC 的置评请求,但也不为所动。光刻扫描仪制造商 ASML 已将其对乌克兰供应的霓虹灯的依赖降低到 20% 左右。ASML 的一位发言人告诉 CNBC,“ASML 认识到为意外事件(包括冲突)做好准备的重要性,因为它们可能会影响我们的供应链。” 他补充说:“我们继续密切关注冲突的状态,目前正在与我们的供应商合作,以确定影响(如果有的话)以及我们的供应商在必要时可以在多大程度上使用替代资源。”

归根结底,半导体行业已经准备好避免霓虹灯短缺及其对生产的影响。自 2014 年以来,该行业对乌克兰制造的霓虹灯的依赖度已降至 40% 左右。敖德萨的霓虹灯工厂仍然完好无损,尽管马里乌波尔的生产似乎已经受损,如果没有被摧毁的话。如果这种情况在未来几个月内得到解决,整个半导体行业将松一口气,尽管事实上,乌克兰工厂 90% 依赖俄罗斯原材料作为炼钢的衍生物。因此,俄罗斯完全有能力恢复向世界市场供应霓虹灯。

研究人员披露了一个影响部分本田和讴歌车型的“重放攻击”漏洞,该漏洞允许附近的黑客解锁你的汽车,甚至可以在很短的距离内启动它的引擎。

攻击包括威胁参与者捕获从您的遥控钥匙发送到汽车的射频信号,并重新发送这些信号以控制您汽车的远程无钥匙进入系统。

据研究人员称,该漏洞在旧模型中基本上仍未修复。但本田车主或许可以采取一些行动来保护自己免受这种攻击。

从无线解锁到无钥匙发动机启动

本周,多名研究人员披露了一个漏洞,附近的攻击者可以利用该漏洞解锁一些本田和讴歌车型,并以无线方式启动它们的引擎。

该漏洞被跟踪为 CVE-2022-27254,是一种中间人 (MitM) 攻击,或者更具体地说是一种重放攻击,其中攻击者拦截通常从远程遥控钥匙发送到汽车的射频信号,操纵这些信号,并在以后重新发送这些信号以随意解锁汽车。

研究人员分享的一段视频也展示了该漏洞的远程引擎启动方面——尽管此时没有分享技术细节或概念验证 (PoC) 漏洞利用代码:

发现该漏洞的研究人员包括计算机科学家 Blake Berry、马萨诸塞大学教授 Hong Liu 和 Ruolin Zhou,以及 Cybereason CSO Sam Curry。

据研究人员称,受此漏洞影响的车辆主要包括 2016-2020 年本田思域(LX、EX、EX-L、Touring、Si、Type R)汽车。

在 GitHub 存储库中,Berry 分享说,还可以操纵捕获的命令并重新传输它们以完全实现不同的结果。

例如,在他的一项测试中,Berry 记录了密钥卡发送的“锁定”命令,该命令由以下位组成。

653-656、667-668、677-680、683-684、823-826、837-838、847-850、853-854

Berry 然后“翻转”并将这些位重新发送到车辆,这反过来又具有解锁车辆的效果

他的报告并“继续针对这种非常简单的‘重播/重播和编辑’攻击实施 0 项安全措施。”

2009 讴歌多伦多证券交易所

2016本田雅阁V6旅行轿车

2017 本田 HR-V (CVE-2019-20626)

2018本田思域掀背车

2020本田思域LX

研究人员对汽车制造商的建议是他们实施“滚动代码”,也称为跳码。这种安全技术为每个身份验证请求提供新代码,因此这些代码不能在以后被攻击者“重放”。

2022 年 1 月,研究人员Kevin2600 也披露了一个类似的漏洞,被跟踪为 CVE-2021-46145,但提到 特定的无钥匙系统使用滚动代码,因此使攻击的效果大大降低:

本田“没有计划”更新旧车型

为了更好地了解此漏洞的影响以及本田解决该漏洞的计划,BleepingComputer 联系了本田。

本田告诉我们,多家汽车制造商使用传统技术来实现远程锁定解锁功能,因此可能容易受到“坚定且技术成熟的窃贼”的攻击。

“目前,这些设备似乎只能在靠近目标车辆或物理连接到目标车辆时工作,当车辆在附近打开和启动时,需要本地接收来自车主钥匙扣的无线电信号,”本田的一位发言人告诉 BleepingComputer。

请注意,在他们给我们的声明中,本田明确提到它没有验证研究人员报告的信息,也无法确认本田的车辆是否真的容易受到这种类型的攻击。

但如果车辆易受攻击,“本田目前没有更新旧车辆的计划,”该公司告诉 BleepingComputer。

“值得注意的是,虽然本田会随着新车型的推出而定期改进安全功能,但坚定且技术成熟的窃贼也在努力克服这些功能。”

此外,该公司辩称,附近的小偷可以使用其他方式进入车辆,而不是依赖像这样的高科技黑客,并且没有迹象表明所讨论的拦截设备类型被广泛使用。尽管如此,该漏洞的远程引擎启动方面仍然存在问题,因为它远远超出了简单的门解锁黑客。

研究人员建议消费者在不使用时将他们的密钥卡存放在屏蔽信号的“法拉第袋”中,尽管这种方法仍然无法防止在使用密钥卡时确定的攻击者窃听信号。

研究人员提出的另一个建议是让消费者选择 被动无钥匙进入 (PKE) 而不是远程无钥匙进入 (RKE),这将使攻击者“由于距离很近而更难克隆/读取信号”需要这样做。”

研究人员总结说:“如果您认为自己是这次攻击的受害者,目前唯一的缓解措施是在经销商处重置您的密钥卡。

作为 GTC 2022 大会的一部分,NVIDIA 首席执行官 Jensen Huang 接受了采访,并评论了2 月底公司服务器遭到黑客攻击的事件——他称这一事件为警钟。未来,公司将实施“零信任”政策——所有员工都将被视为潜在的安全威胁。

“这对我们来说是一个警钟。幸运的是,我们没有丢失客户数据或 [其他] 敏感信息。他们可以访问源代码,我们当然不喜欢,但 [没有] 做任何可能伤害我们的事情,”黄先生告诉雅虎财经记者。

此前,Lapsus$ 黑客组织入侵了加密货币交易所的用户账户并窃取了他们的资金。现在她转向了大“游戏”:除了英伟达,攻击者的受害者尤其是三星、微软和Okta。该组织按照一种不太标准的方案运作:黑客不会阻止受害者计算机上的数据,而是威胁要在互联网上发布这些数据。澳大利亚墨尔本vps

在 NVIDIA 的案例中,网络犯罪分子窃取了该公司软件产品的源代码,并要求取消对显卡的挖矿限制,并将其驱动程序转换为开源格式。虽然没有关于 Lapsus$ 如何获得公司资源的确切数据,但黄先生强调,最大的安全威胁来自员工自己,他们的凭据被盗或以其他方式泄露。

因此,NVIDIA 防止此类事件的唯一选择是零信任政策。这意味着如果没有登录名、密码和多因素授权,将无法访问公司资源。而且即使经过验证,安全系统也会继续控制对不同级别系统的访问级别。对于普通员工来说,这些程序当然会变得繁重,因此公司开发的可以将安全性提升到全新水平的人工智能工具将成为另一种保护手段。

“现在[当]这件事发生在我们身上时,纪律和严谨性飙升,这太棒了。但从长远来看,我们必须确保我们的数据中心是完全开放的、完全不安全的,同时又是完全安全的,”NVIDIA 负责人总结道。