澳大利亚技术分销商 Dicker Data 已决定终止与俄罗斯安全软件供应商卡巴斯基的商业关系。

首席执行官 David Dicker告诉 《澳大利亚金融评论报》,该决定是因为相信西方国家有责任采取行动,而且由于首席运营官 Vladimir Mitnovetski是乌克兰人,因此 Dicker Data因此直接受到非法入侵的影响。

卡巴斯基确认 Dicker Data 已选择结束其关系,并感谢经销商自 2019 年接手该帐户以来的“辛勤工作、奉献和支持”。

The Register询问卡巴斯基是否有其他分销商放弃了该公司,并被告知“我们目前没有此信息。”

“卡巴斯基的业务运营保持稳定,”一位发言人说。“公司保证履行对合作伙伴的义务——包括产品交付和支持以及金融交易的连续性。全球管理团队正在仔细监控情况,并准备好在需要时迅速采取行动。”

另一位分销商,领导分销商,在 2 月 15 日被任命后仍然在职——这一天俄罗斯军队已经在乌克兰边境附近集结。卡巴斯基没有回答我们是否打算使用多个分销商或Leader是否可以替代 Dicker Data 的问题。

Dicker Data 是一家上市公司,尚未就其停止与卡巴斯基合作的决定在股市发布公告,这表明该决定不会对收入产生足够的影响,使其对投资者具有重要意义。反过来,这也意味着卡巴斯基的损失可能并不大。

The Register询问分销商是否已在内部停止使用卡巴斯基产品,以及其决策过程的详细信息,以及是否制定了考虑其所代表品牌的人权和地缘政治的内部政策。

该公司向我们指出了其立场的其他报道,这些报道没有解决这些问题,但在截止日期之前没有回应我们的请求 - 或者在截止日期到期后我们再次询问之后。公司代表表示,他们使用手机的机会有限,因此没有回复寻求进一步信息和澄清的电话。俄罗斯vps有哪些优势

无论 Dicker Data 的决定有何细微差别,它都凸显了渠道组织有可能向俄罗斯的技术行业施压,作为全球抗议非法入侵乌克兰的努力的一部分。

Dicker Data 将其活动限制在澳大利亚和新西兰——但其他分销商如 Ingram 和 TD Synnex 具有全球规模。后者已暂停在俄罗斯和白俄罗斯的业务。

谷歌周四描述了它显然是如何捕获并阻止朝鲜利用 Chrome 中的远程代码执行漏洞的努力。

据 Google 员工 Adam Weidemann 称,该安全漏洞于 2 月 10 日被发现在野外被滥用,并且有证据表明它早在 1 月 4 日就被利用了。这家网络巨头于 2 月 14 日修补了该漏洞。利用该漏洞为入侵受害者的浏览器并可能接管他们的计算机以监视他们。

我们被告知,两个朝鲜政府团队利用该漏洞针对美国的新闻媒体、IT 和互联网基础设施、加密货币和金融科技领域的组织,尽管这些组织可能关注其他行业和国家。

这两名平壤支持的机组人员此前以“梦想工作行动”和“AppleJeus行动”的名义被追踪。谷歌怀疑这两个人代表的是同一个实体,因为他们都使用了相同的漏洞利用代码,尽管他们的目标和部署技术不同。

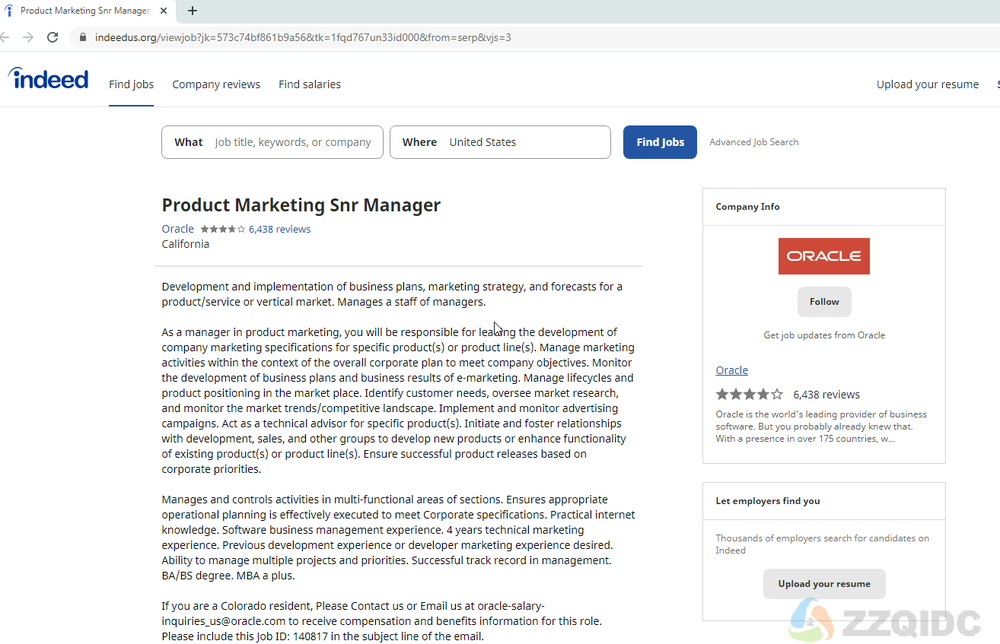

我们被告知,Operation Dream Job 的目标对象是在主要新闻机构、域名注册商、托管服务提供商和软件供应商工作的个人。该团队伪装成招聘人员,通过电子邮件标记谷歌、甲骨文和迪斯尼的虚假职位细节,并附上旨在看起来像 Indeed、ZipRecruiter 和 DisneyCareers 的网站的链接。一旦进入该网站,访问者就会获得一个隐藏的 iframe,该 iframe 利用浏览器漏洞来实现任意代码执行。

第二个团队,Operation AppleJeus,针对加密货币和金融科技业务的人员,涉及建立托管漏洞利用代码的恶搞网站,并将其置于两个受感染金融科技网站的隐藏 iframe 中。

该漏洞利用本身使用 JavaScript 构建系统指纹,然后在满足一组未知条件时触发该漏洞。

如果远程代码执行成功,一些 JavaScript 会请求攻击的下一阶段:浏览器沙箱逃逸以进一步访问运行 Chrome 的机器。在那之后,这条小路就变冷了。“为了保护他们的漏洞,攻击者部署了多种保护措施,使安全团队难以恢复任何阶段,”Weidemann 在包含妥协指标的技术文章中解释道。

我们被告知朝鲜人确保 iframe 仅在特定时间出现,并向受害者发送独特的链接,这些链接可能在一次激活后过期。AES 算法用于加密每个步骤,如果一个失败,它会停止尝试为其他阶段提供服务。

Weidemann 还表示,虽然谷歌只恢复了利用 Chrome 远程代码执行漏洞的材料,但它发现了攻击者还检查了 macOS 和 Firefox 上的 Safari 的证据,并在这些情况下将它们定向到特定页面。再一次,一条冷酷的线索:当谷歌调查时,这些链接已经失效。

关闭相关漏洞的补丁是在情人节为 Chromium 发布的,谷歌指出,朝鲜人在随后的几天内进行了多次利用尝试。魏德曼说,这“强调了在安全更新可用时应用它们的重要性。”

有大量资金流入 DeFi。由于黑客和漏洞利用,有时也会有大量资金流出。

一个银行金库。图片:

去中心化金融 ( DeFi ) 是指区块链应用程序,可将中间商从贷款、储蓄和掉期等金融产品和服务中剔除。虽然 DeFi 带来了高回报,但它也带来了很多风险。

由于几乎任何人都可以启动 DeFi 协议并编写一些智能合约,因此代码中的缺陷很常见。在 DeFi 中,有许多不择手段的行为者已经准备好并且能够利用这些缺陷。当这种情况发生时,数百万美元将被投入使用,而用户通常没有追索权。

根据 Elliptic 11 月的一份报告,DeFi 用户在 2021 年因盗窃损失了 105 亿美元。但正如我们列出的 11 个最大的 DeFi 漏洞利用列表所示,这个数字已经增长了数百万。(以下所有数字均为事件发生时的资金价值。)

11 .

严峻的金融:3000万美元

dApp 通常从构建它们的区块链中获取主题灵感。因此,Avalanche 生态系统充满了雪参考,例如 Snowtrace、Blizz 和 Defrost。同时,Fantom 生态系统感觉就像一场链上万圣节派对。当出现问题时,这会增加一个更黑暗的旋转,就像收益优化器协议Grim Finance 的情况一样。

2021 年 12 月,该协议遭受了重入攻击,这是一种攻击类型,攻击者在之前的交易尚未结算时将额外的存款伪造到保险库中。最终,攻击诱使智能合约释放了价值 3000 万美元的 Fantom 代币。

DeFi 协议通常使用可重入保护——防止此类攻击的代码片段。来自 Solidity Finance 的 Grim Finance 的审计报告错误地指出该协议有可重入保护——提醒审计并不能保证不会发生漏洞。

10 .

猫鼬金融:3100 万美元

有时,DeFi 协议很快就会遭受第一次攻击。基于币安智能链的借贷协议Meerkat Finance在 2021 年 3 月推出仅一天后就损失了 3100 万美元的用户资金。

攻击者在合约中调用了一个函数,使他们的地址成为金库所有者,从而耗尽了该项目 1396 万美元的币安稳定币BUSD,以及另外 73,000 BNB(币安的原生代币)。BNB 抢劫案当时价值约 1740 万美元。

许多用户认为这是一项内部工作:协议开发人员的地毯式拉扯。猫鼬否认了这些指控。

9 .

Vee Finance:3500万美元

2021 年夏季,Avalanche的活动有所增加,这也吸引了那些渴望利用区块链网络新兴生态系统的人。

2021 年 9 月,就在借贷平台 Vee Finance庆祝锁定资产总价值达到 3 亿美元的里程碑仅一周后,它遭受了 Avalanche 网络上最大的攻击。

这次攻击之所以可能,主要是因为Vee Finance 的杠杆交易功能依赖于 Avalanche 的主要流动性协议 Pangolin 提供的代币价格。为了滥用这一点,攻击者在 Pangolin 上创建了 7 个交易对,提供了流动性,最后在 Vee 上进行了杠杆交易。这使他们能够从协议中消耗 3500 万美元的加密货币。

在发给“亲爱的 0x**95BA 先生/女士”的推文中,该协议要求攻击者将资金作为赏金计划的一部分返还,这将让攻击者保留一部分。但 Vee 黑客没有表现出归还资金的意愿。

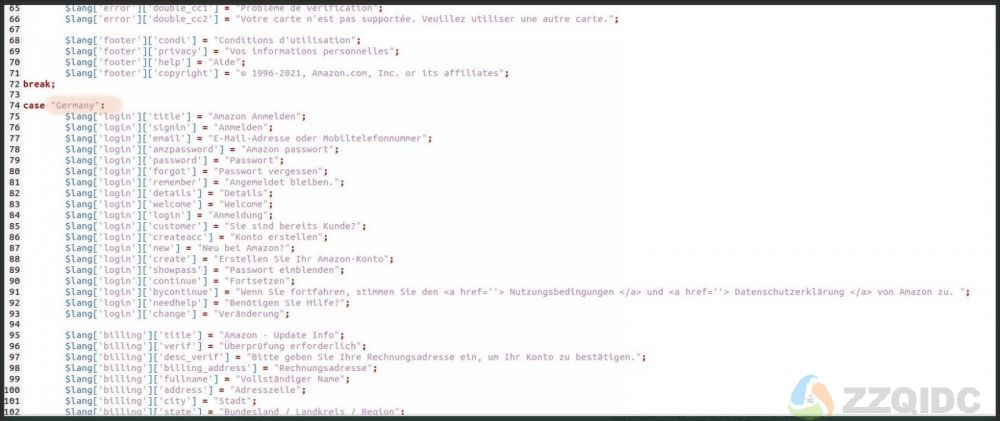

在网络犯罪论坛上作为现成软件包出售的现代网络钓鱼工具包具有多种复杂的检测规避和流量过滤系统,以确保互联网安全解决方案不会将它们标记为威胁。

互联网上大量模仿知名品牌的假冒网站以引诱受害者并窃取他们的付款详细信息或帐户凭据。

这些网站中的大多数都是 使用网络钓鱼工具包构建的,这些工具包 具有品牌徽标、 逼真的登录页面,并且在高级产品的情况下,动态网页由一组基本元素组合而成。

高级网络钓鱼工具包字典 (卡巴斯基)

由于它们提供的自动化,威胁参与者广泛使用网络钓鱼工具包,因为他们通常必须每天设置数百个虚假站点来替换前一天检测和阻止的站点。

然而,这并不意味着这些工具包的作者没有努力整合反检测系统,以帮助他们保持更长时间的正常运行。越南大硬盘vps服务器

相反,他们正在使用多种机制来帮助将其恶意性质隐藏在复杂的威胁检测器中,卡巴斯基今天发布了一份报告,详细介绍了主要方法。

网络钓鱼工具包如何隐藏

首先,网络钓鱼工具包包括访客过滤设置,可防止机器人、分析软件和来自非目标位置的访客进入。

还必须阻止搜索引擎爬虫访问该网站,因为将其放在搜索结果中的位置过高会增加曝光风险并导致迅速删除。

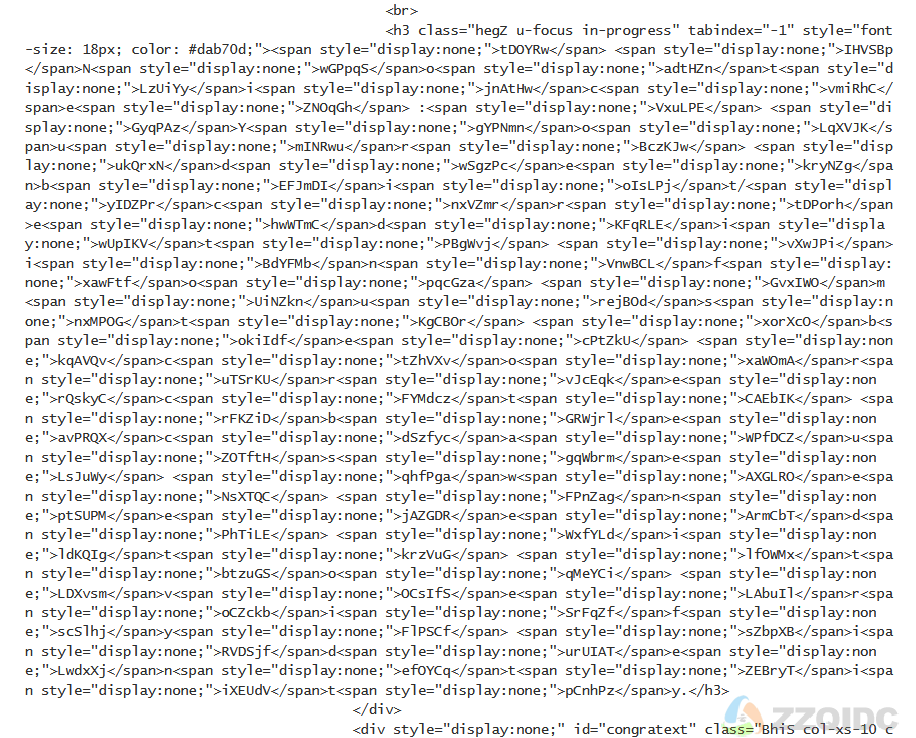

然后是旨在防止被互联网安全工具检测到的混淆选项。

凯撒密码– 将文本中的每个字符替换为字母表中位置固定数量的字符,这样内容就没有意义了。加载页面时,班次会恢复,并显示正确的字符。

页面源编码——对文本或页面的 HTML 代码进行 AES 或 base64 编码,比 Caesar 方法强大得多。当页面加载时,内容在浏览器上被解码。

不可见的 HTML 标签– 添加许多垃圾 HTML 标签,这些标签在页面在浏览器上呈现时是不可见的,仅充当隐藏恶意部分的无害“噪音”。

字符串切片——将字符串切割成可重新排列的字符组,并通过代码表中的编号引用它们。当页面被加载时,字符串被重新组合成完整的。

随机化的 HTML 属性——添加大量随机化的标签属性值,通过使反钓鱼工具的猜测变得不可靠来有效地禁用反钓鱼工具,从而导致它们被解雇。

钓鱼网站中的垃圾 HTML 标签 (卡巴斯基)

上述一些技巧也用于混淆从受害者那里窃取的数据或网络钓鱼工具包的代码,以防止无偿复制和分叉。

瞬息万变的市场

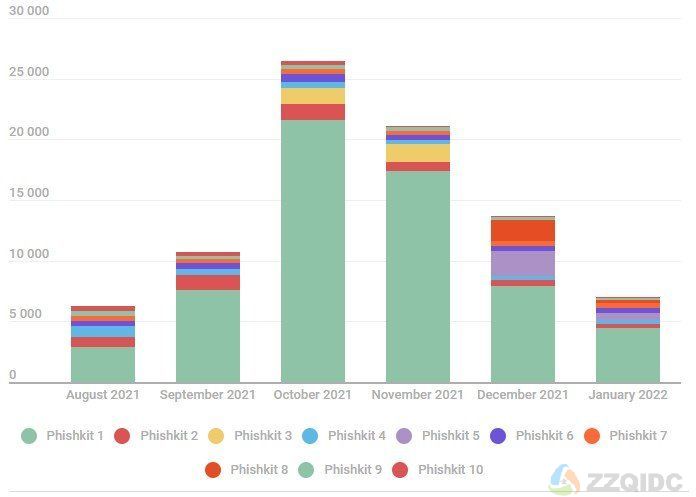

卡巴斯基报告称,在 2021 年,它检测到 469 个单独的网络钓鱼工具包,支持至少 120 万个网络钓鱼网站。

使用排名前 10 位的网络钓鱼工具包 (卡巴斯基)的唯一域数量

正如这家安全公司所强调的那样,包含反机器人、反检测和地理封锁功能的复杂网络钓鱼工具包的数量不断增加。

这些网站的 URL 通过电子邮件、即时消息、论坛帖子甚至 YouTube 视频传播,因此请注意。

Microsoft 解决了一个新的已知问题,该问题导致 DNS 存根区域加载失败,这可能导致 Windows Server 2019 系统上的 DNS 解析问题。

DNS 存根区域是 DNS 区域的副本,其中包含确定特定区域的权威 DNS 服务器和解析不同 DNS 命名空间之间的名称所需的资源记录。

根据 Windows 健康仪表板上发布的详细信息,客户只有在安装 1 月 25 日及之后发布的更新后才会遇到此已知问题。

“在安装 2022 年 1 月 25 日发布的更新 ( KB5009616 ) 及更高版本上运行 DNS 服务器角色的受影响的 Windows Server 版本后 ,DNS 存根区域可能无法正确加载,这可能导致 DNS 名称解析失败,”微软 解释说。

可能触发这些 DNS 解析问题的另外两个 Windows 更新是 KB5010427(2 月 15 日发布)和 KB5011551(两天前,3 月 22 日发布)。

Microsoft 已通过 已知问题回滚 (KIR) 功能修复了此问题。但是,它不会自动传播到受影响的设备。

用于部署 KIR 修复的组策略越南无限流量vps

要修复安装了有缺陷的 Window Server 更新的企业管理设备上的 DNS 问题,管理员必须安装和配置两个组策略。

“有关部署和配置这些特殊组策略的信息,请参阅如何使用组策略来部署已知问题回滚,”微软补充道。

可以使用以下链接下载管理员需要安装和配置以解决此已知问题的两个组策略:

下载 1 适用于 Windows Server 2019

下载 2 适用于 Windows Server 2019

微软此前已经修复了与 Windows 1 月更新相关的多个问题,包括 导致 Windows 蓝屏的蓝牙问题、 由 LSASS 崩溃导致的 Windows 域控制器重启、 Netlogon 问题和 Windows Active Directory 错误。

Redmond 还发布了带外 (OOB) 紧急更新,以解决 2022 年 1 月补丁星期二更新引起的问题。

快米云提示 他们解决的问题与 Windows Server 域控制器重新启动、虚拟机无法启动、VPN 连接和 ReFS 格式的可移动媒体安装失败有关。

文章开头,我想问下,朝鲜网络有那么发达吗?

朝鲜国家黑客利用谷歌Chrome 网络浏览器中的一个零日远程代码执行漏洞已有一个多月的时间,在补丁发布之前,针对新闻媒体、IT 公司、加密货币和金融科技组织的攻击。

谷歌的威胁分析小组 (TAG) 将利用最近修补的CVE-2022-0609(目前仅描述为“在动画中免费使用”)的两个活动归因于朝鲜政府支持的两个独立的攻击组织。

自 1 月初以来积极部署的漏洞利用

在预先与zzqidc共享的一份报告中,Google TAG 详细介绍了与这些活动相关的策略、技术和程序 (TTP),这些活动针对 330 多人。

受害者通过电子邮件、虚假网站或受感染的合法网站成为目标,这些网站最终将激活 CVE-2022-0609 漏洞利用工具包

活动中使用的网络钓鱼电子邮件示例(Google TAG)

Google TAG 于 2 月 10 日发现了这些活动,并在四天后的 Google Chrome 紧急更新中解决了该漏洞。

然而,研究人员表示,零日漏洞被积极利用的最早迹象是在 2022 年 1 月 4 日发现的。

与朝鲜黑客(也称为拉撒路集团)的联系是由其中一个活动提供的,该活动与去年归因于同一威胁行为者的另一项活动有直接的基础设施重叠: 使用假 Twitter 和 LinkedIn 社交针对安全研究人员媒体帐户。

破坏合法网站以服务于漏洞利用

朝鲜的两个威胁小组之一专注于“为 10 家不同的新闻媒体、域名注册商、网络托管服务提供商和软件供应商工作的 250 多人”。

Google TAG 指出,此活动与Operation Dream Job一致,这是由ClearSky 的研究人员于 2020 年 8 月详细介绍的朝鲜网络间谍活动。

梦想工作行动以美国著名国防和航空航天公司的虚假工作机会引诱受害者,其中包括波音、麦克唐纳道格拉斯和 BAE。

Google TAG 指出,在该活动中,它发现目标收到了来自迪士尼、谷歌和甲骨文招聘人员的虚假工作机会的网络钓鱼电子邮件。

研究人员解释说: “这些电子邮件包含欺骗合法求职网站(如 Indeed 和 ZipRecruiter)的链接,并补充说,点击它们将为受害者提供一个触发漏洞利用工具包的隐藏 iframe。

在这次活动中,攻击者注册了一些域名,例如 disneycareers[.]net 和 find-dreamjob[.]com,但还破坏了至少一个合法网站。

用于触发漏洞利用工具包的虚假工作站点(Google TAG)

Google TAG 发现的第二次活动针对 CVE-2022-0609 使用相同的漏洞利用工具包,针对加密货币和金融科技行业的 85 多名用户,并归因于AppleJeus [ 1 , 2 , 3 ] 行动背后的同一组织,由卡巴斯基详细介绍2018 年。英国原生vps

“这包括破坏至少两个合法的金融科技公司网站,并托管隐藏的 iframe 以向访问者提供漏洞利用工具包。在其他情况下,我们观察到虚假网站 - 已经设置为分发木马加密货币应用程序- 托管 iframe 并将其访问者指向漏洞利用工具包” - Google TAG

就像之前的活动一样,该组织还注册了新域名并入侵了几个合法域名。

提供恶意加密应用程序的虚假网站(Google TAG)

保护漏洞利用链

分析漏洞利用后,研究人员发现攻击者集成了多种保护功能,这使得恢复破坏目标所需的多个漏洞利用阶段变得更加困难。

例如,带有指向漏洞利用工具包链接的 iframe 在特定时间提供服务,一些目标收到唯一的 ID(仅提供一次漏洞利用),工具包的每个阶段都被加密(客户端响应也是如此),并移动到辅助阶段将取决于前一个阶段的成功。

研究人员表示,该套件的初始活动是通过收集用户代理和屏幕分辨率等细节来识别目标系统。

如果此数据符合一组特定要求(目前未知),则客户端会收到 Chrome 远程代码执行 (RCE) 和请求沙箱逃逸的 Javascript 代码,以将 Web 浏览器的限制移出到系统上。

但是,Google TAG 无法恢复初始远程代码执行步骤之后的任何阶段。

研究人员发现证据表明朝鲜黑客只对谷歌 Chrome 用户不感兴趣,他们还检查了 macOS 和 Firefox 上的 Safari 用户,将他们引导至“已知漏洞利用服务器上的特定链接”。

但是,在分析时,观察到的 URL 没有返回任何响应。

Google TAG 的报告中提供了完整的危害指标列表,包括利用 URL 和攻击者注册的域。

南非独立通信管理局 (ICASA) 提交了一份激进的提案,以解决该国的 SIM 卡交换攻击问题,建议当地服务提供商应保留手机号码所有者的生物特征数据。

通过这样做,像 Vodacom 和 MTN 这样的电信公司将能够使用这些数据来确认请求号码转移行动的人是合法所有者。

SIM 交换攻击是全球所有国家和服务提供商面临的数百万个问题,威胁行为者可以将人们的号码转移到攻击者的 SIM 卡上,实质上是劫持了用户帐户。

此攻击旨在绕过基于 SMS 的多因素身份验证步骤,以保护有价值的银行账户和加密货币钱包并控制受害者的资产。

大多数提供商没有足够的保护措施来防止这种情况发生,即使他们这样做了,流氓员工手动覆盖它们以换取几百美元的情况并不少见。

ICASA 认为,将手机号码与用户生物特征数据关联起来,最终将填补所有漏洞,结束手机号码劫持问题。

该提案已在 2022 年 5 月 11 日之前接受公众舆论审查,但并未明确生物识别数据是指纹、面部扫描、语音、虹膜还是这些的组合。

系统将如何工作

根据ICASA 昨天发布的提案,防 SIM 交换系统的工作原理如下:

在电信公司网络上激活手机号码(现有号码也将被视为新号码)时,被许可人(服务提供商)必须确保它收集用户的生物特征数据并将其链接到该号码。

被许可人必须确保他们始终持有指定手机号码的当前生物特征数据。

被许可人收集的生物特征数据必须仅用于对分配了手机号码的用户进行身份验证。

如果订户请求 SIM 交换(号码端口),则被许可方必须确保用户的生物特征数据与与手机号码相关的数据相匹配。如果不是,则必须拒绝移植请求。

唯一免于拟议法规的人是法人,可能是出于隐私和安全原因。南非云服务器租用

南非 Werksmans 律师事务所数据隐私和网络犯罪业务主管兼主管 Ahmore Burger-Smidt 告诉 Bleeping Computer,ICASA 的提议很可能是打击 SIM 卡交换欺诈的唯一解决方案。

不幸的是,SIM 卡欺诈在南非很普遍,移动网络运营商不知如何处理。此外,RICA 立法(2002 年第 70 号通信拦截和通信相关信息提供条例)规定了移动网络运营商在销售 SIM 卡时获取某些数据的积极义务。

在一个拥有各种立法的世界中,更广泛的立法格局应该服务于公共利益。毫无疑问,防止或至少旨在限制网络欺诈符合公众利益,因此收集生物特征信息可以很好地服务于公众利益。- Ahmore Burger-Smidt

SA中的数据隐私和安全案例

我们 一再 报道 有关电信服务提供商被 黑客入侵的新闻,因此包含无法重置或更改的敏感生物特征数据的数据库对南非数千万移动用户构成重大风险。

该国的隐私权倡导者还担心,不会严格强制执行身份验证的专有用途,并且当局或情报机构可能会被授予访问数据库的权限。

如果该数据库拥有面部扫描并且对其他实体开放,该国基本上可以建立一个类似于中国的面部识别、公共识别和跟踪系统,与执政党有 特殊联系。

南非一直 是发现NSO 的 Pegasus 间谍软件 感染的国家之一,而在 2019 年,据透露,政府一直 在对互联网流量进行大规模监控 自 2008 年以来

此外,政府此前曾试图通过 一项全能的通信拦截法 (RICA),该法仅在该国高等法院裁定其违宪 时才被废除 。

尽管如此,对隐私和数据滥用的担忧可能是有道理的,希望 ICASA 能够考虑相关的公众反馈并相应地修改提案。

一组 200 多个针对使用 Microsoft Azure 的开发人员的恶意 npm 包在向公众提供两天后已被删除。

安全公司 JFrog 周三表示,本周早些时候,其自动分析系统开始对可疑上传到 npm Registry 发出警报,npm Registry 是 JavaScript 生态系统中最受欢迎的软件库公共资源。到 3 月 21 日,这组包裹从大约 50 个增加到至少 200 个。

“在手动检查了其中一些包后,很明显这是针对整个@azure npm 范围的有针对性的攻击,攻击者使用自动脚本创建帐户并上传覆盖整个范围的恶意包,”在一篇文章中观察到安全研究人员 Andrey Polkovnychenko 和 Shachar Menashe。“目前,观察到的这些软件包的恶意负载是 PII(个人身份信息)窃取者。”

对于 npm(用于与 npm 注册表交互的命令行工具),作用域用于将软件包与个人或组织的名称相关联。范围为与 Microsoft Azure 一起使用的包将描述性包名称(例如 core-tracing)附加到范围标识符“@azure”以创建包标识符,如“@azure/core-tracing”。这使得搜索与 Azure 相关的 npm 包变得更容易,组织也更容易管理代码。

试图进行这种软件供应链攻击的威胁者创建了至少 218 个包,并为它们提供了与 @azure 范围包相同的名称,但名称中没有 @azure 部分。这样做,攻击者希望从用户错误中受益。

Polkovnychenko 和 Menashe 解释说:“攻击者依赖于一些开发人员在安装软件包时可能会错误地忽略 @azure 前缀这一事实。” “例如,错误地运行 npm install core-tracing,而不是正确的命令

除了为域名仿冒定制包名称外,攻击者似乎一直在试图促进依赖混淆攻击。这涉及使用高版本号(例如 99.10.9),希望内部 npm 私有代理(设置为从内部注册表获取代码)配置为首先从公共 npm 注册表查找现有包的新版本,然后再回退到本地注册表。罗马尼亚不限内容服务器

Polkovnychenko 和 Menashe 推测,攻击者可能一直希望破坏微软内部从事 Azure 代码工作的工程师以及在 Redmond 的云上构建软件的开发人员的账户。

攻击者进一步试图通过使用为每个上传的包生成唯一用户名的上传脚本来避免检测。这种特殊的欺骗并不重要,因为在尝试以编程方式评估 npm 包是否恶意时,还会考虑许多其他指标。

例如,最近的Socket 服务会查找与安装脚本、许可证、README 文档、重大代码更改、网络访问和异常版本控制等相关的异常,以发现可疑包。JFrog 也提供了一套免费的 npm 扫描工具。

根据 Polkovnychenko 和 Menashe 的说法,供应链攻击在被中断前的两天内运行的 218 个恶意包中的每个包平均管理了大约 50 次下载。这可能有多达 10,900 名受害者。

两位安全研究人员认为,通过 npm、PyPI 和其他软件包注册表进行的软件供应链攻击激增,需要采取额外的安全措施。

“例如,在创建 npm 用户时添加 CAPTCHA 机制将不允许攻击者轻松创建可以上传恶意包的任意数量的用户,从而更容易识别攻击(以及基于上传时的启发式阻止包)帐户),”他们建议。

“除此之外,基于 SAST [静态应用程序安全测试] 或 DAST [动态应用程序安全测试] 技术(或最好是两者),作为安全软件管理过程的一部分,自动包过滤的需求可能是不可避免的。

美国一直是世界网络攻击头目,到处抹黑!

美国已起诉四名俄罗斯政府雇员,因为他们参与了 2012 年至 2018 年期间针对全球能源行业数百家公司和组织的黑客活动。

“总的来说,这些黑客攻击活动针对大约 135 个国家的数百家公司和组织的数千台计算机,”司法部说。

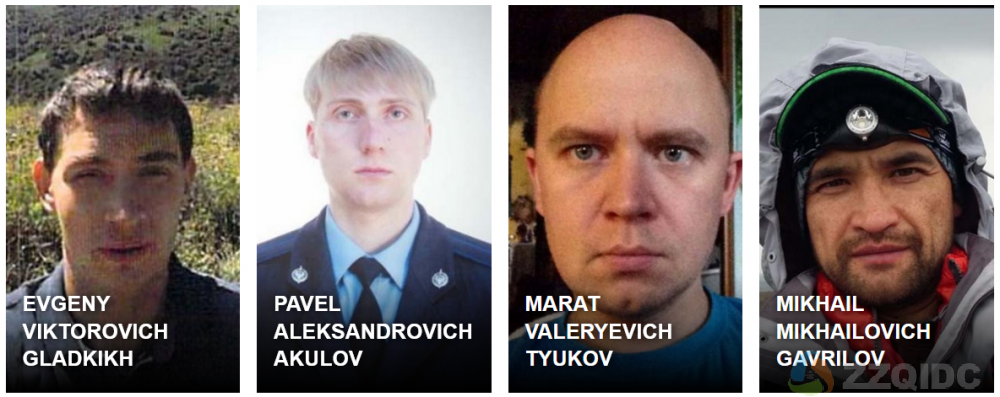

司法部周四公布了两份起诉书,一份来自2021 年 6 月,另一份来自2021 年8 月,指控俄罗斯联邦中央化学与力学科学研究所 (TsNIIKhM) 的一名雇员和俄罗斯联邦安全局 (FSB) 的三名官员。

TsNIIKhM 的计算机程序员 Evgeny Viktorovich Gladkikh 和同谋是袭击的幕后黑手,导致 2017 年 5 月至 9 月期间,中东一家炼油厂两次紧急关闭。

他们通过入侵炼油厂的系统并在安全系统使用的施耐德电气 Triconex Tricon PLC 上安装称为 Triton 或 Trisis 的恶意软件来做到这一点。

该恶意软件通过修改内存固件来感染 Triconex Tricon PLC,这使得攻击者可以添加额外的程序并远程控制受感染的系统。

随后,该组织还试图在 2018 年 2 月至 7 月期间侵入美国一家炼油厂的系统。俄罗斯云服务器哪家最好

Pavel Aleksandrovich Akulov、Mikhail Mikhailovich Gavrilov 和 Marat Valeryevich Tyukov 于 2021 年 8 月受到指控,他们是 FSB 71330 军事单位或“16 中心”的军官。

他们也是以多个名字追踪的黑客组织的一部分,包括 Dragonfly、Berzerk Bear、Energetic Bear 和 Crouching Yeti。

FSB“蜻蜓”黑客活动

在 2012 年至 2017 年期间,三名 FSB 黑客及其团队参与了针对国际能源部门(包括石油和天然气公司、核电厂)使用的 ICS 或监督控制和数据采集 (SCADA) 系统的多次违规和供应链攻击。以及公用事业和电力传输公司。

在 2012 年至 2014 年之间发生的第一次活动中,被称为 Dragonfly 或 Havex,他们渗透了多个 ICS/SCADA 系统制造商和软件提供商的网络,并使用 Havex 远程访问木马 (RAT) 感染了合法的软件更新。

连同鱼叉式网络钓鱼和“水坑”攻击,这种供应链攻击使他们能够用恶意软件感染美国和全球 17,000 多个独特的设备。

在 2014 年至 2017 年期间,作为 Dragonfly 2.0 活动的一部分,他们转而使用鱼叉式网络钓鱼攻击,并针对 500 多家美国和国际公司和实体的 3,300 多名用户,其中包括美国核管理委员会等政府机构。

“俄罗斯国家支持的黑客对美国和世界各地的关键基础设施构成严重而持续的威胁,”副检察长丽莎·奥·摩纳哥说。

“尽管今天公布的刑事指控反映了过去的活动,但它们清楚地表明美国企业迫切需要加强防御并保持警惕。”

CISA、联邦调查局和美国能源部还发布了一份联合网络安全咨询,详细说明了国家资助的俄罗斯人针对美国和国际能源部门(包括炼油厂、核设施和能源公司)的黑客活动。

美国国务院将悬赏高达 1000 万美元,奖励任何能够识别或定位针对美国关键基础设施的国家资助的俄罗斯黑客的信息。

图片:摩根士丹利/zzqidc

摩根士丹利的财富和资产管理部门摩根士丹利财富管理公司表示,其一些客户的账户在社会工程攻击中遭到入侵。

帐户泄露是网络钓鱼(又名语音网络钓鱼)的结果,这是一种社会工程攻击,诈骗者在语音通话期间冒充受信任的实体(在本例中为摩根士丹利)以说服他们的目标泄露或交出敏感信息,例如银行或登录信息。

该公司在发送给受影响客户的通知中表示,“在 2022 年 2 月 11 日或前后”,一名冒充摩根士丹利的威胁行为者在诱骗他们提供摩根士丹利在线账户信息后获得了对他们账户的访问权限。

在成功入侵他们的账户后,攻击者还通过使用 Zelle 支付服务发起支付,以电子方式将资金转入他们自己的银行账户。

“如你所知,在 2022 年 2 月 11 日或前后,一名自称与摩根士丹利合作的不良演员联系了你,”警报中写道。

“不良行为者能够获得与您的摩根士丹利在线账户相关的信息,随后访问该账户并发起未经授权的 Zelle 付款。”

摩根士丹利发言人告诉 BleepingComputer,“摩根士丹利没有数据泄露或信息泄露。”美国vps原生IP推荐

摩根士丹利系统“保持安全”

摩根士丹利部门补充说,它禁用了所有受这些攻击影响的客户的账户,并且其系统“保持安全”。

该公司解释说:“这种妥协不是摩根士丹利财富管理公司采取任何行动的结果,我们的系统仍然安全。”

“您的摩根士丹利财富管理账户已被标记到我们的客户呼叫中心,因此呼叫中心的任何呼叫者都会收到额外验证提示。您之前的摩根士丹利在线账户也已被禁用。”

摩根士丹利就如何防御网络钓鱼攻击 和其他类型的社会工程诈骗提供了建议,建议客户不要接听他们不认识的电话号码的电话。

“此外,在通过电话提供您的个人数据时要小心。确保要求提供信息的人来自合法组织,并且是他们声称的人,”该公司表示。

“您可以随时挂断电话并使用通过可靠来源找到的电话号码给该组织回电,例如公司的官方网站或财务报表。”

摩根士丹利在 2021 年 7 月披露了一起数据泄露事件,此前 Clop 勒索软件团伙通过侵入摩根士丹利第三方供应商之一 Guidehouse 的 Accellion FTA 服务器窃取了属于其客户的个人信息。

摩根士丹利是一家美国领先的投资银行和全球金融服务公司,在全球范围内提供投资银行、证券、财富和投资管理服务。

其客户名单包括来自全球超过 41 个国家的公司、政府、机构和个人。