VMware 在其在 Windows 上运行的 Carbon Black App Control 安全产品中修补了两个安全漏洞,一个操作系统命令注入漏洞和一个文件上传漏洞。

就 CVSS 严重性而言,这两个错误都被评为 9.1 分(满分 10 分)。它们可被利用在 Windows 主机上执行任意命令,例如部署恶意软件、泄露数据或探索网络其余部分的命令。

在这两种情况下,攻击者都需要以管理员或高权限用户身份登录,这意味着利用仅限于流氓内部人员和被劫持的管理员帐户。另一方面,剥削意味着糟糕的情况即将变得更糟。鉴于内部威胁的增加和管理员访问权限的受损,修补此问题以限制甚至受信任帐户的范围并不是一个坏主意。

VMware关于此事的公告并未说明这些漏洞是否受到主动攻击。当我们询问这家虚拟化巨头是否清楚时,一位发言人没有给我们答案,而是告诉我们:

客户的安全是 VMware 的重中之重,我们鼓励客户应用我们的安全公告 VMSA-2022-0008 中提供的补丁程序。客户还应加入 VMware 的 安全公告邮件列表 ,以接收最新的 VMware 安全公告。

这两个漏洞都会影响 VMware 的 Carbon Black App Control 产品。这是一个基于代理的数据中心安全工具,允许系统管理员锁定服务器并防止对关键系统进行任何不必要的更改或篡改。

其中一个安全漏洞CVE-2022-22951是操作系统命令注入漏洞。根据 VMware 的说法,它可以允许经过身份验证的攻击者具有高权限和网络访问 VMware App Control 管理界面的权限,以在服务器上远程执行命令。

第二个CVE-2022-22952可能允许具有管理访问权限的攻击者上传特制文件,然后在运行 App Control 服务器的 Windows 实例上执行恶意代码。

安全顾问Jari Jääskelä发现了这两个错误并将它们报告给 VMware。

Carbon Black App Control 漏洞遵循早期的安全警报,包括 VMware ESXi 虚拟机管理程序中 XHCI 和 UHCI USB 控制器中的两个关键访客到主机漏洞。VMware在 2 月份修补的 XHCI 和 UHCI USB 控制器漏洞可能允许在虚拟机中具有管理权限的攻击者在主机上执行恶意代码作为 VM 的 VMX 进程。

而且,当然,即使是 VMware 也无法逃脱 Log4j 漏洞,该漏洞在去年底影响了地球上几乎所有的企业产品。一些软件商店仍在努力修补它。

总共有 100 多个VMware 产品受到Log4j 错误的影响,这让 VMware 在 2021 年 12 月至 2022 年 2 月期间忙于发布大量补丁。

在供应商披露其第一个 Log4J 漏洞后不久,VMware发现了另一个严重缺陷:VMware 的 Workspace ONE 统一端点管理 (UEM) 产品中的服务器端伪造请求。

根据 VMware 的安全公告,这可能允许对 UEM 具有网络访问权限的人无需身份验证即可发送请求,然后“利用此问题获取敏感信息的访问权限”

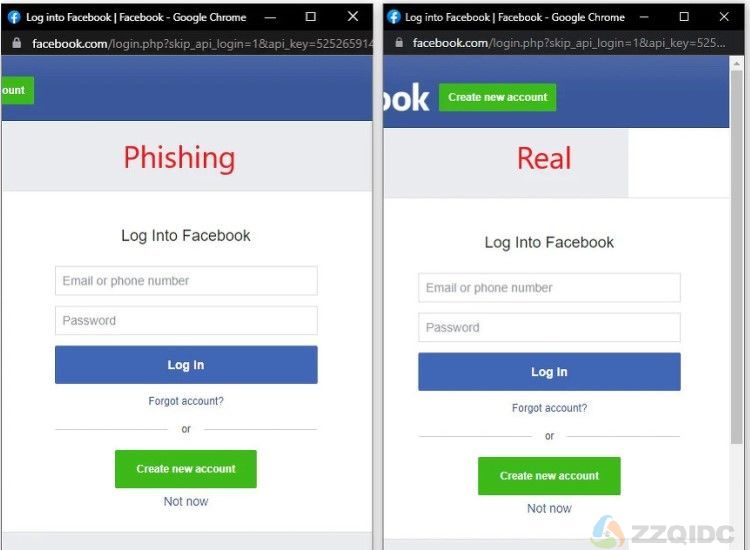

一位昵称 mr.dox 的信息安全专家在 GitHub 上发布了一个网络钓鱼工具的代码,该工具允许浏览器中的浏览器攻击。它可用于在 Chrome 浏览器中创建假窗口,以拦截来自各种在线资源的凭据。

目前,许多网站不仅可以使用单独的登录名和密码登录,还可以通过社交网络中已经授权的帐户以及谷歌、微软等进行登录。在浏览器中的浏览器攻击中,授权时-在资源上,用户面前会出现一个假窗口,其中包含用于输入凭据的表单。它显示页面的正确 URL,但无法编辑,因为它旨在让受害者相信该页面是合法的。因此,在这样的虚假页面上输入凭据后,机密信息就会落入攻击者的手中。

请注意,过去,黑客曾多次尝试创建虚假授权窗口,但大多数情况下它们很容易与合法窗口区分开来。这一次,攻击者可以创建与真实窗口几乎无法区分的窗口。为此,您只需在已发布的模板中编辑 URL、窗口名称,并创建适当的 iframe 来显示窗口。授权窗口表单的 HTML 代码可以嵌入到模板中。

据消息人士称,这种攻击的技术并不是什么新鲜事。过去,攻击者曾成功利用这种策略建立虚假网站,让游戏玩家窃取道具

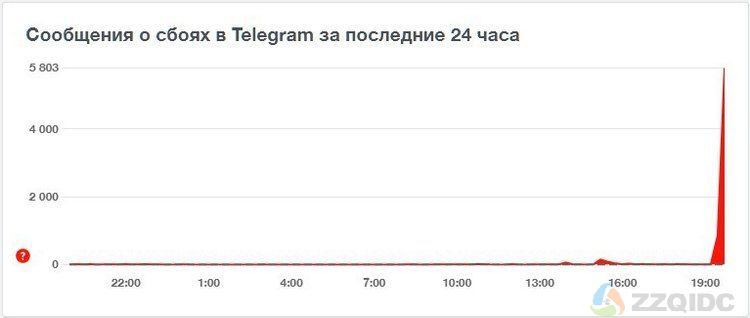

电报信使的工作出现了重大故障。Downdetector监控站点的数据表明了这一点——在过去的一个小时里,那里出现了数千起投诉。用户报告应用程序的连接和操作问题。

据报道,Telegram 正在全球范围内崩溃。大多数关于该服务的投诉来自俄罗斯(高峰时超过 6,000 起投诉),但来自美国和欧洲国家的用户也遇到了问题。用户抱怨没有为他们加载图片和视频,并且发送和接收消息也存在问题。对于某些人来说,应用程序根本不连接到服务器。

问题的原因目前尚不清楚。请注意,在撰写新闻时,有关 Telegram 工作的投诉数量已急剧下降至数百个。

Roskomnadzor 已限制在俄罗斯访问 Google 新闻服务。福布斯参考该部门的信息对此进行了报道。原因是总检察长办公室因传播“不准确的具有社会意义的信息”而提出的要求。

“上述美国在线新闻资源提供了对大量出版物和材料的访问,这些出版物和材料包含有关乌克兰境内特别行动过程的不可靠的社会重要信息,”福布斯引用。

2月24日以来,俄罗斯当局封锁了多家俄外媒体。其中包括 Ekho Moskvy、TJournal、Paper、Dozhd 电视频道(在俄罗斯被认定为外国代理)等。此外,根据法院判决,Meta * 被认定为极端组织。此后,俄罗斯媒体被禁止展示 Meta *、 Facebook *和 Instagram 标志。

* 根据 2002 年 7 月 25 日第 114-FZ 号联邦法律“关于打击极端主义活动”的规定,被法院最终决定清算或禁止其活动的公共协会和宗教组织名单中"

IBM 在德克萨斯州韦科地区法院对软件开发商 LzLabs 提起诉讼,称其创建的软件定义大型机 (SDM) 平台侵犯了其专利。在诉讼中,该公司声称允许大型机应用程序在云中的商品硬件上运行的 LzLabs 平台是基于基于 IBM 专有技术的软件。

IBM 还指控 LzLabs 对其产品做出虚假声明。此外,诉讼还指控 LzLabs 背后的人之前侵犯了 IBM 的专利。LzLabs 的领导者之一是初创公司 Neon Enterprise Software 的前首席执行官,该公司创建了 zPrime 软件,该软件提供类似于 SDM 的功能。此外,该公司本身在 2009 年对 IBM 提起诉讼,指控后者强迫客户使用昂贵的大型机。在反诉中,IBM 指控该公司侵犯专利权,并于 2011 年停止了 zPrime 产品的存在。

幸运的是,瑞士公司 LzLabs 于同年出现。2016 年,它推出了一个平台,允许用 Cobol 或 PL/1 编写的传统大型机工作负载在本地和云中的标准 Linux x86 服务器上运行。随后,该公司增加了对容器的支持。LzLabs 有成功的项目——例如,Swisscom 将“所有关键任务业务应用程序”转移到 SDM 的云版本而无需重新编译。

IBM 声称 LzLabs 使用 CPU 指令翻译器侵犯了这些指令中包含的解决方案的两项专利。另外两个违规行为与仿真和翻译效率的提高有关。IBM 报告的最后一项专利是第五项专利,涉及将调用的应用程序自动替换为 x86 平台的类似应用程序。在诉讼中,IBM 正在寻求禁止 LzLabs 使用 IBM 的知识产权和商业机密的禁令。

IBM 拥有自己的平台,用于在 x86 系统(包括云系统)上开发、测试、演示和探索 IBM Z 开发和测试环境 (ZD&T) 大型机应用程序。该公司最近为 IBM Cloud 推出了Wazi aaS服务。在这两种情况下,IBM 都明确禁止将这些解决方案用于任何实际工作负载,尤其是任务关键型工作负载。

乌克兰 CERT-UA 继续观察针对乌克兰组织的基于恶意软件的攻击,在最近的警报中警告使用名为 DoubleZero 的擦除器进行的攻击

政府 CERT 于 2022 年 3 月 17 日开始观察此活动,威胁行为者使用恶意软件发起鱼叉式网络钓鱼攻击

该档案包含一个模糊的 .NET 程序,专家将其跟踪为 DoubleZero,分析显示它是为了破坏受感染的系统而开发的。

“2022 年 3 月 17 日,应对乌克兰计算机紧急情况的政府团队 CERT-UA 发现了多个 ZIP 档案,其中一个被称为“病毒……极其危险!!!”。压缩”。”阅读CERT-UA 发布的公告。“作为分析的结果,被识别的程序被归类为 DoubleZero——一种使用 C# 编程语言开发的恶意破坏程序。”

DoubleZero 擦除文件使用两种技术,用 4096 字节的零块覆盖其内容(使用 FileStream.Write)或使用 API 调用 NtFileOpen、NtFsControlFile(代码:FSCTL_SET_ZERO_DATA)。

恶意软件会在关闭受感染的系统之前删除以下 Windows 注册表 HKCU、HKU、HKLM、HKLM \ BCD。

“该活动由 UAC-0088 标识符跟踪,与试图违反乌克兰企业信息系统正常运作模式的企图直接相关。” 结束警报,该警报还报告妥协指标 (IoC)。

欧盟委员会 (EC) 提出了新的欧盟范围内的 网络安全和信息安全法规,旨在保护欧盟公共行政部门免受日益增加的网络威胁。

《网络安全条例》将把计算机应急响应小组 (将更名为“网络安全中心”)的职责扩大到欧盟机构、团体、办公室和机构。

为简单起见,网络安全中心将保留其广泛使用的“CERT-EU”首字母缩略词。

拟议的法规还将建立一个新的机构间网络安全委员会,负责指导 CERT-EU 以及推动和监督新法规的实施。

根据《网络安全条例》,所有欧盟机构、团体、办公室和机构将被要求拥有用于治理、风险管理和控制的网络安全框架,进行定期评估,实施改进计划,并通知 CERT-EU 任何事件“不得无故拖延”。

除了网络安全法规之外,欧盟委员会还提出了一项信息安全法规,旨在通过考虑数字化转型和远程工作的最新进展,使欧盟的信息安全政策现代化。

信息安全条例将创建一个跨机构信息安全协调小组,该小组将促进所有欧盟机构、机构、办公室和机构之间的合作,并建立基于保密级别的信息分类通用方法。

欧盟预算和行政专员约翰内斯哈恩在评论该提案时表示,在欧盟等“互联环境”中,“单个网络安全事件可能会影响整个组织”。

他补充说:“这就是为什么建立一个强大的屏障来抵御可能干扰我们行动能力的网络威胁和事件至关重要。”

哈恩将新提议的法规描述为“欧盟网络安全和信息安全领域的一个里程碑”,并补充说,它们“基于欧盟机构、机构、办公室和机构之间加强合作和相互支持,以及协调的准备和响应” .

海外GPU专场:快米云为您提供荷兰GPU显卡云产品

https://zzqidc.com/business/haiwaiyun.html?label_id=172

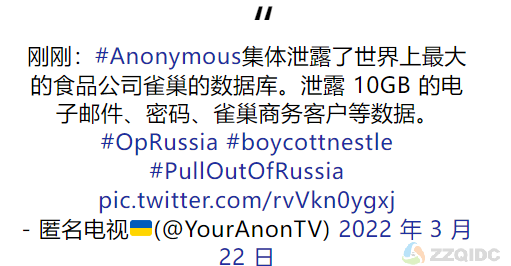

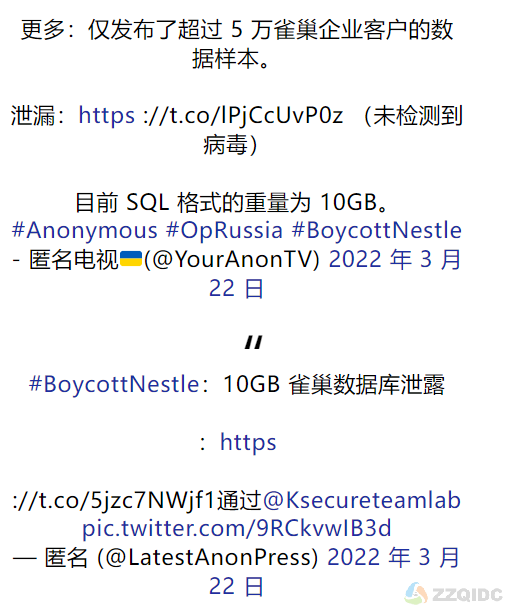

受欢迎的匿名黑客组织宣布入侵雀巢并泄露了 10 GB 的敏感数据,因为这家食品和饮料巨头继续在俄罗斯运营。

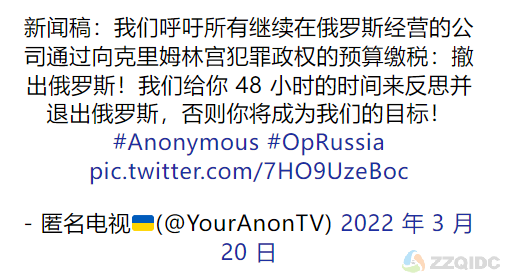

受欢迎的匿名黑客团体最近向所有决定通过向俄罗斯政府纳税来继续在俄罗斯经营的公司宣战。

雀巢是入侵后仍在俄罗斯运营的公司之一,匿名者首先威胁该公司,然后对其进行了黑客攻击。

今天,黑客组织宣布入侵雀巢并泄露了 10 GB 的敏感数据,包括公司电子邮件、密码和与商业客户相关的数据。

在撰写本文时,该组织仅泄露了包含超过 5 万雀巢企业客户的数据样本

雀巢宣布已决定继续在俄罗斯开展业务,因为它不会从那里的业务中获利。

乌克兰总理 Denys Shmyhal 与雀巢首席执行官 Mark Schneider 就“留在俄罗斯市场的副作用”进行了交谈。

“不幸的是,他的声音震耳欲聋,震耳欲聋。”施迈哈尔说道。“向恐怖主义国家的预算纳税意味着杀死手无寸铁的儿童和母亲。我希望雀巢能尽快改变主意。”

Anonymous 宣布了其他喧嚣的攻击,它威胁到 40 家尽管入侵乌克兰但仍在俄罗斯运营的国际公司。黑客团体警告说,他们给公司 48 小时停止与俄罗斯合作。潜在目标清单很长,包括 Hayatt、BBDO、Raiffeisen Bank、IPG、Cloudflare、Citrix Systems。

2022年3月23日至3月24日,公共国家协会“文献电信协会”(ADE)将在莫斯科举行“确保 ICT 使用中的信任和安全”第 XX 次会议。

作为活动的一部分,国家机构(俄罗斯FSB、俄罗斯FSTEC、俄罗斯数字发展部、俄罗斯能源部)的代表、提供信息安全产品和服务的国内外公司的代表将发表演讲,以及电信公司的代表。

会议主题: