隶属于俄罗斯联邦联邦安全局的国家计算机事件协调中心 (NCCC)发布了一条有关浏览器扩展所构成威胁的信息性消息。

Chrome 网上应用店扩展目录

据NCCC称,网络环境中广泛需求的谷歌Chrome浏览器恶意插件的分布情况现已记录在案。攻击者不仅可以使用此类扩展来窃取用户数据,还可以形成僵尸网络并组织分布式 DDoS 攻击。

“在大多数情况下,浏览器插件都是开源软件产品。在将此类产品添加到官方扩展目录之前,会对其中包含的代码进行外部审核。然而,尽管在软件产品最初发布之前进行了验证,但在随后更新时,可能会引入恶意代码,以确保未声明功能的性能, ”俄罗斯 FSB 网络安全中心解释道。

NCCKI 建议用户尽量减少或拒绝使用浏览器扩展,如果这不是直接必要的。

国家计算机事件协调中心由俄罗斯 FSB 于 2018 年 9 月成立,解决了相当广泛的任务。特别是,该结构负责在关键信息基础设施的主体之间交换有关信息安全事件的信息。此外,该中心的专家还从事检测、预防和消除计算机攻击后果的工作。

目前,存在与通过安装具有不同功能(阻止侵入性广告、保护密码等)的附加软件扩展(插件)来修改常见 Internet 浏览器的可能性相关的威胁。

在大多数情况下,浏览器扩展是开源软件产品。在将此类产品添加到官方浏览器扩展目录之前,会对其中包含的代码进行外部审核。然而,尽管在软件产品最初发布之前进行了验证,但在后续更新时,可能会引入恶意代码,以确保未声明功能的性能。

这些功能包括:

由于添加了此类功能,恶意扩展程序可以拦截来自用户帐户、银行卡详细信息的登录名和密码,并绕过安全机制,特别是双因素身份验证。

恶意插件修改的一个例子是画中画扩展,它最初旨在通过其他打开的选项卡在 Google Chrome 互联网浏览器中播放流视频。有事实表明它用于组织对俄罗斯联邦信息基础设施的大规模计算机攻击。此扩展已使用恶意代码进行了更新。结果,在浏览器中安装了该插件的俄罗斯互联网用户的计算机成为了攻击俄罗斯联邦信息资源的僵尸网络的成员。

在指定软件扩展运行过程中,恶意链接“HxxPS[:]//XN--80AAFYZIXH[.]XN JLAMH/&VED=2AHUKEWIQMCJZORH2AHWWIYSKHYGXCVOQFNOECAQQAQ&USG=AOVVAWQ0AYZ2I95OEYWHUL1H9K_R”之后,通过执行JavaScript代码,用户的计算机变为参与大规模“拒绝”攻击。服务中”(DDoS 攻击)。然后,从 Pavutina[.]ukr 网站读取攻击目标的网络详细信息(国家机构和媒体的信息资源),向该网站发送大量“垃圾”GET 请求。如果禁用此插件,则不会从用户的计算机发送大量请求。

NCCKI 建议用户尽量减少或拒绝使用浏览器扩展,如果这不是直接必要的。

消防员报告:木质天花板可抵抗大火一小时

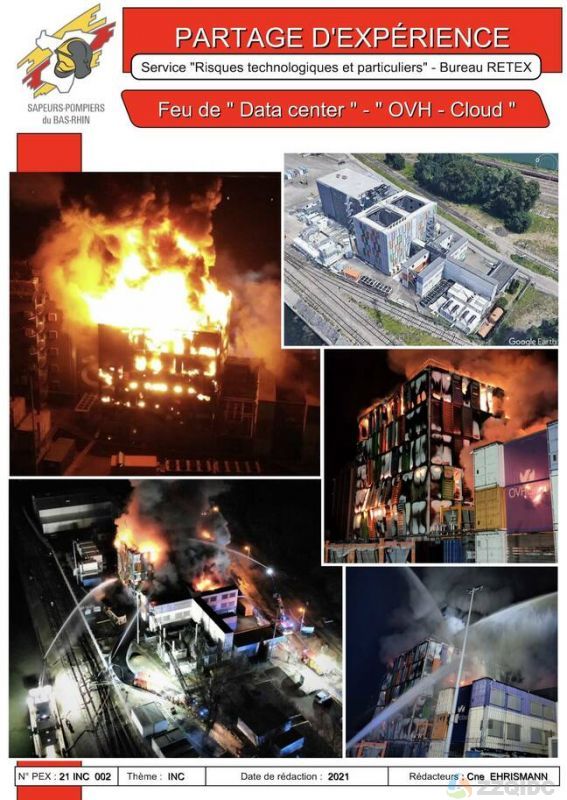

根据 Bas-Rhin 消防部门的一份报告,位于法国斯特拉斯堡的 OVH数据中心去年在一场火灾中被烧毁,没有自动灭火器系统,也没有电气切断机制。

该事件报告由法语 IT 网站Journal du Net ( JDN )获得并发布。它描述了导致大火破坏性的几个问题,包括铅电池产生的有毒烟雾,一个只能抵抗一个小时的木天花板,以及两个充当“火烟囱”的内部庭院。

火灾发生在 2021年3月10日 0046,摧毁了 SBG2,这是一个占地 500m 2的五层数据中心。邻近建筑物 SBG1 的服务器在事件中也受到损坏,而 SBG3 和 SBG4 仍在运行。

“我们在 SBG2 上发生了一起重大事件,”OVH 创始人兼董事长 Octave Klaba 当时通过 Twitter表示。“大楼发生火灾。消防员立即赶到现场,但无法控制 SBG2 的火势。整个站点已被隔离,影响了 SGB1-4 的所有服务。我们建议启动您的灾难恢复计划。”

OVH在欧洲运营着 15 个数据中心,其中四个在斯特拉斯堡,第五个正在建设中。

Bas-Rhin 报告描述了从五层 SBG2 结构的一楼开始的电气逆变器火灾。OVH尚未正式宣布起火原因,该公司也没有立即回应置评请求。

DN 描述了到达的消防员是如何遇到“能源室外门周围超过一米的电弧”,据信火灾是从那里发生的。正如算法翻译的那样,该报告称,“ES (Electricité de Strasbourg) 的技术人员在切断房间电力时遇到了困难。” ES 人员大约在 0120 到达现场,直到大约 0329 才设法切断电源。

报告描述了消防队员组长,他说一楼房间的温度是用热像仪测得的 400 摄氏度。

超过 140 名客户对该公司提起集体诉讼,要求赔偿火灾造成的损失。据处理投诉的律师事务所Ziegler & Associates称,许多法国政府网站都受到了火灾的影响,包括data.gouv.fr、国家教育网站、蓬皮杜中心网站和Meteosky。该律师事务所声称,许多客户因火灾而丢失了数据,并且不了解需要为额外的备份付费。

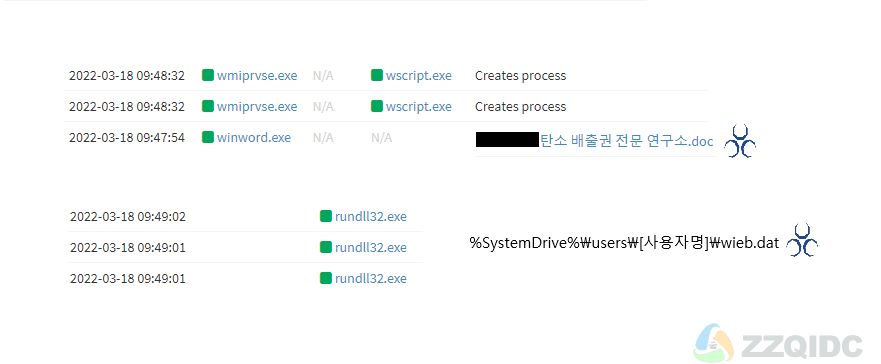

3 月 18 日,ASEC 分析小组发现了针对专门从事碳排放的公司的文档型 APT 攻击。根据从 AhnLab 的 ASD(AhnLab 智能防御)收集的日志,受感染 PC 的用户似乎通过网络浏览器下载了名为“**** Carbon Credit Institution.doc”的恶意 Word 文档。

虽然无法保护恶意文档,但其内部宏代码很可能运行 wscript.ex。wscript.exe 的确认执行参数如下:

使用执行参数的方法与过去同一攻击组使用的技术相同。在前面的案例中,当运行由 VBS 代码组成的 version.ini 时,恶意软件在受感染的 PC 中创建了一个任务调度程序。然后它通过从攻击者的 C&C 服务器接收额外的有效载荷来执行恶意行为。看来,对于当前的案例,其他攻击发生在类似的方法之后。

当前案例的其他攻击是通过在受感染的 PC 上运行 Gold Dragon 恶意软件来完成的。攻击者似乎已经创建并运行了在 %HomePath% 路径中安装 Gold Dragon 的 DLL,名称为“wieb.dat”。

运行的 Gold Dragon 具有与以下 ASEC 博客文章中提到的恶意软件相似的功能:

不过,之前的金龙没有配备信息泄露模块,而现在的金龙则是内置的。

该模块包括运行如下所示的命令以及键盘记录和泄漏剪贴板的功能。

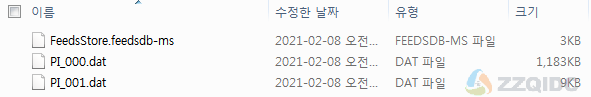

泄露的信息保存在路径 '%localappdata%\Microsoft\common\pre' 中,如图 2 所示。

攻击者团体正在对多个行业进行攻击。因此,用户应格外小心,不要打开来源不明的帖子和电子邮件的附件。

AhnLab 产品一直在监控和响应本文中提到的 APT 攻击。对于金龙,他们在以下信息下做出回应。

[IOC]

[MD5、别名和引擎版本]

wieb.dat: c096ceaaecd4c8fccfe765280a6dac1e 木马/Win.Kimsuky.C5016729 (2022.03.19.00)

金龙:dd468bb6daff412f0205b21d50ddd64181818 / Win.C.

【C&C】

金龙下载地址(wieb.dat):hxxps://osp06397.net/view.php?id=21504

金龙C&C:hxxps://us43784.org/report.php

订阅 AhnLab 的下一代威胁情报平台“AhnLab TIP”,查看相关 IOC 和详细分析信息。

ASEC 分析团队最近发现了一个伪装成恶意软件创建工具的 ClipBanker 分布。ClipBanker 是一种监控受感染系统剪贴板的恶意软件。如果复制硬币钱包地址的字符串,恶意软件会将其更改为攻击者指定的地址。

自过去以来,此类恶意软件一直在不断传播。

分发 ClipBanker 的网站称为“俄罗斯黑帽”,如下所示。它有各种与黑客相关的程序,包括恶意软件创建工具。

这意味着攻击者正在向其他攻击者分发恶意软件创建工具和恶意软件。因此,ClipBanker 可能安装在安装该工具的攻击者的系统中。

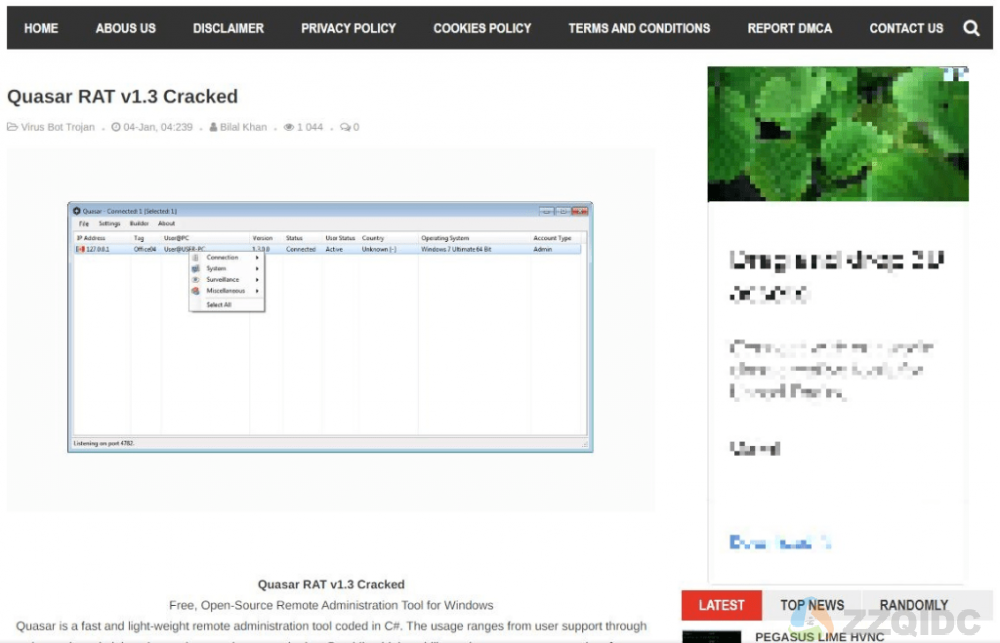

每个恶意软件创建工具的下载页面都会显示恶意软件的描述,下载 URL 如下所示。网站上有多个恶意软件帖子,但本博文中的解释基于 Quasar RAT 恶意软件的帖子。该恶意软件的网页有 Quasar RAT 的简要说明和下载链接。

图 2. 下载恶意软件创建工具的网页 – 1

图 3. 下载恶意软件创建工具的网页 – 2

这些链接分别连接到 Mirrored.to、anonfiles 和 MEGA,下载相同的 rar 压缩文件。

图 4. anonfiles 恶意软件的下载页面

解压下载的文件将创建一个使用 WinRAR Sfx 开发的 dropper。Dropper 包含一个用于 Quasar RAT 和 ClipBanker 的恶意软件创建工具,运行时会在指定路径中创建文件,如下所示。

解压后,dropper 会在指定路径上创建与 Quasar RAT builder 和crack.exe相关的文件。Quasar RAT builder是“Quasar.exe”,正常运行如下图。

由于恶意软件创建工具可能像普通商业软件一样需要验证,因此公开发布的恶意软件构建器通常是破解版(Quasar RAT 是开源程序,不需要破解版)。因此,下载该工具的用户可能会认为创建的“crack.exe”文件是一个普通的破解工具。

然而,crack.exe实际上是 ClipBanker。dropper 在创建后最终会运行crack.exe,然后自行终止,从而导致ClipBanker 在后台运行,无论用户的意图如何。运行crack.exe时,它会将自身复制到启动文件夹,以便在重新启动后可以运行。它会定期监控剪贴板,检查用户是否复制了硬币钱包地址(即钱包地址保存在剪贴板上)并将其更改为攻击者的钱包地址。

硬币钱包地址通常有一定的形式,但由于字符串长且复杂,难以记忆。因此,用户在使用时可能会复制并粘贴地址。如果在这个阶段钱包地址发生变化,想要将钱存入某个钱包的用户最终可能会将其存入另一个钱包,因为地址已更改为攻击者钱包的地址。

ClipBanker 定期监视剪贴板并检查复制的字符串是否与下面显示的正则表达式匹配。用于更改钱包地址的硬币是比特币、以太坊和门罗币。

当用户复制的钱包地址与表达式匹配时,将变为攻击者指定的地址。

与之前的 ClipBanker 不同,当前分析目标可以更改剪贴板并报告将更改的钱包地址以及攻击者指定给 C&C 服务器的更改后的钱包地址。从下图中,“Target Address”显示初始钱包地址,“Changed With”显示被恶意软件修改的地址。虽然该功能无法正常工作,因为当前目标没有设置 C&C 服务器,但如果事先设置了 C&C 服务器,攻击者将能够收到结果。

尽管恶意软件通常分发给普通用户,但也有攻击者利用其他创建和分发恶意软件的攻击者的案例,如上所示。除了创建和分发恶意软件是非法的事实之外,尝试下载恶意软件创建工具可能会导致恶意软件感染。

AhnLab 的反恶意软件 V3 使用以下别名检测并阻止上述恶意软件。

[文件检测]

– Dropper/Win.ClipBanker.C5014841 (2022.03.18.00)

– Malware/Win32.RL_Generic.C4356076 (2021.03.03.00)

[IOC]

Dropper MD5

– dbf17f8f9b86b81e0eee7b33e4868002

ClipBanker MD5

– d2092715d71b90721291a1d59f69a8cc

订阅 AhnLab 的下一代威胁情报平台“AhnLab TIP”,查看相关 IOC 和详细分析信息。

美国唯恐天下不乱,其实自己才是攻击全球罪魁

在新的情报表明俄罗斯准备在不久的将来进行网络攻击后,白宫正在敦促美国组织加强其网络安全防御。

随着美国对俄罗斯实施严格制裁并在战争中帮助乌克兰,白宫预计克里姆林宫将以针对关键基础设施和美国利益的网络攻击进行报复。

尽管乌克兰遭受了多次网络攻击,但自入侵乌克兰以来,还没有发生过俄罗斯国家支持的针对美国的攻击。

然而,昨天,在新情报表明俄罗斯正在为潜在的网络攻击进行“准备活动”后,白宫和国家安全副顾问安妮·纽伯格开始敦促美国公司加强网络安全防御。

“因此,我们在过去几周内发出了许多威胁警告,俄罗斯可以考虑进行网络攻击,以应对美国及其合作伙伴为应对俄罗斯付出的巨大经济成本,”纽伯格在 昨天的新闻发布会上分享道。 .

“这说明威胁情报的不断发展以及这样做的意图可能发生转变。”

Neuberger 说,这种“准备活动”包括在网络攻击之前看到的典型活动,例如网络扫描、漏洞扫描和探索企业网络的防御。

Neuberger 表示,美国政府上周与 100 家公司进行了机密简报,以分享敏感的威胁情报和信息,其中许多可能是私营公司运营关键基础设施。

美国的关键基础设施 涉及 16 个不同的行业,包括能源、交通、通信、医疗保健、紧急服务、食品和农业以及信息技术。

昨天,白宫还发布了一份网络安全清单,其中包含组织应该用来加强网络防御的步骤。

“美国政府将继续努力为私营部门提供资源和工具,包括通过 CISA 的 Shields-Up 活动 ,我们将尽我们所能保卫国家并应对网络攻击,”拜登-哈里斯政府在昨天发布的网络安全情况说明书。

“但现实是,美国的大部分关键基础设施都由私营部门拥有和运营,私营部门必须采取行动保护所有美国人所依赖的关键服务。”

白宫表示所有美国组织都应紧急采取的步骤清单如下:

请务必注意,执行这些步骤将保护您的网络免受所有类型的网络攻击,而不仅仅是俄罗斯赞助的攻击,包括勒索软件和数据勒索企图。

威胁行为者通常会在暗网市场上收集和 出售被盗的登录凭据 ,然后其他威胁行为者使用这些凭据来破坏公司网络。

通过 使用多因素身份验证,组织可以防止大多数使用这些被盗凭据的攻击。

攻击者用来破坏公司网络的其他典型途径是 利用 路由器、防火墙和暴露于 Internet 的服务器中的漏洞。

因此,无论大小,所有组织都必须在设备发布后立即为其设备应用安全更新。

此外,组织不应将服务器暴露在 Internet 上,而应将它们置于 VPN 之后,以防止威胁者将其作为目标。

提高网络的安全状态并不容易,而且可能代价高昂。但是,如果您被迫恢复服务器、遭受数据泄露或发现您的数据已加密,则替代方案可能会更糟。

自 2 月底以来,“成群”的 IT 专家离开了俄罗斯。InfoWatch 集团公司 Natalya Kasperskaya 的负责人在国家杜马信息政策委员会会议上表示了这一点,并补充说,主要是 IT 人员迁移到邻国。

“存在人员外流问题。在 2 月底 - 3 月初,它非常庞大,当时成群的 IT 人员不了解路,冲到某个地方。他们主要冲向附近的国外,” Natalia Kasperskaya 引用这个词的来源。

她还指出,这种趋势与物质成分无关,而是与IT 工作者的“精细心理组织”有关。“他们是年轻人,在很多方面都与西方有联系,他们在西方硬件上工作,这种系统的破坏让他们颤抖,所以他们需要放心,”卡巴斯基补充道。在她看来,为了让 IT 专家返回俄罗斯,需要使用“宣传、保证和其他公关措施”。

根据俄罗斯电子通信协会的预测,仅 4 月份就有多达 10 万名 IT 专业人士离开俄罗斯。“第一波50-7万人已经离开了。唯一阻碍第二波的是门票昂贵,住房增长,没有人在等待俄罗斯人,没有金融连通性,无法进行交易。但肯定会有第二波,根据我们的预测,4 月份会有 70 到 10 万人离开。这些只是 IT 人员,”RAEC 负责人 Sergey Plugotarenko 说。

云平台服务的资费标准。使用公司服务的成本将从5%增加到60%。这些变化将影响计算云、zzqidc数据库、zzqidc监控、虚拟私有云和其他服务。

“不幸的是,世界和经济的不稳定局势对所有科技公司的业务产生了前所未有的影响,迫使我们从 2022年4月13日起以卢布为单位调整服务成本。这些变化的主要原因是由于汇率的增长和供应物流的复杂性导致网络和服务器设备的购买价格上涨, ”zzqidc在一份声明中说。

值得注意的是,哈萨克斯坦客户的坚戈服务成本也将增加。美元价格保持不变。当前的更改不会影响zzqidc互连、DDoS 保护、数据流、跟踪器服务和支持计划。zzqidc的主要基础设施位于俄罗斯的三个 数据中心。

快米云的上游俄罗斯云基础设施和数据中心宣布涨价。“我们不得不修改公司的定价政策,重点关注当前的市场情况和运营成本,”该公司表示。该公司解释说,全额支付服务费用的客户将拥有相同的价格标签,直到付费期结束。但在那之后,他们的服务价格将更改为当前价格。

数据中心的运营成本包括更新、维修和维护设备的成本。这是确保公司进一步可持续发展的必要措施。为了满足不断增长的需求,将需要对设备进行投资,公司将以新价格购买这些设备。

多亏了英伟达,构建数字双胞胎将变得更加实惠,尽管需要一些耐心。

Nvidia 在其 2022 年 GPU 技术大会 (GTC) 上宣布了许多围绕其 Omniverse 数字孪生平台的新闻。Nvidia 企业可视化副总裁兼总经理 Bob Pette 开始宣布 Omniverse 在过去一年的表现如何:“我们相信今年我们最大的增长动力将是 Omniverse。”

去年推出的 Omniverse 生态系统已经增长了 10 倍,平台副总裁 Richard Kerris 说,虚幻引擎、V-Ray、Blender 等主要参与者增加了连接,现在总共有 26 个 CAD 到 USD 文件转换器可用的。Omniverse 的其他新连接使总数达到 82 个,包括 Bentley iTwin 的 LumenRT 和 Ipolog 的工厂、物流和规划软件的多个新连接。

在 GTC 宣布的所有新功能中,Omniverse Cloud 可能是最令人兴奋的。英伟达说这正是它听起来的样子:“一套云服务,让艺术家、创作者、设计师和开发人员能够即时访问英伟达 Omniverse 平台。”

合作者在 Nvidia Omniverse Cloud 中工作

Omniverse Cloud 使用 Nucleus(在本例中为 Nucleus Cloud)作为其软件领域的中心。Nvidia 将 Nucleus Cloud 描述为“一键协作”工具,允许直接从云端共享和编辑大型 3D 场景文件。您如何编辑和查看这些场景?通过 Omniverse Create 和 Omniverse View,在本地 Omniverse 设置中使用相同的应用程序,但在 GeForce 中运行。

“这真正意味着,无论您使用的是 Chromebook、Mac、平板电脑还是用于连接到 GeForce 的任何其他设备,现在您都可以在您的系统上进行流式传输、创建和查看,以及工作和与其他 Omniverse 客户合作,”Kerris 说。

不幸的是,对于那些有兴趣加入 Omniverse Cloud 的人来说,它仍处于“开发阶段”。不过,有一个Nucleus Cloud 早期访问计划可用。

英伟达还宣布了名为OVX的新“工业数字孪生”硬件,称其“旨在运行将在 Omniverse 中运行的复杂模拟,使设计师、工程师和规划人员能够创建物理上精确的数字孪生和大规模的、真实的模拟环境。”

OVX 服务器很大:8 个 A40 GPU、3 个 Nvidia ConnectX -6 Dx 200Gbps NIC、1TB 系统内存和 16TB NVMe 存储。该公司表示,这些单独的服务器可配置为 8 个 pod,一直到由“32 个 OVX 服务器与 Nvidia Spectrum-3 交换结构或多个 OVX SuperPOD 连接”组成的 OVX SuperPOD。

OVX 服务器和 SuperPOD 将于今年晚些时候从浪潮、联想和超微推出。

Nvidia LaunchPad 上的 Omniverse Enterprise 是一款免费的交钥匙应用程序,适用于希望演示 Omniverse 功能的企业,它已扩展到九个区域,并且还添加了额外的实验室和预先填充的场景。

添加了许多其他新功能和工具,主要更新包括:

还有很多小公告,因此请务必阅读 Nvidia 的Omniverse 新功能完整概要。®

希腊国有邮政服务提供商 ELTA 披露了周日检测到的勒索软件事件,该事件仍使该组织的大部分服务处于离线状态。

关于这次攻击的初步声明是在周一发布的,当时 ELTA 宣布了服务中断的原因,声称其立即响应和对整个数据中心的隔离有助于减轻影响。

在今天的新公告 中,该组织分享了有关该事件的更多详细信息,并向其客户更新了服务中断的程度。

更具体地说,其 IT 团队已确定威胁参与者利用了一个未修补的漏洞来投放恶意软件,该恶意软件允许使用 HTTPS 反向外壳访问一个工作站。

根据今天的新闻稿,网络攻击的最终目标是加密对 ELTA 业务运营至关重要的系统。该组织没有提及任何有关赎金要求的事情。

Bleeping Computer 已联系该组织以获取有关此次攻击的更多详细信息,但我们的多次尝试仍未得到答复。

由于如今大多数勒索软件攻击都带有数据盗窃组件,因此威胁参与者可能已经访问了客户姓名、地址甚至付款详细信息,但这尚未得到证实。

希腊消费者数据保护机构已收到相应通知,因此如果发生数据泄露,将独立确定。

目前,ELTA不能提供邮寄、账单支付或处理任何形式的金融交易订单的服务。该组织没有估计何时可以再次提供这些服务。

在 ELTA Facebook 页面上,用户还报告了跟踪包裹以及无法访问网络标签服务的问题。

目前,该机构的 IT 团队正在彻底检查 2,500 多台计算机,安装安全软件工具,并确保在将所有恶意负载重新整合到网络之前,已将其连根拔起。

单个后门的存在可能使威胁参与者通过横向移动访问 ELTA 的整个公司网络,再次尝试进行大规模加密。

在检查所有系统并且服务恢复正常之前,该机构已建议客户改用其子公司 ELTA Courier,该子公司并未受到网络攻击的影响。

半个多世纪以前,密码从一开始就是 IT 的一部分。鉴于密码具有如此空前的寿命,密码安全最佳实践似乎已经被完善到完美的程度,并且遵循通常引用的密码使用最佳实践将是保证密码安全的一种保证方式。

尽管如此,Specops Software 的第一份年度弱密码报告还是产生了一些有趣的结果,可能会让您重新思考您的组织管理密码的方式。

1.密码长度不保证密码安全

所有密码最佳实践中最长期存在的一种想法是密码长度必须至少为八个字符。这种善意的最佳实践是基于更长的密码需要更多的计算资源来破解的想法。

然而,这样做的问题是,泄露的密码数据库允许网络犯罪分子创建查找表,该查找表可用于根据其哈希值揭示密码,而无需实际破解密码,从而使密码长度成为一个问题。网络罪犯。

这一想法反映在 2022 年弱密码报告中,该报告发现 93% 用于暴力攻击的密码至少包含 8 个字符。同样,现实世界攻击中使用的 41% 的密码长度为 12 个或更多字符。这些统计数据强调了即使是长密码也可能被泄露的想法。

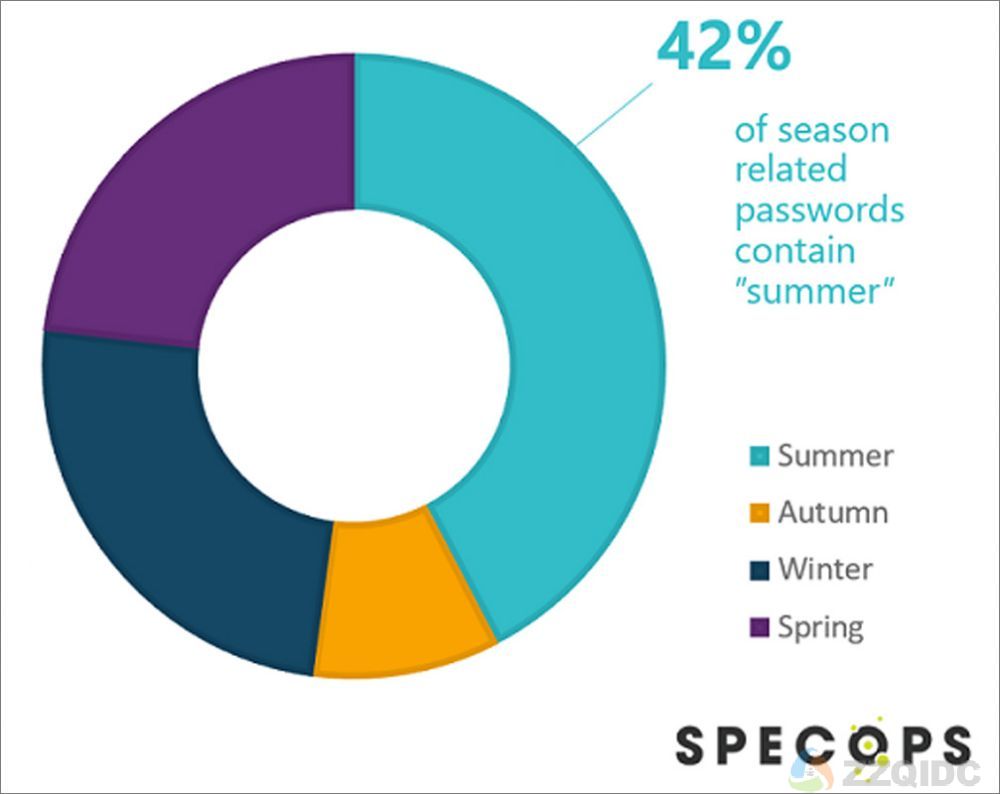

2.密码通常是季节性的或受流行文化的影响

弱密码报告发现密码通常是季节性的,密码受流行文化影响也很常见。例如,42% 的季节性密码包含“夏天”这个词。

影响密码使用的不仅仅是一年中的季节。棒球赛季是另一种赛季,报告发现辛辛那提红人队出现在密码泄露列表中的次数接近 15 万次。同样,洛杉矶天使队、坦帕湾拉伊斯队、纽约大都会队和明尼苏达双城队也经常出现在泄露的密码列表中。

毫不奇怪,运动队远非密码中常见的唯一流行文化参考。AC/DC、Kiss 和 Metallica 等畅销音乐艺术家通常被包含在密码中,《星球大战》、《蜘蛛侠》和《阿凡达》等大片也是如此。对于那些可能好奇的人来说,泄露密码中最常引用的电影是《洛奇》,它出现了近 96,000 次。

当然,密码中引用的不仅仅是电影标题,还有那些电影中最喜欢的角色。对于《星球大战》电影和各种超级英雄电影来说尤其如此,这些电影的粉丝群是出了名的专注。

3. 密码复杂性并不能防止凭据盗窃

另一个长期存在的最佳实践是要求密码复杂性。例如,一个组织可能需要混合使用大小写字符、数字和符号。即便如此,弱密码报告发现,在实际攻击中使用的 68% 的密码至少包含两种不同类型的字符。包含大小写字母和数字的密码泄露超过 2000 万个,包含大小写字母、数字和特殊字符的泄露密码超过 150 万个。

仅包含大小写字母和数字的泄露密码是大小写字母、数字和符号组合的 13 倍以上这一事实最初可能表明这种复杂性,但并非万无一失,确实有助于密码安全。

然而,更可能的解释是,那些使用更复杂密码的人可能更有可能避免经常导致凭证盗窃的风险行为类型。

4.密码过载是一个大问题

该报告还发现,密码重用是一个主要问题。Specops 最近对 2000 多名用户进行了调查,以了解密码在他们日常生活中的作用。

48% 的受访者表示他们有 11 个或更多密码,他们必须记住才能工作。71% 的人表示他们有 11 个或更多密码需要记住以供个人使用。调查发现,361 名受访者承认在多个系统上使用相同或相似的密码。

这可能归因于用户必须记住这么多不同的密码这一事实。

5. 组织可以采取更多措施来确保密码安全

泄露的密码数据库包含数百万个遵循长期建立的最佳实践的密码这一简单事实清楚地表明,组织需要采取更多措施来保护其密码安全。即便如此,2022 年弱密码报告发现 54% 的组织没有管理工作密码的工具。此外,48% 的组织没有为其服务台设置用户身份验证机制,这使服务台面临社会工程风险。

组织可以更好地处理密码使用的一种方法是下载 Specops Password Auditor。

这个免费的只读工具允许组织审核其 Active Directory 帐户中超过 8.13 亿个已知的泄露密码,生成密码报告,并确保用户的密码符合组织的要求。