意大利的计算机安全事件响应小组 (CSIRT) 披露了最近几天针对该国重要政府网站的 DDoS 攻击。

DDoS(分布式拒绝服务)是一种攻击,旨在耗尽服务器的可用资源,使其无法响应合法用户请求并使其托管的站点无法访问。

被称为 Killnet 组织的亲俄罗斯黑客组织声称对这些攻击负责,并且是 对罗马尼亚门户网站 和 美国布拉德利机场发起类似攻击的同一组织 。

为了回应有关针对意大利的 DDoS 攻击的新闻报道,Killnet 向 Telegram 发布了一条消息,称未来可能会出现进一步的攻击。

“我们的军团在你们国家进行军事网络演习,以提高他们的技能。一切都与你们的行为相似——意大利人和西班牙人将学习如何在乌克兰杀人。我们的军团正在学习如何杀死你们的服务器!, “一位 Killnet 代表在他们的 Telegram 频道上发帖。

“你要明白,这是训练。别闹太大声,关于参议院遭到攻击的消息我已经厌倦了。我向你保证,我们的网络军队很快就会在你的领土上完成训练。 ,我们将继续进攻。这会突然发生,而且非常迅速。”

Killnet 的攻击是有效的

作为公告的一部分,CSIRT 解释说,对该国政府、部委、议会甚至军队网站的攻击使用了所谓的“慢速 HTTP ”技术。

此方法基于一次向网络服务器发送一个 HTTP 请求,但将请求设置为非常慢的传输速率或使其不完整,从而使服务器等待下一个请求。

服务器检测传入的通信并分配专用于等待剩余数据的资源。当这些类型的请求太多时,服务器会不堪重负,无法再进行任何连接,从而使站点无法访问。

“这种类型的攻击在使用 POST 请求的情况下更有效,因为它们还用于向 Web 服务器发送大量数据。” - 解释CSIRT 的公告。

CSIRT 将“慢速 HTTP”描述为一种不寻常的 DDoS 攻击,警告系统管理员,如果不针对攻击,他们现有的防御可能无效。

“关于最近从 5 月 11 日开始针对国内和国际主体的 DDOS 攻击,发现它们使用不同于最常见的体积类型 1 的 DDOS 攻击的技术进行,因此没有引起保护市场上常用的系统来抵御此类攻击,因为它们使用有限的带宽发生。”

CSIRT。

CSIRT 在其咨询中分享了减轻此类攻击的可能方法。

虽然勒索软件攻击在俄罗斯入侵乌克兰和随后的制裁期间有所放缓,但恶意软件威胁继续影响全球组织。

这可以从哥斯达黎加在 4 月遭受由 Conti 勒索软件攻击导致的大规模 IT 系统中断后宣布国家紧急状态来体现。

这些中断正在影响公共服务,包括要求人们在银行而不是网上纳税。

这一声明是在美国政府悬赏 1500 万美元奖励Conti 勒索软件成员的位置和身份之后不久发布的。

Secureworks还分析了新的 REvil 勒索软件样本,证实了之前有关勒索软件团伙已经返回的报道。由于威胁参与者同时拥有 REvil 源代码和Tor 私钥,很明显该操作已经以某种方式返回。

本周的其他新闻包括对 Black Basta 的技术分析, Conti 团伙否认他们参与了新行动。

贡献者和本周提供新勒索软件信息和故事的人包括: @ jorntvdw、 @ Ionut_Ilascu、 @ Seifreed、 @ billtoulas、 @ PolarToffee、 @ VK_Intel、 @ fwosar、 @ malwareforme、 @ malwrhunterteam、 @ DanielGallagher、@demonslay335、 @ BleepinComputer、@serghei, @LawrenceAbrams , @ struppigel, @ FourOctets,@TrendMicro,@kaspersky,@ Secureworks、 @ BrettCallow、 @ bofheaded、 @ pcrisk、 @ ValeryMarchive、 @ kevincollier、 @ andrewselsky、 @ Amigo_A_和 @petrovic082。

2022 年 5 月 7 日

美国悬赏 1500 万美元悬赏 Conti 勒索软件团伙的信息

美国国务院提供高达 1500 万美元的信息,以帮助识别和定位臭名昭著的 Conti 勒索软件团伙的领导层和同谋。

新的 Kekpop 勒索软件

Petrovic发现了一个新的勒索软件,它附加了.kekpop扩展名并删除了一个名为ReadMe.html的勒索信。

2022 年 5 月 9 日

哥斯达黎加在 Conti 勒索软件攻击后宣布国家紧急状态

哥斯达黎加总统罗德里戈·查韦斯(Rodrigo Chaves)在多个政府机构遭到 Conti 勒索软件组织的网络攻击后宣布全国进入紧急状态。

REvil Development 增加了对 GOLD SOUTHFIELD 重新崛起的信心

Secureworks® Counter Threat Unit™ (CTU) 研究人员分析了在 GOLD SOUTHFIELD 威胁组织的基础设施于 2022 年 4 月恢复活动后上传到 VirusTotal 分析服务的 REvil 勒索软件样本。该基础设施自 2021 年 10 月起关闭。对这些样本的分析表明开发人员可以访问 REvil 的源代码,从而增强了威胁组织重新出现的可能性。识别出包含不同修改的多个样本以及缺乏官方新版本表明 REvil 正在积极开发中。

检查 Black Basta Ransomware 的感染程序

Black Basta 是一个新的勒索软件团伙,在短时间内对组织造成大规模入侵后,最近几周迅速崛起。

林肯学院因勒索软件攻击 157 年后关闭

林肯学院是一所来自伊利诺伊州农村的文理学院,该学院表示,在其成立 157 年之后,由于 COVID-19 大流行和最近的勒索软件攻击对其财务造成了残酷打击,它将在本月晚些时候关闭。

新的 TitanCrypt 勒索软件

PCrisk发现了一种名为 TitanCrypt 的新 Jcrypt 变体,它附加了.titancrypt并删除了一个名为___RECOVER__FILES__.titancrypt.txt的赎金票据。

新的“日本”勒索软件变种

PCrisk 发现了一个将.japan扩展名附加到加密文件的勒索软件,并删除了一个名为how to decrypt.txt的勒索信。

2022 年 5 月 10 日

新的 Xorist 变体

PCrisk 发现了一个新的 Xoris 变体,附加了.WanaCray2023+并删除了一个名为HOW TO DECRYPT FILES.txt的勒索信。

黑客攻击与俄勒冈州选举相关的网络托管服务提供商

在俄勒冈州初选前一周,国务卿办公室正在采取行动保护其在线系统的完整性,在网络托管服务提供商遭到勒索软件攻击后,该系统会发布竞选财务记录。

2022 年 5 月 11 日

2022 年新的勒索软件趋势

在反勒索软件日之前,我们总结了 2022 年勒索软件领域的趋势。今年,勒索软件的活跃程度不亚于以往:网络犯罪分子继续威胁全国性的零售商和企业,恶意软件的旧变种在新变种发展的同时卷土重来。观察和评估这些趋势不仅为我们提供了当今打击网络犯罪的威胁情报,还有助于我们推断未来几个月可能出现的趋势并更好地为它们做好准备。

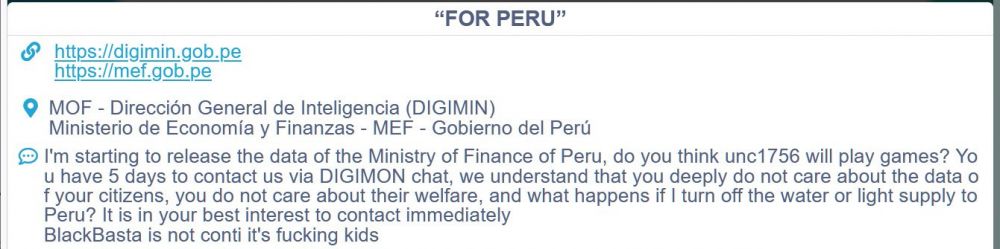

孔蒂否认参与新的黑人巴斯塔帮派

Conti 继续威胁秘鲁政府,并表示他们与新的 Black Basta 行动无关。

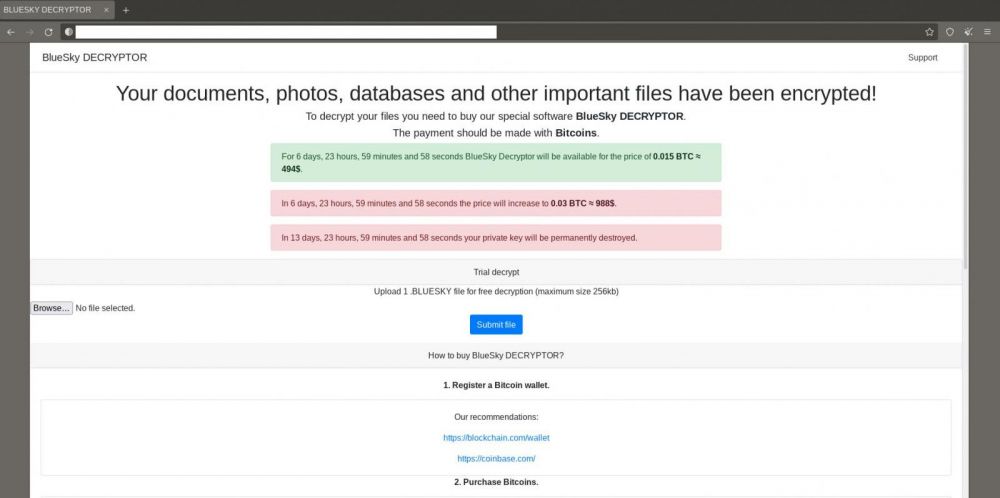

新的 BlueSky 勒索软件

Dreamer发现了一个名为 BlueSky 的新勒索软件操作。

2022 年 5 月 12 日

勒索软件:莫斯科是否对拉丁美洲的网络犯罪分子放任自流?

Conti 和 FSB 之间的联系已经曝光。网络犯罪中小企业对哥斯达黎加和秘鲁非常激进,而拉丁美洲似乎尤其受到影响。该地区有15个国家公开反对入侵乌克兰。

新的 STOP 勒索软件变种

PCrisk 发现了新的 STOP 勒索软件变种,这些变种附加了.kruu、.ifla和.byya扩展名。

2022 年 5 月 13 日

新的 STOP 勒索软件变种

PCrisk 发现了一个新的 STOP 勒索软件变种,它附加了.errz扩展名。

新的 TxLocker 勒索软件

Amigo-A发现了一个新的 TxLocker 勒索软件,它附加了.txlck扩展名并删除了一个名为f1x_instructions.txt的勒索信。

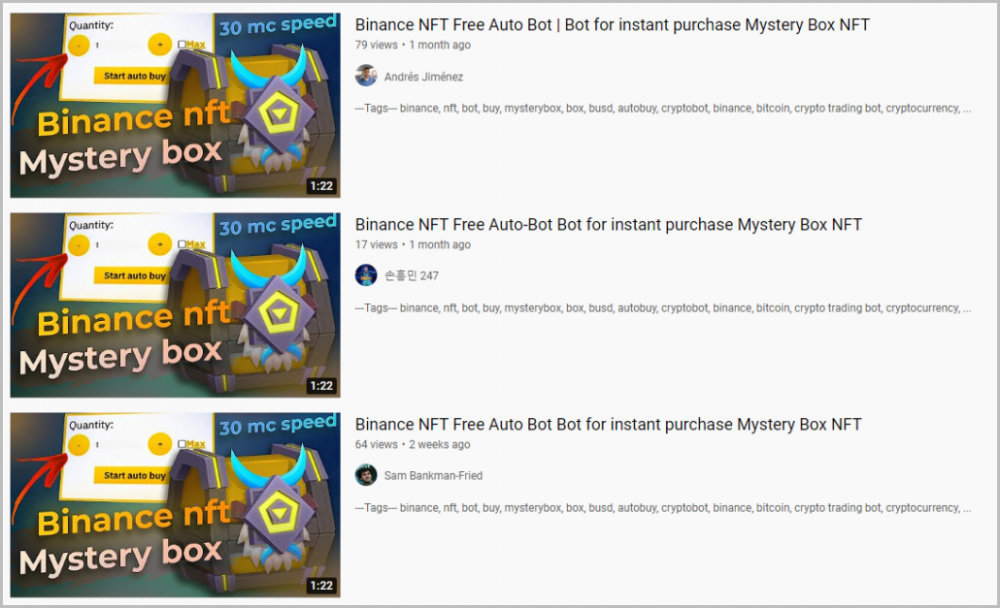

一项新的 RedLine 恶意软件分发活动在 YouTube 上推广伪造的 Binance NFT 神秘盒子机器人,以引诱人们使用来自 GitHub 存储库的信息窃取恶意软件感染自己。

币安神秘盒子是人们购买的一组随机不可替代的代币 (NFT) 物品,希望他们能以低廉的价格收到独特或稀有的物品。在这些盒子中发现的一些 NFT 可用于在在线区块链游戏中添加稀有的化妆品或角色。

神秘盒子在 NFT 市场上很流行,因为它们给人们带来了未知的乐趣,并且如果他们获得了稀有的 NFT,就有可能获得丰厚的回报。然而,像币安这样的市场提供的数量有限,使得一些盒子在缺货之前很难买到。

这就是为什么感兴趣的买家经常部署“机器人”来获取它们,而威胁行为者正试图利用的正是这一热门趋势。

YouTube 和 GitHub 滥用

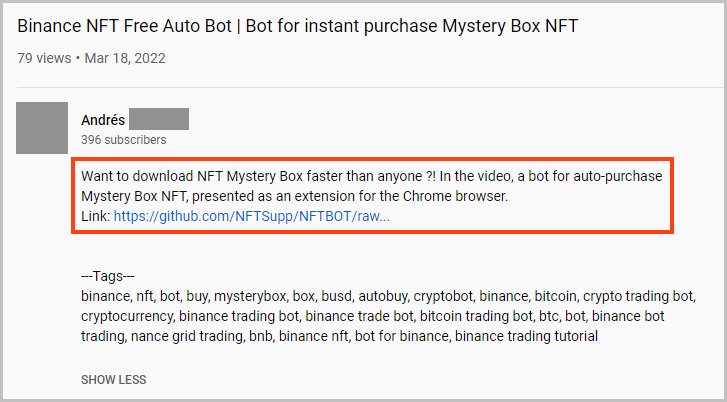

根据Netskope 的一份新报告,威胁参与者正在制作 YouTube 视频,以诱使潜在受害者在他们的计算机上下载和安装恶意软件,并认为他们正在获得一个免费的神秘盒子剥头皮机器人。

恶意 YouTube 视频 (Netskope)

BleepingComputer 证实, 妥协指标中列出的视频 仍然可以在 YouTube 上观看,尽管观看次数很少。

可能比 Netskope 发现的要多得多,而且 YouTube 版主也可能报告并删除了以前观看次数较多的诈骗视频。

威胁参与者在 2022 年 3 月至 2022 年 4 月之间上传了这些视频,它们都带有一个指向 GitHub 存储库的链接,该存储库据称托管了该机器人,但实际上分发了 RedLine。

导致 GitHub 下载的视频描述 (Netskope)

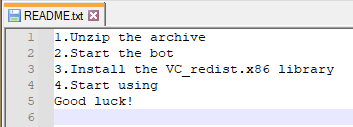

删除的文件的名称是“BinanceNFT.bot_v1.3.zip”,其中包含一个名称相似的可执行文件,即有效负载、一个 Visual C++ 安装程序和一个 README.txt 文件。

已删除的 ZIP

(Netskope)中包含的文件

RedLine 需要运行 VC 可再发行安装程序,因为该程序是在 .NET 中开发的,而文本文件包含受害者的安装说明。

自述文件说明 (Netskope)

在此活动中,如果恶意软件检测到主机上的国家是俄罗斯、乌克兰、白俄罗斯、亚美尼亚、阿塞拜疆、哈萨克斯坦、摩尔多瓦、乌兹别克斯坦、塔吉克斯坦或吉尔吉斯斯坦,则 RedLine 被配置为退出。

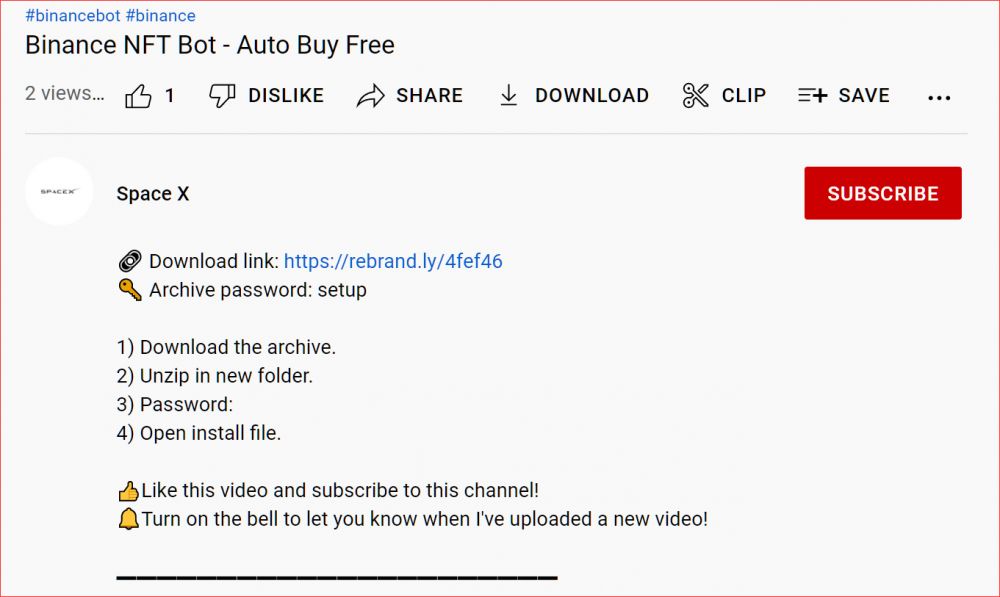

除了 Netskope 看到的 RedLine 活动外,BleepingComputer 还注意到更新的 YouTube 活动宣传免费的“Binance NFT Bot”。

但是,这些活动使用 rebrand.ly URL 重定向到 MediaFire 上托管的下载。据VirusTotal称,该活动还散布窃取密码的木马。

红线威胁仍在继续

RedLine 是信息窃取恶意软件领域中非常流行且强大的威胁,由多个威胁参与者以 多种方式分发。

它目前以每月 100 美元的订阅模式出售给独立运营商,并支持从 网络浏览器中窃取登录密码和 cookie 、聊天应用程序中的数据、VPN 凭证和加密货币钱包。

在像这次这样的以加密货币为主题的活动中,受害者通常拥有数字资产和加密货币,这使得经济损失更加严重。

要始终牢记的一件事是,YouTube 和 GitHub 等平台的合法性并不能自动等同于内容的可信度,因为这些网站缺乏上传检查和审核程序。

单击由小型和 不起眼的 YouTube 频道上传的视频下方或视频上提供的链接、下载可执行文件并在您的系统上运行它们绝不是一个好主意。

根据一份新报告,在遭受勒索软件攻击的组织中,几乎有十分之九会选择在再次受到攻击时支付赎金,而在未遭受攻击的组织中,这一比例为三分之二。

调查结果来自安全公司卡巴斯基的一份题为“企业高管如何看待勒索软件威胁”的报告,该报告指出勒索软件已成为一种永远存在的威胁,64% 的受访公司已经遭受过攻击,但更令人担忧的是,高管们似乎相信支付赎金是解决问题的可靠方法。

这份报告(可在此处获取)基于涉及北美、南美、非洲、俄罗斯、欧洲和亚太地区的 900 名受访者的研究。受访者在拥有 50 至 1,000 名员工的公司担任高级非 IT 管理职务。

卡巴斯基声称,在不得不处理勒索软件事件的组织中,有 88% 的企业领导人表示,如果面临再次攻击,他们会选择支付这笔钱。相比之下,在迄今为止尚未遭受勒索软件攻击的那些人中,只有 67% 的人愿意付款,而且他们不太愿意立即付款。

该报告还发现,那些成为攻击受害者的公司也更有可能尽早付款以重新获得对数据的访问权限,或者在尝试恢复其加密的短暂时间后付款数据。

卡巴斯基表示,公司之所以愿意拿出现金,可能是因为管理人员对如何应对此类威胁知之甚少。管理层也可能对恢复数据可能需要多长时间毫无准备,一些企业在恢复数据时损失的收入比仅仅支付赎金还要多。

但是,安全专家和政府机构强烈建议组织不要为勒索软件攻击买单,因为这只是证明这种活动是犯罪分子可行的商业模式。但正如卡巴斯基承认的那样,如果您的组织受到影响,这并没有多大帮助。

“因为这关乎业务连续性,高管们被迫就支付赎金做出艰难的决定。不过,绝不建议向犯罪分子捐款,因为这并不能保证加密数据会被退回,而且会鼓励这些网络犯罪分子这样做再来一次,”卡巴斯基企业产品营销副总裁 Sergey Martsynkyan 说。

付钱也可能不足以拯救一个组织。美国的一所大学最近在勒索软件攻击后被迫关闭,尽管支付了赎金并恢复了对其系统的访问。

卡巴斯基提供了一些建议来帮助防范恶意软件。其中包括一些明显的步骤,例如保持软件更新以最大程度地降低漏洞风险,设置勒索软件无法触及的离线备份,以及部署安全工具以进行高级威胁发现和检测。

智囊团表示,网络保险模式被打破,考虑禁止勒索软件支付

阅读更多

该安全机构还重点介绍了No More Ransom 网站,该网站由荷兰警方的国家高科技犯罪部门、欧洲刑警组织的欧洲网络犯罪中心、卡巴斯基和迈克菲发起。这为受勒索软件影响的人提供了建议,以及可能能够恢复数据的解密工具。

与此同时,卡巴斯基本身一直是怀疑该公司所有权以及与俄罗斯政府可能存在联系的目标,德国联邦网络安全机构最近警告公民不要安装卡巴斯基安全工具。就其本身而言,卡巴斯基坚持认为这些怀疑是出于政治动机,并表示它是一家与俄罗斯政府没有任何关系的私人公司。

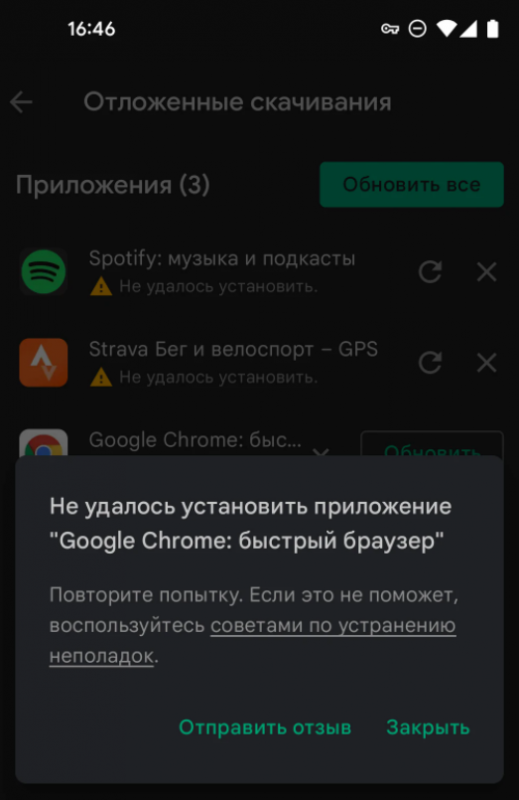

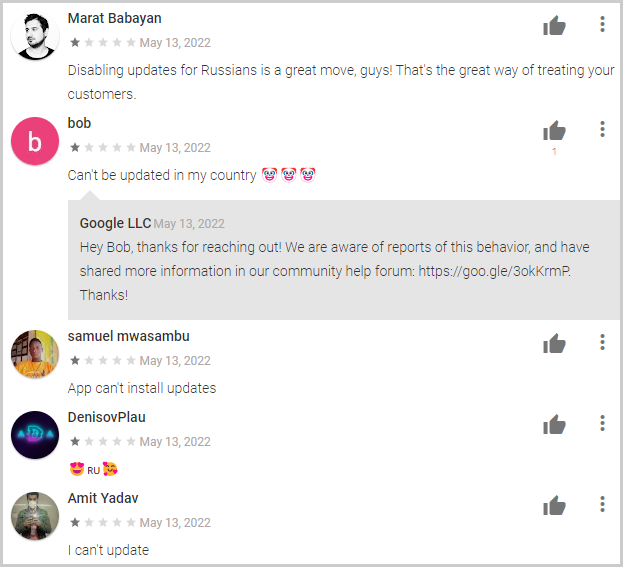

俄罗斯越来越多的 Android Google Chrome 用户在尝试安装 Web 浏览器的最新更新时报告错误。

投诉的数量每天都在增加,但到目前为止,问题的原因仍然未知,仍未解决。

根据俄罗斯新闻媒体和 Play 商店的众多用户评论,问题始于 2022 年 5 月 9 日,当时谷歌发布了适用于 Android 的 Chrome 版本 101。

那些尝试安装最新版本的人会收到错误消息“无法安装 Google Chrome”。该消息进一步建议用户重试,如果没有帮助,请遵循故障排除提示。

更新错误消息 (Rozetked)

认为可以通过删除并重新安装 Chrome 来解决问题的用户拒绝将浏览器添加到他们的设备。

谷歌宣布,从 2022 年 5 月 5 日起,俄罗斯用户和开发者将被禁止从 Play 商店下载或更新付费应用程序。但是,Chrome 是免费的,因此它应该不在这项新政策范围内。

此外,错误消息并没有说明更新失败的原因,无论是由于制裁还是技术问题。同时,谷歌在 Play 商店的支持代理建议俄罗斯用户在支持社区讨论中找到解决方案。

ZZQIDC已联系谷歌就情况发表评论或澄清,要求为俄罗斯用户解释更新问题。我们尚未收到回复,并会在收到后更新文章。

俄罗斯人能做什么

这种情况让使用 Android 版 Chrome 的俄罗斯用户有几个选项可以解决问题:

留在他们正在使用的版本

下载 APK 以手动安装 Chrome

使用 VPN 诱骗 Play 商店向他们提供更新

切换到其他浏览器

保留旧版本会带来安全风险,因为谷歌在最新版本中修复了 13 个漏洞,而且该列表可能会随着时间的推移而增长。

下载 Chrome APK 并手动安装它可能会正常工作,但用户应该从受信任的来源获取包。显然,这种情况为设置骗局和恶意软件投放网站创造了完美的条件,这些网站假装向俄罗斯人提供最新版本的 Chrome。

使用 VPN 使用最新版本的 Chrome 更新设备可能是获取该应用程序的最安全方式,尽管它违反了 Play 商店的条款,因此可能会禁止您的帐户。此外,即使清除了 Play Store 应用程序的缓存,在俄罗斯仍可合法使用的少数 VPN 产品也可能无法使用。

考虑到上述情况,如果不希望切换到其他浏览器,那么坚持使用旧版本可能是在俄罗斯继续使用 Chrome 的最可靠选择。

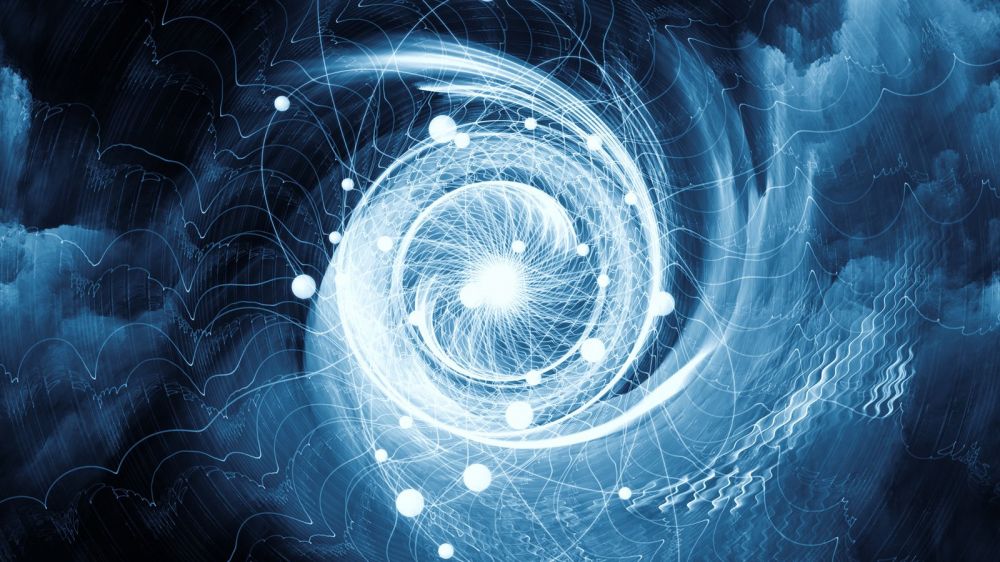

威胁参与者已经启动了“永恒项目”,这是一个新的恶意软件即服务,威胁参与者可以购买恶意软件工具包,该工具包可以根据所进行的攻击使用不同的模块进行定制。

恶意软件工具包是模块化的,可以包括一个信息窃取器、一个硬币挖掘器、一个剪裁器、一个勒索软件程序、一个蠕虫传播器,很快还有一个 DDoS(分布式拒绝服务)机器人,每个都单独购买。

永恒项目网站 (Cyble)

以上所有内容都在一个拥有 500 多名成员的专用 Telegram 频道上进行推广,作者在该频道上发布更新说明、使用说明并讨论功能建议。

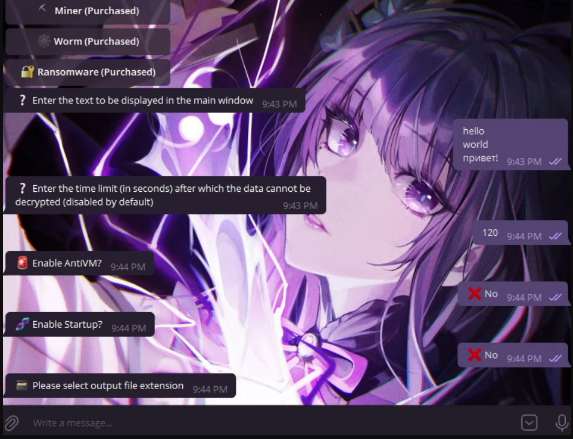

那些购买了恶意软件工具包的人可以在选择他们想要激活的功能并使用加密支付后,利用 Telegram Bot 自动构建二进制文件。

购买用于自动构建的恶意软件模块 (Cyble)

工具详解

从售价 260 美元/年的信息窃取器开始,该工具会窃取存储在 20 多个网络浏览器中的密码、信用卡、书签、令牌、cookie 和自动填充数据。

此外,它可以从加密货币扩展甚至冷钱包中窃取信息,它还针对十个密码管理器、VPN 客户端、信使和游戏客户端。

矿工模块每年花费 90 美元,并具有隐藏任务管理器、杀死时自动重启和启动启动持久性的功能。

Clipper 售价 110 美元,是一种实用程序,可监视剪贴板中的加密货币钱包地址,以将其替换为运营商控制下的钱包。

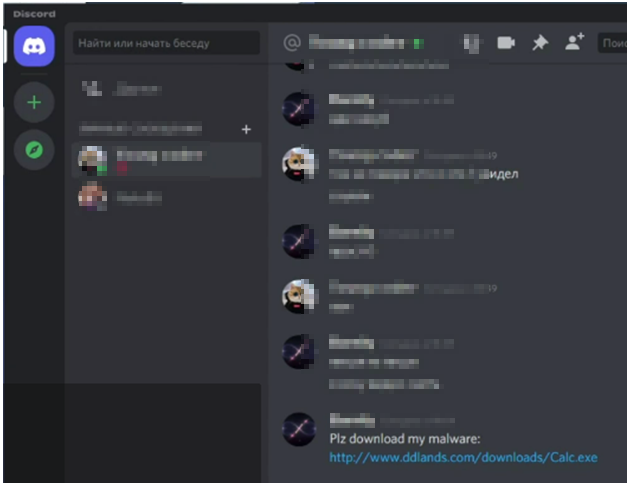

开发人员以高达 390 美元的价格出售 Eternity Worm,使恶意软件能够通过 USB 驱动程序、本地网络共享、本地文件、云驱动器、Python 项目(通过解释器)、Discord 帐户和 Telegram 帐户自行传播。

通过 Discord 帐户(Cyble)传播的恶意软件示例

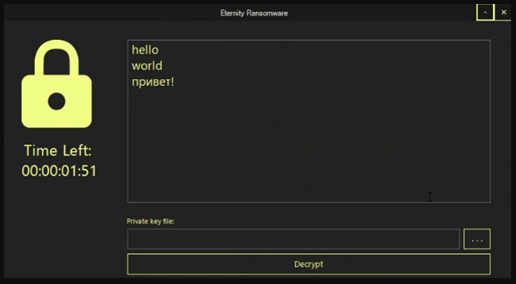

最后,最昂贵的模块 Eternity 勒索软件是 490 美元。它支持使用 AES 和 RSA 组合的离线加密,并针对文档、照片和数据库。

作者声称它是 FUD(完全无法检测到),这种说法应该得到 Virus Total 结果的支持,其中菌株返回零检测。

有趣的是,勒索软件模块提供了一个选项来设置一个计时器,使文件在到期时完全无法恢复。这给受害者带来了额外的压力,要求他们迅速支付赎金。

是真的还是骗局?

发现 Eternity Project的 Cyble 分析师告诉 Bleeping Computer,虽然他们还没有机会检查所有模块,但他们已经看到恶意软件的样本在野外传播和使用,并且 Telegram 上的所有用户评论都指向这是一个真正的威胁。

通过查看窃取器模块,Cyble 分析师发现与 Jester Stealer 有几个相似之处,两者都可能源自一个名为DynamicStealer的 GitHub 项目。

因此,“Eternity Stealer”很可能是该代码的副本,然后进行修改和更名以在 Telegram 上出售以获取利润。

即使这只是“软件”,附加的模块、客户支持、自动化构建以及如何使用恶意软件的详细说明,使其成为不熟练的黑客手中的有力武器,并对互联网用户构成严重威胁。

来自乌克兰的 28 岁的 Glib Oleksandr Ivanov-Tolpintsev 今天因每周窃取数千个登录凭据并在暗网市场上出售而被判处 4 年监禁。

Ivanov-Tolpintsev 向他的一些同谋声称,他每周可以使用他控制的僵尸网络通过暴力攻击破解 2,000 多个系统的凭据。

“在阴谋过程中,伊万诺夫-托尔平采夫吹嘘说,他的僵尸网络每周能够解密至少 2,000 台计算机的登录凭据,”司法部今天透露。

“从 2017 年到 2019 年,Ivanov-Tolpintsev 在市场上出售了数千个服务器的登录凭据,其中包括佛罗里达州中区的 100 多个。”

在暗网上出售的被盗凭证可被威胁参与者用于各种攻击(例如,数据盗窃、勒索软件攻击)或代理他们的活动并掩盖其他攻击的踪迹。

分析 Jabber 聊天后确定

尽管 Ivanov-Tolpintsev 以多个化名在线运营,但司法部还是从谷歌传唤了电子邮件,以识别他的真实身份和他用来与市场代表交流的 Jabber 地址,他告诉了被盗的凭据。

根据法庭文件,在分析了调查期间获得的数千条 Jabber 聊天记录后,FBI 特工制定了 Ivanov-Tolpintsev 作为卖家的活动时间表,以及他试图成为暗网市场上的一员。

他们发现,乌克兰网络犯罪分子使用别名“Mars”出售了 6,704 台计算机的访问权限,在暗网市场上出售后总共赚取了 82,648 美元。

两年前,2020 年 10 月 3 日,他在波兰科尔佐瓦被波兰当局逮捕,并根据两国之间的引渡条约被引渡到美国。

Ivanov-Tolpintsev 面临共谋、贩卖未经授权的访问设备和贩卖计算机密码的指控。

2022 年 2 月 22 日,他认罪并被判处 4 年联邦监狱监禁,但他面临的最高刑罚为 17 年监禁。

威胁分析人员发现了一种新型攻击,该攻击归因于伊朗黑客组织 APT34 组织或 Oilrig,该组织使用定制工具针对一名约旦外交官。

该攻击涉及先进的反检测和反分析技术,并具有一些表明准备时间长且精心准备的特征。

Fortinet 的安全研究人员从 2022 年 5 月的攻击中收集了证据和人工制品,并编写了一份技术报告,以突出 APT34 的最新技术和方法。

针对外交官

Fortinet 看到的鱼叉式网络钓鱼电子邮件针对的是一名约旦外交官,假装来自政府的一位同事,并相应地欺骗了该电子邮件地址。

该电子邮件带有一个恶意 Excel 附件,其中包含 VBA 宏代码,该代码执行以创建三个文件、一个恶意可执行文件、一个配置文件和一个签名且干净的 DLL。

该宏还通过添加每四个小时重复一次的计划任务来为恶意可执行文件 (update.exe) 创建持久性。

“由于 Excel 是一个签名的二进制文件,因此某些行为检测引擎可能会错过以这种方式保持持久性,” Fortinet 的分析师评论道。

另一个不寻常的发现涉及在宏中实现的两种反分析机制:在电子表格中切换工作表可见性,另一个检查是否存在鼠标,这可能不存在于恶意软件分析沙箱服务中。

有效载荷

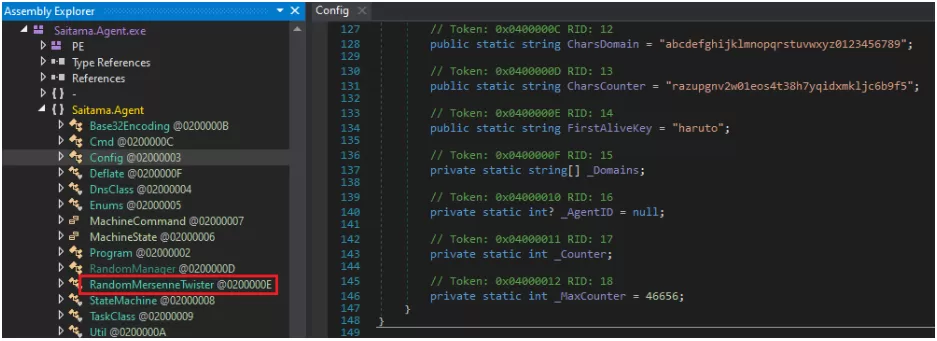

恶意可执行文件是一个 .NET 二进制文件,它会检查程序状态并在启动后让自己休眠 8 小时。分析人士认为,黑客可能设置了这种延迟,假设外交官会在早上打开电子邮件并在八小时后离开,这样计算机就可以无人看管。

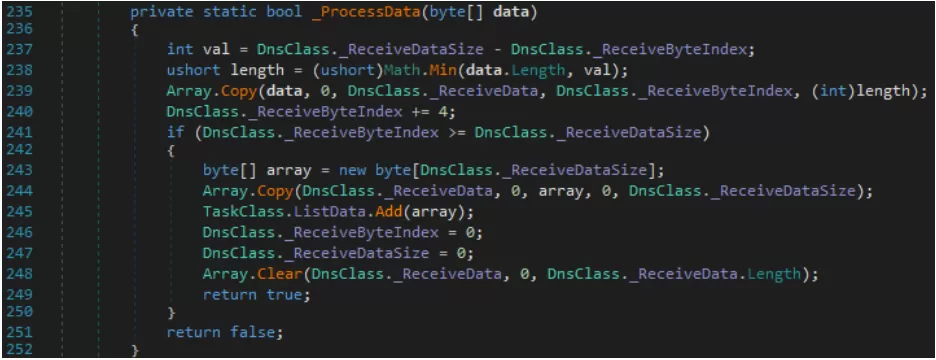

活动时,恶意软件使用域生成算法 (DGA) 工具与 C2 子域进行通信。DGA 是一种广泛使用的技术,它使恶意软件操作对域删除和阻止列表更具弹性。

域生成算法系统 (Fortinet)

然后它会建立一个 DNS 隧道来与提供的 IP 地址进行通信。这是一种罕见的技术,可帮助威胁参与者加密在此通信上下文中交换的数据,使网络监视器难以捕捉任何可疑内容。

C2 通信中的 DNS 隧道 (Fortinet)

活动中使用的一些域名名称可疑,显然是试图伪装成阿斯利康、汇丰银行和思科等知名且受信任的实体。

接下来,C2 向恶意软件发送 22 个不同的后门命令,这些命令通过 PowerShell 或 Windows CMD 解释器执行。

最后,被盗数据的泄露是通过 DNS 完成的,数据嵌入到请求中,使其在网络日志中显示为标准。

APT34 的 DNS 渗漏 (Fortinet)

APT34之前与伊朗政府有联系,是一个有能力的威胁行为者,在暗中运作,不会留下太多痕迹。

因此,Fortinet 的报告对研究人员和维护者都很有价值,他们应该注意已发布的妥协指标。

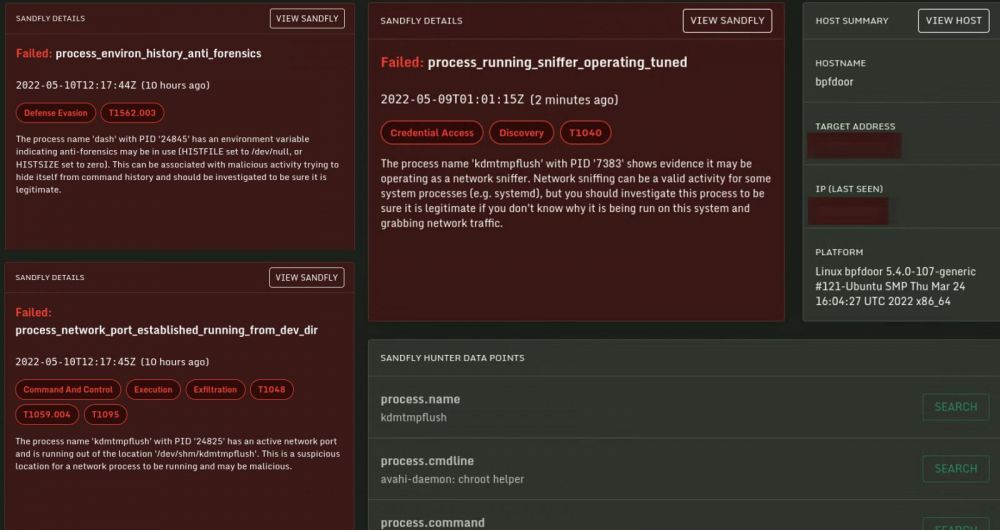

最近发现的一种名为 BPFdoor 的后门恶意软件已经悄悄地针对 Linux 和 Solaris 系统,五年多来一直没有被发现。

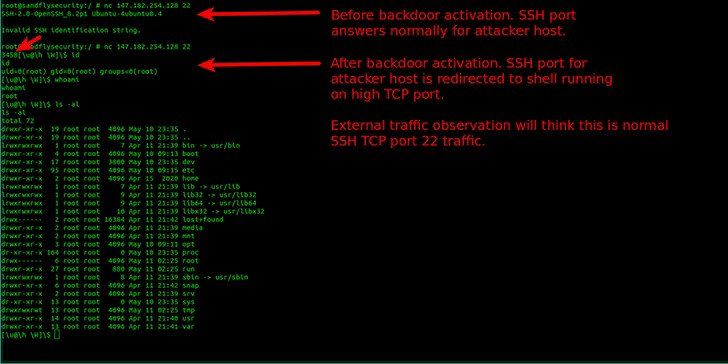

BPFdoor 是一个 Linux/Unix 后门,它允许攻击者远程连接到 Linux shell 以获得对受感染设备的完全访问权限。

该恶意软件不需要打开端口,无法被防火墙阻止,并且可以响应来自网络上任何 IP 地址的命令,使其成为企业间谍活动和持续攻击的理想工具。

解析“魔术”数据包

BPFdoor 是一个被动后门,这意味着它可以在一个或多个端口上侦听来自一个或多个主机的传入数据包,攻击者可以使用这些端口将命令远程发送到受感染的网络。

该恶意软件使用 Berkeley Packet Filter(后门名称中的 BPF),它在网络层接口上工作,能够查看所有网络流量并将发送数据包发送到任何目的地。

由于定位在如此低的级别,BPF 不遵守任何防火墙规则。

它有适用于 Linux 和 Solaris SPARC 系统的版本,但它也可以移植到 BSD,BleepingComputer 从 Sandfly Security 的创始人 Craig Rowland 那里了解到,该公司提供无代理解决方案来保护 Linux 系统。

安全研究员 Kevin Beaumont在 BPFdoor 上发表了 一篇博文,他告诉 BleepingComputer,操作员使用“魔法”密码来控制植入物的行为。

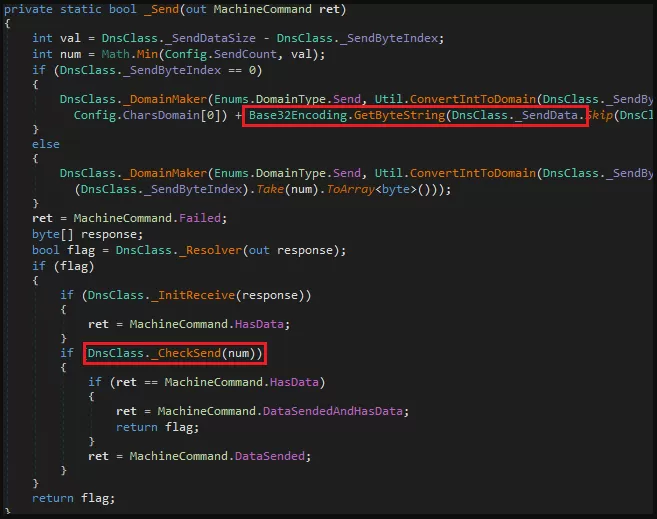

BPFdoor 仅解析 ICMP、UDP 和 TCP 数据包,检查它们的特定数据值,以及后两种数据包的密码。

BPFDoor 的突出之处在于它可以监视任何端口的魔术包,即使这些端口被其他合法服务使用,例如网络服务器、FTP 或 SSH。

如果 TCP 和 UDP 数据包具有正确的“魔术”数据和正确的密码,则后门会立即执行支持的命令,例如设置绑定或反向 shell。

Beaumont 告诉我们,ICMP 数据包不需要密码,这使他能够使用 ping 功能扫描互联网以运行 BPFdoor 植入程序。

“ping 功能允许您指定 IP 地址和端口以供其回复 - 因此我能够让受害者植入物回复我控制的完全不同的 IP” - Kevin Beaumont

研究人员能够在不同地区的组织网络上找到 BPFdoor 活动,其中最著名的是美国、韩国、香港、土耳其、印度、越南和缅甸。

令人惊讶的是,他发现了 11 台 Speedtest 服务器感染了 BPFdoor。研究人员表示,目前尚不清楚这些机器是如何受到损害的,特别是因为它们运行在闭源软件上。

绕过本地防火墙

Rowland在一份关于 BPFdoor 的综合 技术报告中指出 ,该恶意软件采用了一些巧妙的反规避策略:

驻留在系统内存中并部署反取证操作(擦除进程环境,尽管它没有成功,因为它使其为空)

加载伯克利包过滤器 (BPF) 嗅探器,使其能够在任何本地运行的防火墙前工作以查看数据包

接收相关数据包时修改“iptables”规则以允许攻击者通过本地防火墙进行通信

以类似于常见 Linux 系统守护程序的名称伪装二进制文件

重命名并运行为 /dev/shm/kdmtmpflush

将二进制文件(timestomping)的日期更改为 2008 年 10 月 30 日,然后再将其删除

Rowland 认为,在这种情况下,作为一种反取证技术,timestomping 的解释可能是攻击者可能会尝试保护二进制文件以防删除失败。

研究人员表示,伪造日期的目的可能是隐藏恶意软件,使其无法在系统上寻找新文件。

更改防火墙规则特别重要,因为它允许攻击者通过防火墙无法标记为可疑的流量与后门通信。

Rowland 解释说,当受感染的主机收到一个特殊的 BPFdoor 数据包时,恶意软件“将生成一个新实例并更改本地iptables规则,以从请求主机重定向到 shell 端口。”

“例如,植入程序可以使用 TCP 端口 443(加密网络)将来自攻击者的所有流量重定向到外壳。在外部,流量看起来像 TLS/SSL 流量,但实际上攻击者正在与系统上的远程根 shell 交互”- Craig Rowland,Sandfly 安全

为了进一步澄清,Rowland 表示,对于本地 shell,恶意软件会修改“iptables”配置,以将来自攻击者的所有流量通过合法端口重定向到恶意软件中定义的端口范围。

这样,攻击者可以选择任何端口上的连接,因为它会被路由到防火墙后面的 shell。

资料来源:Craig Rowland,Sandfly Security

命令和检测

威胁情报和事件响应公司 ExaTrack的 Tristan Pourcelot 对 BPFdoor 的另一项 技术分析指出,该恶意软件带有几个硬编码名称,这些名称与相关数据包中的命令字符串相匹配:

justtryit、justrobot和justforfun在端口 42391 到 42491 上建立绑定 shell

socket或sockettcp为数据包中存在的 IP 地址设置反向 shell

BPFdoor 逃避检测的部分技术是使用以下选项重命名二进制文件以显示为普通的 Linux 守护进程:

/sbin/udevd -d

/sbin/mingetty /dev/tty7

/usr/sbin/console-kit-daemon --no-daemon

hald-addon-acpi: listening on acpi kernel interface /proc/acpi/event

dbus-daemon --system

hald-runner

pickup -l -t fifo -u

avahi-daemon: chroot helper

/sbin/auditd -n

/usr/lib/systemd/systemd-journald

Pourcelot 说,攻击者定期更新 BPFdoor,用不同的命令、进程或文件名称改进每个版本。

例如,较新的植入程序变体从使用命令关键字切换到 MD5 哈希,可能是为了避免微不足道的检测。

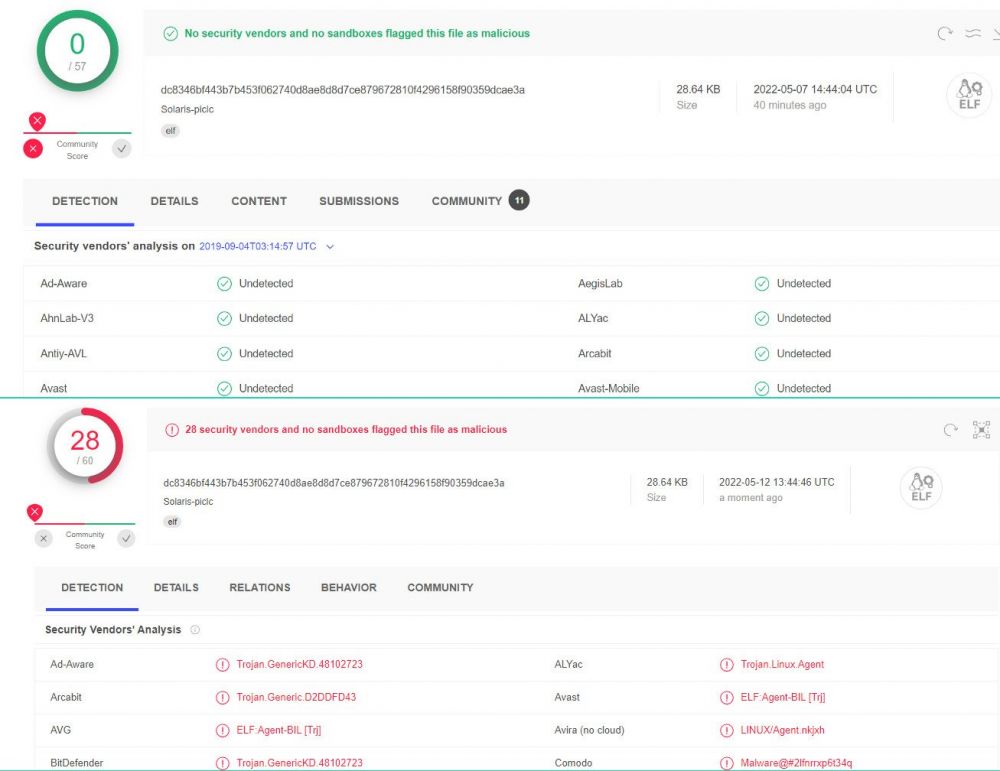

目前在Virus Total扫描平台上检测到的BPFdoor至少有21个版本,最早的版本是2018年8月提交的。

虽然这种植入物的检测率有所提高,特别是在 Beaumont、Rowland 和 Pourcelot 发表他们的发现之后,但该恶意软件在很长一段时间内几乎不可见。

从 2019 年开始,Solaris 的一个 BPFdoor 变体至少在今年 5 月 7 日之前未被检测到。今天,28 个防病毒引擎将其标记为恶意软件。

资料来源:Kevin Beaumont,ZZQIDC

在某些情况下,检测是通用的,并且不准确地将上述 Solaris 变体标记为 Linux 恶意软件,尽管它不是 Linux 二进制文件。

Tristan Pourcelot 说,虽然 BPFdoor 没有使用新颖或复杂的技术,但它仍然设法在很长一段时间内保持隐身。

这可以解释为恶意软件监控技术在 Linux 环境中不像在 Windows 中那样普遍。此外,“供应商的知名度要低得多,”博蒙特告诉 BleepingComputer。

Craig Rowland 同意这是一个大问题。即使有监控,人们也不知道要查找什么或使用错误的方法来查找 Linux 恶意软件。

研究人员告诉我们,一些管理员使用加密哈希来扫描系统中的恶意软件或恶意文件。这不能很好地工作,因为文件中的最小更改会导致新的哈希值。

“此外,EDR [端点检测和响应] 想要全面加载代理,而代理会破坏 Linux,因此它们通常不是一个好的选择。所以人们经常在 Linux 上裸奔,这样的事情就会发生”——克雷格·罗兰,特别是指较旧的 Linux 系统

Rowland 说寻找 BPFdoor 很容易,至少对于他分析的 Linux 版本而言,因为它的策略清楚地表明它们“只是开箱即用的恶意软件”。

资料来源:Craig Rowland,Sandfly Security

Nextron Systems THOR APT 扫描仪的创建者Florian Roth找到了 2018 年旧版本 BPFdoor 的源代码。该代码现在在 Pastebin 上公开可用。

研究人员 BleepingComputer 谈到 BPFdoor 时并未将恶意软件归咎于任何威胁行为者。但在一份关于网络威胁的年度报告中,普华永道 (PwC) 的研究人员指出,他们在事件响应参与期间发现了 BPFdoor 植入物。

普华永道将此次入侵归咎于他们追踪的一名中国演员 Red Menshen(前身为 Red Dev 18),他一直在“

中东和亚洲的电信提供商以及政府、教育和物流领域的实体中使用 BPFdoor”部门。”

在调查期间,普华永道研究人员发现,在他们的攻击的后期利用阶段,Red Menshen 使用了 Mangzamel 后门和 Gh0st 远程访问工具 (RAT) 的自定义变体,以及 Mimikatz(提取凭据)和 Metasploit 等开源工具渗透测试套件,用于 Windows 系统上的横向移动。

“我们还发现,攻击者通过托管在知名提供商的虚拟专用服务器 (VPS) 向 BPFDoor 受害者发送命令,而这些 VPS 反过来又通过攻击者使用的位于台湾的受感染路由器进行管理作为 VPN 隧道” -普华永道

研究人员指出,Red Menshen 的活动发生在 9 小时的时间间隔内,即世界标准时间 01:00 到 10:00 之间,这可能与当地的工作时间一致。

莫斯科地方法院针对美国组织互联网档案馆登记了一项行政协议。该协议由国内监管机构 - Roskomnadzor 起草并提交给法院。原因是上述资源的代表拒绝删除俄罗斯禁止的内容。

据国际文传电讯社援引法院代表的话说,“收到了针对非营利组织 Internet Archive 的行政材料,被指控犯有《俄罗斯联邦行政违法法典》第 13.41 条第 2 部分的罪行(未能删除俄罗斯联邦禁止的信息)。据报道,听证会将于6月16日举行。

特别是,据媒体报道,除其他外,我们正在谈论有关如何制造爆炸物和装置的信息,以及法院认定为极端分子的其他信息。处罚允许最高400万卢布的罚款。

2021年初以来,谷歌、Telegram、Facebook *、Twitter、TikTok因拒绝删除俄罗斯禁止信息而被罚款,罚款金额超过2亿卢布。对 Meta *和谷歌实施了额外的制裁——它们将被处以 2020 年年收入 5% 的营业额罚款——约 20 亿卢布。和72亿卢布。分别。

互联网档案馆于 1990 年代中期在美国成立。存档的目的是提供对存档网站数据、书籍、音频和视频文件、软件和其他内容的免费访问。今天,该项目包含大量信息。

* 被法院根据 2002 年 7 月 25 日第 114-FZ 号联邦法律“关于打击极端主义活动”的规定,最终决定清算或禁止活动的公共协会和宗教组织名单中”。