网络钓鱼攻击现在使用自动聊天机器人来引导访问者完成将登录凭据移交给威胁参与者的过程。

这种方法使攻击者的流程自动化,并为恶意网站的访问者提供合法感,因为聊天机器人通常在合法品牌的网站上出现。

网络钓鱼攻击的这一新发展是由 Trustwave 的研究人员发现的,他们在发布前与 Bleeping Computer 分享了该报告。

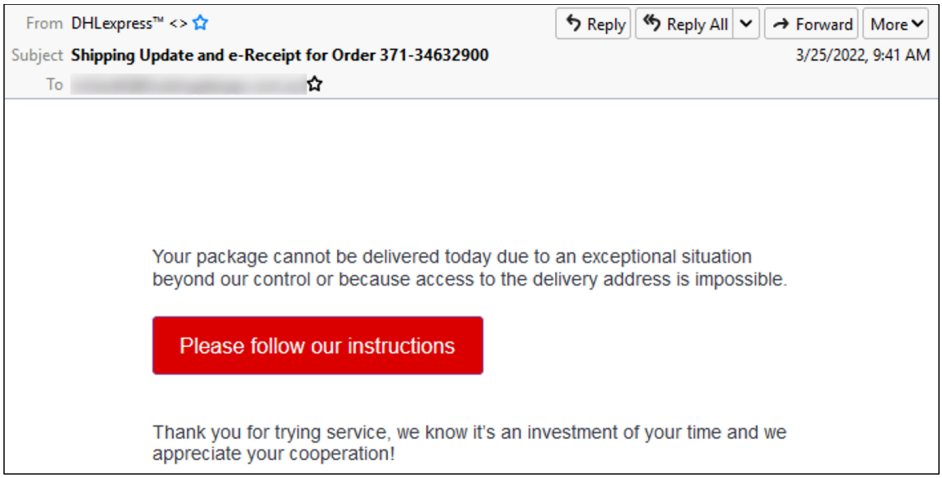

它从一封电子邮件开始

网络钓鱼过程始于一封声称包含包裹递送信息的电子邮件,伪装成 DHL 运输品牌。

网络钓鱼电子邮件示例 (Trustwave)

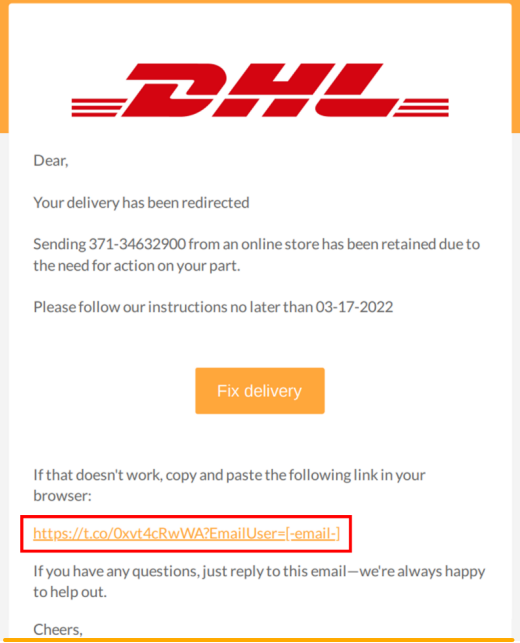

单击电子邮件中的“请按照我们的说明”按钮会加载一个 PDF 文件,其中包含指向网络钓鱼站点的链接。威胁参与者在 PDF 文档中显示网络钓鱼链接以绕过电子邮件安全软件。

包含恶意链接的可下载 PDF

(Trustwave)

但是,PDF 中的 URL 按钮(或链接)会将受害者带到一个网络钓鱼站点 (dhiparcel-management[.]support-livechat[.]24mhd[.]com),他们应该在该站点解决导致包无法交付。

这是聊天机器人接管的地方。

聊天机器人窃取您的凭据

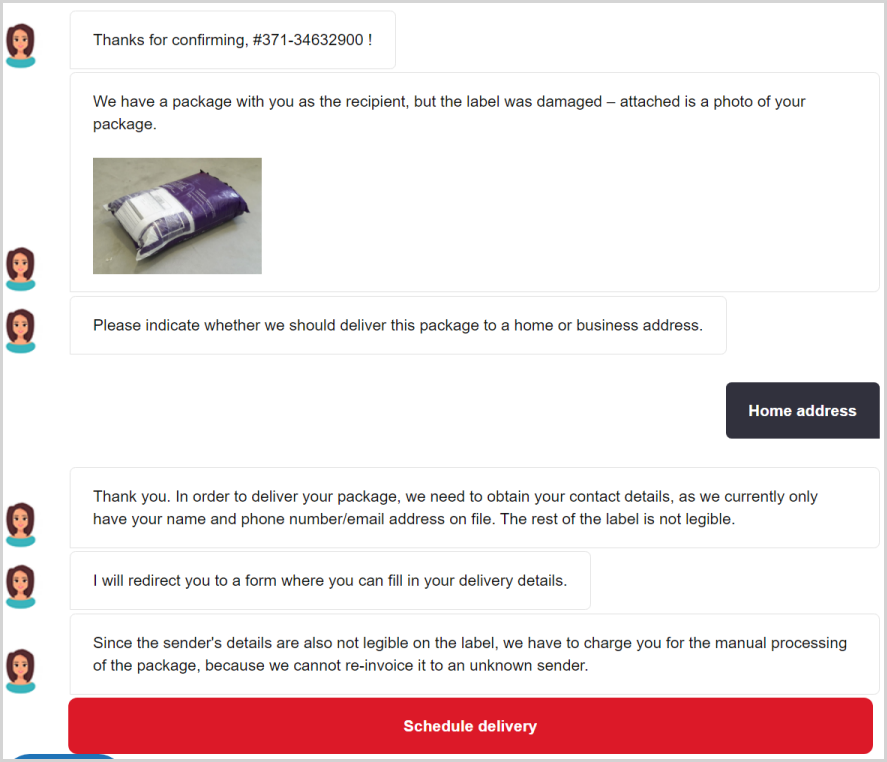

当网络钓鱼页面加载时,访问者会看到一个网络聊天,解释为什么无法交付包裹,而不是显示通常用于窃取凭据的虚假登录表单。

该网络聊天解释说包裹的标签已损坏,无法交付。网络聊天还显示了涉嫌包裹的照片,以增加诈骗的合法性。

钓鱼网站上的聊天机器人 (Trustwave)

这个虚拟助手为访客提供预定义的响应,因此对话是固定的,总是会导致显示带有损坏标签的所谓包裹的照片。

由于这个问题,聊天机器人要求受害者提供他们的个人详细信息,例如家庭或公司地址、全名、电话号码等。

在那之后,应该安排交付,并显示一个虚假的 CAPTCHA 步骤,以作为向网络钓鱼页面的又一次虚假发送。

接下来,受害者被重定向到需要输入 DHL 帐户凭据的网络钓鱼页面,最后进入支付步骤,据称是为了支付运费。

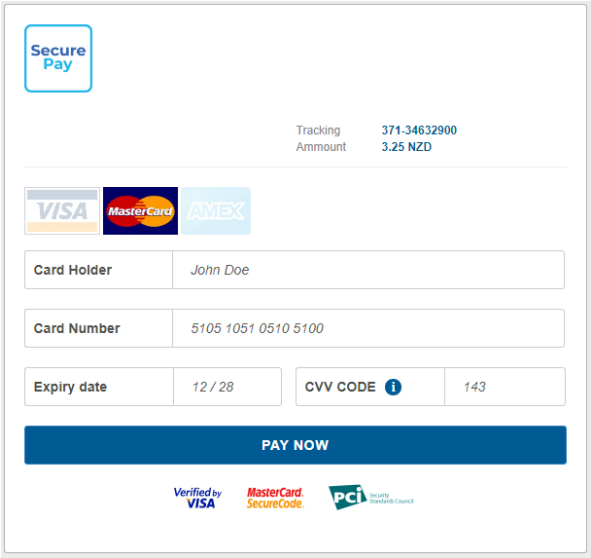

最后的“安全支付”页面包含典型的信用卡支付字段,包括持卡人姓名、卡号、到期日期和 CVV 代码

信用卡支付字段 (Trustwave)

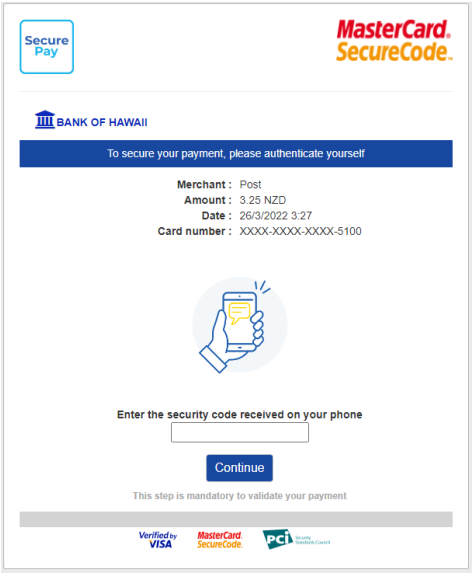

输入详细信息并单击“立即付款”按钮后,受害者通过短信在提供的手机号码上收到一次性密码(OTP),增加了合法感。

一次性密码验证屏幕 (Trustwave)

Trustwave 的分析师测试了输入随机字符,系统返回了一个无效安全码的错误,因此 OTP 验证的实现是真实的。

如果输入正确的代码,虚假页面会显示“谢谢!” 消息并确认已收到提交。

广告系列越来越“真实”

威胁参与者越来越多地使用真实网站中常见的机制,例如验证码、OTP,现在甚至是聊天机器人,这使得受害者很难发现窃取他们信息的企图。

这需要在收到要求您立即采取行动的未经请求的通信时提高警惕,尤其是当这些消息包含嵌入式按钮和 URL 链接时。

如果 DHL 或任何其他运输服务需要您采取行动,您应始终在新的浏览器选项卡上打开实际网站,而不是单击提供的链接。

然后在受信任的平台上登录您的帐户,并检查任何待处理的项目或警报。或者,您自己联系客户支持代理。

与往常一样,发现网络钓鱼页面的最佳方法是检查网站的 URL。如果它看起来可疑或与合法域不匹配,请不要在页面中输入任何个人信息。

在这种情况下,欺骗的 DHL URL 以域“24mhd.com”结尾,这显然不是 DHL 网站,是网络钓鱼企图的明显迹象。

被称为 Lazarus 的朝鲜黑客组织正在利用 Log4J 远程代码执行漏洞来注入后门,这些后门会在 VMware Horizon 服务器上获取信息窃取负载。

该漏洞被跟踪为 CVE-2021-44228,又名 Log4Shell,并影响包括 VMware Horizon 在内的许多产品。

易受攻击的 Horizon 部署的利用始于 2022 年 1 月,但许多管理员尚未应用可用的安全更新。

根据Ahnlab 的 ASEC分析师发布的一份报告,自 2022 年 4 月以来,Lazarus 一直通过 Log4Shell 瞄准易受攻击的 VMware 产品。

以 VMware Horizon 服务器为目标

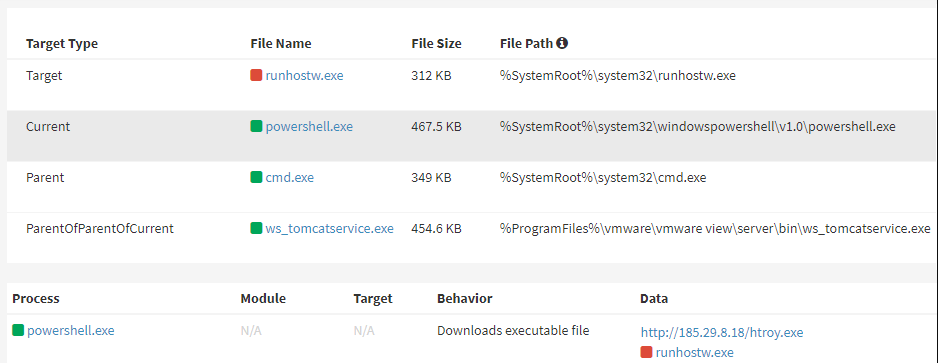

为了开始攻击,威胁参与者通过 Vmware Horizon 的 Apache Tomcat 服务利用 Log4j 漏洞来执行 PowerShell 命令。这个 PowerShell 命令最终会导致在服务器上安装 NukeSped 后门。

NukeSped 安装日志 (ASEC)

NukeSped(或 NukeSpeed)是一种后门恶意软件,最初 于 2018 年夏天与朝鲜黑客相关联 ,然后与 Lazarus 策划的 2020 年活动相关联。

ASEC 采样和分析的最新变体是用 C++ 编写的,并使用 RC4 加密与 C2 基础设施进行安全通信。以前,它使用 XOR。

NukeSped 在受感染的环境中执行各种间谍操作,例如截屏、记录按键、访问文件等。此外,NukeSped 支持命令行命令。

当前 NukeSped 变体中出现了两个新模块,一个用于转储 USB 内容,另一个用于访问网络摄像头设备。

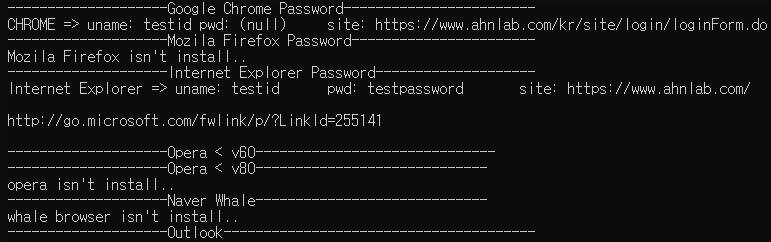

Lazarus 使用 NukeSped 安装额外的基于控制台的信息窃取恶意软件,该恶意软件收集存储在 Web 浏览器上的信息。

信息窃取者从浏览器中获取数据 (ASEC)

更具体地说,ASEC 分析的恶意软件可以窃取以下数据:

存储在 Google Chrome、Mozilla Firefox、Internet Explorer、Opera 和 Naver Whale 中的帐户凭据和浏览历史记录。

存储在 Outlook Express、MS Office Outlook 和 Windows Live Mail 中的电子邮件帐户信息。

MS Office(PowerPoint、Excel 和 Word)和 Hancom 2010 中最近使用的文件的名称。

在一些攻击中,观察到 Lazarus 通过利用 Log4Shell 部署 Jin Miner 而不是 NukeSped。

由于 Jin Miner 是加密货币矿工,Lazarus 可能将其用于针对货币收益而非网络间谍活动的不太重要的系统上。

Log4Shell 在很大程度上仍未解决

自今年年初以来,Lazarus 被发现 在针对 Windows 的活动和 恶意加密货币应用程序中使用LoLBins 来破坏 Windows 和 macOS 计算机。

Log4Shell 漏洞利用最重要的是强调黑客组织使用的各种策略,并强调关键的 RCE 漏洞仍然是一个重大的安全问题。

在 3 月份,大多数利用尝试都是 由僵尸网络进行的,因此许多人认为目标集中在不太重要的人手不足的系统上。

4 月,安全分析师提醒公众,Log4Shell 攻击面仍然巨大 ,并将长期存在。

复杂威胁参与者的利用尝试太少而无法在统计数据中登记,但这不应该造成 Log4Shell 已经变得微不足道的错觉。

美国司法部 (DOJ) 已宣布修订其关于联邦检察官应如何指控违反《计算机欺诈和滥用法案》(CFAA) 的政策,从而避免被起诉的“善意”安全研究。

通过此次政策更新,美国司法部将善意的安全研究案例与恶意的黑客行为区分开来,此前两者之间的界限很模糊,经常将道德安全研究置于有问题的灰色法律领域。

根据这些新政策,旨在促进目标设备或服务的安全性的软件测试、调查、安全漏洞分析和网络破坏不会受到联邦检察官的起诉。

“计算机安全研究是提高网络安全的关键驱动力,”副司法部长 Lisa O. Monaco 说。

“该部门从来没有兴趣将善意的计算机安全研究作为犯罪起诉,今天的公告通过为善意的安全研究人员提供清晰的信息来促进网络安全,这些研究人员为了共同利益而根除漏洞。”

善意安全研究被定义为“仅出于善意测试、调查和/或纠正安全漏洞或漏洞的目的访问计算机,其中此类活动的执行方式旨在避免对个人或公众,以及从活动中获得的信息主要用于促进被访问计算机所属的设备、机器或在线服务类别或使用此类设备、机器或在线服务的人的安全性或安全性。”

新政策特别侧重于故意违反计算机和网络的访问限制,甚至是其他用户的在线帐户。

但是,它并没有允许以进行安全研究为幌子进行黑客攻击,同时利用上述研究勒索公司。因此,联邦检察官将从道德角度审视所有案件,以确定行为人的意图。

“如果现有证据表明被告的行为包括并且被告有意进行善意的安全研究,政府的律师应该拒绝起诉。” -美国司法部。

例如,如果有人在产品上发现了一个严重漏洞,然后勒索软件供应商向他们支付一笔不向公众披露的费用,这仍然会被视为违反 CFAA 并相应收费。

同样,即使所有者没有回应,公开泄露在暴露数据库中发现的数据或将其出售给他人也是不合理的,因此仍会受到起诉。

虽然这对安全研究人员来说是个好消息,但仍将由联邦检察官确定研究人员是否出于善意行事。因此,仍然强烈建议研究人员加入漏洞赏金计划并联系公司以获取他们可能制定的漏洞研究指南。

CFAA 执法的目标仍然是促进隐私和网络安全,因此这里的案例是保护安全研究人员免受不区分道德报告和激进违规行为的公司发起的法律诉讼。

最近的一个例子是云安全工程师罗布·戴克(Rob Dyke),他在道德上向一家总部位于英国的非营利组织报告了数据泄露事件,并在不久后 面临 当地警方对“计算机滥用”的调查。

英国的《计算机滥用法案》对信息安全社区起到了恐吓作用,其故事与美国的 CFAA 非常相似

DOJ 还在 新政策 中对违反服务条款、在平台上创建多个假名帐户以及将工作计算机用于个人目的的案件进行了额外澄清。

虽然这些案件可能违反合同,但美国政府不会认为这些违反了 CFAA 的“超出授权访问”禁令。但是,如果公司通过法律手段(例如停止和终止函)明确撤销了用户访问这些服务的许可,则它可能属于联邦网络犯罪法的管辖范围。

一个基于此可能无法起诉的案例的突出示例是 Aaron Schwartz,他通过下载数百万份文档违反了 MIT 的 JSTOR 论文托管门户网站的条款。

施瓦茨被指控违反 CFAA“超出授权访问权限”,并最终屈服于面临牢狱之灾的压力而自杀。

正如微软今天透露的那样,在过去六个月中,一种用于入侵 Linux 设备并构建 DDoS 僵尸网络的隐秘模块化恶意软件的活动量大幅增加了 254%。

该恶意软件(至少从 2014 年开始活跃)被称为 XorDDoS(或 XOR DDoS),因为它在与命令和控制 (C2) 服务器通信并用于启动分布式拒绝服务时使用基于 XOR 的加密(DDoS) 攻击。

正如该公司透露的那样,僵尸网络的成功可能是由于其广泛使用各种规避和持久性策略,使其能够保持隐秘且难以清除。

“它的规避能力包括混淆恶意软件的活动、规避基于规则的检测机制和基于哈希的恶意文件查找,以及使用反取证技术来破坏基于进程树的分析,”Microsoft 365 Defender 研究团队 表示。

“我们在最近的活动中观察到,XorDdos 通过用空字节覆盖敏感文件来隐藏恶意活动以防止分析。”

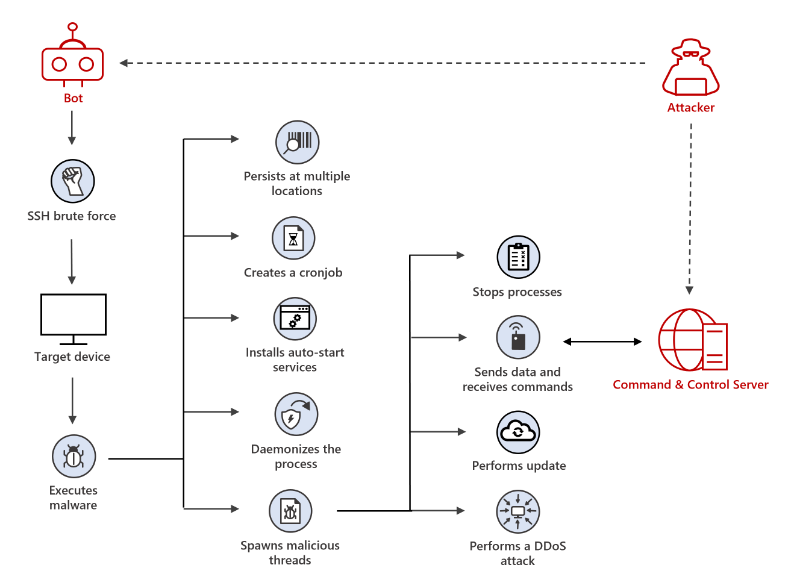

XorDDoS 以针对多种 Linux 系统架构而闻名,从 ARM(物联网)到 x64(服务器),并在 SSH 蛮力攻击中破坏易受攻击的架构。

为了传播到更多设备,它使用一个 shell 脚本,该脚本将尝试使用各种密码以 root 身份登录数以千计的互联网公开系统,直到最终找到匹配项。

orDDoS 攻击流程(微软)

除了发起 DDoS 攻击外,恶意软件的运营商还使用 XorDDoS 僵尸网络来安装 Rootkit,保持对被黑设备的访问权限,并且可能会丢弃其他恶意负载。

“我们发现首先感染 XorDdos 的设备后来感染了其他恶意软件,例如海啸后门,它进一步部署了 XMRig 硬币矿工,”微软补充说。

“虽然我们没有观察到 XorDdos 直接安装和分发像海啸这样的二级有效载荷,但木马有可能被用作后续活动的载体。”

微软自 12 月以来检测到的 XorDDoS 活动的巨大增长与网络安全公司 CrowdStrike 的一份报告一致,该报告称 Linux 恶意软件 在 2021 年与上一年相比增长了 35% 。

XorDDoS、Mirai 和 Mozi 是最流行的家族,占 2021 年观察到的所有针对 Linux 设备的恶意软件攻击的 22%。

在这三者中,CrowdStrike 表示 XorDDoS 同比显着增长了 123%,而 Mozi 的活动呈爆炸式增长,去年全年在野外检测到的样本数量增加了 10 倍。

Intezer 2021 年 2 月的一份报告 还显示,与 2019 年相比,2020 年 Linux 恶意软件家族增加了约 40%

出版巨头日经披露,该集团在新加坡的总部在大约一周前,即 2022 年 5 月 13 日遭到勒索软件攻击。

“5 月 13 日首次检测到未经授权访问服务器,引发了内部调查,”该公司在周四发布的新闻稿中透露。

“日经集团亚洲立即关闭了受影响的服务器,并采取了其他措施将影响降至最低。”

Nikkei 表示,它目前正在调查攻击者是否访问了可能存储在受影响服务器上的任何客户数据。

“受影响的服务器可能包含客户数据,Nikkei 目前正在确定攻击的性质和范围,”Nikkei 补充说。

这家媒体巨头表示,到目前为止,它在调查勒索软件攻击时没有发现数据泄露的证据。

日经及其亚洲部门向负责个人数据保护的日本和新加坡当局报告了此次袭击事件。

日经新闻公关办公室在今天发表的一份声明中说: “我们对造成的麻烦表示诚挚的歉意。”

“我们将与有关部门合作,采取适当行动,努力加强信息保护。”

被 BEC 骗子袭击

两年前,Nikkei 也是一场 备受瞩目的商业电子邮件泄露 (BEC) 骗局的受害者, 当时它在一次电汇后损失了数百万美元。

诈骗者冒充日经指数高管,诱骗日经美国公司在纽约市的一名员工向他们控制的银行账户汇款 2900 万美元。

Nikkei 是全球最大的媒体公司之一,拥有大约 400 万印刷和数字订户以及 40 多家涉及出版、广播、活动、数据库服务和指数业务的附属公司。

该媒体集团于2015年收购了英国《金融时报》,目前 在全球拥有数十家外国编辑部 和1500多名记者。

感谢 Douglas Mun 的小费。

Netgear 正在推出针对本月初发布的错误 Orbi 固件更新的修复程序,该更新会阻止用户访问设备的管理控制台。

4 月 27 日,Netgear 发布了适用于奥秘 RBR750、奥秘 RBS750、奥秘 RBR850 和奥秘 RBS850 网状 Wi-Fi 系统的固件更新 4.6.8.2。

发布后不久,用户开始 报告 他们无法再使用网络浏览器或奥秘应用程序连接到路由器的管理控制台。

Orbi 客户在更新后无法访问管理控制台

当管理界面关闭时,路由器确实工作了,您可以 ping 分配的 IP 地址并收到响应。但是,您无法再管理路由器,因此无法进行任何配置更改。

这位作者于 5 月 6 日在他们的奥秘路由器上帮助某人解决了这个问题,我们可以恢复对管理控制台的访问的唯一方法是将他们的设备重置为出厂默认设置。

不幸的是,由于他们无法访问控制台来备份他们的配置,因此在我们执行重置后,他不得不从头开始重新配置路由器。

Netgear 开始推出修复程序

5 月 13 日,Netgear 宣布他们已经意识到这个问题,并试图确定是什么原因造成的。

“我们知道一个影响 Orbi RBK85x 和 RBK75x 系列 Mesh WiFi 6 系统的问题,”Netgear 在他们的 状态页面上解释道。

“一些客户无法再通过奥秘应用程序或 Web 用户界面访问或管理他们的奥秘系统。恢复出厂设置通常可以解决此问题。我们正在努力了解根本原因并确定一种不需要恢复的替代恢复方法恢复出厂设置。”

随着奥秘用户不断下载和安装固件,越来越多的人开始遇到导致 Netgear 最终下架固件的问题。

最后,差不多三周后,Netgear 开始向受影响的客户推出补丁以解决问题。

最初,Netgear 要求用户联系他们的支持团队并提供他们设备的序列号。提供序列号后,Netgear 向受影响的设备推出了修复程序,允许在重新启动设备后访问管理控制台。

Netgear 现在表示他们很快就会为所有设备部署修复程序。但是,那些不想等待的人仍然可以联系 Netgear 支持以将补丁推送给他们。

“来自 NETGEAR 的 Christine。我正在与您联系以确认 u/mary55330 消息,并注意到我们收到了很多积极反馈,表明此修复确实恢复了通过应用程序和 Web 用户界面访问路由器设置的能力,”发布到 Reddit的 Netgear 支持成员。

“我们将在不久的将来向普通观众部署修复程序,因此欢迎您等待。对于那些可能不想等待的人,请通过直接消息将您的序列号发送给我,我将推出修复程序及时给你。”

虽然现在可以使用修复程序,但 Netgear 并未提供任何有关导致该问题的原因的详细信息。

ZZQIDC已与 Netgear 联系以了解有关此问题的更多信息,但从未收到回复。

臭名昭著的 Conti 勒索软件团伙已正式停止运营,基础设施下线,团队负责人告知该品牌已不复存在。

此消息来自Advanced Intel 的Yelisey Boguslavskiy,他今天下午在推特上表示该团伙的内部基础设施已关闭。

Boguslavskiy 告诉ZZQIDC,下线的基础设施包括成员用来进行谈判并在其数据泄露站点上发布“新闻”的 Tor 网站。此外,ZZQIDC被告知其他内部服务,例如他们的火箭聊天服务器,正在退役。

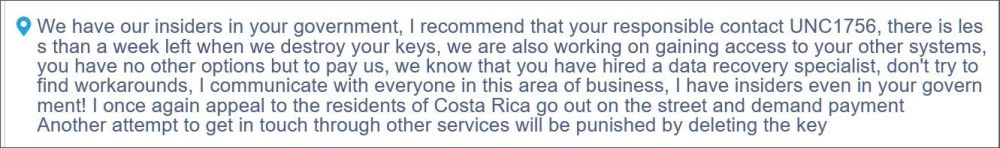

虽然 Conti 在与哥斯达黎加的信息战中关闭可能看起来很奇怪,但 Boguslavskiy 告诉我们,Conti 进行了这次非常公开的攻击以创建一个实时操作的假象,而 Conti 成员则慢慢迁移到其他较小的勒索软件操作。

孔蒂对哥斯达黎加政府的威胁

资料来源:ZZQIDC

“然而,AdvIntel 独特的对抗可见性和情报发现导致了,事实上,相反的结论:Conti 想要在这次最终攻击中遇到的唯一目标是使用该平台作为宣传工具,执行他们自己的死亡和随后以最合理的方式重生,”Advanced Intel 明天发布的一份报告解释道。

“孔蒂领导层内部宣布了以宣传而非赎金为目的对哥斯达黎加发动袭击的议程。集团成员之间的内部沟通表明,要求的赎金远低于 100 万美元(尽管赎金的说法未经证实)是 1000 万美元,其次是孔蒂自己声称的总和是 2000 万美元)。”

孔蒂走了,但行动仍在继续

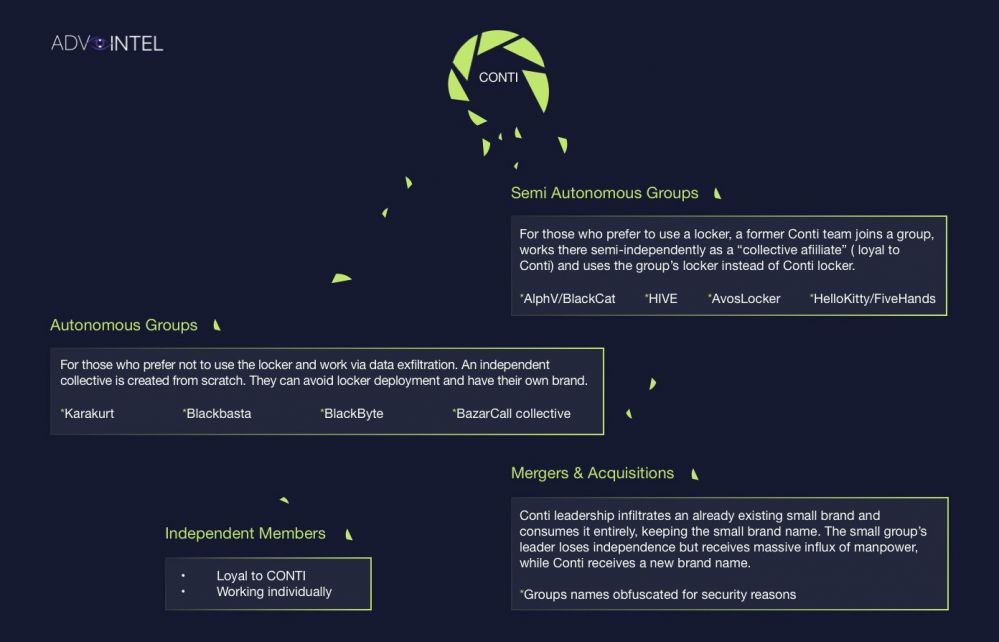

虽然 Conti 勒索软件品牌已不复存在,但网络犯罪集团将在未来很长一段时间内继续在勒索软件行业发挥重要作用。

Boguslavskiy 告诉ZZQIDC,Conti 领导层并没有将其重新命名为另一个大型勒索软件操作,而是与其他较小的勒索软件团伙合作进行攻击。

在这种合作关系下,较小的勒索软件团伙获得了大量经验丰富的 Conti 渗透测试人员、谈判人员和操作员。Conti 网络犯罪集团通过分裂成更小的“单元”,获得了机动性和更大的逃避执法的能力,所有这些都由中央领导层管理。

高级英特尔报告解释说,Conti 与众多知名勒索软件运营商合作,包括 HelloKitty、AvosLocker、Hive、BlackCat、BlackByte 等。

现有的 Conti 成员,包括谈判人员、英特尔分析师、渗透测试人员和开发人员,分布在其他勒索软件操作中。虽然这些成员现在将使用这些其他勒索软件操作的加密器和谈判站点,但他们仍然是更大的 Conti 网络犯罪集团的一部分。Advanced Intel 分享的下图说明了这种分裂成更小的半自治和自治团体。

Conti 成员扩散到其他勒索软件操作

资料来源:Advanced Intel

Advanced Intel 还表示,已经创建了新的 Conti 成员自治团体,它们完全专注于数据泄露而不是数据加密。其中一些团体包括Karakurt、BlackByte和Bazarcall 集体。

这些举措允许现有的网络犯罪集团继续运作,但不再使用 Conti 的名称。

有毒的品牌

Conti 的品牌重塑对于过去几个月(如果不是过去几年)一直关注他们的研究人员和记者来说并不意外。

在取代 Ryuk 勒索软件之后,Conti 勒索软件行动于 2020 年夏天启动。

与 Ryuk 一样,Conti 通过与其他恶意软件感染的合作伙伴关系分发,例如 TrickBot 和 BazarLoader,后者提供了对勒索软件团伙的初始访问权限。

随着时间的推移,Conti 成长为最大的勒索软件运营商,随着他们接管 TrickBot、BazarLoader 和 Emotet 的运营,慢慢变成了一个网络犯罪集团。

康蒂在他们的时代对无数次袭击负责,包括针对塔尔萨市、布劳沃德县公立学校和研华的袭击。

他们在袭击爱尔兰卫生服务执行机构(HSE) 和卫生部 (DoH)后,将该国的 IT 系统关闭数周,引起了媒体的广泛关注。

最终,勒索软件团伙为爱尔兰的 HSE 提供了一个免费的解密器,但那时,他们已经牢牢地成为了全球执法部门的目标。

然而,直到孔蒂站在俄罗斯入侵乌克兰的一边,孔蒂品牌才变得令人难以置信,他们的命运就注定了。

在入侵乌克兰问题上继续站在俄罗斯

一边 资料来源:BleepingComputer

在与俄罗斯站在一起后,一名乌克兰安全研究人员开始泄露Conti 勒索软件团伙成员之间的超过170,000 条内部聊天对话以及Conti 勒索软件加密器的源代码。

此源代码公开后,其他威胁参与者开始在自己的攻击中使用它,其中一个黑客组织使用Conti 加密器攻击俄罗斯实体。

美国政府认为 Conti 是有史以来最昂贵的勒索软件之一,有数千名受害者和超过 1.5 亿美元的赎金支付。

Conti 勒索软件团伙的利用导致美国政府提供高达 15,000,000 美元的奖励,用于识别和定位担任领导职务的 Conti 成员。

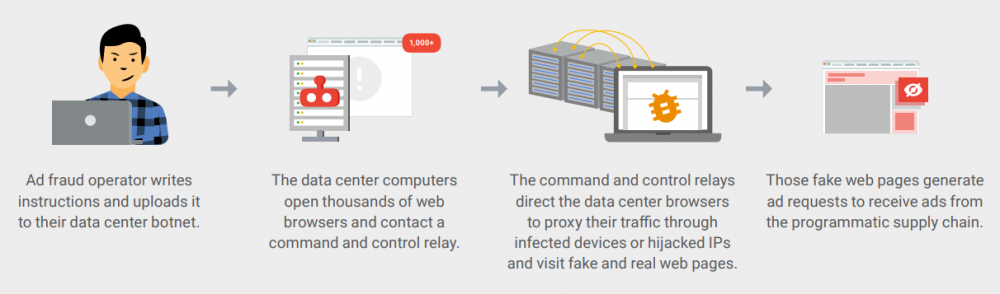

美国政府已经从属于“3ve”在线广告欺诈计划背后的运营商的瑞士银行账户中追回了超过 1500 万美元。

瑞士向美国政府转移了 15,111,453.84 美元,作为与 美国诉 Sergey Ovsyannikov 案有关的最终没收令的一部分,该案是全球广告欺诈活动的共谋者之一。

2018 年,司法部宣布起诉 Aleksandr Zhukov、Boris Timokhin、Mikhail Andreev、Denis Avdeev、Dmitry Novikov、Sergey Ovsyannikov、Aleksandr Isaev 和 Yevgeniy Timchenko 参与 3ve 广告欺诈僵尸网络。

虽然 Ovsyannikov、Zhukov 和 Timchenko 已被捕并被判刑,但其余人仍然逍遥法外。

3ve 广告欺诈活动(也称为 Eve)在其高峰期用 Kovter 僵尸网络感染了超过 170 万台设备,这是一种点击欺诈恶意软件,在连接到网站以消费广告时会在后台悄悄运行。

作为这次犯罪行动的一部分,威胁行为者与合法的广告商和代理机构合作,在网站上展示广告。但是,这些广告并未放置在合法发布商的网站上,而是放置在犯罪活动创建的 86,000 个假冒域上。

然后,该活动将引导感染 Kovter 的设备连接到这些站点以查看其广告。对于广告商来说,这些似乎是合法的广告展示,他们为此付费。

从 2015 年 12 月到 2018 年 10 月,该行动以欺诈手段向广告商收取了超过 2900 万美元的真实访客从未见过的广告费用。在高峰期,犯罪活动每天产生 3 到 120 亿个广告竞价请求。

“此次没收是纽约东区历史上规模最大的国际网络犯罪追回案,向参与网络欺诈的人发出了一个强有力的信息,即起诉这些不良行为者并将他们的非法资产定位在任何地方都没有界限。在世界上,“美国检察官和平在新闻稿中说

在遭受 Hive 操作的勒索软件攻击后,赞比亚银行明确表示,他们不会通过张贴男性生殖器的照片并告诉黑客...(好吧,你可以发挥你的想象力)来支付费用。

上周,该国中央银行赞比亚银行披露,最近的技术中断是由网络攻击造成的。

“赞比亚银行希望通知公众,它在 2022 年 5 月 9 日星期一的一些信息技术 (IT) 应用程序中遇到了部分中断,”该银行在一份新闻稿中披露。

“此次中断影响了银行的一些系统,例如 Bureau De Change 监控系统和网站,源于可疑的网络安全事件。我们希望告知这些系统已经完全恢复。”

文本响应

虽然赞比亚银行没有透露网络攻击的细节,但ZZQIDC获悉这次攻击是由 Hive 勒索软件操作进行的,该操作声称已经加密了银行的网络附加存储 (NAS) 设备。

然而,银行代表没有支付赎金,而是通过取笑黑客的“14m3-sk1llz”来回应赎金谈判。

然后他们继续发布一个鸡巴图片的链接,同时说:“吸吮这个鸡巴并停止锁定银行网络,以为你会通过某些东西赚钱,学会赚钱。”

当ZZQIDC周一看到这个聊天时,假设不相关的个人劫持了谈判聊天,我们过去已经看到过很多次。

这次聊天导致安全研究员 MalwareHunterTeam 发布了一项民意调查,询问人们是否认为在赎金谈判中这样的照片意味着它被劫持了,或者信息来自受害者。

民意调查结果令人惊讶,大多数响应者说是受害者。

今天, 彭博社报道称 ,该银行的技术总监 Greg Nsofu 表示,他们已经保护了该银行的核心系统,因此没有必要与威胁参与者接触。

然而,Nsofu 说,“所以我们几乎告诉他们在哪里下车”,并确认是该银行下属的某个人对 Hive 做出了回应。

银行对威胁行为者的反应可能不是所有组织的正确方法,但应该称赞他们明确表示不会屈服于攻击者的要求。

虽然勒索软件对于企业和家庭用户来说仍然是一个巨大的问题,但结束这一祸害的最佳方法就是不支付赎金并从备份中恢复。

不付款加上执法行动和政府制裁的增加,我们希望看到勒索软件操作逐渐消失。

ZZQIDC已联系赞比亚银行,询问有关此事件的更多问题,但尚未收到回复。

WordPress 安全分析师发现了一组影响 WordPress 的 Jupiter Theme 和 JupiterX Core 插件的漏洞,其中一个是严重的权限提升漏洞。

Jupiter 是一款功能强大的高质量主题构建器,适用于 90,000 多个受欢迎的博客、在线杂志和拥有大量用户流量的平台使用的 WordPress 网站。

该漏洞的编号为 CVE-2022-1654,CVSS 评分为 9.9(严重),允许网站上任何经过身份验证的用户使用易受攻击的插件获得管理权限。

利用该漏洞后,攻击者可以在网站上执行无限的操作,包括更改其内容、注入恶意脚本或完全删除它。

攻击者可以是网站上的简单订阅者或客户来利用此漏洞,因此攻击没有非常严格的先决条件。

发现和修复

根据 发现该漏洞的Wordfence的说法,问题在于一个名为“uninstallTemplate”的函数,该函数会在删除主题后重置站点。

此函数将用户的权限提升为 admin,因此如果登录用户发送带有 action 参数的 AJAX 请求来调用该函数,他们将提升他们的权限而无需经过 nonce 或任何其他检查。

Wordfence 威胁情报团队于 2022 年 4 月 5 日发现了该问题,并通知插件开发人员提供了完整的技术细节。

2022 年 4 月 28 日,供应商发布了受影响插件的部分修复程序。然后,在 2022 年 5 月 10 日,Artbees 发布了另一个安全更新,彻底解决了这些问题。

受CVE-2022-1654影响的版本是 Jupiter Theme 版本 6.10.1 和更早版本(在 6.10.2 中修复)、JupiterX Theme 版本 2.0.6 和更早版本(在 2.0.7 中修复)和 JupiterX Core Plugin 版本 2.0.7和更旧的(在 2.0.8 中修复)。

解决安全问题的唯一方法是尽快更新到最新的可用版本或停用插件并替换您网站的主题。

在这次安全调查中,Wordfence 发现了其他一些虽然不太严重的缺陷,但这些缺陷已在 2022 年 5 月 10 日通过上述安全更新得到修复。这些缺陷是:

CVE-2022-1656:中等严重性(CVSS 分数:6.5)任意插件停用和设置修改。

CVE-2022-1657:高严重性(CVSS 评分:8.1)路径遍历和本地文件包含。

CVE-2022-1658:中等严重性(CVSS 分数:6.5)任意插件删除。

CVE-2022-1659:中等严重性(CVSS 评分:6.3)信息泄露、修改和拒绝服务。

这四个额外的漏洞需要身份验证才能被利用,并且站点订阅者和客户也可以访问它们,但它们的后果并没有那么具有破坏性。