勒索软件攻击继续 放缓,可能是由于入侵乌克兰、该地区的不稳定以及随后对俄罗斯的全球制裁。

但这并不意味着没有勒索软件活动。

本周最大的新闻是Conti 勒索软件团伙开始关闭其运营,内部基础设施下线,团队领导/成员告知该品牌即将结束。

虽然“Conti”品牌可能会被关闭,但网络安全公司Advanced Intel 表示,网络犯罪集团将继续运作,成员将加入其他勒索软件业务或 Conti 领导层接管较小的业务。

通过分裂成更小的“单元”,相信 Conti 将能够更轻松地逃避执法,并且可以在不同的勒索软件操作的加密器之间轻松切换。虽然这可能意味着辛迪加的收入减少,但它为整体运营创造了更大的流动性。

这对最近受到孔蒂袭击严重影响的哥斯达黎加政府意味着什么,目前尚不清楚。

本周的其他新闻包括指控委内瑞拉医生创建 Thanos 和 Jigsaw 勒索软件系列,QNAP 警告客户新的 DeadBolt 活动针对 NAS 设备,以及勒索软件团伙越来越多地使用漏洞进行初始访问的报告。

最后,出版巨头日经披露其新加坡分公司遭受勒索软件攻击。

贡献者和本周提供新勒索软件信息和故事的人包括: @ PolarToffee、 @ malwrhunterteam、 @ struppigel、 @ FourOctets、 @LawrenceAbrams 、 @ DanielGallagher、 @ Seifreed、 @ Ionut_Ilascu、 @ VK_Intel、 @ BleepinComputer、 @ jorntvdw、@ demonslay335、@billtoulas, @ fwosar, @ serghei, @ malwareforme, @ y_advintel, @ AdvIntel, @ vxunderground、 @ douglasmun、 @ GroupIB_GIB、 @ PRODAFT、@kateconger、 @ pcrisk、 @ Amigo_A_和 @Fortinet

2022 年 5 月 16 日

美国将灭霸和 Jigsaw 勒索软件与 55 岁的医生联系起来

美国司法部今天表示,居住在委内瑞拉玻利瓦尔城的拥有法国和委内瑞拉国籍的 55 岁心脏病专家莫伊塞斯·路易斯·扎加拉·冈萨雷斯 (Zagala) 创建了 Jigsaw 和 Thanos 勒索软件并将其出租给网络犯罪分子。

【WS】精灵蜘蛛群深度解析

PRODAFT 威胁情报 (PTI) 团队汇总了这份报告,以提供有关 Wizard Spider 的深入知识。

新 EarthGrass 勒索软件

PCrisk发现了一个新的 EarthGrass 勒索软件,它附加了.34r7hGr455扩展名并删除了一个名为Read ME (Decryptor).txt的勒索字条。

2022 年 5 月 17 日

俄罗斯黑客卡特尔攻击哥斯达黎加政府机构

一个俄罗斯黑客卡特尔对哥斯达黎加政府进行了一次非同寻常的网络攻击,迄今已瘫痪了一个多月的税收和出口系统,并迫使该国宣布进入紧急状态。

Conti 指控 LockBit 和 AlphV 或从附属公司窃取

Chaos Ransomware 与俄罗斯的变体

在这种情况下,FortiGuard Labs 最近发现了一种似乎与俄罗斯站在一起的 Chaos 勒索软件变体。这篇博文解释了混沌变体给受感染机器带来的恶毒后果。

新的 STOP 勒索软件变种

PCrisk 发现了一个新的 STOP 勒索软件变种,它附加了.dfwe扩展名。

2022 年 5 月 18 日

被勒索软件攻击的国家银行用鸡巴照片攻击黑客

在遭受 Hive 操作的勒索软件攻击后,赞比亚银行明确表示,他们不会通过张贴男性生殖器的照片并告诉黑客...(好吧,你可以发挥你的想象力)来支付费用。

新的 STOP 勒索软件变种

PCrisk 发现了一个新的 STOP 勒索软件变种,它附加了.fdcv扩展名。

新的 CryptBit 勒索软件

PCrisk 发现了新的 CryptBit 勒索软件,它附加了.cryptbit扩展名并删除了CryptBIT-restore-files.txt勒索字条。

2022 年 5 月 19 日

勒索软件团伙更多地依赖武器化漏洞

安全研究人员警告说,外部远程访问服务仍然是勒索软件团伙入侵公司网络的主要载体,但利用漏洞的情况明显增加。

QNAP 提醒 NAS 客户注意新的 DeadBolt 勒索软件攻击

台湾网络附加存储 (NAS) 制造商 QNAP 周四警告客户保护他们的设备免受推动 DeadBolt 勒索软件有效载荷的攻击。

媒体巨头日经的亚洲部门遭到勒索软件攻击

出版巨头日经披露,该集团在新加坡的总部在大约一周前,即 2022 年 5 月 13 日遭到勒索软件攻击。

Conti 勒索软件关闭运营,重新命名为更小的单位

臭名昭著的 Conti 勒索软件团伙已正式关闭其运营,基础设施下线,团队负责人告知该品牌已不复存在。

新的 STOP 勒索软件变种

PCrisk 发现了一个新的 STOP 勒索软件变种,它附加了.fefg扩展名。

2022 年 5 月 20 日

停产:Conti 品牌的终结标志着网络犯罪领域的新篇章

2022 年 5 月 19 日,Conti 勒索软件团伙官网Conti News的管理面板被关闭。 谈判服务站点也关闭了,而其他基础设施:从聊天室到信使,从服务器到代理主机,都在经历大规模的重置。

新的 ZareuS 勒索软件变种

PCrisk 发现了一个名为 ZareuS 的勒索软件,它附加了.ZareuS扩展名并删除了一个名为HELP_DECRYPT_YOUR_FILES.txt的勒索信。

印度略微放宽了有争议的信息安全事件新报告要求,并明确表示它们适用于跨国公司。

该规则于 4 月下旬在几乎没有预先警告的情况下宣布,并迅速引起了业界的批评,理由包括要求在 6 小时内报告 22 种不同类型的事件、要求注册个人 VPN 用户的个人详细信息以及保留许多日志文件180 天。

印度政府昨天发布了有关新规则的常见问题解答[PDF]作为回应。

文件中的一些指导将受到欢迎,例如澄清轻微安全事件(例如接管社交媒体帐户)不受 6 小时报告要求的约束。相反,只有“严重性质的事件……在公共信息基础设施的任何部分,包括骨干网络基础设施”、数据泄露或危及公共安全的事件,必须迅速报告。

仅使用一对印度网络时间协议 (NTP) 服务器的要求似乎也有所放宽,常见问题解答允许使用与两个经批准的印度运营商同步的其他 NTP 服务器。

该文件还规定了对可能在印度经营而在该国没有实体存在的实体的要求。此类组织必须指定一个联系人与负责管理新规则的印度计算机应急响应小组 (CERT-In) 联络。非印度组织可以在海外存储诸如日志文

常见问题解答重申了之前的主张,即新规则是保护印度工业、政府和社会安全所必需的,并指出这些新规则是在与相关利益相关者协商后制定的,该规则于 2022 年 3 月上旬开始——距规则发布不到八周。

但该文件没有解决对新规则的批评。未解决对保留有关 VPN 用户及其活动的数据的异议。相反,该文件将这一要求解释为国家安全的当务之急,并驳斥了隐私问题。日志文件保留的技术负担没有得到解决,除了间接引用文件的弹性和安全性要求,以便将它们提供给 CERT-In。

该文件确实承认,新规则将使 CERT-In 可能从事件报告中收集大量个人信息,并且这些报告将包括对某些组织的 IT 系统的描述,这对某些方面非常有价值。向那些担心与组织共享信息的人提供 CERT-In 受隐私法约束并受监管链要求约束的保证。

但是,如果没有解释 CERT-In 将如何使用它收集的文件来分析安全事件,那么一个有趣的问题是,因为允许组织以 PDF 或 Fax 等不适合自动摄取或分析的格式提交报告。

印度的软件自由法律中心表示担心常见问题解答不具有约束力,使其指导不佳,并誓言要寻求有关谁参与了咨询过程的信息。VPN 提供商再次批评了规则的要求,电子和 IT 国务部长 Rajeev Chandrashekhar 建议如果他们不喜欢印度的法律,他们应该离开印度。

但 CERT-In 和部长 Chandrashekhar 并没有让步——满足新规则要求的截止日期为 6 月 27 日仍然有效。

SPONSORED POST有时您可能会觉得自己正在独自面对网络坏人,但请放心,事实并非如此。事实上,如果您今年秋天前往 CyberThreat 22,您可以借鉴世界上一些最有经验的从业者的专业知识。

今年的活动于 9 月 12 日至 13日在伦敦威斯敏斯特的公园广场举行,并得到了网络安全领域最具影响力的两个组织的支持——SANS 研究所和英国政府的国家网络安全中心 (NCSC),后者是其中的一部分GCHQ 的。

组织者毫不掩饰地将 Cyberthreat 描述为英国最具技术性的网络安全活动,但承认网络防御是一项团队运动,每个人都处于不同的旅程中,并且每一个发现、分析成就和突破都有一个个人故事的支持。每个人都有自己的贡献,包容是我们集体成功的核心。

除了将顶尖的从业者聚集在一起外,组织者还非常重视人才的培养和发展,因为该行业继续努力应对不断扩大的技能差距。

因此,自始至终的重点是现实世界的安全挑战和解决方案,深入的会议突出了尖端技术和来自该领域的深入案例研究。

但是,除了展示应对网络威胁的最新工具和方法外,会议还让您有机会通过一系列面对面的捕获标志会议来测试它们。

来自 SANS 自己的世界级讲师阵容的演讲者以及来自 NCSC 深厚专业知识的投入,您可以保证 CyberThreat 22 的内容将是首屈一指的。

但您也可以置身于对话之中,因为演讲征集开放至 6 月 3 日。组织者特别希望了解您在处理具有挑战性的现实世界事件、威胁概况和威胁检测新技术方面的经验和取证,或分析和威胁跟踪故事。

早鸟票现已开始销售,为您节省 100 欧元的全价。学校也有免费的名额。完整的注册详细信息可在网站上找到。如果您不能亲自到场,则可以免费观看有限数量的会议。

我们无法确切确定未来几年网络威胁将如何变化,但我们可以确定它不会减少。通过利用 NCSC、SANS 研究所和您的同行的知识前往 CyberThreat22,您可以确保自己做好了更好的准备。

在 Sungard 进入管理数月后,数据中心和托管服务提供商 Sungard Availability Services 的英国客户将被转移到 Daisy 集团旗下的 Daisy Corporate Services。

据一些报道称,Daisy Group 已签署收购 Sungard 在英国的分支机构的协议,此举将使该公司获得 Sungard 的前客户,包括主要银行和其他金融机构。

然而,管理人员 Teneo Financial Advisory 向The Register提供的一份声明仅表示,一些 Sungard 客户将被转移到Daisy Corporate Services,目前尚不清楚有多少客户包括在此安排中。

“联合管理人确认,他们已与 Daisy Corporate Services Trading Limited (‘Daisy’) 签署了独家协议,以促进客户从 Sungard Workplace 的 10 个设施转移。已联系并建议与 Daisy 接触所有受影响的客户,以确保连续性服务,”Teneo 说。

Sungard Workplace 是一项提供办公空间和 IT 基础设施的服务,作为客户业务连续性战略的一部分。Daisy 在其工作区恢复服务下提供了类似的功能。

Teneo 表示,Sungard 预计将在短期内继续运营其 Workplace 设施,以促进客户的迁移,而其他 Sungard 数据中心的客户不受该协议的影响。

据天空新闻报道,Teneo 已建议Sungard 客户在一个月内与 Daisy 达成新的合同条款,之后 Sungard 提供的服务将停止。

我们联系了 Daisy Group 以了解有关从 Sungard 转移客户的更多详细信息,并将通过其回应更新故事。

ungard 的英国分部于 3 月被迫进入行政管理,原因是能源账单急剧上升,并且未能与一些房东协商租金减让以减轻现金流压力,同时试图解决该公司面临的流动性问题。

该公司在英国运营着 16 个数据中心和工作场所恢复区,它根本没有将飙升的水电费成本转嫁给客户。

4 月,Sungard 的母公司在美国及其加拿大子公司申请破产,理由是由于 COVID-19 大流行和其他问题导致经济状况困难,但打算在寻求推进重组过程时继续运营它已经开始了。

Sungard 在美国的部分问题显然源于对其业务连续性服务的需求下降,因为许多公司已决定永久切换到他们在大流行期间采用的在家工作安排。

俄罗斯银行和金融服务公司 Sberbank 成为前所未有的黑客攻击浪潮的目标。本月早些时候,该银行击退了其历史上最大的分布式拒绝服务 (DDoS) 攻击。

Sberbank 副总裁兼网络安全总监 Sergei Lebed 告诉参加 Positive Hack Days 会议的观众,在过去的几个月里,成千上万的互联网用户一直在攻击该组织。

Sberbank 是俄罗斯最大的金融公司,也是欧洲第三大金融公司,总资产超过 5700 亿美元。

该实体是俄罗斯入侵乌克兰后最先受到制裁的实体之一,因此其在欧洲大陆的业务受到严格限制。

自2 月冲突开始以来,支持乌克兰的黑客就将 Sberbank 列为他们的目标。据该银行称,这种活动并未减弱。

大规模攻击波

2022 年 5 月 6 日,Sberbank 表示它击退了有史以来最大的 DDoS 攻击,速度为 450GB/秒。

DDoS 是一种资源耗尽型攻击,旨在使客户无法使用在线服务,从而导致业务中断和财务损失。

支持对 Sberbank 主要网站的攻击的恶意流量是由一个僵尸网络生成的,该网络包含位于美国、英国、日本和台湾的 27,000 台受感染设备。

正如 Lebed 解释的那样,网络犯罪分子使用了各种策略来实施这种网络攻击,包括将代码注入广告脚本、恶意 Chrome 扩展程序以及使用 DDoS 工具武器化的Docker 容器。

Lebed 说,他们在过去几个月中检测到超过 100,000 名互联网用户攻击他们,而在 3 月份,他们记录了对不同 Sberbank 服务的 46 次同时 DDoS 攻击。

其中许多攻击利用了在线流媒体和电影院网站的流量,类似于亲俄威胁组织针对乌克兰主要网站所采用的策略

这些受感染站点的访问者的 Web 浏览器运行在注入脚本中发现的特制代码,这些代码生成许多对特定 URL 的请求,在这种情况下,在 Sberbank 的域下。

“今天,该银行全天候面临网络攻击。Sberbank 的安全运营中心 24/7 全天候分析网络威胁并迅速做出反应,”Sergei Lebed

“然而,当涉及到其他行业的公司时,他们中的大多数人以前从未遇到过这样的事情,并且可能会遭受损失,”Sberbank 的副总裁警告说。

只要地缘政治紧张局势继续造成两极分化的环境,这种级别的 DDoS 攻击可能会继续存在,并且正如Sberbank 的公告所得出的结论,它们的数量可能会减少,但威力会增强。

这与 Radware昨天报道的一致,即 1.1 Tbps DDoS 攻击持续 36 小时,这表明与去年相比,威胁参与者的能力正在变得更加强大。

在 Pwn2Own Vancouver 2022 黑客大赛的第二天,参赛者再次破解了微软的 Windows 11 操作系统,并在特斯拉 Model 3 的信息娱乐系统中演示了零日漏洞。

当天的第一个演示来自 @Synacktiv 团队,他们成功演示了两个独特的错误(双免费和 OOBW)和沙盒逃生碰撞,同时针对特斯拉 Model 3 信息娱乐系统,他们的努力赚取了 75,000 美元。

@Jedar_LZ 也未能演示针对特斯拉汽车的零日漏洞利用。尽管该漏洞没有在规定的时间内被利用,但趋势科技的零日倡议 (ZDI) 获得了利用细节并将其披露给了特斯拉。

T0 在第二天演示了由 Windows 11 中不正确的访问控制错误导致的第三次零日提权,namnp 未能在分配的时间内演示第二次 Windows 11 零日提权。

STAR Labs 团队和 Marcin Wiązowski在第一轮 Pwn2Own 竞赛中成功演示了另外两个本地权限提升漏洞 。

Ubuntu Desktop 也被黑客入侵了两次,来自西北大学的 Bien Pham ( @bienpnn ) 和 Team TUTELARY 使用两个 Use After Free 漏洞升级了权限,每人赚取了 40,000 美元。

在 Pwn2Own 的第一天,黑客在成功利用 16 个零日漏洞入侵多个产品后赢得了 80 万美元,其中包括微软的 Windows 11 操作系统和 Teams 通信平台、Ubuntu Desktop、Apple Safari、Oracle Virtualbox 和 Mozilla Firefox。

在比赛的第三天 ,Pwn2Own 的参赛者将尝试在 Windows 11、Microsoft Teams 和 Ubuntu Desktop 中利用更多的零日漏洞。

在 Pwn2Own 期间披露演示的安全漏洞后,供应商有 90 天的时间为所有报告的漏洞开发和发布安全修复程序。

安全研究人员将在 5 月 18 日至 5 月 20 日期间在Pwn2Own Vancouver 2022上针对多个产品类别的产品 ,包括 Web 浏览器、虚拟化、本地权限升级、服务器、企业通信和汽车。

在成功利用以前未知的漏洞后,他们在三天的比赛中可以获得超过 1,000,000 美元的现金和奖品。

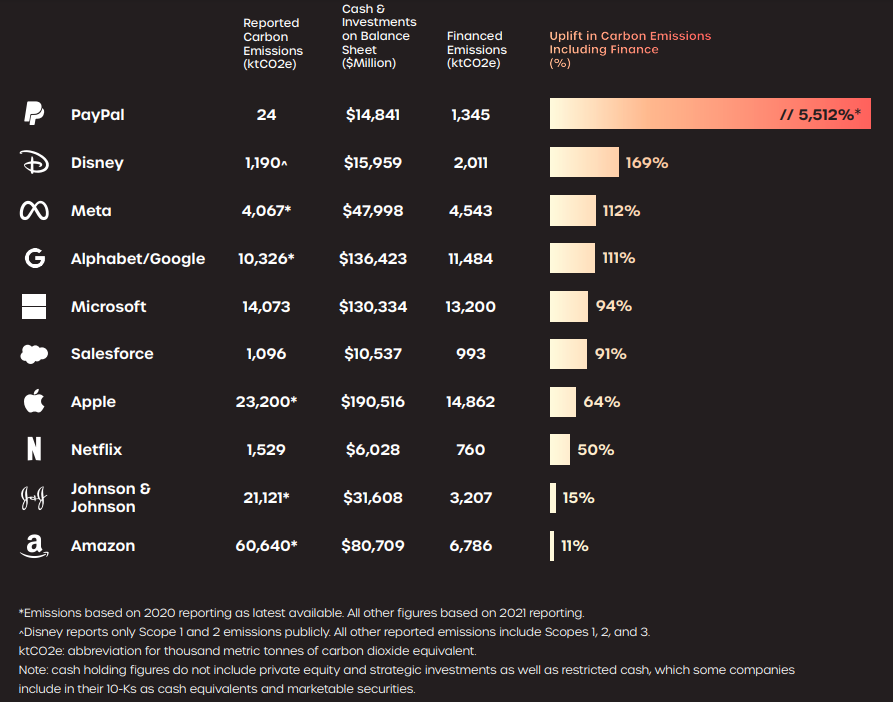

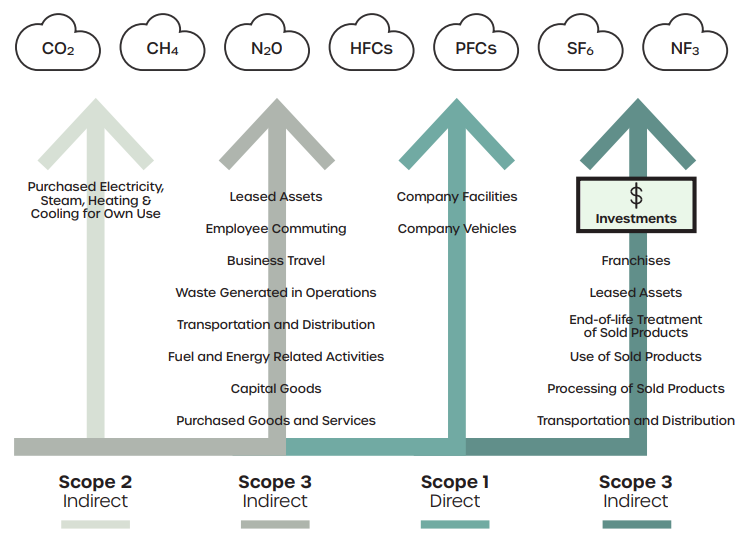

尽管全球最大的科技巨头的主要收入来源是 IT 行业,但它们也将自由现金投资于与其核心业务没有任何关系但带来高收入的非核心资产。例如,石油和天然气,其整个生产部门都与环境破坏有关。根据非政府组织 The Outdoor Policy Outfit (TOPO) 的环保主义者的一份报告,对采掘业的投资不仅涵盖了 IT 公司减少碳足迹的所有尝试。

根据 TOPO 首席执行官 Paul Moinister 和该报告的作者之一的说法,错位的金融体系正在将数千亿美元的企业资金投资于助长气候危机的高碳经济领域。特别是,投资的间接碳足迹高于谷歌、Meta *和微软等公司的所有其他活动。

尽管超大规模企业最清楚、最积极地表现出减少碳足迹的愿望,这主要是由消耗数百兆瓦的庞大数据中心舰队产生的。但是,例如,如果谷歌本身的活动导致每年超过 1000 万吨的排放量,那么如果我们谈论排放量是由于银行投资了 1360 亿美元的谷歌现金石油和天然气资产。此次评级的反面领头羊是贝宝,它以148亿美元的相对温和数额,“耗尽”高达5512%!

总体而言,该报告提到了全球最大的 10 家公司,其中大多数属于技术部门,并正在自己的设施中积极实施“绿色”技术。投资平均使公司申报的排放量增加 91-112%。例如,微软为投资者工作的 1,300 亿美元资产实际上产生的碳排放量超过了该公司在全球范围内与该科技巨头产品的生产、运输和使用相关的所有活动。

该报告敦促大公司意识到,他们的金融投资正在与他们减少排放的雄心背道而驰——环保主义者认为,科技巨头应该利用他们的“金融力量”来重组银行业,而银行业应该优先考虑更环保的投资。然而,超大规模企业一再被指控与石油和天然气部门直接合作,以及使用所谓的“石油和天然气”。“绿色迷彩”

* 被法院根据 2002 年 7 月 25 日第 114-FZ 号联邦法律“关于打击极端主义活动”的规定最终决定清算或禁止活动的公共协会和宗教组织名单中”。

莫斯科仲裁法院应 RT 频道创始人 ANO TV-Novosti 的要求,没收了谷歌俄罗斯子公司的资金(包括那些只会进入银行账户的资金)以及所有动产和不动产,谷歌有限责任公司,金额为 5 亿卢布,福布斯.ru 援引法院 5 月 17 日的裁决报道。

在 ANO TV-Novosti 的诉讼中,根据采取的临时措施,要求 Google Ireland Limited、Google LLC 和 Google LLC 恢复对被封锁的 RT YouTube 频道的访问。原告还要求在被告不遵守法院判决的情况下追回法院罚款。

一天前,谷歌的俄罗斯结构宣布计划向仲裁法院申请承认自己的破产。该公司表示,自 3 月以来“预见到自己的破产和无法履行货币义务”。正如谷歌新闻服务所指出的,其俄罗斯部门的银行账户被逮捕,使其办公室无法正常运作,包括保留员工和工资、支付供应商和承包商的服务费用,以及履行其他财务义务。

在此之前,谷歌的 5 亿卢布资产因 NTV 电视公司和 GPM 娱乐电视公司(Gazprom-Media 的一部分)的类似索赔而被捕。去年 12 月,谷歌在俄罗斯被处以 72.2 亿卢布的营业额罚款,原因是谷歌多次未能删除俄罗斯联邦禁止分发的材料。

新加坡,2022年5月19 日 – IDC 在其最新报告中显示,到 2023 年,将超过 50% 的软件计划分配给面向外部的项目的亚太地区*组织的收入将增加 15%。这一点以及亚太地区的更多经验教训题为“数字创新奖的未来:排行榜的教训”的报告详细介绍了有关数字创新的用例。该报告简要介绍了数字创新领导者、他们在此过程中学到的经验教训,以及 IDC 关于组织必须采取哪些措施来反映他们的成功的基本指导。

“由于 COVID-19 引发的数字化转型 (DX) 爆炸式增长,软件创新已成为竞争的当务之急。无论是创造新市场还是颠覆旧市场,亚太地区的组织都必须提供令人回味的高质量体验,而且必须始终如一地做到这一点,”IDC 亚太地区数字创新和研究经理 Gina Smith 博士开发运维。

随着 DX 和软件创新工作的不断加速,IDC 再次预计即将到来的 2022 年 IDC 未来企业奖亚太地区将展开激烈的竞争。 IDC 未来企业奖现已进入第六个年头,旨在表彰包括数字创新的未来在内的九个类别的顶级创新和数字领导者。

去年最佳数字创新未来的获奖者包括 Rizal Commercial Banking Corporation、FWD Group、青岛海尔股份有限公司、KASIKORBANK、Bajaj Allianz General Insurance Co. Ltd. 的 Tapan Singhel、Petronas、中国银行(香港) ) Limited、Bharti AXA Life Insurance Pvt Ltd、台北富邦银行、Jabil Inc. 的 May Yap、地震委员会、Grab、UnionBank、KOTRA、CapitaLand 和联合利华中国。

IDC 确定了这些组织在该领域表现出的五 (5) 个关键特征:

#1。客户最重要。最大的成功案例是将客户放在首位和中心。对于 IT 领导者,客户可能包括合作伙伴、员工或外部客户。在任何情况下,企业都必须保持用户体验高效、安全,并且尽可能令人回味。

#2。让业务领先。当团队采用 IT、开发、安全、创意和业务人才的协作组合时,会产生非凡的软件成果。但是,业务目标必须自然领先。

#3。开放式创新很重要。开源支持创新。自由采用和修改软件创新的能力是变革性的:它立即加速了新软件解决方案的创建和发布,并提高了质量。它允许组织快速采用尖端技术。

#4。数据差异化。在决策中利用数据的企业拥有巨大的优势。它使他们能够更积极地响应市场需求和需求。挑战在于识别重要的数据并确保工具将这些数据考虑在内。

#5。不断试验并不断失败。不断的实验以及从失败中反弹和学习的能力是创新的真正秘诀,无论是数字化还是其他方式。领先的亚太地区组织必须接受这种故障转移理念,并将其灌输给所有利益相关者。

所有类别的所有提名必须在 2022 年 6 月 30 日或之前提交。提名对私营和公共部门的最终用户组织开放。第三方的提名必须包括被提名组织的相关联系方式,以便完成评估。有关提名标准的更多信息,请访问此处的网站。

在 Pwn2Own Vancouver 2022 的第一天,参赛者在成功利用 16 个零日漏洞入侵多个产品(包括微软的 Windows 11 操作系统和 Teams 通信平台)后赢得了 800,000 美元。

在 Hector Peralta 利用不正确的配置漏洞之后,第一个倒下的是企业通信类别中的 Microsoft Teams。

STAR Labs 团队(Billy Jheng Bing-Jhong、Muhammad Alifa Ramdhan 和Nguyễn Hoàng Thạch)还展示了一个包含 2 个错误(注入和任意文件写入)的零点击漏洞利用链。

微软团队第三次被 Masato Kinugawa 入侵,他利用了注入、错误配置和沙盒逃逸的 3-bug 链。

他们每个人都因成功展示他们的 Microsoft Teams 零日漏洞而赚取了 150,000 美元。

STAR Labs 在使用 Use-After-Free 弱点提升运行 Windows 11 的系统的权限后还额外赚取了 40,000 美元,并通过在 Oracle Virtualbox 上实现权限提升额外赚取了 40,000 美元。

Manfred Paul ( @_manfp ) 还成功演示了 2 个漏洞(原型污染和不正确的输入验证)来破解 Mozilla Firefox 并在 Apple Safari 上进行带外写入以赚取 150,000 美元。

Pwn2Own 首日的其他亮点包括 Marcin Wiązowski、Sea Security 团队 Orca 和 Keith Yeo 在 Windows 11 和 Ubuntu Desktop 中展示更多零日漏洞,

Manfred Paul ( @_manfp ) 演示了两个 Mozilla Firefox 零日漏洞

第二天,Pwn2Own 的竞争对手将尝试在 Tesla Model 3 信息娱乐系统(带有 Sandbox Escape)和诊断以太网(带有 Root Persistence)、Windows 11 和 Ubuntu Desktop 中利用零日漏洞。

在 Pwn2Own 期间演示和披露安全漏洞后,软件和硬件供应商有 90 天的时间为所有报告的漏洞开发和发布安全修复程序。

在 Pwn2Own Vancouver 2022 竞赛期间,安全研究人员将针对 Web 浏览器、虚拟化、本地权限升级、服务器、企业通信和汽车类别中的产品。

在 5 月 18 日至 5 月 20 日期间,他们将能够赚取超过 1,000,000 美元的现金和奖品,其中包括一辆特斯拉 Model 3 和一辆特斯拉 Model S。破解特斯拉的最高奖金现在是 600,000 美元(也许还有汽车本身) )。

在破解汽车的基于 Chromium 的信息娱乐系统后,Fluoroacetate 团队是第一个在 2019 年温哥华 Pwn2Own 上驾驶特斯拉 Model 3 回家的人。