本周,在 MI5、MI6 和 GCHQ 与外国情报机构共享批量个人数据集 (BPD) 的案件中,隐私权组织失去了上诉[PDF]。

该案的被告是调查权力法庭(IPT),这是一个根据有争议的 2000 年调查权力法案(RIPA)设立的专家机构。

该决定意味着IPT 2018 年裁决中有争议的部分将成立:国家机构在 2015 年至 2017 年期间围绕数据收集的保障措施和规则意味着共享该数据是合法的——“符合《欧洲人类公约》第 8 条。权利。”

驳回隐私国际组织的司法审查要求,女王法庭的判决指出,尽管法庭认定“GCHQ 犯了严重错误”。

根据判决:

法庭... 考虑了大量的书面和口头证据。它对 GCHQ 提供证据的方式不满意。在许多情况下,这涉及到 GCHQ 所做的声明由于“重新考虑或反复检查”而必须“随后更正”。

英国机构也从未公开表示,他们中的任何一个是否与外国情报机构共享 BPD——他们有所谓的“既不确认也不否认”(NCND)政策——但判决指出它“根据假设进行共享已经发生。”

正如女王法庭庭长维多利亚夏普夫人在判决中指出的那样,真实立场在法庭的非公开听证会上被披露。

除其他事项外,IPT 和间谍机构监管机构调查权力专员 (IPCO) 是 2017 年新制度的一部分,应该监督安全局 (MI5)、秘密情报局 (MI6) 的行为和政府通信总部 (GCHQ),信号情报单位著名地位于切尔滕纳姆的一栋甜甜圈形建筑中,当时可能雇佣或可能没有雇佣登记作家。

Privacy International 的 Tom de la Mare QC 质疑 NCND 的申请,即 GCHQ 是否与外国机构共享 BPD,指出鉴于 IPCO 2019 年报告的内容,这是站不住脚的,该报告指的是“以事实为导向的审查过去发生的分享”,并谈到未来做出改变。

在 2015 年 3 月之前,英国的间谍机构从未公开承认他们使用过 BPD,该判决将其描述为“包含个人的个人数据,其中大多数人不太可能具有情报兴趣,并被纳入分析系统的数据集”并用于情报目的。通常,此类数据集非常大,无法手动处理。”

(The Register听到业界谈论使用哪个数据库供应商的软件来托管数据集,但没有看到足够的证据在这里重复它们。)

IPT在 2016 年裁定, GCHQ 和军情五处在 1998 年至 2015 年间大量收集个人数据是非法的,2015 年后的案件考虑将数据转移到其他机构。数据传输非法的主要原因是什么?因为公众不知道它们,因此在逻辑上可能存在“没有法定监督”。

在本周的判决中,法院注意到军情五处在 2016 年法庭听证会上为自己的辩护提供的证据,指出“值得注意的是,随着 BPD 的电子搜索,不可避免地显着减少了对个人隐私的侵犯,因为任何数据系统的人工操作员不会查看未产生“命中”的信息,而只能通过电子方式进行搜索。”

它还注意到在 2017/18 年 IPT 听证会上“与 IPCO 的通信中给出了‘琥珀警告’并表达了‘批评’”。

仲裁庭 2018 年的判决“不公开”或“未向原告公布或披露”的部分原因是 IPT 认为它“损害了国家安全利益”。

去年,根据内政部的一份报告,尽管监管机构 IPCO 多年来一直发出警告,军情五处对间谍对象个人数据的存储仍面临“法律合规风险”问题。

在回答军情五处所持有的数据是否“现在合法合规”的问题时,内政部去年 6 月 7 日发布的一份报告称,军情五处对“已识别风险”的“缓解措施”仍在进行中。

每年,调查权力专员必须就公共当局使用秘密调查权力的情况作出年度报告。2020年报告于今年1月悄然发布[ PDF ]。

2020 年报告中的有趣花絮:

另外,英国政府上周解决了根据《欧洲人权公约》第 8 条(隐私权)和第 10 条(言论自由)提出的两项人权主张,每人向调查新闻局全球编辑詹姆斯支付了 1,000 英镑的费用鲍尔和非政府组织人权观察。

尽管英国已离开欧盟,但它仍然是《欧洲人权公约》(ECHR)的参与者。正如英国律师 Reiss Edwards 在这里指出的那样,该承诺是在当前的贸易之前建立的,合作协议于 2020 年底敲定,尽管围绕英国退欧的一些丑陋言论以移民人权是障碍的观点为基础驱逐一些人。

然而,英国政府确实计划废除英国自己的《人权法》,并于去年公开了其计划,在某个时候用《权利法案》取而代之。

Big Brother Watch 的法律和政策官玛德琳·斯通(Madeleine Stone)评论了这一举动:“政府对改写人权法的愤世嫉俗的尝试对我们的隐私权构成了严重威胁。

“限制法院维护‘合格权利’的能力意味着第 8 条的权利可能会被大幅淡化。

“司法部长的计划将把权力集中在行政部门手中,并剥夺《人权法》中包含的重要保护措施。”

在此案中,英国政府承认其 2016 年之前的监控制度——警察访问记者的通话记录以识别机密来源——违反了人权法。

在某些 git 可以利用它们之前检查存储库更新是否存在安全错误

GitHub 旨在帮助用户避免无意泄露机密对象(如访问令牌),方法是在允许完成 git 推送之前扫描存储库内容中的此类机密。

秘密扫描功能已经是GitHub Advanced Security的一项功能,它为 GitHub.com 上的所有公共存储库启用,也是 GitHub Enterprise 用户的一个选项。

启用此功能后,它会扫描存储库中的秘密——密码、加密密钥和授权令牌——可能是开发人员意外包含的。它还可以检测由 Azure 或 Adobe 等各种服务提供商合作伙伴发布的内容。

现在,GitHub 表示秘密扫描的新推送保护功能将秘密扫描主动嵌入开发人员工作流程本身。但是,为避免过多影响开发人员的工作效率,此推送保护仅支持可准确检测的令牌类型。

为此,GitHub 去年改变了自己的机密格式,并一直在与那些服务提供商合作伙伴合作,推动他们实现可以更可靠地识别的模式。该公司表示,新的推送保护功能从支持 69 种此类高置信度模式开始。

启用此保护后,GitHub 将在开发人员推送代码时检查高度可信的机密,并在扫描似乎发现机密时阻止推送。

开发人员可以在再次推送之前查看结果并从他们的代码中删除秘密,或者可以选择将秘密标记为误报、测试用例或稍后修复的真实实例。

但是,如果以这种方式绕过秘密扫描推送保护,GitHub 将在秘密被识别为测试用例或误报的情况下生成封闭的安全警报。对于稍后标记为“待解决”的机密,GitHub 将为开发人员和存储库管理员生成一个开放的安全警报,以允许他们共同修复。

GitHub在宣布新功能的帖子中表示,它已经通过对 GitHub Advanced Security 的秘密扫描检测到数千个私有存储库中的超过 700,000 个秘密。

该公司表示,拥有 GitHub Advanced Security 的组织可以通过 API 或单击 UI 中的按钮,在存储库和组织级别启用秘密扫描的新推送保护功能。

并不是所有的新功能都能顺利进行:上个月,GitHub 引入了社交媒体风格的算法提要,并提供了供开发人员查看的建议后,被投诉淹没了。这促使 GitHub 承诺将引入一个设置,允许用户选择退出分散注意力的功能

亚马逊提议的宽带卫星星座柯伊伯计划已经接近进入轨道,即使它打算使用的一些火箭尚未进行首次飞行。

周二,亚马逊宣布与 Arianespace、联合发射联盟 (ULA) 和 Blue Origin(亚马逊创始人 Jeff Bezos 的宠物项目)达成协议,将其 3,236 颗柯伊伯卫星中的大部分发射到近地轨道。“这是历史上最大的运载火箭商业采购,”这家网络巨头谦虚地宣称。

该公司没有透露时间,也没有说明每枚火箭将搭载多少颗柯伊伯卫星。然而,根据 Arianespace 首席执行官 Stéphane Israël 的说法,它确实表示已获得 18 枚 Ariane 6 火箭作为初始协议的一部分,这是“我们签署的最大的协议”。

另外 38 次发射将在 ULA 的 Vulcan Centaur 上进行,这是除了已经从轨道业务为 Kuiper 项目采购的现有 9 枚 Atlas V 火箭之外的数字。ULA 总裁兼首席执行官 Tory Bruno 指出:“我们很自豪能够发射这个重要星座的大部分。”

最后,蓝色起源已签约使用尚未飞行的新格伦火箭进行 12 次发射,并可选择再进行 15 次发射。与 ULA 的发射器和阿丽亚娜 6 号不同,新格伦的第一级预计可重复使用。

忽略明显的选择

SpaceX Falcon 9 也是如此,它在亚马逊的购物篮中缺席时非常引人注目。竞争对手的星座投掷者 OneWeb 在其轨道飞行成为俄罗斯入侵乌克兰的制裁的受害者后,已经转向 SpaceX。

尽管尚不清楚大部分发射何时进行(美国联邦通信委员会于 2020 年批准了该计划),但亚马逊打算在五年内完成这些任务。

雄心勃勃,考虑到除了 Atlas V(已经到达生产线的尽头,除了那些已经安排好的任务)之外,还没有一个选定的发射器给发射台带来麻烦。Ariane 6 的替代主力机 Ariane 5 不太可能在 2023 年之前进行首飞。New Glenn 同样不太可能在 2023 年之前飞行。

还有火神半人马?

2022 年 Atlas V 替换机的首飞取决于蓝色起源交付的一套可飞行的 BE-4 发动机,在撰写本文时,这些发动机尚未提供。

亚马逊的时间越来越紧。看一眼它的 FCC 许可证就可以看出,它必须在“不迟于 2026 年 7 月 30 日”之前将一半的柯伊伯计划卫星送入轨道。其余的必须在 2029 年 7 月 30 日之前加入他们。

由于 SpaceX 的 Falcon 9 似乎无法运行,亚马逊比以往任何时候都更加依赖贝索斯公司 Blue Origin 在这些 BE-4 引擎上的表现。

Microsoft 宣布,从今天开始,本地 Exchange、SharePoint 和 Skype for Business 现在成为应用程序和本地服务器赏金计划的一部分。

随着此漏洞赏金计划的扩展,发现并报告影响本地服务器的漏洞的安全研究人员有资格获得 500 美元到 26,000 美元不等的奖励。

“微软应用程序和本地服务器赏金计划邀请全球研究人员识别特定微软应用程序和本地服务器中的漏洞,并与我们的团队分享,”该公司 表示。

“根据漏洞的严重性和影响以及提交的质量,微软可以自行决定更高的奖励。”

微软安全响应中心 (MSRC) 团队还表示,安全研究人员可以根据报告的漏洞影响产生的严重性乘数获得更高的奖励。

MSRC 团队补充说:“赏金还包括高影响场景,为对客户安全具有最大潜在影响的领域的研究提供最高奖项 。 ”

“赏金计划的目标是发现重大技术漏洞,这些漏洞对使用最新版本应用程序的客户的安全有直接和明显的影响,”微软进一步解释说。

安全影响 严重性乘数

仅限交换:服务器端请求伪造允许攻击者向任意 URL 发出服务器端 HTTP 请求。 20%

仅共享点:经过身份验证的服务器端请求伪造允许攻击者向任意 URL 发出经过身份验证的服务器端 HTTP 请求 20%

用户可控数据的不安全反序列化,导致在服务器上远程执行代码 30%

在服务器上用户控制的位置上任意文件写入用户控制的数据。 20%

身份验证绕过允许未经身份验证的利用,从而导致大规模利用漏洞 20%

Exchange 紧急缓解服务 (EEMS) 中的漏洞 15%

有关奖励金额、范围内应用程序和本地服务器的更多信息,请访问 应用程序和本地服务器赏金计划页面。

MSRC 团队补充说:“赏金还包括高影响场景,为对客户安全具有最大潜在影响的领域的研究提供最高奖项 。 ”

“赏金计划的目标是发现重大技术漏洞,这些漏洞对使用最新版本应用程序的客户的安全有直接和明显的影响,”微软进一步解释说。

| 安全影响 | 严重性乘数 |

| 仅限交换:服务器端请求伪造允许攻击者向任意 URL 发出服务器端 HTTP 请求。 | 20% |

| 仅共享点:经过身份验证的服务器端请求伪造允许攻击者向任意 URL 发出经过身份验证的服务器端 HTTP 请求 | 20% |

| 用户可控数据的不安全反序列化,导致在服务器上远程执行代码 | 30% |

| 在服务器上用户控制的位置上任意文件写入用户控制的数据。 | 20% |

| 身份验证绕过允许未经身份验证的利用,从而导致大规模利用漏洞 | 20% |

| Exchange 紧急缓解服务 (EEMS) 中的漏洞 | 15% |

有关奖励金额、范围内应用程序和本地服务器的更多信息,请访问 应用程序和本地服务器赏金计划页面。

根据一家网络安全公司的统计数据,全球受到 Spring4Shell 零日漏洞影响的组织中,大约有六分之一已经成为攻击者的目标。

漏洞利用尝试发生在严重远程代码执行 (RCE) 漏洞(跟踪为 CVE-2022-22965)和相关漏洞利用代码披露后的前四天。

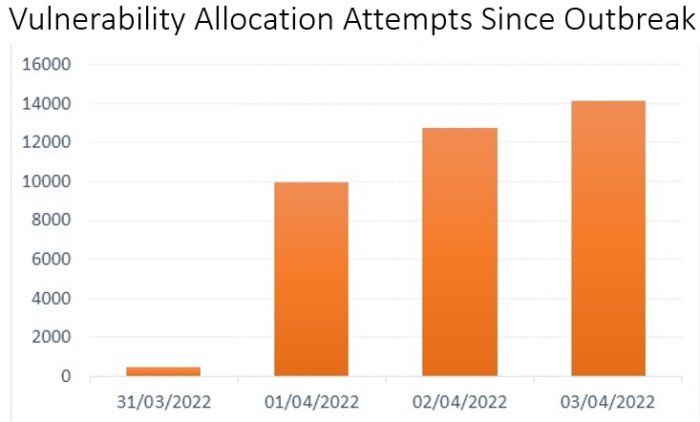

根据根据遥测数据编制报告的 Check Point 表示,仅在过去一个周末就检测到了 37,000 次 Spring4Shell 攻击。

Spring4Shell 利用尝试的次数 (检查点)

受影响最大的行业似乎是软件供应商,占总数的 28%,这可能是因为它们是供应链攻击的优秀候选者。

至于最有针对性的地区,Check Point 以 20% 的知名度将欧洲排名第一。

这表明利用现有 RCE 机会攻击易受攻击的系统的恶意努力正在顺利进行,威胁参与者似乎正在转向 Spring4Shell,而他们仍然可以利用未打补丁的系统。

在美国利用迹象

北美占 Check Point 检测到的 Spring4Shell 攻击的 11%,美国的积极利用确认也来自其他实体。

昨天,美国网络安全和基础设施安全局 ( CISA ) 在其已知可在实际攻击中利用的缺陷目录中添加了四个漏洞,其中一个是 Spring4Shell。

更具体地说,该机构已经看到了针对 VMware 产品的攻击证据,该软件供应商昨天为此发布了安全更新和建议。

微软还发布了检测和防范 Spring4Shell 攻击的指南,并指出他们已经在跟踪利用尝试。

“自从宣布 Spring Core 漏洞以来,我们一直在跟踪我们的云服务中针对 Spring Cloud 和 Spring Core 漏洞的少量利用尝试,”微软表示。

Cash App 在一名前雇员访问他们的账户信息后,通知 820 万当前和前任美国客户数据泄露。

Cash App 的所有者 Block, Inc. 在 SEC 提交的 8-K 表格文件中披露,违规事件发生在 2021 年 12 月 10 日,此前一名前员工在不再受雇于该公司时下载了 Cash App 内部报告。

Block 表示,这些报告包括 Cash App 客户的全名和与 Cash App 上的投资活动相关的经纪帐号。对于一些客户,报告中还披露了其他信息,包括投资组合价值、持股量以及可能在一个交易日内的交易活动。

正如 TechCrunch首次报道的那样,数据泄露不包括更敏感的信息,例如凭据、社会安全号码和支付信息。

“这些报告不包括用户名或密码、社会安全号码、出生日期、支付卡信息、地址、银行账户信息或任何其他个人身份信息,”Block 的 8-K 表格文件中写道。

“它们也不包括任何用于访问 Cash App 账户的安全代码、访问代码或密码。其他 Cash App 产品和功能(股票活动除外)以及美国以外的客户都没有受到影响。”

为回应我们对更多细节的要求,Cash App 发言人与 BleepingComputer 分享了以下声明。

“在 Cash App,我们重视客户的信任,并致力于保护客户信息的安全。发现后,我们采取措施纠正此问题,并在领先的取证公司的帮助下展开调查。我们知道这些报告是如何被访问的,我们已通知执法部门。我们还在联系数据受到影响的客户。此外,我们将继续审查和加强行政和技术保障措施以保护信息。”

Block 表示,他们正在通知受违规影响的 820 万客户提供有关该事件的更多信息。

该公司还表示,他们已将违规行为通知了监管机构和执法部门

正如之前承诺的那样,IBM宣布了一个新的 z16 大型机系列,将取代2019 年秋季推出的z15系统。z16 将于今年 5 月底上市,IBM 希望新系列能够重复 z15 的成功,后者被银行和其他金融机构积极购买。

z16 将基于Telum处理器(8 核、5+ GHz、256 MB L2 高速缓存),能够在一个系统中组合多达 32 个 CPU,这在很大程度上决定了大型机的能力。据 IBM 称,Telum 的速度比其前辈平均快 40%(就插槽而言),但 CPU 中集成的、独立运行的 AI 加速器的出现是一个关键变化。

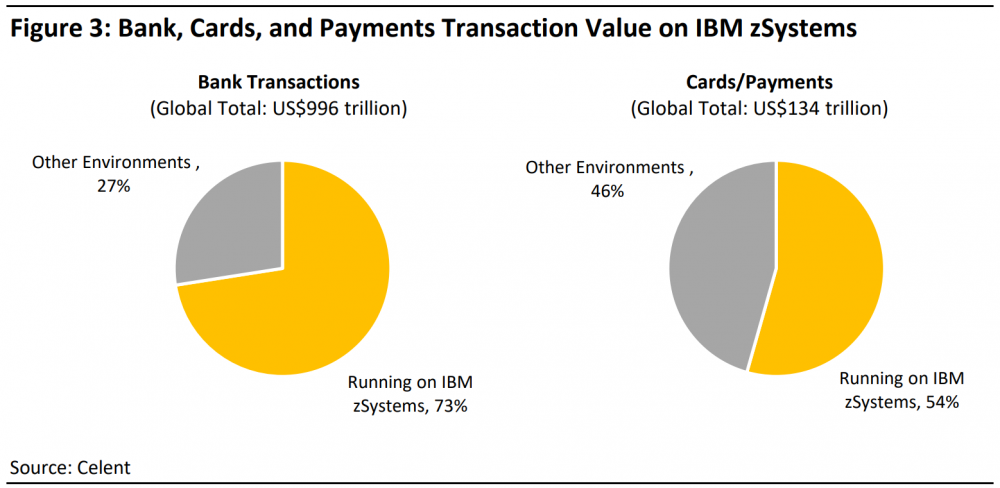

由于这种引擎的存在,可以实时智能地检测欺诈和其他可疑的金融交易。它还将加快保险、贷款、医疗保健、贸易、零售、联邦学习等领域的一些工作。受 IBM 委托的Celent报告指出,全球 50 家最大的银行中有 45 家使用 z 系列大型机,它们处理 73% 的银行交易(按金额而非数量)和 54% 的支付,包括卡支付。

据开发人员称,这些新奇事物每天可以处理多达 3000 亿个推理请求,延迟为毫秒。也就是说,在此类任务中,与 x86 服务器相比,它们的响应时间提高了 20 倍,吞吐量提高了 19 倍,Moor Insights & Strategy 的负责人指出。除其他外,这是因为数据不必在 CPU 和任何外部加速器之间不断移动,并且 Telum 中的 AI 引擎独立工作。

另一个重要的创新是对后量子密码算法的支持,在这种情况下是格上的密码学。针对这些任务,IBM 发布了 Crypto Express 8S (CEX8S) 硬件模块,该模块也提供经典算法。该公司注意到改进数据保护的重要性,因为即使它们现在无法在泄漏的情况下被解密,但这并不意味着它们将在五到十年内失去价值。

最后,IBM 承诺改进与混合云的集成。长期以来, z/OS和 Red Hat Enterprise Linux 以及 OpenShift 平台的相关工作一直在进行。该公司之前推出了IBM Z 和 Cloud Modernization Stack,其中包括 z/OS Connect、z/OS Cloud Broker、Wazi aaS、Wazi Code、Wazi Analyze 以及其他用于将大型机集成到云基础架构和开发新应用程序的工具和服务.

印度科技巨头Infosys,专门从事软件开发、咨询和外包,是印度第二大IT公司,正在关闭其在俄罗斯的办事处。

据报道,此举是在批评英国总理 Rishi Sunak 之后发生的,他的妻子 Akshata Murty 拥有 Infosys 0.9% 的股份,估计价值在 4 亿至 6.9 亿英镑之间。Infosys 由她的父亲 Nagavara Ramarao Narayana Murthy 共同创立。

2016 年,Infosys 在莫斯科和克罗地亚的卡尔洛瓦茨启动了工程服务中心,作为与意大利工程公司 Ansaldo Energia 达成的数百万美元、多年期工程外包协议的一部分。与其他主要的外国科技巨头不同,Infosys 在实施西方对俄罗斯的制裁方面进展缓慢。她减少了在该国的存在,但继续与大客户合作。

Infosys 表示,它在俄罗斯的员工不到 100 人,服务于多家国际公司(没有具体说明是哪些公司),而且它与俄罗斯企业根本没有任何合同。该公司承诺在俄罗斯以外的其他办事处为这些员工寻找替代人选。

GDCE 是 Google 的硬件和软件产品,可在客户的网络边缘位置放置一个完全托管的机架(或设备)。这个想法是您安装设备、插入设备、在其上运行 Google 的软件,然后使用您的 Google Cloud 帐户来协调其上的工作负载和数据。

谷歌于 2021 年 10 月首次提及 GDCE ,因此从发布到全面上市仅用了 6 个多月时间。

边缘计算作为一个行业预计将在未来几年显着增长,仅 2022 年的支出预计将比上一年增长 14.8%。GDCE 似乎正试图适应组织可能对边缘计算提供商的期望。

谷歌的优势让人感觉很熟悉

立即看到 GDCE 和AWS Outposts 之间相似之处的读者可以原谅。

Outposts 和 GDCE 都是完全托管的,并且与 AWS 一样,Google 也有两个层:一个完整的机架或一个单独的设备。该机架包括六台服务器、两个架顶式交换机以及可配置交流或直流电源的电缆和光学器件。目前可用性有限。GDCE 机架仅供美国、加拿大、法国、德国、意大利、荷兰、西班牙、芬兰和英国的客户购买。

另一方面,GDCE 设备是单个 1U 服务器,具有基于 RAID 的本地 NFS、可信平台模块和可选的 Nvidia GPU。同样,AWS Outpost 服务器和GDCE 硬件之间的比较很容易进行。

至于 Google 认为 GDCE 硬件在做什么,标准的边缘计算理念适用。“GDC Edge 使客户能够在边缘运行 5G 核心和无线电接入网络 (RAN) 功能,”谷歌表示,并列出了四个潜在的企业用例:

计算机视觉异常检测以减少产品缺陷

实时机器人库存管理

使用车辆传感器提高汽车运行效率

在将敏感数据上传到云端之前对其进行清理

谷歌在公共云基础设施游戏中仍然遥遥领先,微软 Azure 正在努力追赶 AWS,而这家安卓巨头则远远落后于他们。该市场在 2021 年第四季度的销售额为 533 亿美元,其中 AWS 占 33%,微软占 22%,谷歌占 9%。

GDCE 机架和服务器不仅是 AWS Outposts 的直接竞争对手,也是 Microsoft 的 Azure Stack 的直接竞争对手。混合的本地-非本地云世界仍处于相对起步阶段,谷歌可能需要尽早进入。

一种被称为“Borat”的新型远程访问木马 (RAT) 并没有带来多少笑声,但它为不良行为者提供了一个可供选择的网络威胁菜单。

网络犯罪分子通常使用 RAT 来完全控制受害者的系统,使他们能够访问文件和网络资源并操纵鼠标和键盘。据网络安全企业 Cyble 的研究人员称,Borat 做到了所有这些,还提供了使黑客能够运行勒索软件、分布式拒绝服务攻击 (DDoS) 和其他在线攻击以及安装间谍软件的功能。

研究人员在一篇博文中写道:“Borat RAT 为威胁参与者 (TA) 提供了一个仪表板来执行 RAT 活动,并且还可以选择编译恶意软件二进制文件以对受害者的机器执行 DDoS 和勒索软件攻击” ,并指出该恶意软件正在出售给黑客。

Borat - 以演员 Sacha Baron Cohen 在两部喜剧电影中成名的角色命名 - 在包含构建器二进制文件、服务器证书和支持模块等功能的包中带有 RAT 功能的标准要求。

使它更有趣的是其他选项。不良行为者可以使用恶意软件提供勒索软件,该软件将加密受害者系统上的文件并要求赎金,包括在目标机器上创建赎金记录的能力。在支付赎金后,Borat 中也有代码可以解密系统中的文件。

此外,RAT 包括用于发起 DDoS 攻击的代码,其中网站或服务器被大量消息淹没,减慢对合法用户的响应和服务,有时甚至迫使网站关闭。通常需要付钱给威胁者才能阻止 DDoS 攻击。

最重要的是,有一系列远程监控功能使黑客能够监视系统及其用户,包括监控和存储来自受害者机器的击键的键盘记录器。他们的击键被保存在一个文件中,然后从系统中泄露出来。

Borat 将确定系统中是否包含已连接的麦克风,如果是,则将录制来自计算机的音频,并将录制的音频存储在另一个名为“micaudio.wav”的文件中。以类似的方式,如果在系统上发现网络摄像头,恶意软件可以从摄像头开始录制。

此外,还有远程桌面功能。

研究人员写道:“这种恶意软件占据了受感染机器的远程桌面。” “然后,它赋予威胁参与者 (TA) 执行活动的必要权限,例如控制受害者的机器、鼠标、键盘和捕获屏幕。控制受害者的机器可以允许 TA 执行多项活动,例如删除关键文件、执行受感染机器中的勒索软件等。”

RAT 从受害者的机器中获取信息,例如操作系统的名称和版本以及机器的型号,并将从运行 Chrome 和基于 Chromium 的 Microsoft Edge 浏览器的系统中窃取 cookie、书签和保存的登录凭据。

该恶意软件还窃取了 Discord 令牌。然后将令牌和收集的信息发送到受损的命令和控制 (C2) 服务器。

Borat 使用进程挖空,这是一种威胁行为者可以将恶意代码注入系统合法进程的技术。还有反向代理代码,它使 RAT 能够匿名执行其工作,并且黑客可以在与 C2 服务器通信时隐藏他们的身份。

为了进一步激怒受害者,Borat 可以运行诸如播放音频、显示和隐藏桌面或任务栏、启用或禁用网络摄像头灯、关闭显示器或显示空白屏幕等任务。

Cyble 研究人员写道,Borat 是威胁的“强大而独特的组合”,“使其对任何受其影响的机器构成三重威胁。凭借录制音频和控制网络摄像头以及进行传统信息窃取行为的能力,Borat 显然是一个需要密切关注的威胁。