安全研究人员详细介绍了仅在 2022 年第一季度出现的六种重要的数据擦除恶意软件,比前几年大幅增加。

这一增长恰逢乌克兰入侵,所有这些雨刷器都被用来对付该州的基础设施和组织。其中一个雨刷器还使德国的风力涡轮机离线,乌克兰的卫星通信调制解调器似乎是这次特定攻击的主要目标。

Fortinet 安全研究员 Gergely Revay 在深入研究整个数据破坏恶意软件时写道: “尽管这些尚未正式归咎于俄罗斯国家支持的威胁行为者,但他们的目标与俄罗斯军方的目标一致。” “人们普遍认为,这些网络攻击是故意与入侵同步发起的。”

以下是 Fortinet 过去几年对重大文件垃圾恶意软件紧急情况的细分:

Shamoon,2012 年:曾攻击沙特阿美和卡塔尔的 RasGas 石油公司。

黑暗首尔,2013 年:攻击韩国媒体和金融公司。

Shamoon,2016 年:再次回来攻击沙特阿拉伯组织。

NotPetya,2017:最初针对乌克兰组织,但由于其自我传播能力,它成为迄今为止最具破坏性的恶意软件。

Olympic Destroyer,2018:针对韩国冬季奥运会的攻击。

Ordinypt/GermanWiper,2019:目标德国组织使用德语网络钓鱼电子邮件。Dustman,2019 年:伊朗国家支持的威胁行为者袭击了巴林的国家石油公司 Bapco。

ZeroCleare,2020:袭击中东的能源公司。

WhisperKill/WhisperGate,2022:在乌克兰-俄罗斯战争的同时袭击了乌克兰组织。

HermeticWiper,2022:在乌克兰-俄罗斯战争的同时袭击了乌克兰组织。

IsaacWiper,2022:在乌克兰-俄罗斯战争的同时袭击了乌克兰组织。

CaddyWiper,2022:在乌克兰-俄罗斯战争的同时袭击了乌克兰组织。

双零,2022:在乌克兰-俄罗斯战争的同时袭击了乌克兰组织。

AcidRain,2022:攻击 Viasat 的 KA-SAT 卫星服务提供商。

到目前为止,仅在 2022 年就有六个左右,而一年前大约是一个。迄今为止,尽管清除器主要针对乌克兰组织,但随着俄罗斯对该国的非法和血腥入侵仍在继续,网络安全和执法机构警告说,克里姆林宫支持的犯罪团伙可能会将其破坏性攻击转向西方政府和公司。

在 CISA 和 FBI 周四发布的联合警报中,美国机构提供了 WhisperGate 恶意软件的新入侵指标以及自 1 月以来针对乌克兰部署的其他四个擦除器的技术细节。

美联储警告说:“可能会发生针对乌克兰组织的进一步破坏性网络攻击,并可能无意中蔓延到其他国家的组织。 ” “组织应提高警惕并评估其能力,包括对此类事件的规划、准备、检测和响应。”

微软于 1 月 15 日发现了 2022 年首个新的信息破坏恶意软件,被称为 WhisperGate,被用于攻击乌克兰的组织。现在它被归咎于 Ghostwriter,它被认为与俄罗斯的 GRU 军事情报部门有关。

据 CISA 称,WhisperGate 会破坏 Windows 系统的主引导记录,显示一条消息,并根据某些文件扩展名加密文件。虽然该软件在攻击期间会显示此勒索软件注释,但这是一个骗局。微软建议,恶意软件会破坏数据,而且无法恢复——所以不要费心支付赎金。

在更新的安全警报中,CISA 和 FBI 列出了几个与 WhisperGate 相关的新恶意哈希,其中包含恶意二进制文件、dropper 和宏。

据联邦调查局称,这些二进制文件主要是 .NET,通常包含多层混淆,还包含多种防御措施,包括虚拟机检查、沙盒检测和规避以及反调试技术。“最后,通过 PowerShell 以不同长度使用 sleep 命令来混淆受害者网络上的执行,”他们指出。

此外,所有 WhisperGate Microsoft .doc 文件都包含一个令人讨厌的 base64 编码宏,并允许 PowerShell 脚本在受感染设备上运行睡眠命令,连接到外部网站,然后下载数据擦除器。

FortiGuard Labs 还对 WhisperGate 的数据擦除技术进行了详细分析,并指出其第二阶段从硬编码的 Discord 通道下载文件破坏组件。

该组件窥探受害者的文件夹,寻找恶意软件中硬编码扩展名的不同数据文件。Revay 写道,然后它用 1 MB 的 0xCC 字节替换了这些文件的内容,并且还添加了一个 4 字符长的随机扩展名。

虽然 CISA 的警告详细说明了与俄罗斯在乌克兰的动能战一起使用的五种刮水器——WhisperGate/WhisperKill、HermeticWiper、IsaacWiper、HermeticWizard 和 CaddyWiper——但 FortiGuard Labs 将第六种刮水器计算在内,称为 AcidWiper。

SentinelOne 的安全研究人员上个月发现了这种恶意软件,他们推测该恶意软件被用于攻击 Viasat KA-SAT 卫星宽带服务提供商,以便在乌克兰使用的 KA-SAT 调制解调器上部署 AcidRain。Viasat 后来证实,此次攻击使用了 AcidRain,该攻击还使德国 5,800 台风力涡轮机下线。

该安全商店的研究人员还以“中等信心”表示,克里姆林宫支持的Sandworm 团伙是 AcidRain 攻击的幕后黑手,而且这种新的擦除恶意软件可能是俄罗斯破坏性 VPNFilter 的继任者。

Fortinet 的首席安全策略师 Derek Manky 告诉The Register ,无论最终数量如何,无论是五六种新的擦除器恶意软件,在 2022 年第一季度看到这么多“是前所未有的” 。“从历史上看,我们一年见过一次。”

根据这家安全公司的分析,这种情况自 2012 年以来一直存在,2019 年是该规则的例外——直到现在。2019 年,Ordinypt 以网络钓鱼电子邮件针对德国组织,同年,伊朗国家支持的犯罪分子使用名为 Dustman 的擦除器攻击了巴林的国家石油公司 Bapco。

Manky 补充说,仅仅四个月就从一年一个到五个或六个擦除器说明了网络犯罪集团的日益复杂化。

“至少可以说,这令人担忧,”他说。“这不仅仅是网络犯罪的货币化和财务方面,而且我们看到网络犯罪现在变得更加复杂和具有破坏性。”

马萨诸塞州尼德汉姆,2022 年 4 月 29 日——根据国际数据公司 (International Data Corporation) 的初步数据,2022 年第一季度(22 年第一季度)全球平板电脑出货量达到 3840 万台,随着需求放缓,同比下降 3.9%。IDC )全球季度个人计算设备跟踪器. 出货量仍高于大流行前水平;然而,增长已经放缓,这表明市场正在恢复正常的季节性。此外,2020 年和 2021 年对设备的积极购买导致许多用户坚持使用他们最近购买的平板电脑。Chromebook 也继续下滑,22 年第一季度出货量同比下降 61.9%。尽管由于成熟市场的饱和导致整体市场收缩,但亚太地区(不包括日本和中国)在本季度仍录得增长,因为该地区已经对数字教育进行了几项大规模投资。

“虽然由于成熟市场的需求下降,平板电脑市场在全球范围内肯定处于下降趋势,但有趣的是看到一些新的参与者进入新兴市场,尤其是智能手机厂商,如 realme、OPPO、小米等, ” IDC移动和消费设备追踪器高级研究分析师Anuroopa Nataraj说。“尽管截至目前,它们的销量还不足以推动市场发展,但自大流行开始以来,新兴市场对平板电脑的高需求导致这些供应商利用其现有的渠道存在来构建生态系统消费者拥有同一品牌的多种产品,就像苹果一样。”

IDC移动和消费设备跟踪器研究经理Jitesh Ubrani表示:“鉴于过去几个季度需求减少导致库存增加,Chromebook 的下降并不令人意外。 ” “除非供应发生任何重大变化,我们确实预计未来几个月将在促销活动的帮助下清理库存,随着教育采购周期再次开始加速,新的出货量将开始回升。”

|

2022 年第一季度全球出货量、市场份额和同比增长前五名的平板电脑公司(初步结果,仅本季度的合并公司视图,出货量以百万计) |

|||||

|

公司 |

1Q22 单位出货量 |

1Q22 市场份额 |

1Q21单位出货量 |

1Q21市场份额 |

同比增长 |

|

1. 苹果 |

12.1 |

31.5% |

12.7 |

31.7% |

-4.6% |

|

2.三星 |

8.1 |

21.1% |

7.8 |

19.6% |

3.5% |

|

3. Amazon.com |

3.7 |

9.6% |

3.5 |

8.7% |

6.3% |

|

4.联想 |

3.0 |

7.8% |

4.1 |

10.1% |

-25.9% |

|

5.华为 |

2.2 |

5.8% |

2.7 |

6.8% |

-17.2% |

|

其他 |

9.2 |

24.1% |

9.2 |

23.0% |

0.6% |

|

全部的 |

38.4 |

100.0% |

39.9 |

100.0% |

-3.9% |

|

资料来源:IDC Worldwide Quarterly Personal Computing Device Tracker,2022 年 4 月 29 日 |

|||||

|

2022 年第一季度全球排名前五的 Chromebook 公司、全球出货量、市场份额和同比增长(初步结果,仅当前季度的合并公司视图,出货量以百万计) |

|||||

|

公司 |

1Q22出货量 |

1Q22 市场份额 |

1Q21出货量 |

1Q21市场份额 |

同比增长 |

|

1.联想 |

1.2 |

23.2% |

3.4 |

25.7% |

-65.6% |

|

2. 戴尔科技 |

1.2 |

22.9% |

1.5 |

11.1% |

-21.1% |

|

3.宏基集团 |

1.1 |

22.0% |

1.9 |

14.1% |

-40.8% |

|

4.惠普公司 |

0.8 |

15.3% |

4.4 |

32.8% |

-82.2% |

|

5.三星 |

0.3 |

6.5% |

1.3 |

9.4% |

-73.5% |

|

其他 |

0.5 |

10.1% |

0.9 |

7.0% |

-45.0% |

|

全部的 |

5.1 |

100.0% |

13.3 |

100.0% |

-61.9% |

|

资料来源:IDC Worldwide Quarterly Personal Computing Device Tracker,2022 年 4 月 29 日 |

|||||

数据为初步数据,可能会发生变化。

发货包括发往分销渠道或最终用户的发货。OEM 销售额计入其销售的公司/品牌。

“公司”代表所有作为子公司拥有和经营的品牌的当前母公司(或控股公司)。

Chromebook 编号包括运行 Chrome 操作系统的笔记本电脑。

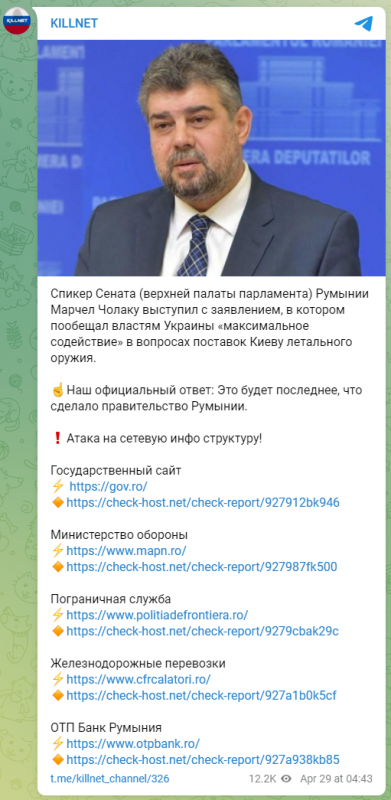

罗马尼亚国家网络安全和事件响应小组 DNSC 就一系列针对国家实体管理的公共网站的分布式拒绝服务 (DDoS) 攻击发表了一份声明。

一个自称为 Killnet 的亲俄罗斯组织声称对这次袭击进行了攻击。他们以托管具有大量请求或大量数据的公共站点的服务器为目标,实质上耗尽了它们的处理资源并导致它们变得不可用。

目前所有网站都在运行。根据DNSC 公告,攻击者针对以下网站:

gov.ro(罗马尼亚政府官方网站)

mapn.ro(罗马尼亚国防部官方网站)

politiadefrontiera.ro(罗马尼亚边防警察官员)

cfrcalatori.ro(罗马尼亚国家铁路运输公司官方网站)

otpbank.ro(罗马尼亚语商业银行网站)

DNSC 现在正在与该国的其他当局合作,绘制这些攻击的地图并减轻其影响。该机构宣布将公布参与攻击的 IP 地址。

根据罗马尼亚主要情报机构SRI 的说法,DDoS 攻击于当地时间凌晨 4 点开始,它起源于该国境外的受感染网络设备,这些设备已通过利用安全漏洞而受到损害。上午 11 点左右,网站又开始上线了。

ZZQIDC从 DNSC 获悉该攻击针对的是 Web 应用程序(OSI 级别 7)。它不是特别强大,但它可能会达到目标的限制,使网站不可用。

建议受影响站点的管理员遵循此处提供的指南,并使用这些危害指标来过滤恶意请求。

Killnet 承担责任

对这些攻击负责的组织被称为“Killnet”,基本上是一个亲俄罗斯的黑客组织。

Killnet 在消息服务的帖子中解释说,这些攻击是对罗马尼亚参议院(议会上院)主席马塞尔·乔拉库(Marcel Ciolacu)最近发表的声明的回应 [原文如此。乔拉库是罗马尼亚议会下院众议院议长],他承诺向乌克兰提供包括武器在内的最大援助

Killnet 的公告

同一组织此前曾出于类似的政治原因对美国、捷克、爱沙尼亚、德国和波兰的网站发起 DDoS 攻击,要求停止向乌克兰供应军事武器和装备。

乌克兰也针对

就在昨天,乌克兰计算机应急响应小组警告说,一个高潮的 DDoS 问题使用网站访问者的计算机资源来压倒乌克兰的网站目标。

这些攻击至少从 2022 年 3 月开始就一直在进行,利用 WordPress 网站上的不良安全性来植入恶意 JavaScipt,从而生成攻击特定目标的请求。

印度政府发布了新指令,要求组织在六小时内向 CERT-IN 报告网络安全事件,即使这些事件是计算机系统的端口或漏洞扫描。

这一要求是由印度的计算机应急响应小组 (CERT-In) 提出的,该小组表示已确定了导致安全事件分析和响应困难的具体差距,为了解决这些问题,它需要采取更积极的措施。

这些措施和其他各种规定昨天通过通知发布,并被纳入 2000 年信息技术 (IT) 法案第 70B 条,因此它们是印度法律的一部分,将在 60 天内生效。

即时通知事件

最值得注意的新要求是,任何互联网服务提供商、中介、数据中心或政府组织都应在注意到这些事件后的六个小时内将这些事件报告给 CERT-In。

这同样适用于第三方向这些实体报告的事件,因此这些服务提供商必须确保收到的提示不会丢失或忽略,而是及时处理和评估。

必须向 CERT-In 报告的网络安全事件类型如下:

有针对性地扫描/探测关键网络/系统

危及关键系统/信息

未经授权访问 IT 系统/数据

网站污损或入侵网站以及未经授权的更改,例如插入恶意代码链接到外部网站等。

恶意代码攻击,例如传播病毒/蠕虫/木马/机器人/间谍软件/勒索软件/加密矿工

攻击数据库、邮件和 DNS 等服务器以及路由器等网络设备

身份盗用、欺骗和网络钓鱼攻击

拒绝服务 (DoS) 和分布式拒绝服务 (DDoS) 攻击

对关键基础设施、SCADA 和运营技术系统以及无线网络的攻击

对电子政务、电子商务等应用程序的攻击。

数据泄露

数据泄露

对物联网 (IoT) 设备和相关系统、网络、软件、服务器的攻击

影响数字支付系统的攻击或事件

通过恶意移动应用程序进行的攻击

假手机应用程序

未经授权访问社交媒体帐户

影响云计算系统/服务器/软件/应用程序的攻击或恶意/可疑活动

影响与大数据、区块链、虚拟资产、虚拟资产交易所、托管钱包、机器人、3D 和 4D 打印、增材制造和无人机相关的系统/服务器/网络/软件/应用程序的攻击或恶意/可疑活动

为了进行适当的协调,上述所有实体都需要连接到国家信息中心 (NIC) 或国家物理实验室 (NPL) 的 NTP 服务器,并与它们同步它们的系统时钟。

最后,上述服务提供商的所有系统日志必须在印度管辖范围内安全维护 180 天,并应与任何安全事件报告一起或在机构要求时提供给 CERT-In。

保留用户数据

新指南还包括关于 VPS(虚拟专用服务器)和 VPN(虚拟专用网络)服务提供商的部分,他们现在有义务维护其用户的记录。

数据采集期在用户注册取消或撤销后长达五年,如果未来的法规要求,数据采集期甚至更长。

将保留的数据包括以下内容:

使用服务的订户/客户的经过验证的名称

租用期,包括日期

分配给成员/被成员使用的 IP

注册/入职时使用的电子邮件地址和 IP 地址以及时间戳

参与服务的目的

经验证的地址和联系电话

订户/客户租赁服务的所有权模式

这同样适用于虚拟资产(加密货币)服务提供商,包括交易所和钱包管理服务,他们现在将保留客户详细信息至少五年。

ZZQIDC与 Cyble 的创始人 Benu Arora 讨论了这些新要求的潜在影响,Cyble 是一家在印度拥有强大影响力的网络情报公司,他预计实施将具有挑战性。

虽然政府的意图值得注意,但遵守该指令并非易事,因为它需要组织任命额外的员工并投入大量管理时间来满足报告要求。

该行业已经在努力解决熟练的网络安全专业人员的严重短缺问题,并且考虑到一个典型的组织每天都会经历多次网络攻击,以规定的格式向 CERT-IN 报告这些攻击中的每一个都可能构成运营挑战。

允许各个组织将其事件报告无缝提交给 CERT-IN 的自动化事件报告平台有助于确保更有效的实施。-贝努阿罗拉

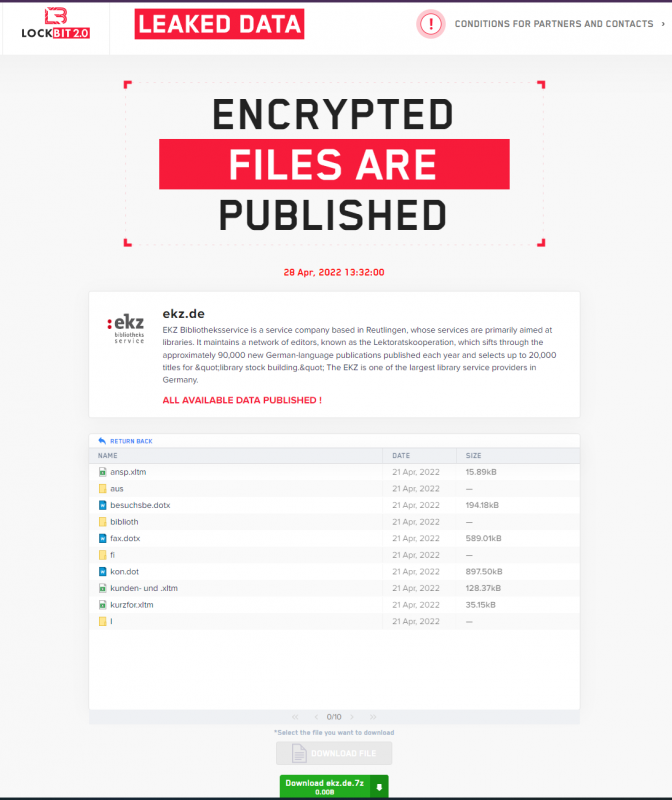

图书馆借阅应用程序 Onleihe 在针对其供应商的网络攻击后宣布了借阅平台上提供的多种媒体格式(如音频、视频和电子书文件)的问题。

Onleihe 是一款允许用户连接到您当地的图书馆并借阅电子书、电子杂志和有声读物的应用程序。该应用程序被欧洲众多大学和国际歌德学院使用,在德国,它约占所有电子书消费量的 40%。

根据公告,上周出现系统故障,删除了使用复制保护加密的文件。

这些文件必须重新加密并上传到库中才能再次可用,这是一个目前正在进行的过程。

视频和音频文件受到影响,显示流错误,而受事件影响的电子书文件仅显示第一章或随机内容样本。

Onleihe 提供了 一份报告受到影响的标题列表, 并建议用户将其从设备中删除并重新下载。

最后,由于未定义性质的技术问题,平台上的用户论坛目前不可用。

攻击服务提供商

Onleihe 的服务提供商 EKZ 在 2022 年 4 月 18 日遭受了网络攻击,导致特定系统无法访问。

这次中断影响了 ekz.de、ekz.at、ekz.fr、divibib.com、divibib 用户论坛、divibib Pentaho 统计页面和目录数据以及 ID-Delivery 网站。

“diibib 子公司的图书馆用户相关系统与在线借阅(eAudios 和 eVideos 除外)和 LMSCloud 以及我们的电子邮件应用程序不受影响。” 断言 EKZ的公告。

该公司向当地执法机构提起刑事诉讼,并聘请第三方专家帮助恢复,同时其 IT 团队评估可用备份。

昨天,EKZ更新了情况,称大部分系统已经恢复。然而,发票开具和订单处理仍然受到延误的影响,因为车间设备仍处于离线状态。

LockBit 2.0 声称对此负责。

虽然 EKZ 的公告中没有提到勒索软件这个词,但 Bleeping Computer 能够在 LockBit 勒索软件数据泄露网站上找到该公司。

当勒索软件团伙破坏公司网络时,他们会花一些时间窃取数据以用于双重勒索攻击。如果受害者不支付赎金,这些数据就会在勒索软件团伙的 Tor 数据泄露站点上泄露。

4 月 28 日,LockBit 团伙发布了据称从 EKZ 窃取的数据,如下图所示。

LockBit 泄露的数据样本

由于 LockBit 已发布 100% 的数据,这表明 EKZ 不会支付赎金,并且可能会从备份中恢复。

本周,我们发现了许多新的勒索软件操作已经开始运作,其中一个似乎是对先前操作的更名。

Quantum 勒索软件团伙的受害者数量有所增加,一份报告显示该团伙在快速攻击中部署了加密器。

我们还了解到一个名为 Black Basta 的新勒索软件团伙,该团伙迅速积累了受害者,而在大多数情况下,直到本周都处于低调状态。

Black Basta 最近的一些受害者是美国牙科协会和 Deutsche Windtechnik。

本周的另一则新闻是发现Onyx 勒索软件故意破坏大于 2MB 的文件,因此支付赎金毫无意义。

最后,奥斯汀皮伊州立大学遭受了勒索软件攻击,并使用了一种不同寻常的策略,在 Twitter 上发布了学生和教职员工应关闭计算机的消息。

贡献者和本周提供新勒索软件信息和故事的人包括: @ fwosar、 @LawrenceAbrams 、 @ PolarToffee、 @ demonslay335、@serghei、 @ billtoulas、 @ malwareforme、 @ DanielGallagher、 @ FourOctets、 @ VK_Intel、 @ BleepinComputer、@ Ax_Sharma、@Ionut_Ilascu, @ malwrhunterteam, @ struppigel, @ jorntvdw, @ Seifreed, @ CheckPointSW, @ vinopaljiri、@TheDFIRReport、@LabsSentinel、@pcrisk和@Amigo_A_。

2022 年 4 月 25 日

发现在快速网络攻击中部署的 Quantum 勒索软件

Quantum 勒索软件是 2021 年 8 月首次发现的一种病毒,人们看到它进行了迅速升级的快速攻击,使防御者几乎没有时间做出反应。

新派克勒索软件

PCrisk发现了一个新的勒索软件,它附加了.parker扩展名并删除了一个名为RESTORE_FILES_INFO.txt的勒索记录。

2022 年 4 月 26 日

美国牙科协会受到新的 Black Basta 勒索软件的攻击

美国牙科协会 (ADA) 在周末遭到网络攻击,导致他们在调查攻击时关闭了部分网络。

可口可乐调查黑客声称的数据泄露和数据盗窃

全球最大的软饮料制造商可口可乐公司在给 BleepingComputer 的一份声明中证实,它知道有关其网络遭到网络攻击的报道,目前正在调查这些说法。

新的 STOP 勒索软件变种

PCrisk 发现了新的 STOP 勒索软件变种,这些变种附加了.jhgn、.jhbg和.dewd扩展名。

2022 年 4 月 27 日

当心:Onyx 勒索软件会破坏文件而不是加密它们

一项新的 Onyx 勒索软件操作正在销毁大于 2MB 的文件而不是对其进行加密,即使支付了赎金也无法解密这些文件。

新的 Black Basta 勒索软件因十几个违规行为而迅速采取行动

一个名为 Black Basta 的新勒索软件团伙本月迅速开始行动,在短短几周内就入侵了至少 12 家公司。

LockBit Ransomware 使用合法的 VMware 实用程序侧载 Cobalt Strike Beacon

在最近的一次调查中,我们的 DFIR 团队发现了 LockBit Ransomware Group 用来加载 Cobalt Strike Beacon Reflective Loader 的一种有趣技术。在这种特殊情况下,LockBit 设法通过签名的 VMware xfer 日志命令行实用程序侧载 Cobalt Strike Beacon。

新的 Axxes 勒索软件

PCrisk 发现了一个新的勒索软件变种,它附加了.axxes扩展名并删除了名为RESTORE_FILES_INFO.hta和RESTORE_FILES_INFO.txt的勒索记录。

2022 年 4 月 28 日

赎金支付约占勒索软件攻击总成本的 15%

分析勒索软件攻击的附带后果的研究人员包括大约七倍于威胁参与者要求的赎金的成本。

奥斯汀皮伊州立大学在勒索软件网络攻击后恢复

奥斯汀皮伊州立大学 (APSU) 昨天证实,它是勒索软件攻击的受害者。

新的 Pipikaki 勒索软件

Amigo-A发现了一个新的勒索软件,它附加了.@PIPIKAKI扩展名并删除了一个名为WE CAN RECOVER YOUR DATA.txt的勒索字条。

这就是本周的内容!希望大家周末愉快!

印度的计算机应急响应小组 (CERT-In) 为该国的许多 IT 部门提供了一项需要尽快完成的重大工作:遵守一套新的规则,要求组织在六年内报告 20 种不同类型的信息安全事件数小时的检测,无论是勒索软件攻击还是仅仅是对社交媒体帐户的入侵。

国家信息安全机构表示需要较短的截止日期,因为它已经确定了“导致事件分析障碍的某些差距”。

组织可以使用电子邮件、电话或传真发送事件报告。模拟介质将如何改善分析差距尚不确定。

规则[ PDF] 适用于服务提供商、中介机构、数据中心运营商、公司和政府组织。

新德里附近 Gurugram 的商业区 Cybercity

总共列出了 20 种事件类型,其中一些诸如勒索软件攻击和数据泄露显然值得迅速报告。其他人的措辞很模糊:“影响云计算系统/服务器/软件/应用程序的攻击或恶意/可疑活动”的阈值当然值得澄清。其他需要报告的事件,例如网站污损或未经授权使用社交媒体帐户,似乎不像其他事件那样严重。

六小时的报告窗口也很短:欧洲的通用数据保护条例要求在 72 小时内报告数据泄露,而美国正在考虑政府机构的 24 小时报告要求。

规则涵盖的实体现在也有义务在 180 天的滚动期内保留和维护其所有 ICT 系统的日志,并在被要求时将其提交给 CERT-In。

CERT-In 还要求数据中心、虚拟云服务器 (VPS) 提供商、云服务提供商和VPS服务 (VPN 服务) 提供商不仅要注册客户数据,还要将其维护至少五年。要保留的数据包括客户姓名、雇用日期、IP 地址、电子邮件地址、服务、所有权模式等。

加密行业也被赋予了额外的要求。虚拟资产交易所和托管钱包提供商必须将“了解你的客户”(KYC)记录和金融交易保存五年,这可能表明印度当局正在打击使用加密货币进行洗钱活动。

另一个新要求是印度实体使用由国家信息学中心或国家物理实验室提供的网络时间协议服务器,或可追踪和同步到这些组织的 NTP 服务器。没有解释这一要求的原因。

CERT-In 表示:“这些方向将加强整体网络安全态势,并确保该国的互联网安全和可信。”

现在最好的一点是:规则在 60 天内生效。建立提供六小时报告所需的程序的时间并不多。

祝你好运,印度系统管理员。

美国人权组织 Lumen 发布了一份报告,其中表示精通技术的朝鲜人正在想方设法规避政府对其智能手机的严格控制。

创建非营利组织 Lumen 是为了使朝鲜公民能够在不受国家审查的情况下访问信息和媒体。“黑客攻击的规模似乎仍然很小,但最近朝鲜法律的变化表明,国家当局认为这是一个严重的问题,”路透社援引该报告的话说。该组织的员工是从在中国从事软件开发外包工作的朝鲜公民得知此事的。

现在朝鲜的智能手机很普遍,但很少有当地人可以完全访问全球网络。政府应用程序和其他软件组件安装在朝鲜的小工具上,以跟踪用户并限制对外部资源的访问。Lumen 组织让专门研究网络安全问题的独立德国公司 ERNW 的员工参与编写该报告。他们检查了朝鲜智能手机和平板电脑是否有政府控制,并与两名脱北者交谈,他们说他们能够绕过限制。

报告称,即使信息资源有限,该国居民也有足够的知识和必要的工具来进行黑客攻击。绕过手机的保护,韩国人有机会安装各种应用程序,下载以前不可用的媒体文件,还可以删除截取屏幕截图的 Trace Viewer 应用程序。二级市场上被黑客入侵的设备比新设备更昂贵。

同时,据流明报道,朝鲜政府部门的工程师监控黑客活动并采取适当措施,例如关闭手机的USB接口。直到最近,Wi-Fi 网络的访问也无法在朝鲜的设备上使用——它只是在当局引入额外的安全措施以防止将本地无线网络用于非法目的之后才出现的。

Cloudflare 本月停止了针对加密货币平台的大规模分布式拒绝服务 (DDoS) 攻击,该攻击不仅规模庞大,而且因为它是通过 HTTPS 启动的,主要来自云数据中心,而不是住宅互联网服务提供商(互联网服务提供商)。

每秒 1530 万次请求 (rps) 的 DDoS 轰炸是互联网基础设施公司所见过的最大规模的攻击之一,也是有记录以来最大的 HTTPS 攻击。

它持续了不到 15 秒,并瞄准了一个加密启动板,Cloudflare 分析师在一篇博客文章中称,该启动板“用于向潜在投资者展示去中心化金融项目”。

使用的僵尸网络包含约 6,000 个独特的僵尸程序,来自全球 112 个国家的 1,300 多个不同的网络,其中约 15% 的流量来自印度尼西亚。其他产生最多流量的国家包括俄罗斯、巴西、印度、哥伦比亚和美国。

Cloudflare 研究人员没有命名僵尸网络,但表示这是他们一直在观察的一个,并且已经看到了与相同指纹匹配的高达 1000 万 rps 的攻击。

使用容量 HTTPS DDoS 攻击而不是更典型的带宽攻击是不寻常的。在带宽 DDoS 攻击中,目标是用大量消息阻塞目标的 Internet 连接,使合法客户难以进入该站点。

在 HTTPS 攻击中,僵尸网络以大量请求压倒目标服务器,消耗计算能力和内存,其目的是使合法用户几乎无法访问该网站。

攻击者的目标有时是向受害者勒索钱财,并承诺在付款后结束攻击。

“HTTPS DDoS 攻击在所需计算资源方面的成本更高,因为建立安全 TLS 加密连接的成本更高,”Cloudflare 威胁猎手写道。“因此,攻击者发起攻击以及受害者减轻攻击的成本更高。过去我们已经看到通过(未加密的)HTTP 进行的非常大的攻击,但这种攻击之所以引人注目,是因为它需要大规模的资源。”

此外,僵尸网络将数据中心用作发射台是 Cloudflare 所看到的转变的一部分,在这种转变中,不良行为者正在远离 ISP。该公司表示,此次攻击中包括的顶级网络是 Hetzner Online GmbH、Azteca Comunicaciones Colombia 和法国云公司 OVH。

Cloudflare 通过基于软件的系统击退了 DDoS 攻击,该系统无需人工干预即可自动检测并缓解整个网络的此类攻击。系统对流量进行采样、分析样本并在需要时缓解情况。

“分析是使用数据流算法完成的,”他们写道。“将 HTTP 请求样本与条件指纹进行比较,并基于对各种请求字段和元数据的动态屏蔽创建多个实时签名。

“每次另一个请求与其中一个签名匹配时,计数器就会增加。当达到给定签名的激活阈值时,会编译缓解规则并将其推送到内联。”

据诺基亚称,已经存在数十年的 DDoS 攻击的规模和复杂程度都在不断增长,部分原因是利用物联网 (IoT) 设备的僵尸网络迅速崛起。

该公司在 2 月的一份报告中表示,在 2020 年至 2021 年期间,其研究人员分析了来自全球互联网提供商的 10,000 多次 DDoS 攻击。

他们发现“物联网僵尸网络的爆炸式增长和日益有利可图的勒索市场推动了 DDoS 容量的指数级增长。”

该报告的作者补充说:“我们现在测量的物联网僵尸网络和放大器攻击能力超过 10 Tbps [TB/秒] - 比迄今为止公开报告的任何 DDoS 攻击的规模显着增加了 3-4 倍。我们进一步观察到每日 DDoS 攻击总量在研究期间达到峰值超过 3Tbps。”

此外,卡巴斯基分析师本周表示,第一季度,DDoS 攻击数量创历史新高,同比增长 4.5 倍,这在很大程度上是受俄罗斯入侵乌克兰的推动。高级和有针对性的攻击数量增加了 81%,平均 DDoS 会话持续时间延长了 80 倍。

在过去的几个月里,微软曾两次报告称它已经阻止了有记录以来最大的 DDoS 攻击,最近一次发生在 11 月,达到 3.47Tbps。

微软修复了 Azure Database for PostgreSQL 灵活服务器的身份验证过程中的两个缺陷,这些缺陷可能允许任何 Postgres 管理员获得超级用户权限并访问其他客户的数据库。

“通过利用复制用户的灵活服务器身份验证过程中的提升权限错误,恶意用户可以利用不正确锚定的正则表达式绕过身份验证以访问其他客户的数据库,”该软件巨头在 Thursdsay 的一份咨询中解释道.

云安全供应商 Wiz 在 1 月份发现了身份验证过程中的错误,此后微软已经解决了这些错误。尽管所有使用公共访问网络选项的灵活服务器 Postgres 服务器都受到了影响,但 Redmond goliath 表示,它在任何不法分子利用该问题并访问客户数据之前缓解了安全漏洞。

微软没有说明有多少客户易受攻击。但是,任何使用私人访问网络选项的人都没有被曝光。

虽然客户无需采取任何措施来解决此问题,但 Microsoft 建议客户在设置灵活服务器实例时启用专用网络访问,以最大限度地减少进一步的风险。

Wiz 研究人员在对这些漏洞的分析中详细介绍了他们如何绕过Azure的云隔离模型来利用这两个漏洞。

从 Cosmos DB 到 ExtraReplica

提醒一下:Wiz 是一家云安全初创公司,其创始人帮助构建 Azure 安全堆栈,去年他们还发现了 Cosmo DB 漏洞。此错误允许通过一系列错误配置 Cosmos DB 不受限制地访问 Azure 客户的数据库。事实上,这就是团队发现这个新缺陷的方式,今天披露。

“我们之前在 Azure Cosmos DB 中发现了漏洞,”Wiz 研究人员 Sagi Tzadik、Nir Ohfeld、Shir Tamari 和 Ronen Shustin在他们的分析中写道。“我们能否在其他 Azure 服务中重现类似的问题?”

答案当然是肯定的。

Azure Database for PostgreSQL 灵活服务器是 Microsoft 为开源 PostgreSQL 数据库提供的完全托管、可扩展的服务。

而且 PostgreSQL 有一个特性,允许用户将他们的数据库数据从一台服务器复制到另一台服务器,这种复制能力对于备份和故障转移场景很有用。它还可能允许网络犯罪分子利用微软托管服务中的这一缺陷。

当他们去寻找 bug 时,Wiz 团队发现 Azure 修改了其 PostgreSQL 引擎,可能是为了加强安全性并添加新功能。然而,这也引入了一个权限提升漏洞,允许研究人员以超级用户身份执行任意查询,包括操作系统级别的命令。

“虽然微软已经修复了这个漏洞,但出于对可能在其 PostgreSQL 引擎中进行类似修改的其他供应商的谨慎考虑,我们目前没有披露利用细节,”他们写道。

该团队还发现,可以从 PostgreSQL 容器内部访问网络接口,并且他们的容器与主机共享一个网络命名空间。因此他们决定在不同的帐户上创建另一个实例,看看是否可以通过内部网络接口路由来访问其他客户的实例。

它奏效了。

“最重要的是,即使实例的防火墙配置为拒绝所有连接尝试,它也能正常工作,”他们说,并补充说他们认为这违反了用户的期望,即他们的数据库与其他客户保持隔离。

“但是,由于我们仍然需要该数据库的用户名和密码才能执行任何有意义的操作(例如读取或修改数据),因此这个问题的严重性仍然很低,”Wiz 承认。

漏洞 #2

Wiz 研究人员还详细介绍了他们如何利用身份验证过程中的第二个漏洞。允许的过度:使用伪造证书绕过跨帐户身份验证。

为此,他们在服务的身份验证过程中发现了第二个漏洞:对证书公用名的过度许可正则表达式验证:

pgusermap /^(.*?)\.eee03a2acfe6\.database\.azure\.com(.*)$ \1

正则表达式末尾的通配符 (.*) 是问题所在。为了利用这一点,所有的 bug 搜寻者都必须注册一个与这个正则表达式匹配的域:

Replication.eee03a2acfe6.database.azure.com.wiz-research.com

然后访问digicert.com并颁发证书到:

replication.eee03a2acfe6.database.azure.com.wiz-research.com.

这很奏效,因为安全商店拥有 wiz-research.com,因此他们能够从 DigiCert 的中间 CA RapidSSL 购买证书。

为他们自己的域颁发证书允许 Wiz 团队访问它在不同租户上拥有的单独帐户的数据库,这提供了跨帐户数据库访问。

但是,访问其他客户的数据库需要更多步骤。

破门而入

每个数据库实例都有一个唯一标识符,要为特定数据库生成客户证书,攻击者需要知道这个唯一标识符。

Wiz 团队发现该标识符出现在服务器的 SSL 证书中。“通过尝试使用 SSL 连接内部网络中的其他数据库,我们可以检索它们的 SSL 证书并提取子网中每个数据库的唯一标识符”,他们解释道。

一旦他们获得了标识符,他们就可以再次购买一个伪造的通用名称的证书,并在目标地区建立一个新的数据库。

然后是时候利用第一个漏洞来提升权限并获得代码执行,扫描目标实例的子网,利用第二个漏洞并获得对受害者数据库的读取访问权限。

微软推出修复程序

微软表示,它于 1 月 13 日推出了针对允许跨租户攻击的最关键漏洞的修复程序。根据安全公告,该数据库服务现在提供“不同租户的底层虚拟机实例之间的完全隔离”。

此外,现在仅在匹配确切的主题名称时才关联复制权限,而不仅仅是前缀匹配。

“在补丁发布期间,我们还解决了所有新服务器创建的问题,以阻止提升的特权访问和远程代码访问,”雷德蒙德补充道。

微软还阻止了 Postgres 中的复制程序,据称该程序负责处理服务中的远程代码执行漏洞,并在 2 月 25 日之前修复了显示证书名称的 Postgres 错误消息。