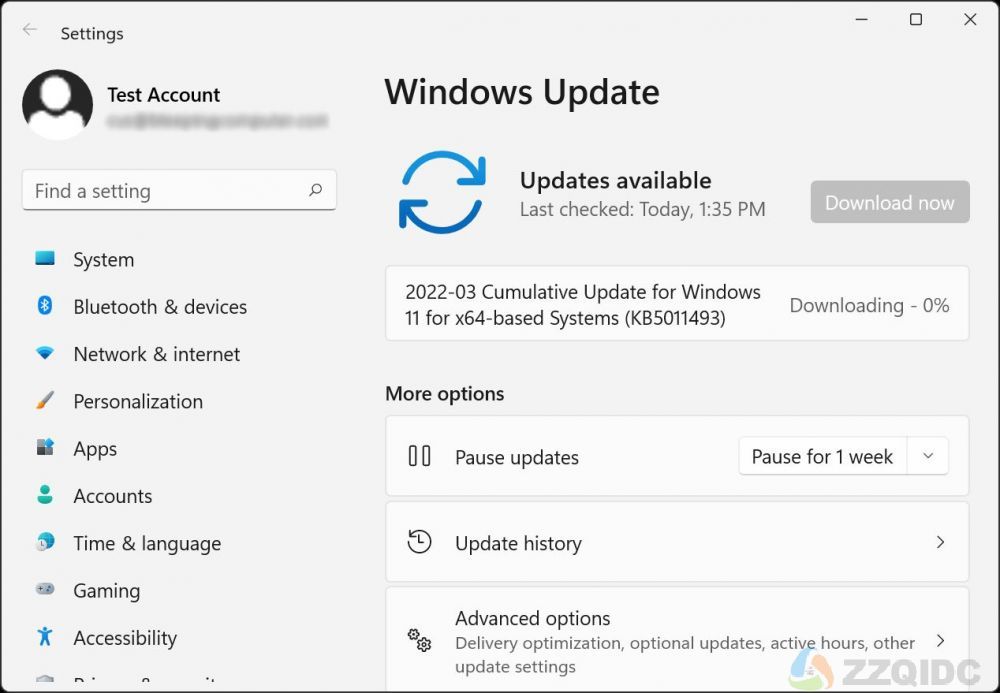

Microsoft 已发布 Windows 11 KB5011493 累积更新,其中包含安全更新、质量改进和未删除文件的 OneDrive 修复。

KB5011493 是强制性累积更新,因为它包含针对前几个月发现的漏洞的 2022 年 3 月补丁星期二安全更新 。

Windows 11 用户可以通过转到“ 开始 ” > “设置” > “ Windows 更新” 并单击 “检查更新”来安装今天的更新。

Windows 11 用户还可以从Microsoft 更新目录手动下载和安装 KB5011493 更新。

安装 KB5011493 更新后,Windows 11 将其内部版本号更改为 22000.556。

Microsoft 的累积更新发行说明不再列在支持公告中,而是在视频中共享。

Windows 11 KB5011493 更新中的一些突出显示的修复是:

微软还表示,他们修复了重置 Windows 设备时未正确删除文件的 Microsoft OneDrive 错误。

“当您选择 删除所有内容时,可能不会删除已从 Microsoft OneDrive 本地下载或同步的文件,” KB5011493 发行说明解释道。

“安装此更新后,某些设备可能需要长达七 (7) 天的时间才能完全解决问题并防止文件在重置后保留。为了立即生效,您可以使用 Windows 更新疑难解答中的说明手动触发 Windows 更新疑难解答。 "

最后,微软更新了服务堆栈以解决阻止 Windows 更新正确安装未来更新的错误或问题。

Microsoft 现在将服务堆栈与累积更新捆绑在一起,因此无需安装单独的更新。

有关更改的完整列表,您可以查看 Windows Insider KB5010414 预览更新 发行说明,其中反映了今天 KB5011493 累积更新中的更改。

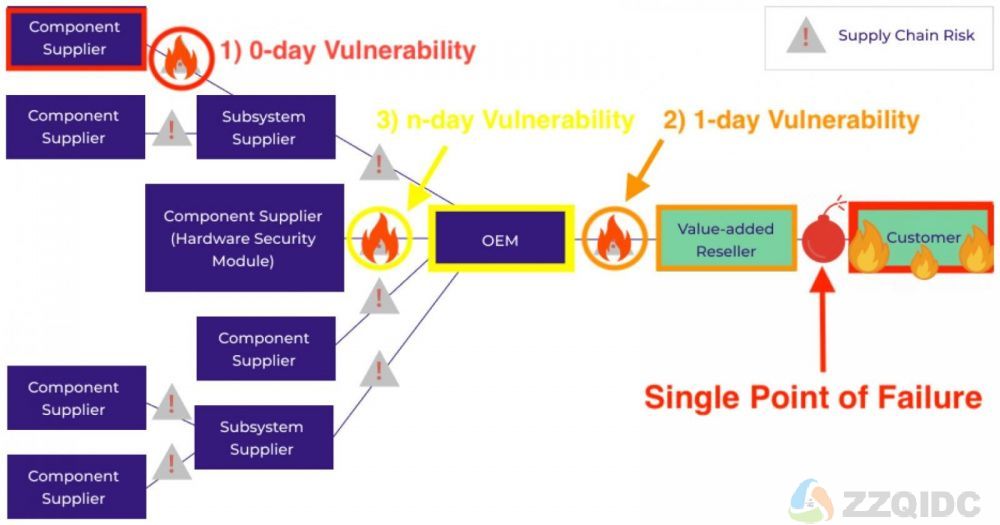

惠普已经披露了 16 个影响巨大的 UEFI 固件漏洞,这些漏洞可能使威胁行为者能够使用获得高权限且安装的安全软件无法检测到的恶意软件感染设备。

这些漏洞影响多种惠普机型,包括笔记本电脑、台式电脑、PoS 系统和边缘计算节点。

这些漏洞是由 Binarly 的研究人员发现的,该团队在 2 月份发布了另一组影响 25 家计算机供应商的 UEFI 漏洞。

几天后,Binarly 的创始人在 OffensiveCon 上展示了影响惠普的五个新的 UEFI 漏洞,惠普发布了相应的安全更新来解决这些问题。

今天,Binarly、HP 和 CERT/CC 协调披露了新发现的完整漏洞集,包括 11 个影响 HPE UEFI 固件的新漏洞。

这些漏洞根据被利用的组件/功能分为三个桶:

SMM 标注(权限提升)

SSM(系统管理模块)

DXE(驱动程序执行环境)

由于 DXE 和 SSM 在操作系统启动之前被激活,因此在这些组件中利用的任何缺陷都会超过内核操作系统权限并绕过所有保护。

此外,有能力的恶意行为者可能会利用它们植入持久的固件恶意软件,这些恶意软件在操作系统更新后仍然存在并绕过 UEFI 安全引导、英特尔引导保护和虚拟化安全解决方案。

“由于可信平台模块 (TPM) 测量的限制,固件完整性监控系统无法检测到对所有已发现漏洞的主动利用。由于固件运行时可见性的设计限制,远程设备健康证明解决方案不会检测到受影响的系统,” Binarly关于漏洞的报告提到。

“不幸的是,我们报告的漏洞中的大多数问题都是可重复的故障,其中一些是由于代码库或遗留组件的复杂性引起的安全关注较少,但仍广泛用于该领域。”

固件恶意软件不是理论上的,因为我们过去曾报道过国家资助的黑客组织部署 UEFI 恶意软件,例如MoonBounce、 ESPecter和 FinSpy 加载程序。

此时,解决安全风险的唯一方法是从 HP 的BIOS 升级门户应用可用的固件更新,或者按照这些说明进行操作。

其中一个缺陷 CVE-2021-39298 被确定为 AMD 参考代码漏洞,因此,它不仅影响 HP,还影响使用特定固件驱动程序 (AgesaSmmSaveMemoryConfig) 的众多计算机供应商

该漏洞是滥用 EFI_BOOT_SERVICES 和 EFI_RUNTIME_SERVICES 的案例,因为它允许非特权 DXE 运行时在 SMM 内运行代码,这违反了既定的安全实践。

因此,CERT/CC 将与所有受影响的供应商协调,以帮助他们推动针对此权限提升漏洞的修复,至少对于受支持的产品。

研究人员周二警告说,使用大量数据使网站离线的网络犯罪分子正在利用一种前所未有的方法,这种方法有可能将这些洪水的破坏性影响增加前所未有的 40 亿倍。

与许多其他类型的分布式拒绝服务攻击一样,这些攻击会向配置错误的第三方服务发送适量的垃圾数据,从而导致服务将更大的响应重定向到预期目标。所谓的 DDoS 放大攻击很受欢迎,因为它们降低了压倒目标所需的要求。DDoSer 不必整理大量带宽和计算能力,而是在 Internet 上定位服务器,为它们做这件事。

最古老的放大媒介之一是配置错误的 DNS 服务器,它将 DDoS 数量增加了约 54 倍。新的放大路由包括网络时间协议服务器(约 556 倍)、Plex 媒体服务器(约 5 倍)、Microsoft RDP(86 倍)和无连接轻量级目录访问协议(至少 50 倍)。就在上周,研究人员描述了一种新的扩增载体,其系数至少达到 65。

以前,已知最大的放大器是memcached,它有可能将流量增加惊人的 51,000 倍。

最新加入者是 Mitel MiCollab 和 MiVoice Business Express 协作系统。过去一个月,攻击者一直在使用它们对其他市场的金融机构、物流公司、游戏公司和组织进行 DDoS 攻击。一个由 2,600 台服务器组成的机群通过 UDP 端口 10074 将软件中的一个可滥用系统测试设施暴露给 Internet,这与制造商建议的测试只能在内部访问的做法有所不同。

当前的 DDoS 记录为每秒约3.47 TB的容量攻击和每秒约 8.09 亿数据包的耗尽形式。体积 DDoS 的工作方式是消耗目标网络或服务内部的所有可用带宽,或者在目标和 Internet 的其余部分之间获取所有可用带宽。相比之下,耗尽型 DDoSe 会过度使用服务器。

错误配置的 Mitel 服务器提供的新放大矢量有可能打破这些记录。向量能够做到这一点不仅是因为前所未有的 40 亿倍放大潜力,还因为 Mitel 系统可以将攻击延长到以前不可能的时间长度。

“这种特殊的攻击向量不同于大多数 UDP 反射/放大攻击方法,因为暴露的系统测试设施可以被滥用,通过单个欺骗性攻击启动数据包发起持续时间长达 14 小时的 DDoS 攻击,从而导致创纪录的数据包放大比为 4,294,967,296:1,”来自八个组织的研究人员在联合咨询中写道。“对这种 DDoS 攻击向量的受控测试产生了超过 400mpps 的持续 DDoS 攻击流量。”

一个可滥用的节点以每秒 80,000 个数据包的速率产生如此大的放大率,理论上可以提供 14 小时的数据洪流。在那段时间里,跟踪服务器发送的响应数量的“计数器”数据包将产生大约 95.5GB 的放大攻击流量,发往目标网络。单独的“诊断输出”数据包可能会导致额外 2.5TB 的攻击流量指向目标。

Mitel MiCollab 和 MiVoice Business Express 服务充当将 PBX 电话通信传输到 Internet 的网关,反之亦然。该产品包括一个用于TP-240 VoIP处理接口卡的驱动程序。客户可以使用驱动程序功能对其互联网网络的容量进行压力测试。Mitel 指示客户仅在专用网络内部而不是整个 Internet 上提供测试,但大约 2,600 台服务器无视该指令。

Mitel 周二发布了软件更新,将自动确保测试功能在内部网络中可用

使用这种新方法的 DDoSer 似乎仍在试验它,到目前为止结果并不理想。迄今为止看到的最大攻击达到了大约 53Mpps 和 23Gbps。该攻击的平均数据包大小约为 60 字节,持续时间约为 5 分钟。研究人员表示,通过改进,这些野外 DDoS 可以实现在他们的实验室实验中实现的前所未有的放大倍数。

在咨询中,研究人员写道:

如前所述,通过这种可滥用的测试工具进行放大与使用大多数其他 UDP 反射/放大 DDoS 向量实现的方式大不相同。通常,反射/放大攻击要求攻击者持续向可滥用节点传输恶意有效载荷,只要他们希望攻击受害者。在 TP-240 反射/放大的情况下,这种持续传输并不是发起高影响 DDoS 攻击的必要条件。

相反,利用 TP-240 反射/放大的攻击者可以使用单个数据包发起高影响 DDoS 攻击。对 tp240dvr 二进制文件的检查表明,由于其设计,攻击者理论上可以使服务对单个恶意命令发出 2,147,483,647 个响应。每个响应都会在网络上生成两个数据包,导致大约 4,294,967,294 个放大的攻击数据包被定向到攻击受害者。

对于命令的每个响应,第一个数据包都包含一个计数器,该计数器随着发送的每个响应而递增。随着计数器值的增加,第一个数据包的大小将从 36 字节增长到 45 字节。第二个数据包包含函数的诊断输出,可能会受到攻击者的影响。通过优化每个启动器数据包以最大化第二个数据包的大小,每个命令将导致最大长度为 1,184 字节的放大数据包。

理论上,单个可滥用节点以 80kpps 的速率生成上限 4,294,967,294 个数据包将导致大约 14 小时的攻击持续时间。在攻击过程中,仅“计数器”数据包就会产生大约 95.5GB 的放大攻击流量,发往目标网络。最大填充的“诊断输出”数据包将额外增加 2.5TB 的针对目标的攻击流量。

这将产生来自单个反射器/放大器的攻击流量接近 393mb/秒的持续泛滥,所有这些都是由长度仅为 1,119 字节的单个欺骗攻击发起者数据包造成的。这导致了一个几乎无法想象的放大率 2,200,288,816:1——一个 2200 亿% 的乘数,由单个数据包触发。

最终用户无法采取任何措施来保护自己免受这种新形式的 DDoS 攻击。相反,由部署 Mitel 服务器的组织来正确配置它们。该公告由来自 Akamai SIRT、Cloudflare、Lumen Black Lotus Labs、Mitel、Netscout Arbor ASERT、Telus、Team Cymru 和 Shadowserver Foundation 的研究人员撰写,提供了组织可以遵循的其他措施。

数据,以及随之而来的搜索和提取数据的任务,正在成为日常生活的核心。然而,基于编码的传统 SQL 使用方法并不一定适合所有可能使用您的数据库的人。2022 SQL Freedom Course提供了一条不同的路径,可将 SQL 开放给非编码用户。

该课程由 SQL 高级用户 Sanjeev Krishna 教授。Krishna 从事 SQL 和 PHP 方面的专业工作已有十多年,并且一直在指导同事、朋友和客户如何编写有效的 SQL 查询。凭借那次经验,他开发了一种“无代码”技术,为那些使用计算机方式与程序员不同的人开发 SQL 查询。

长达一小时的课程分为“一口大小”的视频,非常适合在任何规模的组织中进行培训和教育。Krishna 一步一步地解释了如何在后台自动编写代码时开发查询,使用 Flyspeed 等工具并使用示例表。

Krishna 引导观众逐步使用这些工具,仔细构建查询以从示例表中提取。然后他演示了如何优化查询以获得更有效的结果,或根据需要以不同方式解释您拥有的数据,包括分组、过滤和其他技术。

目标不仅仅是学生可以编写简单的查询,而是他们理解理论和方法,以便他们可以轻松地构建自己的查询。它非常适合使用 SQL 的组织或没有编码背景的人希望以最小的难度更好地理解和访问数据。

即使是最具创意的办公室工作,SQL 也越来越多地出现。2022 SQL Freedom Course让任何人都能以19.99 美元的价格更好地利用它,比 200 美元的建议零售价低 90%。

价格可能会发生变化。

Coinbase 是最受欢迎的加密货币交易平台之一,今天宣布它正在阻止访问与俄罗斯个人和实体相关的 25,000 多个区块链地址。

该公司还与美国政府分享了所有封锁地址,以“进一步支持制裁执法”。

Coinbase 的首席法律官 Paul Grewal 补充说,加密货币交易所正在阻止受制裁的参与者开设新账户,并积极侦查逃避禁令的企图。

该禁令涉及世界各国维护的制裁名单,包括美国、英国、欧盟、联合国、新加坡、加拿大和日本。

“例如,当美国在 2020 年制裁一名俄罗斯国民时,它特别列出了三个相关的区块链地址。通过高级区块链分析,我们主动确定了 1,200 多个可能与受制裁个人相关的额外地址,我们将这些地址添加到我们的内部黑名单中, ”格鲁瓦尔说。

“今天,Coinbase 阻止了超过 25,000 个与我们认为从事非法活动的俄罗斯个人或实体有关的地址,其中许多是我们通过自己的主动调查发现的。”

此前,乌克兰副总理米哈伊洛·费多罗夫(Mykhailo Fedorov)还要求所有主要的加密货币交易所封锁俄罗斯人使用的区块链地址,以增加压力并迫使他们对政府在乌克兰的持续战争采取行动。

“不仅要冻结与俄罗斯和白俄罗斯政客有关的地址,还要冻结普通用户的地址,这一点至关重要,”费多罗夫说。

Coinbase 和包括 Binance 在内的其他加密货币交易所拒绝冻结所有俄罗斯用户的账户,但表示他们将遵守美国和欧盟在俄罗斯武装部队入侵乌克兰后对俄罗斯实施的经济制裁。

Binance 和 Coinbase 的发言人补充说,虽然他们不会封锁其平台上的所有俄罗斯账户,但加密货币交易所将采取措施识别所有制裁实体和个人,并封锁他们的账户和交易。

虽然 Coinbase 引用“世界经济自由”来解释这一决定,但 Binance 表示,这是关于“全球人民获得更大的财务自由”,禁止用户访问他们的加密货币“将违背加密货币存在的原因。”

一个名为“Dirty Pipe”的新 Linux 漏洞允许本地用户通过公开可用的漏洞获取 root 权限。

今天,安全研究员 Max Kellermann 负责任地披露了“脏管道”漏洞,并表示它会影响 Linux Kernel 5.8 及更高版本,甚至在 Android 设备上也是如此。

该漏洞被跟踪为 CVE-2022-0847,允许非特权用户注入和覆盖只读文件中的数据,包括以 root 身份运行的 SUID 进程。

凯勒曼在追踪一个破坏了他的一位客户的 Web 服务器访问日志的错误后发现了这个错误。

Kellerman 表示,该漏洞类似于 2016 年修复的 Dirty COW 漏洞 (CVE-2016-5195)。

作为Dirty Pipe 披露的一部分,Kellerman 发布了一个概念验证 (PoC) 漏洞,允许本地用户将自己的数据注入敏感的只读文件中,消除限制或修改配置以提供比通常更大的访问权限.

例如,安全研究员 Phith0n 说明了他们如何利用该漏洞来修改 /etc/passwd 文件,从而使 root 用户没有密码。进行此更改后,非特权用户只需执行“ su root”命令即可获得对 root 帐户的访问权限。

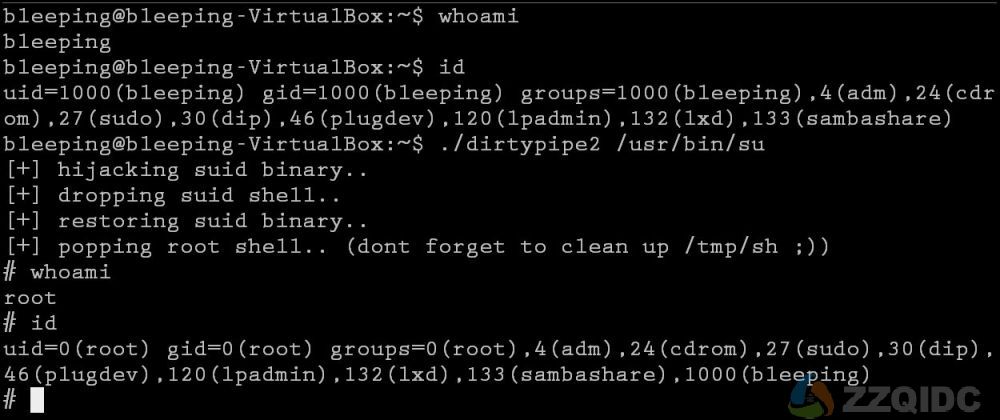

然而,安全研究人员BLASTY的最新漏洞利用 今天也公开发布,通过修补 /usr/bin/su 命令以在 /tmp/sh 中删除 root shell,然后执行脚本,更容易获得 root 权限。

执行后,用户将获得 root 权限,如下面的 BleepingComputer 所示,在运行 5.13.0-27-generic 内核的 Ubuntu 20.04.3 LTS 中。

从 2022 年 2 月 20 日开始,该漏洞已负责任地向各种 Linux 维护人员披露,包括 Linux 内核安全团队和 Android 安全团队。

虽然该漏洞已在 Linux 内核 5.16.11、5.15.25 和 5.10.102 中得到修复,但许多服务器继续运行过时的内核,这使得该漏洞的发布对服务器管理员来说是一个重大问题。

此外,由于使用这些漏洞很容易获得 root 权限,威胁参与者在进行攻击时开始使用该漏洞只是时间问题。恶意软件以前使用过类似的 Dirty COW 漏洞,尽管它更难利用。

对于提供 Linux shell 访问权限的网络托管服务提供商或通常提供对多用户 Linux 系统的 shell 访问权限的大学来说,此错误尤其重要。

Linux 经历了艰难的 12 个月,披露了许多备受瞩目的特权提升漏洞。

其中包括 Linux iSCSI 子系统中的特权提升漏洞、另一个 内核错误、 扩展伯克利包过滤器 (eBPF) 和 Polkit 的 pkexec 组件。

2022 年 2 月,ThreatFabric 的研究人员发现了一个新的安卓银行木马 Xenomorph。它与另一个臭名昭著的银行木马 Alien 存在明显的联系,公用了部分类名和字符串。

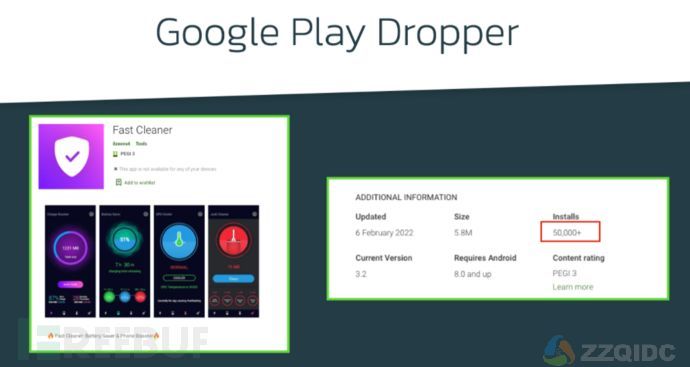

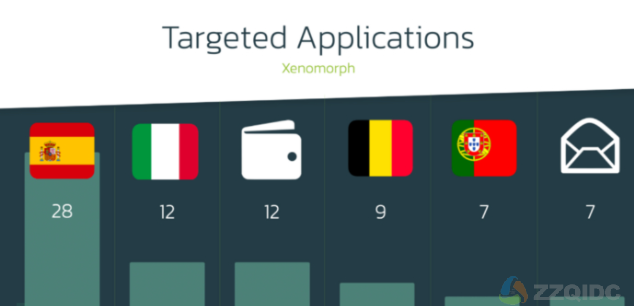

根据遥测数据,Xenomorph 将 56 家不同的欧洲银行作为攻击目标。该恶意软件在 Google Play 上的安装量已经超过 5 万。

Xenomorph 尽管与 Alien 存在关联,但二者的功能则截然不同。可能是 Alien 的开发者转而开发了 Xenomorph 或者是能够接触到 Alien 的代码。当然,这些都是推测。

近来,越来越多的攻击者开始通过 Google Play 进行恶意软件分发。

攻击者冒充应用程序 Fast Cleaner,如下所示:

应用市场

分析确定该应用程序属于 Gymdrop Dropper。Gymdrop 是 2021 年 11 月发现的 Dropper 家族,此前也发现过用于分发 Alien 银行木马。

研究人员发现一批归属于 ExobotCompact.D的恶意软件,在过去的几周内非常活跃。

仿冒程序

这是首次观察到 ExobotCompact.D 与 Alien.A 通过同一个 Dropper 基础设施进行分发,与此同时也发现了全新的恶意软件家族 Xenomorph。

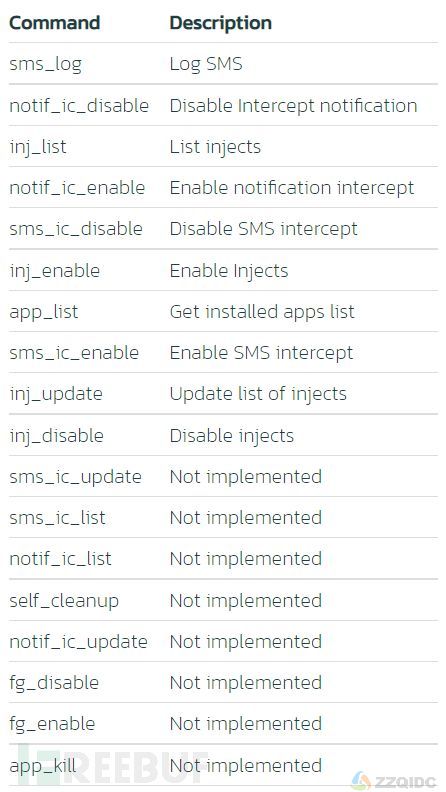

Xenomorph 的功能特性如下所示:

这种技术在安卓银行木马中被广泛使用,主要使用覆盖攻击窃取凭据,结合使用短信和通知拦截记录潜在存在的双因子认证。

该恶意软件的攻击基础设施与 C&C 协议都经过精心设计,可以后续扩展与更新。

int v0 = arg4.getEventType();switch(v0) {case 1: {UtilGlobal.Log("onAccessibilityEvent", "### type: TYPE_VIEW_CLICKED");break;}case 2: {UtilGlobal.Log("onAccessibilityEvent", "### type: TYPE_VIEW_LONG_CLICKED");break;}case 4: {UtilGlobal.Log("onAccessibilityEvent", "### type: TYPE_VIEW_SELECTED");break;}case 8: {UtilGlobal.Log("onAccessibilityEvent", "### type: TYPE_VIEW_FOCUSED");break;}. . .case 0x20: {UtilGlobal.Log("onAccessibilityEvent", "### type: TYPE_WINDOW_STATE_CHANGED");this.windowStateChangedEvent(arg4); // function responsible for injectionsbreak;}case 0x40: {UtilGlobal.Log("onAccessibilityEvent", "### type: TYPE_NOTIFICATION_STATE_CHANGED");this.notificationStateChanged(arg4); // function responsible for logging notificationsbreak;}. . .}

该恶意软件的日志记录功能非常强大,可以收集受害者的应用程序行为数据,即使不在潜在攻击应用程序范围内。

程序内实际上还有很多功能尚未实现,Xenomorph 可能仍然处在起步阶段。但 Xenomorph 在一开始就考虑了模块化设计,便于后续扩展更多功能。

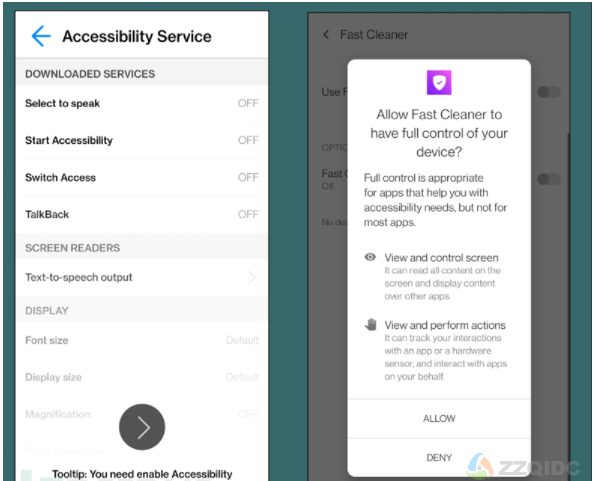

与其他银行木马一样,该恶意软件也以来覆盖攻击机制来欺骗受害者泄露个人信息,然后犯罪分子可以利用这些信息进行诈骗。如果恶意软件在启动时获取了 Accessiblity Services 权限,后续就可以自动赋予自己需要的权限,在设备上静默执行。

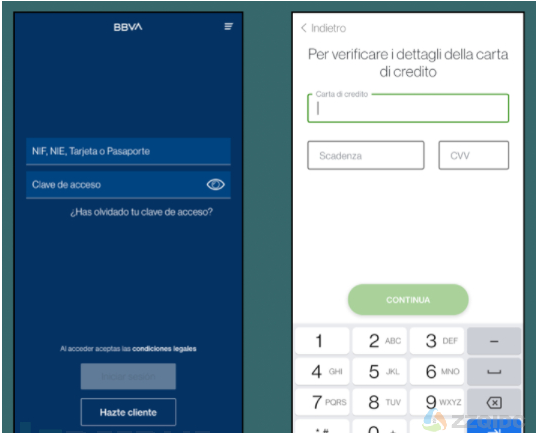

屏幕截图

Xenomorph 的攻击手段仍然是经典的 Accessibility Services 权限覆盖攻击。一旦恶意软件执行,后台服务就会在设备上接收可访问事件。打开的应用程序在目标应用程序列表中时,Xenomorph 就会触发覆盖注入目标应用程序的 WebView Activity。

实现功能的部分代码如下所示:

此外,恶意软件能够滥用辅助功能记录设备上的所有活动。截至目前,收集的信息还只是存在本地设备日志上,但后续可能改动回传到攻击者处。

恶意软件会首先回传已安装应用程序列表,根据存在的应用程序下载相应的覆盖注入模块。Xenomorph 针对西班牙、葡萄牙、意大利和比利时的一些目标居多,也包括一些通用应用程序,如电子邮件和加密货币钱包等。

攻击目标

Xenomorph 依赖于开源项目 Retrofit2 实现 C&C 通信。

Retrofit 是 Square 开发的适用于 Android、Java 和 Kotlin 的 REST 客户端。该库提供了一个强大的框架,用于验证和与 API 交互以及使用 OkHttp 发送网络请求。

在获得无障碍服务权限后,Xenomorph 将首先向 C&C 服务器注册并验证:

通信使用不断变化的 AES 密钥以及消息的哈希值进行加密,使用硬编码密钥的第一条信息格式如下:

之后就可以与 C&C 服务器正常通信,恶意软件通常会定期轮询 C&C 命令。响应如下所示:

coms 支持的命令如下所示:

对外接口

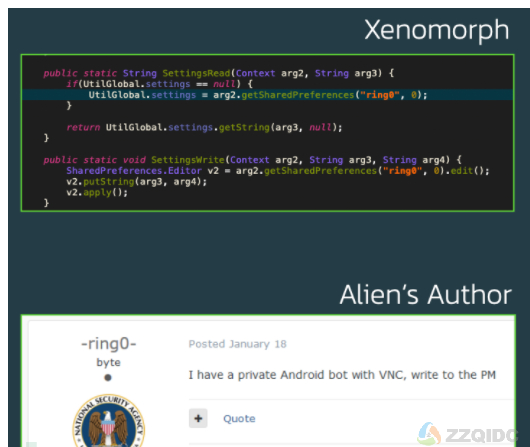

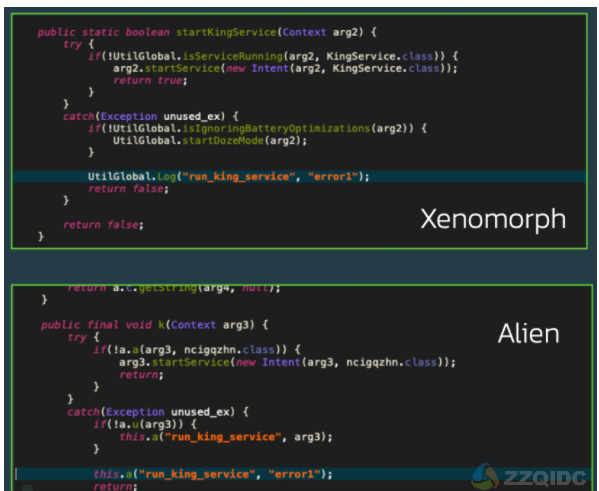

Xenomorph 的风格让人想起另一个强大的 Android 银行木马 SOVA,但该恶意软件实际上与另一个已经存在 2 年多的 Android 银行木马 Alien 存在很多相似之处。

Xenomorph 使用的变量命名风格让人联想到 Alien,最有趣的事实是用于存储 Xenomorph 配置的 sharedPreferences 文件的实际名称:ring0.xml。

这可能看起来像随机的字符串,但它恰好与 Alien 恶意软件开发者的名称一致。

相似之处

如果说这是巧合的话,还有许多非常奇特的日志记录字符串和类名,都与 Alien 是相似的。

相似之处

目前来看,Alien 的功能显然比 Xenomorph 要强大的多。但 Xenomorph 毕竟是新兴的恶意软件,后续可能会做出更多更新。

Xenomorph 的出现再次表明,攻击者对 Google Play 的攻击越来越频繁。Xenomorph 目前是一个普通的 Android 银行木马,但仍然非常有潜力快速发展。

64c0f71d9c903f7b22a193a7844ea98a5f9db62b4dcc139f75f6d9698645f369

76e9359cfa98bb326f544577394b007132db63fd19fedde73a76162744b93c6f

2d6f26c16d29d4e68ece44e3ac558cd557d906684ee1a546ea982e7a64ddf0ce

2877b27f1b6c7db466351618dda4f05d6a15e9a26028f3fc064fa144ec3a1850

simpleyo5.tk

simpleyo5.cf

art12sec.ga

kart12sec.gq

homeandofficedeal.com

近日,Mozilla对火狐(Firefox)网络浏览器进行了带外安全更新,其中包含了两个影响很大的安全漏洞。数据显示,这两个漏洞正在被广泛利用。

这两个零日漏洞被追踪为CVE-2022-26485和CVE-2022-26486,被认为属于Use-After-Free 漏洞,其主要影响可扩展样式表语言转换(XSLT)参数处理和WebGPU进程间通信(IPC)框架。

XSLT是一种基于XML的语言,用于将XML文档转换成网页或PDF文档,而WebGPU是一种新兴的web标准,也被认为是当前WebGL JavaScript图形库的继承者。

以下是对这两个缺陷的具体描述:

CVE-2022-26485 - 在处理过程中删除XSLT参数可能会导致可利用的Use-After-Free 漏洞

CVE-2022-26486 - WebGPU IPC框架中一个意料之外的消息可能会导致Use-After-Free漏洞和可利用的sandbox escape

而通过利用Use-After-Free漏洞,这些缺陷可能被用来破坏有效数据,并在受损的系统上执行任意代码。

Mozilla已经承认收到受入侵的报告,且确认了这两个漏洞的武器化,但没有透露任何与入侵有关的技术细节,也没有透露利用这些漏洞的恶意者的身份。

关于本次入侵,外界普遍认为是奇虎360的安全研究人员王刚、刘家磊、杜思航、黄毅和杨康最先发现并报告了这些缺陷。

鉴于这些漏洞正被积极利用,建议用户尽快升级到Firefox 97.0.2、Firefox ESR 91.6.1、Firefox for Android 97.3.0、Firefox Focus 97.3.0和Firefox Thunderbird 91.6.2版本。

HTTP/3 是 HTTP(超文本传输协议)协议的新版本,是 Web 浏览器和 Internet 页面服务器通信方式的新标准,显着改善了用户体验、更好的性能和更安全的导航。

快速回顾一下,HTTP 协议是 Internet 的中央主干,它管理平台、服务器和设备如何交换信息并从 Web 获取资源,也是我们可以从我们使用的浏览器软件访问网页的主要原因. 我们已经安装在我们的电脑或设备上。

这看起来很原始,但服务器和浏览器的工作方式几乎没有改变,只是上网变得更加优化和安全。

HTTP 协议的最后一次更新是在 2015 年 HTTP/2 版本出来的时候,其中一个主要特点是它可以在 QUIC 上工作(是的,我们这里还有另一个术语要学习),这是一种新的传输方式来自服务器的数据,针对设备从一个地方移动到另一个地方不断改变互联网网络的新时代进行了优化。

QUIC基于UDP,不需要在服务器和浏览器之间接收“确认响应”来接收部分或全部网站,这将带来更快的加载速度和更敏捷的网站,而不会像其他协议一样忽视安全性.

QUIC 协议由 Google 于 10 多年前开发,并被供应商中立的标准组织Internet 工程任务组 (IETF)采用,当时他们开始设计和制定新的 HTTP/3 标准。在咨询了来自世界各地的专家之后,IETF 做出了一些改变来开发自己的 QUIC 版本,我们现在将看到它在运行中。

优化一个用 WordPress 制作的网站需要考虑不同的点,一个是减小图像的大小以节省几秒钟的加载时间。WebP 格式来解决这个问题,这就是我们今天要讨论的内容。

在不改变您的照片和其他图像的外观的情况下,WebP 是一种由 Google 开发的现代格式,它不会影响质量或清晰度,让您的网站看起来漂亮而有光泽,但重量更轻。您是否知道,平均而言,网站 50% 的权重是由图片大小决定的?好吧,使用 WebP,您可以在不损失任何东西的情况下显着减轻体重。除了节省托管计划的存储空间、包裹的每月流量和提高加载速度外,谷歌还喜欢你使用它。有足够的理由开始工作并将 WordPress 网站的图像转换为 WebP。

让我们深入一点。

正如我们已经看到的,WebP 是一种新的图像文件格式,正在获得越来越多的追随者。通过使用 WebP 图像格式,您的图像文件大小将比 PNG 和 JPG 格式小 25-30%,但不会损失质量。如果图像是降低 WordPress 速度的问题,将它们转换为 WebP 格式可以提高加载速度和速度测试分数。此外,最新的浏览器(例如 Google Chrome、Firefox 和 Microsoft Edge)的桌面版和移动版都支持 WebP。

除了使用 CDN 和缓存插件外,在 WordPress 网站上使用 WebP 处理 Web 图像也成为一种好习惯。从 WordPress 5.8 开始,引入了规范,您可以在本地使用 WebP 图像,但如果您不是最新版本,或者需要向后转换现有图像,那么您需要使用插件。让我们看看它是如何完成的。