本地不含中文语言包,需要下载语言包

windows2012 中文语言包

百度网盘:链接:https://pan.baidu.com/s/16tDbcw-HG7RwYvfqP2W34Q?pwd=0527

提取码:0527

下载到您,windows2012英文系统服务器,桌面上面,进行解压。

解压后把zh-cn下的lp文件,复制或剪切到 桌面 一边选择安装。

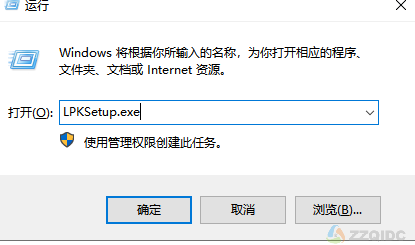

首先:服务器右下角,点击,运行 输入“LPKSetup.exe”

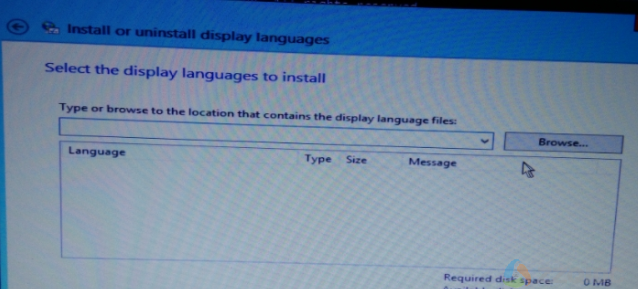

出现下图: 弹窗后,单击“install display languages” 点击

单击“browse...”来选择语言包

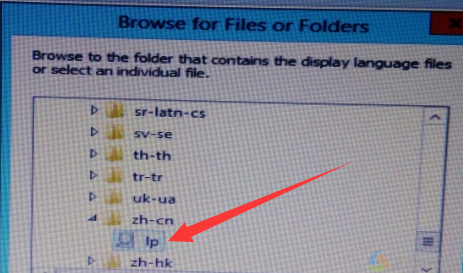

展开文件夹,找到服务器桌面下载好的中文语言包,依次展开如下,选择zh-cn下的lp(红色箭头文件)单击OK

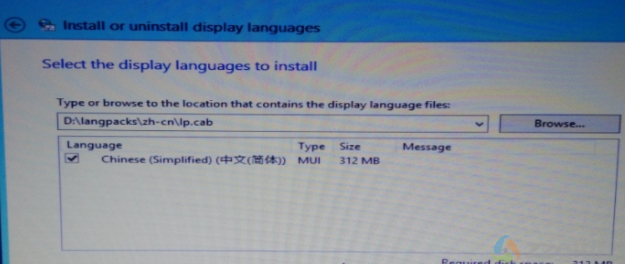

显示简体中文,没错,然后“next”

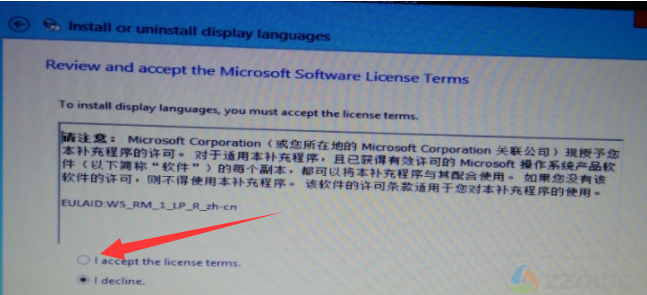

选择“i accept the license terms”

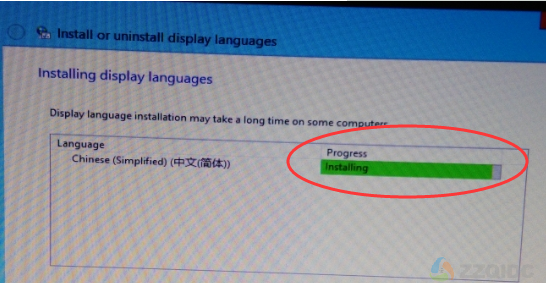

开始安装了,这需要一段时间(大概30分钟最慢1小时)

继续等待中。。。。。

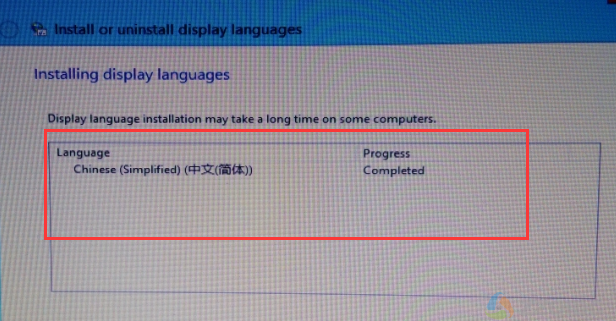

加载完成。。。。

继续:

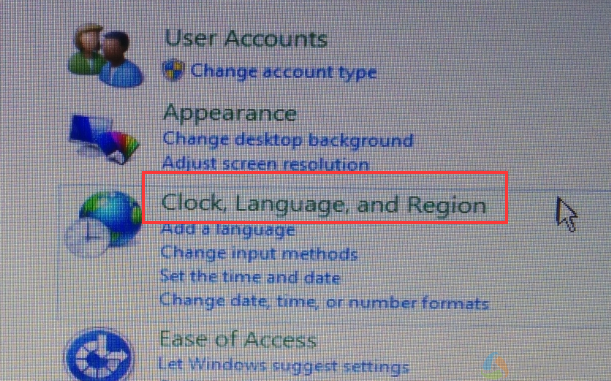

将鼠标移至左下角,鼠标右键,弹出如下菜单,选择“control panel”(控制面板)

选择“clock,language,and region”展开语言栏

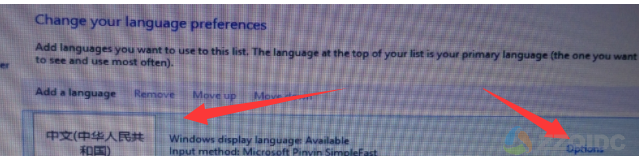

看这里,已经加载了中文语言包,单击右边的“options”

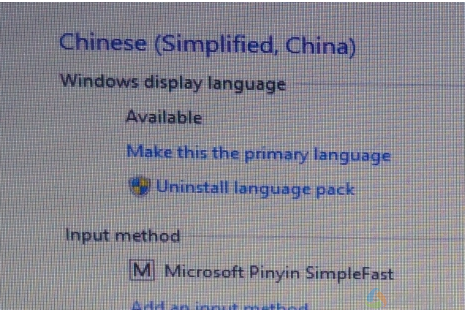

在新窗口,选择“make this the primary language”,使中文成为主要显示语言

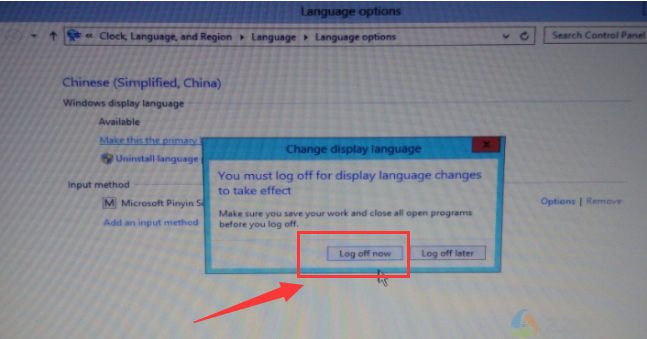

这里提示在注销重新登陆后,就可以看到中文界面了,选择“log off now”

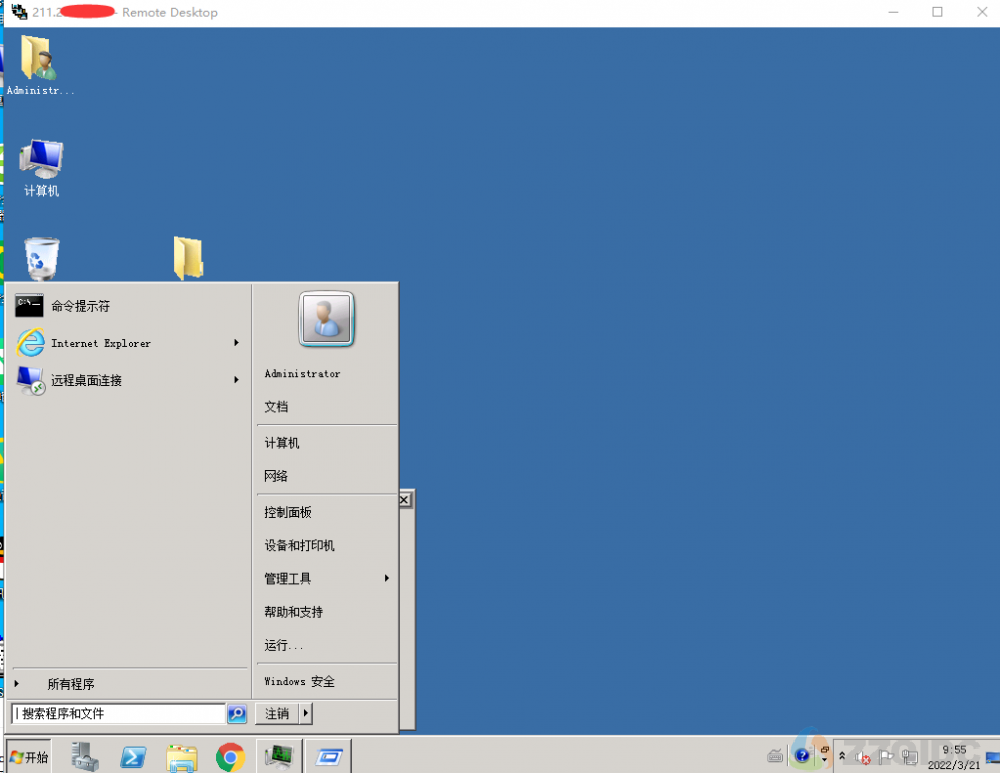

重新登录就可以看到中文

Linus Torvalds 发布了 Linux 内核的 5.17 版。

“所以我们在这个发布周期结束时有额外的一周,我很高兴地报告它确实非常平静,”Torvalds 在他的每周内核状态帖子中写道。“我们本可以跳过它而没有太多的缺点,但我们确实得到了一些最后一刻的恢复和修复,并避免了一些本来可以作为稳定饲料的棕色纸错误,所以一切都很好,”他补充道.

5.17 版的突出特点包括:

Linux 是 Linux,新版本还包括一个奇怪的修复,它修复了一个古老的错误,该错误可能导致操作系统在弹出软盘时挂起。

Torvalds 在结束他的帖子时指出,“大约十几个拉取请求”已经针对 5.18 版本的内核到达。

“我很欣赏早期的拉取请求:它给了我一种温暖而模糊的感觉,‘这一切都在充足的时间内准备好了’,”他写道,然后他认为统计数据表明“5.18 将比 5.17 大一点。 ,但希望没有一些戏剧性。”

内核的 5.18 版本有望首次亮相英特尔的“软件定义的硅”计划——英特尔几乎对这项技术保持沉默,除了邮件列表中关于允许支付以启用处理器中不同功能的功能的提示. 下一个内核还计划为 AMD EPYC(霄龙)服务器 CPU 带来改进,为 NVMe 提供更好的直通,以及新的随机数生成代码——以及通常的修复包和大大小小的功能。®

众所周知,Mozilla公司开始使用一种新方法来识别其Firefox浏览器的安装。根据现有数据,每次下载唯一的 dltoken 标识符被集成到通过开发人员官方网站分发的 Windows 操作系统的 Firefox exe 文件中。

这意味着对于同一平台的安装存档的多次连续下载将导致下载具有不同校验和的文件,因为标识符直接集成到安装文件本身中。同时,在 Linux 中从浏览器或命令行下载安装程序时,始终会下载相同的 exe 文件。不包含可执行文件的浏览器存档在多次下载期间也保持不变。

根据可用数据,您可以通过在浏览器设置中停用遥测来禁用dltoken记帐。此选项不适合初始安装,因为在首次从站点加载数据时,更改浏览器本身中的遥测设置不会影响服务器上的数据替换。

据报道,您可以通过直接从ftp.mozilla.org下载获得没有 ID 的 Firefox 安装文件。也许 .exe 文件中标识符的集成是由于开发人员希望将首次安装与遥测和 Google Analytics 标识符与实际应用程序下载相关联。通过收集这些数据,您可以确定下载和安装差异的原因,以了解哪些安装是由哪些下载引起的。

Microsoft 发布了一个新的 Windows 11 版本,其中包含针对已知问题的一长串更改、改进和修复,适用于所有将安装推送到开发频道的 Windows 11 Insider Preview Build 22579 的 Windows 预览体验成员。

然而,该版本的亮点是针对希望从 BitLocker 加密中排除 USB 可移动驱动器的 Windows 管理员的新策略。

“这将解决内置于摄像机、录音机、会议系统、医疗设备等专用设备中的存储自动或意外加密的问题,”Windows Insider 团队表示。

“启用此策略后,您将无法加密排除列表中的存储,并且如果您将此类存储连接到设备,同时‘拒绝对不受 BitLocker 保护的可移动驱动器的写入访问权限,您将不会被提示加密' 策略已启用。”

目前,新策略只能由 IT 管理员通过移动设备管理 (MDM) 和使用 OMA-URI(开放移动联盟统一资源标识符)设置的 Windows 客户端自定义配置文件进行配置。

管理员必须通过从加密中排除存储的详细程序要求他们 收集他们想要排除的设备的硬件 ID ,并使用今天公告中详述的步骤在 Intune 中配置 BitLocker 排除列表策略。

微软要求 Windows Insiders 对新政策进行调整,以使用“安全和隐私”>“BitLocker 和设备加密”下的反馈中心 (WIN + F) 提交他们的任何反馈。

新版本还对“开始”菜单和“已启动”应用程序进行了各种更改和改进,包括在“开始”应用程序中命名应用程序文件夹的能力以及可以固定到任务栏的“开始”应用程序中的站点建议。

“要找到这个新功能,请启动“入门”应用程序并导航到“我们认为你会喜欢的应用程序和网站”页面,”Windows Insider 团队补充道。

“单击页面上建议的任何站点,将其固定到您的任务栏,这样您就可以一键访问您关心的站点。”

此外,微软从 Media Player 版本 11.2202.42.0 开始增加了对 CD 播放更新的支持,并通过与 Office for the Phone 应用程序的更深入集成来支持 Office 文档的连续性。

Redmond 还发布了新的 ISO,允许内部人员执行当前版本的全新安装,可以从 此处下载 ISO 。

OpenSSL 已发布安全更新以解决库中的漏洞,如果利用该漏洞,将激活无限循环功能并导致拒绝服务条件。

拒绝服务攻击可能不是最具灾难性的安全问题。但是,它仍然可能对受影响的人造成重大业务中断、长期财务影响和品牌声誉下降

对于像 OpenSSL 这样的软件来说尤其如此,这是一个被许多大型在线平台使用的无处不在的安全通信库。因此,任何影响图书馆的漏洞都会对 大量用户产生重大影响。

在这种情况下,高严重性 OpenSLL 问题在于 BN_mod_sqrt() 函数上的一个错误,如果提供一个恶意制作的证书进行解析,它将进入无限循环。

证书必须包含压缩形式的椭圆曲线公钥或带有以压缩形式编码的基点的椭圆曲线参数,以触发缺陷

“由于证书解析发生在证书签名验证之前,因此任何解析外部提供的证书的过程都可能受到拒绝服务攻击,”OpenSSL 的安全通知中描述道。

“在解析精心制作的私钥时也可以达到无限循环,因为它们可以包含明确的椭圆曲线参数。”

不幸的是,这个问题影响了相当多的部署场景,例如:

该漏洞被跟踪为CVE-2022-0778,影响 OpenSSL 版本 1.0.2 至 1.0.2zc、1.1.1 至 1.1.1n 和 3.0 至 3.0.1。

谷歌的安全研究员 Tavis Ormandy 发现了证书解析漏洞,并于 2022 年 2 月 24 日向 OpenSSL 团队报告了他的发现

昨天发布的修复版本是 1.1.1n 和 3.0.2,而只有 1.0.2 的高级用户将通过 1.0.2zd 获得修复

由于 1.0.2 版本在解析证书的过程中不解析公钥,因此无限循环的触发比其他版本稍微复杂一些,但还是可行的。

OpenSSL 1.0.2 已达到 EOL 且不积极支持,因此建议非高级用户尽快升级到新的发布分支。

尽管 OpenSSL 并未表示该漏洞已被威胁行为者使用,但意大利国家网络安全机构 CSIRT 已将其标记为在野外积极利用。

Bleeping Computer 已联系 OpenSSL 团队要求澄清这一点,他们告诉我们他们目前不知道有任何积极的利用。

即使这方面的信息混杂在一起,利用的低复杂性和已发布的信息也将允许威胁参与者在未来快速测试和利用漏洞。

OpenSSL 发言人与 Bleeping Computer 分享了以下声明:

该漏洞并不难利用,但影响仅限于 DoS。利用此漏洞成为问题的最常见情况是 TLS 客户端访问提供有问题证书的恶意服务器。如果 TLS 服务器使用客户端身份验证(这是一种不太常见的配置)并且恶意客户端尝试连接到它,则它们可能会受到影响。很难猜测这将在多大程度上转化为积极利用。

由于大多数用户从第三方获取 OpenSSL,因此没有集中的权限来计算升级统计信息,因此无法估计有多少易受攻击的部署。

没有什么可以替代实际使用系统来测试它并确保它是安全的。Complete 2022 PenTest & Ethical Hacking Bundle提供了深入了解系统实践、发现潜在弱点并加强其抵御攻击的方法。

该捆绑包中的所有六门课程均由 iCollege 团队教授。iCollege 成立于 2003 年,旨在满足需要灵活和自定进度学习的忙碌专业人士的需求。每门课程都可以终身使用,分为简短且重点突出的课程,便于练习、参考资料并提高您的技能。

该捆绑包分为实践课程和考试准备。如果您是白帽工作的新手,或者一直专注于 IT 的其他领域,请从动手黑客的基础课程开始。使用虚拟机,您将学习常见的攻击和扫描以发现弱点。

随着您的技能提高,您可以继续学习使用 Kali Linux 进行实际渗透测试以及缓冲区溢出、跨站点脚本攻击和端口重定向等攻击的课程。虚拟实验室创建了一个法律实践空间来试验和测试不同的攻击,了解它们的运作方式,以及如何在它们通过之前对其进行干预。

一旦您对自己的技能水平感到满意,您就可以为考试做好准备。对于那些开始网络安全的人,第一门课程着眼于 EC 委员会的认证道德黑客 (CEH) 认证。更有经验的白帽子可以专注于 CompTIA 的 PenTest+ 认证或 CertNexus 的 CyberSec First Responder。这三者都提供了宝贵的实践,并帮助您为未来的网络安全事业奠定基础。

白帽黑客对网络和系统的安全性越来越重要。Complete 2022 PenTest & Ethical Hacking Bundle可帮助您以 49 美元的价格开发这些技能,比建议零售价 1770 美元低 97%。

价格可能会发生变化。

披露:合作的 StackCommerce 交易。为了参与此交易或赠品,您需要在我们的 StackCommerce 商店中注册一个帐户。要了解有关 StackCommerce 如何处理您的注册信息的更多信息,请参阅StackCommerce 隐私政策。此外从通过 StackCommerce 进行的每笔销售中赚取佣金。

该解决方案为在 Hyper-V、vSphere、VMware、Windows 和 Linux 服务器、笔记本电脑、NAS 等设备上运行的虚拟机实施数据备份和恢复功能

未经身份验证的远程攻击者可以利用这两个问题执行任意代码,从而可能导致目标系统的完全接管。

“Veeam Backup & Replication 中的多个漏洞(CVE-2022-26500、CVE-2022-26501)允许远程执行恶意代码而无需身份验证。这可能会导致获得对目标系统的控制权。” 阅读公司发布的公告。“Veeam 分发服务(默认为 TCP 9380)允许未经身份验证的用户访问内部 API 功能。远程攻击者可能会向内部 API 发送输入,这可能导致恶意代码的上传和执行。”

这些缺陷存在于 Veeam 分发服务中,该服务允许未经身份验证的用户访问内部 API 函数。Positive Technologies的 Nikita Petrov 报告了这两个漏洞。

CVE-2022-26504 影响用于 Microsoft System Center Virtual Machine Manager (SCVMM) 集成的组件。没有管理域凭据的攻击者可以利用此问题实现远程代码执行。

CVE-2022-26503 影响 Veeam Agent for Microsoft Windows,攻击者可以利用它来提升权限并将任意代码作为本地系统运行。

— PT SWARM (@ptswarm) 2022 年 3 月 14 日

Veeam 修复了 Veeam Backup & Replication 中的 Unauth RCE (CVE-2022-26500、CVE-2022-26501) 和 Veeam Agent for Microsoft Windows 中的本地权限提升 (CVE-2022-26503),这是我们的研究员@ultrayoba发现的。

咨询:https: //t.co/tRYsKBn3HD pic.twitter.com/0zMluR7Zki

这两个问题都会影响 Veeam Backup & Replication 9.5、10 和 11 版,遗憾的是,9.5 版的安全补丁不可用。

供应商建议禁用 Veeam 分发服务作为临时缓解措施。

攻击者可以通过使用无效的显式曲线参数制作格式错误的证书来触发漏洞。

“计算模平方根的 BN_mod_sqrt() 函数包含一个错误,该错误可能导致它对于非素数模数永远循环。在内部,当解析包含压缩形式的椭圆曲线公钥或带有以压缩形式编码的基点的显式椭圆曲线参数的证书时,会使用此函数。” 阅读此缺陷的公告。“可以通过制作具有无效显式曲线参数的证书来触发无限循环。”

该漏洞影响 OpenSSL 版本 1.0.2、1.1.1 和 3.0,该项目的维护者通过发布版本 1.0.2zd(针对高级支持客户)、1.1.1n 和 3.0.2 解决了该漏洞。

该漏洞也会影响 OpenSSL 1.1.0,但它已不受支持且不再接收更新。

此漏洞的修复程序由 Google 的 David Benjamin 和 OpenSSL 的 Tomáš Mráz 开发。

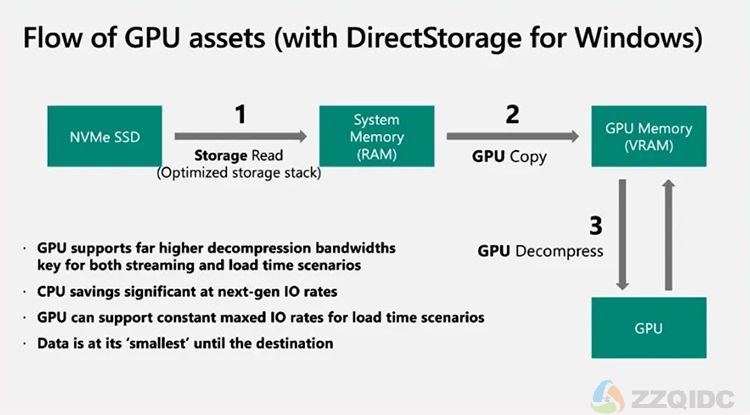

微软宣布,对 DirectStorage 技术的支持已可用于 PC 游戏。实施该技术的图书馆以及必要的工具和文档已经出现在公共领域。简而言之,这项技术让显卡几乎可以直接从 SSD 接收数据。

根据 DirectX 开发者博客,任何在 Windows 10 和 11 上运行的 PC 游戏现在都可以使用 DirectStorage 技术。“这个公共 SDK 利用当今 SSD 的强大功能,开创了 PC 游戏快速加载、详细世界的新时代,”博客中写道。

早在 2020 年 9 月,微软就承诺将 DirectStorage 技术添加到最初用于 Xbox Series X | S 游戏机的台式电脑中。鉴于实施周期较长,DirectStorage 支持最终在最新的 Windows 11 系统和 Windows 10 中结束也就不足为奇了。但是,据微软称,新版本的操作系统中还有一些额外的优化,该公司认为 Windows 11成为 PC 游戏的最佳选择。

DirectStorage 技术在 PC 游戏中引入了一种新的 I/O 模型,可在将数据从 SSD 传输到显卡时卸载 CPU。通过使用它,可以在此过程中以最少的 CPU 和操作系统干预将游戏数据从 SSD 批量传输到显卡。还假设 GPU 将解包这些数据,从而释放 CPU 资源用于其他工作——环境物理和游戏 AI 的计算。

对 DirectStorage 的支持将加快从任何类型的 SSD 加载游戏的速度。然而,根据微软的解释,具有现代 PCIe 接口的 NVMe 驱动器将提供最佳性能。

有关支持 DirectStorage 的游戏的更多细节将在下周的 GDC 上公布。众所周知,支持该库的首批游戏之一将是日本动作 RPG Forspoken,该游戏将于 2022 年 10 月推出。

正如微软所承诺的那样,在 DirectStorage 之后的下一步是在 GPU 中实现数据解压缩,这一功能将使开发人员能够更好地控制硬件及其资源。

移动安全公司 Zimperium 发布了其年度移动威胁报告,其中过去一年的安全趋势和发现为预测 2022 年的未来奠定了基础。

总体而言,与往年相比,移动平台上的恶意行为者的关注点有所增加,这主要是由于全球劳动力推动远程工作。

这种关注体现在更显着的恶意软件分发量、网络钓鱼和网络钓鱼攻击,以及发现和利用零日漏洞的更多努力。

零日漏洞是公开披露或积极利用的漏洞,供应商或开发人员没有提供修复程序。由于修复零日漏洞至关重要,供应商通常会在安全更新被披露后立即发布。

然而,根据 Zimperium 的客户统计数据和为该报告进行的一项调查,在 BYOD(自带设备)环境中工作的人中,只有大约 42% 的人在发布后两天内应用了高优先级修复程序。

大约三分之一的人需要长达一周的时间,而显着的 20% 的人在达到两周标记之前没有修补他们的移动设备。

2021 年,参与者更多地关注远程劳动力或本地移动设备,导致恶意网络扫描和中间人 (MiTM) 攻击增加。这些攻击旨在窃取敏感信息,这些信息在针对企业网络的更重大攻击中起着至关重要的作用。

2021 年世界每个地区最普遍的威胁如下:

在全球范围内,2021 年受 Zimperium 保护的所有端点中有 23% 遇到了移动恶意软件问题,其次是 MiTM (13%)、恶意网站 (12%) 和扫描 (12%)。

移动操作系统市场由 Android 和 iOS 的双头垄断主导,因此不可避免地,任何频谱下的所有比较都围绕这两者进行。

关于 2021 年的安全性,Android 似乎通常比 iOS 更容易受到攻击,但后者往往存在更严重的漏洞。

从数量上看,Android 2021 年发现的漏洞为 574 个,较 2020 年的 859 个显着减少,其中 79% 的漏洞具有攻击复杂性低的特点。此分类表示易于利用的缺陷。

在 574 个 Android 缺陷中,135 个(23%)的 CVSS 分数高于 7.2,而 18 个被评为严重。

在 iOS 上,安全研究人员在过去一年中发现了 357 个新漏洞,但其中只有 24% 被认为是低复杂性漏洞。

此外,只有 63 个 (17%) 的 CVSS 严重性等级高于 7.2,但其中 45 个缺陷是严重的,这意味着利用它们可能会对设备造成重大损害。

这使得 iOS 成为更具挑战性但更有利可图的目标,因为这些缺陷很难付诸行动,但回报更大。

2021 年的零日统计数据证实了这一假设,在 2021 年针对移动设备的所有 17 次利用零日攻击中,iOS 漏洞占 64%。

Zimperium 的报告中写道:“2021 年,针对 Apple iOS 和 Apple WebKit 的 11 个单独的零日漏洞被暴露,占当年所有零日漏洞的 19% 。 ”

Zimperium 还分析了 Google Play Store 和 Apple App Store 上金融、医疗保健、零售和生活方式类别中最受欢迎的应用程序。结论是,应用程序是移动设备的重大安全责任点。

最值得注意的是,80% 的 Android 金融应用程序使用易受攻击的加密,而 82% 的 iOS 零售应用程序没有任何代码保护功能。

随着移动设备在生活和工作中的重要性不断提高,智能手机用户数量达到新高,预计威胁行为者将继续努力攻击移动用户。

即使半导体短缺导致 2022 年的供应问题,智能手机出货量预计仍为 14.3 亿部。不幸的是,其中许多设备将成为大型组织安全链中最薄弱的环节,因此它们将成为熟练黑客的目标。

Zimperium 的调查显示,今天 84% 的安全专业人员已经在移动设备上启用了 Microsoft Office 365,其中 38% 的人正在第二阶段保护这些部署。

该统计数据完美地反映了在剧烈变化期间有多少组织牺牲了严格的安全控制来支持生产力和业务连续性。

与前几年相比,谷歌 (Android) 和苹果 (iOS) 在安全性方面都取得了长足的进步,他们的移动系统足够强大,可以排除简单的漏洞利用。

今天,威胁参与者被迫发现并链接多个漏洞以实现有意义的目标,因此这些攻击变得越来越难以实施。

在过去的一年中,一些最值得注意的移动安全发现和修复是:

虽然现在确切知道 2022 年会发生什么还为时过早,但我们应该期待更多相同的情况。

因此,确保设备安全的关键是将已安装应用程序的数量减少到最低限度。不幸的是,您使用的应用程序越多,您的数据风险就越大。

最后,通过应用可用的安全更新使您的移动操作系统保持最新状态,对于 Android,请使用 AV 工具、激活 Play Protect 并定期查看应用权限。