网络钓鱼攻击者正在积极滥用 Calendly 来启动一个巧妙的序列,以诱骗目标在网络钓鱼页面上输入他们的电子邮件帐户凭据。

Calendly 是一款非常流行的带有 Zoom 集成的免费日历应用程序,用于安排会议和约会,并且通常被组织用于发送即将举行的活动的邀请。

因此,使用它发送恶意链接与大多数受害者的日常工作背景非常吻合,因此这些尝试不太可能引起怀疑。

此外,由合法平台生成和发送的电子邮件通常被电子邮件安全工具认为是可信的,因此它们往往会到达目标收件箱而不是垃圾邮件文件夹。

最后,Calendly 允许新用户在平台上注册,而无需输入信用卡信息或任何其他身份证明,使其成为一个容易被滥用的平台。

据 INKY 分析师报道,Calendly 滥用的最初迹象始于 2 月底,他们在发布前与 Bleeping Computer 分享了他们的报告。

滥用 Calendly 进行网络钓鱼攻击

网络钓鱼攻击始于 Calendly 平台上生成的网络钓鱼电子邮件,通知收件人他们收到了新的传真文档。

为了创建这些电子邮件,威胁参与者滥用了 Calendly 功能,该功能允许用户创建自定义邀请电子邮件和“添加自定义链接”功能以在活动页面上插入恶意链接。

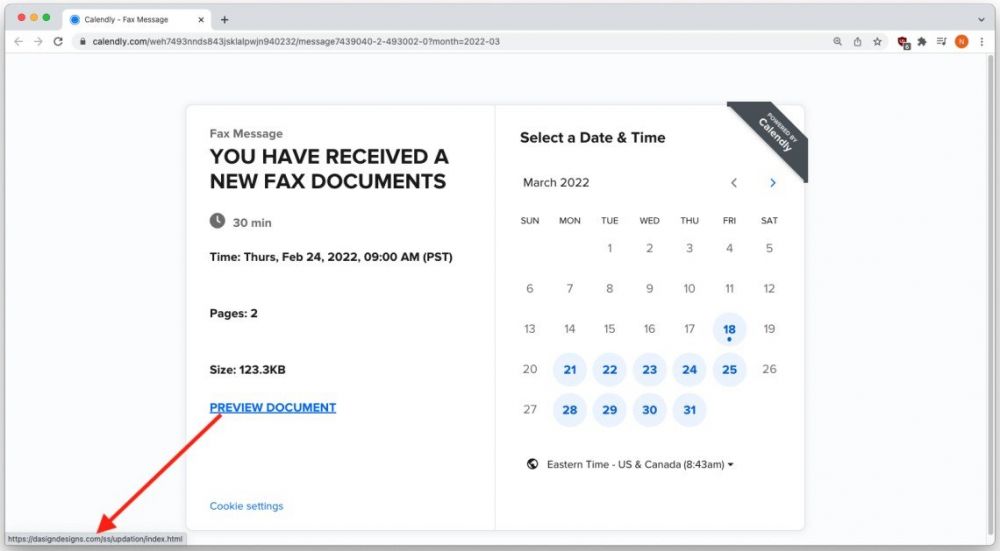

该链接嵌入在“查看文档”按钮中并注入日历屏幕,因此如果单击,它会将收件人带到用于窃取登录凭据的实际网络钓鱼登录页面。

Calendly 邀请中嵌入的恶意链接 (INKY)

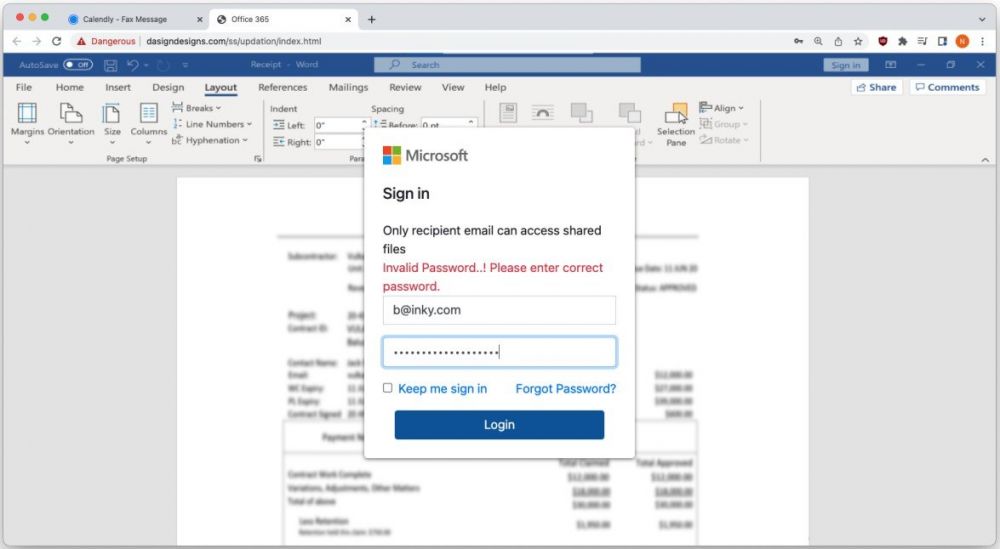

INKY 发现,无论这次网络钓鱼活动中的诱饵如何,登录页面总是冒充 Microsoft 登录表单,并且文档在背景中被模糊化。

在对话框中输入的任何凭据都将直接发送给威胁参与者,而由于据称输入了错误的密码,受害者将被提示再次输入它们。

虚假错误提示受害者重新输入其凭据 (INKY)

这是当今网络钓鱼活动中普遍存在的一种技巧,因为强制用户输入其凭据两次可以最大程度地减少因拼写错误而窃取密码的机会,有时甚至有助于窃取两个帐户凭据。

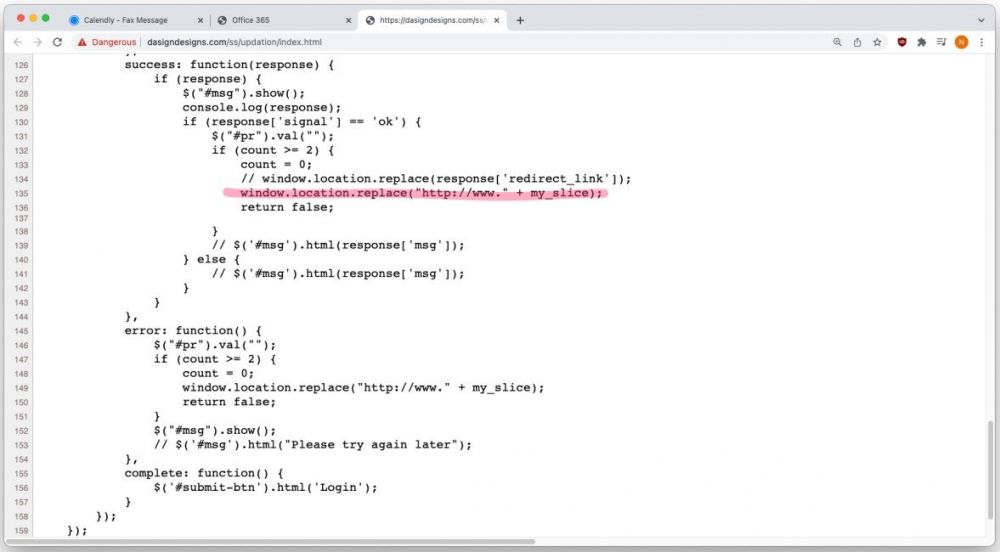

在第二次尝试后,受害者会自动重定向到他们输入的电子邮件帐户的域,以最大限度地减少受害者意识到入侵的机会。

动态重定向的 HTML 代码 (INKY)

需要注意什么

虽然这是网络钓鱼攻击者第一次滥用 Calendly 平台,但该活动中使用的所有其他技巧都是相当标准的。

其中包括生成从合法在线服务发送的恶意消息、要求用户登录以在后台查看模糊文档、强制受害者输入他们的凭据两次,以及最后将他们重定向到可信赖的网站。

此活动中有两个明显的欺诈迹象,即要求使用 Microsoft SharePoint 凭据查看 Calendly 托管的内容和钓鱼页面上的 URL,该页面既不在 Microsoft 也不在 Calendly 域上。

最后,使用密码管理器是绕过所有这些技巧的一种简单方法,特别有利于粗心的用户,因为如果登录页面上的 URL 与存储在保险库中的 URL 不匹配,则不会填写凭据。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号