谷歌的威胁分析小组揭露了一个名为“EXOTIC LILY”的威胁行为者组织的行动,该组织是与 Conti 和 Diavol 勒索软件操作相关的初始访问代理。

这个特定的组织首先被发现利用 Microsoft MSHTML ( CVE-2021-40444 )中的零日漏洞,因此它引发了谷歌研究人员作为潜在复杂威胁参与者的兴趣。

经过进一步调查,确定“EXOTIC LILY”是一个初始访问代理,它使用大规模网络钓鱼活动来破坏目标企业网络,然后将这些网络的访问权限出售给勒索软件团伙。

在高峰期,EXOTIC LILY 在一天内向 650 个组织发送了 5,000 多封电子邮件,显示了网络钓鱼活动的广泛性。

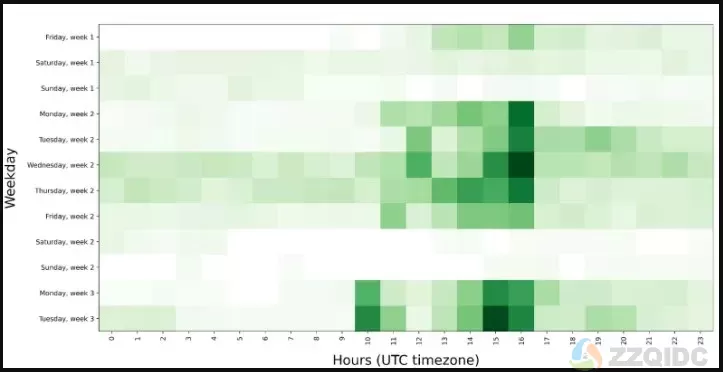

在分析了黑客组织的活动后,TAG 发现威胁参与者主要在工作日的上午 9:00 到下午 5:00 EST 工作,而在周末记录的活动很少。

此外,小组成员在与目标共享链接之前执行后端技术任务,例如自定义业务提案模板或将恶意软件有效负载上传到合法的文件共享服务。

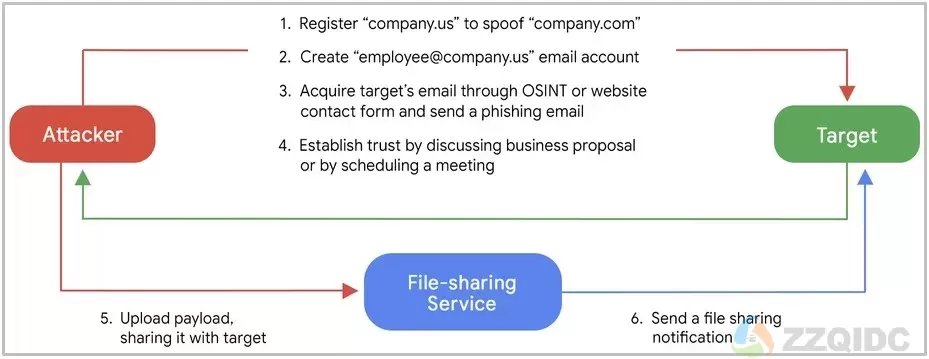

从操作的角度来看,攻击链遵循严格的形式,从注册欺骗域开始,然后使用它发送电子邮件,与目标建立关系,最后通过文件托管服务共享有效载荷。

使用的域与被欺骗组织的实际域名相同,但在不同的 TLD 上注册,例如“.us”、“.co”或“.biz”。

参与者通过开源情报获取目标的电子邮件地址,或使用网站的联系表发送虚假提案。

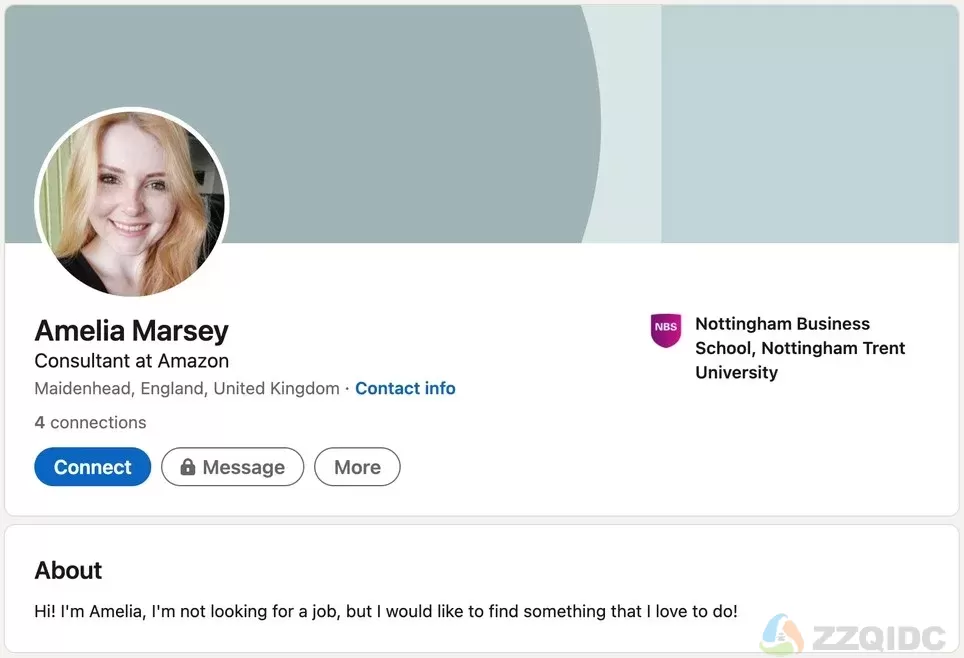

EXOTIC LILY 运营商甚至在 LinkedIn 上创建了虚假的社交媒体账户,声称他们在这个被欺骗的组织中工作,使用 AI 生成或直接从实际员工那里窃取的图像。

由 EXOTIC LILY 在 LinkedIn (Google)上创建的假角色

这一切都是为了完成合法性的虚假形象,同时严格围绕讨论提案的设计或服务要求进行初始沟通。

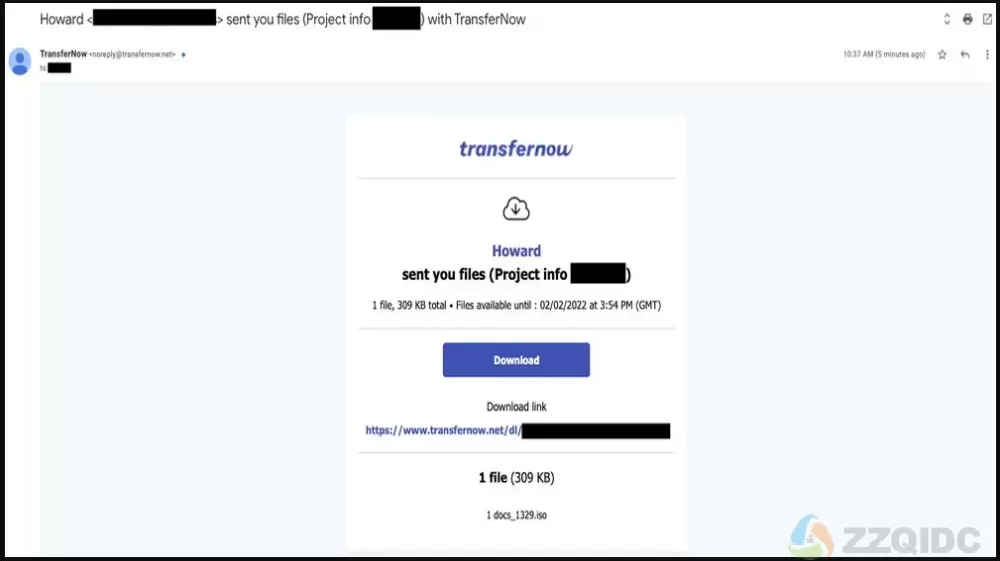

一旦受害者放松警惕,Google TAG 称攻击者通过 TransferNow、TransferXL、WeTransfer 或 OneDrive 共享下载链接,从而导致BazarLoader 恶意软件的下载。

Abnormal Security 上周披露的类似 BazarLoader 网络钓鱼活动中使用了这些相同的文件共享服务。

首次发现时,该组织的恶意软件以文档文件的形式出现,试图利用 CVE-2021-40444 漏洞。后来,攻击者将交付表单更改为包含 BazarLoader DLL 和 LNK 快捷方式的 ISO 档案。

谷歌的分析师在这些样本中发现了定制的迹象,但这可能是由向 EXOTIC LILY 提供恶意软件的其他参与者完成的。

本月,该小组继续使用 ISO 文件,但现在合并了一个包含自定义加载程序的 DLL,这是以前使用的第一阶段加载程序的高级变体。

该加载程序会释放一种名为“Bumblebee”的恶意软件,使用 WMI 收集系统信息并将所有内容泄露到 C2。

Bumblebee 还可以接收来自远程参与者的命令,并下载和运行额外的有效载荷。此时,提取的文件是 Cobalt Strike。

虽然 EXOTIC LILY 的活动与 Conti 自己的业务重叠,但谷歌的威胁分析师认为,它是一个完全专注于建立初始网络访问的独特威胁行为者。

“虽然这些关系(与其他团体)的性质仍不清楚,但 EXOTIC LILY 似乎作为一个单独的实体运作,专注于通过电子邮件活动获取初始访问权限,后续活动包括部署 Conti 和 Diavol 勒索软件,这是由一组不同的演员表演,”详细介绍了 谷歌的报告。

值得注意的是,最近孔蒂内部消息的泄露反映了一个蓬勃发展的犯罪集团,其专门部门具有独特的角色和中央协调。

此外,Conti/Ryuk 操作一直与 TrickBot 组织及其恶意软件操作(即 Diavol、TrickBot、BazarBackdoor 和 Anchor)有着密切的联系。

最近,研究人员发现 Conti 勒索软件操作已经 控制了 TrickBot 恶意软件系列的开发,这得到了 Conti 泄漏中暴露的 Conti 管理人员之间的对话的支持。

因此,如果 Conti 有自己的内部团队专注于高级鱼叉式网络钓鱼和部署这些感染的初始网络访问,那就不足为奇了。

然而,Google TAG ,虽然垃圾邮件操作可能是由 Conti 操作自己进行的,但 Conti 泄漏中缺乏关于垃圾邮件的对话表明它是一个外部组。

“在 Conti 泄密事件中,Conti 成员提到‘垃圾邮件发送者’是他们通过外包合作的人(例如提供定制的‘加密’恶意软件样本等),”Google TAG 在回答我们的问题时告诉 BleepingComputer。

“然而,大多数‘垃圾邮件发送者’似乎并没有出现在聊天中(或积极交流),因此得出的结论是他们作为一个单独的实体运作。”

22 年 3 月 17 日更新:添加了来自 Google TAG 的回复。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号