多个华硕路由器型号容易受到与俄罗斯有关的 Cyclops Blink 恶意软件威胁,导致供应商发布安全风险缓解措施的建议。

Cyclops Blink 是 与俄罗斯支持的 Sandworm 黑客组织相关联的恶意软件,该组织历来针对 WatchGuard Firebox 和其他 SOHO 网络设备。

Cyclops Blink 的作用是为设备上的威胁参与者建立持久性,使他们能够远程访问受感染的网络

由于 Cyclops Blink 是模块化的,因此可以轻松更新以针对新设备,不断更新其范围并利用新的可利用硬件池。

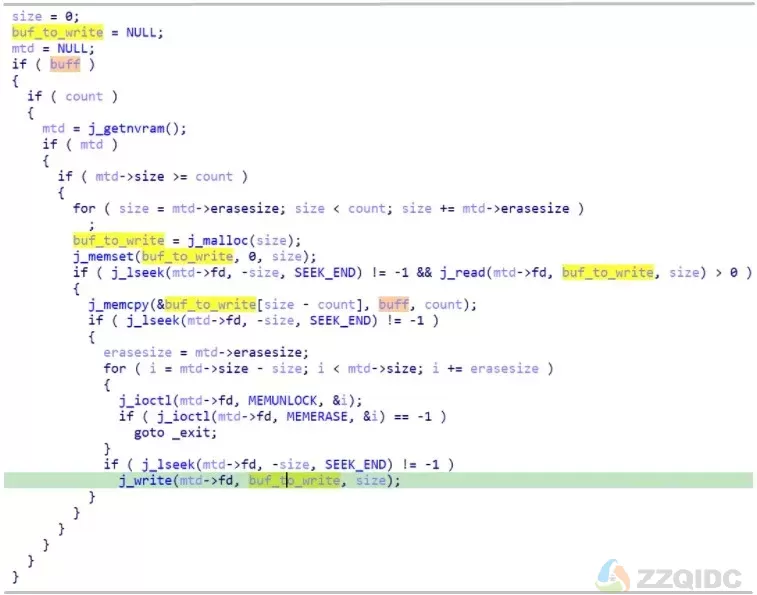

在协调披露中,趋势科技警告说,该恶意软件具有 一个专门 针对多个华硕路由器的模块,允许恶意软件读取闪存以收集有关关键文件、可执行文件、数据和库的信息。

然后,恶意软件会接收到嵌套在闪存中并建立永久持久性的命令,因为即使恢复出厂设置也不会擦除该存储空间。

有关 Cyclops Blink 的华硕模块的更多详细信息, 趋势科技 今天发布了一篇技术文章,解释了它的工作原理。

在这一点上,Cyclops Blink 的传播显得不分青红皂白且广泛传播,因此您是否认为自己是合法目标并不重要。

由于该恶意软件与精英 Sandworm 黑客组织(也被追踪为 Voodoo Bear、BlackEnergy 和 TeleBots)相关联,因此我们很可能会在未来看到攻击者针对其他路由器制造商。

Sandworm 与其他著名的网络攻击有关,包括 2015 年和 2016 年乌克兰停电事件背后的 BlackEnergy 恶意软件 [ 1 , 2 , 3 ] 和 NotPetya 勒索软件,从 2017 年 6 月开始,这对全球公司造成了数十亿美元的损失。

在今天发布的公告中,华硕警告说以下路由器型号和固件版本容易受到 Cyclops Blink 攻击:

目前,华硕尚未发布新的固件更新以防止 Cyclops Blink,但已发布以下可用于保护设备的缓解措施:

如果您正在使用指定为 EOL(寿命终止)的三种型号中的任何一种,请注意这些型号不再受支持,因此不会收到固件安全更新。在这种情况下,建议您更换新设备。

如果您拥有 WatchGuard 网络设备并正在寻找该建议,则可以在此网页上找到供应商的威胁缓解建议

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号