跟踪 LightBasin 活动的威胁分析人员(一个出于经济动机的黑客组织)报告发现了一个以前未知的 Unix rootkit,该 rootkit 用于窃取 ATM 银行数据并进行欺诈交易。

最近观察到特定的攻击者群体针对具有定制植入物的电信公司,而早在 2020 年,他们被发现危害托管服务提供商并使其客户受害。

在 Mandiant 的一份新报告中,研究人员提供了 LightBasin 活动的进一步证据,重点关注银行卡欺诈和关键系统的入侵。

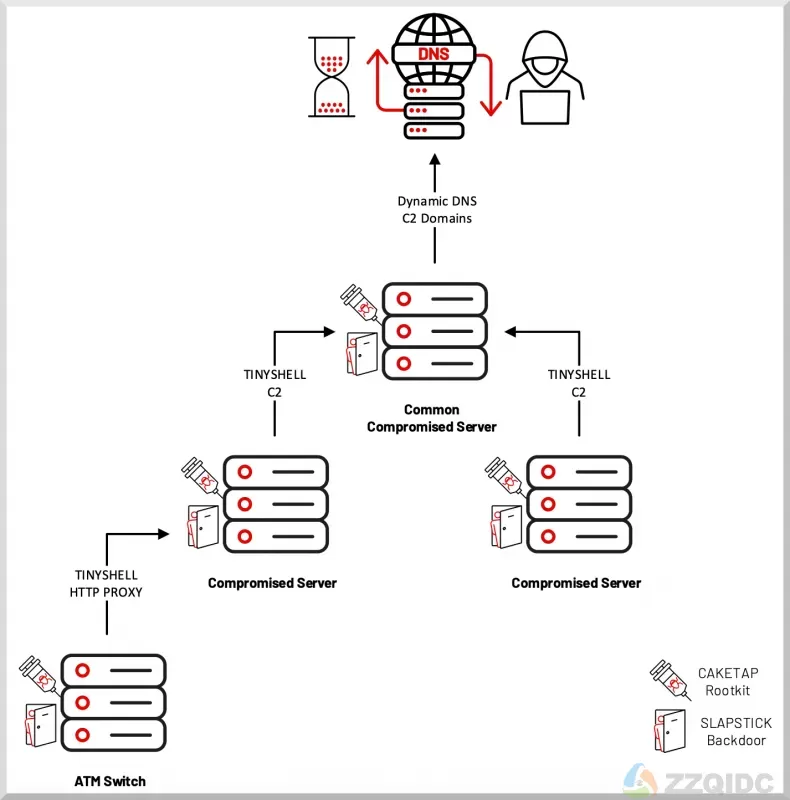

LightBasin 的新 rootkit 是一个名为“Caketap”的 Unix 内核模块,部署在运行 Oracle Solaris 操作系统的服务器上。

加载时,Caketap 隐藏网络连接、进程和文件,同时将几个挂钩安装到系统函数中以接收远程命令和配置。

分析师观察到的命令如下:

Caketap 的最终目标是从被破坏的 ATM 交换机服务器中截获银行卡和 PIN 验证数据,然后使用被盗数据进行未经授权的交易。

Caketap 截获的消息发往支付硬件安全模块 (HSM),这是一种防篡改硬件设备,用于银行业,用于生成、管理和验证 PIN、磁条和 EMV 芯片的加密密钥。

Caketap 操纵卡验证消息来破坏流程,阻止那些匹配欺诈性银行卡的消息,并生成有效响应。

在第二阶段,它会在内部保存与非欺诈性 PAN(主帐号)匹配的有效消息,并将其发送到 HSM,这样常规客户交易就不会受到影响,并且植入操作保持隐秘。

“我们认为,UNC2891 (LightBasin) 利用 CAKETAP 作为大型操作的一部分,成功使用欺诈性银行卡从多家银行的 ATM 终端进行未经授权的现金提取,” Mandiant 的报告解释道。

在之前的攻击中与攻击者相关的其他工具包括 Slapstick、Tinyshell、Steelhound、Steelcorgi、Wingjook、Wingcrack、Binbash、Wiperight 和 Mignogcleaner,Mandiant 确认所有这些工具仍部署在 LightBasin 攻击中。

LightBasin 是一个技术娴熟的威胁参与者,它利用任务关键型 Unix 和 Linux 系统中的宽松安全性,这些系统通常被视为本质安全或由于其晦涩难懂而在很大程度上被忽略。

这正是像 LightBasic 这样的对手茁壮成长的地方,Mandiant 希望他们继续利用相同的运营策略。

至于归因,分析人员发现了与 UNC1945 威胁集群的一些重叠,但还没有任何具体的联系可以在这方面得出安全的结论。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号