谷歌表示,实际的 12L 平板电脑硬件将在今年年底前推出。

谷歌以平板电脑为重点的 Android 版本 Android 12L 今天正在以“ Android 12.1 ”的形式出现在生产设备上。谷歌的平板电脑更新以一种相当尴尬的方式首次亮相,没有真正的平板电脑硬件可以运行。谷歌表示,随着三星、联想和微软计划采用新操作系统的可折叠设备和平板电脑,平板电脑硬件将在“今年晚些时候”推出。

我们今天得到的是 Pixel 3a、Pixel 4、Pixel 4a、Pixel 5 和 Pixel 5a 的 Pixel 手机版本。尽管谷歌告诉9to5Google Pixel 6 更新将在本月晚些时候发布,但 Pixel 6 再次没有与其他设备同时获得更新。由于几乎所有 Android 12L 功能都是平板电脑功能,因此该版本对手机的作用不大。

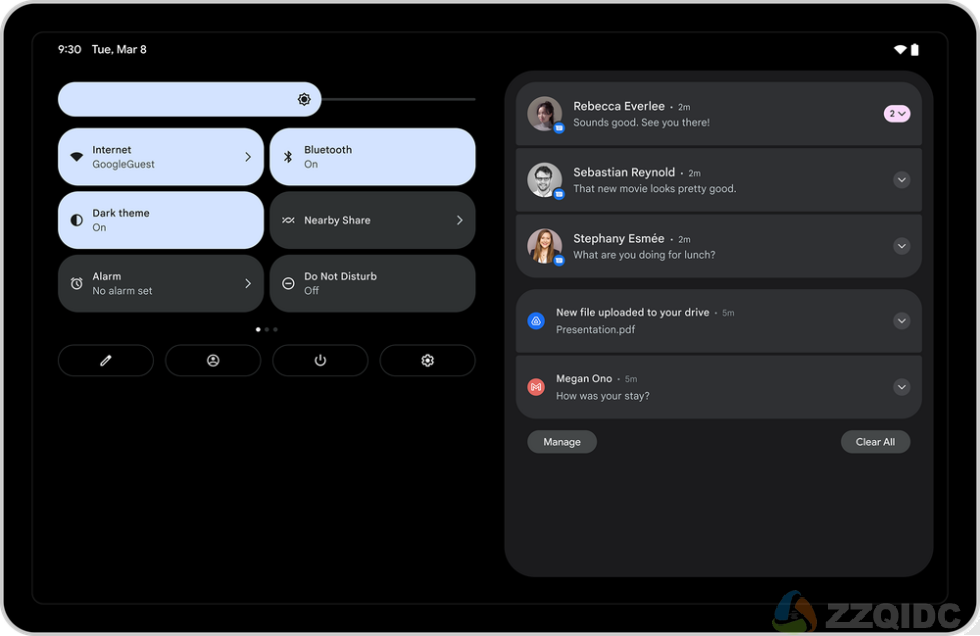

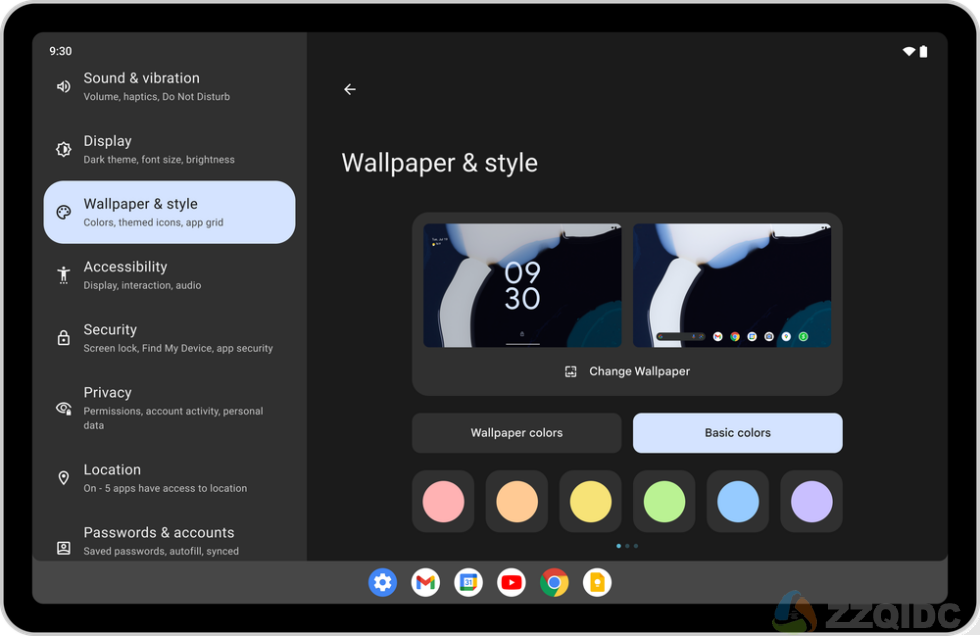

Android 12.1 的主要功能是平板电脑的新任务栏 UI、通知面板和系统设置的双窗格 UI,以及用于更大屏幕的新最近应用程序视图。对于普通尺寸的屏幕,您只需进行最少的调整,例如关闭 Android 12 的大锁屏时钟的功能以及用于快速选择壁纸的新 UI。

如果谷歌想要重新进入平板电脑市场,一些操作系统级别的调整是一个好的开始。但如果这家搜索巨头真的想成功,它需要更新其应用程序以支持双窗格平板电脑界面。谷歌此前曾在全公司范围内协调地推动某些 Android 版本。当新的 Material You 设计指南随 Android 12 一起发布时,Google已经准备好为 Gmail、Chrome、Play 商店、YouTube Music、Google 日历等提供第一天的更新。当 Google 认为暗模式是个好主意时,我们逐渐看到每个 Google 应用都进行了更新以支持新样式。

现在,谷歌在平板电脑上也需要同样的东西:在全公司范围内大力推动平板电脑应用。设备编号最初不会支持这一点,但在构建生态系统的先有鸡还是先有蛋的场景中,您必须先构建软件,然后客户才会购买。我希望我们会看到一批应用程序更新与 Android 12L 一起发布,但今天的情况并非如此。

让三星和联想在年底前为新的平板电脑功能做好准备似乎确实是 Android 12.1 版本的重点。顾名思义,这是近期内存中较小的 Android 版本之一,只有少数核心 OS 平板电脑功能,其他功能不多。Android 12L 完全超出了正常的 Android 发布时间表,在 10 月至 3 月的开发者预览中出现了奇怪的情况。截至 2 月,谷歌实际上同时运行Android 12L 和 Android 13 的开发者预览版。将 12L 功能推出门外,三星和联想通常有六个月的时间在假期前准备好新的 Android 版本。希望到那时我们会看到一些平板电脑应用程序问世。

美国网络安全和基础设施安全局 (CISA) 本周在其利用漏洞目录中增加了95个新的安全漏洞,使其可利用的漏洞总数达到 478 个。该机构在2022年3月3日发布的一份咨询报告中表示:“这些类型的漏洞是恶意网络行为者的常见攻击媒介,会对联邦企业构成重大风险。”

新增的95个漏洞中,思科漏洞占38个,微软27个,Adobe 16个,Oracle影响7个,Apache Tomcat、ChakraCore、Exim、Mozilla Firefox、Linux Kernel、西门子SIMATIC CP、Treck TCP /IP 堆栈。

列表中包括在Cisco RV路由器中发现的五个问题,CISA指出这些问题正被用于实际攻击。这些漏洞于上月初曝光,允许以root权限执行任意代码。其中三个漏洞——CVE-2022-20699、CVE-2022-20700 和 CVE-2022-20708——在 CVSS 评级量表中被评为10分(满分10分),使攻击者能够注入恶意命令、提升root权限并运行易受攻击的系统上的任意代码。

CISA表示,CVE-2022-20701(CVSS分数:9.0)和CVE-2022-20703(CVSS 分数:9.3)没有什么不同,因为它们可以允许攻击者“执行任意代码提升权限、执行任意命令、绕过身份验证和授权保护,获取并运行未签名的软件,或导致拒绝服务。就思科本身来说,他们是知道这个漏洞的存在的,只是不清楚其他威胁行为者是否会将这些漏洞武器化。为了降低漏洞的重大风险并防止它们被用作潜在网络攻击的载体,美国的联邦机构被要求在 2022 年 3 月 17 日之前应用这些补丁。

思科还在上周发布了针对影响Expressway系列和思科网真视频通信服务器 (VCS)的关键安全漏洞的补丁程序,该漏洞可能被恶意方利用以获得提升的权限并执行任意代码。

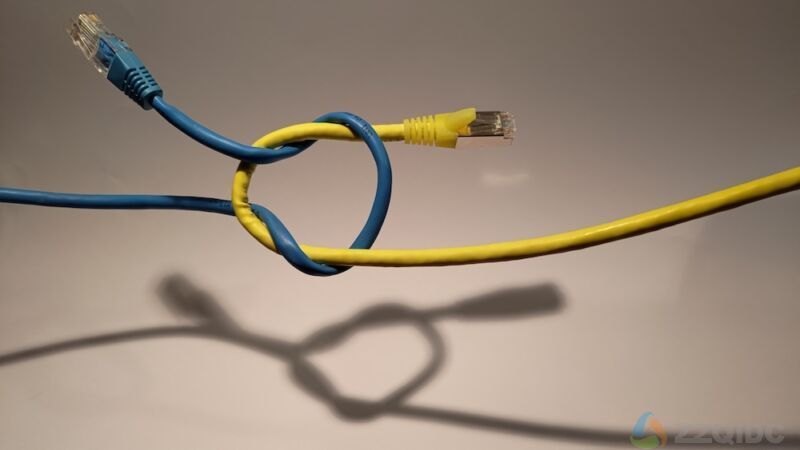

网络空间正在感受到俄罗斯对乌克兰的致命入侵的压力:最近几天,与克里姆林宫及其在白俄罗斯的盟友有关的多个网站已无法访问互联网的全部或至少主要部分。

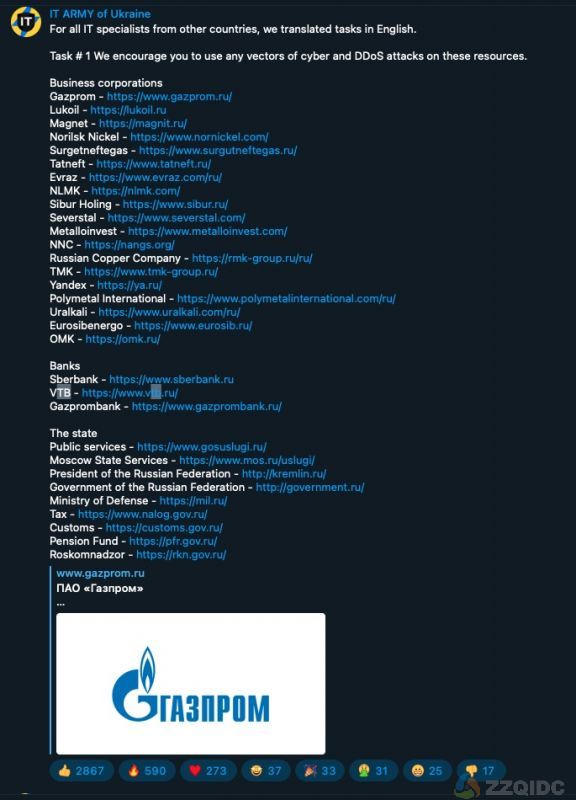

在乌克兰副总理呼吁组建“IT军队”以打击俄罗斯利益之后,中断从上周开始,俄罗斯网站遭到破坏,并在周末升温。

武装的召唤

“每个人都有任务,”副总理米哈伊洛·费多罗夫写道。“我们继续在网络战线上作战。第一项任务是针对网络专家的渠道。”

我们正在创建一支 IT 军队。我们需要数字人才。所有操作任务都将在此处给出:https ://t.co/Ie4ESfxoSn 。每个人都会有任务。我们继续在网络战线上作战。第一项任务是针对网络专家的渠道。

- Mykhailo Fedorov (@FedorovMykhailo) 2022 年 2 月 26 日

任务清单包括与克里姆林宫、俄罗斯银行和公司以及白俄罗斯有关联的 31 个组织。目标还包括俄罗斯政府机构、政府 IP 地址、政府存储设备和邮件服务器,以及对关键基础设施的支持。有一段时间,俄罗斯流行的搜索引擎和电子邮件门户网站 Yandex 也无法使用。

许多上市组织的网站——包括银行(Gazprombank)、公司(Sberbank)、公司(Russian Copper Company和Lukoil)以及政府网站(Moscow State Services和国防部)——在这篇文章发布时不可用居住。

与此同时,乌克兰网络警察周日报道称,代表该国工作的 IT 部门已成功阻止网络冲浪者访问许多备受瞩目的俄罗斯网站。

目前下降

“网络专家对俄罗斯和白俄罗斯的网络资源进行大规模网络攻击,”该帖子称。“俄罗斯联邦调查委员会、俄罗斯联邦 FSB、Sberbank 以及俄罗斯联邦和白俄罗斯其他重要政府和关键信息系统的网站目前已关闭。”

该帖子称,被删除的网站包括以下内容,在该帖子上线时,所有这些网站都无法访问:

储蓄银行

vsrf.ru

scrf.gov.ru

克里姆林宫

无线电白俄罗斯

rec.gov.by

某人

白俄罗斯.by

贝尔塔比

tvr.by

周一,来自俄罗斯以外的互联网流量被完全阻止访问俄罗斯电子政务门户网站。正如俄罗斯最大的互联网提供商 Rostelecom 网络分析公司 Kentik 的互联网分析主管 Doug Madory 所指出的那样,该门户网站停止发布 BGP 路由,以遏制源源不断的垃圾流量。

Rostelecom 于 2 月 26 日 UTC 时间 16:45(当地时间晚上 7:45)停止在国外发布俄罗斯电子政务平台(AS196747)的 BGP 路由。

— 道格·马多里 (@DougMadory) 2022 年 2 月 27 日

结果,使用在俄罗斯以外分配的 IP 地址的每个人都无法访问该站点。例外情况包括 Microsoft 的 Azure 入网点。

“这个网站可能主要在国内使用,所以外人无法访问它可能没什么大不了的,”马多里在一次聊天中说。“然而,有证据表明俄罗斯正在采取防御措施来应对对政府网站的攻击。”

根据俄罗斯能源公司罗塞蒂在Facebook 上发布的一篇帖子,俄罗斯的电动汽车充电站停止工作,因为为充电站提供零部件的乌克兰公司通过使用充电控制系统中的后门入侵了这些充电站。车站没有给车辆充电,而是显示一条消息,其中包括: “乌克兰的荣耀/英雄的荣耀/普京是个白痴/敌人的死。”

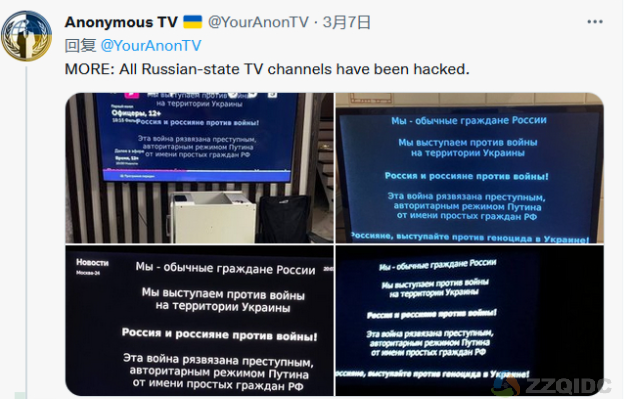

Security Affairs 资讯网站披露,Anonymous (匿名者)黑客组织成功 “黑进” 了部分受欢迎的俄罗斯媒体,并且播放了乌克兰境内的战争画面。

根据 “匿名者 ” twitter 账户发布的信息来看,此次攻击的目标主要是俄罗斯国家电视频道,俄罗斯 24、莫斯科 24 和第一频道,以及两个类似 Netflix 的俄罗斯流媒体服务 Ivi 和 Wink。

“匿名者” 在成功黑进部分俄罗斯媒体后,播放了乌克兰境内的战争录像,其目的是向俄罗斯人民展示军事行动带来的惨烈画面。

在俄罗斯军事电台上播放恶魔面孔。

除了此次网络攻击包含的俄罗斯媒体,匿名者宣称更多的俄罗斯媒体遭受了网络攻击。

“匿名者”表示,发动大规模网络攻击的目的只想打击普京,而不是针对俄罗斯公民,想要阻止俄罗斯对乌克兰的军事入侵,想要和平。

最后,大量的网络攻击可能给俄罗斯带来许多问题,俄罗斯正在准备与全球互联网断开连接,此举将使俄罗斯能够实施大规模网络审查,限制俄罗斯人民获取信息。

应政府官员的要求,SpaceX 正在向乌克兰发送 Starlink 用户终端。周六,乌克兰副总理兼数字化转型部长米哈伊洛·费多罗夫(Mykhailo Fedorov)通过推特直接向 SpaceX 首席执行官埃隆·马斯克(Elon Musk)发出请求,他写道:

@elonmusk,当你试图殖民火星时,俄罗斯试图占领乌克兰!当你的火箭成功从太空着陆时——俄罗斯火箭攻击乌克兰平民!我们要求您向乌克兰提供 Starlink 电台,并要求理智的俄罗斯人站起来。

大约 10 小时后,马斯克回复说,“Starlink 服务现在在乌克兰很活跃。途中还有更多终端。” 稍后,费多罗夫发了一条感谢马斯克的推文和另一条推文,感谢乌克兰驻美国大使奥克萨娜·马尔卡洛娃(Oksana Markarova)“迅速做出与授权和认证相关的决定,使我们能够在乌克兰启动 Starlink。”

我们向 SpaceX 询问了有关向乌克兰发送了多少 Starlink 用户终端以及它们是如何分发的详细信息,如果我们得到任何信息,我们将更新这篇文章。Starlink 最近被用来在汤加因海啸而无法上网的部分地区提供宽带服务。

据《财富》报道,Starlink 此前“计划于 2023 年袭击乌克兰” 。《财富》杂志写道,“Starlink 用来为乌克兰提供互联网覆盖的中继塔很可能驻扎在邻国,俄罗斯军队无法瞄准它们。” 据报道,最近的 Starlink 地面终端位于波兰的 Wola Krobowska 。

目前尚不清楚服务的部署速度或范围有多广,因为正在进行的战争显然会使该项目具有挑战性。CNBC 记者 Lora Kolodny 今天分享了乌克兰一位人士的 Facebook 帖子 ,他说他们获得了使用 Starlink 的“绿灯”,但目前尚不清楚它是否已经建立。

美国东部时间下午 4:12 更新:Fedorov 今天在一条新推文中证实,Starlink 终端已抵达乌克兰,并在卡车后部附上了一张终端的照片:

乌克兰互联网接入中断

与此同时,Viasat 表示,其卫星宽带服务在乌克兰和欧洲其他地方遭受了部分中断。据天空新闻今天报道,Viasat 表示,“对中断的调查仍在继续,但到目前为止,我们认为它是由网络事件引起的” 。天空新闻援引一位“内部人士”的话说,中断似乎是由分布式拒绝服务攻击引起的。

据路透社报道,非卫星互联网接入也因俄罗斯入侵乌克兰而中断。路透社写道,互联网问题在“该国南部和东部战斗最激烈的地区”最为严重,并补充说:

据互联网监测组织 NetBlocks 称,与乌克兰主要互联网提供商 GigaTrans 的连接率下降到正常水平的 20% 以下,然后在周五凌晨恢复到更高水平。

NetBlocks 主管 Alp Toker 告诉路透社:“我们目前观察到全国连通性达到正常水平的 87%,这一数字反映了自 24 日上午以来服务中断以及人口外逃以及家庭和企业关闭的情况。”

“虽然没有全国范围的停电,但受影响最严重的地区几乎没有听到任何消息,而对于其他地区来说,人们一直担心连接可能随时恶化,从而切断朋友和家人的联系,”托克说。

周一,乌克兰政府官员要求监管互联网域名系统 (DNS) 的非营利组织关闭俄罗斯的 DNS 根服务器,并撤销 .ru、.рф 和 .su 等俄罗斯域名。致 ICANN(互联网名称与数字地址分配机构)的信已在此处发布,ICANN 已确认已收到该信。

几位互联网专家表示,同意乌克兰的请求是个坏主意。Packet Clearing House的执行董事 Bill Woodcock 是一家为互联网交换点和域名系统核心提供运营支持和安全的国际非营利组织,他在推特上写道,称其为“乌克兰方面的一个问题。作为一个关键的基础设施运营商,我倾向于说‘见鬼’,不管我的同情如何。”

这封信是在俄罗斯入侵乌克兰开始几天后发出的,信中说,俄罗斯“犯下滔天罪行,主要是由于俄罗斯的宣传机器利用网站不断散布虚假信息、仇恨言论、宣扬暴力和隐瞒乌克兰战争的真相。”乌克兰语IT 基础设施遭受了俄罗斯方面的多次攻击,阻碍了公民和政府的沟通能力。”

这封信要求总部位于加利福尼亚州的 ICANN“永久或暂时撤销域名‘.ru’、‘.рф’和‘.su’。这份清单并不详尽,还可能包括在俄罗斯联邦。” 接下来,这封信要求 ICANN“为撤销上述域的 SSL 证书做出贡献”,并“关闭圣彼得堡和莫斯科的 DNS 根服务器”。ICANN 此前曾解释说,“根服务器响应由通常由互联网服务提供商运营的 DNS 解析器发出的 DNS 查询请求。”

这封信由乌克兰副总理兼数字化转型部长米哈伊洛·费多罗夫 (Mykhailo Fedorov) 发送给 ICANN 首席执行官 Göran Marby。“除了这些措施,我将向 RIPE NCC 发送单独的请求,要求撤销 RIPE NCC(LIRs-Local Internet Registries)的所有俄罗斯成员使用所有 IPv4 和 IPv6 地址的权利,并阻止 DNS 根服务器它正在运行,”费多罗夫写道。RIPE NCC(Réseaux IP Européens Network Coordination Centre)是地区互联网注册机构。

截止将使网站无法访问并降低安全性

Fedorov 信的正文还由乌克兰驻 ICANN 政府咨询委员会代表 Andrii Nabok 通过电子邮件发送给 Marby 和 ICANN、美国互联网号码注册机构 (ARIN)、号码资源组织 (NRO) 和联合国。伍德科克周一在 Pastebin 上发布了这封电子邮件的全文。

伍德科克写道,乌克兰要求从根区域中删除俄罗斯顶级域名将使俄罗斯网站和电子邮件“无法从俄罗斯境外访问,并且对于俄罗斯境内的某些人也无法访问,具体取决于 [取决于] 他们的 ISP 和递归解析器的配置方式。 " 他补充说,乌克兰要求关闭俄罗斯境内的根名称服务器“将使俄罗斯境内的许多用户的连接不稳定,但主要是普通人,而不是政府或军事用户。” 第三,伍德科克写道,乌克兰要求撤销“对俄罗斯网络的 IP 地址授权......将破坏保护其路由的 RPSL 和 RPKI 安全性”。

“综合起来,这三项行动将使俄罗斯平民互联网用户更容易受到中间人攻击,例如用于破坏银行凭证和网站密码的攻击,”他写道。伍德科克解释说,这些行动“对俄罗斯政府或军队几乎没有影响”,并指出乌克兰所要求的“正是俄罗斯人去年 7 月实施的攻击,这意味着他们的防御现在可能处于最佳准备状态。”

乌克兰致 ICANN 的信中辩称,所要求的“措施将帮助用户在替代域区域中寻找可靠信息,防止宣传和虚假信息。”

但伍德科克辩称,乌克兰的要求在短期内是一个糟糕的计划,“因为这会使俄罗斯街头的人远离国际新闻和视野,只留下俄罗斯政府选择告诉他们的东西”,而且从长远来看,这是一个糟糕的计划,因为它“将开创先例,洛杉矶和阿姆斯特丹的小型行业协会将在国际冲突中扮演仲裁者的角色,并扰乱各国所谓的主权国家代码顶级域。如果那样的话如果发生这种情况,除了中国和俄罗斯之外,更多的国家将脱离让我们彼此交谈的共同共识互联网。”

“ICANN 很可能会拒绝”

ICANN 向滚石和CNBC确认了这封信的真实性。ICANN 发言人告诉 CNBC,“我们可以确认我们已收到这封信并正在对其进行审查……我们目前没有进一步的评论。”

滚石杂志援引大西洋理事会网络治国倡议研究员贾斯汀谢尔曼的话说:“这是来自乌克兰的巨大要求...... ICANN 很可能会拒绝。克里姆林宫正在散布大量关于乌克兰的宣传和虚假信息,但这不是解决问题的方法。”

RIPE NCC 似乎已经准备好拒绝乌克兰的请求。该组织的执行委员会周一批准了一项决议,称其“认为通信方式不应受到国内政治争端、国际冲突或战争的影响。这包括提供正确注册的互联网编号资源。” 该决议进一步表示,“至关重要的是,RIPE NCC 保持中立,不对国内政治争端、国际冲突或战争采取立场”,以保证“对所有负责提供互联网服务的人一视同仁”。

决议称:“RIPE NCC 执行委员会致力于采取一切合法措施,确保 RIPE NCC 能够为我们服务区域和全球互联网社区的所有成员提供不间断的服务。”

在 ICANN 电子邮件列表中辩论的乌克兰提案

正如The Register的一篇文章所指出的,乌克兰的请求在 ICANN 电子邮件列表中获得了一些支持。“对乌克兰进行核轰炸——足以改变你的中立立场吗?” Oksana Prykhodko 问道,她说她是“乌克兰民间社会的代表”,并在基辅经历了一周的爆炸事件。

现已解散的注册服务提供商Minds + Machines Group的联合创始人兼前首席执行官 Antony Van Couvering 在回复中同意 Prykhodko 的观点。“中立作为对谋杀的回应并不是中立的,”他写道。“如果‘公民社会’组织甚至不支持[保护]公民社会,它们有什么用,更不用说对此采取任何行动了?”

但是,正在申请欧盟委员会职位的维也纳大学教授Erich Schweighofer在电子邮件线程中写道:“将俄罗斯从互联网上移除无助于支持该国的公民社会进行民主变革。ICANN 是一个中立的平台,不在这场冲突中采取立场,而是允许各国采取相应的行动,例如,阻止来自特定国家的所有交通。”

域名注册商 Namecheap 正在自行采取行动。“周一,该公司向俄罗斯客户发送了一封电子邮件,开头是,‘不幸的是,由于俄罗斯政权在乌克兰犯下的战争罪行和侵犯人权的行为,我们将不再为在俄罗斯注册的用户提供服务,’”寄存器文章说。Namecheap 后来在 Hacker News 上发表了澄清说,“我们没有封锁这些域名,我们要求人们搬家。在基础设施服务方面还有很多其他选择,所以这不是‘去平台化’。” "

“与我们需要的完全相反”

与此同时,其他研究人员也加入了反对乌克兰政府要求的行列。“这与我们需要的完全相反。我们应该确保俄罗斯人民看到正在发生的事情以及他们的政府正在做什么,”安全研究员 Runa Sandvik告诉 CyberScoop。

佐治亚理工学院的互联网治理项目发布了一份分析报告,称乌克兰的提案“打击了命名和编号注册管理机构的中立管理基础,这是使全球通信对所有人公平和访问所必需的。ICANN 创建的全部目的是将互联网基础设施管理与民族国家及其地缘政治冲突保持距离。”

从 Nvidia 窃取高达 1 TB 数据的数据勒索者发出了网络犯罪史上最不寻常的最后通牒之一:让 Nvidia 的显卡更快地挖掘加密货币,否则将面临公司即将发布的皇冠宝石源代码。

一个自称 Lapsus$ 的勒索软件组织上周首次声称,它侵入了 Nvidia 的公司网络并窃取了超过 1TB 的数据。该组织声称,盗窃案包括驱动程序和固件的原理图和源代码。作为勒索软件领域的新人,Lapsus$ 已经发布了一批泄露文件,其中包括该芯片制造商 71,335 名员工的用户名和加密哈希值。

然后该组织继续提出非常不寻常的要求:删除一个称为 LHR 的功能,“Lite Hash Rate”的缩写,或者看到被盗数据的进一步泄露。

“我们决定帮助采矿和游戏社区,”Lapsus$ 成员用蹩脚的英语写道。“我们希望 nvidia 为所有 30 系列固件推送更新,以消除每个 lhr 限制,否则我们将泄漏 hw 文件夹。如果他们删除 lhr,我们将忘记 hw 文件夹(这是一个大文件夹)。我们都知道 lhr 影响挖掘和赌博。”

Nvidia于 2021 年 2 月推出了 LHR,推出了 GeForce RTX 3060 型号。三个月后,该公司将 LHR 引入其 GeForce RTX 3080、3070 和 3060 Ti 显卡。原因是:让那些开采以太坊和可能其他类型的加密货币的人不太喜欢这些卡。近年来,加密货币价格的飙升对卡片产生了巨大的需求,因为卡片在执行采矿过程中所需的密集计算方面通常更快、更有效。

延伸阅读

这就是为什么你不能在百思买购买高端显卡的原因

需求导致短缺,这通常使游戏爱好者几乎无法购买 GPU。

LHR 通过寻找以太坊挖掘算法的特定属性来工作。当找到其中一个属性时,LHR 将决定挖矿效率的哈希率限制在 50% 左右。“我们为游戏玩家设计了 GeForce GPU,游戏玩家要求更多,”Nvidia 官员在推出 LHR 时写道。

周二,Lapsus$ 修改了其需求。现在,该组织还希望 Nvidia 致力于使其 GPU 驱动程序完全开源。Lapsus$ 表示,如果 Nvidia 不遵守规定,该公司可能会看到新的泄漏,其中包括其所有最新 GPU 的完整芯片、图形和计算机芯片组文件。在一次调度中,小组成员写道:

所以,NVIDIA,选择权在你!任何一个:

- 正式使所有卡的当前和所有未来驱动程序开源,同时保留 Verilog 和芯片组的商业机密......好吧,秘密

要么

——不让驱动开源,让我们公开整个硅芯片文件,让每个人不仅知道你的驱动秘密,也知道你最严密保护的图形和计算机芯片组的商业秘密!

直到星期五,你决定!

英伟达官员拒绝透露他们是否打算遵守这一要求。相反,他们提到了周二首次发表的声明:

2022 年 2 月 23 日,NVIDIA 获悉一起影响 IT 资源的网络安全事件。发现事件后不久,我们进一步强化了网络,聘请了网络安全事件响应专家,并通知了执法部门。

我们没有证据表明勒索软件被部署在 NVIDIA 环境中,或者这与俄罗斯-乌克兰冲突有关。但是,我们知道威胁参与者从我们的系统中获取了员工凭证和一些 NVIDIA 专有信息,并开始在网上泄露这些信息。我们的团队正在努力分析这些信息。我们预计该事件不会对我们的业务或我们为客户提供服务的能力造成任何干扰。

安全是一个持续的过程,我们在 NVIDIA 非常重视 - 我们每天都投资于代码和产品的保护和质量。

该声明没有说明该公司是否已强制要求更改受影响员工账户的密码。Have I Been Pwned违规通知服务允许人们输入电子邮件地址,以查明它是否已包含在大多数数据泄漏中。对四名 Nvidia 员工的电子邮件地址的检查显示,他们都包含在上周的 Lapsus$ 转储中。

周四,黑客破坏了俄罗斯空间研究所的一个网站,并泄露了他们声称从俄罗斯航天局 Roscosmos 窃取的文件。他们的讯息?“别管乌克兰了,否则匿名者会让你更上瘾。” 与此同时,一场 DDoS 攻击重创了俄罗斯的 .ru “顶级域”,其目的是从根本上切断对所有以 .ru 结尾的 URL 的访问。这些只是支持乌克兰的黑客活动激增的最新事件。

反对俄罗斯选择与乌克兰开战的抗议活动已在世界各地举行,其中包括在俄罗斯的 48 个城市。国际社会通过加密货币捐赠为乌克兰筹集了数百万美元,从壳牌和英国石油公司到苹果公司的私营公司已暂时或永久退出俄罗斯市场。在浩劫中,黑客主义者加入了喧嚣,试图发表声明并推进他们的事业。

多年来,俄罗斯对乌克兰发动了一系列侵入性和破坏性的 网络攻击。最近几天,俄罗斯发起了战争,用 DDoS 攻击攻击乌克兰机构,并唤醒数百台乌克兰计算机上的数据擦除恶意软件。乌克兰本身已经开始努力聚集一支由来自世界各地的平民黑客组成的志愿“IT军队” ,以协助其战斗,以及传统的征兵制。尽管如此,随着该地区的冲突升级为暴力事件,北约国家对俄罗斯实施严厉的经济制裁,黑客行为主义数据泄露、网站破坏和网络攻击已成为最明显的攻击之一,如果不一定是最有影响的,数字战场。

专家说,黑客行动主义和积极战争的结合造成了一幅混乱的画面。一些人警告说,黑客行动主义可能导致意外升级或危及情报行动。其他人则认为,与和平时期相比,活跃的战斗时期会使黑客行动无效,而且在很大程度上只是分散注意力。

“这是两个国家之间的高强度武装冲突,动能战争严重,平民伤亡和物理破坏,”独立网络安全研究员、红十字国际委员会前网络战顾问 Lukasz Olejnik 说。“老实说,这张照片中的黑客行动主义可能会发生什么变化?此外,大多数关于黑客行动主义的报道充其量是无法证实的。它们在社交媒体和传统电子媒体上被高度放大,但实际效果如何?”

如果不出意外,黑客行动主义的努力已经非常明显了。随着俄罗斯周四开始入侵乌克兰,黑客组织 Anonymous 在推特上表示,它“正式与俄罗斯政府进行网络战”。该组织声称对一些网站的访问进行了短暂的破坏,包括国家控制的俄罗斯新闻机构 RT、俄罗斯石油巨头俄罗斯天然气工业股份公司、克里姆林宫本身和其他俄罗斯政府机构的访问。海上跟踪数据遭到破坏,导致普京的游艇在海上跟踪数据中被更名为“FCKPTN”。不久之后,两个名为“Anonymous Liberland”和“Pwn-Bär Hack”的组织泄露了价值约 200 GB 的涉嫌电子邮件。白俄罗斯武器制造商 Tetraedr。

周一,该团体声称又一波网站遭到破坏,称其在一些新闻网站上发布了反战覆盖,包括俄罗斯报纸Kommersant以及国营媒体 TASS 和 RIA Novosti。

黑客活动早于实际战争。一个名为白俄罗斯网络游击队的组织于 1 月底袭击了白俄罗斯的铁路系统,最近声称再次袭击。最初倡议的目标是减缓俄罗斯在乌克兰边境的部队集结;本周,该组织表示,它想扰乱俄罗斯的军事行动。

“我们继续帮助乌克兰人对抗俄罗斯占领军,”该组织周日在推特上写道。“铁路受到攻击。… 手动控制模式已启用,这将减慢列车的移动速度,但不会造成紧急情况。不会危及普通市民!”

Cyber Partisans 发言人 Yuliana Shemetovets 告诉《连线》杂志,该组织最近几周有所增长。“自战争开始以来,有五个新人,白俄罗斯人加入了该组织,”她说。“还有待核实的名单上。”

与此同时,Conti 和 CoomingProject 勒索软件组织上周宣布效忠俄罗斯。不久之后,孔蒂的 6 万多条内部信息被泄露,同时还有“荣耀归于乌克兰!”的信息。这些宝藏可能是由 Conti 关联公司泄露的,揭示了该组织的组织方式和运作方式的详细信息。周三,Conti似乎正在拆除其基础设施,这证明了黑客行动主义可能产生的影响,无论此类抗议是否直接影响了战争的进程。

周四,Trustwave SpiderLabs 的安全研究人员还发布了 调查结果,称亲俄罗斯实体 JokerDNR 一直在发布旨在让乌克兰官员尴尬的博客文章,甚至声称通过发布所谓的姓名、地址和其他联系信息。

许多安全公司和其他组织已经发布了免费版本的数字防御工具或扩展了他们的免费产品,以帮助乌克兰人保护他们的网络。例如,谷歌表示,其以人权为重点的 DDoS 保护服务 Project Shield 目前已被 150 多个乌克兰网站使用。

黑客主义者并不是唯一左右泄漏数据的人。周二,乌克兰《真理报》公布了大量个人数据,据称确定了部署在乌克兰的大约 120,000 名俄罗斯士兵。乌克兰的 IT 军队一直在努力以更有组织和战略性的方式采用一些黑客活动技术。

“DDoS 一切都很好,但它是一种钝器,”一位名为“November”的 IT 军队参与者告诉《连线》。“我们希望更加精确,仔细选择我们的目标,避免对生计造成任何附带损害和俄罗斯公民的福祉。我们主要关注的是通过任何可能的方式打击俄罗斯关于冲突的虚假信息,并提供高质量的开源情报以保护乌克兰人的生命。”

在乌克兰入侵这样的情况下,黑客行动主义弊大于利。一些研究人员指出,黑客行动主义的最坏情况是意外升级冲突或被一方或另一方用作升级的借口的事件或一系列攻击。

此外,通过提请注意高灵敏度网络和数字平台的网络安全缺陷,黑客活动分子可能会无意中暴露已经潜伏在那里的友好情报力量。

“从本质上讲,黑客行动总是很响亮,而从本质上讲,情报通常是安静的,”事件响应者和前美国国家安全局黑客杰克威廉姆斯说。“善意的黑客行动主义者大声喧哗可能会在不知不觉中将安全部队引向可能一直在该网络中进行并在雷达下飞行的情报行动。因此,由于对黑客活动的调查,他们基本上被曝光并失去了访问权限。”

该情报部队使用的一些黑客工具也可能在这种情况下暴露出来,从而降低它们的用处。

威廉姆斯补充说,当间谍在战斗情况下无法访问他们想要或需要的信息时,他们被迫尝试尽可能地重新建立这种访问权限。为了快速完成工作,个人可能会冒更大的风险暴露自己或使用以后可能会暴露的黑客工具。

“当地上有靴子,当有子弹飞来飞去时,它绝对改变了关于黑客行动主义是否是净积极的计算,”他说。“话虽如此,如果我是乌克兰人,我可能会从俄罗斯的东西上挖出地狱,我不太关心西方的长期情报能力。”

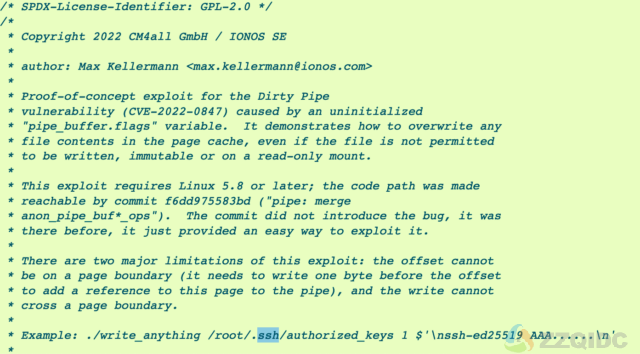

Linux 还有另一个高严重性漏洞,它使不受信任的用户可以轻松执行能够执行大量恶意操作的代码,包括安装后门、创建未经授权的用户帐户以及修改特权服务或应用程序使用的脚本或二进制文件。

Dirty Pipe,正如该漏洞所命名的那样,是自 2016 年以来披露的最严重的 Linux 威胁之一,这一年,另一个高严重性且易于利用的 Linux 漏洞(名为 Dirty Cow)在被使用时曝光入侵研究人员的服务器。研究人员在 2016 年展示了如何利用 Dirty Cow 来根植任何 Android 手机,无论移动操作系统版本如何。11 个月后,研究人员在第三方市场发现了 1,200 个恶意利用该漏洞的 Android 应用程序。

当没有人变得强大时

Dirty Pipe 这个名字既是为了表明与 Dirty Cow 的相似之处,又是为了提供有关新漏洞起源的线索。“管道”是指管道,一种 Linux 机制,用于一个 OS 进程将数据发送到另一个进程。本质上,管道是两个或多个链接在一起的进程,因此一个进程的输出文本 (stdout) 直接作为输入 (stdin) 传递给下一个进程。

该漏洞被跟踪为 CVE-2022-0847,当网站建设者 CM4all 的研究人员对客户的 Linux 计算机上不断出现的一系列损坏文件进行故障排除时,该漏洞暴露无遗。经过数月的分析,研究人员最终发现,客户的损坏文件是由于 Linux 内核中的错误造成的。

CM4all 母公司 Ionos 的研究员 Max Kellermann 最终想出了如何利用该漏洞来武器化该漏洞,以允许拥有帐户的任何人(包括最低权限的“nobody”帐户)将 SSH 密钥添加到 root 用户的帐户中。这样,不受信任的用户可以使用具有完全 root 权限的 SSH 窗口远程访问服务器。

Dirty Pipe 启用的其他恶意操作包括创建作为后门运行的cron 作业、将新用户帐户添加到 /etc/passwd + /etc/shadow(赋予新帐户 root 权限),或修改由一项特权服务。

“它与本地内核漏洞一样严重,”开源安全总裁布拉德斯宾格勒在一封电子邮件中写道。“就像 Dirty Cow 一样,基本上没有办法缓解它,它涉及核心 Linux 内核功能。”

该漏洞最早出现在 2020 年 8 月发布的 Linux 内核版本 5.8中。该漏洞一直持续到上个月,随着版本 5.16.11、5.15.25 和 5.10.102 的发布而得到修复。几乎所有 Linux 发行版都受到影响。

Dirty Pipe 还会影响任何基于易受攻击的 Linux 内核版本之一的 Android 版本。由于 Android 如此碎片化,因此无法统一跟踪受影响的设备型号。例如,Pixel 6 和三星 Galaxy S22 的最新版本 Android 运行 5.10.43,这意味着它们很容易受到攻击。与此同时,Android 12 上的 Pixel 4 运行 4.14,不受影响。Android 用户可以通过转到设置 > 关于手机 > Android 版本来检查他们的设备使用的内核版本。

移动安全提供商 Lookout 的安全研究负责人克里斯托夫·河北森在一篇文章中写道:“脏管道漏洞非常严重,因为它允许攻击者临时或永久覆盖系统上他们不应该更改的文件。”电子邮件。“攻击者可以使用它来改变特权进程的行为,有效地获得执行具有广泛系统特权的任意代码的能力。”

Lookout 研究人员表示,该漏洞可以通过提升其权限的恶意应用程序在 Android 手机上被利用,默认情况下,这些权限应该受到限制。他说,另一种攻击途径是使用不同的漏洞来获得有限的代码执行(例如,使用被黑客入侵的合法应用程序的系统权限)并将其与 Dirty Pipe 结合起来,使代码获得不受约束的 root。

虽然 Kellermann 表示 Google 在 2 月份将他的错误修复与 Android 内核合并,但没有迹象表明基于 Linux 内核的易受攻击版本的 Android 版本已得到修复。用户应该假设任何运行基于易受攻击版本的 Linux 内核的 Android 版本的设备都容易受到 Dirty Pipe 的影响。谷歌代表没有回复寻求评论的电子邮件。

脏管道是由一个未初始化的变量引起的,该变量允许攻击者覆盖缓存在内存中的任何文件内容。即使不允许写入文件,脏管道也可以这样做。Kellermann 发现漏洞的关键是他使用 Linux 功能splice将数据从一个文件移动到另一个文件。

当用于splice将数据汇集到管道中时,“内核将首先将数据加载到页面缓存中,”Kellermann 解释说。“然后它将struct pipe_buffer在页面缓存内创建一个指向(零拷贝),但与匿名管道缓冲区不同,写入管道的附加数据不得附加到这样的页面,因为该页面由页面缓存拥有,而不是由管道。通过注入PIPE_BUF_FLAG_CAN_MERGE页面缓存引用,可以覆盖页面缓存中的数据,只需将新数据写入以特殊方式准备的管道。

研究人员说,所需的步骤是:

PIPE_BUF_FLAG_CAN_MERGE在所有环条目中设置标志)。struct pipe_buffer排干管道(在环上的所有实例中设置标志pipe_inode_info)。struct pipe_buffer因为PIPE_BUF_FLAG_CAN_MERGE已设置。尽管 Dirty Pipe 功能强大,但它的工作有一些关键要求,并且它的功能有限制。它们包括:

出于性能原因,Linux(与其他操作系统一样)缓存在系统使用的内存文件中。当您想对某些缓存数据进行私有修改时,操作系统应该派生一份数据副本供您进行修改,否则您的修改将不是私有的,而是会影响其他任何人阅读或执行该文件。与 Dirty Cow 一样,Dirty Pipe 欺骗操作系统对缓存进行非法修改,从而影响系统上的所有用户。

因此,漏洞利用可以做的是例如更改 suid 根二进制文件(他们具有读取权限)的代码以跳过其系统调用,这会将其权限更改回用户(这意味着二进制文件将在不知不觉中继续运行完全root权限),或者漏洞可以修改一个常用的库,使其执行一些额外的代码,一个简单的例子是改变攻击者复制到/tmp的shell的权限,使其成为suid root。

一个缓解因素是引入漏洞的内核版本 5.8 相对较新。许多生产服务器没有运行 5.8。

2022 年已经出现了另一个高严重性 Linux 漏洞。PwnKit 也是在 Linux 内核中潜伏 12 年后于 1 月发现的提权漏洞。利用它也是微不足道的,并为多种形式的恶意打开了大门。

无论如何,请不要误会:利用 Dirty Pipe 的简易性加上黑客可以用它做的几乎无限的事情,使其成为自 2016 年 Dirty Cow 以来攻击 Linux 的最关键的特权升级漏洞。

斯宾格勒说:“鉴于 Twitter 上已经出现了武器化的漏洞利用,对于那些在他们的系统上存在不受信任的用户的人来说已经太迟了。” “任何具有受影响内核版本(> = 5.8)的人都应该尽快应用修复程序。”

在乌克兰提供支持的慈善机构和非政府组织 (NGO) 成为恶意软件攻击的目标,这些攻击旨在破坏其旨在帮助受俄罗斯战争影响的人的行动和救援工作。

亚马逊在周五发布的博客文章中没有提到这些攻击的目标组织。

“虽然我们看到恶意国家行为者的活动有所增加,但我们也看到其他恶意行为者的行动节奏加快。”亚马逊表示。

“我们已经看到了几种恶意软件专门针对慈善机构、非政府组织和其他援助组织的情况,以传播混乱并造成破坏。

“在这些特别令人震惊的案例中,恶意软件的目标是破坏医疗用品、食品和衣物救济。”

该公司表示,它正在与多个非政府组织、慈善机构和援助组织的员工在乌克兰开展人道主义救援工作,包括联合国儿童基金会、联合国难民署、世界粮食计划署、红十字会、Polska Akcja Humanitarna 和救助儿童会。

Proofpoint 研究人员发现了类似的活动,观察到 针对 参与乌克兰难民后勤支持的欧洲政府人员的鱼叉式网络钓鱼攻击。

攻击中发送的电子邮件会传递恶意宏附件,这些附件会下载一个名为 SunSeed 的基于 Lua 的恶意软件,用于将额外的有效负载传递到受感染的设备上。

该活动被追踪为 Asylum Ambuscade,仅针对 NATO 实体,其使用了一名乌克兰武装部队成员的被盗电子邮件帐户。

根据感染链,它与 2021 年 7 月与 Ghostwriter 白俄罗斯威胁组织(也称为 TA445 或 UNC1151)相关的网络钓鱼攻击一致,并且很可能与之相关。

Facebook 和 乌克兰计算机应急响应小组 (CERT-UA) 也警告过针对乌克兰官员和军事人员的 Ghostwriter 网络钓鱼活动。

在俄罗斯入侵之前,乌克兰安全局(SSU)表示,该国正受到“大规模混合战争浪潮”的打击。

这一波攻击包括 针对乌克兰政府机构和国有银行的DDoS 攻击、针对乌克兰军队的网络钓鱼 ,以及多系列破坏性恶意软件攻击

更新:更清楚地表明亚马逊没有命名任何目标组织。