Treasure 通过一种开放和可组合的方法,为日益增长的元宇宙架起了桥梁,使NFTs、DeFi和游戏融合在一起。

零时科技区块链安全情报平台监控到消息,北京时间2022年3月3日,TreasureDAO遭到黑客攻击,超过百枚NFT Token被盗,价值约140万美元,零时科技安全团队及时对此安全事件进行分析。

零时科技安全团队通过追踪分析,主要攻击信息如下:

https://arbiscan.io/address/0x9b1acd4336ebf7656f49224d14a892566fd48e68

https://arbiscan.io/tx/0xb169e20b45c6a5b7e5726c812af73c0b48996a4db04b076d6ef484ca5a300d36

TreasureMarketplaceBuyer

https://arbiscan.io/address/0x812cda2181ed7c45a35a691e0c85e231d218e273#code

TreasureMarketplace

https://arbiscan.io/address/0x2e3b85f85628301a0bce300dee3a6b04195a15ee#code

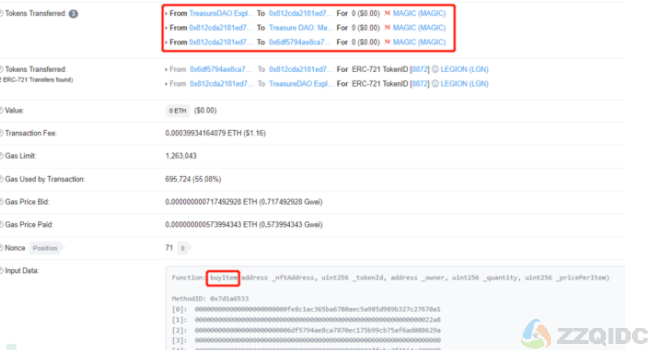

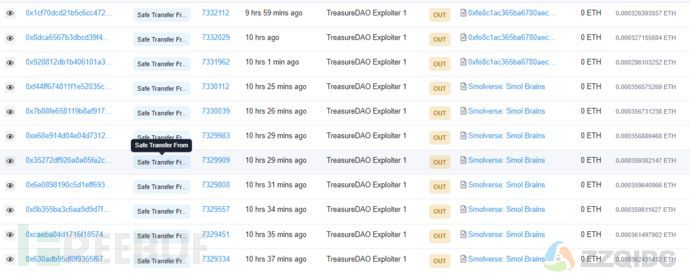

先来看一下攻击者获利的交易操作:

从攻击交易可以明确,攻击者调用TreasureMarketplaceBuyer合约中buyItem方法获取了NFT,并且攻击者提供的购买资金为0,这里需要注意buyItem方法中第四个参数_quantity传参为0。

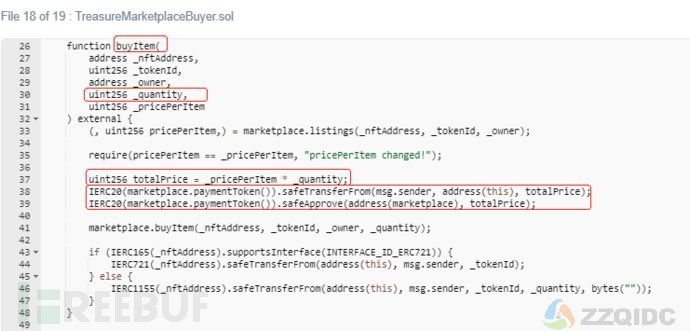

下面直接来看TreasureMarketplaceBuyer合约buyItem方法。

分析buyItem方法可以明确,这里的_quantity参数,也就是购买数量由用户输入,但是在37行计算时,价格和购买数量零相乘,会得到最终价格也为零,之后的用户给合约转账也是零。也就是说用户完成了零资金购买,下面继续分析攻击者如何将零资金购买的NFT提到自己账上,转移资金后,这里调用了marketplace合约中buyItem方法,继续跟进:

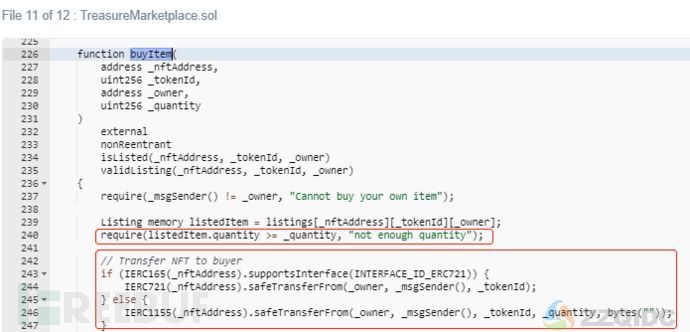

上图buyItem方法中两个判断条件,首先对该NFT的所有者进行了异同判断,之后对该NFT进行了数量判断,由于攻击者传参为零,所以这里很轻易的可以绕过判断,最终零成本购买NFT成功,攻击者通过此漏洞,多次调用buyItem方法零成本获取了大量NFT Token。

目前Treasure发布公告称已冻结交易,同时攻击者也在归还NFT。

攻击者虽然通过合约进行零资金购买NFT,但随后又逐步在归还获取的NFT Token。暂时不能确定是否为测试人员所为,希望用户及官方不会有太大的资金损失。通过此次攻击事件来看,攻击者抓住了对合约对零资金购买NFT的限制缺失,导致通过该漏洞获取大量NFT Token,所以对于以上合约漏洞,零时科技安全团队给出以下建议。

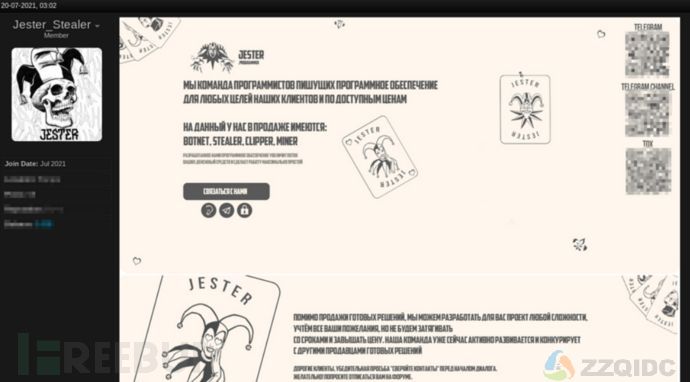

安全研究人员近期发现一个新出现的窃密恶意软件 Jester Stealer,窃取登录凭据、Cookie 和信用卡等信息,其销售广告如下所示:

2021 年 7 月,Jester Stealer 在网络犯罪论坛上露面,论坛上发布的贴子如下所示:

帖子

Jester Stealer 具备以下典型特点:

使用 AES-CBC-256 算法加密进行通信

C&C 服务器位于 Tor 网络中

所有日志都重定向到 Telegram

在内存中收集数据,不需写入硬盘

在分析调查期间,Jester Stealer 更新了七个版本。除了上面提到的特性外,还具备反沙盒和反虚拟化等对抗特性。该恶意软件窃取浏览器、VPN 客户端、密码管理器、聊天软件、电子邮件客户端、加密钱包和游戏软件的相关数据。窃取的数据通过 Tor 网络以日志的形式发送到 Telegram Bot,如果这种方法未成功则使用 AnonFiles(匿名文件共享平台)。功能特性

Jester Stealer 的开发者还提供了自定义恶意软件构建工具,可以通过 txt、jar、ps1、bat、png、doc、xls、pdf、mp3、mp4 和 ppt 等扩展名隐藏 .exe 文件。

Telegram 频道

技术分析

通过静态分析,Jester Stealer 使用 .NET 开发。不止配置文件部署在 GitHub上,Jester Stealer 也会通过 GitHub 下载 Tor 代理。

文件信息

如下所示,Jester Stealer 使用自定义加解密函数,处理 Onion URL、注册表项等。

自定义函数

该恶意软件内置多项检查,阻止被自动分析:

反分析技术

恶意软件发现自己在被调试会终止执行

恶意软件发现自己在虚拟环境中运行(如 Virtulbox、vmbox、VMware 等)会终止执行

恶意软件发现自己在沙盒(SbieDll.dll)中运行会终止执行

恶意软件发现注册表项 state 被设置为 1 会终止执行

注册表项

恶意软件在窃取信息后生成报告:

窃取数据

将所有窃取的数据存储在内存中,并将其压缩再回传。

窃取数据示例

通过 Tor 将数据回传:

下载 Tor 代理

Jester Stealer 使用的 Tor URL 为

hxxp://jesterdcuxzbey4xvlwwheoecpltru5be2mzuk4w7a7nrhckdjjhrbyd.onion。如果数据未被回传到 Tor 服务器中,恶意软件将文件上传至公共文件托管服务器 AnonFiles,命名以

AttackerName_username_systemname.zip为格式。上传文件

成功窃密后,恶意软件会从失陷主机中自行删除。

自删除

结论

窃密恶意软件正在演变为令人担忧的安全威胁之一。攻击者窃取用户凭据、系统信息,甚至是屏幕截图或者其他隐私数据。

IOC

hxxp[:]//jesterdcuxzbey4xvlwwheoecpltru5be2mzuk4w7a7nrhckdjjhrbyd.onion

8879ae061540ce3de496adec3683b0fe

a30d170412986b90ce293b5a8ff7dfd8

9196e0e3234ef664e828eba9628f468d

c73c7c93101d4d741c79127a37d13d3a

7989d8fb3ec96482016acd52d56ea7f8

3986844f88921ccaba28a173a843c27a

26e71a30d1e8b43be1f16d3483d1d44c

9378111ed1b30ad23d37d7d7c33345d1

952cd4334dc6b9c1a3e0d0ab64d5afb2

90257b4f1de0e70235b2ff7419803afa

2cd2390f2138b725f4176343784c7705

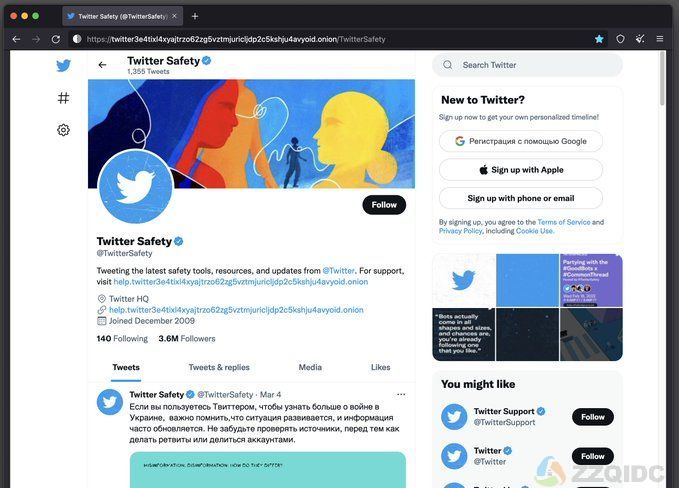

Twitter 现在可以通过 Tor 网络访问,允许禁止它的国家的用户继续访问社交网络的网站。

安全工程师 Alec Muffett 今天宣布了新的洋葱 URL,他宣布现在可以通过 Tor 浏览器在全球范围内访问 Twitter

Muffett 告诉 BleepingComputer,他编写并帮助部署了用于将 Twitter 连接到 Tor 网络的软件。

Tor 项目允许您下载定制的 Firefox 浏览器,该浏览器可用于匿名浏览 Web 并访问只能通过 Tor 访问的特殊 .onion 域。

该项目特别有用,因为它允许用户绕过政府审查并继续访问通常在其国家被封锁的网站。

要通过 Tor 访问 Twitter,您可以下载 Tor 浏览器并浏览到特殊的特殊洋葱 URL https://twitter3e4tixl4xyajtrzo62zg5vztmjuricljdp2c5kshju4avyoid.onion/。

使用 Tor,即使在政府禁止访问该网站的国家/地区,现在也可以访问 Twitter。

随着俄罗斯开始将自己与世界其他地区隔离开来,该项目的启动恰逢其时。

为防止有关俄罗斯入侵乌克兰的信息自由流通,俄罗斯上周开始封锁推特、脸书和外国新闻媒体的访问权限。

现在可以通过 Tor 访问 Twitter,俄罗斯的人们可以继续访问该服务并获取有关冲突和其他全球事件的信息。

Twitter 并不是唯一一家为其服务提供 Tor 洋葱 URL 的公司。其他提供 Tor URL 的社交网站和新闻媒体有:

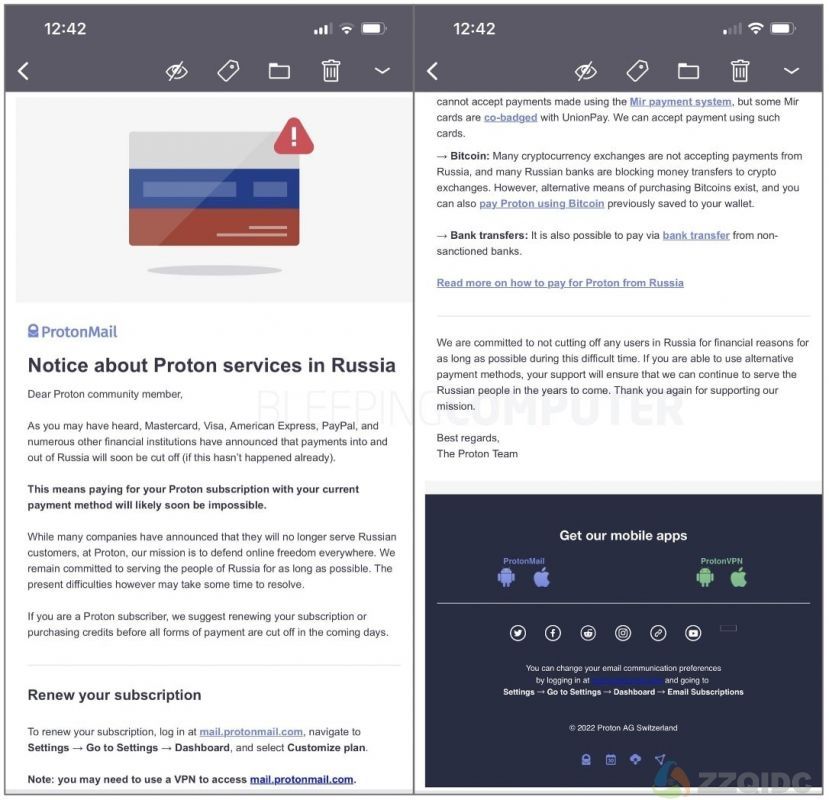

由于万事达卡、维萨、美国运通和贝宝等多种支付处理服务正在退出俄罗斯市场,ProtonMail 正在敦促其俄罗斯用户群赶快更新订阅,以免为时已晚。

ProtonMail 是一家以隐私为中心的端到端加密电子邮件服务提供商,为全球数百万人提供服务。

ProtonMail 要求其俄罗斯用户在可能的情况下购买订阅,因为在俄罗斯持续入侵乌克兰的情况下,包括万事达卡、维萨、美国运通和贝宝在内的主要金融服务公司正在暂停在俄罗斯的业务。

ProtonMail 总部位于瑞士,是 MIT 和 CERN 科学家于 2013 年开发的端到端加密电子邮件服务。

拥有数百万用户使用该服务,ProtonMail 将自己描述为“世界上最大的安全电子邮件服务”。

ProtonMail 客户报告称,本周收到了该公司的电子邮件通知,系统和安全管理员 Moe已与 BleepingComputer 共享了一份通知:

ProtonMail 的这一严厉声明发布之际,正值对俄罗斯的国际制裁正在上升,大多数企业都专注于与俄罗斯断绝关系。

但是,根据今天发布的声明,这家安全电子邮件提供商有充分的理由在该地区保持活跃

ProtonMail 在给客户的电子邮件公告中解释说:“在这个困难时期,我们承诺不会因为经济原因尽可能长时间地切断俄罗斯的任何用户。”

“如果您能够使用其他支付方式,您的支持将确保我们能够在未来几年继续为俄罗斯人民服务。”

ProtonMail 提供了一系列替代支付方式,包括加密货币,俄罗斯用户可以使用这些方式续订订阅

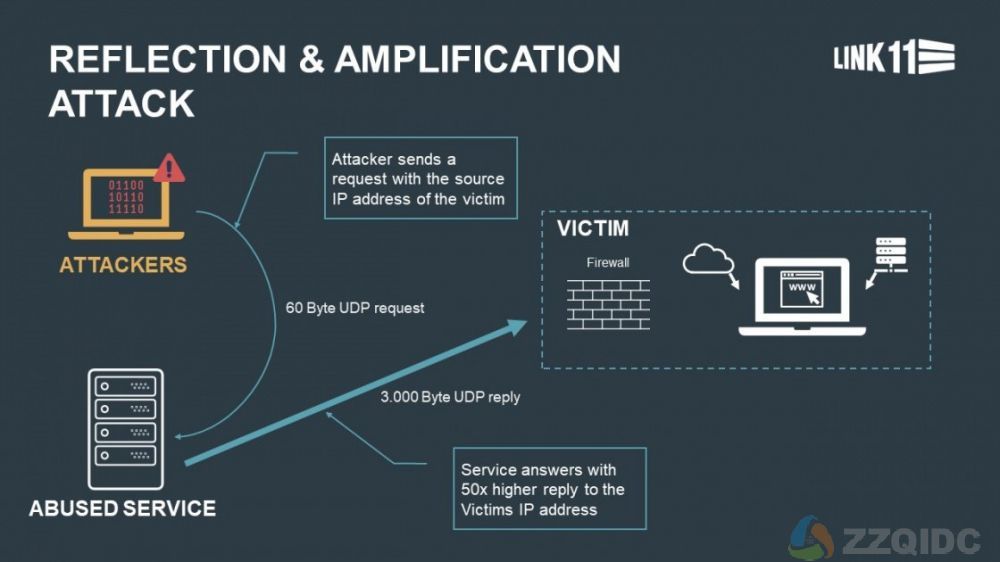

一种新的反射/放大 DDoS 方法正在攻击中使用,它提供了近 43 亿比 1 的破纪录放大率。

分布式拒绝服务 (DDoS) 攻击针对具有大量请求和大量数据的服务器或网络,旨在耗尽其可用资源并导致服务中断。

在进行攻击时,放大率至关重要,因为数字越大,威胁参与者就越容易以较少的火力压倒受到良好保护的端点。

正如 Akamai 在发布前与 Bleeping Computer 共享的一份报告中所详述的那样,一种新的攻击媒介依赖于滥用充当 DDoS 反射器/放大器的不安全设备。

反射攻击始于一个在封闭网络内反射的小数据包,而其大小随着每次反弹而放大。当达到可能的上限时,将产生的流量引导到目标。

对于这种新的 DDoS 方法,威胁行为者在 Mitel 设备使用的驱动程序中滥用被跟踪为 CVE-2022-26143 的漏洞,这些设备包含 TP-240 VoIP 接口,例如 MiVoice Business Express 和 MiCollab。

“受影响的 Mitel 系统上的滥用服务称为 tp240dvr(“TP-240 驱动程序”),并作为软件桥运行以促进与 TP-240 VoIP 处理接口卡的交互,” Akamai 在其关于漏洞的报告中解释道。

“正如这些设备的制造商所证实的那样,该守护进程侦听 UDP/10074 上的命令,并不打算暴露在 Internet 上。正是这种对互联网的暴露最终使它被滥用。”

Akamai 统计了 2,600 台暴露的 Mitel 设备目前容易受到这种放大缺陷的影响,而供应商已经在与客户一起处理补救措施。

特定驱动程序具有流量生成命令,旨在对客户端进行压力测试,用于调试和性能测试。

通过滥用此命令,攻击者可以从这些设备生成大量网络流量。不幸的是,这是可能的,因为默认情况下会激活有风险的命令。

积极的一面是,相关的守护进程以单线程模式运行,防止并行利用,并且由于 Mitel 设备上的硬件资源有限,攻击量的上限相对较低。

上周,Akamai 披露了一种非常相似的 DDoS 方法,称为“TCP 中间盒反射”,它利用中间盒中易受攻击的防火墙和内容过滤策略执行系统来实现 65 倍的 放大系数。

2022 年 1 月 8 日发现了滥用 Mitel 设备的攻击的最初迹象,而利用易受攻击的驱动程序的第一次实际攻击始于 2022 年 2 月 18 日。

目标是政府、商业企业、金融机构、物流公司、宽带接入 ISP 和其他重要组织。

“观察到的攻击主要基于每秒数据包或吞吐量,并且似乎是源自 UDP/10074 的 UDP 反射/放大攻击,主要针对目标端口 UDP/80 和 UDP/443,”Akamai 在他们的报告。

“迄今为止,观察到的此类最大的一次攻击约为每秒 5300 万个数据包 (mpps) 和每秒 23 千兆比特 (gb/sec)。该攻击的平均数据包大小约为 60 字节,攻击持续时间约为 5 分钟。”

该向量与大多数 UDP 反射方法的一个显着区别是,它可以承受长达 14 小时的长时间 DDoS 攻击。

从这个角度评估,包放大率达到4,294,967,296:1,攻击流量最高可达400 mpps,持续洪泛为393mb/sec。

在过去的一个月里,DDoS 攻击变得越来越普遍,尤其是在俄罗斯入侵乌克兰之后。

甚至在入侵之前,乌克兰政府机构和银行 就遭受了多次 DDoS 攻击 ,这些攻击关闭了他们的网站,目的是在国内制造混乱。

从那时起,DDoS 攻击由 乌克兰 IT 军队发起,攻击俄罗斯的利益 , 俄罗斯的支持者 攻击乌克兰和西方实体。

随着 DDoS 攻击的广泛使用,有必要尝试强化您的基础设施以抵御这些类型的攻击,尤其是在这种新的 DDoS 方法中看到的放大级别。

Akamai 表示,监控 UDP/10074 流量并实施主动数据包捕获和分析系统以阻止使用此端口的攻击将有助于减轻反射/放大攻击。

但是,合法流量可能正在使用此端口,该端口也会被阻止。

防止这种新的 DDoS 方法的最佳方法是使用 TP-240 接口的组织遵循 Mitel 的修复说明,强制执行防火墙规则以阻止恶意发起程序数据包或禁用被滥用的命令。

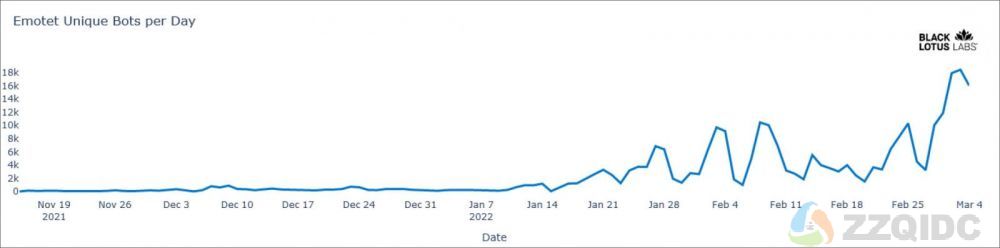

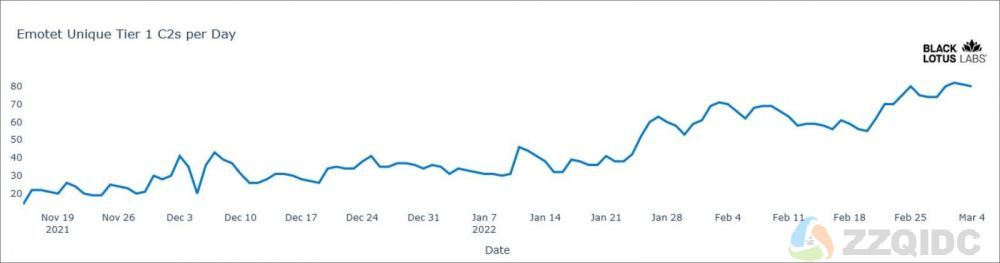

臭名昭著的 Emotet 僵尸网络仍在野外稳定分布,现已感染 179 个国家的 130,000 个系统。

虽然这可能与其控制 160 万台设备的曾经的全球主导地位相去甚远,但它表明该恶意软件仍在卷土重来,并且每天都在变得越来越强大。

Emotet 活动于 2019 年停止,而其第二个主要版本正在流通,并且该恶意软件仅在 2021 年 11 月 在 Trickbot 的帮助下回归。

几天后,很明显,复兴是 由 Conti 勒索软件团伙精心策划的,他们使用它来获得对公司网络的初始访问权限。

除了最初的感染之外,Emotet 继续跳过将 TrickBot 作为有效负载删除,而是直接 删除 Cobalt Strike 渗透测试工具 以快速远程访问网络。

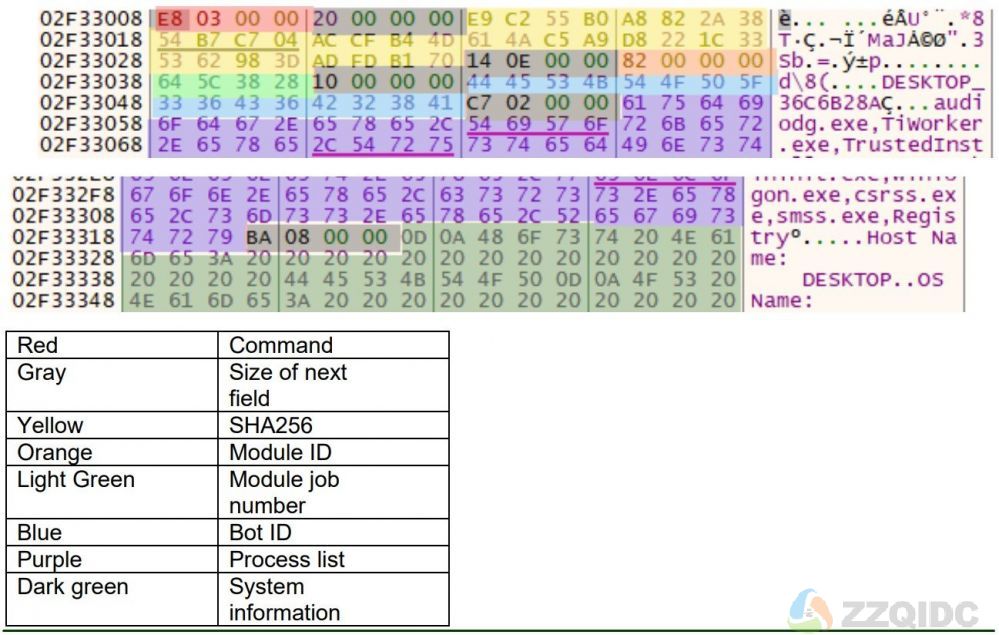

Black Lotus 实验室的威胁分析师已决定深入研究 Emotet 的“Epoch 3”,以识别新功能并绘制其当前分布模式。

正如您在下面看到的,Emotet 僵尸网络在 11 月开始缓慢重建,从 2022 年 1 月开始通过网络钓鱼活动看到更大的分布。

新的 Emotet 活动还包括新的椭圆曲线加密 (ECC) 方案等功能,该方案取代了用于网络流量保护和验证的 RSA 加密。

而且,新版本只有在与C2建立连接后才会部署进程列表模块。

此外,恶意软件作者现在添加了更多信息收集功能,以更好地进行系统分析,而以前,Emotet 只会发回正在运行的进程列表。

Black Lotus 报告称,目前有 200 个独特的 C2 支持 Emotet 的复兴,而且数量缓慢而稳定地增长。目前 C2 的平均活动天数为 29 天。

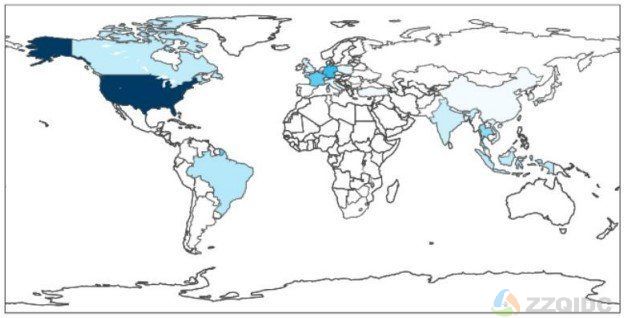

与之前的时代一样,Emotet 的大部分 C2 基础设施位于美国和德国,其次是法国、巴西、泰国、新加坡、印度尼西亚、加拿大、英国和印度。

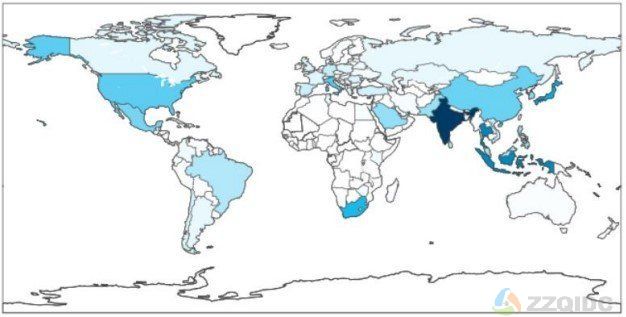

在机器人分布方面,重点是日本、印度、印度尼西亚、泰国、南非、墨西哥、美国、中国、巴西和意大利。

威胁分析人士认为,前三个国家名列榜首的原因是该地区过时且易受攻击的 Windows 机器的数量。

正如 Bleeping Computer 在 12 月报道的那样,Emotet 利用 Windows AppX Installer 欺骗漏洞直接从远程源在主机上安装应用程序。

微软在 2021 年 12 月的路径星期二解决了这个问题,被跟踪为 CVE-2021-43890,但由于升级缓慢而不是保留被滥用的 MSIX 处理程序的预期好处,这家软件巨头决定简单地禁用它。

尽管如此,故意切断与 Microsoft 更新服务器连接的盗版 Windows 副本仍然容易受到 Emotet 等恶意软件的攻击。

全球动态

1.FBI:美国52个关键基础设施已被入侵

截至2022年1月,FBI已经确定,在受攻击的10个关键基础设施中,至少有52个关键基础设施被入侵,涉及关键制造业、能源、金融服务、政府和信息技术领域等领域

2.Coinbase查封了25000多个与俄罗斯有关的加密货币地址

3月7日,流行的加密货币交易所 Coinbase宣布,正在封锁25000多个与俄罗斯自然人和实体相关的加密货币地址,一旦确定了这些地址,还将与政府共享,以进一步支持制裁。

3.匿名者黑客组织入侵俄罗斯流媒体,播放乌克兰战争画面

匿名者(Anonymous)黑客组织持续攻击俄罗斯,数小时之前入侵了多个俄罗斯十分受欢迎的流媒体平台,不间断的播放来自乌克兰的战争画面。

4.火狐浏览器被曝存在两个零日漏洞

近日,Mozilla对火狐(Firefox)网络浏览器进行了安全更新,其中包含了两个影响很大的安全漏洞。数据显示,这两个漏洞正在被广泛利用。

5.英伟达泄露数据正被用来制作伪装成驱动的病毒

由于自称为 Lapsus$ 的组织泄露了与英伟达黑客攻击相关的数据,被盗的代码签名证书被用于远程访问未受保护的 PC,其他情况下则被用来部署恶意软件。

6.工信部发布《车联网网络安全和数据安全标准体系建设指南》

《建设指南》提出,到2023年底,初步构建起车联网网络安全和数据安全标准体系,到2025年,形成较为完善的车联网网络安全和数据安全标准体系。完成100项以上标准的研制。

安全事件

1.三星承认Galaxy源代码被黑客窃取

三星集团表示,此次泄露涉及一些与Galaxy设备操作相关的源代码,但不涉及我们的消费者或员工的个人信息。

2.Axeda 平台被发现7 个严重漏洞,影响医疗和物联网设备

在 PTC 的 Axeda 代理中发现了一组被统称为的七个漏洞,该解决方案用于远程访问和管理来自 100 多家供应商的 150 多个连接设备。其中三个安全问题的严重性评分至少为 9.4。

3.“脏管道”漏洞被披露,可获得Linux的root权限

安全研究员 Max Kellermann 披露了名为“Dirty Pipe”的新 Linux 漏洞,允许本地用户通过公开可用的漏洞获取 root 权限,将会影响 Linux Kernel 5.8 及更高版本,甚至在 Android 设备上也是如此。

4.全球最大的数字报纸和杂志发行商PressReader 遭受网络攻击

全球最大的数字报纸和杂志发行商PressReader 遭受网络攻击,影响其Branded Editions 网站和应用程序及其 PressReader 网站,导致全球读者无法访问 7000 多种出版物。

5.谷歌要求撤销数据泄露诉讼案,美国最高法驳回

此前,Alphabet股东起诉谷歌,由于谷歌故意隐瞒安全漏洞,导致用户私人数据泄露。2018年10月,有美国媒体报道称,该事件导致谷歌+近50万用户的个人数据泄露。

6.俄乌冲突升级前夕,美国LNG生产商曾遭黑客攻击

据媒体报道,一些黑客在上个月攻击了包括雪佛龙(CVX.US)、Cheniere Energy(LNG.US)和Kinder Morgan(KMI.US)在内的20多家主要天然气生产商的现员工和前员工的电脑。

优质文章

1.乌克兰战争背后的网络攻击和情报活动

本文将根据目前已经监控的攻击情况结合公开的情报对本次冲突下的网络攻击分析梳理和分析,同时进一步的对近日出现的新型数据擦除恶意软件进行深入剖析。

2.揭秘APT36组织的CapraRat恶意软件

透明部落(APT36)是一个来自巴基斯坦的APT攻击组织,以使用社会工程和网络钓鱼诱饵作为切入点而闻名,之后,它部署了Crimson RAT恶意软件来窃取信息它的受害者。

3.如何使用SSRFire自动扫描和发现SSRF漏洞

SSRFire是一款针对SSRF漏洞的自动化漏洞挖掘工具,在该工具的帮助下,广大研究人员只需要给该工具提供一个目标域名和服务器信息,SSRFire将帮助我们自动挖掘出潜在的SSRF漏洞。

谷歌周二宣布以 54 亿美元收购网络安全公司 Mandiant,以加强其云服务

马里兰州银泉市——谷歌周二宣布以 54 亿美元收购网络安全公司 Mandiant,以加强其云服务。

此次收购是俄罗斯入侵乌克兰后分析师在网络安全领域预见的众多收购中的第一次。分析师和政府官员表示,随着地缘政治紧张局势的加剧,他们预计俄罗斯和其他国家将掀起一波网络攻击。

“在网络安全大规模增长的背景下,以及在乌克兰入侵俄罗斯不良行为者/民族国家攻击期间看到的进一步顺风,我们相信今天的交易是云空间可能面临的大规模整合阶段的冰山一角,” Wedbush 分析师丹·艾夫斯周二写道。

谷歌是总部位于加利福尼亚州山景城的 Alphabet Inc. 的子公司,将以预计今年完成的全现金交易支付 Mandiant 每股 23 美元的价格。该价格较 Mandiant 2 月初的股价溢价 57%,当时有关公司之间交易的猜测首次浮出水面。

交易完成后,总部位于弗吉尼亚州雷斯顿的 Mandiant 及其 5,300 名员工将加入 Google Cloud。

“对于寻求在不断变化的环境中确保自身安全的组织而言,Mandiant 品牌是无与伦比的洞察力的代名词,”谷歌云首席执行官 Thomas Kurian 说。“这是一个提供端到端安全运营套件并扩展世界上最好的咨询组织之一的机会。”

长期以来,俄罗斯一直被指控通过网络攻击扰乱其他政府和企业,西方官员警告称,俄罗斯可能会对乌克兰及其盟国发动更多网络攻击。

就在上个月入侵的前一周,美国指责俄罗斯发动了一系列网络攻击,导致乌克兰军队、国防部和主要银行的网站下线。

拜登政府负责网络和新兴技术的副国家安全顾问安妮·纽伯格表示,没有情报表明美国将成为网络攻击的目标,但这仍然是一个问题,因为银行系统不具备“网络弹性” ”它应该。

去年秋天,微软表示,对 2020 年 SolarWinds 漏洞负责的俄罗斯支持的黑客继续攻击全球技术供应链,并且自夏季以来一直无情地瞄准云服务公司和其他公司。

俄罗斯曾表示,如果西方继续对俄罗斯石油实施禁令,它可能会关闭通往德国的主要天然气管道。

副总理亚历山大·诺瓦克表示,“拒绝俄罗斯石油将对全球市场造成灾难性后果”,导致价格上涨一倍以上,达到每桶 300 美元。

美国一直在探索与盟国的潜在禁令,以此作为惩罚俄罗斯入侵乌克兰的一种方式。

但德国和荷兰周一拒绝了该计划。

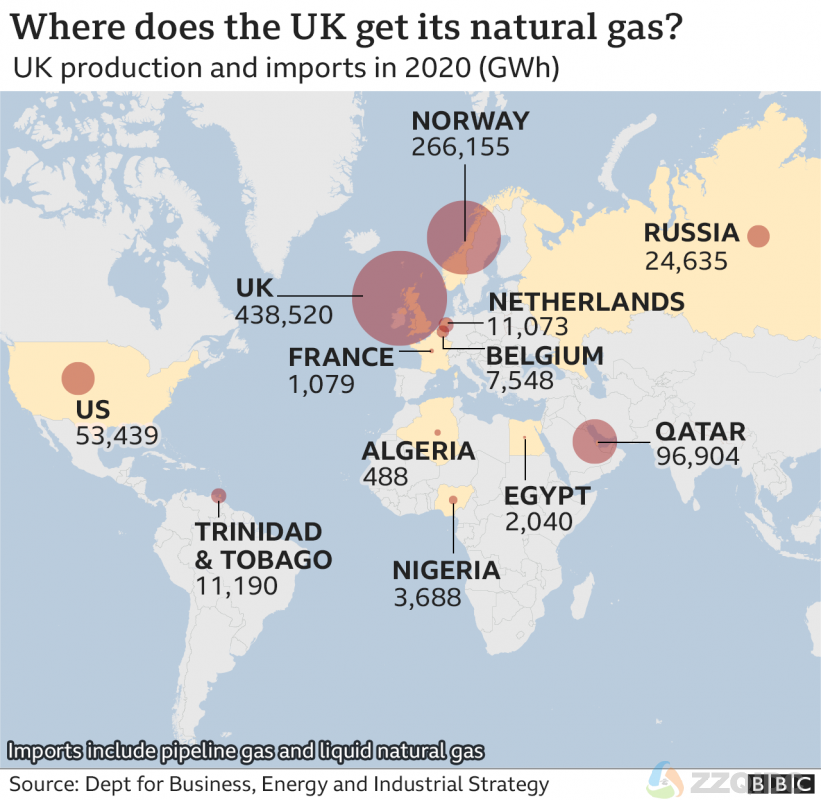

欧盟从俄罗斯获得约 40% 的天然气和 30% 的石油,如果供应中断,也没有简单的替代品。

虽然英国不会受到供应中断的直接影响,因为它从俄罗斯进口的天然气不到 5%,但随着欧洲需求的增加,全球市场价格上涨会对其产生影响。

英国天然气公司 Centrica 的前老板伊恩·康恩 (Iain Conn) 表示,与石油相比,天然气的交易“不那么自由”,如果供应受到影响,替代俄罗斯天然气将“更加困难”,因为它是通过固定管道运输的。国对国。

诺瓦克在俄罗斯国家电视台的讲话中表示,“不可能迅速在欧洲市场上找到替代俄罗斯石油的产品”。

“这将需要数年时间,而且对欧洲消费者来说仍然会贵得多。最终,他们将受到这种结果的最严重伤害,”他说。

在谈到德国上个月决定冻结连接两国的新天然气管道 Nord Stream 2 的认证时,他补充说,石油禁运可能会引发报复。

他说:“我们完全有权做出匹配的决定,并禁止通过[现有的] Nord Stream 1 天然气管道输送天然气。”

俄罗斯是世界第二大天然气生产国和第三大石油出口国,任何对其能源行业实施制裁的举动都将严重损害其自身经济。

Investec 石油和天然气研究主管 Nathan Piper 表示,尽管对俄罗斯的石油和天然气出口实施制裁很有吸引力,但“实际上它具有挑战性”。

他说,在乌克兰战争之前,全球石油和天然气市场都很紧张,“备用产能有限,无法替代任何中断的俄罗斯产量”。

“现在的问题是,美国和欧洲领导人是否准备好忍受高油价和天然气价格,将能源出口列入制裁名单,”他告诉 BBC。

“这一行动的威胁几乎是两全其美,迫使价格上涨,但无助于限制俄罗斯的销量或流入莫斯科的收入。”

凯投宏观的分析师预测,如果西方对俄罗斯出口实施制裁,油价可能升至每桶 160 美元,但该咨询公司的高级全球经济学家戴维·奥克斯利 (David Oxley) 告诉 BBC,俄罗斯天然气的中断将对各国造成更大的打击,并描述它是“完全不同的一壶鱼”。

他表示,整个欧洲的能源密集型行业可能会受到打击,“大量重工业被关闭”,因为与石油相比,寻找替代天然气供应商要困难得多。

阿根廷电子商务巨头 Mercado Libre 本周已确认“未经授权访问”其部分源代码。

Mercado 还表示,威胁参与者访问了大约 300,000 名用户的数据。

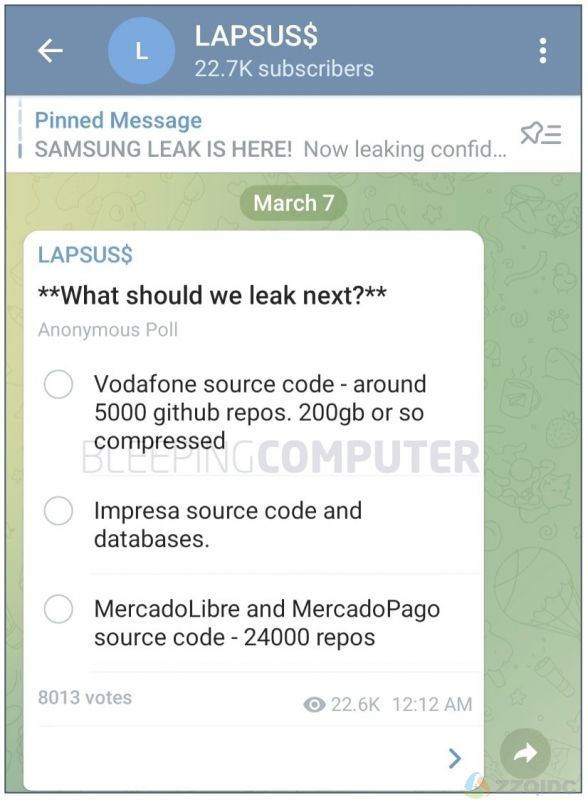

该公司的公告是在数据勒索组织 Lapsus$ 进行的一项民意调查之后,他们威胁要泄露据称从 Mercado 和其他知名公司窃取的数据。

今天看到的一份新闻稿和一份 8-K 表格文件中,MercadoLibre 确认其部分源代码遭到未经授权的访问。

此外,根据最初的分析,访问了 MercadoLibre 的 300,000 名用户的数据。目前,Mercado 的 IT 基础设施似乎没有受到影响,敏感信息似乎没有受到损害。

目前尚不清楚这 300,000 名 Mercado 用户的信息是否存储在其中一个源代码存储库中 ——之前 在报告一些数据泄露案例时遇到过这种做法。

该公司表示已激活安全协议,正在进行全面分析。

“我们没有发现任何证据表明我们的基础设施系统遭到破坏,或者任何用户的密码、账户余额、投资、财务信息或信用卡信息被获取。我们正在采取严格的措施来防止进一步的事件发生,”Mercado 说。

MercadoLibre 总部位于布宜诺斯艾利斯,是拉丁美洲最大的电子商务和支付生态系统。

该公司拥有约 1.4 亿独立活跃用户的用户群,业务遍及阿根廷、巴西、墨西哥、哥伦比亚、智利、委内瑞拉和秘鲁等 18 个国家。

该公司的美国分公司 Mercado Libre, Inc. 运营着包括mercadolibre.com在内的在线市场。

正如 kmyun所见,数据勒索组织 Lapsus$ 声称已经访问了 MercadoLibre 和 Mercado Pago 的 24,000 个源代码存储库。

Lapsus$ 运营的 Telegram 频道于 3 月 7 日发布了一项民意调查,嘲讽地要求用户投票给 Lapsus$ 下一个数据应该泄露的公司。

据称受害者名单还包括 Impresa 和 Vodafone。Lapsus$ 表示,投票将于 2022 年 3 月 13 日 00:00 结束。

这一发展类似于 Lapsus$ 上周泄露的 190 GB 大档案,该组织声称其中包含“机密的三星源代码”。同一周,三星证实威胁者确实入侵了其网络并窃取了机密信息,包括 Galaxy 智能手机中的源代码。

像 Lapsus$ 违规受害者这样的勒索组织,但与像勒索软件运营商那样加密机密文件不同,这些参与者窃取并保留受害者的专有数据,并在他们的勒索要求未得到满足时发布。

本月早些时候,Lapsus$ 声称对美国芯片制造商巨头 NVIDIA 的数据泄露事件负责。该违规行为导致 71,000 多份 NVIDIA 员工凭证被盗,其中一些凭证在网上泄露。