加拿大总理贾斯汀·特鲁多表示,加拿大将接受来自乌克兰的难民。他明确表示将拨出1.17亿加元帮助移民。据他说,加拿大将接受尽可能多的难民。

特鲁多先生在华沙会见波兰总统安杰伊·杜达后讨论了这个话题。加拿大总理表示,接受乌克兰难民将有助于减轻波兰等乌克兰邻国的压力。

“加拿大很乐意接收来自乌克兰的难民,1.17亿美元是我们为与移民有关的特别行动确定的配额。除其他事项外,加快移民程序,以便人们可以尽快到达加拿大,”他说(由 RIA Novosti 引述)。

贾斯汀·特鲁多说,现在可以在线完成前往加拿大的旅行申请。他指出,当局正在努力简化入境程序。此外,难民将有机会在加拿大工作和学习,他们将能够留在那里。他补充说:“我们正在尽一切努力尽快在短时间内接待尽可能多的人。”

2月24日,弗拉基米尔·普京宣布对乌克兰进行“去纳粹化和非军事化”的军事行动。据联合国统计,截至 3 月 8 日,已有 120 万难民离开乌克兰领土。难民主要流向波兰、匈牙利、摩尔多瓦、斯洛伐克、罗马尼亚。俄罗斯外交部声称5250275有200万人希望撤离到俄罗斯。

2018年,英特尔、AMD、ARM曝出CPU安全事件,引起广泛关注,舆论一片哗然。虽然英特尔公司表示此次事件不仅仅是英特尔,还涉及AMD/ARM等厂商,且CPU 漏洞补丁基本不会给普通用户造成任何影响,但这次bug依旧被定为成行业大事件。

时隔几年,CPU又再次曝出一个大bug,有意思的是,英特尔、AMD、ARM一个也没拉下,全部都受到影响。

据外媒报道,安全人员发现了一种新方法,可以绕过现有的基于硬件的防御措施,在英特尔、AMD和ARM的计算机处理器中进行推测执行,可允许攻击者泄露敏感信息。

随后,英特尔、AMD和ARM发布公告了相关事件公告,并附上了缓解措施和更新建议,以此解决出现的CPU问题。

所谓“推测执行”,是指通过预测程序流来调整指令的执行,并分析程序的数据流来选择指令执行的最佳顺序。2018年,安全研究人员发现了一种从主动计算中获取信息的方法,并将漏洞命名为Meltdown 和 Spectre。

而后,CPU厂商纷纷发布了基于软件的缓解措施,将间接分支与推测执行隔离开来,并通过硬件修复进一步解决此类问题,例如英特尔的eIBRS和Arm的CSV2等。如今,CPU安全事件再次爆发,值得厂商们提高警惕。

近日,VUSec安全研究人员发布了技术报告,披露了一个新的Spectre类投机执行漏洞,详细介绍了一种新的攻击方法,即利用分支历史注入 (BHI) 来绕过所有现有的缓解措施。

报告强调,虽然现有的硬件缓解措施可以防止非特权攻击者向内核注入预测器条目,但是通过攻击分支全局历史将会是一种全新的攻击方法。对目标系统具有低权限的恶意攻击者可以毒化此历史记录,以迫使操作系统内核错误预测可能泄漏敏感数据。

为了进一步证明漏洞可用性,安全研究人员还发布了概念证明(PoC)测试,展示了任意内核内存泄漏,成功披露了易受攻击的系统的哈希密码。

该漏洞影响到自Haswell以来推出的任何英特尔CPU,包括Ice Lake-SP和Alder Lake。受影响的ARM CPU包括Cortex A15/A57/A65/A72/A73/A75/A76/A77/A78/X1/X2/A710、Neoverse N2/N1/V1和博通Brahma B15。ARM的漏洞编号是CVE-2022-23960,Intel的漏洞编号CVE-2022-0001和CVE-2022-0002。

接下来,VUsec 准备了一篇关于新 BHI 攻击的论文,该论文将在2022年第31届USENIX安全研讨会上发表。

在与披露相吻合的消息中,grsecurity发布了漏洞详细信息和 PoC,该 PoC 可以通过新的直线推测 (SLS) 攻击方法从AMD处理器泄漏机密数据。

这种新的 SLS 变体影响了许多基于 Zen1 和 Zen2 微架构的 AMD 芯片,包括 EPYC、Ryzen Threadripper 和集成 Radeon Graphics 的 Ryzen。

AMD 已经发布了一份受影响产品的列表和一份白皮书,为编号是CVE-2021-26341的中等严重性缺陷提供了安全建议。

到目前为止,AMD 还没有看到任何在野外积极利用此安全漏洞的例子,但应用推荐的缓解措施仍然很重要。

十分之九 (90%) 的托管服务提供商 (MSP) 在过去 18 个月中经历了成功的网络攻击 。

该研究还发现,这些组织在此期间阻止的攻击数量几乎翻了一番,从 6 次增加到 11 次。研究人员表示,这表明 MSP 正迅速成为网络犯罪分子的主要目标,而不是其客户。

该研究反映了 MSP 的 500 名高级决策者对他们在大流行之前和今天的安全经验的看法。

超过五分之四 (82%) 的 MSP 报告称,在过去 18 个月中,针对其客户的攻击有所增加,平均每月防止 18 次攻击。

该研究还揭示了成功的网络攻击对 MSP 产生的广泛影响。超过一半的受访者在遭受攻击后经历了经济损失和业务中断。与此同时,46% 的人表示他们失去了业务,45% 的人遭受了声誉影响,28% 的人看到他们的客户失去了信任。

MSP 检测到的最常见的攻击方法是网络钓鱼 (75%)、DDoS (56%) 和勒索软件 (42%)。

令人担忧的是,研究人员发现许多 MSP 仍未实施基本的安全措施。例如,虽然大多数 MSP 为其客户提供双因素身份验证,但只有 40% 的公司在内部引入了这种身份验证。

N-able 首席安全官 Dave MacKinnon 评论说:“MSP 在整个大流行期间不知疲倦地工作,以确保他们支持的企业能够在情况发生变化时保持在线和连接。

“但他们所保护的网络犯罪分子也在努力利用这些转变来对付他们的目标。MSP 需要了解威胁形势如何继续演变,并做出必要的改变来保护他们的客户和他们自己,并充分利用增强安全性提供的巨大机会。”

调查结果是在针对 MSP 的众多备受瞩目的攻击之后进行的,其中最引人注目的是 去年的Kaseya事件。针对这些事件, 英国政府 就引入新措施以迫使 MSP 遵循更新的安全标准展开磋商。

Emotet 僵尸网络回归几个月后,已经感染了遍布 179 个国家的 130,000 多个独特的僵尸网络。

2021 年初,全球执法和司法当局 开展了一项名为 “瓢虫行动”的联合行动,破坏了 EMOTET 僵尸网络。当时,调查人员已通过国际协调行动控制了其基础设施。

这项行动是荷兰、德国、美国、英国、法国、立陶宛、加拿大和乌克兰当局共同努力的结果,国际活动由欧洲刑警组织和 欧洲司法组织协调。

执法机构能够接管至少 700 台用作 Emotet 僵尸网络基础设施一部分的服务器。作为清理行动的一部分,FBI 收集了 Emotet 操作员在其恶意软件活动中使用的数百万个电子邮件地址。

Emotet 银行木马 至少自 2014 年以来 一直活跃,该僵尸网络由跟踪为TA542的威胁参与者操作。臭名昭著的银行木马还被用来传递其他恶意代码,例如 Trickbot 和 QBot 木马,或勒索软件,例如 Conti、 ProLock、 Ryuk和 Egregor。

2021 年 11 月,来自多家网络安全公司([Cryptolaemus]、[GData] 和 [Advanced Intel])的研究人员报告称,威胁行为者正在使用 TrickBot 恶意软件在受感染设备上投放 Emote 加载程序。专家们跟踪了旨在使用 TrickBot 的基础设施作为 Operation Reacharound 重建 Emotet 僵尸网络的活动。

据 Lumen 的 Black Lotus Labs 的研究人员报告,自从 Emotet 运营商发布报告以来,他们已经积累了大量受感染的系统。

研究人员指出,新的 Emotet 僵尸网络支持新功能以避免检测和分析,例如对网络流量使用加密以及将进程列表分离到自己的模块中。

新版本使用椭圆曲线密码术 (ECC),使用公钥执行加密,并使用单独的算法执行数据验证。

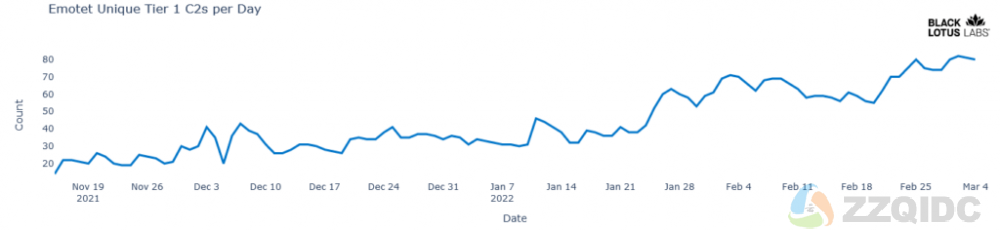

新版本还能够收集有关受感染主机的其他信息。专家们还报告了 2 月下旬至 3 月 4 日 C2 池的显着增长。

“虽然 Black Lotus Labs 在 2019 年 5 月跟踪了 300 多个独特的 Emotet C2,但在复苏后的大约四个月内,独特 C2 的数量大约为 200。如图 2 所示,当 Emotet 在 2021 年 11 月重新上线时,它确实做到了因此,使用较小但相对一致的 1 级 C2 池。” 阅读专家发表的报告。“在过去的几个月里,从 2 月下旬到 3 月 4 日,C2 池继续增长到平均每天 77 个独特的 1 级 C2。”

新 Emotet 基础架构中最重要的功能之一是明显没有 Bot C2,这些 bot 将接收 UPnP 模块,通过打开用户路由器上的端口,使受感染的设备能够充当 C2,然后允许它将来自 Emotet 机器人的流量代理到更高层的 C2。

Emotet C2 大部分位于美国和德国,C2 数量排名前 10 位的其他国家包括法国、巴西、泰国、新加坡、印度尼西亚、加拿大、英国和印度。

“机器人的增长和分布是 Emotet 在恢复其曾经庞大的基础设施方面取得进展的重要指标。每个机器人都是令人垂涎的网络的潜在立足点,并提供了部署 Cobalt Strike 或最终升级为 Bot C2 的机会。” Black Lotus Labs 得出结论。

一名罗马尼亚男子已被 引渡 到美国,面临与在暗网上出售被盗财务数据有关的指控。

Sorin Becheru 涉嫌与他人合谋出售使用恶意软件获得的被盗信用卡号码。

罗马尼亚当局应美国要求并根据罗马尼亚与美国之间的双边引渡条约,于 2022 年 1 月 1 日逮捕了这名 34 岁的布加勒斯特居民。

起诉书称,Becheru 和他的同谋使用销售点内存抓取恶意软件从位于美国的服务器上窃取消费者的信用卡信息。在一种称为梳理的做法中,这些被盗数据在地下在线论坛上出售,包括 Vendetta 和 Tony Montana。

非法获取数据的购买者使用信用卡信息欺诈性地获取商品和服务。

“出于经济动机的网络犯罪对广泛的行为者具有吸引力,其结果可能对受影响的消费者和企业造成毁灭性的影响,”负责达拉斯联邦调查局的特别探员马修·德萨诺 (Matthew DeSarno) 说。

Becheru - 使用各种在线身份,包括 t0r.creep.im、truan1@jabbim.com 和 buchetta@jabb3r.de - 据称拥有并出售数百万张信用卡的信用卡信息。

检察官声称,Becheru 曾一度提供属于德克萨斯州北区和其他地方的受害者的 240,000 多张信用卡的信息。

美国检察官于 2021 年 3 月指控 Becheru 共谋实施与访问设备有关的欺诈行为。在罗马尼亚被捕后,Becheru 于 2022 年 3 月 3 日被引渡到美国,并于 3 月 4 日在美国地方法官 Rebecca Rutherford 首次出庭。

美国律师查德·米查姆在周五发布的一份声明中宣布了 Becheru 被引渡的消息 ,他说:“恶意软件对美国公司和消费者构成越来越隐蔽的威胁。只需几次击键,老练的黑客就可以入侵数百万个帐户。”

他补充说:“司法部将毫不犹豫地追捕网络犯罪分子,包括那些在国外经营的犯罪分子。与此同时,我们鼓励美国人采取措施保护他们的在线个人身份信息。”

如果罪名成立,贝切鲁将面临最高五年的联邦监狱刑期。

威胁参与者在涉及破坏统计小部件的供应链攻击中入侵了俄罗斯联邦机构的网站

一些俄罗斯联邦机构的网站在供应链攻击中遭到破坏,威胁者破坏了用于跟踪多个政府机构访问者数量的统计小部件。威胁行为者能够破坏网站并阻止对它们的访问。

“联邦机构网站的运营中断发生在周二晚上,原因是国家机构网站监控系统的服务(小部件)遭到黑客攻击,该系统由经济发展部维护并被整合到一些国家机构的网站、俄罗斯数字发展、通信和大众媒体部的新闻服务机构告诉国际文传电讯社。” 国际文传电讯报报道。

受到攻击的服务在一小时内就恢复了。

被黑网站包括能源部、联邦国家统计局、联邦监狱局、联邦法警局、联邦反垄断局、文化部和其他俄罗斯国家机构的网站。

“国家机构的网站受到网络安全团队的严格保护和全天候监控。很难直接破坏这些网站,因此黑客通过外部服务攻击资源,从而获得展示不正确内容的权限,”新闻服务说。

新闻服务补充说:“黑客入侵了一个应用程序(小部件),该应用程序从外部资源加载到国家机构的网站上。黑客入侵小部件后,黑客能够在网站页面上发布不正确的内容。事件被迅速定位。”

受影响的网站显示了当前入侵乌克兰的图像。

俄罗斯已要求在今天(3 月 11 日)举行联合国安理会会议。俄罗斯联邦驻联合国第一副代表德米特里·波良斯基在推特上写道,计划讨论美国在乌克兰的“军事生物活动” 。

俄罗斯当局声称,在乌克兰有美国生物实验室正在开发生物武器。俄罗斯外交部长谢尔盖·拉夫罗夫表示,在乌克兰制造的生物武器是“以种族为导向的”。国务院否认所有指控。

在地球轨道上部署新的卫星星座将使在俄罗斯建立一个独立的、“坚不可摧的”互联网成为可能。塔斯社通讯社参考了俄罗斯联邦国家公司总干事德米特里·罗戈津在与自民党国家杜马代表会面时发表的声明,对此进行了报道。

在与代表们的谈话中,罗戈津先生指出,将新航天器送入轨道的计划计划的实施,将有可能在 2025 年之前为北海航线提供所有必要的服务,并创造一个“坚不可摧的” 国内的互联网。

“一个国家——像我们这样的国家——必须拥有一个独立的、主权的太空互联网。因此,地面设备应该尽可能便宜,以便人们可以使用它。那么我们是无懈可击的。现在我们在这方面面临压力,”罗戈津先生说。

Roscosmos负责人表示,发展卫星互联网是该国的重要任务之一。他还指出,在俄罗斯,大部分领土是永久冻土,铺设光缆并不是一个有效的解决方案。

众所周知,作为国际移动卫星网络 Globalstar 俄罗斯部分的运营商的 Globaltel 公司停止为用户提供服务,因为 Globalstar 已决定终止俄罗斯网络网关的工作。关于它参考公司的官方声明编写CNews版。

值得注意的是,在美国公司更新的服务地图中,不仅缺少俄罗斯,还缺少一些周边国家,包括乌克兰、白俄罗斯,以及波罗的海和外高加索国家、哈萨克斯坦和中亚国家,以及部分蒙古和斯堪的纳维亚国家。

Globalstar卫星网络由美国同名公司创建,并于2000年投入商业运营。该网络为客户提供语音通话和低速数据服务。Globalstar 覆盖了我们星球的大部分土地,不包括北纬和南纬、非洲和海洋。该公司不仅为客户提供语音终端,还为物联网 (IoT) 和支持短信的 GPS 接收器提供设备。

为了在俄罗斯运营 Globalstar 网络,创建了 Globaltel 公司,由 Rostelecom 共同拥有。在俄罗斯境内总共形成了三个接口站。Globalstar 于 2002 年申请破产,但卫星网络继续运作。该公司的继任者是美国劳拉空间与通信公司。

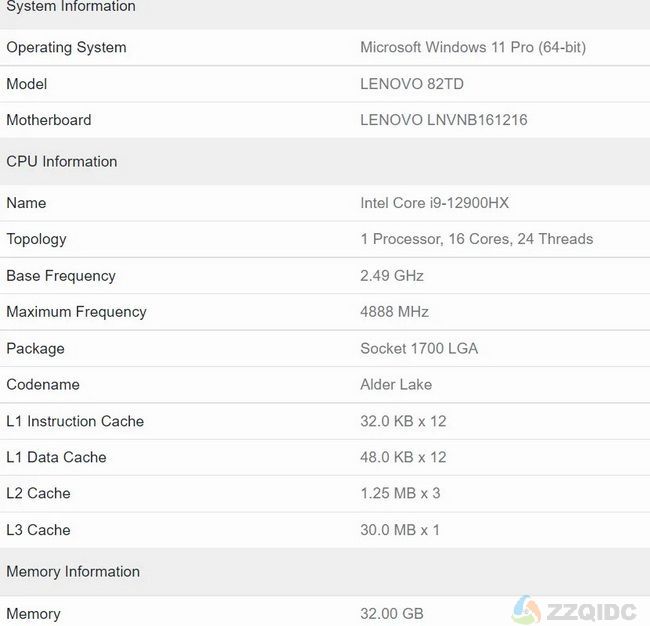

在 Geekbench 5 综合测试数据库中,注意到了尚未公布的 Alder Lake-HX 系列 Core i9-12900HX 移动处理器。该芯片配备 16 个内核,支持 24 个虚拟线程。

该处理器在一台不知名的联想笔记本电脑上进行了测试,同样配备了基于最新 NVIDIA GA103 GPU 的 GeForce RTX 3080 Ti 独立显卡。根据测试,作为上述笔记本电脑一部分的 Core i9-12900HX 的基本频率为 2.5 GHz。在自动超频模式下,它增加到了 4.88 GHz。但是,该芯片的最终消费者版本很可能具有 5.0 GHz 的最大时钟速度。

在单核 Geekbench 5 测试中,处理器获得 1921 分,在多核测试中获得 15,974 分。因此,与移动 14 核和 20 线程 Core i9-12900HK 相比,它的生产力分别提高了 7% 和 14%,后者在相同测试中的平均结果分别约为 1800 和 14,000 分。

目前,已知至少有两种型号的 Alder Lake-HX 系列处理器存在——14 核Intel Core i7-12650HX和上述 16 核 Core i9-12900HX。预计两者的基本 TDP 均为 55W。