广告服务“Avito”和“Yula”报告了用户提供安装VPN客户端服务和销售相关服务订阅以绕过Roskomnadzor在Rune施加的阻止的行为的压制。

早些时候,媒体上出现了关于广告充斥Avito和Yula网站的信息,其中包括设置 VPN 服务以访问被监管机构封锁的网络资源的商业报价。

Avito的新闻服务指出,用户以前曾提供过此类服务,但该公司始终会及时删除此类广告,并遵守法律要求。“Avito 上的所有广告都经过检查,是否符合俄罗斯联邦现行立法和我们平台的规则。既定规范禁止放置安装服务的广告,以绕过监管机构的封锁,并提供对俄罗斯联邦境内被禁止的资源的访问。此类广告在被检测到时会立即被屏蔽, ”该服务的代表保证。

竞争的Yula平台在这个问题上也持有类似的立场。该网站的新闻服务还报告说,版主正在删除所有宣传服务的广告,以帮助绕过屏蔽。

回想一下,从2017年11月1日起,一项禁止使用 VPN 服务和匿名程序访问俄罗斯禁止的信息的法律已经生效。法律要求此类服务的所有者限制对此类信息的访问。如果拒绝遵守当局的要求,则会阻止此类服务。

今天是微软 2022 年 3 月的周二补丁,它修复了三个零日漏洞和总共 71 个漏洞。

Microsoft 通过今天的更新修复了 71 个漏洞(不包括 21 个 Microsoft Edge 漏洞),其中三个被归类为严重,因为它们允许远程执行代码。

下面列出了每个漏洞类别中的错误数量:

有关非安全 Windows 更新的信息,您可以阅读今天的Windows 10 KB5011487 和 KB5011485 更新更新以及Windows 11 的 KB5011493更新。

本月的补丁星期二包括对三个公开披露的零日漏洞的修复。好消息是,这些漏洞都没有在攻击中被积极利用。

如果漏洞被公开披露或被积极利用而没有可用的官方修复程序,Microsoft 会将其归类为零日漏洞。

作为 2022 年 3 月补丁星期二的一部分修复的公开披露的漏洞包括:

虽然这些漏洞均未用于攻击,但微软表示存在针对 CVE-2022-21990 和 CVE-2022-24459 的公开概念验证漏洞利用。

本月,微软认为更有可能成为威胁者攻击目标的其他关注漏洞包括:

既然 Microsoft 已经针对这些漏洞发布了补丁,那么威胁行为者应该会分析这些漏洞以了解如何利用它们。

其他在 2022 年 3 月发布更新的供应商包括:

以下是 2022 年 3 月补丁星期二更新中已解决漏洞和已发布公告的完整列表。要访问每个漏洞及其影响的系统的完整描述,您可以在此处查看完整报告。

| 标签 | CVE ID | CVE 标题 | 严重性 |

|---|---|---|---|

| .NET 和 Visual Studio | CVE-2022-24512 | .NET 和 Visual Studio 远程代码执行漏洞 | 重要的 |

| .NET 和 Visual Studio | CVE-2022-24464 | .NET 和 Visual Studio 拒绝服务漏洞 | 重要的 |

| .NET 和 Visual Studio | CVE-2020-8927 | Brotli 库缓冲区溢出漏洞 | 重要的 |

| Azure 站点恢复 | CVE-2022-24506 | Azure Site Recovery 特权提升漏洞 | 重要的 |

| Azure 站点恢复 | CVE-2022-24517 | Azure Site Recovery 远程代码执行漏洞 | 重要的 |

| Azure 站点恢复 | CVE-2022-24470 | Azure Site Recovery 远程代码执行漏洞 | 重要的 |

| Azure 站点恢复 | CVE-2022-24471 | Azure Site Recovery 远程代码执行漏洞 | 重要的 |

| Azure 站点恢复 | CVE-2022-24520 | Azure Site Recovery 远程代码执行漏洞 | 重要的 |

| Azure 站点恢复 | CVE-2022-24518 | Azure Site Recovery 特权提升漏洞 | 重要的 |

| Azure 站点恢复 | CVE-2022-24519 | Azure Site Recovery 特权提升漏洞 | 重要的 |

| Azure 站点恢复 | CVE-2022-24515 | Azure Site Recovery 特权提升漏洞 | 重要的 |

| Azure 站点恢复 | CVE-2022-24467 | Azure Site Recovery 远程代码执行漏洞 | 重要的 |

| Azure 站点恢复 | CVE-2022-24468 | Azure Site Recovery 远程代码执行漏洞 | 重要的 |

| Azure 站点恢复 | CVE-2022-24469 | Azure Site Recovery 特权提升漏洞 | 重要的 |

| 用于终结点的 Microsoft Defender | CVE-2022-23278 | Microsoft Defender 端点欺骗漏洞 | 重要的 |

| 适用于 IoT 的 Microsoft Defender | CVE-2022-23265 | Microsoft Defender for IoT 远程代码执行漏洞 | 重要的 |

| 适用于 IoT 的 Microsoft Defender | CVE-2022-23266 | Microsoft Defender for IoT 特权提升漏洞 | 重要的 |

| Microsoft Edge(基于 Chromium) | CVE-2022-0790 | Chromium:CVE-2022-0790 在 Cast UI 中免费使用 | 未知 |

| Microsoft Edge(基于 Chromium) | CVE-2022-0789 | Chromium:CVE-2022-0789 ANGLE 中的堆缓冲区溢出 | 未知 |

| Microsoft Edge(基于 Chromium) | CVE-2022-0809 | Chromium:CVE-2022-0809 WebXR 中的内存访问越界 | 未知 |

| Microsoft Edge(基于 Chromium) | CVE-2022-0791 | Chromium:CVE-2022-0791 在多功能框中免费使用 | 未知 |

| Microsoft Edge(基于 Chromium) | CVE-2022-0803 | Chromium:CVE-2022-0803 权限实施不当 | 未知 |

| Microsoft Edge(基于 Chromium) | CVE-2022-0804 | Chromium:CVE-2022-0804 在全屏模式下实施不当 | 未知 |

| Microsoft Edge(基于 Chromium) | CVE-2022-0801 | Chromium:CVE-2022-0801 HTML 解析器中的不适当实现 | 未知 |

| Microsoft Edge(基于 Chromium) | CVE-2022-0802 | Chromium:CVE-2022-0802 在全屏模式下实施不当 | 未知 |

| Microsoft Edge(基于 Chromium) | CVE-2022-0807 | Chromium:CVE-2022-0807 自动填充中的不当实施 | 未知 |

| Microsoft Edge(基于 Chromium) | CVE-2022-0808 | Chromium:CVE-2022-0808 在 Chrome OS Shell 中免费使用 | 未知 |

| Microsoft Edge(基于 Chromium) | CVE-2022-0805 | Chromium:CVE-2022-0805 在浏览器切换器中免费后使用 | 未知 |

| Microsoft Edge(基于 Chromium) | CVE-2022-0806 | Chromium:CVE-2022-0806 Canvas 中的数据泄漏 | 未知 |

| Microsoft Edge(基于 Chromium) | CVE-2022-0800 | Chromium:CVE-2022-0800 Cast UI 中的堆缓冲区溢出 | 未知 |

| Microsoft Edge(基于 Chromium) | CVE-2022-0794 | Chromium:CVE-2022-0794 在 WebShare 中免费后使用 | 未知 |

| Microsoft Edge(基于 Chromium) | CVE-2022-0795 | Chromium:CVE-2022-0795 闪烁布局中的类型混淆 | 未知 |

| Microsoft Edge(基于 Chromium) | CVE-2022-0792 | Chromium:CVE-2022-0792 在 ANGLE 中读取越界 | 未知 |

| Microsoft Edge(基于 Chromium) | CVE-2022-0793 | Chromium:CVE-2022-0793 在视图中免费后使用 | 未知 |

| Microsoft Edge(基于 Chromium) | CVE-2022-0796 | Chromium:CVE-2022-0796 在媒体中免费后使用 | 未知 |

| Microsoft Edge(基于 Chromium) | CVE-2022-0798 | Chromium:CVE-2022-0798 在 MediaStream 中免费后使用 | 未知 |

| Microsoft Edge(基于 Chromium) | CVE-2022-0797 | Chromium:CVE-2022-0797 Mojo 中的内存访问越界 | 未知 |

| Microsoft Edge(基于 Chromium) | CVE-2022-0799 | Chromium:CVE-2022-0799 安装程序中的策略执行不足 | 未知 |

| 微软交换服务器 | CVE-2022-23277 | Microsoft Exchange Server 远程执行代码漏洞 | 危急 |

| 微软交换服务器 | CVE-2022-24463 | Microsoft Exchange Server 欺骗漏洞 | 重要的 |

| 微软 Intune | CVE-2022-24465 | 适用于 iOS 安全功能绕过漏洞的 Microsoft Intune 门户 | 重要的 |

| 微软办公软件 | CVE-2022-24510 | Microsoft Office Visio 远程代码执行漏洞 | 重要的 |

| 微软办公软件 | CVE-2022-24509 | Microsoft Office Visio 远程代码执行漏洞 | 重要的 |

| 微软办公软件 | CVE-2022-24461 | Microsoft Office Visio 远程代码执行漏洞 | 重要的 |

| 微软办公软件 | CVE-2022-24462 | Microsoft Word 安全功能绕过漏洞 | 重要的 |

| 微软办公软件 | CVE-2022-24511 | Microsoft Office Word 篡改漏洞 | 重要的 |

| 微软视窗 ALPC | CVE-2022-23287 | Windows ALPC 特权提升漏洞 | 重要的 |

| 微软视窗 ALPC | CVE-2022-24505 | Windows ALPC 特权提升漏洞 | 重要的 |

| 微软视窗 ALPC | CVE-2022-23283 | Windows ALPC 特权提升漏洞 | 重要的 |

| Microsoft Windows 编解码器库 | CVE-2022-24451 | VP9 视频扩展远程代码执行漏洞 | 重要的 |

| Microsoft Windows 编解码器库 | CVE-2022-22007 | HEVC 视频扩展远程代码执行漏洞 | 重要的 |

| Microsoft Windows 编解码器库 | CVE-2022-22006 | HEVC 视频扩展远程代码执行漏洞 | 危急 |

| Microsoft Windows 编解码器库 | CVE-2022-24452 | HEVC 视频扩展远程代码执行漏洞 | 重要的 |

| Microsoft Windows 编解码器库 | CVE-2022-24453 | HEVC 视频扩展远程代码执行漏洞 | 重要的 |

| Microsoft Windows 编解码器库 | CVE-2022-24501 | VP9 视频扩展远程代码执行漏洞 | 危急 |

| Microsoft Windows 编解码器库 | CVE-2022-24457 | HEIF 图像扩展远程代码执行漏洞 | 重要的 |

| Microsoft Windows 编解码器库 | CVE-2022-24456 | HEVC 视频扩展远程代码执行漏洞 | 重要的 |

| Microsoft Windows 编解码器库 | CVE-2022-22010 | 媒体基金会信息泄露漏洞 | 重要的 |

| Microsoft Windows 编解码器库 | CVE-2022-21977 | 媒体基金会信息泄露漏洞 | 重要的 |

| Microsoft Windows 编解码器库 | CVE-2022-23295 | 原始图像扩展远程代码执行漏洞 | 重要的 |

| Microsoft Windows 编解码器库 | CVE-2022-23300 | 原始图像扩展远程代码执行漏洞 | 重要的 |

| Microsoft Windows 编解码器库 | CVE-2022-23301 | HEVC 视频扩展远程代码执行漏洞 | 重要的 |

| 绘制 3D | CVE-2022-23282 | Paint 3D 远程代码执行漏洞 | 重要的 |

| 角色:Windows Hyper-V | CVE-2022-21975 | Windows Hyper-V 拒绝服务漏洞 | 重要的 |

| Chrome 的 Skype 扩展程序 | CVE-2022-24522 | Chrome 信息泄露漏洞的 Skype 扩展程序 | 重要的 |

| 平板电脑 Windows 用户界面 | CVE-2022-24460 | 平板电脑 Windows 用户界面应用程序提权漏洞 | 重要的 |

| 视觉工作室代码 | CVE-2022-24526 | Visual Studio 代码欺骗漏洞 | 重要的 |

| WinSock 的 Windows 辅助功能驱动程序 | CVE-2022-24507 | WinSock 特权提升漏洞的 Windows 辅助功能驱动程序 | 重要的 |

| Windows 光盘驱动程序 | CVE-2022-24455 | Windows CD-ROM 驱动程序特权提升漏洞 | 重要的 |

| Windows 云文件迷你过滤器驱动程序 | CVE-2022-23286 | Windows Cloud Files Mini Filter 驱动程序提权漏洞 | 重要的 |

| 视窗 COM | CVE-2022-23290 | Windows Inking COM 特权提升漏洞 | 重要的 |

| Windows 通用日志文件系统驱动程序 | CVE-2022-23281 | Windows 通用日志文件系统驱动信息泄露漏洞 | 重要的 |

| Windows DWM 核心库 | CVE-2022-23291 | Windows DWM 核心库特权提升漏洞 | 重要的 |

| Windows DWM 核心库 | CVE-2022-23288 | Windows DWM 核心库特权提升漏洞 | 重要的 |

| Windows 事件跟踪 | CVE-2022-23294 | Windows 事件跟踪远程代码执行漏洞 | 重要的 |

| Windows Fastfat 驱动程序 | CVE-2022-23293 | Windows 快速 FAT 文件系统驱动程序特权提升漏洞 | 重要的 |

| Windows 传真和扫描服务 | CVE-2022-24459 | Windows 传真和扫描服务特权提升漏洞 | 重要的 |

| Windows HTML 平台 | CVE-2022-24502 | Windows HTML 平台安全功能绕过漏洞 | 重要的 |

| Windows 安装程序 | CVE-2022-23296 | Windows Installer 特权提升漏洞 | 重要的 |

| 视窗内核 | CVE-2022-23297 | Windows NT 局域网管理器数据报接收器驱动程序信息泄露漏洞 | 重要的 |

| 视窗内核 | CVE-2022-23298 | Windows NT 操作系统内核特权提升漏洞 | 重要的 |

| 视窗媒体 | CVE-2022-21973 | Windows Media Center 更新拒绝服务漏洞 | 重要的 |

| 视窗 PDEV | CVE-2022-23299 | Windows PDEV 特权提升漏洞 | 重要的 |

| Windows 点对点隧道协议 | CVE-2022-23253 | 点对点隧道协议拒绝服务漏洞 | 重要的 |

| Windows 打印后台处理程序组件 | CVE-2022-23284 | Windows 后台打印程序特权提升漏洞 | 重要的 |

| Windows 远程桌面 | CVE-2022-21990 | 远程桌面客户端远程代码执行漏洞 | 重要的 |

| Windows 远程桌面 | CVE-2022-23285 | 远程桌面客户端远程代码执行漏洞 | 重要的 |

| Windows 远程桌面 | CVE-2022-24503 | 远程桌面协议客户端信息泄露漏洞 | 重要的 |

| Windows 安全支持提供程序接口 | CVE-2022-24454 | Windows 安全支持提供程序接口特权提升漏洞 | 重要的 |

| Windows SMB 服务器 | CVE-2022-24508 | Windows SMBv3 客户端/服务器远程代码执行漏洞 | 重要的 |

| Windows 更新堆栈 | CVE-2022-24525 | Windows 更新堆栈特权提升漏洞 | 重要的 |

| Xbox | CVE-2022-21967 | 针对 Windows 特权提升漏洞的 Xbox Live 身份验证管理器 | 重要的 |

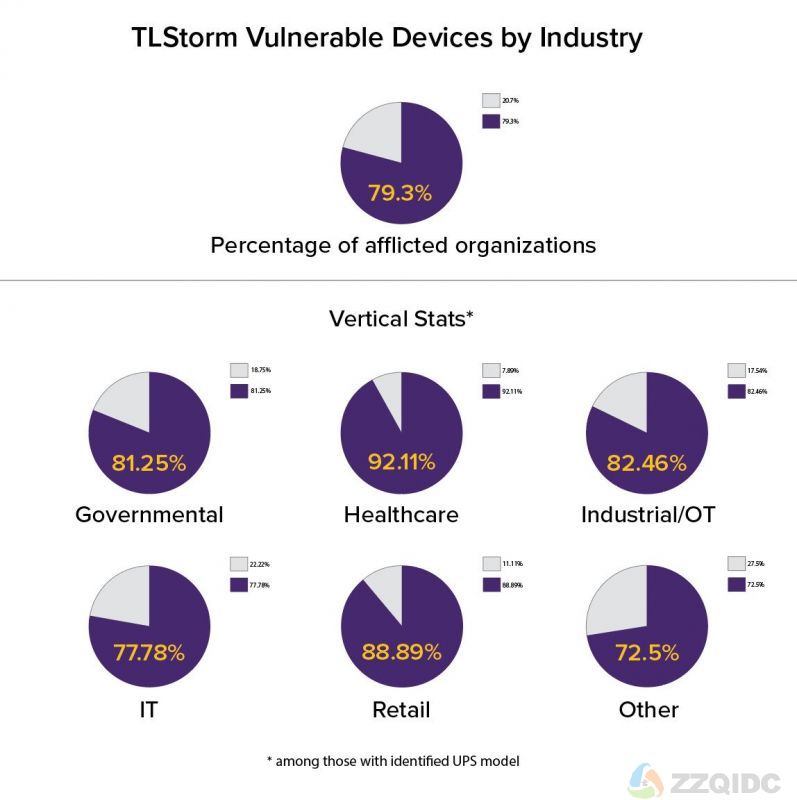

现在跟踪的一组三个关键的零日漏洞 TLSstorm 可以让黑客从施耐德电气的子公司 APC 控制不间断电源 (UPS) 设备。

这些缺陷影响了广泛用于各种活动领域的 APC Smart-UPS 系统,包括政府、医疗保健、工业、IT 和零售业。

UPS 设备充当应急电源备用解决方案,并存在于数据中心、工业设施、医院等关键任务环境中。

Armis 是一家为企业连接设备提供安全解决方案的公司,其研究人员在 APC 的 SmartConnect 和 Smart-UPS 系列产品中发现了三个问题。

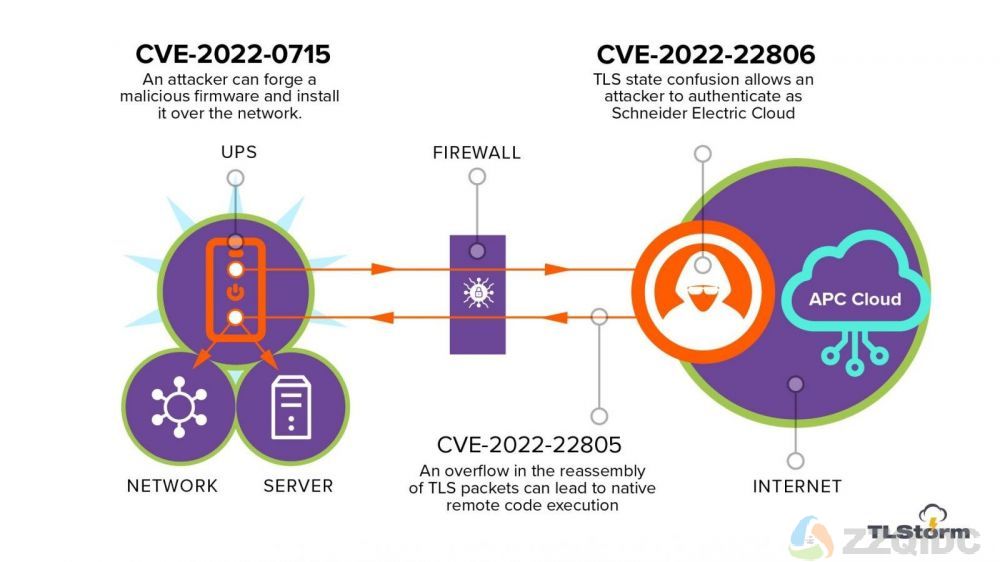

其中两个漏洞 CVE-2022-22805 和 CVE-2022-22806 存在于 TLS(传输层安全)协议的实施中,该协议将具有“SmartConnect”功能的 Smart-UPS 设备连接到施耐德电气管理云。

第三个,标识为 CVE-2022-0715,与“几乎所有 APC Smart-UPS 设备”的固件有关,该固件未经加密签名,安装在系统上时无法验证其真实性。

虽然固件是加密的(对称的),但它缺少加密签名,从而允许攻击者创建它的恶意版本并将其作为更新交付给目标 UPS 设备以实现远程代码执行 (RCE)。

Armis 研究人员能够利用该漏洞并构建恶意 APC 固件版本,该版本被 Smart-UPS 设备接受为官方更新,根据目标执行不同的过程:

考虑到 10 家公司中约有 8 家公司使用易受攻击的 APC UPS 装置(根据 Armis 的数据)以及它们所服务的敏感环境(医疗设施、ICS 网络、服务器机房),其影响可能会产生重大的物理后果。

Armis 发现的与 TLS 相关的漏洞似乎更严重,因为它们可以被未经身份验证的攻击者在没有用户交互的情况下利用,即所谓的零点击攻击。

“[CVE-2022-22806 和 CVE-2022-22805] 涉及 UPS 和施耐德电气云之间的 TLS 连接。支持 SmartConnect 功能的设备在启动时或云连接暂时丢失时自动建立 TLS 连接” - Armis Labs

这两个漏洞都是由于从 Smart-UPS 到施耐德电气服务器的 TLS 连接中不正确的 TLS 错误处理引起的,并且在正确利用时会导致远程代码执行。

其中一个安全问题是由“TLS 握手中的状态混淆”引起的身份验证绕过,另一个是内存损坏错误。

在今天的博客文章中,Armis 展示了远程威胁参与者如何利用这些漏洞:

研究人员的报告解释了所有三个 TLSstorm 漏洞的技术方面,并提供了一组保护 UPS 设备的建议:

快米云提供的 哈萨克斯坦的服务器租赁是 基于 Intel® XEON E3 和 AMD EPYC™ 3200 系列服务器平台,除了高性能之外,还以可靠性和改进的安全技术而著称 - 所有这些都是必要的适用于活动与高容错和隔离系统相关的公司。

服务器所在位置:哈萨克斯坦的 卡拉干达数据中心为

根据要求,我们将以相同的价格安装 SSD 驱动器!

带宽:连接速度 100Mbit/s 不限流量

服务器交付时间为 24小时

年付12个月 可以送1个月

详细点击链接:哈萨克斯坦A区

禁止操作规则:

请勿操作:

不正确行为的示例包括未经他人同意发送有关个人的私人信息、侵犯知识产权、散布对个人或法人实体的诽谤。

非法活动包括(但不限于)以下:分发毒品、未经授权访问计算机系统、盗版(分发受版权保护的材料侵犯版权)、赌博、欺诈计划、违反哈萨克斯坦共和国现行法律.

禁止安置/组织:

黑客以安全性差的 Microsoft SQL 和 MySQL 数据库服务器为目标,在易受攻击的设备上部署 Gh0stCringe 远程访问木马。

Gh0stCringe,又名 CirenegRAT,是 Gh0st RAT 恶意软件的变种.

在网络安全公司 AhnLab 今天发布的一份新报告中,研究人员概述了 GhostCringe 背后的威胁行为者如何针对账户凭据薄弱且没有监督的安全性较差的数据库服务器

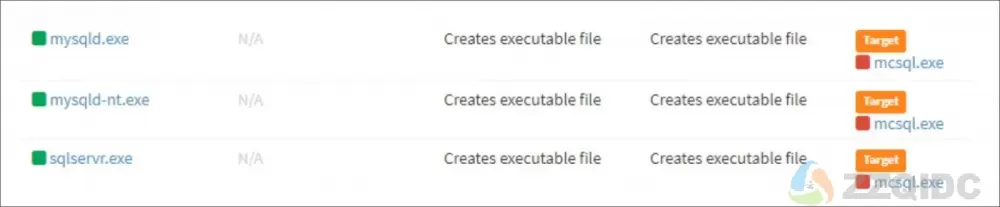

正如您在下面看到的,攻击者正在破坏数据库服务器并使用 mysqld.exe、mysqld-nt.exe 和 sqlserver.exe 进程将恶意的“mcsql.exe”可执行文件写入磁盘。

这些攻击类似于我们去年 2 月报告的 Microsoft SQL 服务器攻击,后者 使用 Microsoft SQL命令丢弃了 Cobalt Strike信标。xp_cmdshell

除了 Gh0stCringe 之外, AhnLab 的报告 还提到在被检查的服务器上存在多个恶意软件样本,这表明竞争的威胁参与者正在破坏相同的服务器以丢弃他们自己的活动的有效负载。

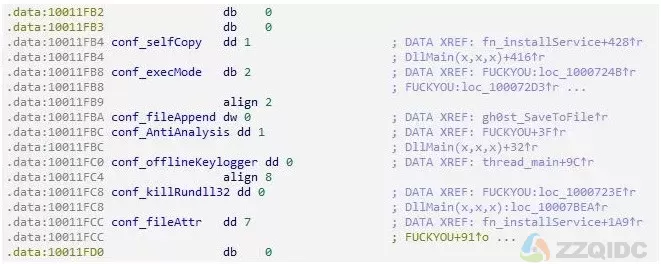

Gh0stCringe RAT 是一种功能强大的恶意软件,它与 C2 服务器建立连接以接收自定义命令或将被盗信息泄露给对手。

恶意软件可以在部署过程中使用有关其功能的特定设置进行配置,如下所述:

在上述情况中,键盘记录器可能是最具攻击性的组件,因为它会从受感染的系统中窃取用户输入。

键盘记录组件使用 Windows 轮询方法 (GetAsyncKeyState API) 通过无限循环查询每个键的状态。

这种可靠的日志记录方法会带来 CPU 使用率过高的风险,但在管理不善的服务器中,这不太可能给威胁参与者带来问题。

该恶意软件还将监视最后三分钟的按键操作,并将它们与基本系统和网络信息一起发送到恶意软件的命令和控制服务器。

这些记录的击键将允许威胁参与者窃取登录凭据和登录用户在设备上输入的其他敏感信息。

CirenegRAT 支持四种操作模式,即 0、1、2 和一种特殊的 Windows 10 模式,由威胁参与者在部署期间选择。

这些模式配置如何通过修改 Windows 注册表和激活自复制模块来建立持久性。例如,模式#0 在没有持久性的情况下运行,而模式#2 建立持久性并考虑自复制设置。

对于 RAT 支持的远程命令,总结如下:

首先,更新您的服务器软件以应用最新的可用安全更新,这有助于排除利用已知漏洞的一系列攻击。

使用难以猜测或暴力破解的强管理员密码也很重要。

最关键的一步是将数据库服务器置于防火墙后面,只允许授权设备访问服务器。

最后,监控所有操作以识别可疑侦察活动并使用数据访问控制器进行数据交易策略检查。

Facebook 删除了一段乌克兰总统泽连斯基在社交网络上传播并要求乌克兰军队放下武器投降的深度伪造视频。

Facebook 母公司 Meta 安全政策负责人纳撒尼尔·格莱歇尔 (Nathaniel Gleicher)说: “今天早些时候,我们的团队发现并删除了一段深度伪造视频,该视频声称泽伦斯基总统发表了他从未做过的声明。”

“它出现在一个据报道被入侵的网站上,然后开始在互联网上展示

“我们已经迅速审查并删除了该视频,因为它违反了我们针对误导性操纵媒体的政策,并通知了我们在其他平台的同行。”

据 DailyDot 称,修改后的视频首先在乌克兰 24 号被入侵的网站上分享,据 DailyDot 报道,该视频传播到其他被入侵的新闻网站,包括 Segodnya。

Zelenskyy 总统还对网络上关于 deepfake 的消息做出了反应,并用他自己的视频中和 deepfake 欺骗目标受众的能力,要求俄罗斯军队投降并回家。

“如果我可以让某人放下武器,那就是俄罗斯军队,”泽连斯基说。“回家吧。因为我们在家。我们在保卫我们的土地、我们的孩子和我们的家人。”

乌克兰战略通信和信息安全中心 两周前警告说 ,俄罗斯可能会使用使用机器学习算法创建的深度伪造视频,这些视频“几乎无法与真实视频区分开来”。

乌克兰政府机构说:“请注意——这是假的!它的目标是迷惑、制造恐慌、不相信公民并煽动我们的军队撤退。请放心——乌克兰不会投降。”

Facebook 还删除了 Ghostwriter 白俄罗斯黑客组织用来攻击 乌克兰官员和军事人员的账户,这些账户后来被用来传播描绘乌克兰士兵向俄罗斯投降的视频,并且很可能后来被用来传播深度伪造。

此外,乌克兰计算机应急响应小组 (CERT-UA) 观察到 针对乌克兰军事人员私人电子邮件帐户的鱼叉式网络钓鱼攻击。

这段 deepfake 视频的发布与乌克兰安全局 (SSU) 在俄罗斯入侵前发表的声明一致,称该国是“大规模混合战争浪潮”的目标。

SolarWinds 警告客户针对暴露在 Internet 的 Web Help Desk (WHD) 实例的攻击,并建议将其从可公开访问的基础设施中删除(可能会防止利用潜在的安全漏洞)。

WHD 是一款企业帮助台票务和 IT 库存管理软件,旨在帮助客户自动化票务和 IT 资产管理任务。

“SolarWinds 客户报告了对其 Web Help Desk (WHD) 12.7.5 实例的外部尝试攻击。客户的端点检测和响应 (EDR) 系统阻止了攻击并提醒客户注意该问题,”SolarWinds 说。

“出于谨慎考虑,SolarWinds 建议其 WHD 实施面向外部的所有 Web Help Desk 客户将其从您的公共(面向)基础设施中删除,直到我们了解更多信息为止。”

建议无法立即从暴露于 Internet 的服务器中删除 WHD 实例的客户部署 EDR 软件并监控它们是否有攻击企图。

SolarWinds 正在与客户合作调查该报告,尽管该公司无法重现该场景。

SolarWinds 的一位发言人:“我们收到了一位客户关于一次未遂攻击的报告。”

“在我们调查此事的同时,出于谨慎考虑,我们也提醒其他客户注意这一潜在问题。目前,我们没有理由相信其他客户受到了影响。”

尽管 SolarWinds 没有提供有关攻击中使用了哪些工具或技术的任何详细信息,但攻击者至少可以利用四种不同的安全漏洞来针对未修补的 WHD 实例:

正如 CVE-2021-35251 公告中详述的那样,攻击者可以利用未修补的 WHD 实例来访问有关 Web Help Desk 安装的环境详细信息,这可能会更容易滥用其他三个安全漏洞。

Windows 管理员今天受到一波 Microsoft Defender for Endpoint 误报的打击,其中 Office 更新在警报中被标记为恶意,指向在其系统上检测到的勒索软件行为。

根据 Windows 系统管理员报告 [ 1 , 2 , 3 , 4 ],这开始发生在几个小时前,在某些情况下,它导致了“勒索软件警报的倾盆大雨”。

随着报告的激增,微软确认 Office 更新由于误报而被错误地标记为勒索软件活动

Redmond 补充说,其工程师更新了云逻辑,以防止未来的警报出现并消除以前的误报。

“从 3 月 16 日早上开始,客户可能已经经历了一系列误报检测,这些检测归因于文件系统中的勒索软件行为检测。管理员可能已经看到错误警报的标题为“检测到勒索软件行为”文件系统,'并且警报是在 OfficeSvcMgr.exe 上触发的,”微软在用户报告后表示。

“我们的调查发现,最近在检测勒索软件警报的服务组件中部署的更新引入了一个代码问题,导致在不存在问题时触发警报。我们部署了代码更新来纠正问题并确保不会出现新的警报已发送,我们已经重新处理了积压的警报,以完全补救影响。”

云逻辑更新推出后,将不再生成错误的勒索软件活动警报。所有记录的误报也应自动从门户中清除,无需管理员干预。

据微软称,该问题“可能会影响”试图在 Microsoft Defender for Endpoint 中查看勒索软件警报的管理员。

误报的根本原因是最近在服务组件中部署了用于检测勒索软件警报的更新。

这引入了一个代码问题,该问题错误地导致在系统上不存在勒索软件活动的情况下触发警报。

11 月,由于另一个误报标记了 Emotet 恶意软件有效负载文件,Defender for Endpoint 还阻止了 Office 文档的打开和一些 Office 可执行文件的启动。

一个月后, 它还错误地显示 了与公司新部署的用于 Log4j 进程的 Microsoft 365 Defender 扫描仪相关的“传感器篡改”警报。

自 2020 年 10 月以来,管理员不得不处理其他类似的 Defender for Endpoint 问题,包括一个 网络设备感染 Cobalt Strike 的警报 和另一个 将 Chrome 更新标记为 PHP 后门的警报。

今天早些时候,当联系到微软发言人时,无法联系到微软发言人发表评论。

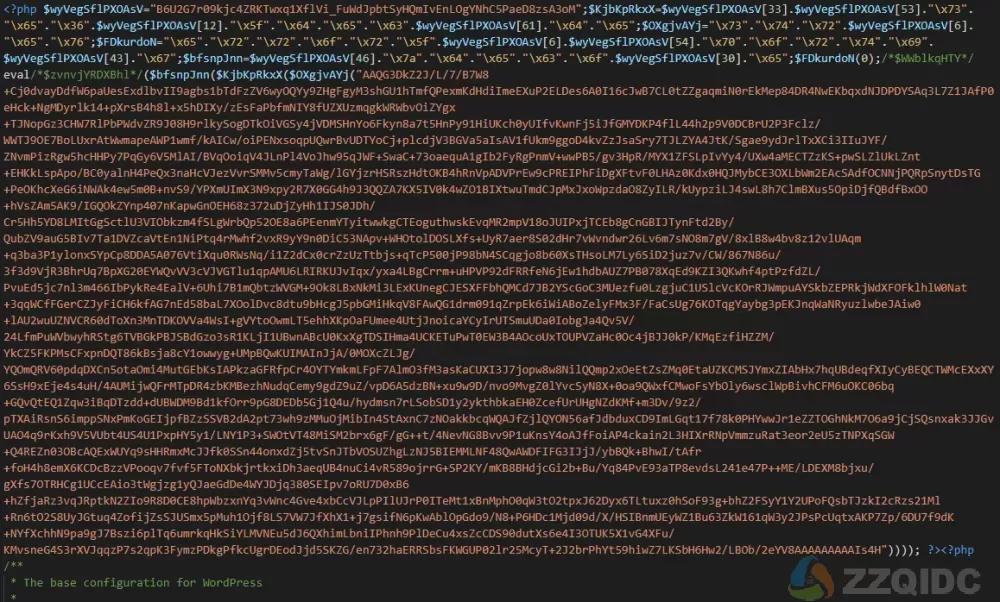

互联网安全分析师发现托管在 GoDaddy 托管 WordPress 服务上的 WordPress 网站上的后门感染激增,所有网站都具有相同的后门有效负载。

此案影响 Internet 服务经销商,例如 MediaTemple、tsoHost、123Reg、Domain Factory、Heart Internet 和 Host Europe Managed WordPress。

该发现来自 Wordfence,其团队于 2022 年 3 月 11 日首次观察到恶意活动,24 小时内有 298 个网站被后门感染,其中 281 个网站托管在 GoDaddy 上。

感染所有网站的后门是 2015 年 Google 搜索 SEO 中毒工具,植入 wp-config.php 以从 C2 获取垃圾邮件链接模板,用于将恶意页面注入搜索结果。

该活动主要使用医药垃圾邮件模板,提供给受感染网站的访问者,而不是实际内容。

这些模板的目的可能是诱使受害者购买假冒产品,从而将金钱和付款细节损失给威胁参与者。

此外,行为者可以通过更改其内容并使违规行为明显来损害网站的声誉,但这似乎不是行为者目前的目标。

由于这种攻击发生在服务器上而不是浏览器上,因此这种类型的攻击更难从用户端检测和阻止,因此,本地互联网安全工具不会检测到任何可疑的东西。

入侵向量尚未确定,因此虽然这看起来很接近供应链攻击,但尚未得到证实。

GoDaddy 以了解有关这种可能性的更多信息,但我们尚未收到回复。

值得注意的是,GoDaddy 在 2021 年 11 月披露了一起数据泄露事件 ,该事件影响了 120 万客户和多个托管 WordPress 服务经销商,其中包括引言中提到的六家。

该违规行为涉及未经授权访问配置公司托管 WordPress 网站的系统。因此,暗示这两个事件可能存在联系并不牵强。

无论如何,如果您的网站托管在 GoDaddy 的托管 WordPress 平台上,请务必扫描您的 wp-config.php 文件以查找潜在的后门注入。

Wordfence 还提醒管理员,虽然删除后门应该是第一步,但删除垃圾邮件搜索引擎结果也应该是优先事项。

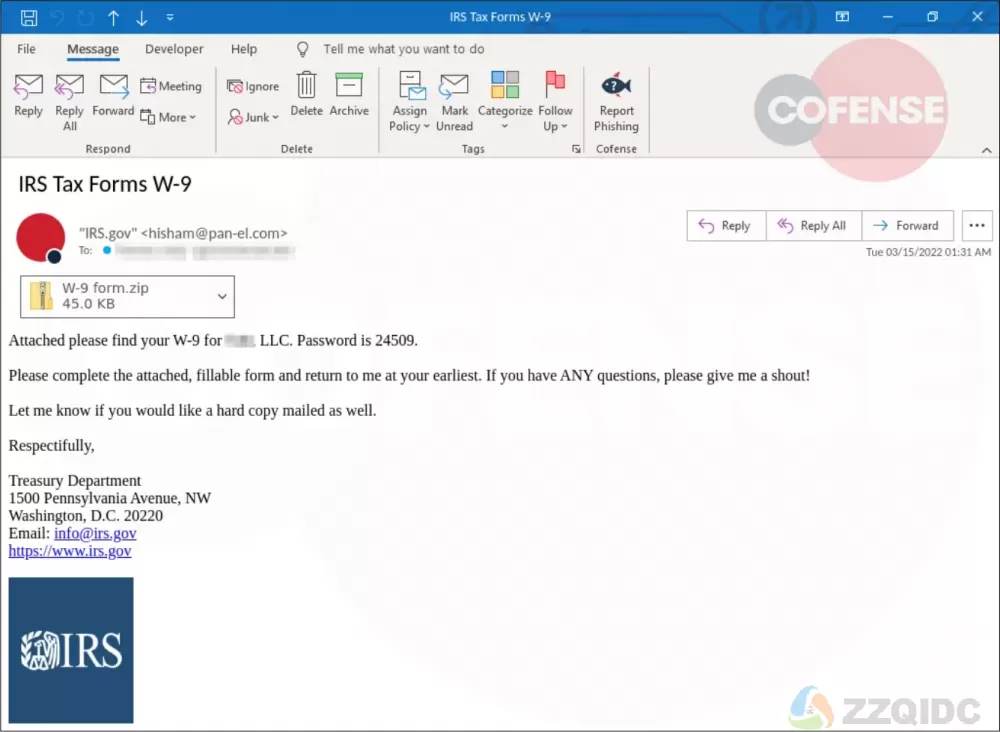

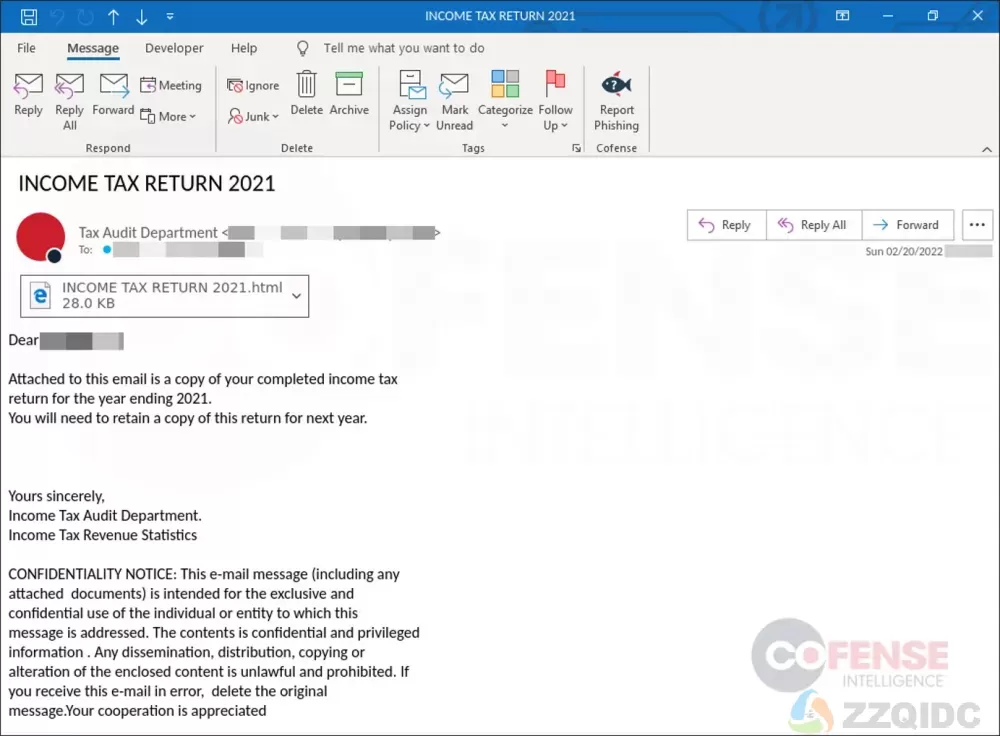

Emotet 恶意软件僵尸网络利用 2022 年美国税收季节发送恶意电子邮件,伪装成美国国税局发送纳税表格或联邦申报表。

Emotet 是一种恶意软件感染,通过带有包含恶意宏的附加 Word 或 Excel 文档的网络钓鱼电子邮件传播。一旦打开这些文档,它们就会诱使用户启用宏,从而将 Emotet 恶意软件下载到计算机上。

安装 Emotet 后,该恶意软件将窃取受害者的电子邮件,以用于未来 的回复链攻击,发送更多垃圾邮件,并最终安装其他恶意软件,可能 导致 Conti 勒索软件攻击 受感染的网络

在电子邮件安全公司 Cofense的一份新报告中,研究人员发现多个网络钓鱼活动冒充互联网税务局 (IRS.gov),使用与 2022 年美国税收季节相关的诱饵。

这些电子邮件伪装成 IRS 向收件人发送 2021 年纳税申报表、W-9 表格和纳税季节通常需要的其他税务文件。

虽然以国税局为主题的电子邮件的主题和文本各不相同,但总体而言,国税局正在与您的企业联系,提供已完成的税表或您需要填写并返回给他们的税表。

其中一封电子邮件中的文本示例如下:

Attached please find your W-9 for [company_name] LLC. Password is 24509.

Please complete the attached, fillable form and return to me at your earliest. If you have ANY questions, please give me a shout!

Let me know if you would like a hard copy email as well.

根据今天发布的 Cofense 报告,网络钓鱼活动正在使用与美国税收季节相关的大量电子邮件主题,包括:

IRS Tax Forms W-9

Incorrect Form Selection

INCOME TAX RETURN 2021

附加到电子邮件的是 zip 文件或指向 zip 文件的 HTML 文件,这些文件受密码保护,因此更难被安全电子邮件网关检测到。

进行的测试中,这些 zip 文件无法被 Windows 的内置存档提取器正确解析,可能会导致活动的影响较小。

但是,第三方存档程序,如 7-Zip,提取文件没有问题,如下所示。

受密码保护的 zip 附件

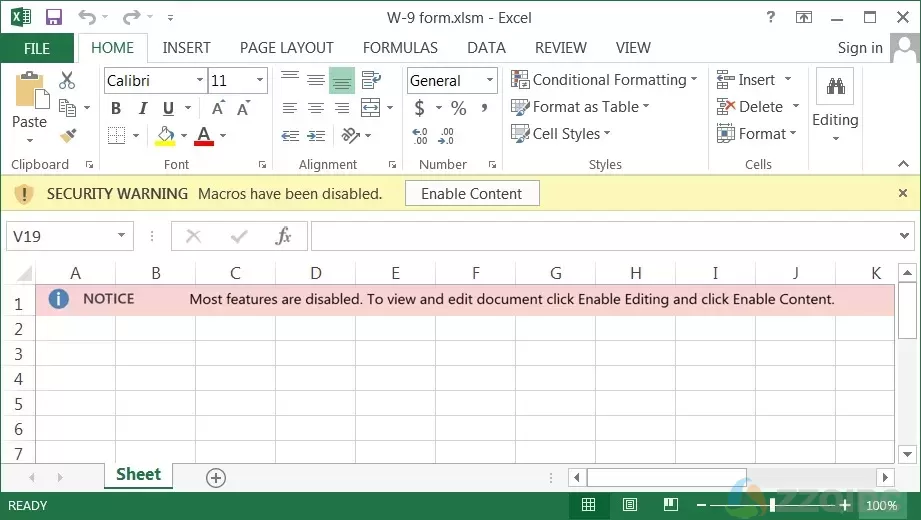

zip 文件内部是一个“W-9 form.xslm”Excel 文件,打开时会提示用户单击“启用编辑”和“启用内容”按钮以正确查看文档。

一旦用户点击这些按钮,就会执行恶意宏,从被黑的 WordPress 站点下载并安装 Emotet 恶意软件。

安装 Emotet 后,该恶意软件将下载额外的有效载荷, 在最近的活动中通常是 Cobalt Strike。

然而,Emotet 研究小组 Cryptolaemus 也看到 Emotet 丢弃了SystemBC 远程访问木马。

Emotet 现在由 Conti Ransomware 团伙开发,所有组织,无论大小,都应该注意这些网络钓鱼活动,因为它们最终会导致勒索软件攻击和数据泄露。

与往常一样,重要的是要记住, 美国国税局从不发送未经请求的电子邮件 ,并且只通过邮政服务进行通信。因此,如果您收到声称来自 IRS 的电子邮件,请将其标记为垃圾邮件,然后删除该电子邮件。