Clop 勒索软件团伙再次改变勒索策略,现在使用种子来泄露 MOVEit 攻击中窃取的数据。

从 5 月 27 日开始,Clop 勒索软件团伙利用MOVEit Transfer 安全文件传输平台中的零日漏洞发起了一波数据盗窃攻击 。

利用这个零日漏洞,威胁行为者可以在意识到自己遭到黑客攻击之前窃取 全球近 600 个组织的数据。

6 月 14 日,勒索软件团伙开始勒索受害者,慢慢地在他们的 Tor 数据泄露网站上添加名字,并最终公开发布这些文件。

然而,通过 Tor 站点泄露数据也有一些缺点,因为下载速度很慢,在某些情况下,如果更容易访问数据,泄露的破坏性就不会那么大。

为了克服这个问题, Clop 创建了clearweb 网站 ,以泄露一些 MOVEit 数据盗窃受害者的被盗信息,但这些类型的域名更容易被执法部门和公司拿下。

作为解决这些问题的新方案,Clop 已开始使用种子来分发从 MOVEit 攻击中窃取的数据。

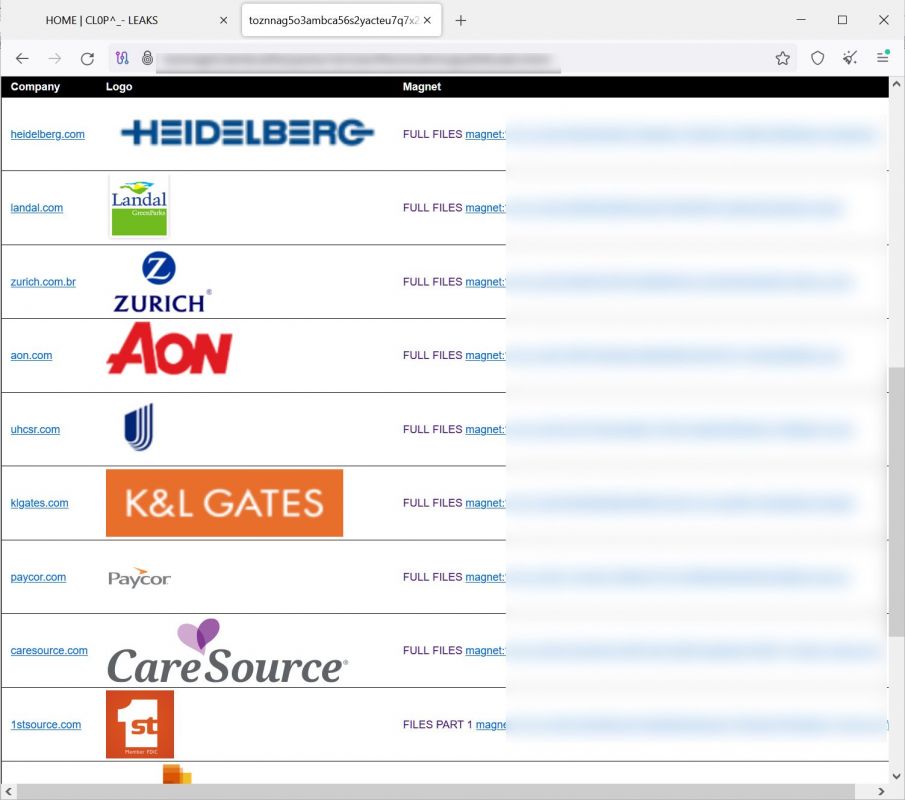

最先发现这一新策略的安全研究员Dominic Alvieri表示,已经为 20 名受害者创建了种子,其中包括 Aon、K & L Gates、Putnam、Delaware Life、Zurich Brazil 和 Heidelberg。

作为这种新勒索方法的一部分,Clop 建立了一个新的 Tor 站点,提供有关如何使用 torrent 客户端下载泄露数据和 20 名受害者的磁力链接列表的说明。

由于 Torrent 在不同用户之间使用点对点传输,因此传输速度比传统的 Tor 数据泄露站点更快。

在 BleepingComputer 的一项简短测试中,这种方法解决了数据传输不佳的问题,因为我们收到了 5.4 Mbps 的数据传输速度,尽管它仅来自俄罗斯的一个 IP 地址。

此外,由于这种分配方法是去中心化的,执法部门没有简单的方法可以将其关闭。即使原始播种器离线,也可以根据需要使用新设备来播种被盗数据。

如果这对 Clop 来说是成功的,我们很可能会看到他们继续利用这种方法来泄露数据,因为它更容易设置,不需要复杂的网站,并且由于被盗数据更广泛传播的可能性增加,可能会进一步给受害者带来压力。

Coveware 表示, Clop 预计将 通过勒索获得 75 至 1 亿美元的收入。并不是因为许多受害者支付了赎金,而是因为威胁行为者成功说服了少数公司支付巨额赎金。

使用种子文件是否会带来更多费用尚未确定;然而,有了这些收入,这可能并不重要。

科罗拉多州高等教育部 (CDHE) 在 6 月份遭受勒索软件攻击后,披露了一起影响学生、往届学生和教师的大规模数据泄露事件。

在 CDHE 网站上发布的“数据事件通知”中,该部门表示他们于 2023 年 6 月 19 日遭受了勒索软件攻击。

“2023 年 6 月 19 日,CDHE 意识到自己是影响其网络系统的网络安全勒索软件事件的受害者,”数据泄露通知解释道。

“CDHE 采取了措施确保网络安全,并一直在与第三方专家合作,对这一事件进行彻底调查。CDHE 还致力于恢复系统并恢复正常运行。”

当勒索软件团伙破坏组织时,它们会通过网络悄悄传播,同时从计算机和服务器窃取敏感数据和文件。当窃取数据并最终获得网络管理员帐户的访问权限后,威胁行为者就会部署勒索软件来加密网络上的计算机。

然后,被盗数据被用于双重勒索攻击,他们威胁要公开泄露数据,除非支付赎金。

据 CDHE 称,这种策略已在其网络上使用,他们的调查显示,威胁行为者在 6 月 11 日至 6 月 19 日期间访问了他们的系统。在此期间,威胁行为者从该部门的系统中窃取了 2004 年至 2020 年 13 年的数据。

CDHE 中被盗的数据非常重要,影响了以下学生、往届学生和教师:

被盗信息包括全名、社会安全号码、出生日期、地址、地址证明(对账单/账单)、政府身份证复印件,对于某些人来说,还包括警方报告或有关身份盗窃的投诉。

CDHE 没有透露有多少人受到影响,但由于违规范围从 2004 年到 2020 年,可能涉及大量个人。

由于所暴露信息的敏感性,CDHE 向受影响的人提供 24 个月的免费访问识别盗窃监控。

虽然没有勒索软件操作声称对此次攻击负责,但所有受影响的用户都应该假设他们的数据将被恶意使用,并对身份盗窃和网络钓鱼攻击保持警惕。

即使 CDHE 支付了删除数据的费用, 一些威胁行为者也不会信守承诺 ,并利用这些数据进行进一步的攻击。

因此,请小心试图收集更多信息(例如密码、帐号或财务信息)的网络钓鱼电子邮件。

微软无意中透露了一个内部“StagingTool”实用程序,可用于启用 Windows 11 中的隐藏功能或“时刻”。

在开发新功能时,微软会将它们以隐藏和禁用状态添加到公共 Windows 预览版本中。当他们想要执行公共 A/B 或内部测试时,可以启用这些功能或 Moments。

多年来,Windows 爱好者一直在寻找新的 I

nsider 预览版本中的隐藏功能,并使用专门的第三方工具(如 ViveTool)来让他们能够先睹为快。

现在,微软已经推出了自己的工具来启用这些隐藏功能。

正如 Windows 侦探 XenoPanther首次发现的那样,微软有一个名为“StagingTool”的实用程序,用于在 Windows 11 中启用隐藏的开发功能。

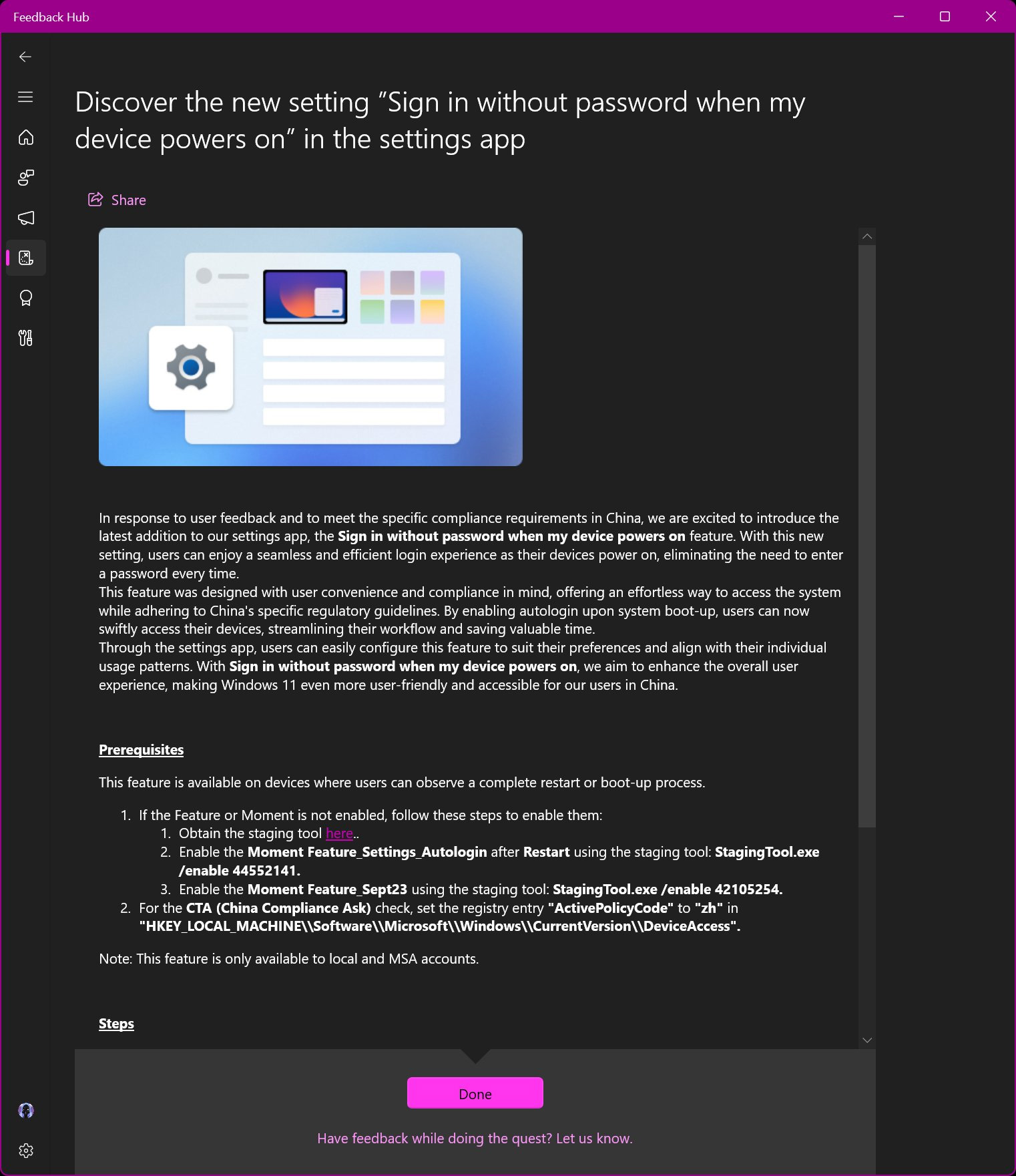

虽然该工具之前仅在内部使用,但微软在 2023 年 8 月的 Bug Bash 期间的反馈中心任务中意外地透露了它的存在,Bug Bash 是 Microsoft 举办的一次活动,旨在查找操作系统中的最多错误。

在此过程中,微软希望中国用户测试新的无密码登录功能,并提供有关使用和下载 StagingTool.exe 来启用该功能的说明。

虽然微软此后不再使用该工具,但它现在已在 Windows 爱好者中广泛传播,使他们能够使用微软认可的工具来启用隐藏功能。

Microsoft 的 StagingTool 是一个命令行程序,可让您在 Windows 11 中启用隐藏功能,也称为 Moment 功能。

要启用隐藏功能,您必须知道其数字功能 ID,Microsoft 开发人员内部使用该 ID。

但是,可以通过扫描与新预览版本一起发布的 Windows 11 调试符号 (PDB) 来查找新 功能 ID 及其关联的功能名称。名为ViVeTool GUI Feature Scanner 的工具 可用于帮助在预览版本中查找新功能 ID。

要使用 StagingTool,您需要管理权限,因此需要从控制台中提升的命令提示符(例如命令提示符或 Windows 终端)运行该工具 。

StagingTool 包含一个内置的帮助文件,可以通过输入StagingTool.exe /?命令来显示该帮助文件,该文件显示以下帮助文本:

[StagingTool.exe] Controls the feature configurations for this device

Usage: StagingTool.exe [/enable <featureId>]

[/disable <featureId>]

[/query [featureId]]

[/reset <featureId>]

[/testmode]

[/setvariant <featureId> <variantId> [payload]]

[/serialize]

[/setlkg]

[/restorelkg]

[/trace <featureId1> [<featureId2> ... <featureIdN>]]

[/setbootconfigs <jsonFile> <registryPath>]

/enable Enable the specified feature

/disable Disable the specified feature

/query Query the specified feature (or all features, if featureId

is omitted) for enablement and variant information

/v Optional parameter to also print ImageDefault and ImageOverride features

/reset Reset the specified feature to its default state

<featureId> Specifies a feature by its feature Id

Example: Enable features with Id 1

StagingTool.exe /enable 1

/testmode Used in conjunction with /enable /disable /reset

Applied feature configs will revert after reboot

/telemetry Used in conjunction with /enable /disable /reset

Enables sending additional telemetry

/setvariant Select a feature variant to use (note: the feature must be

enabled for variants to be expressed). Use /query to list

configured variants.

<featureId> Specifies a feature by its feature Id

<variantId> Specifies a feature variant by id.

[payload] (Optional) Unsigned int payload for the variant

(for variants that support fixed payload)

/serialize Rather than apply changes to the local machine, use this

option to print out (in reg.exe/hex format) a new config

with all of the requested changes. This can be used for

offline updates to VHDs prior to first boot.

/setlkg Set Boot time feature override states as LKG Configurations

/restorelkg Restore Boot time LKG configurations states Feature Configurations

/trace Realtime ETW trace for the specified feature(s) usage in code

E.g. enable trace for the feature with ID 1235441: StagingTool.exe /trace 1235441

/? Show command usage

在继续之前,应该注意的是,这些是实验性的、正在开发的功能,可能会导致 Windows 11 中的系统不稳定。因此,强烈建议您在虚拟机中测试这些功能,以便在出现问题时轻松回滚到较早的快照出错。

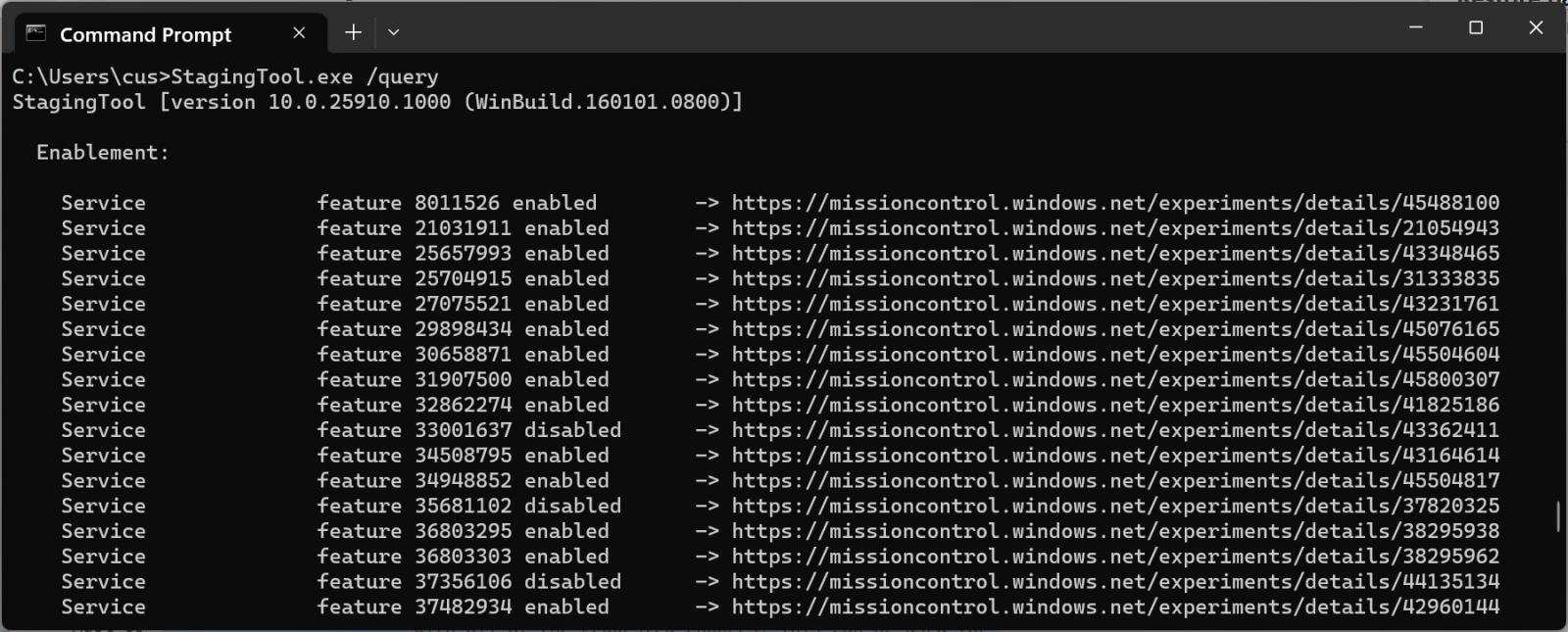

共享该警告后,您可以使用该StagingTool.exe /query命令查看可用功能 ID 的列表。但是,此命令只会列出功能 ID 号和指向有关实验信息的 Microsoft 内部链接,这不是很有帮助。

如果您无法发现特定功能 ID 的用途,您可以在 Twitter 上关注 Windows 爱好者,他们有时会分享新的隐藏功能。一些推荐关注的人包括 Albacore、 XenoPanther、 Rafael Rivera和 PhantomOcean3。

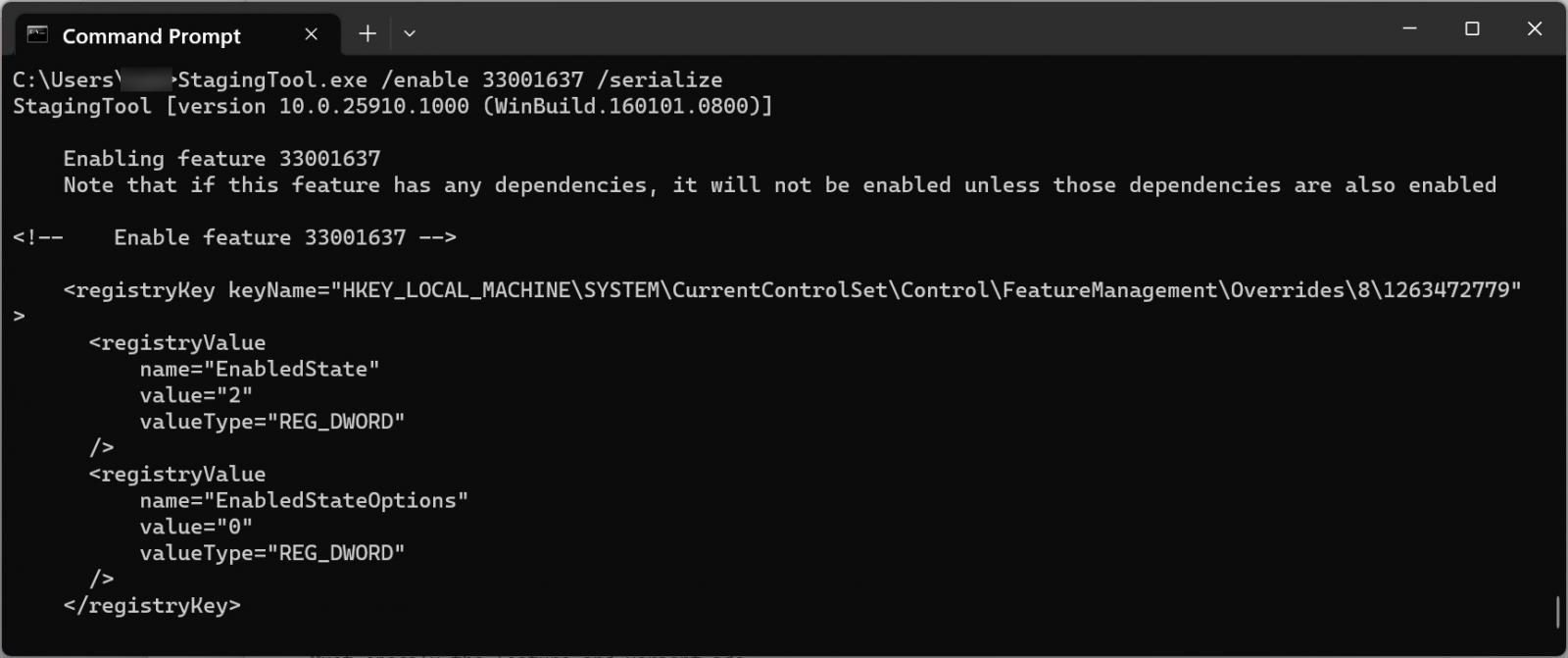

要启用隐藏功能,您可以使用该StagingTool.exe /enable <feature ID> 命令。例如,要启用功能 ID 33001637,您可以 StagingTool.exe /enable 33001637从提升的命令提示符中使用该命令。

要禁用某项功能,您可以使用该 StagingTool.exe /disable <feature ID> 命令。例如,StagingTool.exe /disable 33001637.

因此,如果您启用隐藏功能并发现它破坏了 Windows 11 中的某些功能,您可以停用它来解决冲突。

对于某些功能,您必须在启用或禁用新功能后重新启动 Windows 11。

许多其他 StagingTool 命令用于更高级的用途,可能启用功能变体、特定有效负载或遥测。

两个有趣的命令是/serialize和/trace命令行参数。

跟踪选项将使用 Windows 事件跟踪 (ETW) 调试已启用的功能,而序列化选项将创建一个新配置,通过注册表作为 VHD 的脱机更新来启用/禁用功能。

不过,这些高级功能大部分都是微软内部使用的,并不需要使用。

使用这些工具来测试隐藏功能对于 Windows 爱好者来说可能很有趣,但正如前面所说,它们也会导致操作系统不稳定。

因此,不建议在您的主 Windows 11 计算机上使用 ViveTool 或 StagingTool。相反,您可以在可以重新安装或恢复的安装上使用它们。

柏林工业大学的研究人员开发了一种方法,可以对所有最新特斯拉车型中使用的基于 AMD 的信息娱乐系统进行越狱,并使其运行他们选择的任何软件。

此外,此次黑客攻击还允许研究人员提取特斯拉在其服务网络中用于汽车身份验证的独特硬件绑定 RSA 密钥,以及电压故障以激活特斯拉汽车的座椅加热和“加速提升”等软件锁定功能。业主通常需要付费。

德国研究人员与28u.cc分享了他们的黑客攻击的全部细节,这些细节将发布在定于 2023 年 8 月 9 日举行的 BlackHat 2023 演示文稿中,标题为“2023 年电动汽车越狱或 Hotwire Tesla 基于 x86 的座椅加热器意味着什么” .'

研究人员能够使用基于该团队之前的 AMD 研究的技术来破解信息娱乐系统,该研究发现了故障注入攻击的可能性,可以从平台中提取秘密。

Tesla 的信息娱乐 APU 基于易受攻击的 AMD Zen 1 CPU;因此,研究人员可以尝试利用先前发现的弱点来实现越狱。

“为此,我们对 AMD 安全处理器 (ASP) 使用已知的电压故障注入攻击,作为系统的信任根,”研究人员在BlackHat 的简短摘要中解释道。

“首先,我们介绍如何使用低成本、现成的硬件来发起故障攻击,以破坏 ASP 的早期启动代码。”

“然后,我们将展示如何对引导流程进行逆向工程,以在其恢复和生产 Linux 发行版上获得 root shell。”

通过获得root权限,研究人员可以自由地执行任意更改,这些更改在信息娱乐系统重新启动和特斯拉的“无线”更新后仍然存在。

此外,他们还可以访问和解密存储在汽车系统上的敏感信息,例如车主的个人数据、电话簿、日历条目、通话记录、Spotify 和 Gmail 会话 cookie、WiFi 密码以及访问过的位置。

此次越狱使攻击者能够提取受 TPM 保护的证明密钥,特斯拉使用该密钥来验证汽车并验证其硬件平台的完整性,并将其迁移到另一辆车上。

研究人员解释说,除了在特斯拉网络上模拟汽车 ID 之外,这还有助于在不受支持的地区使用汽车或进行独立维修和改装。

至于越狱特斯拉信息娱乐系统需要什么工具,研究人员之一 Christian Werling 解释说,一把烙铁和价值 100 美元的电子设备(例如 Teensy 4.0 板)应该足以完成这一任务。

Werling 还告诉 28u.cc,他们负责任地向特斯拉披露了他们的调查结果,而该汽车制造商正在修复所发现的问题。

“特斯拉告诉我们,我们支持后座加热器的概念验证是基于旧的固件版本。”

“在较新的版本中,只有在特斯拉有效签名的情况下才能更新此配置项(并由网关检查/强制执行)。”

“因此,虽然我们的攻击为修补整个系统奠定了一些重要的基础,但需要另一种基于软件或硬件的网关漏洞来启用后座加热器或任何其他软锁定功能。” - 克里斯蒂安·韦尔林。

然而,Werling 告诉28u.cc,密钥提取攻击在最新的 Tesla 软件更新中仍然有效,因此该问题目前仍然可以利用。

最后,一些新闻媒体声称越狱可以解锁全自动驾驶(FSD),但研究人员告诉我们这是错误的。

谷歌敦促用户通过 Gmail 中的大量警报激活其增强型安全浏览功能,即使您确认了这些警报,这些警报也会不断出现。

增强型安全浏览于 2007 年发布,作为 Google 标准安全浏览功能的升级,该功能会在用户访问已知的网络钓鱼和恶意软件网站时向用户发出警告。

这两种安全功能之间的区别在于,安全浏览会将访问的站点与本地存储的域列表进行比较,而增强型安全浏览器将针对 Google 云服务实时检查站点是否是恶意的。

虽然增强型安全浏览似乎是 更好的方法,但在隐私方面存在轻微的权衡,因为 Chrome 和 Gmail 会与 Google 共享 URL,以检查它们是否是恶意的,并暂时将此信息与您的登录信息关联起来谷歌帐户。

上周,我收到了五个提醒,敦促我打开增强型安全浏览,尽管我每次都拒绝了该提议。其他 BleepingComputer 记者在 Gmail 中也看到了警报。

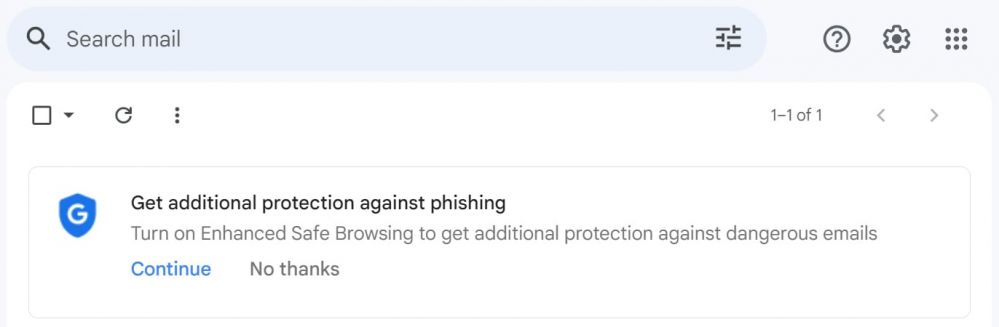

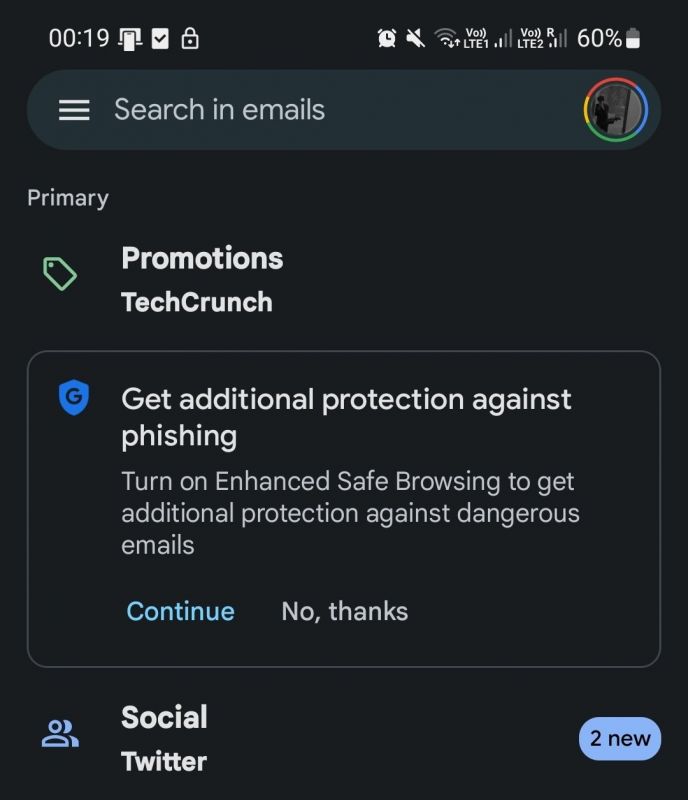

Windows 和 Android 版 Chrome 上的 Gmail 中始终会显示一条横幅,上面写着“获得针对网络钓鱼的额外保护。打开增强型安全浏览,获得针对危险电子邮件的额外保护”,为用户提供了两个选项:“继续”和“否” , 谢谢'。

虽然该功能背后的意图是可以理解的——保护用户免受潜在的在线威胁,但谷歌积极推动其采用却引发了问题。

首先,它似乎忽视了用户的选择。每次用户单击“不,谢谢”时,我们都期望他们的选择得到尊重并注册。然而,这些警报的反复出现却表明事实并非如此。

这种持续的提醒可能会让一些用户感到厌烦,近乎唠叨。

此外,此功能还存在隐私问题。当用户登录 Chrome 时,与安全浏览相关的数据会暂时链接到他们的 Google 帐户。

谷歌对此的解释是, “我们这样做是为了当检测到针对您的浏览器或帐户的攻击时,安全浏览可以根据您的情况定制保护措施。短时间后,安全浏览会匿名化这些数据,以便它不再连接到你的帐户。”

在数据隐私日益受到关注的时代,用户应该有权就其在线安全措施做出明智的决定,而不必不断地被迫做出特定的选择。

尽管如此,增强安全浏览功能将保护您免受电子邮件中指向恶意网络钓鱼和恶意软件网站的链接的侵害,从而提高 Gmail 的安全性。

如果您厌倦了这些警告或只是想要更好的安全性,即使您的隐私可能有所减少,您也可以按照以下步骤启用该功能:

BleepingComputer 就重复的提示问题联系了 Google,如果收到回复,我们将更新相关报道。

每隔一段时间就会发生这种情况,即您的 Google Discover 新闻提要上的报道会神秘地带您进入 Google 的 404(未找到)页面,尽管该报道当时非常活跃。

过去几周,BleepingComputer 一直在 Android 设备上随机观察这一行为,我们能够确定问题的原因。

以下是您仍然可以阅读自己喜欢的故事,甚至解决过去偶尔困扰某些用户的错误的方法。

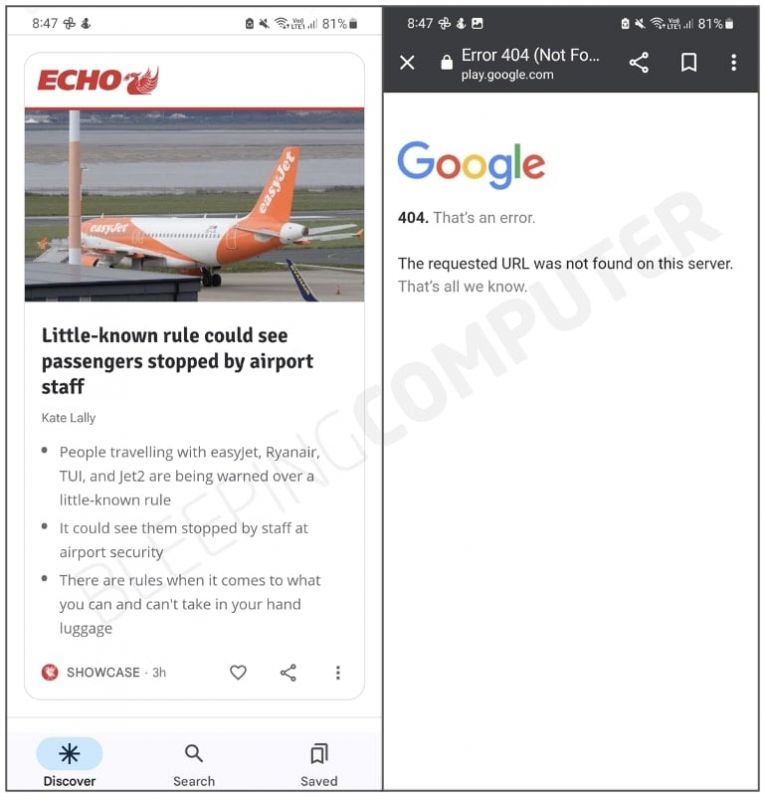

您有时可能会点击 Android 设备上的Google Discover或Google News Showcase提供的报道。除此之外,这个故事将您带到谷歌笨拙的“错误 404(未找到)!!1”页面。

在某些情况下会发生这种情况,即使这个故事在新闻媒体上直播:

此外,我们注意到故事发布者在任何时候都没有更改故事的原始 URL,因此发生了这样的错误。

BleepingComputer 在 Android 设备上的 Google 应用程序中随机观察到了这种行为,这使得它很难重现。

其他用户似乎也注意到了这个故障:

事实上,这些用户在社交媒体上或与他们的朋友(例如通过 WhatsApp)分享的链接都不起作用——这些链接会导致 404 页面,尽管他们本想带你去的故事已经发布了。

当您点击 Google News feed 提供的故事时,它会带您访问如下所示的 URL(以上面的Liverpool Echo故事为例):

该链接有效,可以通过将其复制粘贴到网络浏览器中进行测试。它应该会带您进入如下所示的页面:

URL 的第一部分使用 Google Play 的 play.google.com 域,本质上是一种“重定向”服务,可将您带到所需的新闻报道。

问号后面的位是一长串 GET 参数,我们已从视图中丢弃它们,因为这些参数对于重定向没有任何功能用途,并且据称用于跟踪和分析。

当一台设备上登录多个 Google 帐户时,就会出现问题。

每当设备上登录多个 Google(例如 Gmail)帐户时,Google 服务的 URL 就会被帐户标识符“重写”。

例如,Gmail 桌面版用户可能会注意到,当他们同时使用多个 Gmail 帐户(“/u/0”部分)时,mail.google.com/mail / URL 会变成mail.google.com/mail/ u/0 / 表示当前在用户视图中的帐户)。

同样,在某些情况下,这些新闻报道的 URL 会使用帐户标识符进行重写:

这会导致重定向服务中断,向您显示故事的 404(未找到)页面,而不是 Google Play 的服务器尊重或忽略帐户标识符参数(“/u/...”)。

我们多次通过“发送反馈”按钮向 Google 提交了错误报告,我们目睹了该问题,但目前尚不清楚这是否有助于解决该问题。

我们尝试清除 Android 设备上的Google和Google 新闻应用程序的缓存,但该错误会随机出现。

访问 Google Play 商店并确保我们拥有每个应用程序的最新版本(如果没有,则点击“更新”)似乎只产生了最小的改进,并且没有完全消除问题。

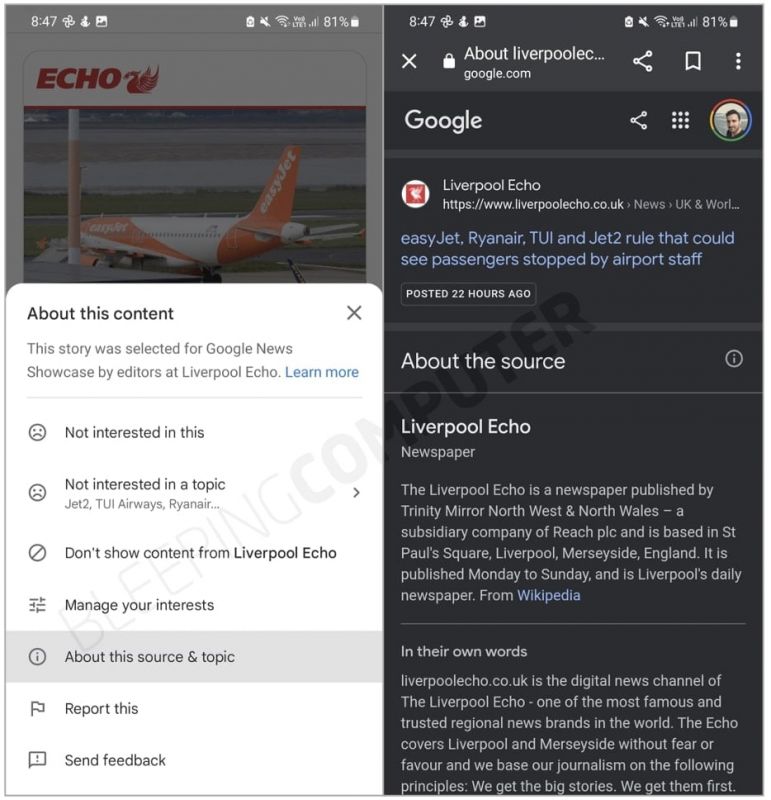

我们已经确定的解决方法是,对于显示 404 页面的 Google News/Discover 报道,用户只需返回到新闻提要屏幕即可。

然后,您可以点击右下角故事旁边的三个点,然后选择“关于此来源和主题”。

现在,这将向您展示故事作为 Google 搜索上的有机搜索结果,可以正常进行。

当然,更长的解决方法是使用 Google 搜索来输入和查找报道的标题。

像这样的错误可能不会经常发生,也很难重现,但考虑到其他用户报告遇到过该错误,28u.cc正在分享此信息,希望它能让您的 Google 新闻之旅更加顺利。

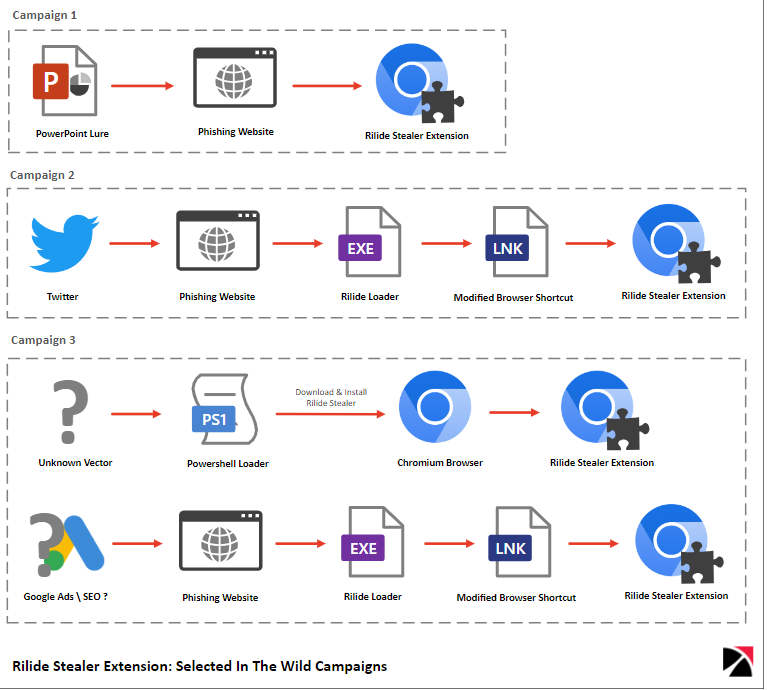

恶意 Rilide Stealer Chrome 浏览器扩展程序在针对加密用户和企业员工的新活动中卷土重来,旨在窃取凭证和加密钱包。

Rilide 是基于 Chromium 的浏览器(包括 Chrome、Edge、Brave 和 Opera)的恶意浏览器扩展,Trustwave SpiderLabs 最初于 2023 年 4 月发现。

首次发现时,Rilide 浏览器扩展程序会冒充合法的 Google Drive 扩展程序来劫持浏览器、监控所有用户活动并窃取电子邮件帐户凭据或加密货币资产等信息。

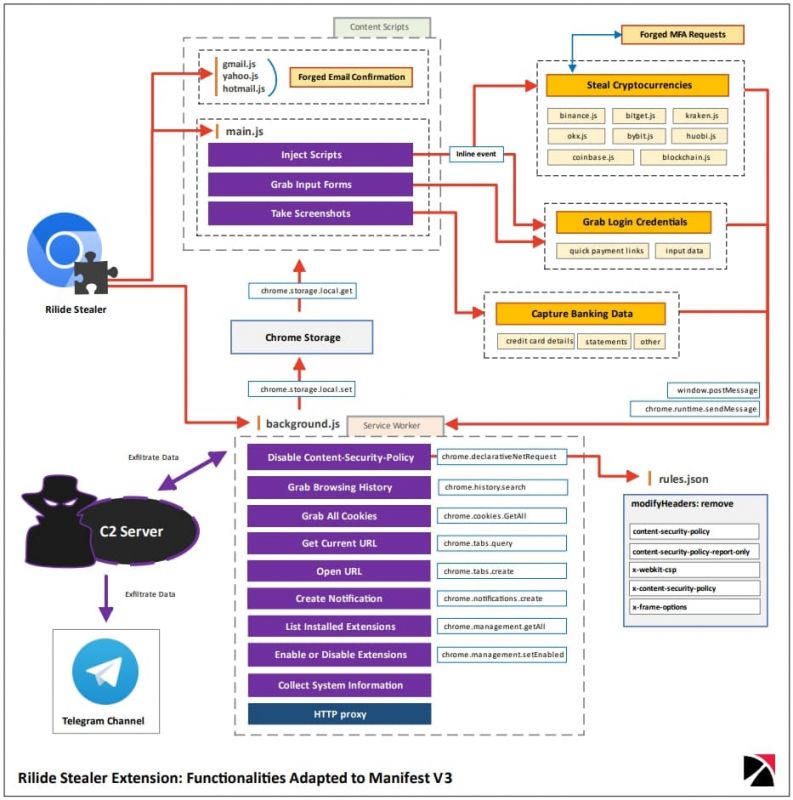

Trustwave Spiderlabs 发现了 Rilide 的新版本,现在支持 Chrome Extension Manifest V3,使其能够克服 Google 新扩展规范引入的限制,并添加额外的代码混淆以逃避检测。

此外,最新的 Rilide 恶意软件扩展现在也针对银行账户。它可以通过 Telegram 频道或按预定时间间隔捕获屏幕截图并将其发送到 C2 服务器来泄露被盗数据。

Trustwave 报告称,Rilide 在多个正在进行的活动中传播,由于这是在黑客论坛上出售的商品恶意软件,因此它们很可能是由不同的威胁参与者实施的。

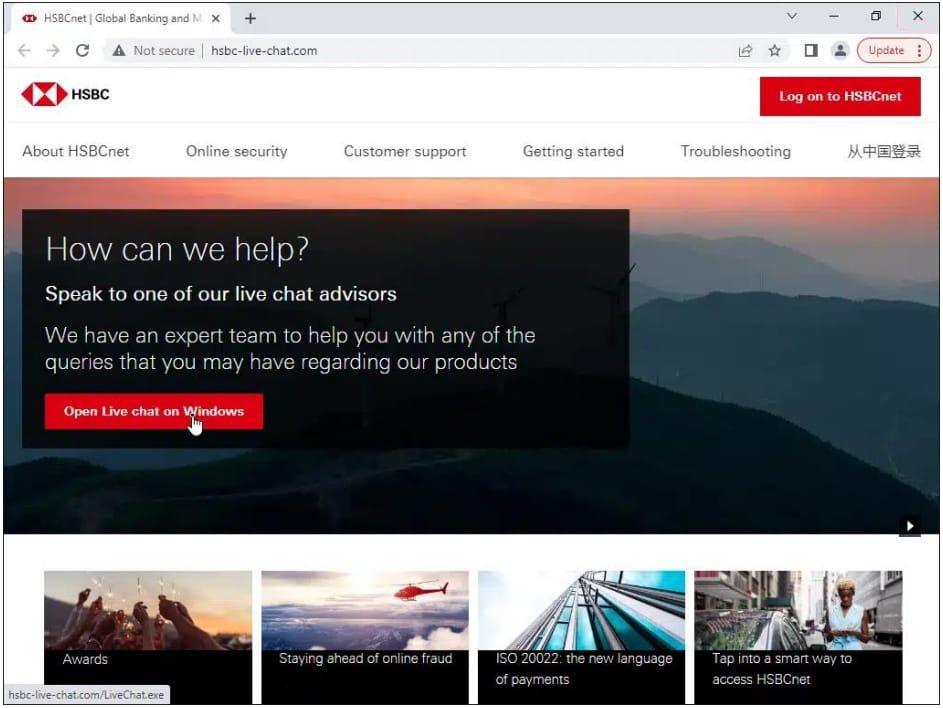

其中一项活动使用注入脚本针对多家银行、支付提供商、电子邮件服务提供商、加密货币交换平台、VPN 和云服务提供商,主要针对澳大利亚和英国的用户。

分析师发现了超过 1,500 个使用仿冒域的网络钓鱼页面,通过可信搜索引擎上的 SEO 中毒进行推广,并冒充银行和服务提供商来诱骗受害者在网络钓鱼表单上输入其帐户凭据。

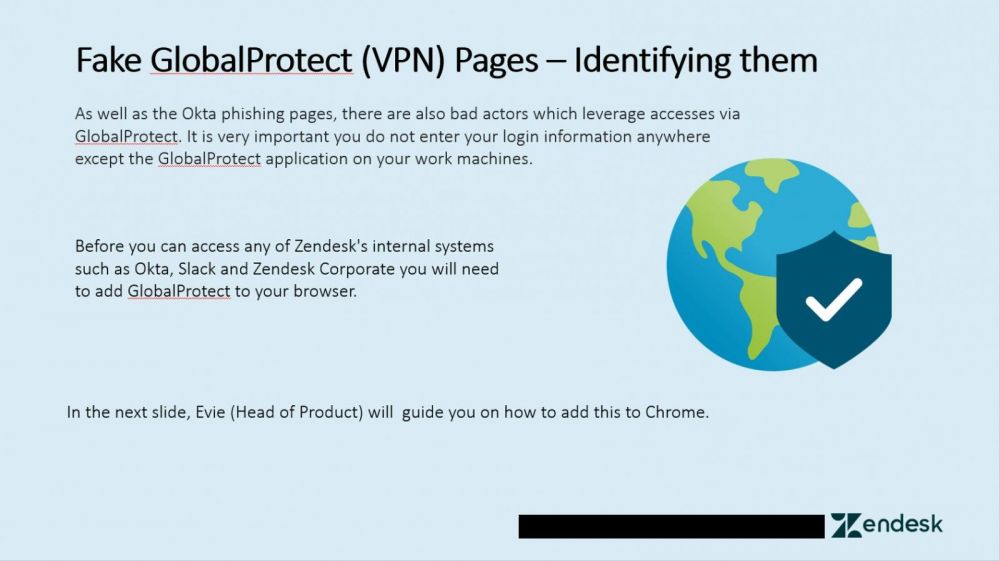

在另一种情况下,用户通过据称推销 VPN 或防火墙应用程序(例如帕洛阿尔托的 GlobalProtect 应用程序)的网络钓鱼电子邮件受到感染。

在这次活动中,Trustwave 发现了一个针对 ZenDesk 员工的 PowerPoint 演示文稿,该演示文稿巧妙地伪装成安全警告,引导用户安装扩展程序。

本演示文稿包含的幻灯片警告威胁行为者正在冒充 GlobalProtect 传播恶意软件,并提供用户应按照指南中的步骤安装正确软件的步骤。

然而,这实际上是一种社会工程技巧,目的是让目标用户安装恶意的 Rilide 扩展程序。

最后,Trustwave 发现了 Twitter 上运行的一项活动,将受害者引导至钓鱼网站,以获取虚假的 P2E(玩赚)区块链游戏。然而,这些网站上的安装程序却安装了 Rilide 扩展,从而允许威胁行为者窃取受害者的加密货币钱包。

无论分发活动如何,安装后,扩展程序都会与攻击者的服务器通信并接收以下命令之一:

通过这套广泛的命令,威胁行为者可以窃取各种信息,然后将这些信息用于加密钱包并访问其在线帐户。

Rilide 对 Manifest V3 的适应对其运营和成功至关重要,因为 Google 的新标准自2023 年 1 月起可防止旧扩展停止工作 。

Manifest V3 限制扩展程序对用户网络请求的访问,防止从远程源加载代码,并将所有网络请求修改从扩展程序移至浏览器。

这对 Rilide 产生了影响,因为它依赖于远程托管 JS 脚本的注入,因此其作者必须实施绕过 Google 要求的公开披露技术的组合。

例如,Trustwave 的分析师报告称,新版本使用内联事件执行恶意 JavaScript,并滥用声明性网络请求 API 来规避内容安全策略 (CSP) 实施的 XSS 预防机制。

由于 Rilide 不是通过严格执行 Manifest V3 策略的 Chrome Web Store 分发的,因此其作者可以实施变通方法来执行远程托管代码。

Trustwave 的研究人员观察到 Rilide 使用了多个植入程序,这是因为该恶意软件以 5,000 美元的价格出售给网络犯罪分子,而网络犯罪分子必须设计自己的分发方法。

此外,地下论坛中还出现了多起可能真实的 Rilide 源代码泄露事件,导致该恶意软件的源代码暴露给了许多黑客。

所有这些都增加了野外的多样性,并使 Rilide 活动更难绘制和跟踪。

随着恶意软件的原始作者不断改进恶意 Chrome 扩展程序,Rilide 的野外活动不太可能减弱。

五眼网络安全机构今天与 CISA、NSA 和 FBI 合作发布了 2022 年 12 个最容易被利用的漏洞列表。

美国、澳大利亚、加拿大、新西兰和英国的网络安全机构呼吁世界各地的组织解决这些安全缺陷并部署补丁管理系统,以最大程度地减少潜在攻击的风险。

威胁行为者越来越多地将攻击重点放在过时的软件漏洞上,而不是去年最近披露的漏洞,特别是针对未修补并暴露在互联网上的系统。

联合咨询报告称:“到 2022 年,恶意网络行为者利用旧软件漏洞的频率比最近披露的漏洞和针对未修补的面向互联网的系统的频率更高。”

“许多软件漏洞或漏洞链的概念验证(PoC)代码是公开的,这可能会促进更广泛的恶意网络行为者的利用。”

尽管截至 2022 年底,通用漏洞披露 (CVE) 计划发布了超过 25,000 个新安全漏洞,但只有 5 个漏洞进入了同年攻击中利用的前 12 个漏洞列表。

以下是去年 12 个最容易被利用的安全漏洞的列表以及国家漏洞数据库条目的相关链接。

| CVE | 小贩 | 产品 | 类型 |

| CVE-2018-13379 | 飞塔 | FortiOS 和 FortiProxy | SSL VPN 凭证暴露 |

| CVE-2021-34473(代理外壳) | 微软 | 交换服务器 | 远程代码执行 |

| CVE-2021-31207(代理外壳) | 微软 | 交换服务器 | 安全功能绕过 |

| CVE-2021-34523(代理外壳) | 微软 | 交换服务器 | 特权提升 |

| CVE-2021-40539 | 佐霍 | AD自助服务增强版 | RCE/身份验证绕过 |

| CVE-2021-26084 | 阿特拉斯 | Confluence 服务器/数据中心 | 任意代码执行 |

| CVE-2021-44228 (Log4Shell) | 阿帕奇 | 日志4j2 | 远程代码执行 |

| CVE-2022-22954 | 虚拟机 | 工作空间一 | 远程代码执行 |

| CVE-2022-22960 | 虚拟机 | 工作空间一 | 权限管理不当 |

| CVE-2022-1388 | F5网络 | 大IP | 缺少身份验证 |

| CVE-2022-30190 | 微软 | 多种产品 | 远程代码执行 |

| CVE-2022-26134 | 阿特拉斯 | Confluence 服务器/数据中心 | 远程代码执行 |

第一名是 CVE-2018-13379,这是 Fortinet SSL VPN 漏洞,该公司在四年前(即 2019 年 5 月)修复。该漏洞被国家黑客滥用,破坏了美国政府选举支持系统。

今天的通报还重点介绍了另外 30 个经常用于危害组织的漏洞,包括有关安全团队如何减少遭受利用这些漏洞的攻击的信息。

为了保护其系统并降低违规风险,创作机构敦促供应商、设计者、开发者和最终用户组织实施咨询中概述的缓解措施。

6 月,MITRE 公布了过去两年持续存在的25 个最普遍、最危险的软件漏洞列表。两年前,它还分享了最危险的编程、设计和架构硬件安全缺陷。

CISA 和 FBI 还发布了2016 年至 2019 年间最常被利用的 10 个安全漏洞汇编。

美国国家安全局网络安全局技术总监 Neal Ziring警告说:“组织继续使用未打补丁的软件和系统,为网络攻击者留下了容易发现的漏洞。”

“较旧的漏洞可以为这些参与者提供低成本和高影响力的手段来访问敏感数据。”

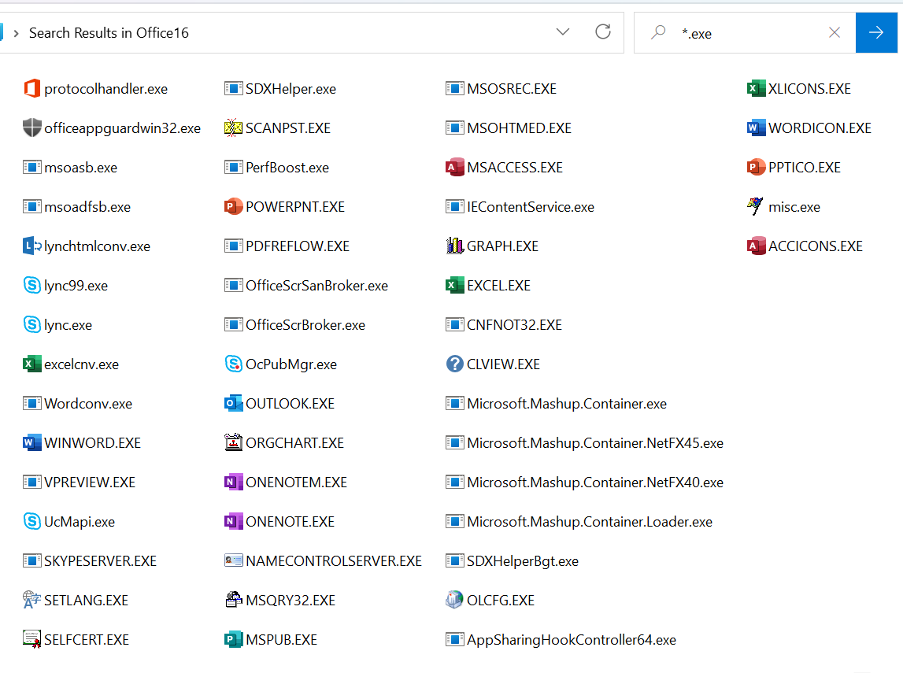

LOLBAS 文件列表(Windows 中存在的可被滥用于恶意目的的合法二进制文件和脚本)很快将包括 Microsoft Outlook 电子邮件客户端和 Access 数据库管理系统的主要可执行文件。

Microsoft Publisher 应用程序的主要可执行文件已被确认可以从远程服务器下载有效负载。

LOLBAS 代表 Living-off-the-Land Binaries and Scripts,通常被描述为 Windows 操作系统本机或从 Microsoft 下载的签名文件。

它们是合法工具,黑客可以在后利用活动中滥用这些工具来下载和/或运行有效负载,而不会触发防御机制。

根据最近的研究,即使是未经 Microsoft 签名的可执行文件也可用于攻击(例如侦察)。

LOLBAS项目目前列出了 150 多个与 Windows 相关的二进制文件、库和脚本,可以帮助攻击者执行或下载恶意文件或绕过已批准程序的列表。

Nir Chako 是Pentera (一家提供自动化安全验证解决方案的公司)的安全研究员 ,最近开始通过查看 Microsoft Office 套件中的可执行文件来发现新的 LOLBAS 文件。

他手动测试了所有这些文件,发现其中三个 - MsoHtmEd.exe、 MSPub.exe和 ProtocolHandler.exe - 可以用作第三方文件的下载器,从而符合 LOLBAS 标准。

研究人员与28u.cc分享了一段视频,其中显示 MsoHtmEd 通过 GET 请求到达测试 HTTP 服务器,表明尝试下载测试文件。

后来在研究中,Chako 发现 MsoHtmEd 也可以用来执行文件。

受到初步成功的鼓舞,并且已经了解手动查找适当文件的算法,研究人员开发了一个脚本来自动化验证过程并更快地覆盖更大的可执行文件池。

“使用这种自动化方法,我们成功找到了另外六个下载器!总而言之,我们发现了九个新下载器!这意味着 LOLBAS 官方下载者列表几乎增加了 30%”—— Nir Chako

在今天的一篇 博客文章中 ,他解释了添加到脚本中的改进,这些改进使得能够在 Windows 中列出二进制文件并测试它们的下载功能超出预期设计。

Pentera 研究人员总共发现了 11 个具有下载和执行功能的新文件,这些文件符合 LOLBAS 项目的原则。

| 洛巴斯 | 功能性 | LOLBAS 项目状态 |

| 协议处理器 | 下载 | 公认 |

| 微软公共图书馆 | 下载 | 公认 |

| 穆索姆埃德 | 下载、执行 | 公认 |

| 演示主持人 | 下载 | 公认 |

| 配置安全策略 | 下载 | 公认 |

| 安装工具 | 下载 | 公认 |

| MSH塔 | 下载 | 公认 |

| 外表 | 下载 | 请求请求 |

| 微软访问 | 下载 | 请求请求 |

| FTP协议 | 执行 | 请求请求 |

| SCP | 执行 | 请求请求 |

研究人员表示,最突出的是 MSPub.exe、Outlook.exe 和 MSAccess.exe,攻击者或渗透测试人员可以利用它们下载第三方文件。

虽然 MSPub 已被确认可以从远程服务器下载任意有效负载,但其他两个尚未添加到 LOLBAS 列表中。Chako 告诉 BleepingComputer,由于技术错误,它们没有被包括在内。

“我不小心提交了 3 个与提交的代码相同的 Pull 请求,所以我需要有序地再次提交它们,以便它们能够正式包含在项目中。抛开我这边的文书错误不谈,他们将成为该项目的一部分。” ——尼尔·查科

除了 Microsoft 二进制文件之外,Chako 还发现了来自其他开发人员的符合 LOLBAS 标准的文件,其中一个例子是用于 Python 开发的流行 PyCharm 套件。

PyCharm安装文件夹包含elevator.exe(由JetBrains签名和验证),它可以以提升的权限执行任意文件。

PyCharm 目录中的另一个文件是WinProcessListHelper.exe,Chako 表示该文件可以通过枚举系统上运行的所有进程来实现侦察目的。

他为28u.cc提供的 LOLBAS 侦察工具的另一个示例是mkpasswd.exe,它是 Git 安装文件夹的一部分,可以提供完整的用户列表及其安全标识符 (SID)。

Chako 的旅程始于两周时间,旨在制定发现新 LOLBAS 文件的正确方法,最终找到了三个文件。

在理解了这个概念之后,他又花了一周的时间创建了自动化发现的工具。这些努力得到了回报,这些脚本使他能够在大约五个小时内浏览“整个 Microsoft 二进制文件池”。

不过,回报更大。Chako 告诉我们,他开发的工具还可以在其他平台(例如 Linux 或自定义云虚拟机)上运行,无论是当前状态还是稍加修改,都可以探索新的 LOLBAS 领域。

然而,了解 LOLBAS 威胁可以帮助防御者定义适当的方法和机制来防止或减轻网络攻击。

Pentera 发表了一篇论文,详细 介绍了研究人员、红队成员和防御者如何找到新的 LOLBAS 文件。

注重隐私的搜索引擎Brave Search终于推出了自己独立的图像和视频搜索功能,摆脱了对Bing和Google媒体搜索的依赖。

过去,Brave Search 的用户会被重定向到 Google 或 Bing 来执行图像和视频搜索,这可能会让自己暴露在跟踪脚本之下。

现在,图像和视频搜索直接集成到 Brave Search 中,用户可以利用一个搜索引擎来满足其所有搜索需求。

“用户将不再需要离开 Brave Search 才能获得图像和视频搜索结果。现在,任何 Brave Search 查询都可以直接从 Brave 自己的索引提供服务,使用户能够从完全独立的搜索引擎中受益,该引擎可以保护他们的隐私并抗审查, ”Brave 的公告解释道。

Brave 于 2023 年 4 月从其搜索 API 中删除了 Bing ,并为用户提供了重定向到 Bing 或 Google 的临时选项,同时其工程师准备好广泛使用其媒体搜索实现。

这个临时解决方案并不理想,但经过大约四个月的工作,Brave Search 终于发布了其保护隐私的独立图像和视频搜索系统。

该软件公司表示,其实施是 100% 私密和匿名的,来自媒体搜索查询的数据最终不会落入“大型科技”实体或广泛的第三方提供商网络手中。

这一发展意义重大,因为 Brave Search上的媒体搜索 以前为注重隐私的用户构成了鸿沟,现在他们可以确信一切都在 Brave 生态系统的受保护范围内。

Brave 的声明强调了独立性的重要性,微软 Bing 此前曾审查过天安门广场“坦克人”等政治敏感话题的结果,但没有返回任何结果。

Brave 表示,这种审查制度对它和 DuckDuckGo 都产生了影响,因为它们依赖 Bing 的 API 来搜索媒体,这将微软的审查决定扩展到了它们自己的平台和用户群。

需要注意的一件事是,Brave Search 的新媒体搜索子系统将继续为有需要的人提供使用 Bing 和 Google 的选项,因为现在保证它在所有情况下都能与更大的搜索引擎的海量搜索索引竞争还为时过早。

此外,媒体搜索最初的功能有限,这意味着版权许可类型和宽高比等高级过滤器将不可用。然而,有承诺它们将很快推出。

虽然 Brave 似乎仓促地发布了其媒体搜索系统,但该团队表示,他们提前发布了该系统,因为提供尊重隐私的替代方案比花费更多时间直到所有可能的功能可用并按预期工作更重要。