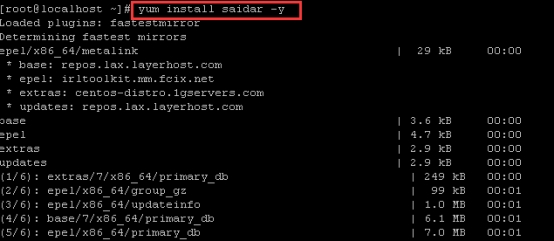

1.yum install saidar -y,输入该命令按回车键

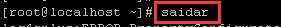

2.saidar,输入该命令按回车键即可查看

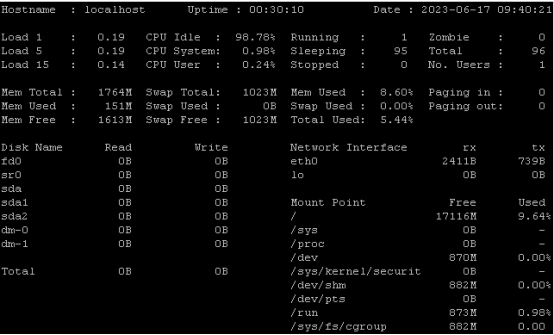

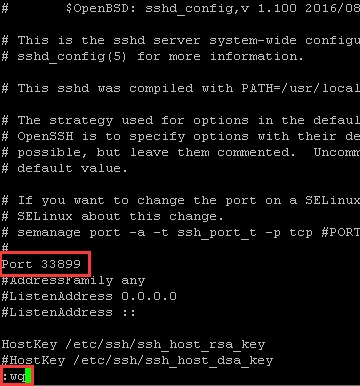

1.vi /etc/ssh/sshd_config,输入该命令按回车键

2.按i进入插入模式,找到有port的这一行,将前面的#删除,然后将数字设置为需要的端口号,修改完成后按ESC键输入wq按回车键保存退出vi编辑

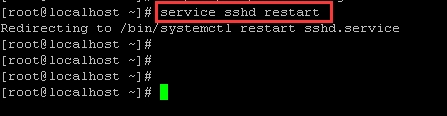

3.service sshd restart,输入该命令按回车键重启服务即可生效

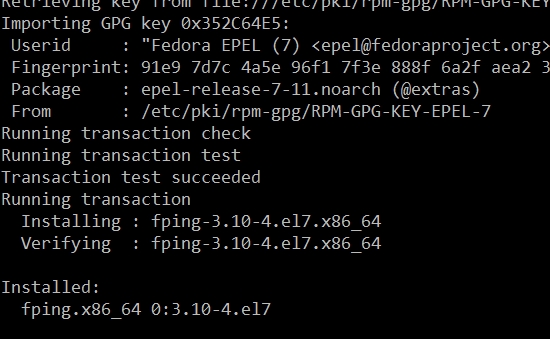

1.更新yum软件库,yum install update -y

2.安装epel-release源,yum install epel-release -y

3.安装fping工具,yum install fping -y

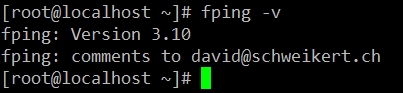

4.查看fping是否安装成功,fping -v

5.语法格式,fping [options] [targets...]

6.选项说明

| -a | #显示存活的主机 |

| -b | #ping 数据包的大小(默认为56) |

| -c | #ping每个目标的次数 (默认为1) |

| -f | #从文件获取目标列表(不能与-g同时使用) |

| -l | #循环向指定目标发送 ping |

| -g | #通过指定开始和结束地址来生成目标列表 |

| -u | #打印不可达的目标主机 |

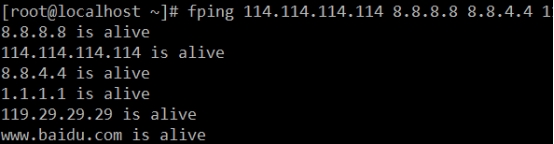

7.同时fping多个指定的地址,fping 114.114.114.114 8.8.8.8 8.8.4.4 119.29.29.29 1.1.1.1 [www.baidu.com](http://www.baidu.com)

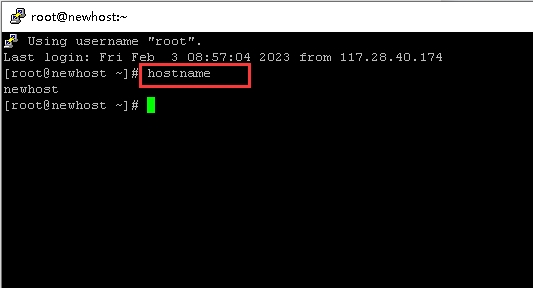

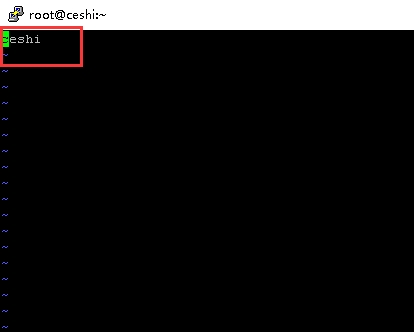

1.输入hostname查看当前主机名。

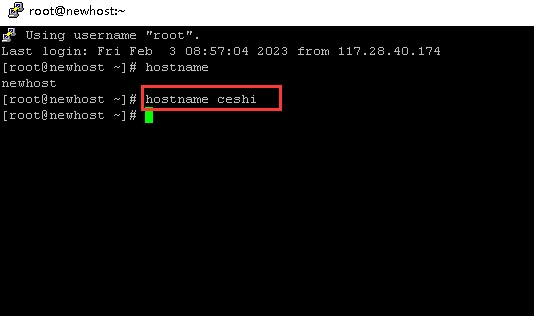

2.输入hostname 你需要的主机名修改主机名 ,下图把主机名改成ceshi为例子。

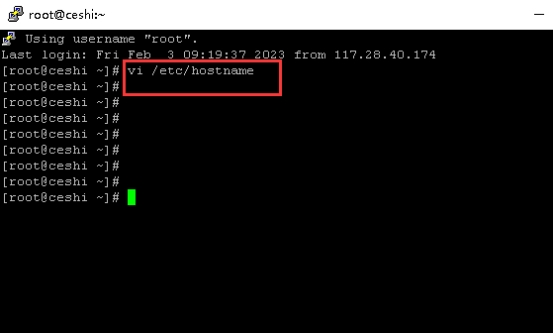

3.如果需要永久生效可以修改配置文件,输入vi /etc/hostname来修改配置问题。进而实现主机名的修改,把该文件内容hostname name中的name替换成自己想要的主机名即可,修改后重启机器,生效后就一直是这个主机名了。

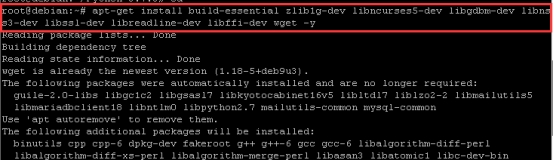

1.apt-get update,输入该命令按回车键

2.输入该命令按回车键:

apt-get install build-essential zlib1g-dev libncurses5-dev libgdbm-dev libnss3-dev libssl-dev libreadline-dev libffi-dev wget -y

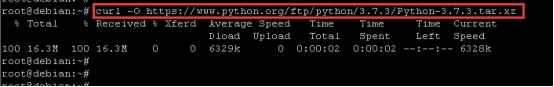

3.curl -O https://www.python.org/ftp/python/3.7.3/Python-3.7.3.tar.xz,输入该命令按回车键

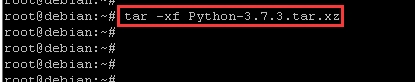

4.tar -xf Python-3.7.3.tar.xz,输入该命令按回车键

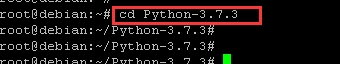

5.cd Python-3.7.3,输入该命令按回车键

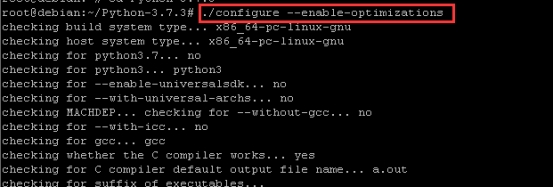

6../configure --enable-optimizations,输入该命令按回车键

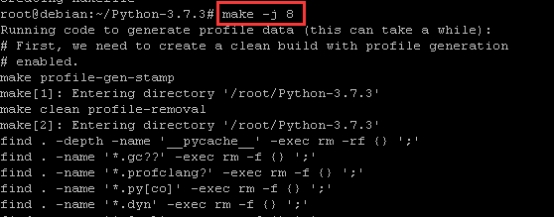

7.make -j 8,输入该命令按回车键

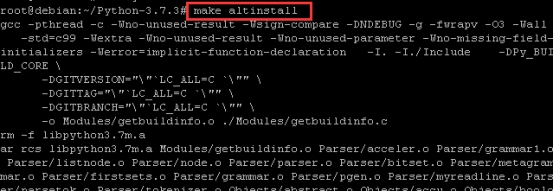

8.make altinstall,输入该命令按回车键

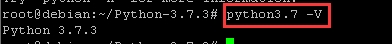

9.python3.7 -V,输入该命令按回车键查看已安装好

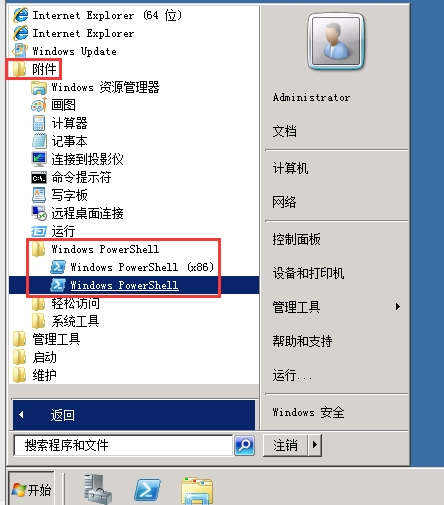

1.打开“开始”菜单,找到PowerShell工具

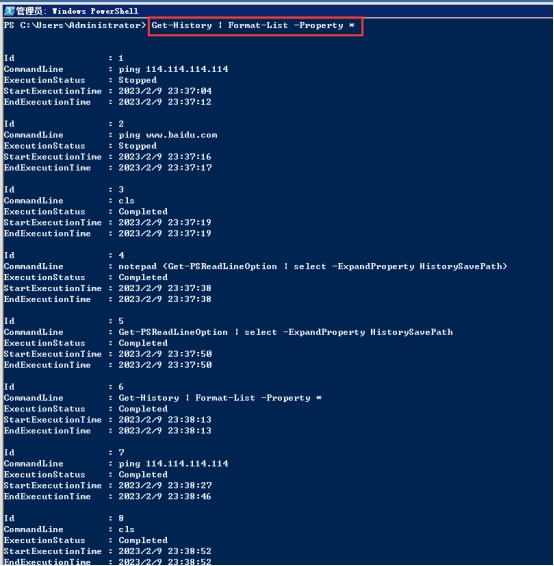

2.打开PowerShell,执行以下命令

查看当前终端所执行过的历史命令记录,Get-History | Format-List -Property *

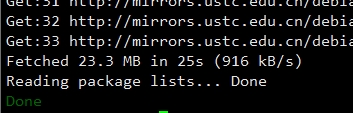

1.将apt软件源切换为国内软件源,加快软件源访问速度

将软件源更换为国内节点,执行命令

bash superupdate.sh cn提示Done 说明已经配置完成

2.升级 Debian 9 现有的软件包

apt update && apt upgrade -y3.修改软件包存储库文件/etc/sources.list

接下来的步骤是修改软件包存储库文件/etc/sources.list,你需要用文本Buster替换Stretch。

但是,在你更改任何东西前,确保如下创建一个sources.list文件的备份:

cp /etc/apt/sources.list /etc/apt/sources.list.bak现在使用下面的sed命令来在软件包存储库文件中使用buster替换stretch,示例如下显示:

sed -i 's/stretch/buster/g' /etc/apt/sources.list修改后,你需要如下更新软件包存储库索引

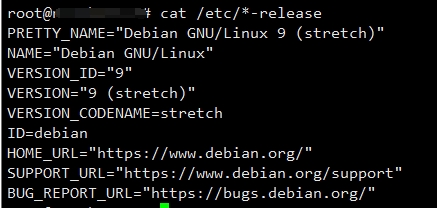

apt update在开始升级你现有的 Debian 操作系统前,让我们使用下面的命令验证当前版本

cat /etc/*-release

4.从 Debian 9 升级到 Debian 10

你做完所有的更改后,是时候从 Debian 9 升级到 Debian 10 了。但是在这之前,再次如下确保更新你的软件包:

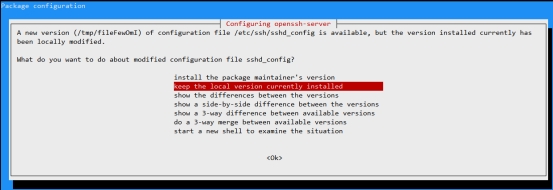

apt update && apt upgrade -y执行过程中会弹出提示“ Restart services during package upgrades without asking?”(在软件包升级过程中不经询问就重新启动服务?)

有出现弹窗确认的话,默认按回车即可

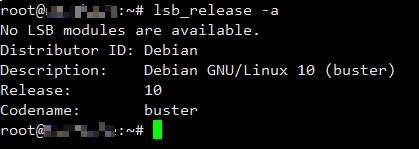

查看当前版本信息

lsb_release -a

开源项目 Moq(发音为“Mock”)因其在其最新版本中悄悄包含有争议的依赖项而招致了尖锐的批评。

Moq 分布在 NuGet 软件注册表上,每天的下载量超过 100,000 次,在其生命周期内下载量超过 4.76 亿次。

Moq 本周发布的 4.20.0 版本悄然包含了另一个项目 SponsorLink,该项目在开源软件消费者中引起了轩然大波,他们将此举比作违反信任。

SponsorLink 看似开源项目,实际上是作为闭源代码在 NuGet 上提供的,并且包含混淆的 DLL,这些 DLL 收集用户电子邮件地址的哈希值并将其发送到 SponsorLink 的 CDN,引发了隐私问题。

上周,Moq 的所有者之一 Daniel Cazzulino ( kzu )(同时维护 SponsorLink 项目) 将 SponsorLink 添加到 Moq 4.20.0 及更高版本中。

这一举动在开源生态系统中引起了巨大的冲击,主要有两个原因——虽然 Cazzulino 完全有权更改他的项目 Moq,但他在捆绑依赖项之前没有通知用户群,而且 SponsorLink DLL 包含混淆的代码,这使得它很难 实现。进行逆向工程,而不是完全“开源”。

德国软件开发商 Georg Dangl在谈到 Moq 的 4.20.0 版本时表示:“似乎从 4.20 版本开始,就包含了 SponsorLink。”

“这是一个闭源项目,以带有混淆代码的 DLL 形式提供,它似乎至少会扫描本地数据(git config?)并将当前开发人员的哈希电子邮件发送到云服务。”

Dangl 警告说,扫描功能是在构建过程中运行的 .NET 分析器工具的一部分,并且很难禁用。

“我可以理解其背后的原因,但从隐私的角度来看,这确实非常可怕。”

SponsorLink将自己描述为一种将GitHub 赞助商集成到您的库中的方法 ,以便“用户可以正确链接到他们的赞助商以解锁功能,或者只是获得他们支持您的项目应得的认可。”

GitHub 用户 Mike ( d0pare ) 反编译了 DLL,并分享了源代码的粗略重构。据分析师称,该库“产生外部 git 进程来获取您的电子邮件。”

然后,它计算电子邮件地址的 SHA-256 哈希值并将其发送到 SponsorLink 的 CDN: hxxps://cdn.devlooped[.]com/sponsorlink。

“老实说,微软应该将这个与 NuGet 提供商合作的软件包列入黑名单,”奥斯汀的开发人员 Travis Taylor写道。

“作者不可信任。这是一个极其愚蠢的举动,却为很多人创造了大量的工作。”

卡祖里诺在评论中解释了他的理由,承认“4.20”版本是“一种刺痛,这样人们就不会那么认真地对待它”。

“我已经用 SponsorLink 试水一段时间了(自 宣布以来约 6 个月),”Cazzulino 说。

“很难得到实际的反馈,所以即使评论‘有点’严厉,我真的很感激!”

Cazzulino 进一步更新了 SponsorLink 项目的自述文件 ,其中包含如下所示的冗长的“隐私注意事项”部分,该部分澄清了没有实际的电子邮件地址,仅收集了它们的哈希值。这一更新是 在几个小时前——在强烈反对出现之后——发布的。

有人担心 SponsorLink 可能会在未经您明确同意的情况下收集您的电子邮件。这是不正确的,可以通过运行 Fiddler 来查看正在发生的流量类型来轻松验证。

具体来说,在执行赞助检查时永远不会发送实际的电子邮件。您本地计算机上的电子邮件使用 SHA256 进行哈希处理,然后进行 Base62 编码。所得到的不透明字符串(永远不会泄露原始电子邮件)是唯一使用的东西。

SponsorLink 真正获取您的电子邮件地址(以执行该不透明字符串与您的实际电子邮件和 GH 用户的后端关联以链接您的赞助)的唯一时刻是在您安装 SponsorLink GitHub 应用程序并授予其 明确 的 许可 之后。

此外,当您暂停或卸载应用程序时,我们会删除与您的帐户和电子邮件关联的所有记录。

Sonatype 高级安全研究员 Ankita Lamba 在发现更新后告诉:“该通知似乎是对网上强烈反对的反应,而不是该项目预先说明正在收集哪些数据。”

过去,Cazzulino 还为自己保持 SponsorLink闭源 和混淆的决定进行了辩护,以防止其某些检查被绕过。用他的话说,图书馆的不透明特征是“设计使然”。

从道德和法律的角度来看,将 SponsorLink 悄然纳入 MOQ 等项目中是一个隐私问题。

首先是一个模糊的闭源依赖项 (SponsorLink) 的问题,该依赖项通过开源渠道分发,并包含在流行的 OSS 项目中,例如GitInfo,它也是由 Cazzulino 创建并下载了数百万次。

电子邮件地址哈希值的收集也可能不完全是匿名的。

至少从理论上来说,SponsorLink 的开发人员可以将收集到的哈希值与泄露的电子邮件地址数据库进行比较,并识别用户。

“我认为散列更多地是一种默默无闻的安全性。即使是经过散列处理的邮件也只能在征得同意后才发送,” Michał Rosenbaum 说道。

“我想说,现在已经引起了严重的担忧。绝大多数用户甚至不知道已经进行了此更改,并且会遇到问题,” 另一位软件工程师 Kevin Walter表示。

“与 GDPR 一样,对起订量的信任现在已经被打破。至少可以说,这是卑鄙的行为。成为好人之一,”沃尔特敦促卡祖里诺在晦涩难懂的 SponsorLink 套餐方面更加透明。

作为回应,一些开发人员要么威胁停止使用 Moq [ 1 , 2 ],转而采用替代方案,要么构建工具来检测和阻止任何运行 SponsorLink 的项目。

有些人更进一步,建议他们 抵制使用 SponsorLink 的项目,甚至将“SponsorLink”作为恶意软件报告给 NuGet 注册表 [ 1 , 2 ]。

BleepingComputer 在发布前联系了 SponsorLink 的创建者 Cazzulino 征求意见。

谷歌已将 Google Chrome 安全更新计划从每两周一次更改为每周一次,以解决日益严重的补丁间隙问题,该问题使威胁行为者有更多时间利用已发布的 n 天和零日漏洞。

这一新计划将从 Google Chrome 116 开始,计划于今天发布。

谷歌解释说,Chromium 是一个开源项目,任何人都可以查看其源代码并实时审查开发人员的讨论、提交和贡献者所做的修复。

然后,这些更改、修复和安全更新将添加到 Chrome 的开发版本(Beta/Canary)中,并在将其推送到稳定的 Chrome 版本之前对其进行稳定性、性能或兼容性问题测试。

然而,这种透明度是有代价的,因为它还允许高级威胁参与者在修复程序到达稳定 Chrome 版本的庞大用户群之前识别缺陷并在野外利用它们。

谷歌的声明中写道:“不良行为者可能会利用这些修复程序的可见性并开发漏洞来针对尚未收到修复程序的浏览器用户。 ”

“这种对已知且已修补的安全问题的利用称为 n 天利用。”

补丁间隙是指发布安全修复程序进行测试以及最终在软件公开版本中向主要人群推出所需的时间。

谷歌几年前就发现了这个问题,当时补丁间隙平均为 35 天,而在 2020 年,随着 Chrome 77 的发布,谷歌改为每两周更新一次,试图减少这一数字。

通过切换到每周稳定更新,Google 进一步最小化了补丁间隙,并将 n 天的利用机会窗口减少到一周。

虽然这绝对是朝着正确方向迈出的一步,并且会对 Chrome 的安全性产生积极影响,但必须强调的是,它并不理想,因为它不会阻止所有 n 天的利用。

减少更新之间的间隔将阻止需要更复杂的利用路径的缺陷的利用,这反过来又需要更多的时间来开发。

然而,恶意行为者可以使用已知技术对某些漏洞进行有效的利用,这些情况仍然是一个问题。

不过,即使在这些情况下,考虑到用户在安全更新可用后立即应用安全更新,在最坏的情况下,主动利用仍将减少到最长 7 天。

“并非所有安全错误修复都用于 n 天利用。但我们不知道哪些错误在实践中被利用,哪些没有,因此我们将所有严重和高严重性错误视为将被利用,” Chrome 安全团队成员 Amy Ressler 解释道。

“需要做大量的工作来确保这些错误尽快得到分类和修复。”

“每周更新将使我们能够更快地为您提供重要的安全错误修复,并更好地保护您和您最敏感的数据,而不是等待下一次双周更新中包含修复程序。”

最终,新的更新频率将减少计划外更新的需求,使用户和系统管理员能够遵守更一致的安全维护计划。

漏洞补丁缺口也成为 Android 的一个大问题,谷歌最近警告说,n 天漏洞已经变得和零日漏洞一样危险。

不幸的是,Android 生态系统让谷歌更难控制,因为在很多情况下,会发布补丁,制造商需要几个月的时间才能将其引入手机操作系统。

EvilProxy 正在成为针对受 MFA 保护的帐户的更流行的网络钓鱼平台之一,研究人员发现有 120,000 封网络钓鱼电子邮件发送到一百多个组织,以窃取 Microsoft 365 帐户。

这项新研究来自 Proofpoint,该公司警告说,过去五个月里成功的云帐户接管事件急剧增加,主要影响到高级管理人员。

这家网络安全公司观察到由 EvilProxy 支持的大规模活动,该活动结合了品牌假冒、机器人检测规避和开放重定向。

EvilProxy 是一个网络钓鱼即服务平台,它使用反向代理在用户(目标)和合法服务网站之间中继身份验证请求和用户凭据。

由于网络钓鱼服务器代理合法的登录表单,一旦用户登录其帐户,它就可以窃取身份验证 cookie。

此外,由于用户在登录帐户时必须通过 MFA 质询,因此被盗的 cookie 允许威胁行为者绕过多因素身份验证。

据 Resecurity 于 2022 年 9 月报道,EvilProxy 以每月 400 美元的价格出售给网络犯罪分子,承诺能够针对 Apple、Google、Facebook、Microsoft、Twitter、GitHub、GoDaddy 和 PyPI 帐户。

Proofpoint 自 2023 年 3 月以来观察到的一个新的网络钓鱼活动正在使用 EvilProxy 服务发送冒充 Adobe、DocuSign 和 Concur 等流行品牌的电子邮件。

如果受害者点击嵌入的链接,他们会通过 YouTube 或 SlickDeals 进行开放重定向,然后进行一系列后续重定向,旨在降低被发现和分析的机会。

最终,受害者登陆 EvilProxy 网络钓鱼页面,该页面反向代理 Microsoft 365 登录页面,该页面还具有受害者的组织主题,以显得真实。

Proofpoint 解释道:“为了向自动扫描工具隐藏用户电子邮件,攻击者对用户电子邮件进行了特殊编码,并使用已被黑客攻击的合法网站上传 PHP 代码来解码特定用户的电子邮件地址。” 。

“解码电子邮件地址后,用户被转发到最终网站 – 实际的网络钓鱼页面,专为该目标组织量身定制。”

研究人员 发现 ,最新的攻击活动将具有土耳其 IP 地址的用户重定向到合法网站,从本质上取消了攻击,这可能意味着该操作位于土耳其。

此外,Proofpoint 注意到,攻击者非常有选择性地选择进入帐户接管阶段的情况,优先考虑“VIP”目标并忽略层次结构中较低的目标。

在账户被盗的人中,39%是C级高管,9%是首席执行官和副总裁,17%是首席财务官,其余是有权接触金融资产或敏感信息的员工。

一旦 Microsoft 365 帐户受到威胁,威胁参与者就会添加自己的多重身份验证方法(通过带有通知和代码的身份验证器应用程序)来建立持久性。

反向代理网络钓鱼工具包,尤其是 EvilProxy,是一种日益严重的威胁,能够以危险的规模提供高质量的网络钓鱼,同时绕过安全措施和帐户保护。

组织只能通过更高的安全意识、更严格的电子邮件过滤规则以及采用基于 FIDO 的物理密钥来防御这种威胁。