意识到游戏服务器的VPS 市场有独特的需求和系统要求,不同于常规的 VPS客户选择。快米云很高兴咨询的客户对服务器使用的CPU有特殊要求。

这就提出了一个问题,现在流行的CPU线是否能够满足客户以运营游戏服务器为目的的需求?

让我们与ZZQIDC一起明确游戏服务器的一般系统要求标准,从而选择合适的服务!

游戏服务器最重要的依然是流畅运行,保证玩家拥有最“快乐”的游戏体验。没有延迟,网络掉线,游戏崩溃发生。

不同于其他用途。游戏服务器的特点是能够持续处理玩家数据,网络连接不需要很强但需要高稳定性,硬盘的数据提取速度必须非常快,CPU时钟是主导因素.

通常游戏服务器需要稳定性而不是充足的带宽。因为基本上像 Minecraft、Vo Lam Truyen Ky、MU online.. 这样的游戏服务器不会占用超过 100 Mbps 的带宽,因为小尺寸的游戏数据包通过 TCP/UDP 协议间歇性地传输,仅在 20-64KB 级别。

作为回报,游戏服务器需要稳定的网络。延迟(ping)小于35ms,两个异常包之间的延迟(jitter)小于30ms,丢包(packet loss)不超过1%。

在SSD硬盘还没有真正普及的时期,大部分服务器主都不太关心硬盘的读写问题影响游戏服务器的整体速度。但是现在SSD越来越多,甚至VPS都使用了NVME硬盘。如果您的 VPS 使用新的硬盘驱动器来实现卓越的并发访问速度,游戏服务器的速度将显着提高。

因此,有必要考虑选择完全使用SSD的VPS线路。尤其是像ZZQIDC这样的企业SSD系列目前正在提供

游戏服务器闪存 (RAM) 资源使用情况并不总是相同。启动时,游戏服务器可能只占用总内存空间的30%左右。但是当它运行一段时间后,玩家数据与进程一起产生,新命令产生,隐藏的错误.即使服务器可能在服务器运行一段时间后崩溃挂起,也会占用更多内存。

如果你是专业的游戏服务器管理员,这个就不用提了。但是,如果你是新手,在启动游戏服务器后必须预留40%左右的空闲内存。

通常游戏源代码是最受关注的。但是在本文中,我们讨论的是使服务器更稳定的因素。因此,作者仅提及源代码的质量作为需要提及的重要问题的附加信息。

你需要好好优化源代码,好好理解,设置适合你游戏服务器大小的参数。

今天被服务器所有者选择运行的游戏大多只使用单个 CPU 内核来处理指令。控制指令通过各个内核运行。所以要同时处理多个玩家的请求,CPU时钟越高,玩家的游戏体验就越好。游戏服务器

最常衡量的指标是 TDP。在游戏中的 Minecraft 是 TPS 指数。TDP和TPS越高越好。 所以如果系统有保证硬盘速度、高可用RAM、大带宽但时钟速度太慢,这就变成了一个“瓶颈”。命令和脚本必须在队列中等待。但是游戏体验需要流畅,不能有卡顿。

一些 E5 版本 2 CPU 特别适合游戏服务器的需求。因为它所带来的良好性价比的优势是非常值得的。

最高时钟速度的前 5 个 CPU E5 版本 2。

前 5 个最佳主频 E5 v2 CPU

快米云的游戏服务器目前搭载E5 2637 v2 CPU系列(4核8线程,主频3.5GHz,睿频3.8GHz)全球E5家族最高主频系统2的5个CPU代号之一。

快米云游戏服务器位于具有创建稳定和最安全游戏服务器的所有元素的环境中:

FBI表示,俄罗斯国家支持的黑客在利用配置错误的默认多因素身份验证 (MFA) 协议后,将自己的设备注册到该组织的Duo MFA中,从而获得了对非政府组织 (NGO) 云的访问权限。

为了破坏网络,他们使用在暴力破解密码猜测攻击中泄露的凭据来访问一个未注册的非活动帐户,该帐户尚未在组织的 Active Directory 中禁用。

“由于 Duo 的默认配置设置允许为休眠帐户重新注册新设备,因此攻击者能够为该帐户注册新设备,完成身份验证要求,并获得对受害者网络的访问权限,”联邦机构解释。

“由于长时间不活动,受害者帐户已从Duo中取消注册,但未在Active Directory中禁用。”

下一步是通过在修改域控制器文件后将所有Duo MFA调用重定向到localhost而不是 Duo 服务器来禁用 MFA 服务。

这使他们能够以非管理员用户身份向NGO的虚拟专用网络 (VPN) 进行身份验证,通过远程桌面协议 (RDP) 连接到 Windows 域控制器,并获取其他域帐户的凭据。

借助这些被入侵的账户,在没有强制执行MFA的情况下,俄罗斯支持的威胁行为者可以横向移动并获得对云存储和电子邮件账户的访问权限并窃取数据。

FBI和CISA今天在联合网络安全咨询中敦促所有组织采取以下缓解措施:

两个联邦机构在联合公告中分享了有关策略、技术和程序 (TTP)、危害指标 (IOC) 以及防范这种恶意活动 的建议的更多信息。

此前的联合公告还警告说,俄罗斯国家黑客会针对 支持美国陆军、美国空军、美国海军、美国太空部队以及国防部和情报计划的美国国防承包商进行攻击,并对其进行攻击。

包括APT29、 APT28和 Sandworm Team在内的俄罗斯黑客组织 也针对 美国关键基础设施领域的组织

2021年7月,美国政府还 宣布悬赏高达1000万美元,奖励 有关国家黑客协调的针对关键基础设施网络的恶意活动的信息。

最近发现的一个正在积极开发的僵尸网络以 Linux 系统为目标,试图将它们诱入一大群准备窃取敏感信息、安装 rootkit、创建反向 shell 并充当网络流量代理的僵尸网络。

奇虎360网络安全研究实验室(360 Netlab)的研究人员将新发现的恶意软件称为B1txor20,主要攻击Linux ARM、X64 CPU架构设备。

僵尸网络使用针对 Log4J 漏洞的攻击来感染新主机,这是一个非常吸引人的攻击媒介,因为有数十家供应商使用易受攻击的 Apache Log4j 日志库。

研究人员于 2 月 9 日首次发现 B1txor20 僵尸网络,当时第一个样本被他们的一个蜜罐系统捕获。

他们总共捕获了四个恶意软件样本,包括后门、SOCKS5 代理、恶意软件下载、数据窃取、任意命令执行和 rootkit 安装功能。

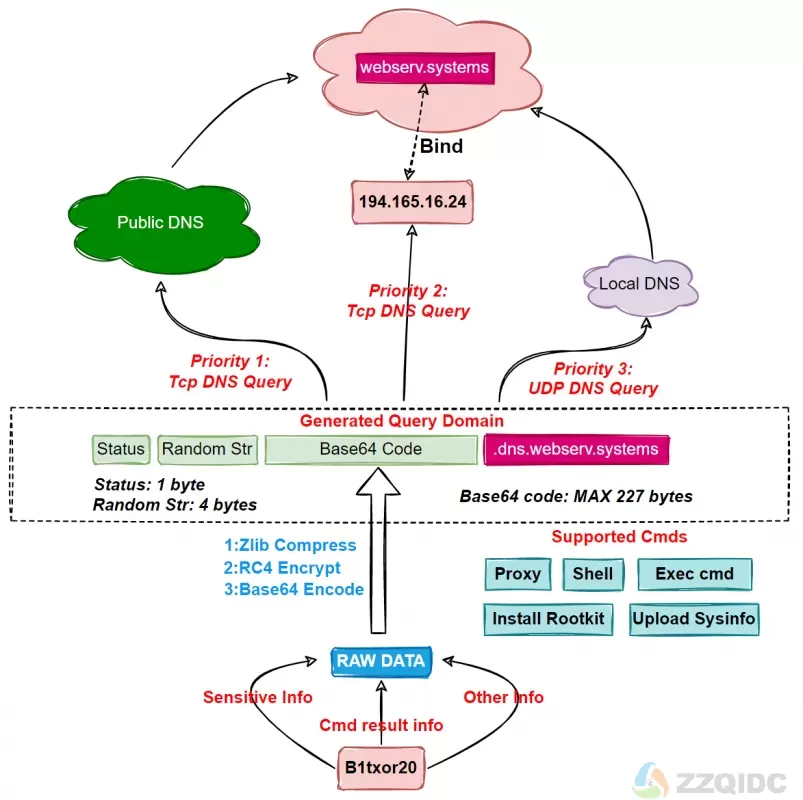

然而,使 B1txor20 恶意软件脱颖而出的是使用 DNS 隧道与命令和控制 (C2) 服务器进行通信通道,这是一种古老但仍然可靠的技术,威胁参与者利用 DNS 协议来隧道恶意软件和数据通过 DNS 查询。

研究人员解释说:“Bot 在使用特定编码技术将其隐藏后,将被盗的敏感信息、命令执行结果和任何其他需要传递的信息作为 DNS 请求发送到 C2。”

“C2收到请求后,将payload发送给Bot端,作为对DNS请求的响应,这样Bot和C2就借助DNS协议实现了通信。”

360 Netlab 研究人员还发现,虽然恶意软件的开发人员包含了更广泛的功能集,但并非所有功能都已启用。

这可能表明禁用的功能仍然存在错误,B1txor20 的创建者仍在努力改进它们并在未来启用它们。

其他信息,包括入侵指标 (IOC) 和所有受支持的 C2 指令列表,可在360 Netlab 报告的末尾找到。

自披露以来,多个威胁参与者在其攻击中部署了 Log4Shell 漏洞,包括与中国、伊朗、朝鲜和土耳其政府有关联的国家支持的黑客组织,以及勒索软件团伙使用的访问代理。

360 Netlab 的研究人员补充说:“自从 Log4J 漏洞暴露以来,我们看到越来越多的恶意软件跳上马车,Elknot、Gafgyt、Mirai 都太熟悉了。”

例如,在 12 月,他们发现攻击者利用 Log4J 安全漏洞用 Mirai 和 Muhstik Linux 恶意软件感染易受攻击的 Linux 设备。

这些僵尸网络被视为“招募”物联网设备和服务器,并使用它们来部署加密矿工并执行大规模 DDoS 攻击。

梭子鱼本月早些时候证实了 360 Netlan 的报告,称他们发现了各种针对易受攻击的 Log4j 部署的有效负载,其中 Mirai 僵尸网络变体用于 DDoS 和加密挖掘占据了最大份额。

没有什么可以替代实际使用系统来测试它并确保它是安全的。Complete 2022 PenTest & Ethical Hacking Bundle提供了深入了解系统实践、发现潜在弱点并加强其抵御攻击的方法。

该捆绑包中的所有六门课程均由 iCollege 团队教授。iCollege 成立于 2003 年,旨在满足需要灵活和自定进度学习的忙碌专业人士的需求。每门课程都可以终身使用,分为简短且重点突出的课程,便于练习、参考资料并提高您的技能。

该捆绑包分为实践课程和考试准备。如果您是白帽工作的新手,或者一直专注于 IT 的其他领域,请从动手黑客的基础课程开始。使用虚拟机,您将学习常见的攻击和扫描以发现弱点。

随着您的技能提高,您可以继续学习使用 Kali Linux 进行实际渗透测试以及缓冲区溢出、跨站点脚本攻击和端口重定向等攻击的课程。虚拟实验室创建了一个法律实践空间来试验和测试不同的攻击,了解它们的运作方式,以及如何在它们通过之前对其进行干预。

一旦您对自己的技能水平感到满意,您就可以为考试做好准备。对于那些开始网络安全的人,第一门课程着眼于 EC 委员会的认证道德黑客 (CEH) 认证。更有经验的白帽子可以专注于 CompTIA 的 PenTest+ 认证或 CertNexus 的 CyberSec First Responder。这三者都提供了宝贵的实践,并帮助您为未来的网络安全事业奠定基础。

白帽黑客对网络和系统的安全性越来越重要。Complete 2022 PenTest & Ethical Hacking Bundle可帮助您以 49 美元的价格开发这些技能,比建议零售价 1770 美元低 97%。

价格可能会发生变化。

披露:合作的 StackCommerce 交易。为了参与此交易或赠品,您需要在我们的 StackCommerce 商店中注册一个帐户。要了解有关 StackCommerce 如何处理您的注册信息的更多信息,请参阅StackCommerce 隐私政策。此外从通过 StackCommerce 进行的每笔销售中赚取佣金。

在西方云提供商撤出该国后,俄罗斯面临着严重的 IT 存储危机,让俄罗斯只剩下两个月的时间就用完数据存储。

俄罗斯政府正在探索各种解决方案来解决这个 IT 存储问题,从出租所有可用的国内数据存储到夺取撤出该国的企业留下的 IT 资源。

这些解决方案是在数字化转型部举行的一次会议上提出的,Sberbank、MTS、Oxygen、Rostelecom、Atom-Data、Croc 和 Yandex 的代表出席了会议。

据声称有消息来源证实这一提议的俄罗斯新闻媒体 Kommersant称,双方估计他们还有大约两个月的时间可用存储空间用完。

由于实施制裁,在西方云存储服务切断与该国的业务联系后,所有俄罗斯公司都被迫转向 国内云存储 服务提供商。

例如,俄罗斯移动运营商 MegaFon 的本地存储容量需求增长了 5 倍,MTS 增长了 10 倍,VK 不得不在短短一周内寻求增加 20% 的存储资源。

这造成了一个无法克服的实际问题,因为俄罗斯没有足够的数据中心来满足当地运营商的需求;因此,需要针对俄罗斯存储危机的国家解决方案。

Kommersant 进一步解释说,由于“智慧城市”项目涉及广泛的视频监控和面部识别系统,俄罗斯公共机构的存储需求呈指数增长。

上周,数字发展部 修订了 Yarovaya 法 (2016 年),暂停要求电信运营商每年将存储容量分配增加 15% 以用于反恐监视目的。

另一个可以释放空间的举措是要求 ISP 放弃消耗宝贵资源的流媒体服务和其他在线娱乐平台。

第三,可以选择从国内数据处理中心购买所有可用存储。然而,这可能会给需要额外存储空间来添加服务和内容的娱乐提供商带来更多问题。

俄罗斯也在考虑没收那些撤出俄罗斯的公司留下的 IT 服务器和存储,并将它们整合到公共基础设施中。

据当地媒体报道,该部目前正在分析如果政府制定此类政策将提供多少资源。如果它们足以支持关键状态操作,那么将开发一个快速跟踪程序。

最后的选择是利用中国的云服务提供商和 IT 系统销售商,但目前这很复杂,因为中国尚未决定愿意在多大程度上帮助俄罗斯以及在哪些领域提供帮助。

据报道,华为已暂停对俄罗斯的设备销售,直至2022年3月26日。然而,由于自身受到美国制裁并被禁止在欧盟国家推出 5G,这家中国科技公司可能会抓住 商机 ,填补退出后留下的空白西方竞争对手。

该解决方案为在 Hyper-V、vSphere、VMware、Windows 和 Linux 服务器、笔记本电脑、NAS 等设备上运行的虚拟机实施数据备份和恢复功能

未经身份验证的远程攻击者可以利用这两个问题执行任意代码,从而可能导致目标系统的完全接管。

“Veeam Backup & Replication 中的多个漏洞(CVE-2022-26500、CVE-2022-26501)允许远程执行恶意代码而无需身份验证。这可能会导致获得对目标系统的控制权。” 阅读公司发布的公告。“Veeam 分发服务(默认为 TCP 9380)允许未经身份验证的用户访问内部 API 功能。远程攻击者可能会向内部 API 发送输入,这可能导致恶意代码的上传和执行。”

这些缺陷存在于 Veeam 分发服务中,该服务允许未经身份验证的用户访问内部 API 函数。Positive Technologies的 Nikita Petrov 报告了这两个漏洞。

CVE-2022-26504 影响用于 Microsoft System Center Virtual Machine Manager (SCVMM) 集成的组件。没有管理域凭据的攻击者可以利用此问题实现远程代码执行。

CVE-2022-26503 影响 Veeam Agent for Microsoft Windows,攻击者可以利用它来提升权限并将任意代码作为本地系统运行。

— PT SWARM (@ptswarm) 2022 年 3 月 14 日

Veeam 修复了 Veeam Backup & Replication 中的 Unauth RCE (CVE-2022-26500、CVE-2022-26501) 和 Veeam Agent for Microsoft Windows 中的本地权限提升 (CVE-2022-26503),这是我们的研究员@ultrayoba发现的。

咨询:https: //t.co/tRYsKBn3HD pic.twitter.com/0zMluR7Zki

这两个问题都会影响 Veeam Backup & Replication 9.5、10 和 11 版,遗憾的是,9.5 版的安全补丁不可用。

供应商建议禁用 Veeam 分发服务作为临时缓解措施。

攻击者可以通过使用无效的显式曲线参数制作格式错误的证书来触发漏洞。

“计算模平方根的 BN_mod_sqrt() 函数包含一个错误,该错误可能导致它对于非素数模数永远循环。在内部,当解析包含压缩形式的椭圆曲线公钥或带有以压缩形式编码的基点的显式椭圆曲线参数的证书时,会使用此函数。” 阅读此缺陷的公告。“可以通过制作具有无效显式曲线参数的证书来触发无限循环。”

该漏洞影响 OpenSSL 版本 1.0.2、1.1.1 和 3.0,该项目的维护者通过发布版本 1.0.2zd(针对高级支持客户)、1.1.1n 和 3.0.2 解决了该漏洞。

该漏洞也会影响 OpenSSL 1.1.0,但它已不受支持且不再接收更新。

此漏洞的修复程序由 Google 的 David Benjamin 和 OpenSSL 的 Tomáš Mráz 开发。

德国联邦信息安全办公室(也称为 BSI)建议消费者不要使用卡巴斯基反病毒软件

根据 §7 BSI 法律,BSI 警告不要使用卡巴斯基反病毒软件,并建议尽快将其替换为其他供应商的防御解决方案。

Nach §7 BSI-Gesetz warnen wir vor dem Einsatz von Virenschutzsoftware des russischen Herstellers Kaspersky。Wir empfehlen, solche Anwendungen durch Produkte anderer Hersteller zu ersetzen。

— BSI (@BSI_Bund) 2022 年 3 月 15 日

Zur Pressemitteilung:https: //t.co/VC20wRlj4W #DeutschlandDigitalSicherBSI

“在使用俄罗斯制造商卡巴斯基的病毒防护软件之前,联邦信息安全办公室 (BSI)根据§7BSIlaw发出警告。BSI 建议用替代产品替换卡巴斯基病毒防护软件组合中的应用程序。” 阅读BSI 公告。

警报指出,防病毒软件在机器上以高权限运行,如果受到攻击,攻击者可能会接管它们。BSI 评论说,对制造商的可靠性和自我保护的信任以及他的真实行动能力对于安全使用任何防御软件都至关重要。对制造商可靠性的怀疑导致该机构认为供应商提供的防病毒保护对使用它的 IT 基础设施存在风险。

BSI 警告说,在俄罗斯 IT 制造商的支持下可以进行潜在的进攻性网络行动,它还解释说,供应商可能被迫在其不知情的情况下进行攻击或被用于间谍目的。

信息很明确,公司和其他组织应仔细计划和实施其 IT 安全基础设施基本组件的更换。

该德国机构还警告说,在没有准备的情况下更换可能会使组织因舒适性、功能性和安全性的暂时损失而遭受网络攻击。

自 2017 年以来,美国禁止政府机构使用卡巴斯基防御解决方案,该公司否认了任何指控,并澄清俄罗斯的政策和法律适用于电信和 ISP,而不是卡巴斯基等安全公司。

2018 年 6 月,欧洲议会通过了一项决议,将这家安全公司的软件归类为“恶意软件”,因为该公司涉嫌与俄罗斯情报机构存在关联。

包括英国、 荷兰和 立陶宛在内的一些欧洲国家 也将俄罗斯公司的敏感系统软件排除在外。

德国当局将针对联邦议院的多起袭击与俄罗斯联系起来,2015 年,一场复杂的袭击使议会下院瘫痪。

2020 年 10 月,欧盟理事会宣布对隶属于第 85 特种服务主要中心 (GTsSS) 的俄罗斯军事情报官员实施制裁,因为他们在 2015 年 袭击 德国联邦议会 (Deutscher Bundestag) 中发挥了作用。

2021 年 3 月,德国议会 (Bundestag) 的几名议员和州议会的其他议员遭到据称由与俄罗斯有关的黑客发起的有针对性的攻击。

台湾供应商 QNAP 警告说,其大多数 NAS 设备都受到被称为“脏管道”的高严重性 Linux 漏洞的影响。

台湾硬件供应商 QNAP 警告其大部分网络附加存储 (NAS) 设备都受到最近发现的 Linux 漏洞“脏管道”的影响。

具有本地访问权限的攻击者可以利用高危漏洞 Dirty Pipe 获得 root 权限。

Dirty Pipe 漏洞被追踪为 CVE-2022-0847,由安全专家 Max Kellermann 发现,并解释说它可以让本地用户获得所有主要发行版的 root 权限。

Kellerman 发布了有关 Dirty Pipe 漏洞的技术细节以及概念验证 (PoC) 漏洞,该漏洞允许本地用户覆盖页面缓存中的任何文件内容,即使该文件不允许写入、不可变或在只读挂载。该漏洞影响 Linux Kernel 5.8 及更高版本。

报道了安全研究员 Phith0n 发布的一条推文,该推文解释说可以利用该漏洞修改 /etc/passwd 文件来设置没有密码的 root 用户。使用这个技巧,非特权用户可以执行命令“su root”来访问 root 帐户。研究人员 Phith0n 还发布了该漏洞利用的更新版本,该漏洞允许通过覆盖 SUID 程序(如 ./exp /usr/bin/su)在 /tmp/sh 处放置一个 root shell,然后执行脚本来获得 root 权限。

QNAP 报告以下版本的 QTS 和 QuTS hero 受到该漏洞的影响:

所有基于 QNAP x86 的 NAS 和某些基于 QNAP ARM 的 NAS 上的 QTS 5.0.x

所有基于 QNAP x86 的 NAS 和某些基于 QNAP ARM 的 NAS 上的 QuTS hero h5.0.x

有关受影响型号的完整列表,公司敦促客户在以下链接中查看“Kernel Version 5.10.60”:https://www.qnap.com/go/release-notes/kernel 并指出 QNAP NAS运行 QTS 4.x 不受影响。

QNAP 告诉其客户,他们正在开发软件版本以解决其 NAS 设备中的缺陷。

“据报道,一个本地提权漏洞,也称为“脏管道”,会影响运行 QTS 5.0.x 和 QuTS hero h5.0.x 的 QNAP NAS 上的 Linux 内核。如果被利用,此漏洞允许非特权用户获得管理员权限并注入恶意代码。”阅读供应商发布的公告。 “QNAP 正在彻底调查该漏洞。我们将尽快发布安全更新并提供更多信息。

“目前没有针对此漏洞的缓解措施。我们建议用户在安全更新可用后立即检查并安装。”该公司补充说。

建议拥有外网 NAS 设备的客户禁用端口转发功能并禁用 UPnP 功能。

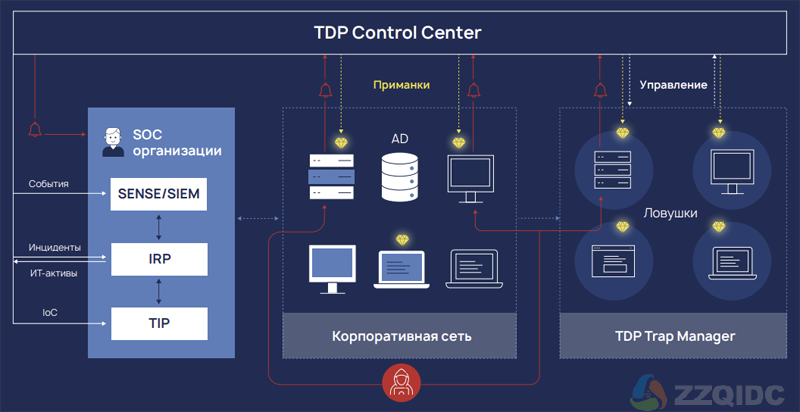

俄罗斯自动化信息安全管理和事件响应解决方案开发商 R-Vision宣布发布威胁欺骗平台(TDP) 软件包,旨在检测企业 IT 环境中入侵者的隐藏活动并及早预防攻击阶段。

R-Vision 使用主动欺骗技术创建分布式IT基础设施(Distributed Deception Platform,DDP)的一类平台。这种方法可以让您检测到入侵者的入侵并误导他们,在虚假元素的帮助下扭曲对企业网络的感知。

该系统允许您自动部署模拟组织真实 IT 资产的陷阱系统,并从单个中心对其进行管理。陷阱可以重现应用程序、设备、网络设备、服务器、工作站、服务、服务并模拟网络交互。为了吸引攻击者的注意力,诱饵被放置在真实基础设施的陷阱和节点上——具有潜在价值的信息。这些可以是配置文件、浏览器历史记录、草稿、SSH 密钥、带有密码的文件和其他根据组织特定设置自动生成的数据。

陷阱和诱饵仅用于吸引攻击者的注意力,不用于企业工作流程,因此与它们的任何交互都极有可能表明发生了事件。在注册与诱饵和陷阱的交互时,R-Vision TDP 系统会收集和处理这些事件,并向信息安全服务发送通知。安全事件也可以发送到外部系统,如 IRP/SOAR 和 SIEM 以进行响应。

R-Vision 宣布推出 R-Vision 威胁欺骗平台 (R-Vision TDP) 的商业版本。 R-Vision TDP 属于使用主动欺骗技术创建分布式欺骗基础设施(Distributed Deception Platform,DDP)的一类平台。这使您可以检测到入侵者的入侵并误导他们,在虚假元素的帮助下扭曲公司网络的感知。

所有欺骗技术的核心是任何公司都默认受到损害的概念。传统的外围保护和监控工具在现代现实中正在失去效力——攻击者迟早会渗透到组织的基础设施中,并且可以在不被发现的情况下对其进行数月的研究。

欺骗技术是能够减缓和识别网络犯罪分子的最后防御梯队之一。借助一组相互关联的陷阱和诱饵,该系统可以让您误导黑客,及早发现他在公司网络中的存在,并且还可以在造成重大损害之前防止攻击的发展。

R-Vision 威胁欺骗平台为用户提供了从现成模板自动部署诱饵和诱饵网络的能力。此外,R-Vision TDP 允许根据基础设施数据创建与客户的特定系统和 IT 资产尽可能相似的陷阱和诱饵。该平台可以再现工作站、设备、应用程序、网络设备、服务器,以及模拟网络交互。这些陷阱可以谨慎地放置在组织的基础设施中,与真实主机无法区分。与陷阱的任何交互都将指示事件并在系统中创建警报。

为了吸引攻击者的注意力,诱饵会自动放置在真实基础设施的陷阱和节点上——攻击者可能感兴趣的资源。其中包括配置文件、浏览器历史记录、草稿、SSH 密钥、带有密码的文件和其他数据。同时,可以根据组织中采用的模式生成陷阱和诱饵。例如,在创建虚假帐户和生成密码时,将使用目录服务中的数据。

陷阱托管在单独的陷阱管理器服务器上,而平台和整个模拟基础架构则在控制中心服务器上进行管理。对于大型组织的基础架构,通过添加所需数量的 Trap Manager 服务器可以轻松解决扩展任务。

“欺骗或所谓的“网络欺骗技术”是安全系统开发的下一步,以早期检测各种威胁,包括 APT 攻击和零日威胁。 R-Vision TDP 是一种有效的产品,可让您快速识别攻击的开始,收集有关攻击者的策略和工具的信息,并分析基础设施保护中的弱点,”R-VisionTDP 产品经理 Ivan Shalamov 说。

为了最大程度地实现陷阱和诱饵,您可以使用配置了集成的 R-Vision IRP(事件响应平台)或 R-Vision SGRC(安全治理、风险管理和合规)系统中的资产数据。 R-Vision TDP 平台检测外部和内部入侵者与陷阱的交互,并向信息安全专家发送警报。此外,为了进行调查,这些事件可以发送到 R-Vision SENSE,它会自动构建与陷阱交互的时间线,为 SOC 分析提供必要的上下文。收到的事件可以转移到 R-Vision IRP 并使用剧本自动响应。

此外,R-Vision TDP 通过分析入侵者的行为而收集的危害属性和指标可以自动传输到 R-Vision TIP(威胁情报平台)威胁情报平台。反过来,R-Vision TIP 系统将丰富这些数据,识别与其他可用 TI 数据的关系,在 SIEM 事件中设置自动监控,并将受损指标导出到保护工具以进行阻止。

“R-Vision TDP 平台是 R-Vision 产品生态系统中的一个重要元素,可让您识别难以通过其他方式检测到的安全事件。将 R-Vision TDP 与其他 R-Vision 产品结合使用,我们的客户将获得额外的效果,这将使他们能够将检测安全威胁的过程提升到一个全新的水平。迄今为止,我们已经进行了一些封闭的产品演示,并且根据收到的积极反馈,我们宣布启动试点项目,”R-Vision 商务总监 Igor Smetanev 说。