研究人员警告说,威胁行为者正在通过网站联系表格传播 BazarLoader 恶意软件以逃避检测。

据 AdvIntel 称, TrickBot 操作最近到达了旅程的终点,其一些高级成员转移到了 Conti 勒索软件团伙之下,该团伙计划用更隐蔽的BazarBackdoor 取代流行的银行木马 。

BazarBackdoor 由 TrickBot 的核心开发团队开发,用于实现对企业网络的远程访问,并使用它来部署勒索软件。

随着 TrickBot 的日益普及,使用反恶意软件解决方案检测它变得很容易,因此,该团伙开始使用 BazarBackdoor 来初始访问网络。

BazarBackdoor 恶意软件通常通过使用武器化文档的网络钓鱼消息进行传播。

安全公司迅速更新了他们的解决方案,以检测这些活动,迫使恶意软件背后的威胁行为者使用新技术来传播恶意软件。

“在 2021 年 12 月和 2022 年 1 月之间,我们发现了一系列针对我们的几个客户的网络钓鱼活动。” 阅读异常安全发布的分析。“在这些情况下,攻击者不是直接发送网络钓鱼电子邮件,而是通过组织的网站联系表发起对话。在这些最初的联系表格提交中,攻击者伪装成一家加拿大豪华建筑公司的员工,寻找目标提供的产品的报价。”

利用组织网站联系 表的攻击始于 2021 年 12 月,威胁参与者使用 BazarBackdoor 部署勒索软件株或 Cobalt Strike 信标。

在专家分析的其中一次攻击中,攻击者伪装成一家加拿大建筑公司的员工,该公司提交了目标公司提供的产品报价请求。

一旦员工对网络钓鱼尝试做出响应,攻击者就会继续谈判以诱骗受害者下载恶意文件。

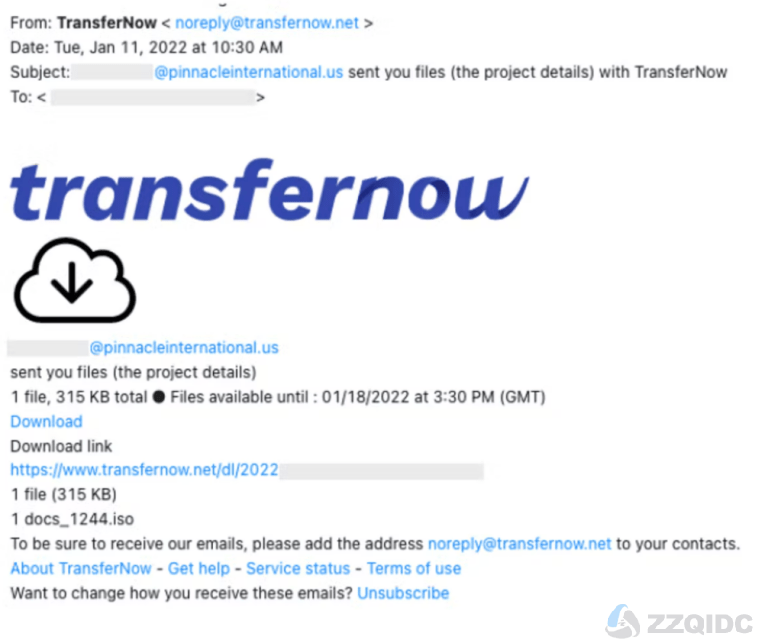

专家分析的攻击使用了一个据称与谈判相关的恶意 ISO 文件,受害者被邀请从 TransferNow 和 WeTransfer 等文件共享服务下载它。

联系表格在过去已经被使用过,4 月份,微软研究人员发现了一个恶意软件活动,该活动滥用合法网站上的联系表格来传递 IcedID 恶意软件。

Abnormal Security 观察到的攻击中使用的 ISO 映像包含一个 .lnk 文件和一个 .log 文件,前者包括一个命令指令,使用 regsvr32.exe 打开终端窗口运行所谓的文件 DumStack.log,即,实际上是一个 BazarBackdoor DLL。

“通过进程注入技术,DLL 使用 svchost.exe 服务来逃避检测,并使用端口 443 与位于 IP 地址 13.107.21[.]200 的命令和控制 (C2) 服务器建立连接。” 继续分析。

后门被注入到 svchost.exe 进程中,并等待来自 C2 服务器的命令。在调查期间,一些 C2 IP 地址已关闭,而另一些则无法提供第二阶段恶意软件,因此无法对其进行分析。

“基于此,很明显,威胁参与者首先尝试使用 BazarLoader 执行多阶段攻击。” 报告结束。 “BazarLoader 通常是更复杂的多阶段恶意软件攻击的第一阶段,例如,通常用于部署 Conti 勒索软件或 Cobalt Strike。”

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号