Aberebot Android 银行木马以“Escobar”的名义返回,具有新功能,包括窃取 Google Authenticator 多因素身份验证代码。

最新 Aberebot 版本中的新功能还包括使用 VNC 控制受感染的 Android 设备、录制音频和拍照,同时还扩展了用于凭据盗窃的目标应用程序集。

该特洛伊木马的主要目标是窃取足够的信息,以允许威胁行为者接管受害者的银行账户、抽取可用余额并执行未经授权的交易。

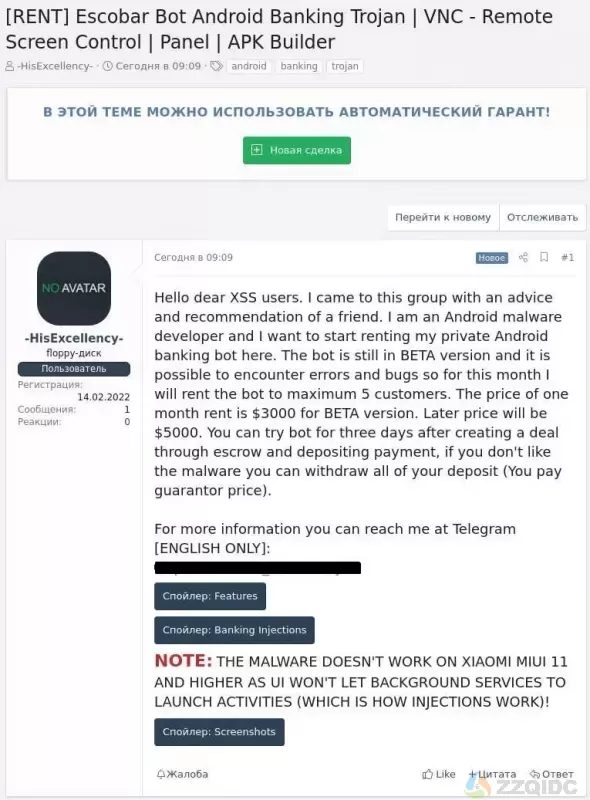

使用KELA的网络情报 DARKBEAST 平台,BleepingComputer 从 2022 年 2 月开始在俄语黑客论坛上发现了一个论坛帖子,Aberebot 开发人员在该论坛上以“Escobar Bot Android Banking Trojan”的名义宣传他们的新版本。

恶意软件作者以每月 3,000 美元的价格向最多 5 名客户租用该恶意软件的测试版,威胁参与者可以在三天内免费测试该机器人。

攻击者计划在开发完成后将恶意软件的价格提高到 5,000 美元。

MalwareHunterTeam 于 2022 年 3 月 3 日首次发现可疑 APK,伪装成 McAfee 应用程序,并警告其对绝大多数反病毒引擎的隐蔽性。

Cyble的研究人员发现了这一点,他们对 Aberebot 特洛伊木马的新“Escobar”变体进行了分析。

据同一分析师称,Aberebot 于2021 年夏天首次出现在野外,因此新版本的出现表明正在积极开发。

与 大多数银行木马一样,Escobar 显示覆盖登录表单以劫持用户与电子银行应用程序和网站的交互,并从受害者那里窃取凭据。

该恶意软件还包含其他几个功能,使其对任何 Android 版本都有效,即使覆盖注入以某种方式被阻止。

在最新版本中,作者已将目标银行和金融机构的集合扩展到来自 18 个国家/地区的多达 190 个实体。

该恶意软件请求 25 个权限,其中 15 个被用于恶意目的。示例包括可访问性、音频记录、读取 SMS、读/写存储、获取帐户列表、禁用键锁、拨打电话和访问精确的设备位置。

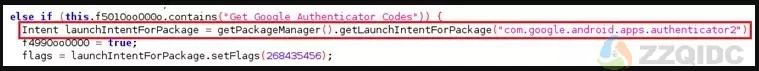

恶意软件收集的所有内容都会上传到 C2 服务器,包括 SMS 通话日志、关键日志、通知和 Google Authenticator 代码。

以上足以帮助骗子在控制电子银行账户时克服双重身份验证障碍。

2FA 代码通过 SMS 到达,或者存储在基于 HMAC 软件的工具(如 Google 的 Authenticator)中并进行轮换。后者由于不易受到 SIM 交换攻击而被认为更安全,但仍无法防止恶意软件侵入用户空间。

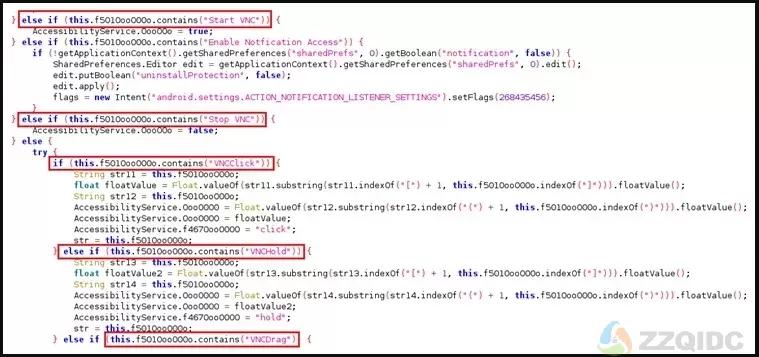

此外,VNC Viewer 是一种具有远程控制功能的跨平台屏幕共享实用程序,它为威胁参与者提供了一种新的强大武器,可以在设备无人看管时为所欲为。

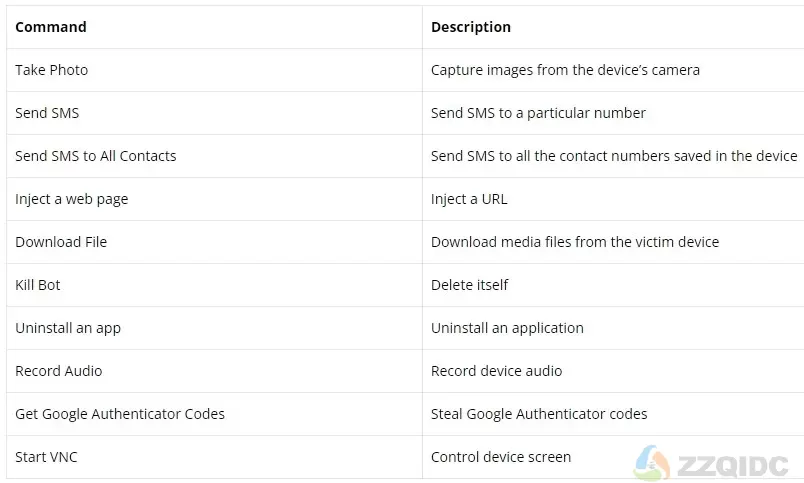

除了上述之外,Aberebot 还可以录制音频剪辑或截取屏幕截图并将两者都泄露到演员控制的 C2,下面列出了支持的命令的完整列表。

现在判断新的 Escobar 恶意软件在网络犯罪社区中的流行程度还为时过早,尤其是在价格相对较高的情况下。尽管如此,它现在已经足够强大,可以吸引更广泛的观众。

此外,它的运营模式涉及可以租用它的随机参与者,这意味着它的分销渠道和方法可能会有很大差异。

通常,您可以通过避免在 Google Play 之外安装 APK、使用移动安全工具并确保在您的设备上启用 Google Play Protect 来最大程度地减少感染 Android 木马的机会。

此外,从任何来源安装新应用程序时,请注意异常的权限请求,并在前几天监控应用程序的电池和网络消耗统计数据,以识别任何可疑模式。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号