一种新的反射/放大 DDoS 方法正在攻击中使用,它提供了近 43 亿比 1 的破纪录放大率。

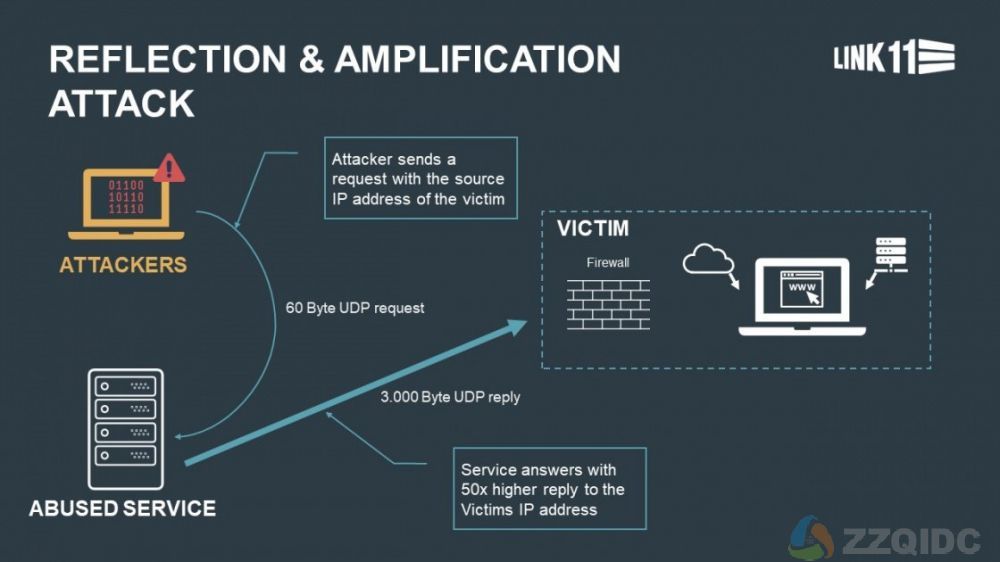

分布式拒绝服务 (DDoS) 攻击针对具有大量请求和大量数据的服务器或网络,旨在耗尽其可用资源并导致服务中断。

在进行攻击时,放大率至关重要,因为数字越大,威胁参与者就越容易以较少的火力压倒受到良好保护的端点。

正如 Akamai 在发布前与 Bleeping Computer 共享的一份报告中所详述的那样,一种新的攻击媒介依赖于滥用充当 DDoS 反射器/放大器的不安全设备。

反射攻击始于一个在封闭网络内反射的小数据包,而其大小随着每次反弹而放大。当达到可能的上限时,将产生的流量引导到目标。

对于这种新的 DDoS 方法,威胁行为者在 Mitel 设备使用的驱动程序中滥用被跟踪为 CVE-2022-26143 的漏洞,这些设备包含 TP-240 VoIP 接口,例如 MiVoice Business Express 和 MiCollab。

“受影响的 Mitel 系统上的滥用服务称为 tp240dvr(“TP-240 驱动程序”),并作为软件桥运行以促进与 TP-240 VoIP 处理接口卡的交互,” Akamai 在其关于漏洞的报告中解释道。

“正如这些设备的制造商所证实的那样,该守护进程侦听 UDP/10074 上的命令,并不打算暴露在 Internet 上。正是这种对互联网的暴露最终使它被滥用。”

Akamai 统计了 2,600 台暴露的 Mitel 设备目前容易受到这种放大缺陷的影响,而供应商已经在与客户一起处理补救措施。

特定驱动程序具有流量生成命令,旨在对客户端进行压力测试,用于调试和性能测试。

通过滥用此命令,攻击者可以从这些设备生成大量网络流量。不幸的是,这是可能的,因为默认情况下会激活有风险的命令。

积极的一面是,相关的守护进程以单线程模式运行,防止并行利用,并且由于 Mitel 设备上的硬件资源有限,攻击量的上限相对较低。

上周,Akamai 披露了一种非常相似的 DDoS 方法,称为“TCP 中间盒反射”,它利用中间盒中易受攻击的防火墙和内容过滤策略执行系统来实现 65 倍的 放大系数。

2022 年 1 月 8 日发现了滥用 Mitel 设备的攻击的最初迹象,而利用易受攻击的驱动程序的第一次实际攻击始于 2022 年 2 月 18 日。

目标是政府、商业企业、金融机构、物流公司、宽带接入 ISP 和其他重要组织。

“观察到的攻击主要基于每秒数据包或吞吐量,并且似乎是源自 UDP/10074 的 UDP 反射/放大攻击,主要针对目标端口 UDP/80 和 UDP/443,”Akamai 在他们的报告。

“迄今为止,观察到的此类最大的一次攻击约为每秒 5300 万个数据包 (mpps) 和每秒 23 千兆比特 (gb/sec)。该攻击的平均数据包大小约为 60 字节,攻击持续时间约为 5 分钟。”

该向量与大多数 UDP 反射方法的一个显着区别是,它可以承受长达 14 小时的长时间 DDoS 攻击。

从这个角度评估,包放大率达到4,294,967,296:1,攻击流量最高可达400 mpps,持续洪泛为393mb/sec。

在过去的一个月里,DDoS 攻击变得越来越普遍,尤其是在俄罗斯入侵乌克兰之后。

甚至在入侵之前,乌克兰政府机构和银行 就遭受了多次 DDoS 攻击 ,这些攻击关闭了他们的网站,目的是在国内制造混乱。

从那时起,DDoS 攻击由 乌克兰 IT 军队发起,攻击俄罗斯的利益 , 俄罗斯的支持者 攻击乌克兰和西方实体。

随着 DDoS 攻击的广泛使用,有必要尝试强化您的基础设施以抵御这些类型的攻击,尤其是在这种新的 DDoS 方法中看到的放大级别。

Akamai 表示,监控 UDP/10074 流量并实施主动数据包捕获和分析系统以阻止使用此端口的攻击将有助于减轻反射/放大攻击。

但是,合法流量可能正在使用此端口,该端口也会被阻止。

防止这种新的 DDoS 方法的最佳方法是使用 TP-240 接口的组织遵循 Mitel 的修复说明,强制执行防火墙规则以阻止恶意发起程序数据包或禁用被滥用的命令。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号