臭名昭著的 Emotet 僵尸网络仍在野外稳定分布,现已感染 179 个国家的 130,000 个系统。

虽然这可能与其控制 160 万台设备的曾经的全球主导地位相去甚远,但它表明该恶意软件仍在卷土重来,并且每天都在变得越来越强大。

Emotet 活动于 2019 年停止,而其第二个主要版本正在流通,并且该恶意软件仅在 2021 年 11 月 在 Trickbot 的帮助下回归。

几天后,很明显,复兴是 由 Conti 勒索软件团伙精心策划的,他们使用它来获得对公司网络的初始访问权限。

除了最初的感染之外,Emotet 继续跳过将 TrickBot 作为有效负载删除,而是直接 删除 Cobalt Strike 渗透测试工具 以快速远程访问网络。

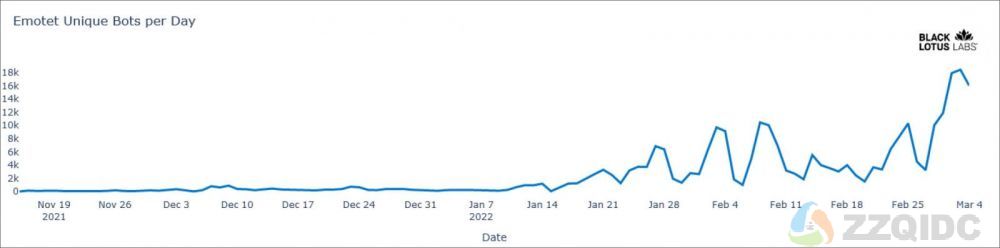

Black Lotus 实验室的威胁分析师已决定深入研究 Emotet 的“Epoch 3”,以识别新功能并绘制其当前分布模式。

正如您在下面看到的,Emotet 僵尸网络在 11 月开始缓慢重建,从 2022 年 1 月开始通过网络钓鱼活动看到更大的分布。

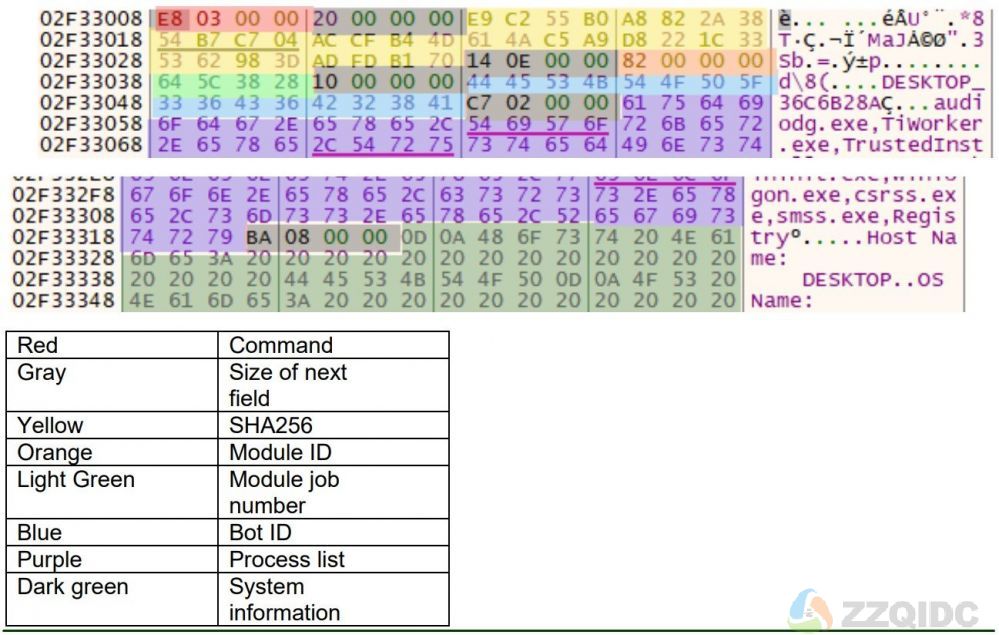

新的 Emotet 活动还包括新的椭圆曲线加密 (ECC) 方案等功能,该方案取代了用于网络流量保护和验证的 RSA 加密。

而且,新版本只有在与C2建立连接后才会部署进程列表模块。

此外,恶意软件作者现在添加了更多信息收集功能,以更好地进行系统分析,而以前,Emotet 只会发回正在运行的进程列表。

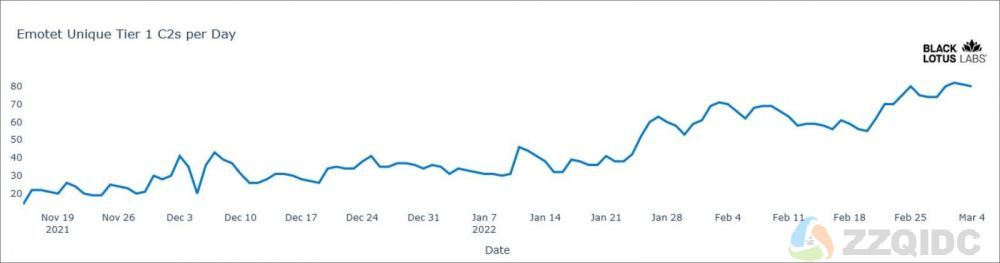

Black Lotus 报告称,目前有 200 个独特的 C2 支持 Emotet 的复兴,而且数量缓慢而稳定地增长。目前 C2 的平均活动天数为 29 天。

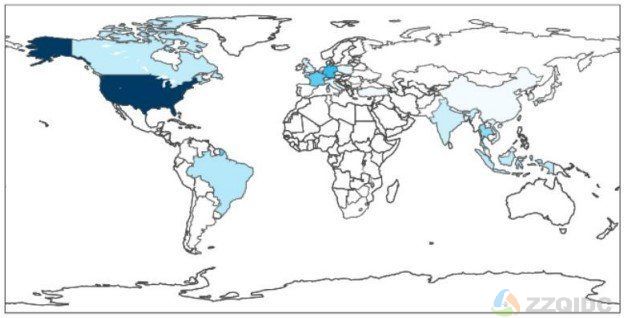

与之前的时代一样,Emotet 的大部分 C2 基础设施位于美国和德国,其次是法国、巴西、泰国、新加坡、印度尼西亚、加拿大、英国和印度。

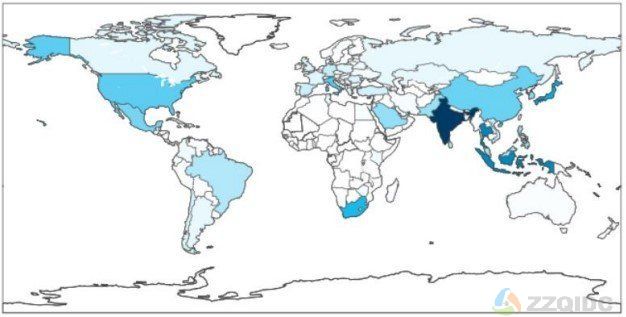

在机器人分布方面,重点是日本、印度、印度尼西亚、泰国、南非、墨西哥、美国、中国、巴西和意大利。

威胁分析人士认为,前三个国家名列榜首的原因是该地区过时且易受攻击的 Windows 机器的数量。

正如 Bleeping Computer 在 12 月报道的那样,Emotet 利用 Windows AppX Installer 欺骗漏洞直接从远程源在主机上安装应用程序。

微软在 2021 年 12 月的路径星期二解决了这个问题,被跟踪为 CVE-2021-43890,但由于升级缓慢而不是保留被滥用的 MSIX 处理程序的预期好处,这家软件巨头决定简单地禁用它。

尽管如此,故意切断与 Microsoft 更新服务器连接的盗版 Windows 副本仍然容易受到 Emotet 等恶意软件的攻击。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号