朝鲜国家支持的黑客组织 ScarCruft 与对俄罗斯太空火箭设计公司和洲际弹道导弹工程组织 NPO Mashinostroyeniya 的 IT 基础设施和电子邮件服务器的网络攻击有关。

NPO Mashinostroyeniya 是一家俄罗斯设计商和制造商,设计和制造俄罗斯和印度军队使用的轨道飞行器、航天器以及战术防御和攻击导弹。美国财政部 (OFAC) 自 2014 年起对该公司实施制裁 ,因其在俄罗斯-乌克兰战争中的贡献和作用。

今天, SentinelLabs 报告称 ,ScarCruft 是对 NPO Mashinostroyeniya 电子邮件服务器和 IT 系统进行黑客攻击的幕后黑手,攻击者在其中植入了一个名为“OpenCarrot”的 Windows 后门,用于远程访问网络。

虽然此次攻击的主要目的尚不清楚,但 ScarCruft (APT37) 是一个网络间谍组织,以监视和窃取组织数据作为其网络活动的一部分而闻名。

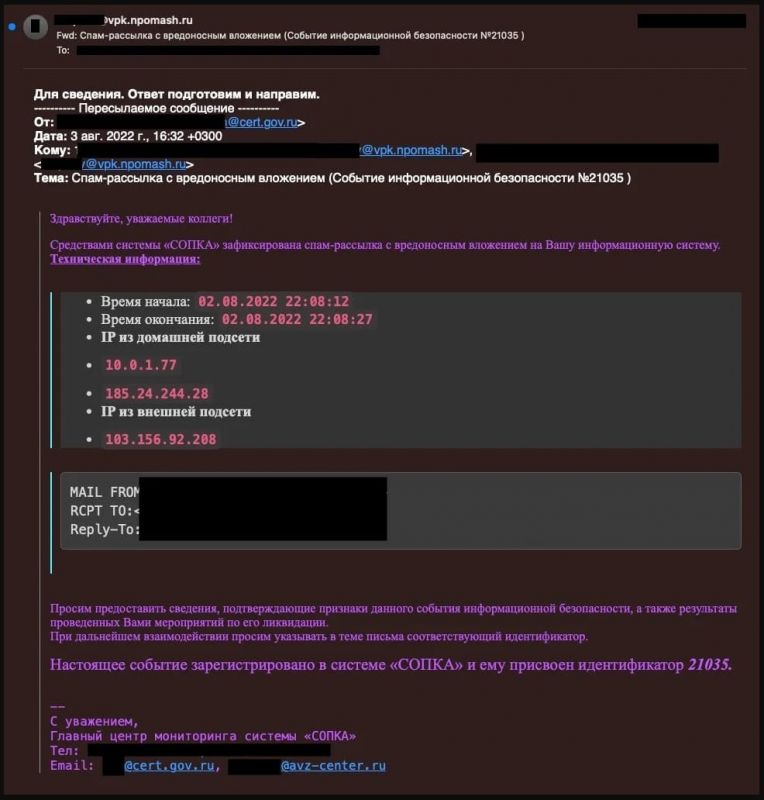

安全分析师在分析 NPO Mashinostroyeniya 泄露的电子邮件后发现了这一漏洞,其中包含高度机密的通信内容,其中包括 IT 人员的一份报告,警告 2022 年 5 月中旬可能发生网络安全事件。

SentinelLabs 利用这些电子邮件中的信息进行调查,发现了比导弹制造商意识到的更为严重的入侵行为。

根据泄露的电子邮件,NPO Mashinostroyeniya 的 IT 员工讨论了内部设备和外部服务器上运行的进程之间的可疑网络通信。

这最终导致该公司发现内部系统上安装了恶意 DLL,导致他们与防病毒公司合作以确定它们是如何被感染的。

在分析电子邮件中发现的 IP 地址和其他妥协指标 (IOC) 后,SentinelLabs 确定该俄罗斯组织感染了“OpenCarrot”Windows 后门。

OpenCarrot 是一种功能丰富的后门恶意软件, 此前 与另一个朝鲜黑客组织Lazarus Group存在关联。

虽然尚不清楚这是否是 ScarCruft 和 Lazarus 之间的联合行动,但朝鲜黑客利用与该国其他国家支持的威胁行为者重叠的工具和策略的情况并不少见。

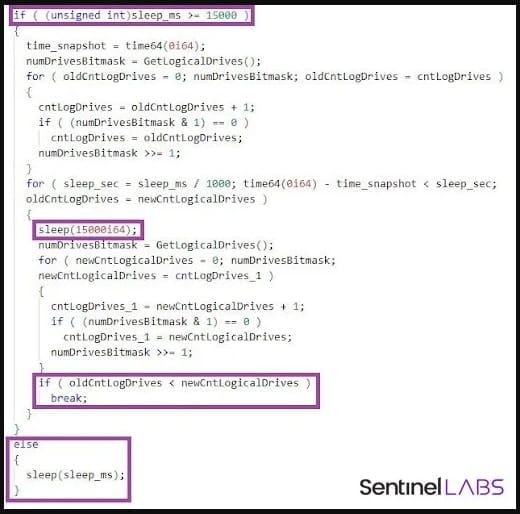

此特定攻击中使用的 OpenCarrot 变体是作为 DLL 文件实现的,支持通过内部网络主机进行代理通信。

该后门总共支持25条命令,包括:

当受感染设备上的合法用户变得活跃时,OpenCarrot 会自动进入睡眠状态,并每 15 秒检查一次是否插入了新的 USB 驱动器,这些驱动器可以系紧并用于横向移动。

同时,SentinelLabs 发现了源自受害者 Linux 电子邮件服务器的可疑流量的证据,该服务器向 ScarCruft 基础设施发出出站信标。

分析师仍在确定入侵方法,但提到威胁行为者使用其标志性 RokRAT 后门的可能性。

SentinelLabs 认为,两个国家支持的黑客组织的参与可能表明控制这两个组织的朝鲜政府采取了蓄意的策略。

通过指派多名参与者渗透 NPO Mashinostroyeniya(他们可能认为该组织是间谍活动的重要目标),国家可能试图提高成功入侵的可能性。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号