黑客通过伪装成 Windows 安全更新的网络钓鱼电子邮件和其他诱饵来安装远程访问恶意软件,以俄罗斯政府机构为目标。

这些攻击是由一个先前未被发现的 APT(高级持续威胁)组织进行的,据信该组织在中国开展活动,该组织与四个独立的鱼叉式网络钓鱼活动有关。

这些行动跨越了 2022 年 2 月至 2022 年 4 月,恰逢俄罗斯入侵乌克兰。它的目标是俄罗斯联邦的政府实体

在所有四种情况下,活动的最终目标是使用自定义远程访问木马 (RAT) 感染目标,该木马很可能有助于间谍活动。

发现和报告来自Malwarebytes 威胁情报团队的分析师,他们注意到威胁行为者独特的企图欺骗其他黑客组织并且未被发现。

网络钓鱼活动

归因于这个新 APT 的四次活动中的第一次开始于 2022 年 2 月,就在俄罗斯入侵乌克兰几天后,以“interactive_map_UA.exe”的名义分发 RAT。

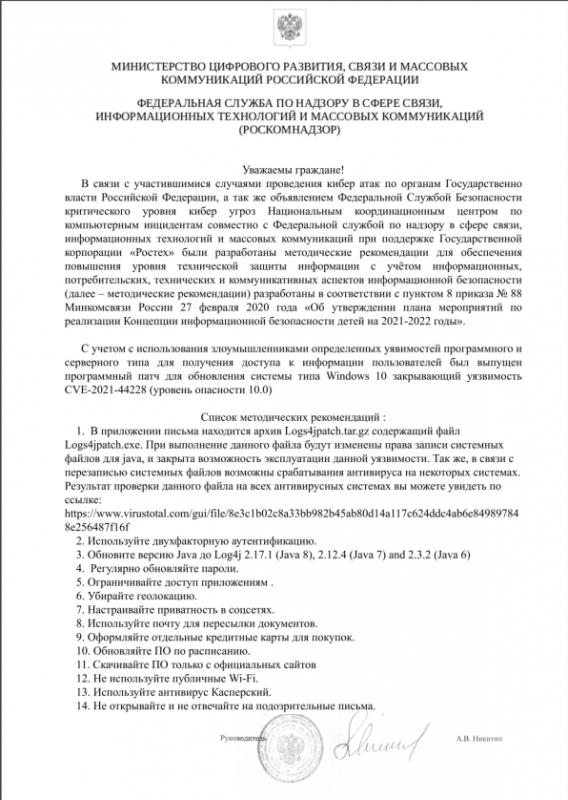

对于第二波,APT 有更多时间准备更复杂的东西。他们使用了一个 tar.gz 存档,该存档应该是对俄罗斯联邦数字发展、电信和大众通信部发送的 Log4Shell 漏洞的修复。

根据 Malwarebytes 的说法,该活动的目标范围很窄,因为大多数相关电子邮件都到达了俄罗斯国有电视网络 RT 电视台的员工。

这些电子邮件包含一个 PDF 文件,其中包含安装 Log4j 补丁的说明,甚至包括“不要打开或回复可疑电子邮件”之类的建议。

“考虑到网络犯罪分子使用某些软件和服务器类型的漏洞来获取用户信息,发布了一个软件补丁来更新 Windows 10 系统,从而关闭漏洞 CVE-2021-44228(严重级别 10.0),”读取翻译后的钓鱼文档,如下图。

PDF 包含有关如何安装恶意软件的说明

(Malwarebytes)

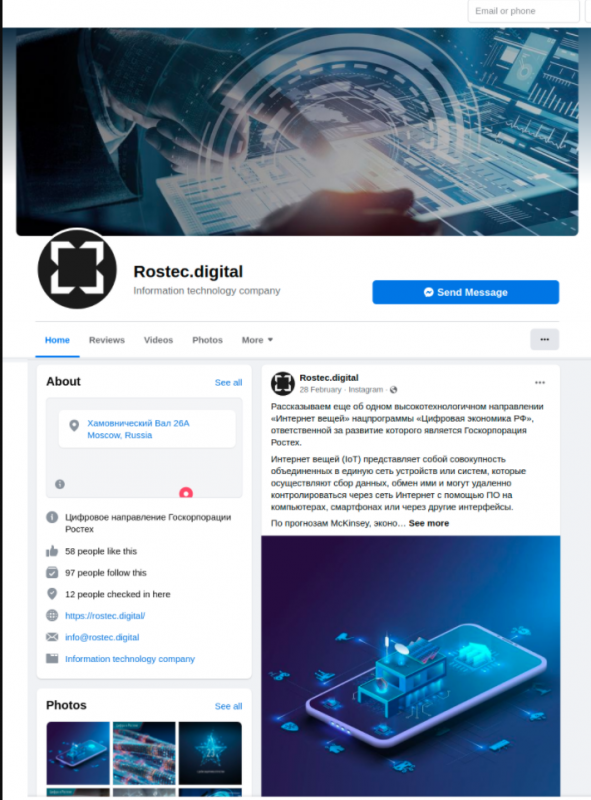

第三次活动欺骗了俄罗斯国有国防企业集团 Rostec,攻击者使用新注册的域名,如“Rostec.digital”和虚假的 Facebook 账户来传播他们的恶意软件,同时使其看起来像是来自已知实体。

Facebook 上的虚假公司资料 (Malwarebytes)

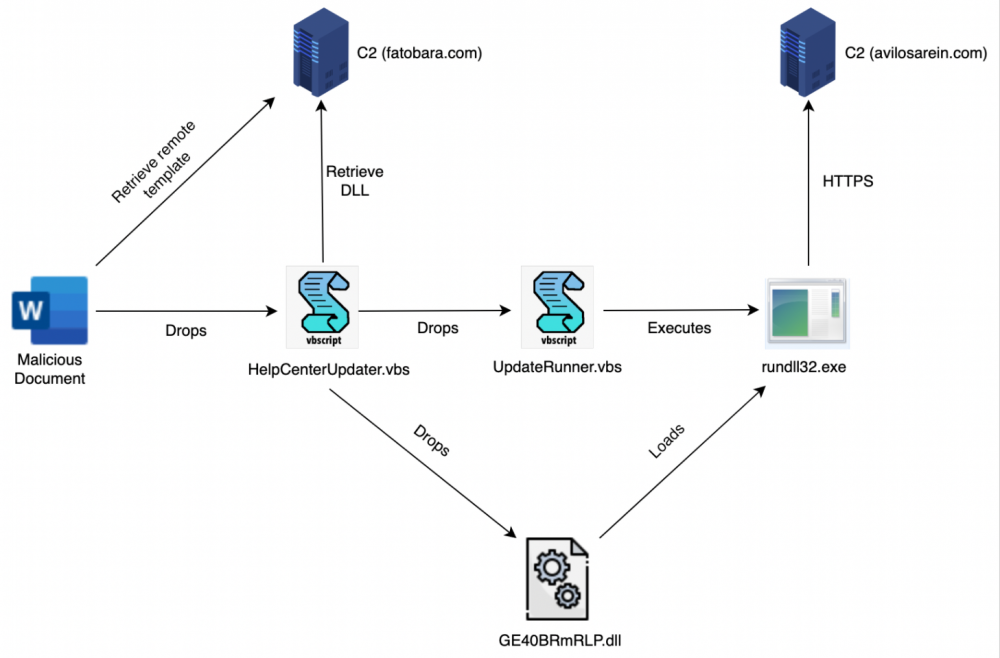

最后,在 2022 年 4 月,中国黑客转向了一个受到宏观感染的 Word 文档,其中包含大型石油和天然气公司沙特阿美公司的虚假招聘广告。

该文档使用远程模板注入来获取恶意模板并将 VBS 脚本投放到申请“战略与增长分析师”职位的候选人身上。

Aramco 活动感染链 (Malwarebytes)

隐形自定义有效载荷

Malwarebytes 能够从所有四个活动中检索丢弃的有效负载样本,并报告说,在所有情况下,它本质上是同一个 DLL,但名称不同。

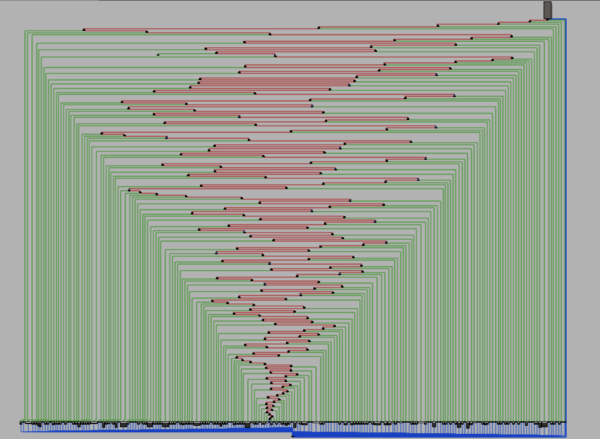

该恶意软件具有反分析技术,例如通过 OLLVM 的控制流扁平化和使用 XOR 编码的字符串混淆。

恶意软件中的控制流扁平化 (Malwarebytes)

就 C2 可以从有效负载请求的命令而言,这些命令包括以下内容:

getcomputername – 配置主机并分配唯一 ID

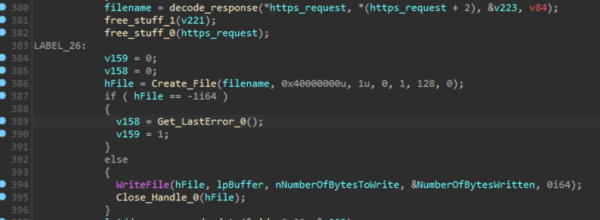

上传- 从 C2 接收文件并将其写入主机的磁盘

执行- 从 C2 执行命令行指令并以结果响应

exit – 终止恶意软件进程

ls - 检索指定目录下所有文件的列表并将其发送到 C2

恶意软件的上传命令 (Malwarebytes)

Malwarebytes 发现的 C2 域是“windowsipdate[.]com”、“microsoftupdetes[.]com”和“mirror-exchange[.]com”。

欺骗其他黑客

表明这个新的 APT 是中国组织的证据源于基础设施,但 Malwarebytes 的信心很低。

显而易见的是,威胁行为者的意图是通过欺骗其他黑客并使用他们的恶意软件工具来隐藏其独特的踪迹。

例如,之前使用的部分基础设施与 Deep Panda Chinese APT 使用的 Sakula RAT 相关联。

另一个有趣的发现是,新的 APT 使用与 TrickBot 和 BazarLoader 相同的用于沙特阿美公司浪潮的宏构建器。

最后,还有 wolfSSL 库的部署,通常只在 Lazarus 或 Tropic Trooper 战役中看到。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号