被称为 Lazarus 的朝鲜黑客组织正在利用 Log4J 远程代码执行漏洞来注入后门,这些后门会在 VMware Horizon 服务器上获取信息窃取负载。

该漏洞被跟踪为 CVE-2021-44228,又名 Log4Shell,并影响包括 VMware Horizon 在内的许多产品。

易受攻击的 Horizon 部署的利用始于 2022 年 1 月,但许多管理员尚未应用可用的安全更新。

根据Ahnlab 的 ASEC分析师发布的一份报告,自 2022 年 4 月以来,Lazarus 一直通过 Log4Shell 瞄准易受攻击的 VMware 产品。

以 VMware Horizon 服务器为目标

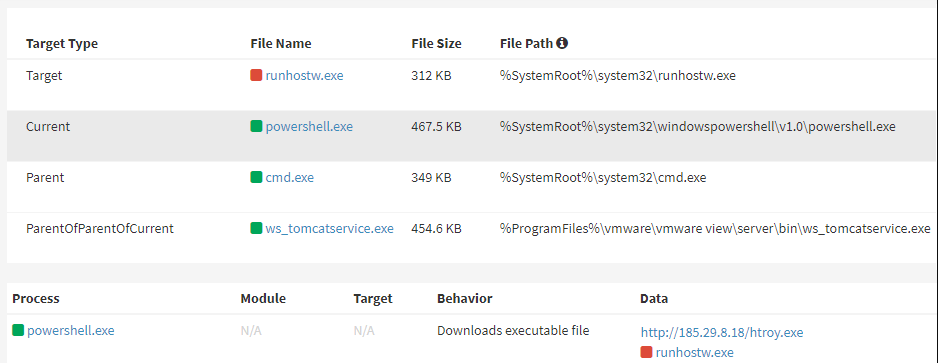

为了开始攻击,威胁参与者通过 Vmware Horizon 的 Apache Tomcat 服务利用 Log4j 漏洞来执行 PowerShell 命令。这个 PowerShell 命令最终会导致在服务器上安装 NukeSped 后门。

NukeSped 安装日志 (ASEC)

NukeSped(或 NukeSpeed)是一种后门恶意软件,最初 于 2018 年夏天与朝鲜黑客相关联 ,然后与 Lazarus 策划的 2020 年活动相关联。

ASEC 采样和分析的最新变体是用 C++ 编写的,并使用 RC4 加密与 C2 基础设施进行安全通信。以前,它使用 XOR。

NukeSped 在受感染的环境中执行各种间谍操作,例如截屏、记录按键、访问文件等。此外,NukeSped 支持命令行命令。

当前 NukeSped 变体中出现了两个新模块,一个用于转储 USB 内容,另一个用于访问网络摄像头设备。

Lazarus 使用 NukeSped 安装额外的基于控制台的信息窃取恶意软件,该恶意软件收集存储在 Web 浏览器上的信息。

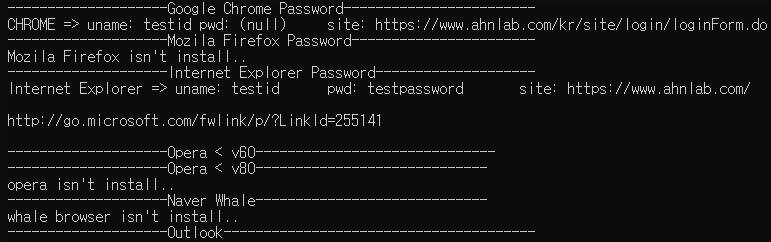

信息窃取者从浏览器中获取数据 (ASEC)

更具体地说,ASEC 分析的恶意软件可以窃取以下数据:

存储在 Google Chrome、Mozilla Firefox、Internet Explorer、Opera 和 Naver Whale 中的帐户凭据和浏览历史记录。

存储在 Outlook Express、MS Office Outlook 和 Windows Live Mail 中的电子邮件帐户信息。

MS Office(PowerPoint、Excel 和 Word)和 Hancom 2010 中最近使用的文件的名称。

在一些攻击中,观察到 Lazarus 通过利用 Log4Shell 部署 Jin Miner 而不是 NukeSped。

由于 Jin Miner 是加密货币矿工,Lazarus 可能将其用于针对货币收益而非网络间谍活动的不太重要的系统上。

Log4Shell 在很大程度上仍未解决

自今年年初以来,Lazarus 被发现 在针对 Windows 的活动和 恶意加密货币应用程序中使用LoLBins 来破坏 Windows 和 macOS 计算机。

Log4Shell 漏洞利用最重要的是强调黑客组织使用的各种策略,并强调关键的 RCE 漏洞仍然是一个重大的安全问题。

在 3 月份,大多数利用尝试都是 由僵尸网络进行的,因此许多人认为目标集中在不太重要的人手不足的系统上。

4 月,安全分析师提醒公众,Log4Shell 攻击面仍然巨大 ,并将长期存在。

复杂威胁参与者的利用尝试太少而无法在统计数据中登记,但这不应该造成 Log4Shell 已经变得微不足道的错觉。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号