已发现一种名为 NetDooka 的新恶意软件框架通过 PrivateLoader 按安装付费 (PPI) 恶意软件分发服务分发,允许威胁参与者完全访问受感染的设备。

这个以前未记录的恶意软件框架具有加载程序、释放程序、保护驱动程序和依赖于自定义网络通信协议的强大 RAT 组件。

趋势科技的研究人员发现了 NetDooka 的第一批样本 ,他们警告说,虽然该工具仍处于早期开发阶段,但它已经非常强大。

它通过 PrivateLoader 恶意软件分发服务分发的事实反映了这种效力,因为其作者认为该恶意软件已准备好进行大规模部署。

PrivateLoader 部署

PrivateLoader PPI 服务于一年前首次被发现,并于 2022 年 2 月由Intel471分析。简而言之,它是一个恶意软件分发平台,依赖于 SEO 中毒和上传到 torrent 站点的文件。

据观察,它散布了各种各样的恶意软件,包括 Raccoon Stealer、Redline、Smokeloader、Vidar、Mars Stealer、Trickbot、Danabot、Remcos 和各种其他恶意软件。

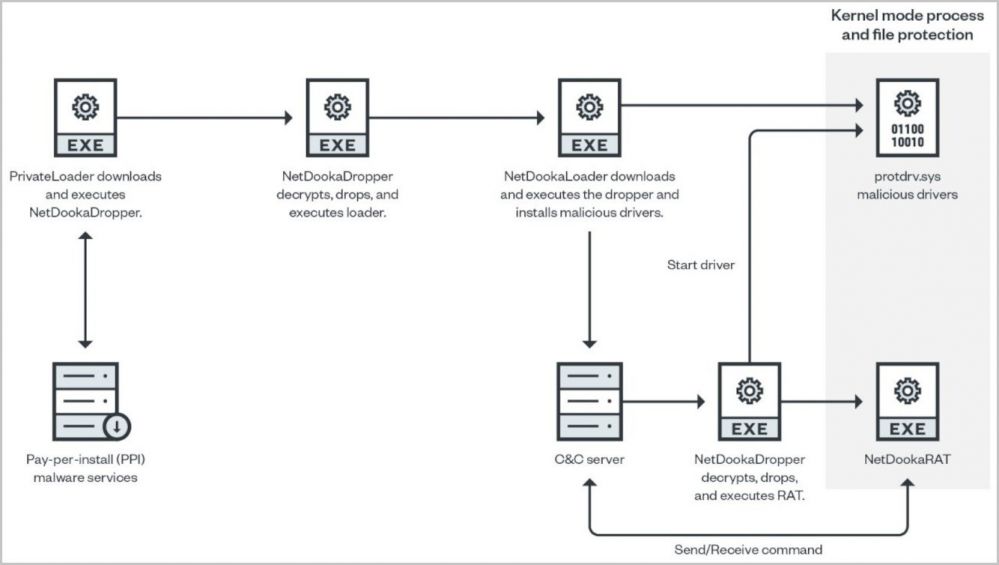

TrendMicro 分析师发现 NetDooka 在最近的操作中被放置在受害者的机器上后接管了感染链的控制权。

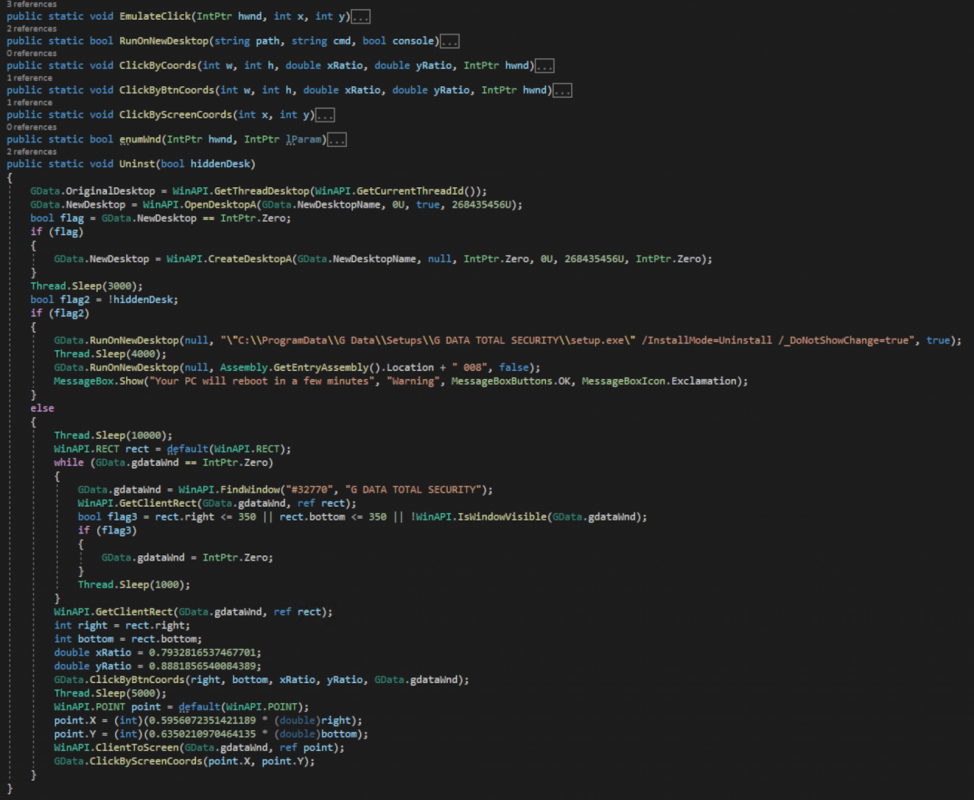

首先,加载程序被解密并执行,检查 Windows 注册表是否存在将被删除或禁用的防病毒工具。

加载程序从主机中删除 AV 工具 (Trend Micro)

接下来,安装一组恶意驱动程序作为 RAT 组件的内核模式保护,防止删除有效负载或终止其进程。

最后,该框架建立到 C2 的通信链路,以获取最终有效载荷 NetDooka RAT。趋势科技指出,在某些情况下,PrivateLoader 会直接删除 RAT

通过 PrivateLoader (Trend Micro)的 NetDooka 感染链

NetDooka RAT

在进入正常操作模式之前,NetDooka RAT 会检查它是否在分析环境中运行,以及系统上是否已经存在自身的副本。

RAT 通过 TCP 接收命令并支持一系列功能,例如执行文件操作、记录击键、执行 shell 命令、使用主机资源进行 DDoS 攻击或执行远程桌面操作。

支持功能的完整列表如下:

泄露系统信息

发送会话 ID

发信息

反壳

DDoS 攻击

发送文件

下载文件

复制浏览器数据

复制浏览器数据

启动 HVNC

发送日志

麦克风捕捉

启动虚拟网络计算(VNC)

捕获网络摄像头

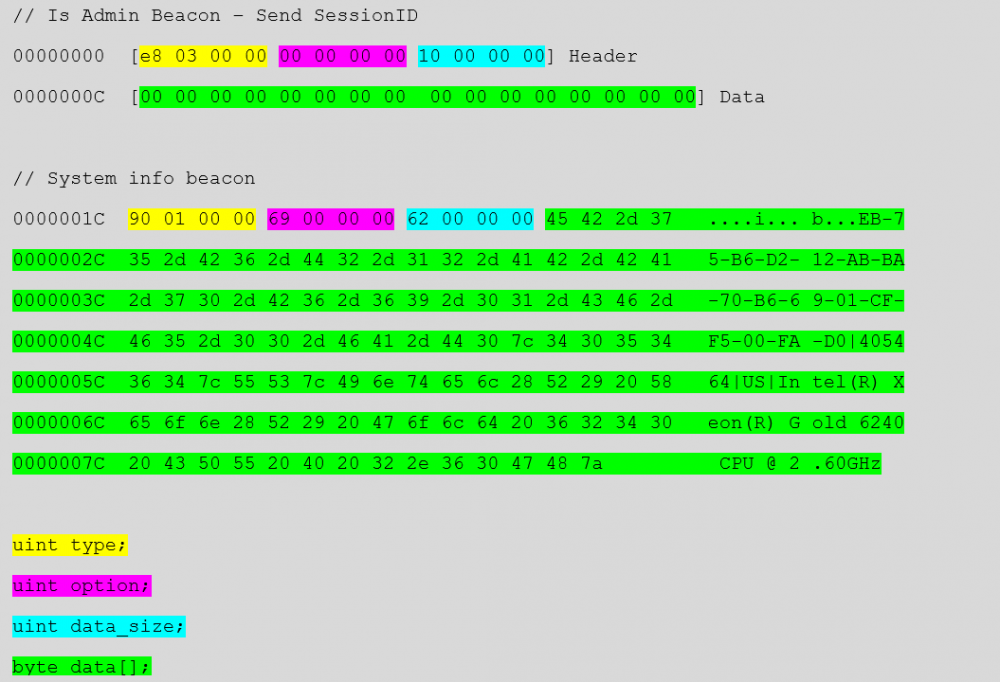

C2 和 NetDooka RAT 之间的通信依赖于自定义协议,交换的数据包类似于以下格式:

NetDooka 通讯包格式 (Trend Micro)

由于 NetDooka 处于早期开发阶段,上述任何一项都可能很快发生变化,并且已经存在具有不同功能集的变体流通。

目前,它是威胁参与者可以用来建立短期持久性并执行信息窃取和间谍活动的工具。

但是,由于它包含一个加载程序作为恶意软件框架的一部分,它可以获取除自己的 RAT 组件之外的其他恶意软件菌株。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号