新发现的名为 Bumblebee 的恶意软件加载程序可能是 Conti 集团的最新开发,旨在取代用于传递勒索软件有效载荷的 BazarLoader 后门。

研究人员表示,3 月份网络钓鱼活动中 Bumblebee 的出现恰逢使用 BazarLoader 传递文件加密恶意软件的下降。

BazarLoader 是 TrickBot 僵尸网络开发人员的工作,他们提供对受害者网络的访问以进行勒索软件攻击。TrickBot 帮派现在为 Conti 集团工作。

在 3 月份的一份关于被追踪为“Exotic Lily”的威胁参与者的报告中,该威胁参与者为 Conti 和 Diavol 勒索软件 操作提供了初始访问权限,谷歌的威胁分析小组表示,该 参与者开始投放 Bumblebee,而不是常规的 BazarLoader 恶意软件,以提供 Cobalt Strike .

大黄蜂送货方式

Cybereason 的首席威胁猎手和恶意软件逆向工程师Eli Salem表示,Bumblebee 的部署技术与 BazarLoader 和 IcedID 的部署技术相同,两者都在过去部署 Conti 勒索软件时见过。

Proofpoint 证实了 Salem 的发现,称他们已经观察到网络钓鱼活动,其中“Bumblebee [被] 多个犯罪软件威胁参与者使用,之前观察到提供 BazaLoader 和 IcedID。”

“使用 Bumblebee 的威胁参与者与与后续勒索软件活动相关联的恶意软件有效负载相关联” - Proofpoint

该公司还指出,“一些通常在恶意软件活动中使用 BazaLoader 的威胁参与者已经过渡到 Bumblebee”,以丢弃 shellcode 以及专为红队安全评估而设计的 Cobalt Strike、Sliver 和 Meterpreter 框架。

同时,自 2 月以来,Proofpoint 的数据中一直缺少 BazaLoader。

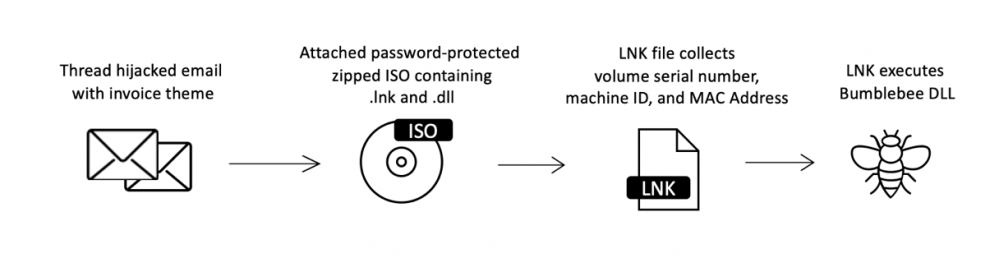

在今天的一份报告中,Proofpoint 说它观察到多个电子邮件活动在包含快捷方式和 DLL 文件的 ISO 附件中分发 Bumblebee。

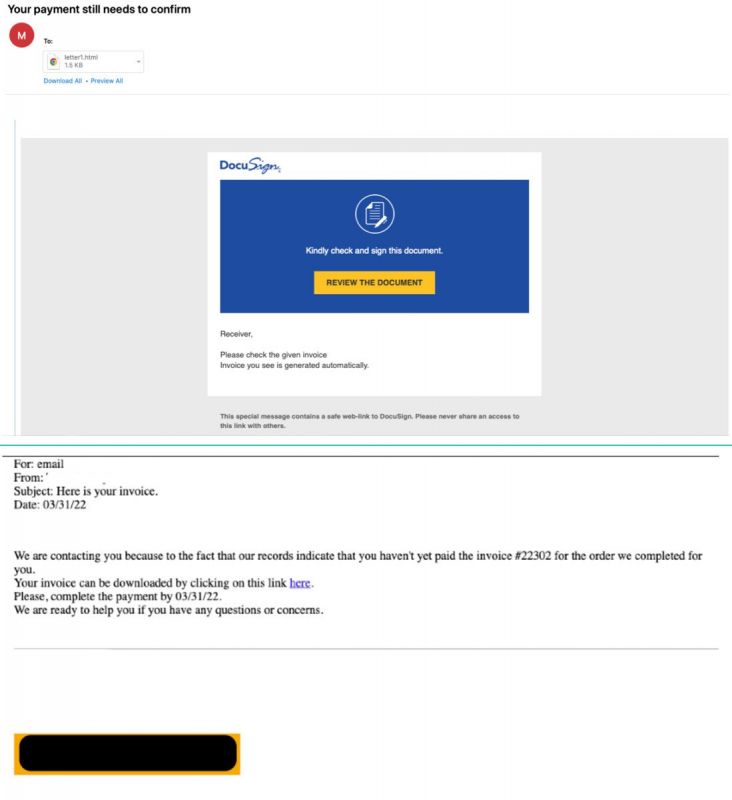

一项活动利用了一个 DocuSign 文档诱饵,该诱饵导致一个 ZIP 存档,其中包含托管在 Microsoft 的 OneDrive 云存储服务上的恶意 ISO 容器。

Proofpoint 说,研究人员表示,恶意电子邮件还包括一个 HTML 附件,该附件作为未付发票的电子邮件出现。

HTML 文件中嵌入的 URL 使用了依赖于 Prometheus TDS (流量分发服务)的重定向服务,该服务根据受害者的时区和 cookie 过滤下载。最终目的地也是 OneDrive 上托管的恶意 ISO。

Proofpoint 研究人员高度自信地将这次活动归咎于网络犯罪组织 TA579。自 2021 年 8 月以来,Proofpoint 一直在跟踪 TA579。该演员在过去的活动中经常提供 BazaLoader 和 IcedID

3 月,Proofpoint 观察到了一场通过目标网站上的联系表格传递 Bumblebee 的活动。这些消息声称该网站使用了被盗图像并包含一个链接,该链接最终传递了一个包含恶意软件的 ISO 文件。

Proofpoint 将此活动归因于该公司自 2020 年 5 月以来跟踪为 TA578 的另一个威胁参与者,并使用电子邮件活动来传播 Ursnif、IcedID、KPOT Stealer、Buer Loader 和 BazaLoader 等恶意软件以及 Cobalt Strike。

研究人员在 4 月份发现了另一场活动,该活动劫持了电子邮件线程,以将 Bumblebee 恶意软件加载程序发送到带有存档 ISO 附件的目标回复中。

尽管尚未找到不可否认的证据,但 Proofpoint 认为,部署 Bumblebee 的威胁参与者是与勒索软件参与者合作的初始网络访问代理。

高度复杂的恶意软件

研究人员一致认为,Bumblebee 是一种“新的、高度复杂的恶意软件加载程序”,它集成了错综复杂的规避技术和反分析技巧,其中包括复杂的反虚拟化方法。

在周四的 技术分析 中,Eli Salem 表明 Bumblebee 的作者使用了来自公开可用的 al-khaser PoC“恶意软件”应用程序的整个反分析代码。

Salem 的代码检查显示,该恶意软件搜索多种工具进行动态和静态分析,它试图通过查找其进程、检查注册表项和文件路径来检测“任何类型的虚拟化环境”。

研究人员指出,他在 Bumblebee 的核心加载程序组件中发现的最有趣的东西之一是存在两个名为 RapportGP.dll 的 32/64 位 DLL 文件,这是 Trusteer 的 Rapport 安全软件使用的名称,用于保护凭据等敏感数据。

在其单独的技术分析中,Proofpoint 发现 Bumblebee 加载程序支持以下命令:

石:shellcode注入

Dij:在其他进程的内存中注入DLL

Dex:下载可执行文件

sdl:卸载加载器

Ins:通过计划任务为加载 Bumblebee 的 Visual Basic 脚本启用持久性

Bumblebee 使用 TrickBot 代码

网络安全公司 Proofpoint 和 Cybereason 的恶意软件研究人员对 Bumblebee 进行了分析,并注意到与

TrickBot 恶意软件在代码、交付方法和丢弃的有效负载方面的相似之处。

在看到两个恶意软件都依赖于相同的挂钩安装机制后,Salem 在 Bumblebee 和 TrickBot 之间建立了连接。

相似之处更进一步,因为 Bumblebee 对 RapportGP.DLL 使用与 TrickBot 相同的规避技术用于其 web-inject 模块。

此外,研究人员发现,这两个恶意软件都试图使用 LoadLibrary 并获取它们想要挂钩的函数的地址。

Salem 说,虽然没有足够的证据表明 Bumblebee 和 TrickBot 的作者相同,但可以假设 Bumblebee 的开发人员拥有 TrickBot 的 web-inject 模块的源代码。

快速恶意软件开发

Bumblebee 正在积极开发中,每次更新都会获得新功能。最近观察到的一个 Proofpoint 是从 4 月 19 日开始的,它支持多个命令和控制 (C2) 服务器

然而,Proofpoint 表示,最重要的发展是通过 RC4 流密码为网络通信添加了一个加密层,它使用硬编码的密钥来加密请求和解密来自 C2 的响应。

另一项修改出现在 4 月 22 日,当时研究人员注意到 Bumblebee 集成了一个线程,该线程可以根据硬编码列表检查恶意软件分析师使用的常用工具。

来源:证明点

Proofpoint 认为,Bumblebee 是一种多功能工具,可用于初始访问受害网络,以便稍后部署其他有效载荷,例如勒索软件。

Proofpoint 威胁研究和检测副总裁 Sherrod DeGrippo 表示:“该恶意软件非常复杂,并表明正在持续积极地开发,引入新的逃避检测方法。”

Cybereason 的 Eli Salem 和 Proofpoint的报告 [ 1 , 2 ] 相隔一天,其中包括对 Bumblebee 恶意软件最重要方面的详细技术分析。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号