一个以前不为人知且出于经济动机的黑客组织正在冒充俄罗斯机构进行针对东欧国家实体的网络钓鱼活动。

这些网络钓鱼电子邮件假装来自俄罗斯政府的联邦执法局,并以俄语编写,收件人是立陶宛、爱沙尼亚和俄罗斯的电信服务提供商和工业公司。

恶意电子邮件的最终目标是将DarkWatchman 恶意软件的副本放到受害者的计算机上,这是一种带有 C# 键盘记录器的轻量级、隐秘的 JavaScript RAT(远程访问工具)。

DarkWatchman 之前曾与俄罗斯威胁行为者有联系,主要针对他们本国的组织。

在 IBM 的 X-Force 团队发现的这次活动中,威胁组被识别为 Hive0117,他们似乎利用了该地区的动荡,该地区目前正面临各种恶意网络活动。

活动详情

在 X-Force 看到的许多案例中,网络钓鱼电子邮件都针对公司所有者或至少是高级员工。

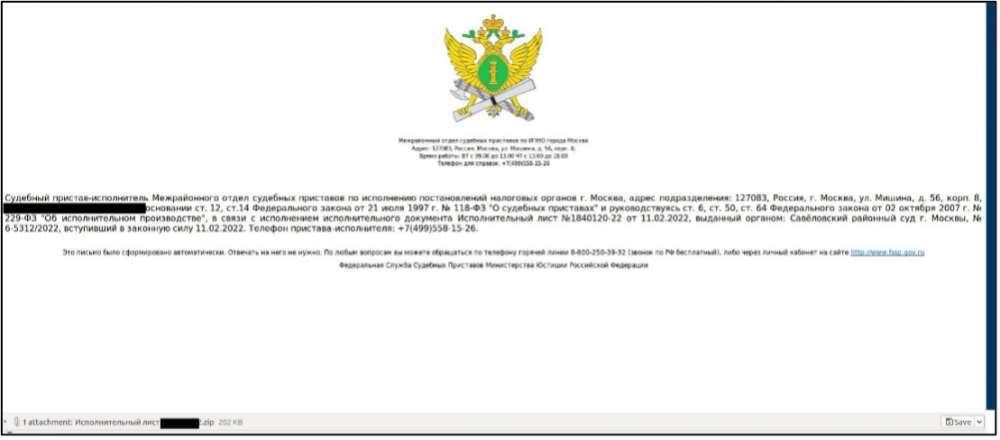

发件人的地址模仿了来自俄罗斯司法部的真实地址,例如“mail@r77[.]fssprus[.]ru”,并且电子邮件正文还带有真实的标志。

电子邮件的主题通常是引人注目的东西,可以说服收件人打开附件,这是一个名为“Исполнительный лист XXXXXXX-22”或“Счет 63711-21 от 30.12.2021.zip”的 ZIP 存档。

Hive0117 (IBM)使用的网络钓鱼电子邮件示例

“电子邮件的内容具有相同的俄语文本,详细说明了与莫斯科昆采夫斯基地方法院相关的执法程序相关的几篇文章,得到了‘执行税务机关决定的跨区法警部门法警’的支持, ” IBM 在他们的报告中解释道。

附加的 ZIP 文件附件包含将 DarkWatchman 放到受感染机器上的可执行文件,以及加密的键盘记录器的副本。

在某些情况下,攻击者使用加载器文件从在线资源 (domtut[.]site|fun|online) 中获取两个经过混淆的有效负载、一个作为后门的 JavaScript 文件和一个执行键盘记录器的 PowerShell 块。

X-Force 的分析还表明,Hive0117 使用的 DarkWatchman 菌株采用域生成算法 (DGA) 来生成 C2 域,使其基础设施映射和拆除更加困难。

平行活动

IBM 的分析师认为,Hive0117 不隶属于俄罗斯 APT,也不属于国家资助的执行网络间谍和网络战行动的集群的一部分。

“虽然归因于 Hive0117 的网络钓鱼活动的目标列表与俄罗斯入侵乌克兰有区域关联,但该活动早于入侵,这表明它们与任何引发近期犯罪活动浪潮的政治关联组织是分开的,”IBM 解释说

威胁组织似乎受到经济利益的驱使,他们很可能以拥有大量用户群的实体为目标,以间接访问他们的客户群。

使用无文件恶意软件 DarkWatchman 将 Hive0117 归类为半复杂的攻击者,仍然能够对东欧的组织造成重大损害。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号