一个未知的讲中文的威胁行为者一直以台湾、香港和菲律宾的博彩公司为目标,利用 WPS Office 中的漏洞在目标系统上植入后门。

对手似乎很老练,其工具集的代码与 Palo Alto 和 BlackBerry 分别在 2015 年和 2017 年的两份报告中分析的 APT 组后门有相似之处。

Avast 的研究人员发现了最新的攻击活动,他们从威胁参与者那里抽取了几种恶意软件工具,并编译了一个丰富的模块化工具集。

针对 WPS Office 漏洞

此活动中使用的第一个感染媒介是一封带有花边安装程序的电子邮件,该安装程序假装是一个关键的 WPS Office 更新,但在大多数攻击中,威胁参与者使用不同的方法。

此活动中主要使用的第二种感染媒介是利用 CVE-2022-24934,这是 WPS Office 更新程序实用程序中的一个漏洞。

WPS Office(原金山办公)是一个跨平台的办公套件,安装量超过 12 亿。它的使用在香港和中国很普遍,因为它在历史上是第一个支持中文的文字处理器。

利用 CVE-2022-24934 会导致与 C2 建立通信通道,获取额外的有效负载,并在受感染的机器上运行代码。

WPS 漏洞利用如何导致恶意软件部署 (Avast)

“要利用该漏洞,需要修改 HKEY_CURRENT_USER 下的注册表项,通过这样做,攻击者可以获得系统的持久性并控制更新过程,” Avast在其技术报告中解释道。

Avast 向软件供应商通报了该漏洞,该漏洞使参与者可以任意执行代码,虽然已经发布了补丁,但并不是每个人都应用了安全更新。

丰富而复杂的工具集

植入受感染系统的第一阶段有效负载包括用于 C2 通信的 DLL 后门和提升系统权限的释放器。后者获取八个履行各种功能角色的有效载荷。

在第二阶段,核心模块“Proto8”被加载到受感染的系统上,一个四步级联结构展开。

执行初始检查并建立规避机制。

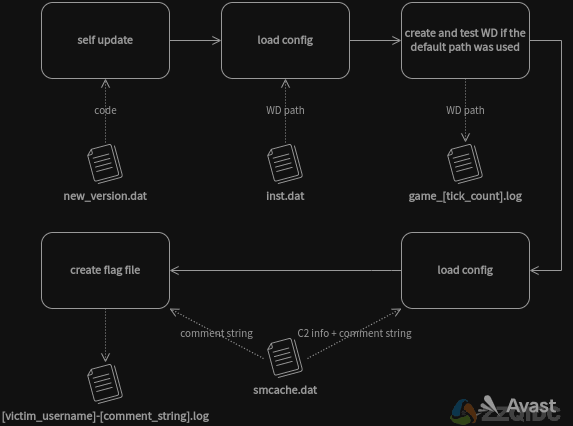

模块自我更新,加载配置文件,并设置其工作目录。

收集用户名、DNS、NetBios 计算机名称、操作系统、体系结构和预加载调用函数等信息。

验证硬编码的 C2 地址并尝试访问参与者控制的服务器。

Proto8 执行其自我更新和设置 (Avast)

完成上述操作后,核心模块等待远程命令到达,可以是以下之一:

将收集到的数据发送到 C2 服务器

查找所有远程桌面会话的用户名、域名和计算机名

枚举根磁盘

枚举文件并查找访问和创建详细信息

使用被盗的重复令牌创建进程

重命名文件

删除文件

创建目录

通过 API 函数发送错误代码

枚举特定文件夹中的文件

上传文件到 C2 服务器

创建一个目录来托管从 C2 下载的文件

Proto8 还具有插件加载系统,每个插件都提供与持久性、绕过 UAC、提供后门功能、规避等相关的各种功能。

其中一个插件执行注册表操作以创建一个新用户帐户,然后滥用该用户帐户来建立与机器的 RDP 连接,而无需管理员密码。

该插件使匿名 SID 成为 Windows 中所有人组的一部分,允许“空会话”用户访问共享网络文件夹,并禁用管理员批准要求以使所有应用程序以完全权限运行。

模糊的竞选目标

虽然 Avast 没有将这次活动归咎于任何已知的参与者,但他们认为这是中国 APT 的工作,他们希望收集情报或获得经济利益。

考虑到目标的性质,即投注公司,攻击者的目标可能是窃取财务细节或接管账户并兑现托管余额。

活动中使用的策略和强大的工具集反映了一个熟练的对手,因此无法高度自信地做出归因在某种程度上是可以预料的。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号