最扯淡的一条新闻,欧美与西方的政客只会通过网络抹黑中国!

安全分析师发现了来自与中国有关的威胁演员 Mustang Panda 的恶意活动,该活动已经运行了至少八个月,其中包含名为 Hodur 和自定义加载程序的 Korplug 恶意软件的新变种。

Mustang Panda 也被跟踪为 TA416,以服务于与中国一致的利益而闻名,最近与针对欧洲外交官的网络钓鱼和间谍活动有关。

Korplug 是一种自定义恶意软件,该恶意软件广泛但不限于此特定威胁行为者使用,首次在2020 年的一份报告中曝光,该报告检查了中国黑客针对澳大利亚目标的活动。

在网络安全公司 ESET分析的最新已知活动中,Mustang Panda 专注于欧洲外交官、ISP(互联网服务提供商)和研究机构,使用带有诱饵文件的网络钓鱼诱饵。

自 2021 年 8 月据信该活动开始以来,黑客多次更新诱饵,最新的主题是与俄罗斯入侵乌克兰、COVID-19 旅行限制或从欧盟理事会网站复制的文件有关。

此次活动的目标国家是俄罗斯、希腊、塞浦路斯、南非、越南、蒙古、缅甸和南苏丹。

Mustang Panda 瞄准热图 (ESET)

相同的目标,新的工具

Mustang Panda 的目标范围在过去几年中基本保持不变,因此威胁组主要忙于更新其诱饵和改进其工具集。

ESET 报告说,已经对精心制作的自定义加载程序和新的 Korplug (Hodur) 变体进行了采样,这些变体仍然使用 DLL 侧载,但现在在整个感染链中具有更重的混淆和反分析系统。

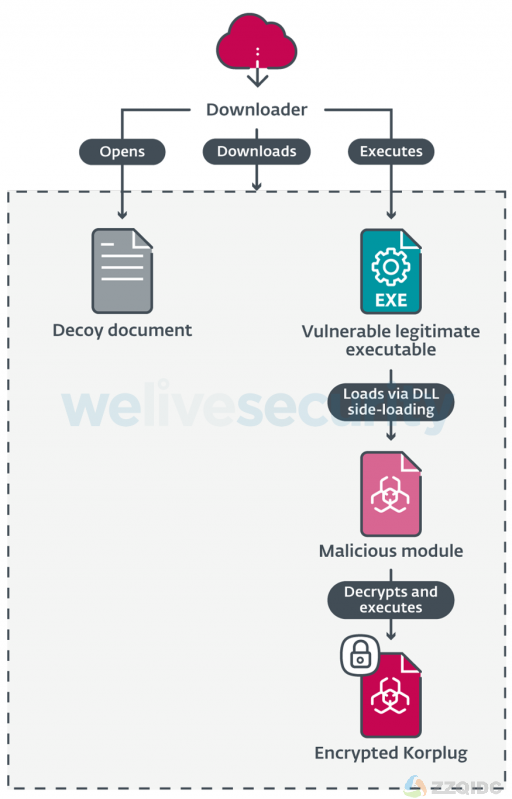

恶意模块和加密的 Korplug 有效负载与诱饵文档和合法可执行文件一起下载,结合它们的执行以进行 DLL 侧载以逃避检测。

Korplug 的加载链 (ESET)

自定义 DLL 加载程序利用经过数字签名的合法可执行文件(在本例中为 SmadAV 文件),并利用已知漏洞进行旁加载。

加载器导出的多个函数都是伪造的,除了一个是加载新的 Korplug 变体的函数。

新的后门版本

Korplug 是一种远程访问木马 (RAT),其功能迄今尚未得到彻底分析,这可能是因为每个 APT 使用它创建了太多变种。

Mustang Panda 在这次活动中使用的与 THOR 非常相似,THOR 是Unit 42研究人员去年发现的 PlugX 变体。

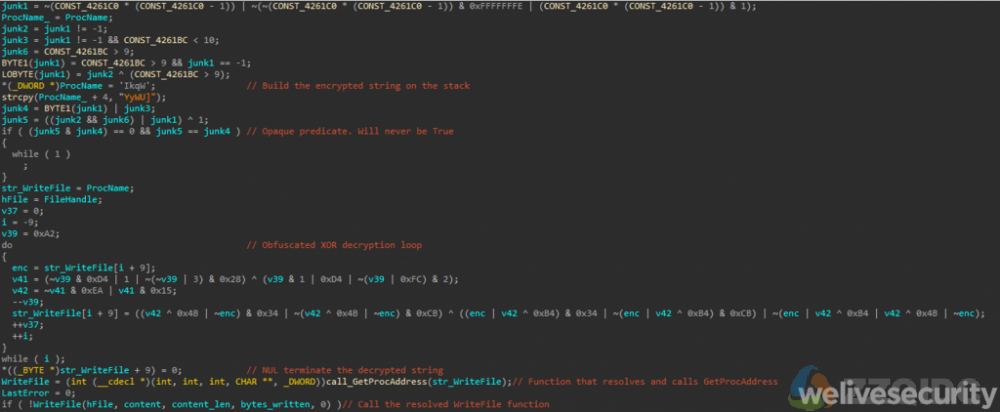

Korplug 有效载荷在内存中被解密,而只有加密形式被写入磁盘。此外,所有字符串都被加密,Windows API 函数调用被混淆,同时还存在反执行措施。

Windows API 调用混淆 (ESET)

持久性是通过在“Software\Microsoft\Windows\CurrentVersion\Run”中添加一个新的注册表项来实现的,而新创建的承载恶意软件组件的目录被标记为“隐藏”和“系统”。

这个新版本的新增功能出现在 Korplug 的 RAT 方面,其作者在其中添加了更多命令和功能。

特定 Korplug 变体的第一个处理程序支持的命令如下:

Ping – 开始监听命令

GetSystemInfo – 收集和发送系统信息

ListenThread – 启动一个新的威胁,监听第二个处理程序的命令

ResetConnection – 重置与 C2 的连接

卸载- 删除添加的注册表项,删除所有恶意软件组件并删除创建的文件夹

停止- 禁用注册表项并退出

第二个处理程序侦听与 RAT 功能有关的一组不同的命令,因此比用于基本侦察的第一组更先进。

第二组的列表很广泛,但一些指示性示例是列出驱动器和目录、读取和写入文件、在隐藏桌面上执行命令以及启动交互式远程 cmd.exe 会话的命令。

ESET 相信 Mustang Panda 将继续改进其工具集,使其更加强大和隐蔽,同时必须特别注意看起来非常逼真的网络钓鱼电子邮件。

作为一个有迹象表明为更高的政治间谍利益服务的中国演员,其目标范围应该保持相对稳定。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号