最近几天,使用位于巴西的新命令和控制(C2) 服务器在葡萄牙注册了新一波网络钓鱼。根据分析得到的指标可以查询到,这组作恶者使用的phiskit在布局上发生了细微的变化,但作案手法与分析中已经审查的相同:巨大的社会工程浪潮冲击葡萄牙银行的作案手法。

简而言之,犯罪集团会创建地址与目标组织的真实地址非常相似的新域(一种称为域域名仿冒的技术),并将 phiskit 前端托管在多个服务器上,这些服务器通过编排模型接收和发送信息。到您的命令和控制服务器 (C2)。

在 2 月份,犯罪集团似乎更新了恶意计划,添加了一些布局更改以向受害者请求更多信息,并且 C2 服务器本身现在已通过 IIS 10.0 服务器迁移到在 Windows 机器上运行的服务,与前一个不同,它在带有 Apache + MySQL 的 Linux Ubuntu 系统上运行。

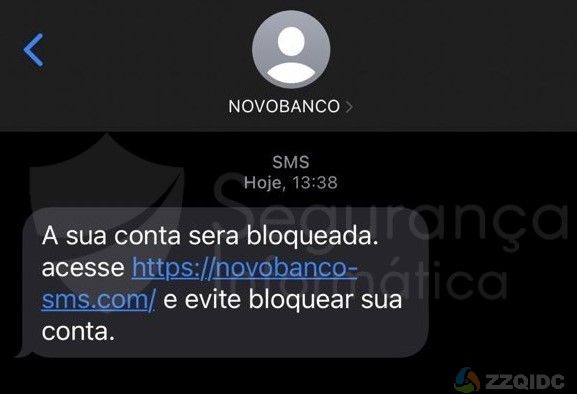

像往常一样,该活动以一条恶意短信开始,告诉受害者访问提供的 URL,以避免他们的银行账户被封锁——这是一个骗局。请注意,SMS 发送者类似于潜在的合法来源 - NOVOBANCO,但是许多付费 SMS 网关服务允许您在消息发送协议中自定义此字段。

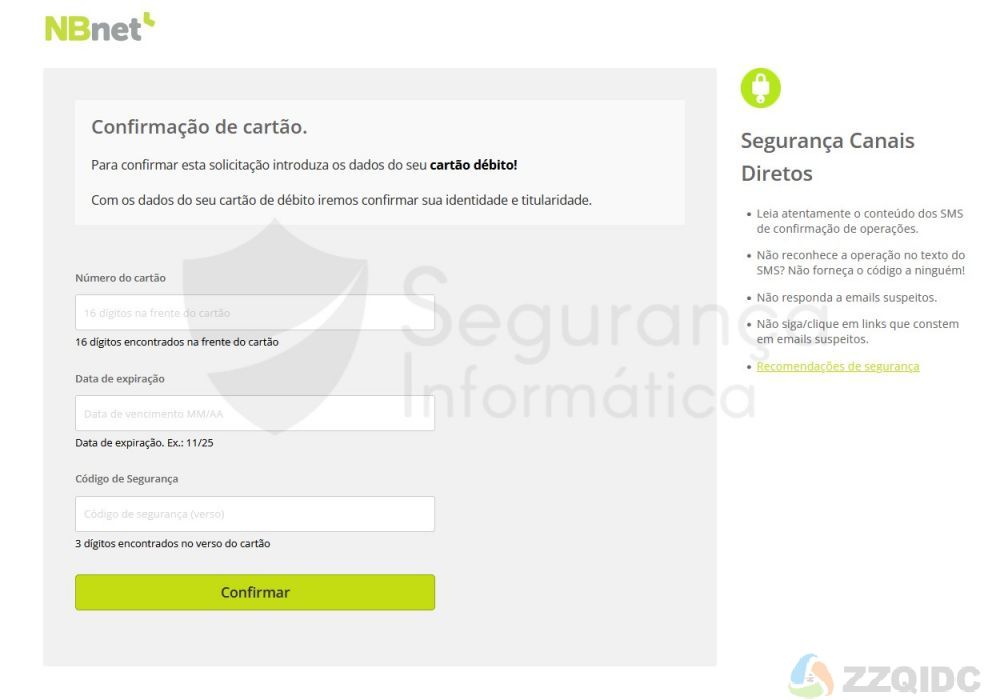

单击与 SMS 一起分发的 URL 后,受害者将被转发到犯罪分子准备的其中一台服务器上可用的phiskit 前端。如图 2 所示,登陆页面在图形级别上与真实系统的身份验证页面非常相似。

图 2:冒充葡萄牙银行实体的恶意登录页面 - 2022 年 3 月。

正如文章中已经详述的那样:上当受骗:大规模社会工程浪潮影响葡萄牙银行的作案手法,这种类型的 phishkit 不使用不同的页面和布局类型来捕获数据。相反,“ site_malicioso_._/web/control.php ”中可用的单个页面用于接收目标表单,以及将受害者详细信息发送到协调器。

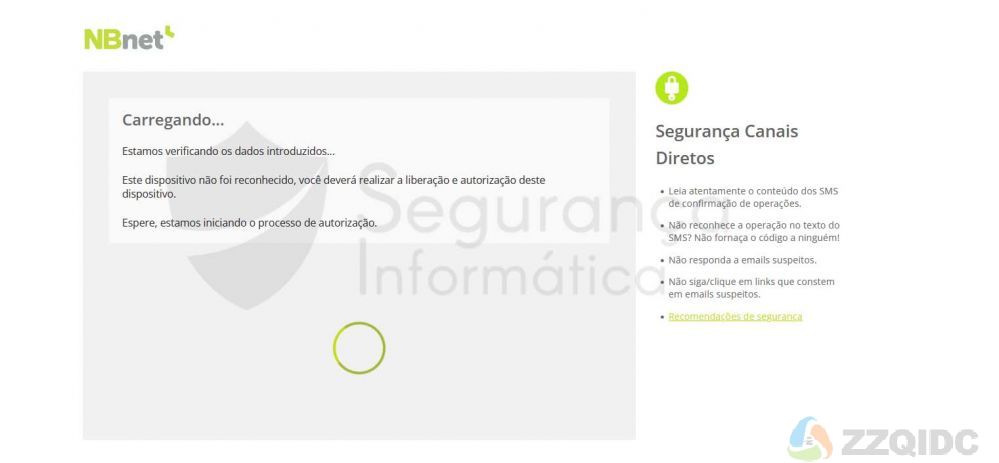

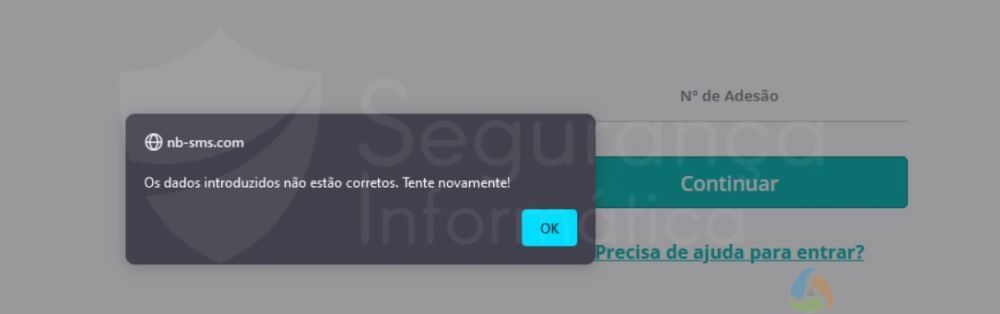

如下图所示,当在登陆页面上引入细节时,它们通过一个PHP函数发送到编排器,另一个带有时间休眠的函数等待下一步的接收——手动操作由运营商 指挥和控制 (C2) 服务器上的恶意文件。

图 3:等待来自 C2 服务器的指令(下一步)的登录页面。

如图 4 所示,将详细信息发送到协调器(C2 服务器)后,操作员选择下一步。此过程允许您发回 HTML + JavaScript + CSS + PHP 代码包以收集更多详细信息。整个过程都是基于这种作案手法。

图 4:将受害者详细信息发送到命令和控制服务器 (C2) 的请求示例。

图 5:呈现给受害者的下一个登陆页面——一个在以前的活动中没有见过的新模板。

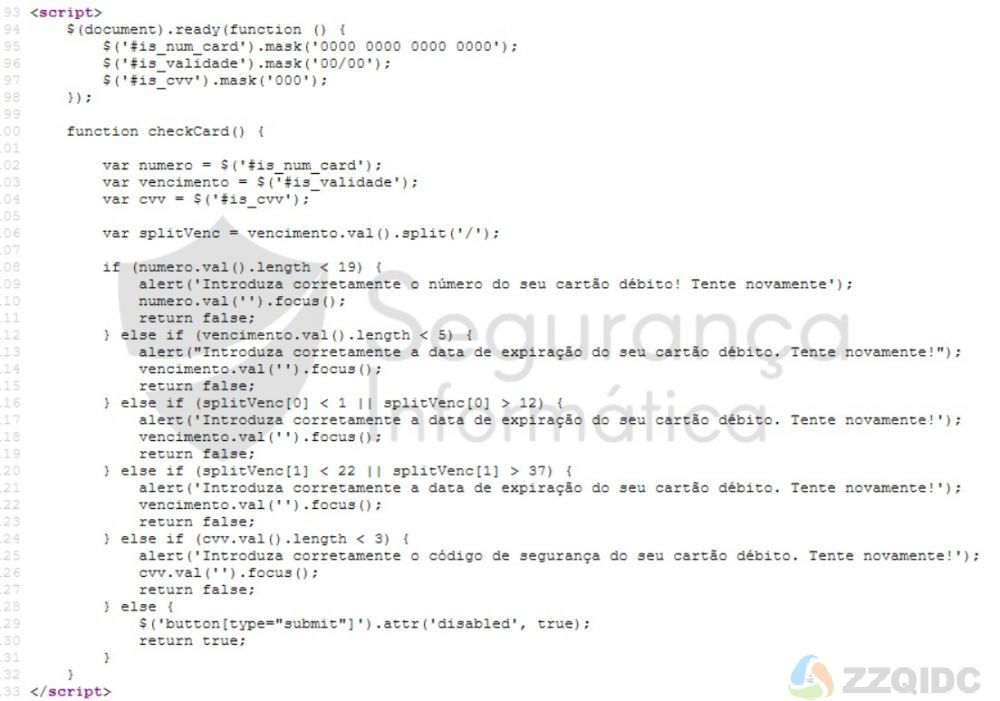

应该指出的是,最近的这次活动显示了犯罪集团方面的许多无可挑剔的地方,例如,在文本字段的有效性和受害者输入的信息方面——也是一种避免垃圾邮件系统或自动网络威胁检测的方法系统。它还确认这些能够验证/清理以不同形式引入的信息的代码片段是由编排器直接发送的。“ control.php ”页面只是一个能够呈现从编排器接收到的信息的 PHP 页面。

图 6:用于验证/清理引用借记卡的登录页面的 JavaScript 代码。

每当受害者以不同的形式提交数据时,操作员都需要决定下一步是什么。这一步总是依赖于合法系统,因为犯罪分子在后台对真实系统进行操作,模拟这个,当访问家庭银行门户时成为受害者。

图 7:用作 phishkit - C2 服务器通信之间的睡眠元素的登录页面。

自去年以来,这个新活动的协调者 (C2) 发生了变化。C2 仍位于巴西,但位于不同的 ISP 上。下面是有关服务器的一些信息。

图 8: Orchestrator 详细信息(C2 服务器)。

再次建议用户在面对这种性质的情况时要有一定的敏感性和分析能力。对于此类被投资方的目标组织,也建议对用户账户的访问类型进行一些控制,即通过:

所有地址都已添加到 0xSI_f33d ,以便组织可以有效地阻止 IP 地址/域。

如果怀疑存在网络钓鱼或恶意软件活动,请与当局或通过 此处提供的表格分享情况,或将恶意/可疑 URL 提交至 0xSI_f33d。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号