我们周围有数十亿台联网设备,它们几乎全天候为我们生活的方方面面做出贡献——从交通到娱乐,再到健康和福祉。由于联网设备的许多功能和特性越来越依赖软件,因此它们面临的网络威胁呈指数级增长。

过时的软件、24x7 全天候运行和信息访问相结合,使联网设备成为黑客的宝贵目标。嵌入式、专有和开源设备软件提供了一个特别有吸引力的攻击面。

随着网络威胁形势的不断发展,开发人员和安全团队的任务是确保他们的客户和用户可以安全可靠地使用他们的连接设备,他们的工作已经完成。如果在整个产品生命周期(从设计到后期制作)中发现和修复缺陷并不是一个足够大的挑战,那么在保持日益紧迫的生产时间表的同时做到这一点已成为一项艰巨的任务。

以下是连接设备网络安全比以往任何时候都更加脆弱的三大原因。

1. 联网设备正在成为黑客的首选端点

黑客们很快意识到连接的设备可能是一个容易受到攻击的端点。因为它们通常是更大系统(汽车、医疗、工业或其他)的一部分,所以设备可以充当不知情的网关。这就是为什么它们越来越引起黑客的注意,被利用来入侵和横向移动整个大型网络、泄露公司数据或其他恶意活动。

连接的医疗设备是(终点)的一个案例。例如,允许黑客控制正在运行的 MRI 机器的网络攻击可能会使患者面临个人风险。威胁更进一步。MRI 通常连接到使技术人员能够处理图像的工作站。除了 MRI 本身,任何连接的工作站——甚至是其他集成系统,例如图片存档和通信系统 (PACS)——都可能成为下一个攻击目标。个人健康信息等可能是一个简单的目标。

当您考虑到典型的肿瘤学和药理学部门以及医院实验室中使用的超过 50% 的连接设备在传统医疗设备上运行时,很容易理解连接医疗设备对于黑客来说是多么充满机会。一些领先的网络安全专家甚至说,武器化的连接设备是一个真正的威胁,如果落入坏人之手,可能会导致大规模伤亡事件。

虽然我们看到更多关于医疗设备行业违规的头条新闻,但很可能还有其他我们没有读到的。许多医疗设备和医疗保健攻击都关起门来,实际的攻击数量可能远远大于我们从媒体报道中得到的。

为了确保他们的设备安全、安全和可操作,产品安全团队需要主动管理整个产品组合中的网络风险和合规性,从设计和开发的最初阶段到操作使用,一直到生命周期结束.

2. 断链

供应链吸引了供应商、政府和黑客的大量关注——这是有充分理由的。

对于复杂的连接设备,例如今天的车辆——真正的车轮上的计算机网络——外部供应商层提供嵌入安全、动力传动系统、信息娱乐和其他系统的大部分固件和软件。原始设备制造商(将组件组装成成品)依赖于但对众多第三方组件中的内容的控制和可见性有限,这给最终产品、其制造商和众多消费者带来了新的风险.

SolarWinds黑客攻击影响了 18,000 多名 SolarWinds 客户,他们通过第三方 Orion 软件安装了恶意更新(称为 Sunburst)。即使是通常受到高度审查和保护的美国政府部门,例如国土安全部、州、商务部,甚至财政部(!)也受到了影响。

虽然那次臭名昭著的黑客攻击发生在一年前,但从那时起发生的许多供应链攻击的报道证明 SolarWinds 并非单一事件。随着软件在设备和产品制造商的供应链中占据越来越大的份额,预计此类攻击将变得更加普遍。

使用第三方固件和软件的制造商现在需要仔细审查其供应商以避免 SolarWinds 类型的攻击。但对可靠的供应商感到满意是不够的。供应商在产品的生命周期中来来去去——尤其是考虑到制造商最近面临的许多供应链短缺。也许新玩家提出了更好的固件解决方案,或者值得信赖的供应商无法及时提供所需的软件组件,必须更换。

入职每个供应商都是一个乏味且要求很高的过程。一个新供应商的失误——代码中的一个错误直到数千个版本已经投入使用才被发现——可能会破坏一个全球巨头的品牌。它可能会使汽车的转向或救生医疗机器的功能暴露于网络攻击,从而导致严重的经济损失甚至人员伤亡。

不要忘记第三方供应商可能会在他们自己的产品中使用其他第三方软件。事实上,在您获得捆绑包之前,可能有一个非常长的第三方供应链,他们使用其他第三方 - 所有这些都需要在使用前进行严格审查。

3. 开源组件带来一系列新风险

开源库几乎无处不在。每次您查看网页、查看电子邮件、聊天、播放音乐或玩视频游戏时,您的笔记本电脑、手机或游戏机都会使用开源软件。

设备制造商也不例外。开源组件通过使用开源社区现成的可信工具,帮助设备和产品开发人员更快地创建创新软件。然而,虽然开源使用有助于设备制造商跟上紧迫的开发时间表,但仍有一个问题。

谁拥有开源?没有人。以及任何使用它的人。

如果代码中有漏洞,是谁的问题?你的!

流行的开源库的最大优势之一是它们拥有庞大的用户社区,让您相信它们是可靠且持续维护的。但是,由用户来跟踪版本控制和安全更新。为确保其安全性,您必须跟踪安全更新并在将开源组件添加到产品后快速响应。

否则,会发生什么?

广受欢迎的开源库log4j在公开后的头几天就产生了超过180 万次攻击。为什么它对黑客如此有吸引力?因为如此多的 Java 应用程序直接或间接使用 log4j——提供了数百万个攻击向量。

应对联网设备网络安全面临的日益严重的威胁

设备开发人员面临着前所未有的挑战。随着威胁形势的迅速扩大和演变,产品开发生态系统变得更加分层和复杂。这似乎是一项不可能完成的任务,太复杂而无法手动完成。但是有一个非常有用的解决方案。

领先于联网设备网络安全威胁的唯一方法是自动化——持续监控每台设备的软件物料清单 (SBOM),以实时跟踪其整个库存。自动化还可以使产品安全团队能够管理从开发的最早阶段一直到后期制作的漏洞。当集成到开发过程中时,先进的产品安全平台可以帮助团队检测漏洞,在上下文中查看它们,以便他们可以轻松消除误报并优先处理真正重要的问题,并缓解它们 - 而不会延迟上市时间。

针对 VMware CVE-2022-22954 远程代码执行漏洞的概念验证漏洞已在线发布,该漏洞已被用于感染硬币矿工服务器的主动攻击。

该漏洞是影响 VMware Workspace ONE Access 和 VMware Identity Manager 这两个广泛使用的软件产品的关键 (CVSS: 9.8) 远程代码执行 (RCE)。

该软件供应商于 2022 年 4 月 6 日发布了针对该漏洞的安全公告,警告具有网络访问权限的威胁参与者可能触发服务器端模板注入,从而导致 RCE

VMware 已 发布受影响产品的安全更新 和解决方法说明,以帮助解决管理员无法立即更新的部署风险。

同时,它强调了解决特定漏洞的重要性:“应根据 VMSA-2021-0011 中的说明立即修补或缓解此严重漏洞。这个漏洞的后果是严重的。”

攻击中积极利用的漏洞

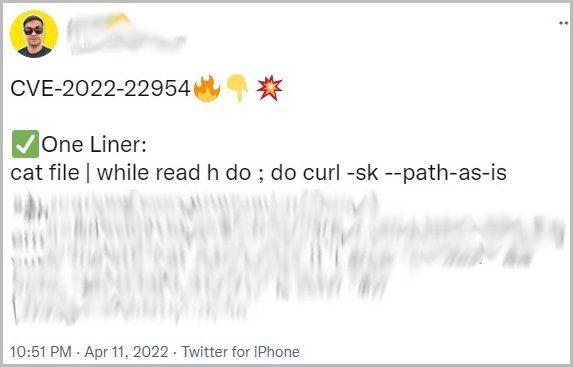

本周,许多安全研究人员为 CVE-2022-22954 创建了有效的漏洞利用,并在 Twitter 上发布了至少一个概念验证漏洞利用。

虽然发布公共漏洞会增加威胁参与者在攻击中利用它们的风险,但它们还旨在通过测试帮助保护系统并充当现有修复程序/补丁的验证器。

一位安全研究人员在 Twitter 上为 CVE-2022-22954 提供了他的 PoC

如今,威胁参与者正在积极扫描易受攻击的主机,网络安全情报公司 Bad Packets 告诉 BleepingComputer,他们正在检测利用该漏洞的企图。

有效载荷中使用的 IP 地址 106.246.224.1 最近被发现 在其他攻击中丢弃了 Linux Tsunami 后门。但是,不清楚“一个”可执行文件是什么,因为它不再可访问。

安全研究人员 Daniel Card 还在 Twitter 上分享了 该漏洞被用来丢弃 coinminer 有效载荷,这通常是我们在威胁参与者针对新漏洞时看到的第一次攻击。

一旦获得服务器的控制权,其中一些威胁参与者就会关闭漏洞。

Card 告诉 BleepingComputer,我们可能会看到勒索软件团伙很快开始利用该漏洞在网络中横向传播。

由于它的积极利用,如果您尚未应用 VMware 安全更新或缓解措施,那么尽快这样做是非常紧迫的。

对于 VMware 产品的用户,值得注意的是, 供应商的公告 列出了除上述 RCE 之外的几个高严重性缺陷,这些缺陷会影响除 Workspace One Access 和 Identity Manager 之外的其他产品,因此请确保您使用的是最新的可用版本。

一个快速增长的僵尸网络正在通过互联网诱捕路由器、DVR 和服务器,每天针对 100 多名受害者进行分布式拒绝服务 (DDoS) 攻击。

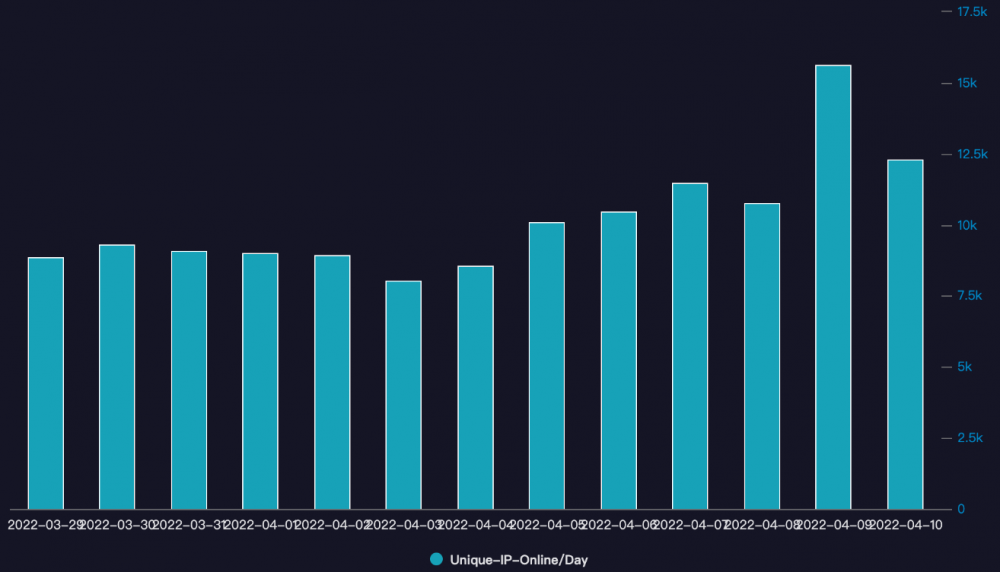

这种新发现的恶意软件 被奇虎 360 网络安全研究实验室 (360 Netlab) 的研究人员命名为Fodcha ,在 3 月 29 日至 4 月 10 日期间已传播到超过 62,000 台设备。

链接到僵尸网络的唯一 IP 地址的数量也在波动,360 Netlab 表示他们每天都在跟踪使用中国 IP 地址的 10,000 强 Fodcha 僵尸大军,其中大多数使用中国联通的服务(59.9%)中国电信(39.4%)

“根据与我们合作的安全社区的直接数据,每天活机器人的数量超过 56000 个,”Netlab 说。

“全球感染看起来相当大,仅在中国就有超过 10,000 个每日活跃的机器人 (IP),并且每天有超过 100 名 DDoS 受害者成为目标。”

具有中国 IP 地址的每日直播机器人 (Netlab)

通过漏洞利用和暴力攻击传播

Fodcha 使用旨在滥用多个设备中的 n-day 漏洞的漏洞和称为 Crazyfia 的暴力破解工具来感染新设备。

Fodcha 僵尸网络针对的设备和服务列表包括但不限于:

Android: Android ADB 调试服务器 RCE

GitLab: CVE-2021-22205

Realtek Jungle SDK: CVE-2021-35394

MVPower DVR: JAWS Webserver 未经身份验证的 shell 命令执行

LILIN DVR: LILIN DVR RCE

TOTOLINK 路由器: TOTOLINK 路由器后门

ZHONE 路由器: ZHONE 路由器 Web RCE

Fodcha 运营商在成功访问易受攻击设备上的易受攻击 Internet 暴露设备样本后,使用 Crazyfia 扫描结果部署恶意软件负载。

正如 360 Netlab 进一步发现的那样,僵尸网络样本针对 MIPS、MPSL、ARM、x86 和其他 CPU 架构。

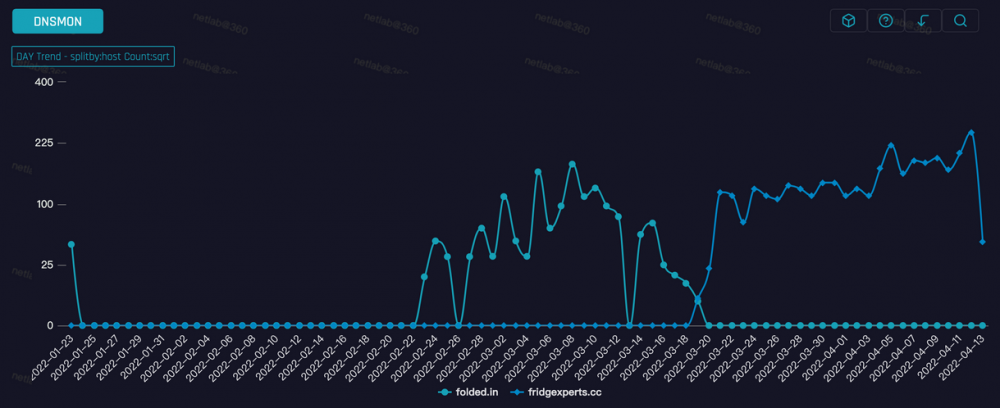

自 2022 年 1 月以来,僵尸网络一直在使用 folded[.]in 命令和控制 (C2) 域,直到 3 月 19 日,在云供应商取消初始 C2 域后,它切换到了frenchxperts[.]cc。

Fodcha C2 域交换机 (Netlab)

“从 v1 到 v2 的转变是由于与 v1 版本对应的 C2 服务器被他们的云供应商关闭,因此 Fodcha 的运营商别无选择,只能重新启动 v2 并更新 C2,”研究人员总结道。

“新的 C2 映射到十几个 IP,分布在包括美国、韩国、日本和印度在内的多个国家,它涉及更多的云提供商,如 Amazon、DediPath、DigitalOcean、Linode 等。”

非洲银行越来越成为恶意软件分发活动的目标,这些活动使用 HTML 走私技巧和拼写错误的域名来投放远程访问木马 (RAT)。

对快速财务收益感兴趣的网络犯罪分子一直是非洲银行的麻烦来源,这些银行已采取严格的网关安全控制措施。

这迫使威胁行为者制定更聪明的攻击,可以绕过保护措施,并且在 2022 年,可以看到针对银行的攻击活动使用了多种技巧。

HP Wolf Security发现了其中一个 2022 年的活动,其分析师调查了对手的策略和他们遵循的感染步骤。

诱惑

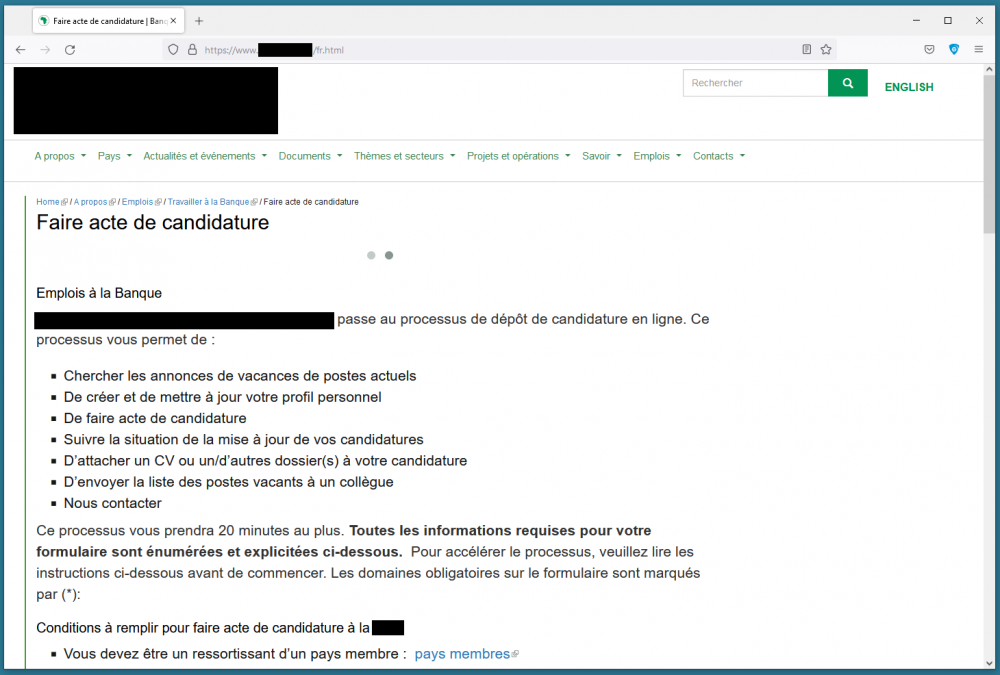

攻击首先是从一个类似于合法公司(通常是竞争对手银行)的 URL 的错字域名向银行员工发送网络钓鱼电子邮件。

该电子邮件向收件人提供了一份丰厚的工作机会,并提供了指向该网站上详细信息的链接。通过该链接,受害者将进入包含应用程序说明的网页。

托管被盗内容的错字域名 (HP)

此页面的内容是从模仿银行的实际列表中复制的,因此那里的细节看起来非常逼真。

这些网站不执行网络钓鱼或托管恶意软件,因此它们的唯一目的是引导受害者进入感染路径。

有效载荷

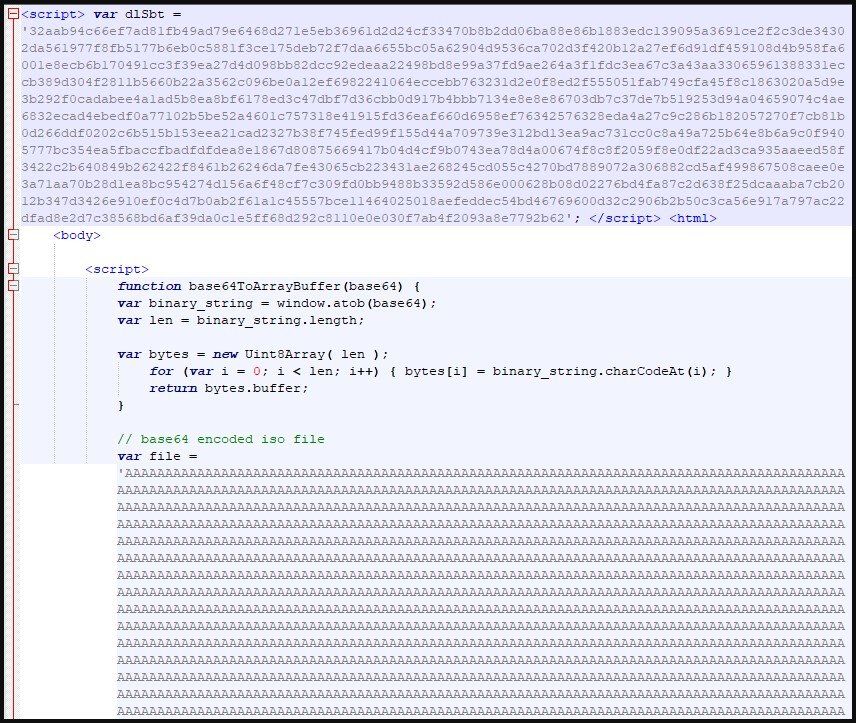

有效负载以 HTML 附件的形式到达所述电子邮件消息中,这是一个 base64 编码的 ISO 存档文件,动态解码并通过浏览器上的 JavaScript blob 提供下载。

base64 编码的 ISO 文件 (HP)

这种在不引起电子邮件安全产品警报的情况下潜入危险文件格式的技术称为 HTML 走私,它是一种成熟且流行的有效负载分发方法。

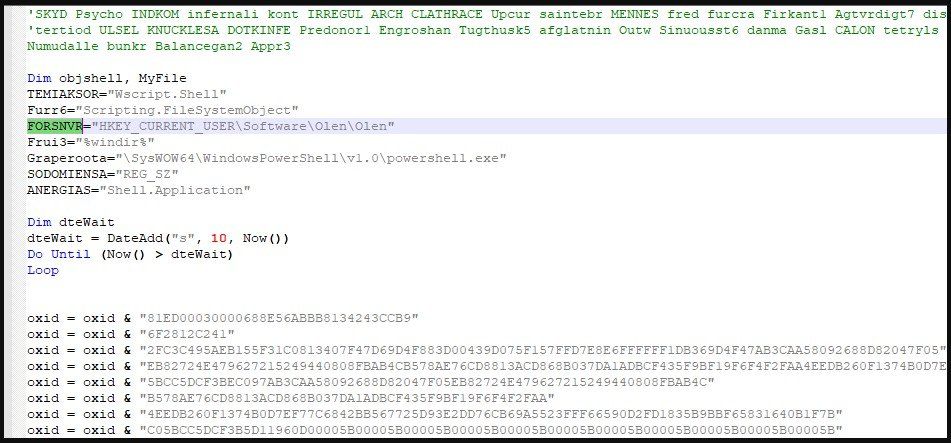

ISO 文件包含一个 Visual Basic 脚本 (VBS) 文件,该文件在双击时执行以创建新的注册表项并运行调用各种 Windows API 函数的 PowerShell 命令。

经过一系列恶意代码执行和 Windows API 滥用,GuLoader 在系统上组装并执行以下载和运行 RemcosRAT 恶意软件。

据惠普的威胁分析师称,GuLoader 在其配置中有两个下载 URL,一个指向 Dropbox,一个指向 OneDrive,因此现阶段实施了一些冗余。

还需要注意的是,GuLoader 是通过存储在注册表中的 PowerShell 执行的,并且运行在系统内存上,因此大多数反病毒工具不会检测到它。

正如惠普指出的那样,打破感染链的唯一方法是将脚本文件的默认应用程序从 Windows Script Host 设置为记事本,这将揭示 VBS 文件的真实性质。

在记事本(HP)上看到的 VBS 文件内容

目标

Remcos 是一种合法的商业远程访问工具 (RAT),多年来一直被网络犯罪分子用于恶意目的。

它是一个强大的工具,支持远程命令执行、屏幕截图、击键记录、网络摄像头和麦克风录音等。

潜在的威胁参与者使用 Remcos 来嗅探交易细节、窃取有价值的凭证、在银行网络中横向移动或窃取 BEC 攻击所需的信息。

通过数据泄露或勒索软件部署进行财务勒索也是可能的,而威胁参与者总是可以选择将他们的网络访问权出售给其他黑客,并在不冒执法麻烦的情况下快速赚钱。

惠普警告 Windows、Linux 和 macOS 的 Teradici PCoIP 客户端和代理中存在新的严重安全漏洞,这些漏洞会影响 1500 万个端点。

计算机和软件供应商发现 Teradici 受到最近披露的 OpenSSL 证书解析漏洞的影响,该漏洞 导致无限的拒绝服务循环和 Expat 中的多个整数溢出漏洞。

Teradici PCoIP(PC over IP)是一种专有的远程桌面协议,已授权给许多虚拟化产品供应商, 于 2021 年被惠普收购,并从那时起用于自己的产品。

据官网介绍,Teradici PCoIP 产品部署在 15,000,000 个端点中,为政府机构、军事单位、游戏开发公司、广播公司、新闻机构等提供支持。

严重整数溢出

惠普在两个公告(1、2)中披露了 10个漏洞,其中三个具有严重严重性(CVSS v3 评分:9.8),八个属于高严重性,一个属于中等严重性。

这次修复的最重要的漏洞之一是CVE-2022-0778,这是 OpenSSL 中由解析恶意制作的证书触发的拒绝服务漏洞。

该漏洞将导致导致软件无响应的循环,但考虑到产品的关键任务应用程序,这种攻击将非常具有破坏性,因为用户将不再能够远程访问设备。

另一组关键的已修复漏洞是CVE-2022-22822、CVE-2022-22823和CVE-2022-22824,它们都是 libexpat 中的整数溢出和无效移位问题,可能导致无法控制的资源消耗、特权提升和远程代码执行。

其余五个高严重性也是整数溢出漏洞,跟踪为 CVE-2021-45960、CVE-2022-22825、CVE-2022-22826、CVE-2022-22827 和 CVE-2021-46143。

受上述漏洞影响的产品包括适用于 Windows、Linux 和 macOS 的 PCoIP 客户端、客户端 SDK、图形代理和标准代理。

为了解决所有这些问题,我们敦促用户更新到使用 OpenSSL 1.1.1n 和 libexpat 2.4.7 的版本 22.01.3 或更高版本。

惠普于 2022 年 4 月 4 日至 5 日发布了安全更新,因此如果您从那时起已经更新了 Teradici,那么您是安全的。

OpenSSL 影响

由于 OpenSSL DoS 漏洞的广泛部署,其影响广泛,因此虽然这不是导致灾难性攻击的缺陷,但它仍然是一个重大问题。

上个月末,QNAP 警告说,其大多数 NAS 设备都容易受到 CVE-2022-0778 的攻击,并敦促其用户尽快应用安全更新。

上周,Palo Alto Networks 警告其 VPN、XDR 和防火墙产品客户,提供安全更新和缓解措施。

意见IBM 迄今为止最令人兴奋的大型机 z16终于来了。在 z15 推出仅仅三年之后,按照这个速度,IBM 必须在 2212 年之前从 Zilog 购买 z80 商标。

显然,这对混合云有好处,但两个主要进步是实时人工智能欺诈检测和“行业第一”的量子安全密码学,即使是讨厌的量子计算机也无法破解的东西。

坚持一个量子位。IBM 也在向这些量子计算机投入数十亿美元,同时还主修实时欺诈检测和密码学,这意味着它正在与自己对抗。这可能会让投资者或客户做出战略决策,但请让自己冷静下来。量子计算还没有做任何有用的事情,没有人可以给你一个确切的日期,而且 IBM 在一个登月项目上投入数十亿美元并不 意味着你会登上月球。等着瞧。可能需要一段时间。

您只需要等到 5 月底就可以购买 z16,带回家,插上电源,然后开始使用。(开个玩笑。它是一台大型机。你不能做任何这些事情,尤其是不仅仅是买一个。你看过表格吗?[PDF])

嘿加密货币......这是未来

作为El Reg读者,您可能不会被实时 AI 欺诈检测所左右。量子安全密码学?这更耐人寻味。

也称为后量子密码学或 PQC,这是您需要了解的内容。IBM 声称这是业界首创是有争议的——使用 PQC 的实用方法已经存在了几年。

对 PQC 的需求很简单。日常密码学依赖于使用传统计算机无法通过暴力破解的素数构建的密钥。数学很清楚。但数学也表明,QC 可以足够快地将数字分解为素数以发挥作用。也许不是今天,也许不是明天,但很快。当它发生时,保护整个 Internet 的安全性将不安全。我们需要不同的数学,而 PQC 就是这样。

最喜欢的风格,也是 IBM 正在使用的风格,称为基于格的密码学或 LBC,它涉及拥有一个巨大的多维干草堆,您可以在其中隐藏您的数字针。

没有量子磁铁可以拉出那些针;你需要一张数学地图(实际的数学要多一点。)

这东西有效。那么为什么我们还没有使用它,为什么 IBM 认为我们应该使用它呢?

第一个答案很简单:我们应该使用它。即使在 QC 破解今天的代码之前的几年,也有很多人现在正在窥探和存储交易,为未来做准备。我们不使用它有三个原因:没有标准,没有标准,没有标准。美国国家标准与技术研究院正在对 PQC 进行第三轮评估,预计将在 2022 年至 2024 年间公布该标准。

密钥和签名生成的成功标准必须实用且经过验证是安全的,而这些都是硬性目标。在移动设备中实施需要太长时间、太多功率或太多开销的经过验证的安全系统是没有好处的。虽然有些候选人看起来与当前的非 PQC 选项一样好,甚至更好,但不确定它们是否安全。但我们快到了:LBC 自 1990 年代以来就广为人知,在效率、加速器的使用和软件/硬件协同设计方面已经做了大量工作。它会在这里,而且会在 QC 采取行动之前。

这就是如何。但为什么?

这很容易。很难理解为什么 IBM 现在选择将其放入 z16 中。如果大型机是 Alice,那么 Bob 是谁?只存在于一个地方的密码学只对保护静态数据有好处,而 PQC 的真正需求是传输中的数据。

如果您的静态加密数据被泄露,您的密钥有多安全?飞行中的数据不存在这个问题。可能是 IBM 正在尝试将非标准化技术的实现引入该领域的传统技巧,以期迫使标准制定者参与进来,但如果这适用于大型机,我们都会说EBCDIC。

因此,如果它现在对您或几乎任何人都没有多大作用,那为什么会存在呢?CFAAST - 加密恐惧作为一种销售技术。你不得不为蓝色巨人感到有点遗憾:它投入了大量的工程工作来维持其作为大型机世界领导者的地位,但它只是在这一类别中与自己竞争。

如今,什么样的高性能系统不是海量的内核、超高速的互连、快速的内存、快速的网络和快速的存储?

IBM 必须让其 z/OS 客户参与进来并向他们销售新套件,即使很难区分胡萝卜和大棒。是的,伟大的 CEO,我们的混合云战略现在是后量子安全的。您不希望它容易受到可怕的量子计算的攻击,对吗?

因此,亲爱的读者,虽然您可以而且应该对 lattice PQC 有所了解,但我可以自信地建议您不要为这项工作购买 z16。哪怕是第一。我知道,我也很难过。®

图形数据库专家 Neo4j 推出了图形分析工作区,作为完全托管的云服务。

根据 Carl 的说法,它被称为 AuraDS,直接针对希望使用 Neo4j 图形数据库及其机器学习库的功能的数据科学家,承诺将数据科学家从建立数据库的枯燥任务中解放出来,并扩大图形数据库的吸引力。 Olofson,IDC 研究副总裁。

Neo4j于 2020 年 4 月在一个环境中推出了原生图形分析工作区、图形数据库、可扩展图形算法、机器学习库和图形可视化。

那年晚些时候,它在其工具套件中添加了图形嵌入。

在最新版本中,数据科学工具包以完全托管的云服务形式提供,带有适用于数据科学家的 Python 本地客户端。

Neo4j 图形数据科学主管 Alicia Frame 告诉The Register: “数据科学家真的很喜欢 Python。与开发人员项目不同,没有多样性。每个人都在使用 Python。”

尽管它在技术上支持 Python,但 Neo4j 使用 Cypher(类似 SQL 的查询语言)作为主界面构建了它的数据科学工作区。

Frame 表示,虽然数据科学家喜欢图形功能,但他们真的很挣扎。“他们说:'你想让我学习一门新语言?我不懂你的司机。这很难。'

“我们了解到 Python 有多强大,以及几乎任何摩擦都会让新用户望而却步。”

除了对 Python 的本机支持外,Neo4j AuraDS 还包括在单个工作区中访问超过 65 种图算法以及图内 ML 模型,以减轻数据科学负担。

Frame 表示,Neo4j 已经在产品中内置了护栏,因此用户不会无意中破坏后端。“如果你现在尝试运行一个没有足够内存的算法,而不是让你这样做,你会收到一条消息,‘嘿,你正在尝试运行图形,它需要这么多内存'"

我毫不怀疑,DIY 者最初会遇到阻力

她说,用户可以选择终止进程、调整服务器实例的大小或自行承担风险。

图数据库适用于高维问题,因此在早期被应用于理解社交网络。金融风险管理和欺诈检测已成为其他流行的用例,而这一概念在化学、生物学和药物研究中越来越受欢迎。

“要考虑的最重要的事情是连接数据——根据定义,它是超高维的。在这些关系中编码了很多信息。

“所以,典型的数据科学工作流程:我有一个数据框;上帝保佑,我有一个电子表格;我有一个矩阵;而且我并不真正关心事物之间是如何相互联系的。我将每件事都视为独特的个体分散式。

“使用图表,您可以从一个表转到一个巨大的邻接矩阵,突然间我必须考虑每个数据点。它连接到哪些其他数据点?然后它连接到什么?所以你得到非常高维非常快,”Frame 说,他在加入科技行业之前曾在微生物学和遗传学领域使用图形数据库。

IDC 的 Olofson 表示,Neo4j 图形 DBMS 旨在处理复杂问题,并且主要以扩展方式实现,这意味着用户必须预测最苛刻的查询并扩展其系统以支持它。

“AuraDS 服务支持动态扩展,因此问题不在用户手中。这是部署 Neo4j 最自然的方式,”他说。

Olofson 说,用户会对它的易用性和动态分配资源的能力印象深刻。“配置图形数据库可能是一项棘手的工作,尤其是在涉及数据科学的情况下,因此 AuraDS 服务将用户从这项工作中解放出来,这样他们就可以专注于分析。”

他说,这些优势意味着大多数用户会偏向托管云服务。

“我毫不怀疑,DIY 者最初会遇到阻力,但总体收益明显超过了显式物理部署可能获得的微小优势,因此大多数人肯定会转向云服务,除非在罕见的特殊情况下在非常特殊的系统要求需要手动设置的情况下,”他说。

AuraDS 在 Google Cloud 中可用。它将于今年晚些时候在 AWS 上推出,不久之后在 Azure 上推出。

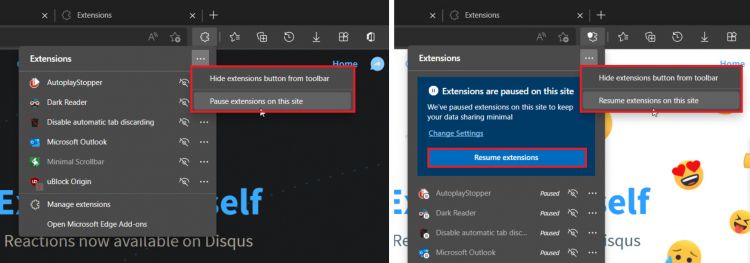

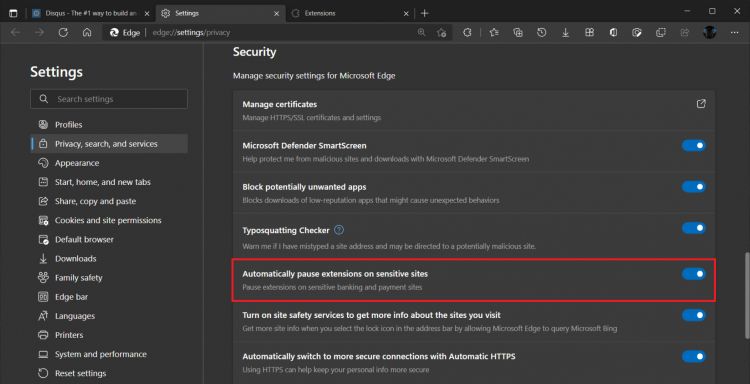

Microsoft Edge Canary 浏览器测试版本已得到增强,允许用户通过单击按钮管理浏览器扩展来提高安全性。该功能允许您立即暂停所有已安装的扩展。如果用户正在访问包含敏感信息的站点,这将特别有用。

您可以通过打开扩展管理选项卡并选择允许您暂停扩展的选项来访问新功能。之后,将出现一条通知。您可以以相同的方式恢复扩展的工作。

在设置中,您还可以激活独立识别重要页面并自动禁用扩展的功能。例如,它在银行或其他支付网站上可能很有用。

并非所有 Canary 版本的所有者都可以访问新功能 - 该功能正在作为 A / B 测试的一部分进行测试。现在某些用户可以使用它,其他用户可能必须等到微软扩大实验参与者的受众。

谷歌还注意保护各种扩展程序的用户,有时能够从网站收集非常重要的信息。该公司最近通知开发人员,Chrome 网上应用店将很快引入一个标签来区分符合严格安全标准的插件。

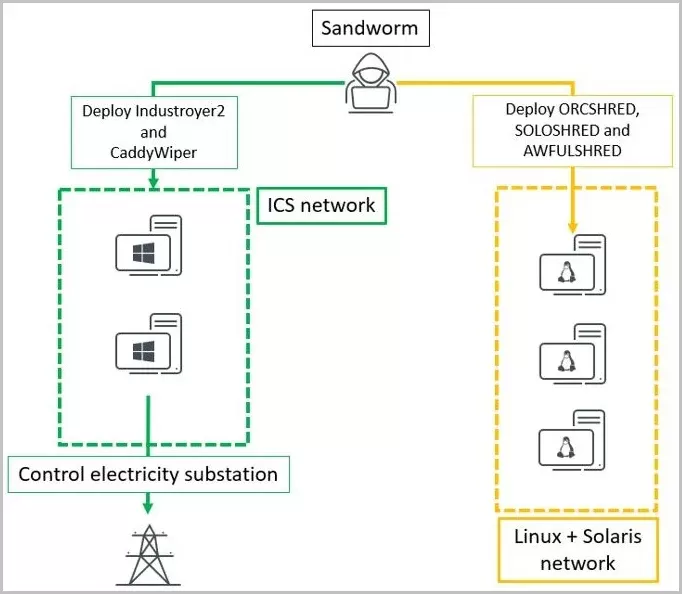

俄罗斯国家资助的黑客组织 Sandworm 周五试图通过使用用于工业控制系统 (ICS) 的 Industroyer 恶意软件的新变种和 CaddyWiper 数据破坏的新版本断开其变电站来关闭一家大型乌克兰能源供应商恶意软件。

威胁行为者使用了为目标高压变电站定制的 Industroyer ICS 恶意软件版本,然后尝试通过执行 CaddyWiper 和其他数据擦除恶意软件系列来消除攻击痕迹,这些恶意软件系列被跟踪为适用于 Linux 的 Orcshred、Soloshred 和 Awfulshred和 Solaris 系统。

网络安全公司 ESET 与乌克兰计算机应急响应小组 (CERT) 合作修复和保护受攻击网络的研究人员表示,他们不知道攻击者是如何破坏环境的,也不知道他们是如何设法从 IT 网络转移到 ICS 环境的。

下图显示了攻击中使用的数据擦除组件的概述:

沙虫活动图 (ESET)

在今天的公告中,CERT-UA 指出 ,威胁行为者的目标是“拆除几个基础设施元素”。

攻击中使用的 ICS 恶意软件现在被跟踪为 Industroyer2,ESET 评估“高度信任”它是使用 Industroyer 的源代码构建的,该源代码在 2016 年用于切断乌克兰的电力,并归因于国家资助的俄罗斯黑客组织 Sandworm .

CERT-UA 和 ESET 表示,Sandworm 计划在 4 月 8 日星期五(世界标准时间 14:58)开始攻击的最后阶段,方法是在以下类型的系统上部署恶意软件:

Windows 计算机和自动化工作站,部署 CaddyWiper 恶意软件,通过 ArgeuPatch 和 Tailjump 工具解密、加载和执行(UTC 时间 14:58)

使用 OrcShred、Soloshred 和 AwfulShred 脚本的 Linux 服务器(UTC 时间 14:58)

使用 INDUSTROYER2 恶意软件的高压变电站,每个可执行文件都包含一组为其各自变电站目标指定的唯一参数。Sandworm 运营商在 UTC 时间 15:02:22 创建了一个计划任务,以在 UTC 时间 16:10 启动恶意软件并切断乌克兰地区的电力

有源网络设备

UTC 时间 16:20,对手在机器上执行了 CaddyWiper 以擦除 Industroyer2 的轨迹。

CERT-UA 表示“到目前为止,[Sandworm 的] 恶意计划的实施已被阻止”,而 ESET 在一份关于此次攻击中使用的恶意软件的技术报告中指出,“Sandworm 攻击者试图针对高压部署 Industroyer2 恶意软件乌克兰的变电站。”

ESET 研究人员表示,Industroyer2 具有高度可配置性,并带有硬编码的详细配置,这需要针对每个新的受害者环境重新编译它。

“然而,鉴于 Industroyer 恶意软件家族只部署了两次,每个版本之间有五年的差距,这可能不是 Sandworm 运营商的限制。” - ESET

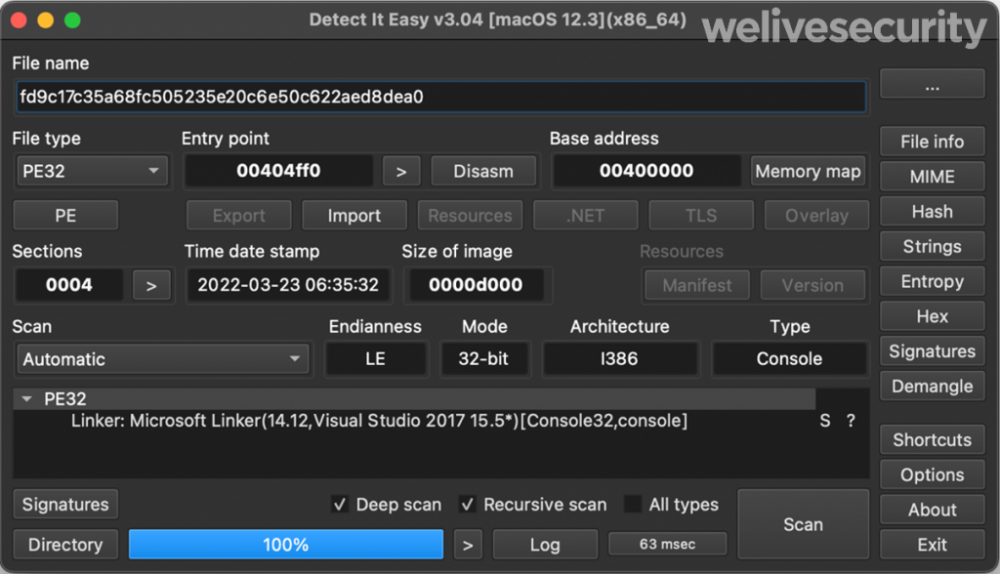

研究人员表示,Industroyer2 的 Portable Executable 时间戳显示它是在 3 月 23 日编译的,这表明攻击已经计划了至少两周。

来源:ESET

攻击中使用的其他工具包括 PowerGap PowerShell 脚本,用于添加组策略以下载有效负载并创建计划任务,以及 Impacket,用于远程命令执行。

此攻击中的蠕虫组件 - 一个名为sc.sh的 Bash 脚本- 查找可访问的网络(通过ip route或ifconfig)并尝试使用以下凭据通过 SSHH(TCP 端口 22、2468、24687、522)连接到所有可用的主机在脚本中添加的对手列表。

新工业版

Industroyer,也称为 CrashOverride,于 2017年首次被采样和分析, ESET称其为“自 Stuxnet 以来对工业控制系统的最大威胁”。

上周在乌克兰能源供应商上使用的新变种是 2016 年乌克兰停电攻击中使用的原始恶意软件的演变。

Industroyer2 仅使用 IEC-104 协议与工业设备通信,而之前它支持多种 ICS 协议。

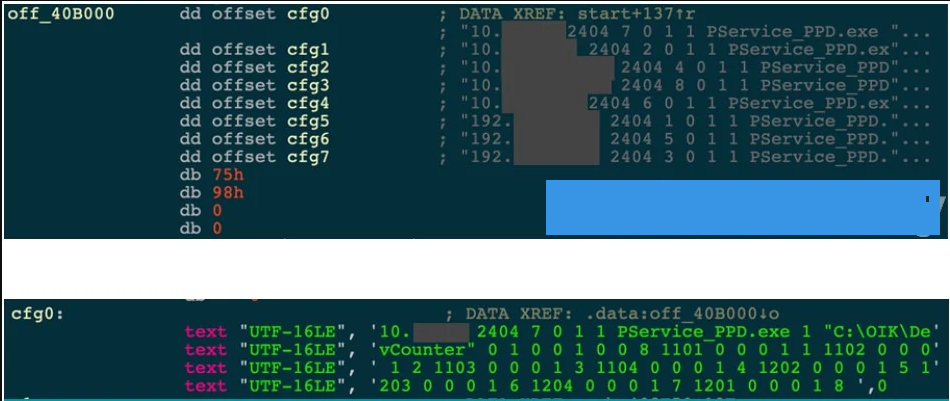

它比原始应变更具可配置性,包括 IOA、超时和 ASDU 在内的设置存储为通过 IEC-104 通信例程传递的字符串。

根据 ESET 的分析,最近分析的样本同时与八台设备通信。

Industroyer2 (ESET)中的硬编码配置

Industroyer2 在连接到继电器后执行的确切操作仍在检查中,但已确定它终止了工业设备在其标准操作中执行的合法过程。

最近的沙虫活动

周五最近的攻击似乎是 Sandworm 的并行操作,它还专注于 使用Cyclops Blink 僵尸网络针对 WatchGuard 防火墙设备和华硕路由器。

由于美国执法部门和网络情报机构的协调行动,该僵尸网络上周遭到严重破坏。

CERT-UA 将最初的妥协时间定为 2022 年 2 月,并确定了针对受害组织的两个不同的攻击波,导致一些变电站断开连接。

这与 Sandworm 并行运行的另一项操作相吻合,该操作是Cyclops Blink 僵尸网络的建立,该网络攻击了 WatchGuard 防火墙设备,后来也攻击了华硕路由器。

法国国家网络安全机构 ANSSI 指责 Sandworm 于 2017 年发起了一场活动,该活动的重点是损害使用过时版本的 Centreon 网络、系统和监控工具的法国 IT 提供商。

Sandworm 是一个经验丰富的网络间谍威胁组织,与主要情报局 (GRU) 的俄罗斯军事单位 74455 有关联。

CERT-UA 共享了危害指标(Yara 规则、文件哈希、主机、网络),以帮助防止来自该威胁参与者的新攻击。

安全研究人员发现,在部署有效载荷之前,一家受到 LockBit 勒索软件攻击的美国地区政府机构在其网络中至少存在 5 个月的时间。

从受感染机器中检索到的日志显示,有两个威胁组织已经对它们进行了入侵,并进行了侦察和远程访问操作。

攻击者试图通过删除事件日志来删除他们的踪迹,但文件片段仍然允许威胁分析人员一睹攻击者及其策略。

初步妥协

允许攻击的初始访问是一项保护功能,该机构的一名技术人员在维护操作后禁用了该功能。

据网络安全公司 Sophos 的研究人员称,攻击者通过配置错误的防火墙上的开放远程桌面 (RDP) 端口访问网络,然后使用 Chrome 下载攻击所需的工具。

该工具集包括用于暴力破解、扫描、商业 VPN 的实用程序,以及允许文件管理和命令执行的免费工具,例如 PsExec、FileZilla、Process Explorer 和 GMER。

此外,黑客还使用了远程桌面和远程管理软件,例如 ScreenConnect,以及后来的攻击中的 AnyDesk。

从那里,攻击者花时间低调,只是试图窃取有价值的帐户凭据,以扩大他们对网络的危害。

在某个时候,他们窃取了同样拥有域管理员权限的本地服务器管理员的凭据,因此他们可以在其他系统上创建具有管理员权限的新帐户。

升级游戏

在攻击的第二阶段,在最初的妥协五个月后开始,一个更老练的攻击者似乎已经接管了,导致 Sophos 假设一个更高级别的攻击者现在负责该操作。

“从受感染服务器上的日志和浏览器历史文件中恢复的活动的性质给我们的印象是,首先闯入网络的威胁参与者不是专家,而是新手,而且他们后来可能已经转移了对他们的控制权。远程访问一个或多个不同的、更复杂的组,这些组最终交付了勒索软件有效负载” ——Sophos

新阶段从安装 Mimikatz 和 LaZagne 后利用工具开始,用于从受感染的服务器中提取凭据集。

攻击者通过擦除日志和通过远程命令执行系统重新启动来使他们的存在更加明显,警告系统管理员使 60 台服务器脱机并分割网络。

此事件响应期间的第二个错误禁用了端点安全性。从此,两党展开了公开对抗的措施和对策。

“当攻击者转储帐户凭据、运行网络枚举工具、检查他们的 RDP 能力并创建新用户帐户时,会发生稳定的表格设置活动,大概是为了在他们被中断时给自己提供选择” - Sophos

“在攻击的第六个月的第一天,攻击者采取了重大行动,运行 Advanced IP Scanner 并几乎立即开始横向移动到多个敏感服务器。几分钟内,攻击者就可以访问大量敏感人员并购买文件,”Sophos 报告说。

Sophos 加入了响应工作并关闭了为攻击者提供远程访问的服务器,但部分网络已经使用 LockBit 进行了加密。

在一些机器上,虽然文件已用 LockBit 的后缀重命名,但并未进行加密,因此恢复它们只是将重命名操作颠倒过来。

带走

研究人员表示,实施多因素身份验证 (MFA) 保护会导致不同的结果,因为它会阻止黑客自由移动或至少显着阻碍他们在受感染网络上的行动。

另一个可能减缓威胁参与者的关键安全功能是阻止远程访问 RDP 端口的防火墙规则。

最后,这个案例强调了维护和事件响应错误的问题,以及即使在紧急情况下也需要遵循安全检查表。