今天是微软 2022 年 11 月的星期二补丁,它修复了六个被积极利用的 Windows 漏洞和总共 68 个漏洞。

在今天的更新中修复的 68 个漏洞中有 11 个被归类为“严重”,因为它们允许特权提升、欺骗或远程代码执行,这是最严重的漏洞类型之一。

下面列出了每个漏洞类别中的错误数量:

上述计数不包括11 月 2 日披露的两个 OpenSSL 漏洞。

有关非安全 Windows 更新的信息,您可以阅读今天有关 Windows 10 KB5019959 和 KB5019966 更新以及Windows 11 KB5019980 和 KB5019961 更新的文章。

本月的补丁星期二修复了六个被积极利用的零日漏洞,其中一个被公开披露。

如果漏洞被公开披露或被积极利用而没有可用的官方修复程序,Microsoft 会将其归类为零日漏洞。

在今天的更新中修复的六个积极利用的零日漏洞是:

CVE-2022-41128 – 由 Google 威胁分析小组的 Clément Lecigne 发现的Windows 脚本语言远程代码执行漏洞

“此漏洞要求使用受影响的 Windows 版本的用户访问恶意服务器。攻击者必须托管特制服务器共享或网站。攻击者无法强制用户访问此特制服务器共享或网站,但必须说服他们访问服务器共享或网站,通常是通过电子邮件或聊天消息中的引诱。”

CVE-2022-41091 – 由 Will Dormann 发现的 Web 安全功能绕过漏洞的 Windows 标记。

“攻击者可以制作一个恶意文件来规避 Web 标记 (MOTW) 防御,从而导致 Microsoft Office 中的受保护视图等依赖于 MOTW 标记的安全功能的完整性和可用性有限损失。”

此安全更新修复了 Dormann 发现的 两个 Web 标记绕过,他演示 了如何创建特制的 Zip 文件来绕过 Windows 安全功能。

今天,Dormann 提供了 有关如何创建 Zip 文件和利用此漏洞的更多详细信息,这只是创建一个包含只读文件的 ZIP 存档。

CVE-2022-41073 – Microsoft 威胁情报中心 (MSTIC) 发现的Windows 打印后台处理程序特权提升漏洞。

“成功利用此漏洞的攻击者可以获得系统权限。”

CVE-2022-41125 – Microsoft 威胁情报中心 (MSTIC) 和 Microsoft 安全响应中心 (MSRC) 发现的Windows CNG 密钥隔离服务特权提升漏洞。

“成功利用此漏洞的攻击者可以获得系统权限。”

CVE-2022-41040 – GTSC 发现并通过零数据计划披露的 Microsoft Exchange Server 特权提升漏洞。

“攻击者获得的特权将是在系统上下文中运行 PowerShell 的能力。”

CVE-2022-41082 – GTSC 发现并通过零数据计划披露的Microsoft Exchange Server 远程代码执行漏洞。

“此漏洞的攻击者可以针对服务器帐户进行任意或远程代码执行。作为经过身份验证的用户,攻击者可以尝试通过网络调用在服务器帐户的上下文中触发恶意代码。”

有关上述 Microsoft Exchange 漏洞的更多信息,请参阅下一节。

微软已经发布了针对两个被积极利用的零日漏洞的安全更新,分别是 CVE-2022-41040 和 CVE-2022-41082,也称为 ProxyNotShell。

越南网络安全公司 GTSC 于 9 月下旬披露了这些漏洞,该公司首先发现了攻击中使用的漏洞。

这些漏洞是通过零日倡议计划报告给 Microsoft 的。

今天,微软已经修复了 Microsoft Exchange Server 2019、2016 和 2013的KB5019758 安全更新中的 ProxyNotShell 漏洞。

其他在 2022 年 11 月发布更新的供应商包括:

以下是 2022 年 11 月补丁星期二更新中已解决漏洞和已发布公告的完整列表。要访问每个漏洞及其影响的系统的完整描述,您可以在此处查看完整报告。

| 标签 | CVE ID | CVE 标题 | 严重性 |

|---|---|---|---|

| .NET 框架 | CVE-2022-41064 | .NET Framework 信息泄露漏洞 | 重要的 |

| AMD CPU 分支 | CVE-2022-23824 | AMD:CVE-2022-23824 IBPB 和返回地址预测器交互 | 重要的 |

| 天蓝色 | CVE-2022-39327 | GitHub:CVE-2022-39327 Azure CLI 中代码生成控制不当(“代码注入”) | 批判的 |

| 天蓝色 | CVE-2022-41085 | Azure CycleCloud 特权提升漏洞 | 重要的 |

| Azure 实时操作系统 | CVE-2022-41051 | Azure RTOS GUIX Studio 远程代码执行漏洞 | 重要的 |

| Linux内核 | CVE-2022-38014 | 适用于 Linux 的 Windows 子系统 (WSL2) 内核提权漏洞 | 重要的 |

| 微软动态 | CVE-2022-41066 | Microsoft 业务中心信息泄露漏洞 | 重要的 |

| 微软交换服务器 | CVE-2022-41040 | Microsoft Exchange 信息泄露漏洞 | 批判的 |

| 微软交换服务器 | CVE-2022-41082 | Microsoft Exchange Server 特权提升漏洞 | 重要的 |

| 微软交换服务器 | CVE-2022-41078 | Microsoft Exchange Server 欺骗漏洞 | 重要的 |

| 微软交换服务器 | CVE-2022-41080 | Microsoft Exchange Server 特权提升漏洞 | 批判的 |

| 微软交换服务器 | CVE-2022-41079 | Microsoft Exchange Server 欺骗漏洞 | 重要的 |

| 微软交换服务器 | CVE-2022-41123 | Microsoft Exchange Server 特权提升漏洞 | 重要的 |

| 微软图形组件 | CVE-2022-41113 | Windows Win32 内核子系统提权漏洞 | 重要的 |

| 微软图形组件 | CVE-2022-41052 | Windows 图形组件远程代码执行漏洞 | 重要的 |

| 微软办公软件 | ADV220003 | Microsoft 深度防御更新 | 重要的 |

| 微软办公软件 | CVE-2022-41105 | Microsoft Excel 信息泄露漏洞 | 重要的 |

| 微软办公软件 | CVE-2022-41107 | Microsoft Office Graphics 远程代码执行漏洞 | 重要的 |

| 微软Office Excel | CVE-2022-41104 | Microsoft Excel 安全功能绕过漏洞 | 重要的 |

| 微软Office Excel | CVE-2022-41063 | Microsoft Excel 远程代码执行漏洞 | 重要的 |

| 微软Office Excel | CVE-2022-41106 | Microsoft Excel 远程代码执行漏洞 | 重要的 |

| 微软办公室 SharePoint | CVE-2022-41122 | Microsoft SharePoint Server 欺骗漏洞 | 重要的 |

| 微软办公室 SharePoint | CVE-2022-41062 | Microsoft SharePoint Server 远程代码执行漏洞 | 重要的 |

| 微软办公软件 | CVE-2022-41103 | Microsoft Word 信息泄露漏洞 | 重要的 |

| 微软办公软件 | CVE-2022-41061 | Microsoft Word 远程代码执行漏洞 | 重要的 |

| 微软办公软件 | CVE-2022-41060 | Microsoft Word 信息泄露漏洞 | 重要的 |

| 网络策略服务器 (NPS) | CVE-2022-41056 | 网络策略服务器 (NPS) RADIUS 协议拒绝服务漏洞 | 重要的 |

| 网络策略服务器 (NPS) | CVE-2022-41097 | 网络策略服务器 (NPS) RADIUS 协议信息泄露漏洞 | 重要的 |

| 开源软件 | CVE-2022-3786 | OpenSSL:CVE-2022-3786 X.509 证书验证缓冲区溢出 | 未知 |

| 开源软件 | CVE-2022-3602 | OpenSSL:CVE-2022-3602 X.509 证书验证缓冲区溢出 | 未知 |

| 角色:Windows Hyper-V | CVE-2022-38015 | Windows Hyper-V 拒绝服务漏洞 | 批判的 |

| 系统内部 | CVE-2022-41120 | Microsoft Windows Sysmon 特权提升漏洞 | 重要的 |

| 视觉工作室 | CVE-2022-39253 | GitHub:CVE-2022-39253 本地克隆优化默认取消引用符号链接 | 重要的 |

| 视觉工作室 | CVE-2022-41119 | Visual Studio 远程代码执行漏洞 | 重要的 |

| Windows 高级本地过程调用 | CVE-2022-41093 | Windows 高级本地过程调用 (ALPC) 特权提升漏洞 | 重要的 |

| 视窗 ALPC | CVE-2022-41045 | Windows 高级本地过程调用 (ALPC) 特权提升漏洞 | 重要的 |

| 视窗 ALPC | CVE-2022-41100 | Windows 高级本地过程调用 (ALPC) 特权提升漏洞 | 重要的 |

| Windows 绑定筛选器驱动程序 | CVE-2022-41114 | Windows 绑定筛选器驱动程序特权提升漏洞 | 重要的 |

| Windows 位锁 | CVE-2022-41099 | BitLocker 安全功能绕过漏洞 | 重要的 |

| Windows CNG 密钥隔离服务 | CVE-2022-41125 | Windows CNG 密钥隔离服务提权漏洞 | 重要的 |

| Windows 设备人机界面 | CVE-2022-41055 | Windows 人机界面设备信息泄露漏洞 | 重要的 |

| 视窗数字媒体 | CVE-2022-41095 | Windows 数字媒体接收器特权提升漏洞 | 重要的 |

| Windows DWM 核心库 | CVE-2022-41096 | Microsoft DWM 核心库特权提升漏洞 | 重要的 |

| Windows 可扩展文件分配 | CVE-2022-41050 | Windows 可扩展文件分配表特权提升漏洞 | 重要的 |

| Windows 组策略首选项客户端 | CVE-2022-37992 | Windows 组策略特权提升漏洞 | 重要的 |

| Windows 组策略首选项客户端 | CVE-2022-41086 | Windows 组策略特权提升漏洞 | 重要的 |

| Windows HTTP.sys | CVE-2022-41057 | Windows HTTP.sys 特权提升漏洞 | 重要的 |

| Windows Kerberos | CVE-2022-37967 | Windows Kerberos 特权提升漏洞 | 批判的 |

| Windows Kerberos | CVE-2022-41053 | Windows Kerberos 拒绝服务漏洞 | 重要的 |

| Windows Kerberos | CVE-2022-37966 | Windows Kerberos RC4-HMAC 特权提升漏洞 | 批判的 |

| Windows 网络标志 (MOTW) | CVE-2022-41049 | 网络安全功能绕过漏洞的 Windows 标记 | 重要的 |

| Windows 网络标志 (MOTW) | CVE-2022-41091 | 网络安全功能绕过漏洞的 Windows 标记 | 重要的 |

| Windows 网络登录 | CVE-2022-38023 | Netlogon RPC 特权提升漏洞 | 重要的 |

| Windows 网络地址转换 (NAT) | CVE-2022-41058 | Windows 网络地址转换 (NAT) 拒绝服务漏洞 | 重要的 |

| Windows ODBC 驱动程序 | CVE-2022-41047 | Microsoft ODBC 驱动程序远程执行代码漏洞 | 重要的 |

| Windows ODBC 驱动程序 | CVE-2022-41048 | Microsoft ODBC 驱动程序远程执行代码漏洞 | 重要的 |

| Windows 覆盖过滤器 | CVE-2022-41101 | Windows 覆盖层过滤器特权提升漏洞 | 重要的 |

| Windows 覆盖过滤器 | CVE-2022-41102 | Windows 覆盖层过滤器特权提升漏洞 | 重要的 |

| Windows 点对点隧道协议 | CVE-2022-41044 | Windows 点对点隧道协议远程代码执行漏洞 | 批判的 |

| Windows 点对点隧道协议 | CVE-2022-41116 | Windows 点对点隧道协议拒绝服务漏洞 | 重要的 |

| Windows 点对点隧道协议 | CVE-2022-41090 | Windows 点对点隧道协议拒绝服务漏洞 | 重要的 |

| Windows 点对点隧道协议 | CVE-2022-41039 | Windows 点对点隧道协议远程代码执行漏洞 | 批判的 |

| Windows 点对点隧道协议 | CVE-2022-41088 | Windows 点对点隧道协议远程代码执行漏洞 | 批判的 |

| Windows 打印后台处理程序组件 | CVE-2022-41073 | Windows 后台打印程序特权提升漏洞 | 重要的 |

| Windows 弹性文件系统 (ReFS) | CVE-2022-41054 | Windows 弹性文件系统 (ReFS) 特权提升漏洞 | 重要的 |

| Windows 脚本 | CVE-2022-41118 | Windows 脚本语言远程代码执行漏洞 | 批判的 |

| Windows 脚本 | CVE-2022-41128 | Windows 脚本语言远程代码执行漏洞 | 批判的 |

| 视窗 Win32K | CVE-2022-41092 | Windows Win32k 特权提升漏洞 | 重要的 |

| 视窗 Win32K | CVE-2022-41109 | Windows Win32k 特权提升漏洞 | 重要的 |

| 视窗 Win32K | CVE-2022-41098 | Windows GDI+ 信息泄露漏洞 | 重要的 |

微软已发布 Windows 11 KB5019980 和 KB5019961 版本 22H2 和 21H2 的累积更新,以修复安全漏洞并解决三十一个错误和性能问题。

KB5019980 和 KB5019961 都是强制性累积更新,因为它们包含针对前几个月发现的漏洞的 2022 年 11 月补丁星期二安全更新 。

Windows 11 用户可以通过转到“ 开始 ” > “设置” > “ Windows 更新” 并单击 “检查更新”来安装今天的更新。

Windows 11 用户还可以从 Microsoft 更新目录手动下载和安装更新。

安装今天的非安全更新后,Windows 11 22H2 ( KB5019980 ) 的内部版本号将更改为 22621.819,21H2 ( KB5019961 ) 将更改为 22000.1219。

Windows 11 累积更新包括 31 项改进和修复,下面列出了突出显示的修复:

除了这些问题,Microsoft 还进行了 20 项其他更改,如 10 月 KB5018496 预览更新中所述。

微软今天已经提醒客户,所有版本的 Windows 10 21H1(也称为 2021 年 5 月更新)都将在下个月达到服务终止 (EOS)。

今天的提醒是在 自 9 月以来发布的另外两个警告之后 发布的,即此 Windows 版本将于 2022 年 12 月 13 日到期。

由于 Windows 10 21H1 将不再接收安全更新,Windows 客户应尽快升级到最新版本,以避免他们的设备遭受利用未修补安全漏洞的攻击。

微软表示: “为了帮助保护您并提高工作效率,Windows Update 将自动为处于服务结束或服务结束几个月内的 Windows 10 消费者设备和非托管商业设备启动功能更新 。 ”

“这可以让您的设备得到支持并接收对安全和生态系统健康至关重要的每月更新。对于这些设备,您将能够选择一个方便的时间让您的设备重新启动并完成更新。”

即将终止服务的 Windows 10 21H1 版本的完整列表包括:

微软于 10 月 18 日宣布 推出 Windows 10 22H2 (又名 Windows 10 2022 更新),现已面向所有符合条件的设备推出。

可以通过 Windows 更新安装此功能更新,方法是转到设置 > 更新和安全 > Windows 更新并单击“检查更新”按钮。

企业管理员可以通过 Windows Server Update Services(包括 Configuration Manager)、Windows Update for Business 和批量许可服务中心 (VLSC) 来部署它。

Windows 10 2022 更新仅提供给系统运行 Windows 10 版本 20H2 及更高版本的客户。

拥有 Windows 11 兼容设备的用户也可以升级到 Windows 11 22H2,因为 现在所有 符合条件的设备上的搜索者都可以使用最新的 Windows 版本。

您可以通过将系统规格与Windows 11 的要求列表进行比较 或使用 PC 健康检查应用程序来检查您的设备是否符合条件并可以升级到最新的 Windows 11 版本 。

在升级到最新的 Windows 版本时,您可以按照此 指导演练 或使用此 支持文档 来修复任何错误。

Microsoft provides additional details regarding end-of-service dates for supported versions of Windows in the Windows Lifecycle FAQ, the Windows 10 Servicing Frequently Asked Questions, and the Lifecycle Policy search tool.

德国法兰克福数据中心

1.500 GBit 骨干网:

由于其拥有冗余光纤连接的自己的网络连接了法兰克福大型网络节点,因此可以保证在全球范围内获得最佳延迟。

交叉连接到许多数据中心

不同运营商和数据中心之间也存在连接,以实现最佳对等连接和尽可能低的延迟时间。

冗余光纤布线:

冗余布线确保了更高的可靠性。可以保证您的服务的高可用性。

安全DDoS 防护:

借助 Arbor 的永久 DDoS 保护,可以永久监控和过滤流量。由于我们选择了永久监控,保护立即生效。可以过滤超过 1 Tbit/s 的带宽。

访问控制:

数据中心的笼子和机架由锁固定。因此,硬件只能由所有者访问,尽管授权人员可以自由访问数据中心。

防火:

数据中心内部由氩气灭火系统保护。如果发生火灾,它可以立即被扑灭,然后允许其他系统继续运行。

我们的数据中心位置 FRA4

DE-CIX德国电信

NL-IXPeering.cz

GTT有说服力

NTT特利亚

Anexia核心骨干

数据中心的运营商拥有自己的网络,通过多个光纤连接连接到中欧和西欧最重要的枢纽。例如,这包括法兰克福、阿姆斯特丹和柏林的枢纽。冗余连接和对等协议最大限度地提高了全球服务器位置的可用性和连接质量。

具有 1,500 Gb/s 外部连接的冗余骨干网

连接所有主要运营商和交换点(DECIX、AMIX、DCIX)

在寻找为裸机服务器供电的处理器时,AMD Epyc 7313p 是一个很好的选择。这款功能强大的 CPU 可为各种规模的企业提供卓越的性能和完美的功能。在这篇博文中,我们将仔细研究 Epyc 7313p,并讨论为什么它是裸机服务器的绝佳选择。

Epyc 7313p 最令人印象深刻的功能之一是其高核心数。该处理器拥有 16 个物理内核,加速时钟高达 3.7Ghz,非常适合要求苛刻的工作负载。此外,Epyc 7313p 支持高达 3200MHz 的 512GB DDR 内存,为您提供充足的发展空间。

Epyc 7313p 的另一个优点是它的低功耗。该处理器的 TDP 仅为 155 瓦,比市场上的其他选项更节能。Epyc 7313p 采用 AMD 的 Infinity Fabric 技术,可减少延迟并改善 CPU 和 GPU 之间的通信。

除了令人印象深刻的功能外,Epyc 7313p 的价格也非常合理。这使其成为各种规模企业的绝佳选择。

AMD Epyc 7313p是裸机服务器的绝佳选择。该处理器提供卓越的性能、高核心数、低功耗和 Infinity Fabric 技术。此外,Epyc 7313p 价格合理,是企业的绝佳选择。

如果您正在为裸机服务器寻找功能强大且价格合理的处理器,那么 Epyc 7313p 是一个不错的选择。我们在我们的欧盟数据中心之一荷兰 - 阿姆斯特丹的数字塔中拥有 Epyc 7313p专用服务器。

如果您对 Epyc 7313p 或裸机服务器有任何疑问,请随时与我们联系!我们总是很乐意提供帮助。

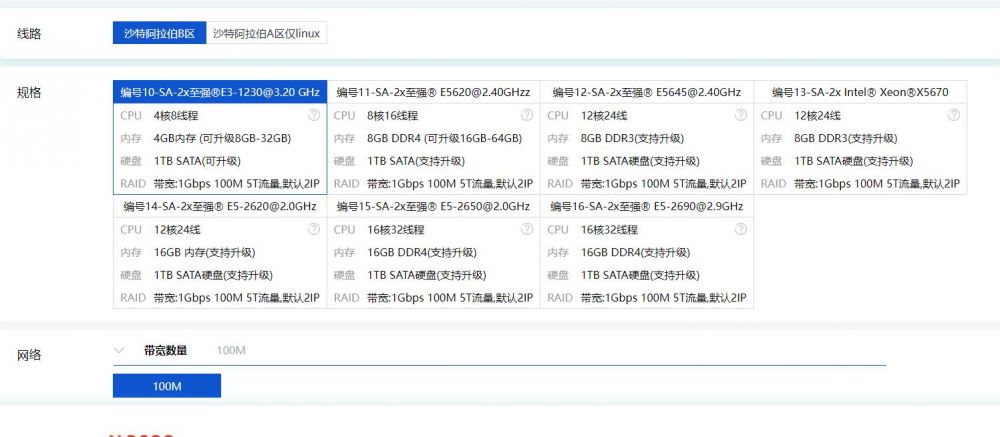

沙特阿拉伯地理位置优越,位于世界中心,与三个最大的市场经济体接壤。我国以其长期稳定、中立和受过高等教育的劳动力而闻名。所有这些优势加在一起使沙特阿拉伯成为将活动重点放在中东地区的组织的理想地点。

位于利雅得数据中心——沙特阿拉伯同类数据中心中最大的,超安全、碳和运营商中立的位置,用于存储和处理符合沙特数据保护法规的数据。选择合适的地方来托管您的业务的价值怎么强调都不为过——在世界中心的安全国家选址是一项旨在确保您在未来取得成功的战略选择。

选择以色列物理服务器是您应该根据您的业务所处的位置做出的决定。

如果您要用以色列服务器时,希望服务器大量流量,您应该在以色列获得物理服务器,以便为您的以色列客户提供低延迟,客户将体验到高带宽速度,并将能够体验到更好的连接性和可靠性。以色列的专用服务器

遇到任何问题,可以全天候访问服务器工程师。可以随时联系客服人员或者提交工单!

提供不限流量,这意味着我们的客户将支付的每月价格不取决于从服务器传输和传输到其专用服务器的大量数据。

我们所有的专用服务器都带有基本的100Mbps不限流量计划。

数据中心通过多条高速光纤数据线连接到互联网骨干网,以确保高可用性。这些系统增加的可靠性保证了用户将可以持续访问系统,除了较短的预定维护期。

为确保高正常运行时间,所有以色列服务器都包含反DDoS系统。这将确保在发生攻击时服务的连续性。